SRC漏洞挖掘-01

可以在那儿挖掘SRC:

小程序 、APP 、Web 等

信息收集

SRC信息收集

若是挖大型企业SRC,建议挖其偏远子公司的SRC。

1、可使用的工具或是平台举例:

灯塔(ARL系统):资产侦察灯塔系统是一种用于互联网资产测绘与风险发现的开源平台,主要面向红队演练、渗透测试及企业内网攻防场景。其核心功能包括资产发现、风险检测、监控能力等。(需要在linux上安装部署,然后访问它)

firefly-SRC资产探测平台:Firefly - 登录 (geekyoung.com)

子域名收集:hunte(鹰图平台(hunter)-奇安信网络空间测绘系统 (qianxin.com)) 、fofa(网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统)

小程序、子公司等收集:零零信安(零零信安 | ASM | 暴露面 | 暗网监测、情报分析和处置专家 | 比攻击者更快一步了解您自己的风险 (0.zone))

小蓝本(小蓝本-商业信息搜索 (xiaolanben.com))、七麦数据(七麦数据 -专业移动产品商业分析平台-关键词优化-ASA优化-七麦科技 (qimai.cn))

爱企查、ICP备案(ICP/IP地址/域名信息备案管理系统 (miit.gov.cn))、站长

enscan : 子公司、域名收集,可以在github上下载

也可以在微信、支付宝、抖音等上进行搜索小程序等信息

还可以使用一些在线网站进行搜索

2、一些前辈们进行信息收集时工具的使用习惯(可以根据自身情况参考):

灯塔 -- > hunter --> fofa --> 子域名挖掘机 --> oneforall

3、项目信息收集:

4、信息收集可以从那几方面入手:

集团、子公司、小程序、app、主域名、ICP备案、子域名、域名、icon

一个大企业下可能有不同的集团,集团下有可能有不同的子公司;icon(图标),不同的公司有自己独有的图标,一些信息收集的平台,支持利用图标搜索。

5、GOOgle的部分常见语法

1)找身份证 : site:edu.cn filetype:pdf "身份证" ;可以根据实际需要对命令进行修改,如pdf可以改成txt、doc等

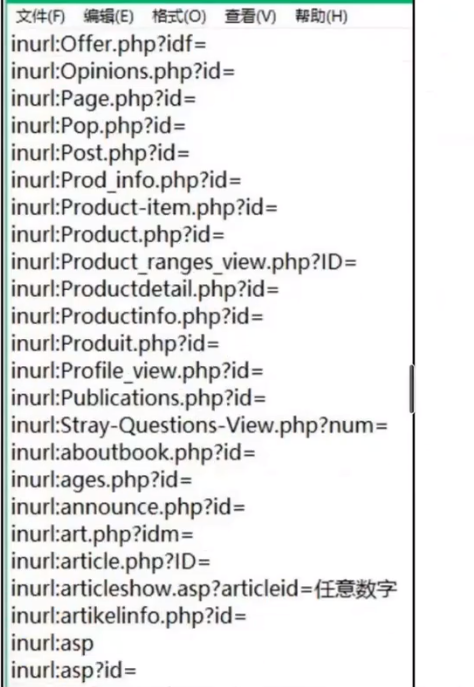

2)可能存在sql注入的界面: site:edu.cn inurl:php?id= ; edu.cn 表示教育网站,可以换成其它类型的网站

其它语法:

3)找文件上传: site:edu.cn inurl:load

4) 找文件: site:edu.cn inurl:robots.txt

5)找系统:

site:edu.cn intitle:登录 | 注册 查找登录或注册的系统界面

site:edu.cn intitle:管理 | 后台

site:edu.cn inurl:login/regester

6)找边缘资产:如 : 浙江大学 -edu.cn 登录 | 注册 查询结果需要进行区分

7)找编辑器:

site:edu.cn intitle:留言 查找留言界面

site:edu.cn inurl:ewebeditor / ewebeditornet / fckeditor / editor / southidceditor / SouthidcEditor / bigcneditor 后面这些都是编辑器,可以换着搜索一下

打这些编辑器时,可以尝试先搜索一下其历史漏洞,因为有些网站在使用这些编辑器时可能没有打补丁,或是使用旧版

浙公网安备 33010602011771号

浙公网安备 33010602011771号