20242334 2024-2025-2 《网络攻防实践》第二周作业

1.实验内容

网络信息收集技术

网络信息收集技术包括使用搜索引擎、社交媒体监听、Web爬虫、API接口调用、域名信息查询及网络扫描等方法。这些技术帮助从公开资源中提取数据,监控社交平台动态,自动抓取网站内容,合法获取服务数据,了解域名详情,并探测网络结构,为网络安全、市场研究等领域提供支持。

项目一:对baidu.com进行DNS域名进行查询并获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

项目二:获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

项目三:使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

项目四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

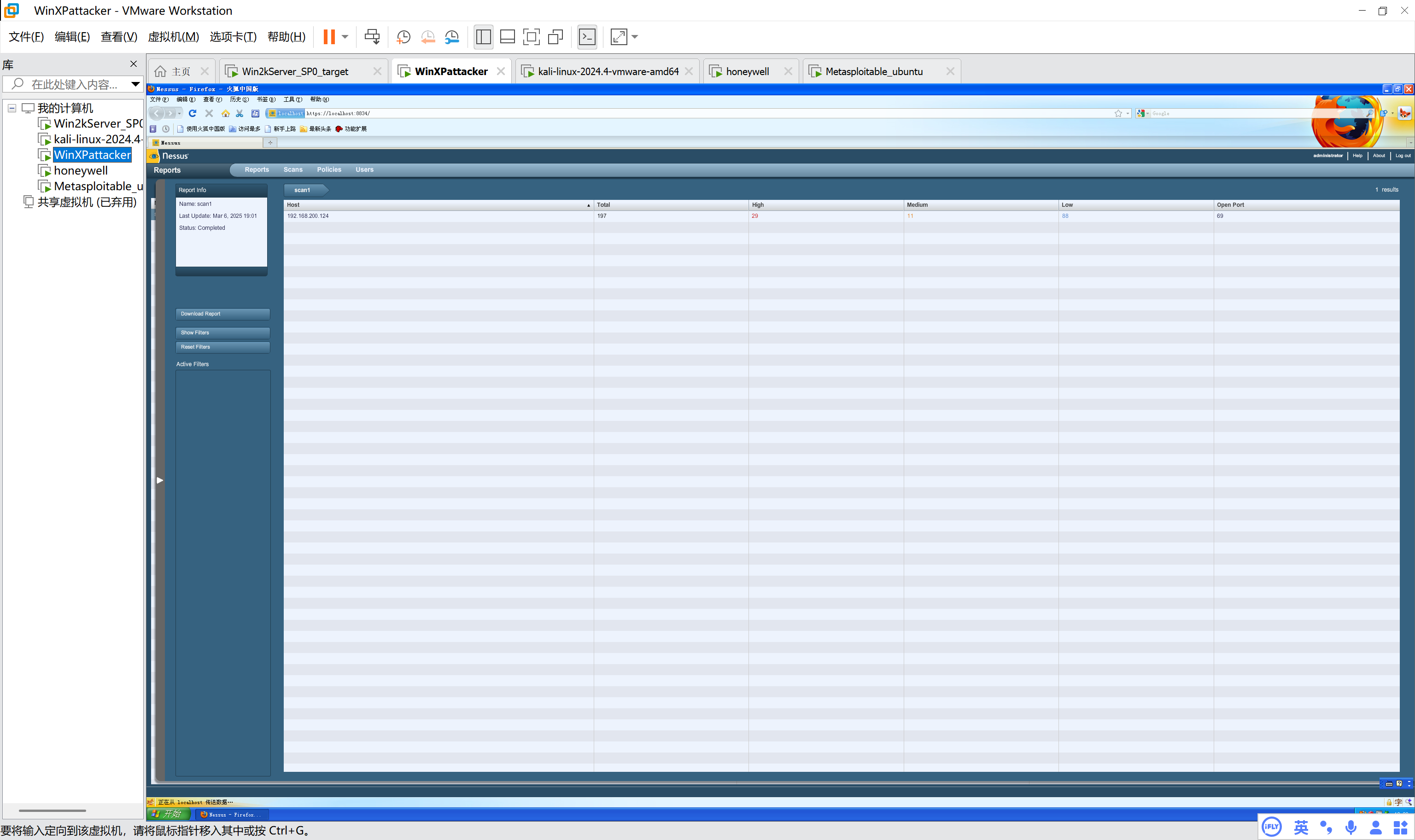

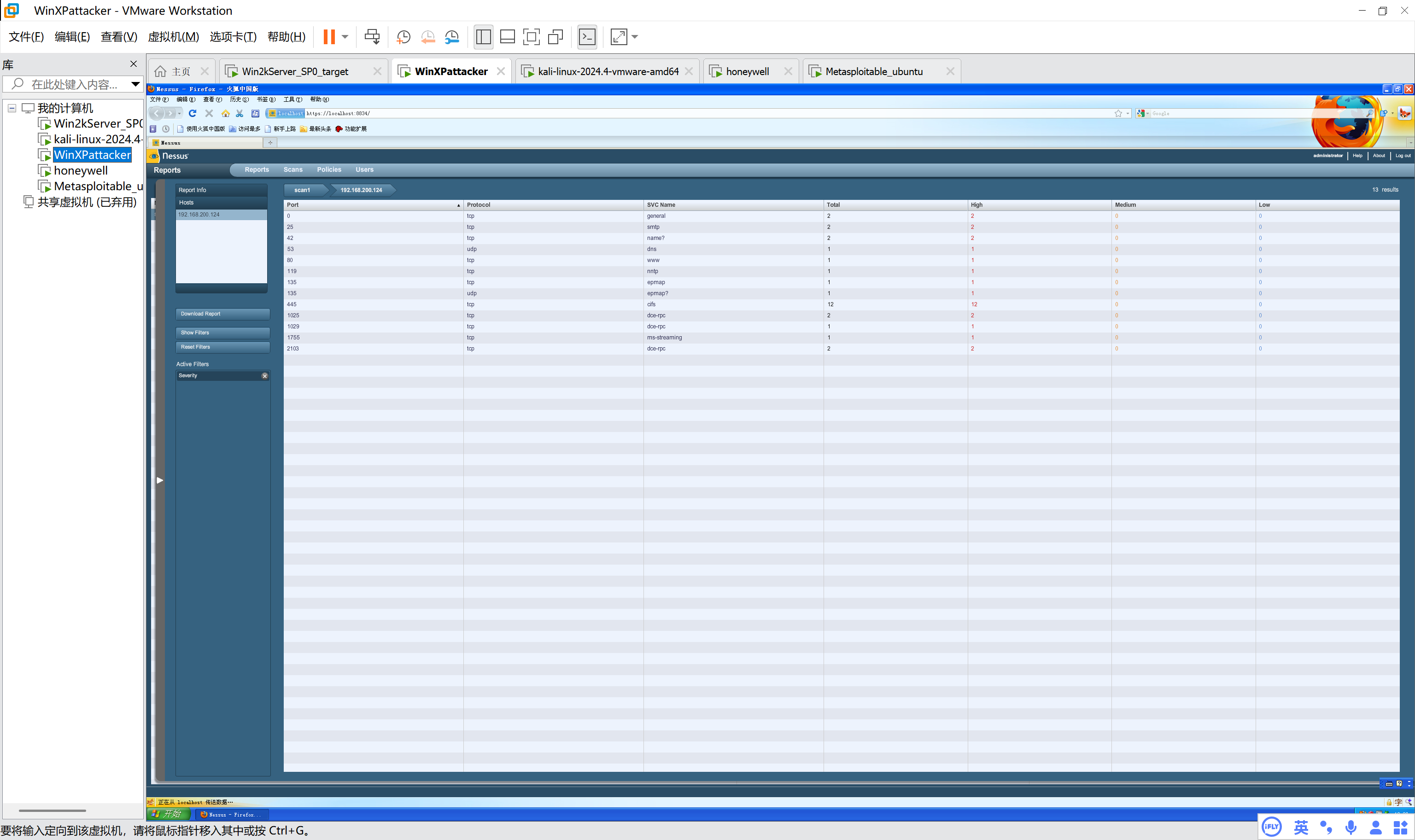

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

项目五:通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.实验过程

2.1项目一

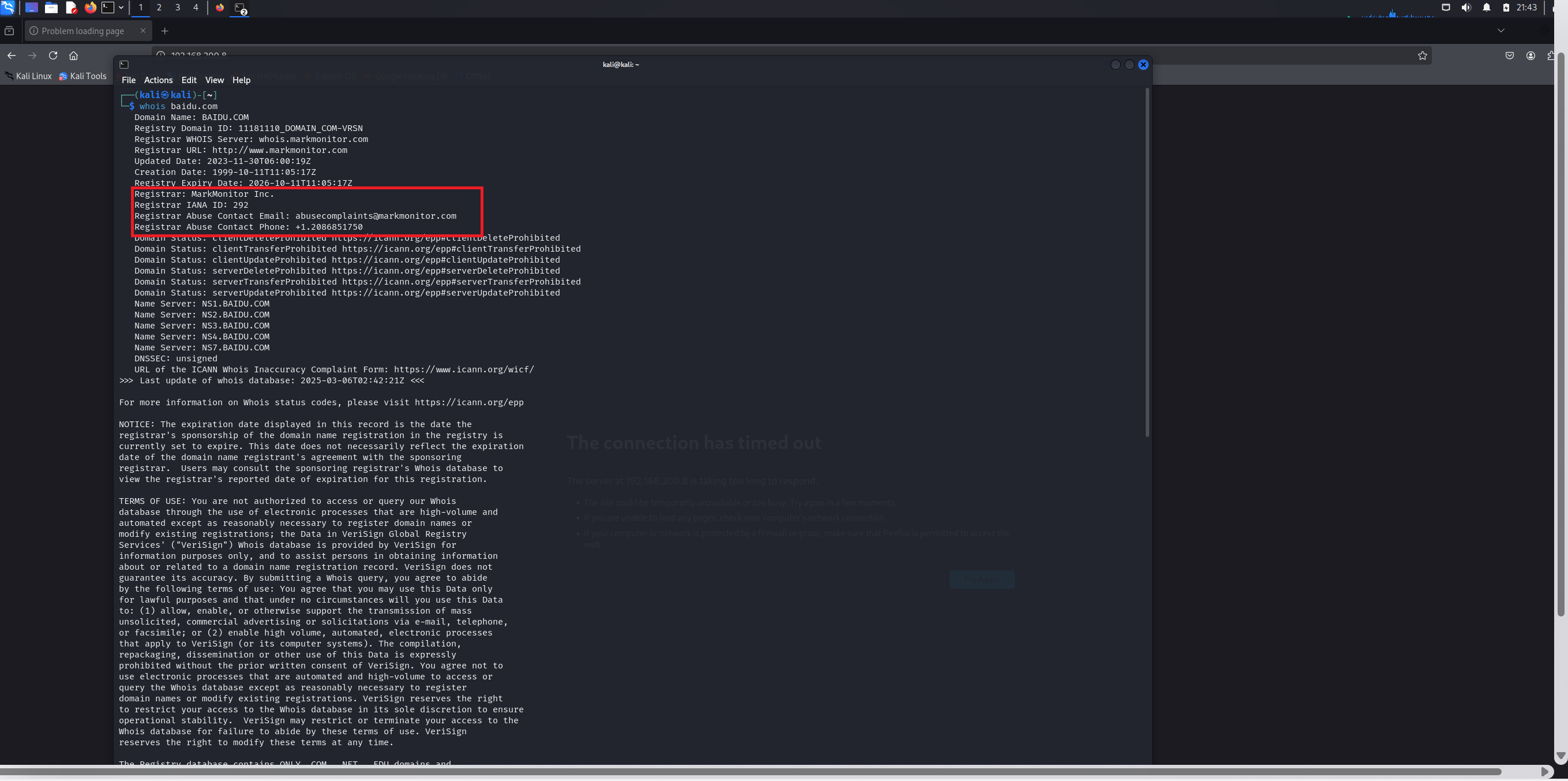

可以利用kali虚拟机,输入命令 whois baidu.com ,可得到DNS注册人及联系方式。

打开kali虚拟机,输入命令 nslookup baidu.com 获取相应的IP地址,可以看到有两个

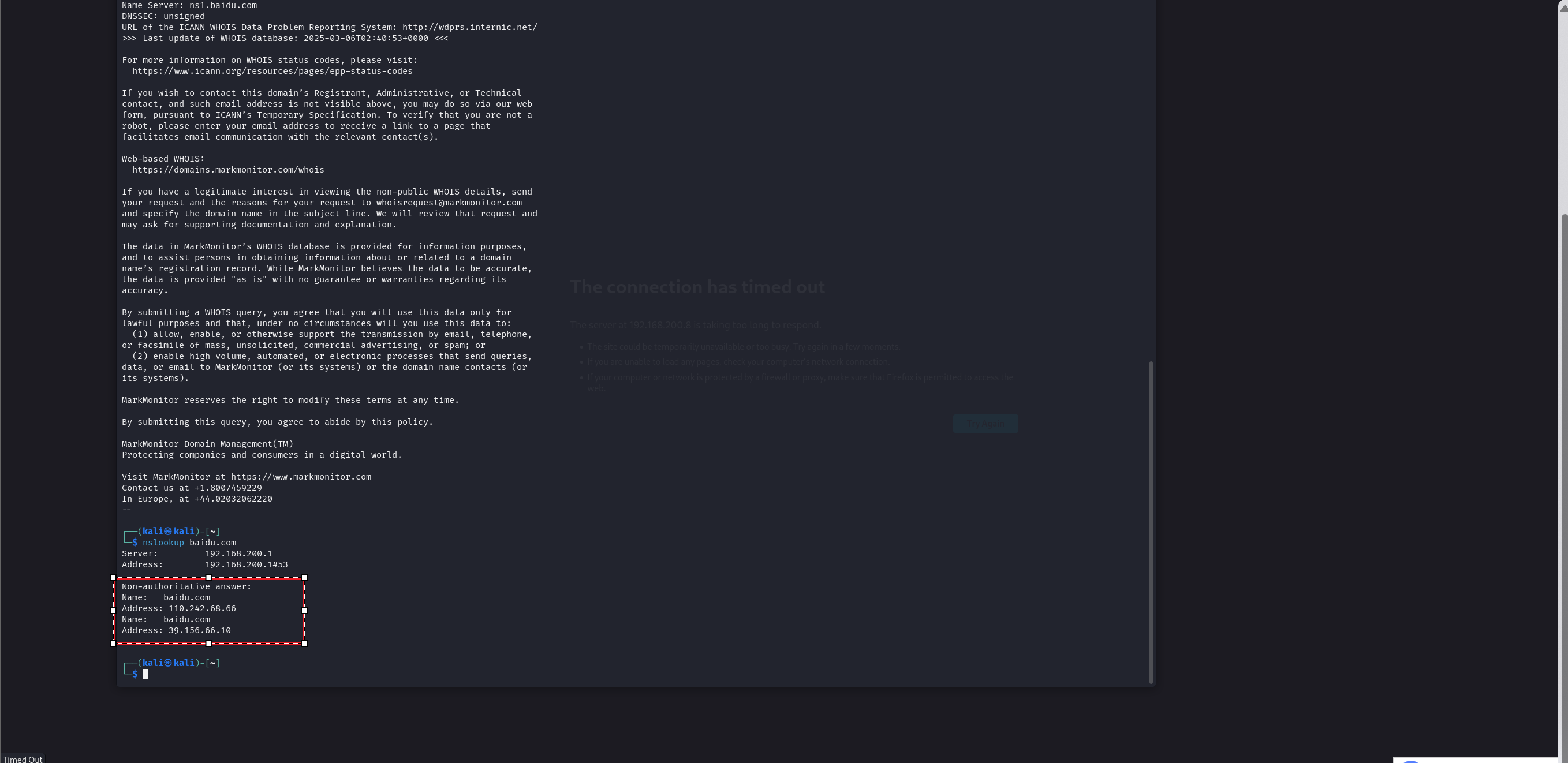

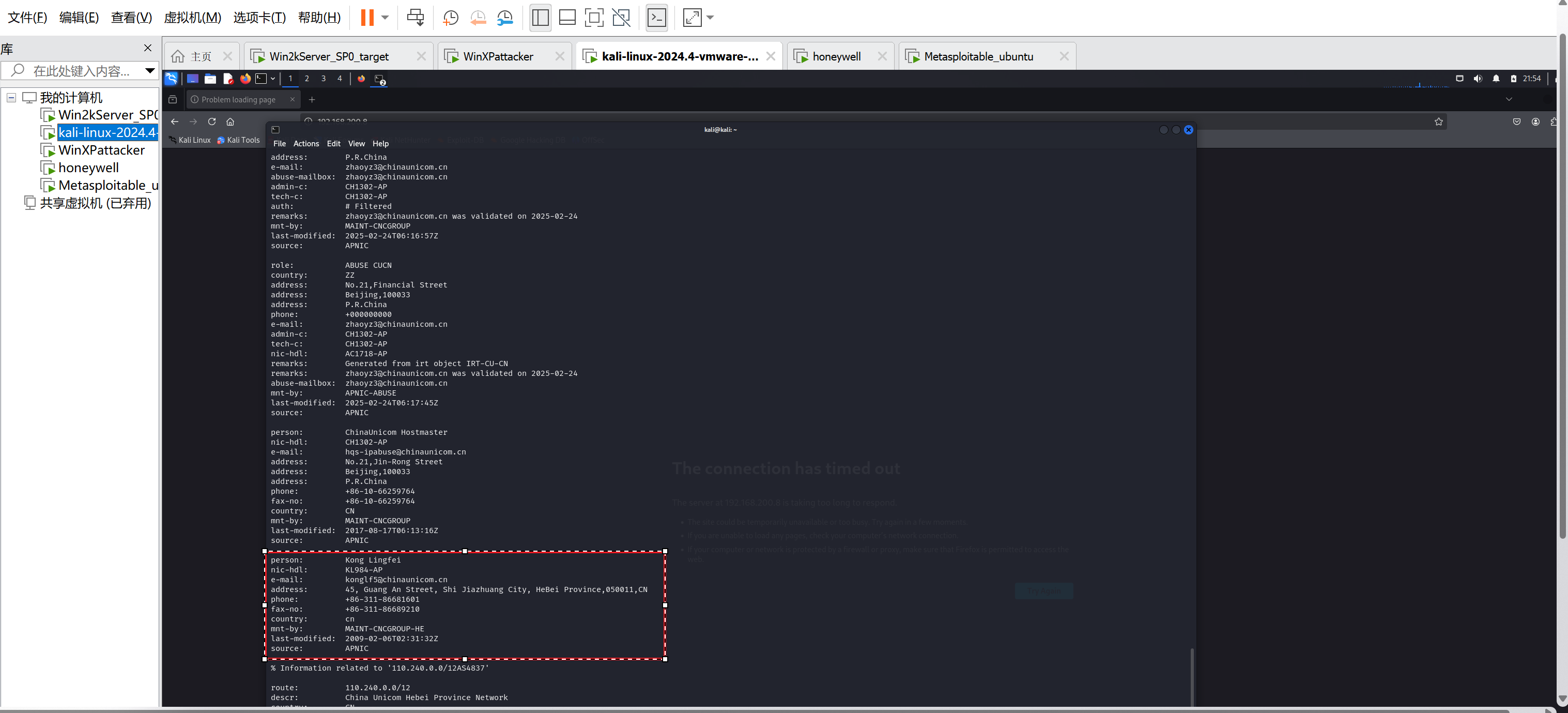

IP地址注册人及联系方式通过kali虚拟机使用命令行 whois +ip地址进行获取,两个IP地址选择其中之一即可

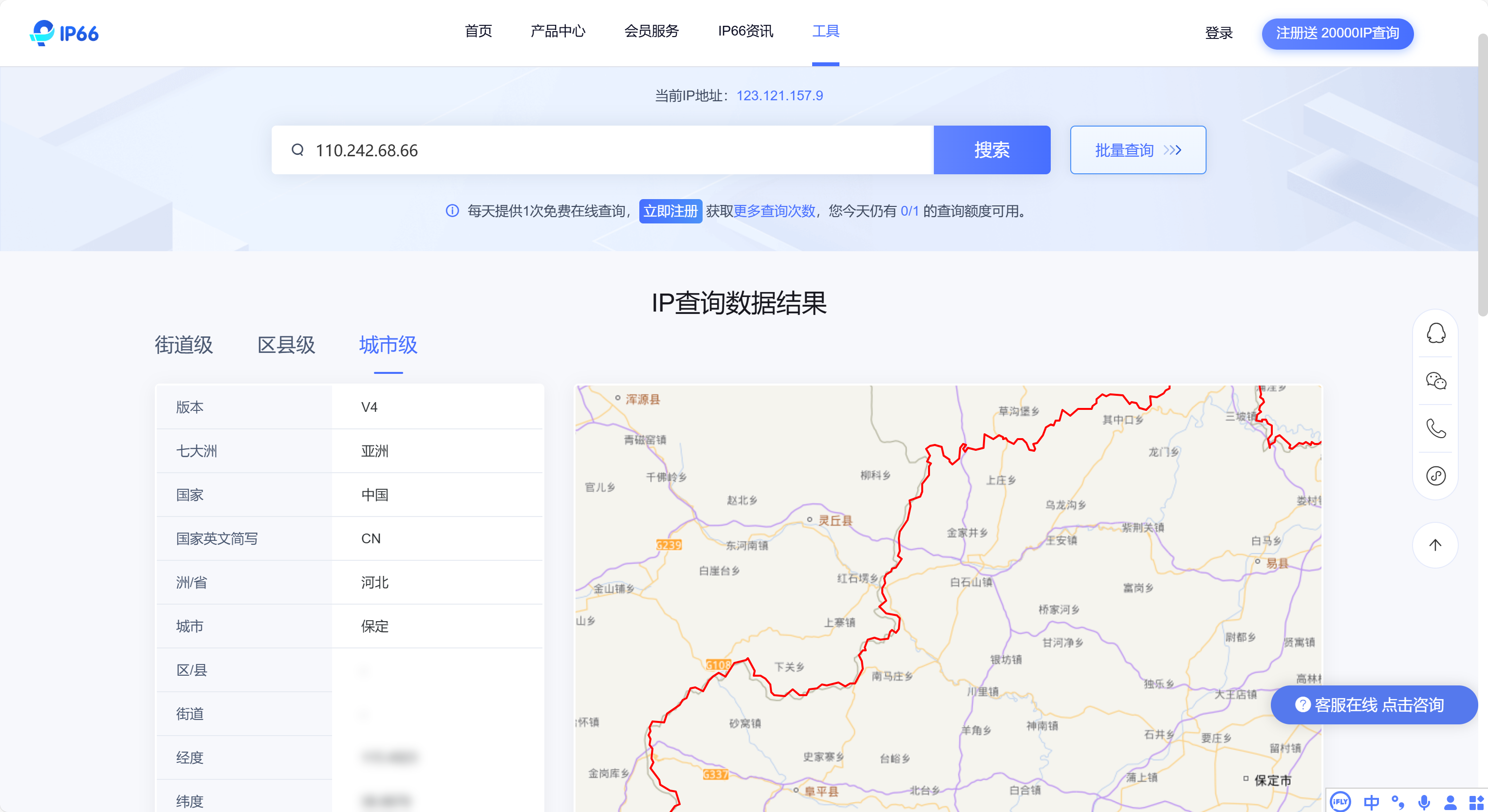

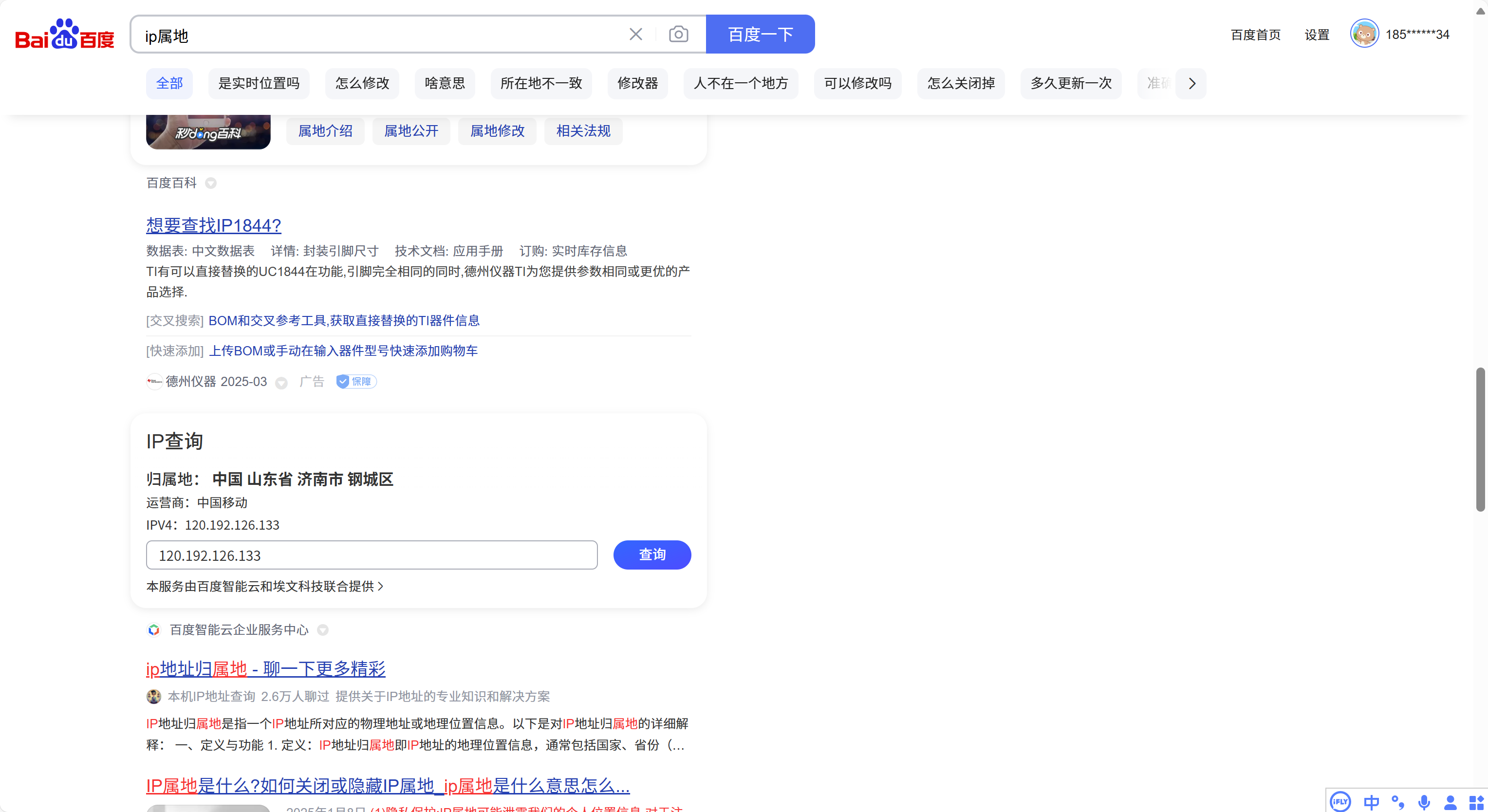

IP地址所在国家、城市和具体地理位置,可以通过ip属地查询

2.2项目二

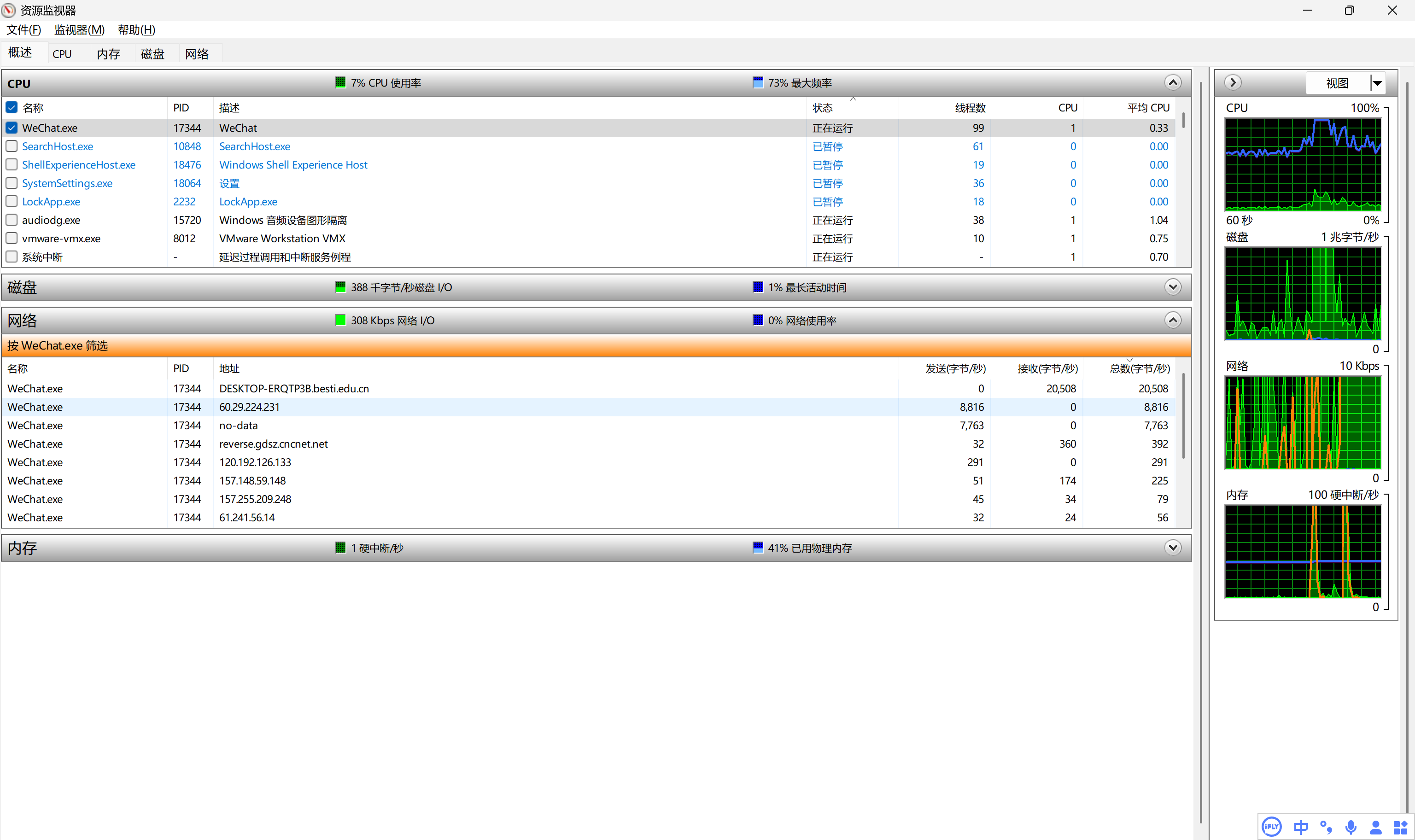

打开资源监视器,勾选WeChat.exe选项,打微信电话,在网络一栏可以观察IP地址的变化,其中发送数据大的为通信对方的ip地址

2.3项目三

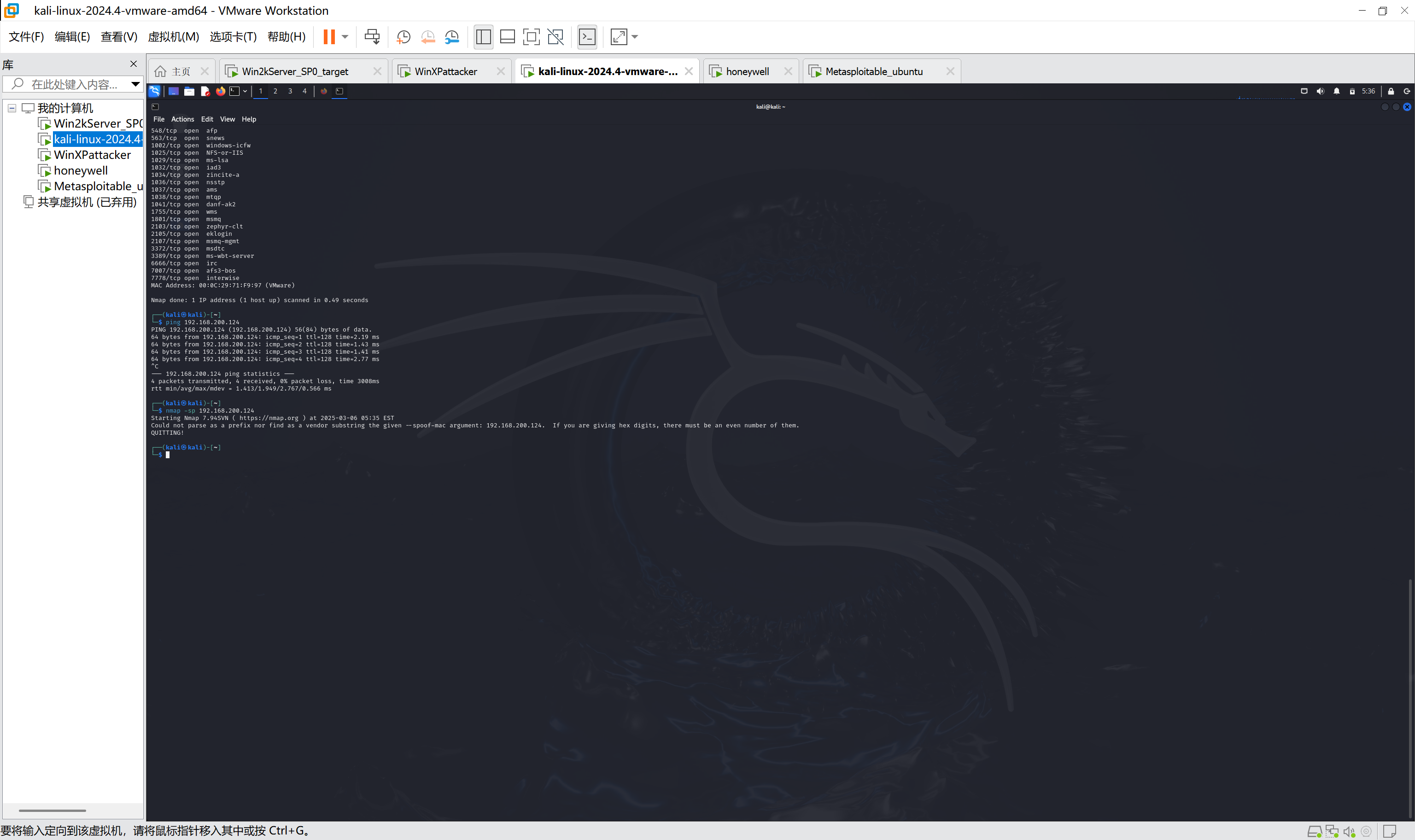

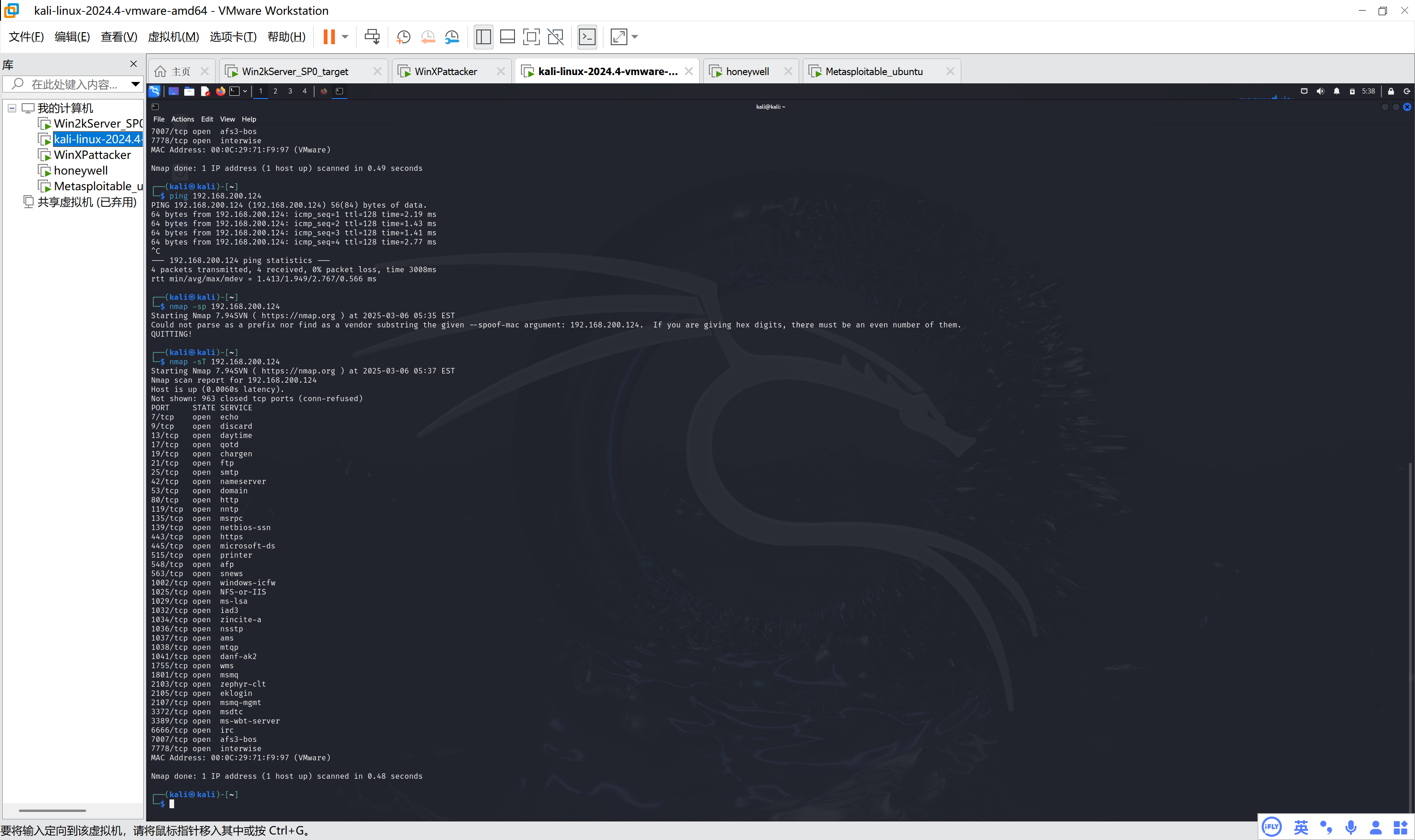

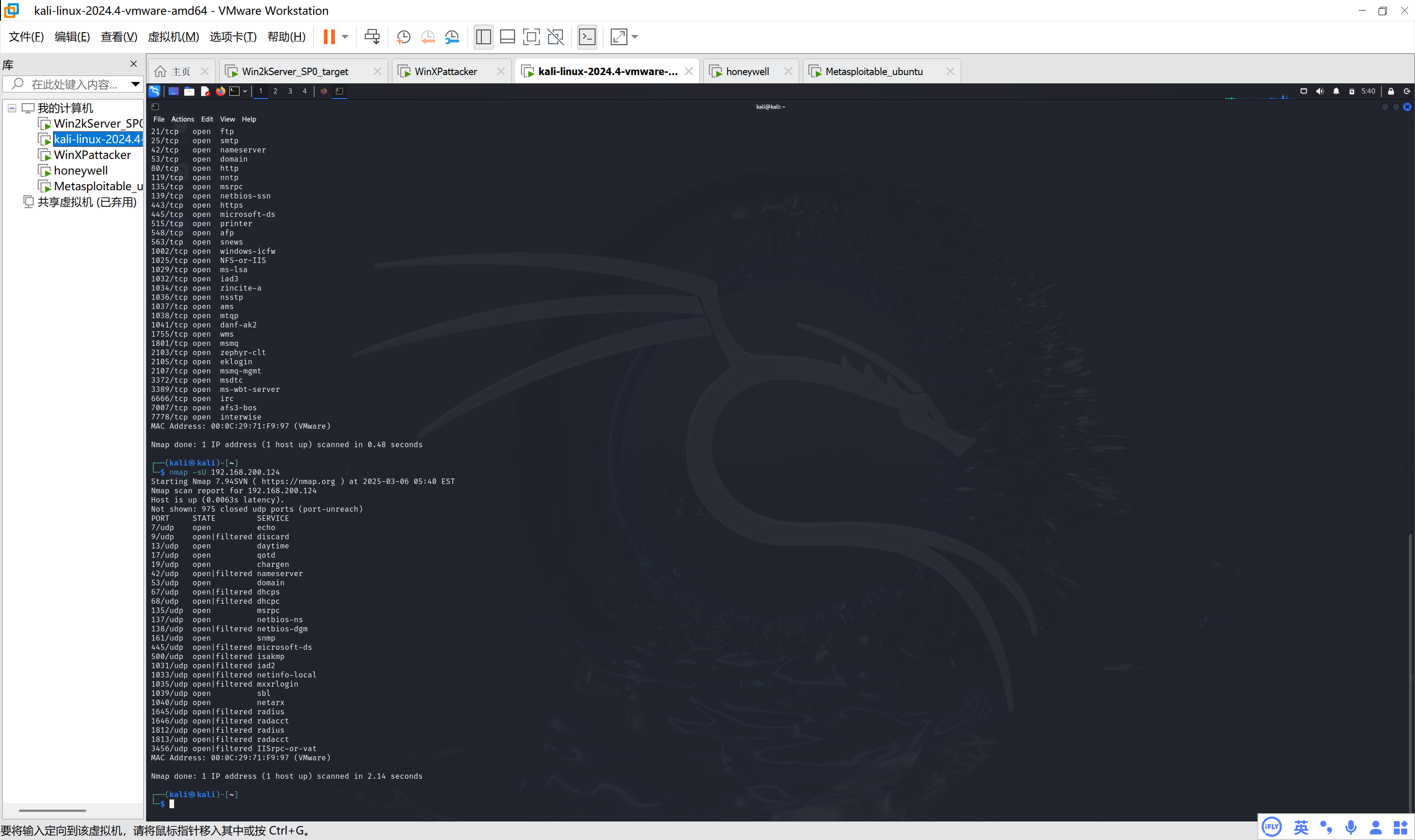

查看靶机IP活跃状态,ping通靶机之后使用命令nmap -sP 192.168.200.124扫一下靶机

查看靶机开放了哪些TCP端口,输入命令 nmap -sT 192.168.200.124

查看靶机开放了哪些UDP端口,输入命令 nmap -sU 192.168.200.124

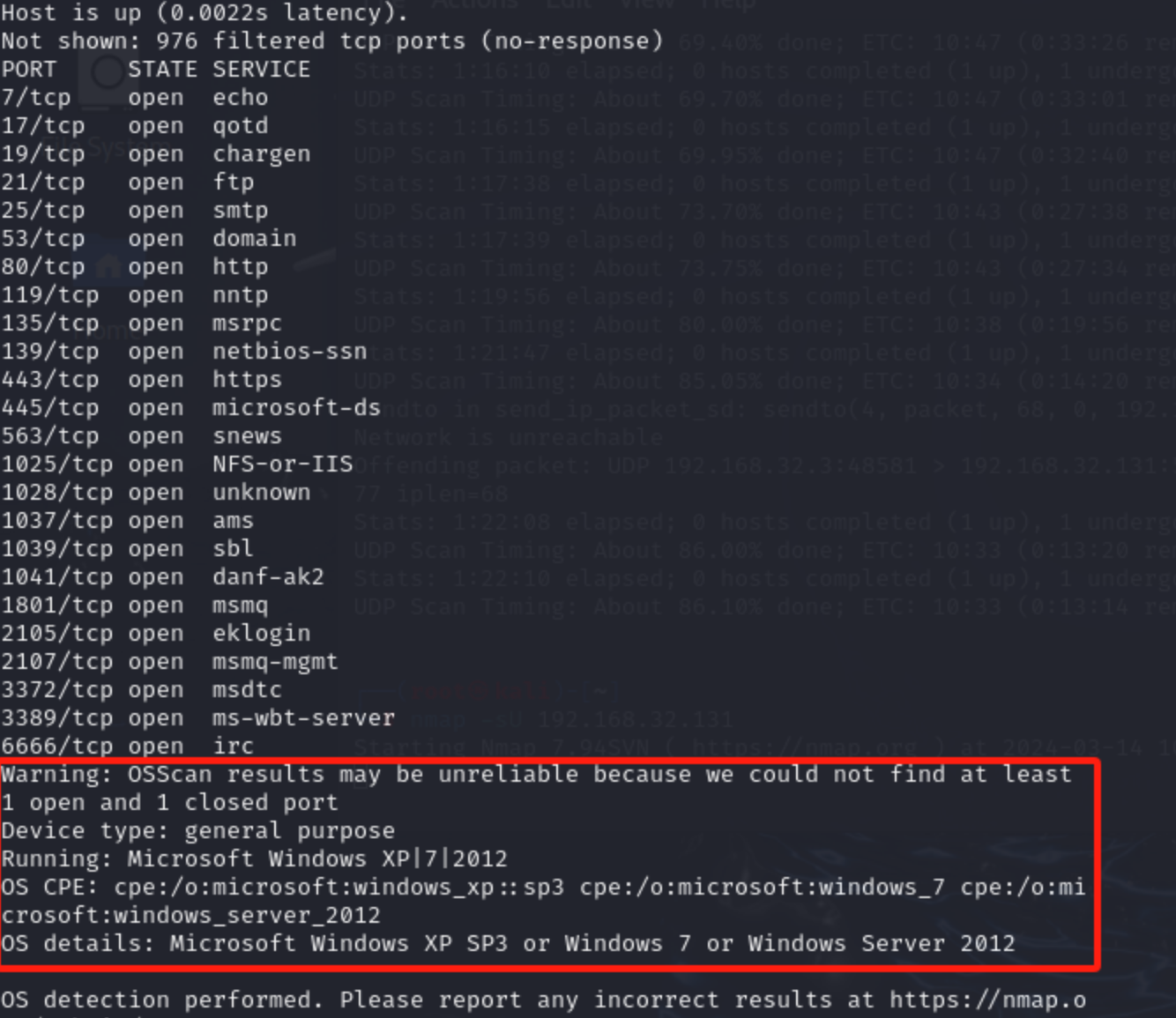

查看靶机安装了什么操作系统,版本是多少 ,输入命令 nmap -O 192.168.200.124

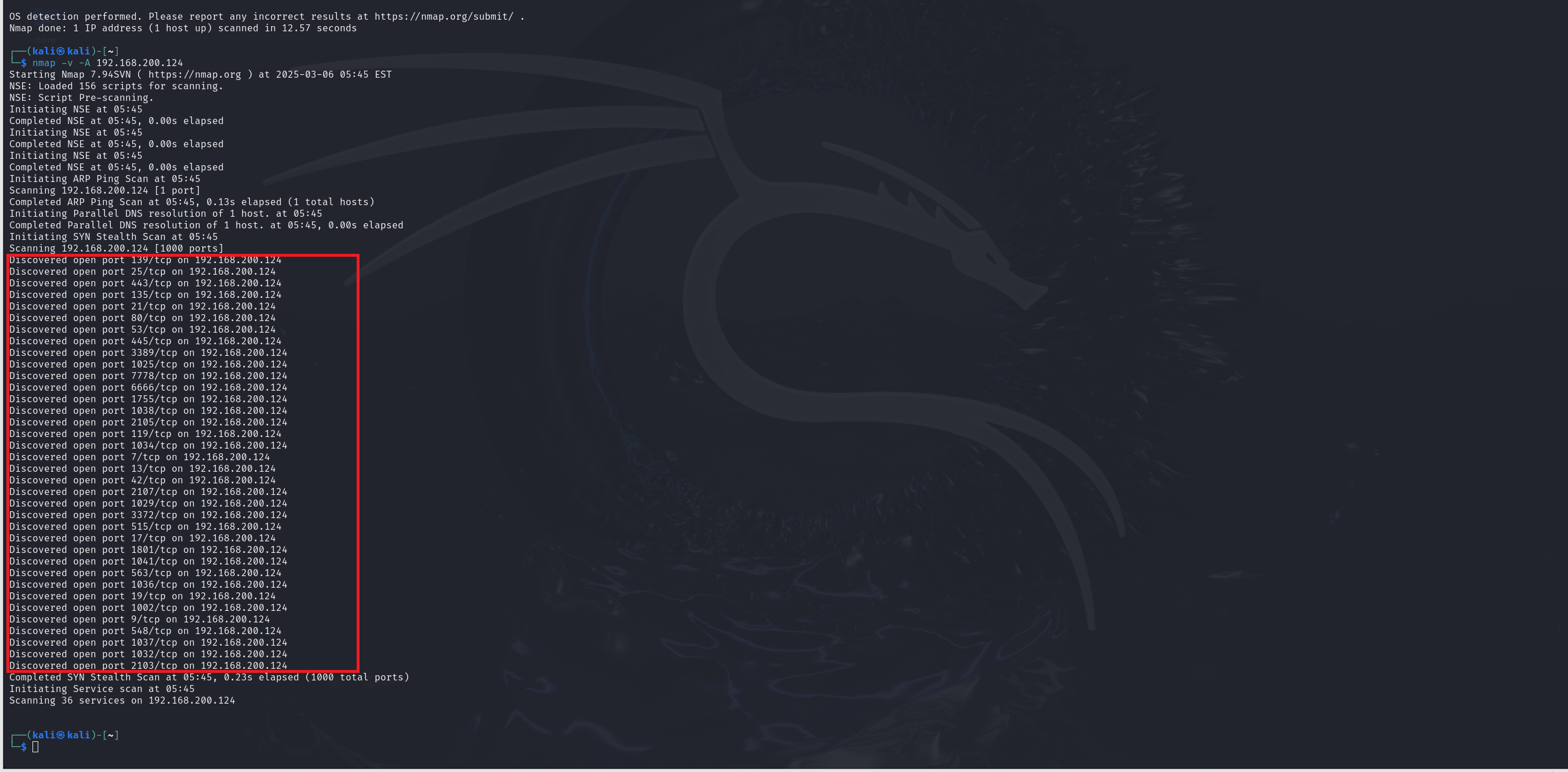

查看靶机上安装了哪些服务,输入命令nmap -v -A 192.168.200.124

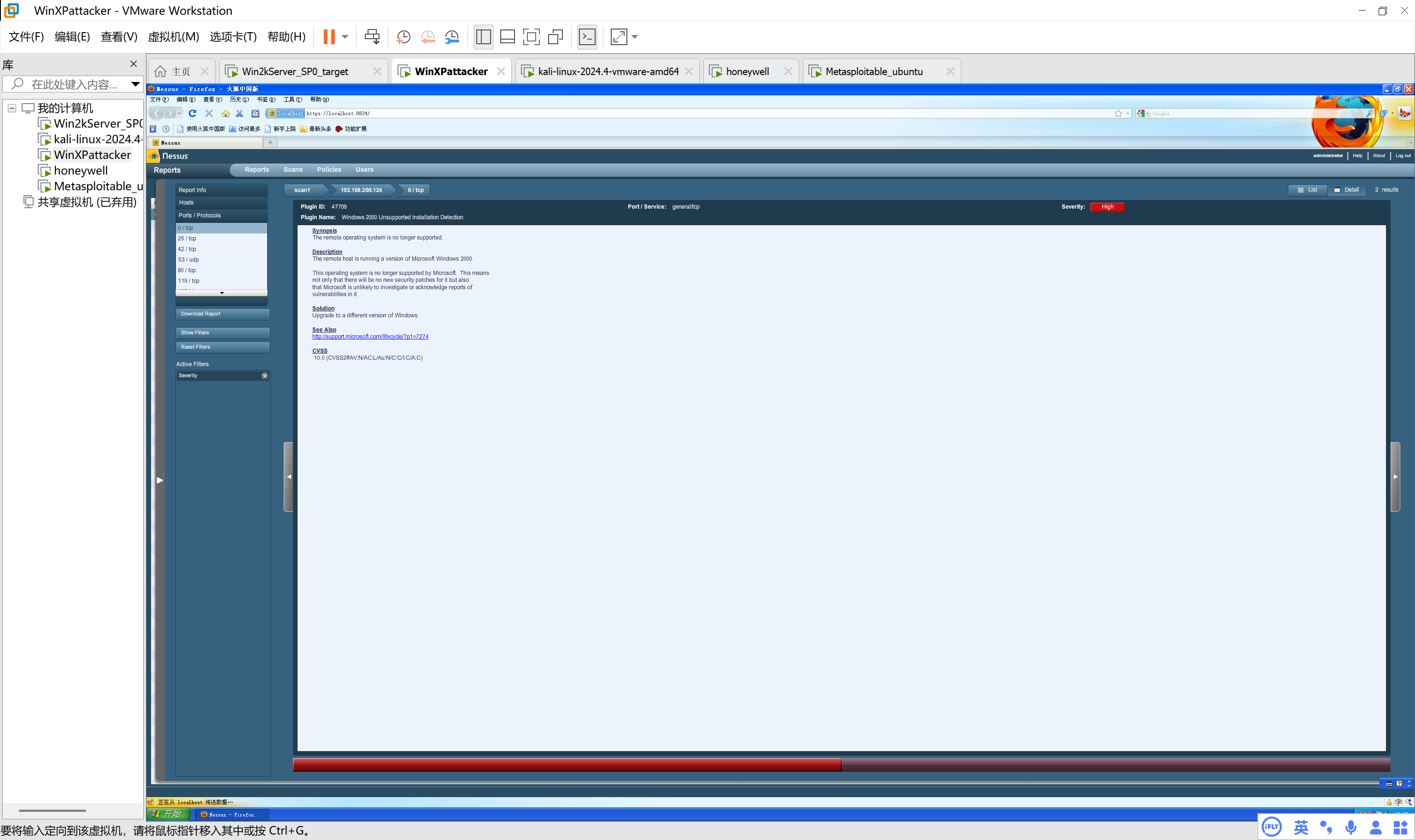

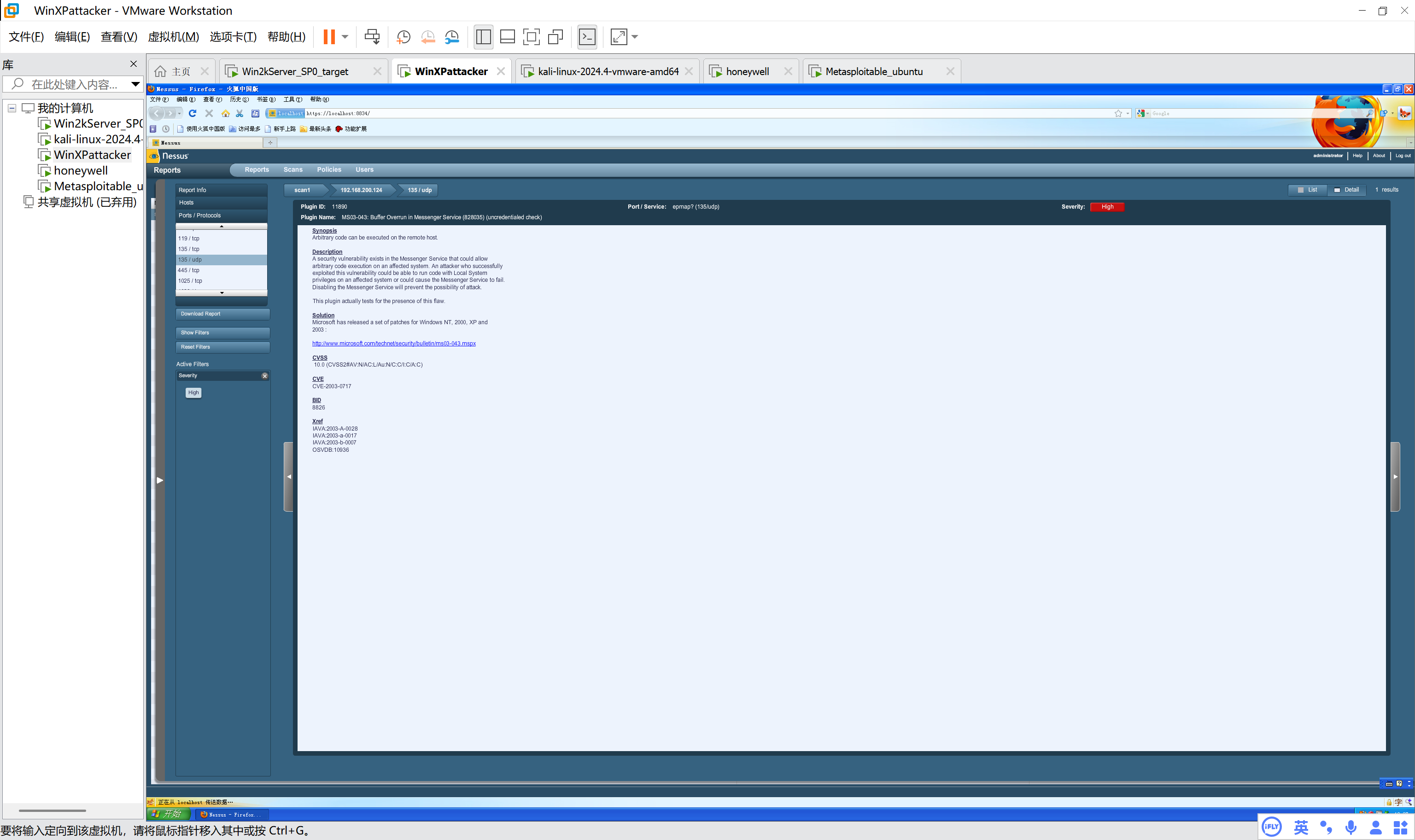

2.4项目四

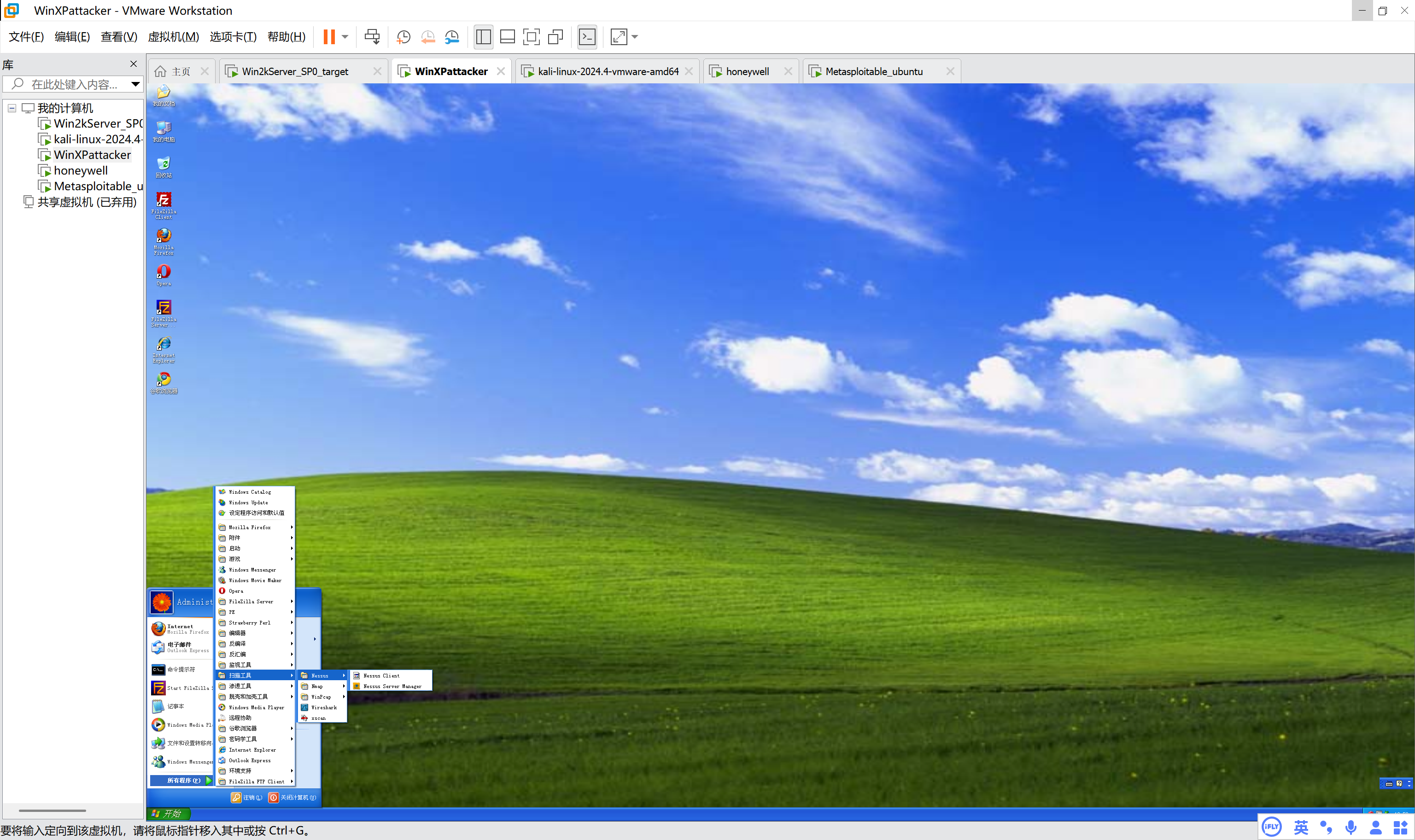

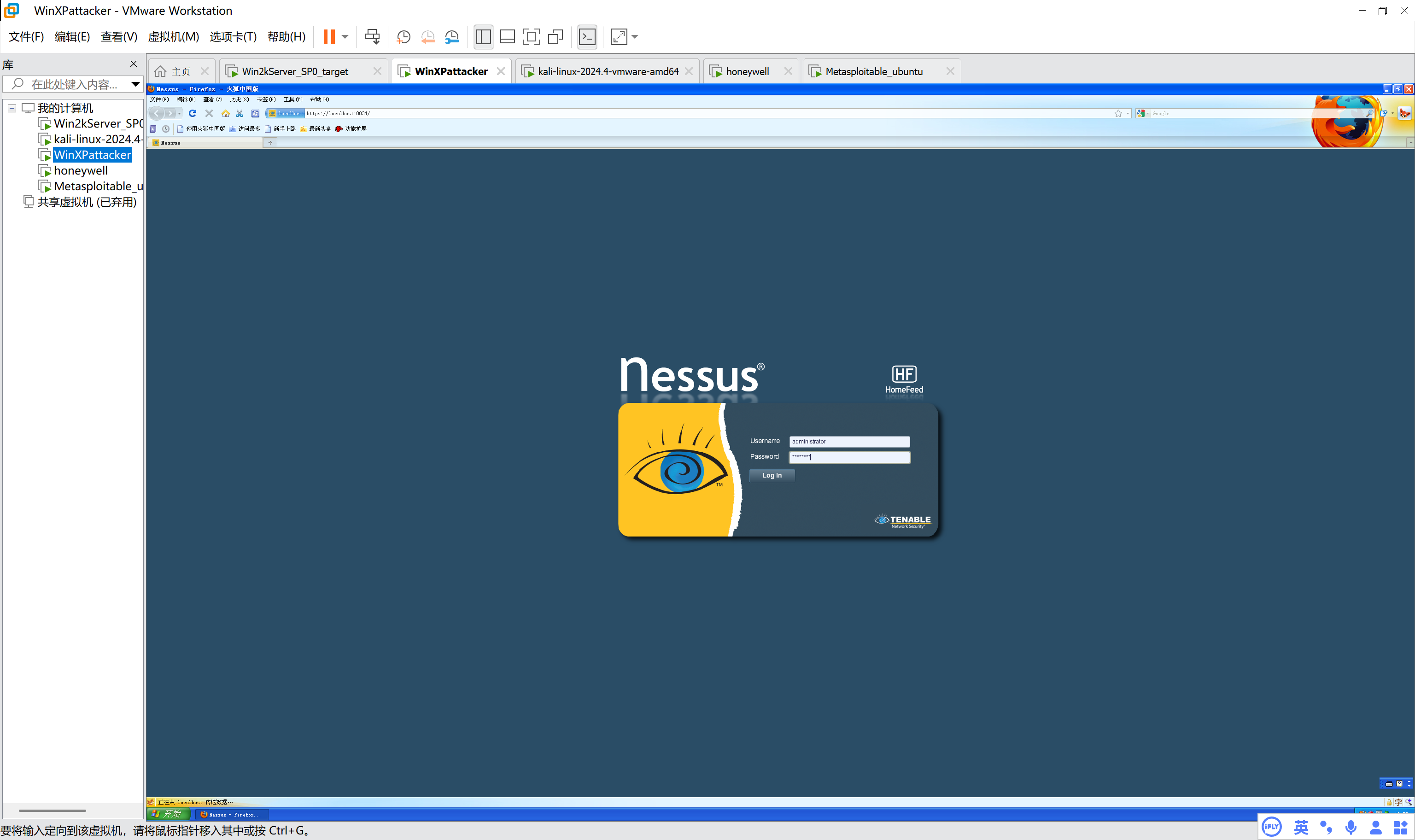

使用WinXP自带的Nessus,在开始菜单栏-所有程序-扫描工具-Nessus中找到并打开Nessus Client,将这个Nessus的连接添加到“例外”中。单击“我已充分了解可能的风险”,然后单击“添加例外”,最后输入账号密码 ,用户名 administrator, 密码 mima1234。

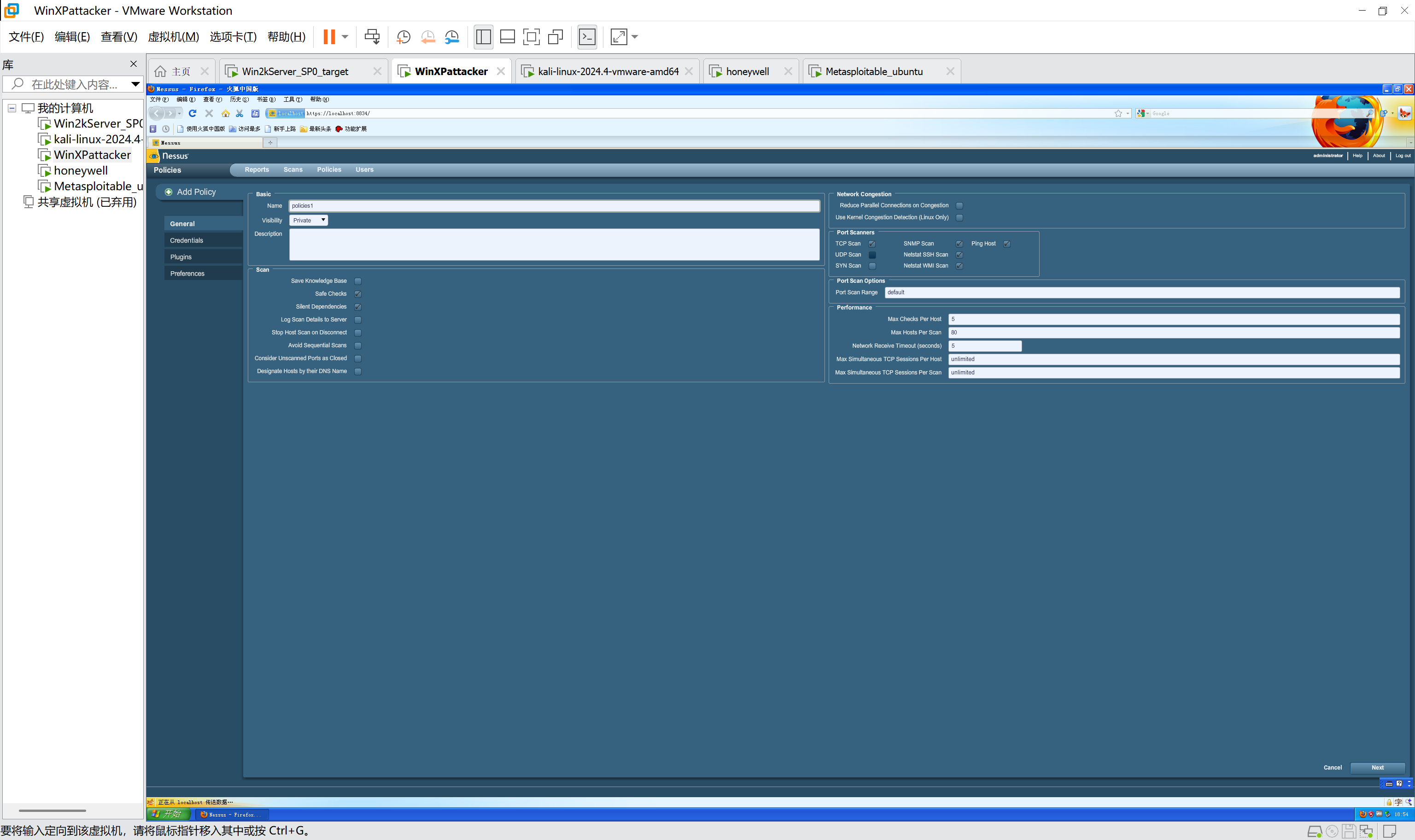

单击“Policies”选项卡,然后点击“Add”,创建一个新的扫描策略policies1。

制定完新的策略之后,新建一个扫描,为该扫描命名(这里命名为Scan1),使用刚刚制定的策略,选定扫描的目标192.168.200.124

你认为如何攻陷靶机环境,以获得系统访问权?

1.根据查出的漏洞,可以利用中间人攻击获取远程连接,进一步控制主机。

2.通过漏洞可以突破常规防火墙并且可以扫描并从限制源IP站点下载敏感信息,甚至于Java apple结合突破动态防火墙,就有机会向目标主机注入木马程序,再通过缓冲区溢出等攻击方式获取系统访问权限。

2.5项目五

在搜索引擎上搜索与个人相关的信息,比如姓名、所在地、就读的学校、手机号等,很有可能会在搜索的结果中找到自己。

没有找到

3.学习中遇到的问题及解决

问题1:kali中安装nessus,首先下载nessus速度太慢,只有几十kb,其次在注册,破解后,plugins一直编译没进度。

问题1解决方案:通过查找资料发现,在WinXPattacker攻击机中,本身自带nessus,系统里已经集成了该工具。在开始菜单/所有程序/扫描工具中有Nessus,打开Nessus Client,便可以进行使用。

问题2:一开始通过nessus扫描后,不知道在哪里可以看到具体漏洞问题。

问题2解决方案:尝试点击了一些按键,发现可以直接通过点击不同漏洞按键找到漏洞问题。

4.学习感悟、思考等

本次实验的目的是实现信息搜集和漏洞扫描,本次实验相较于前一次实验来说更加简单,但我还是通过这次实验学到了很多知识。首先在这次实验中我学会了应用相关的Nmap命令进行扫描,其次我了解了很多系统存在的漏洞问题,这些问题容易导致中间人的攻击,同时我也知道了一些基础的防范这类问题的方法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号