20242934 2024-2025-2 《网络攻防实践》第一周作业

- 知识点梳理与总结

靶机:包含系统和应用程序漏洞,作为被攻击的目标。

攻击机:安装有一些专用的攻击软件,可以对别的主机进行网络攻击。

攻击检测、分析与防御平台:可以对网路的流量进行分析,达到攻击检测与防御的功能。

网络连接:通过网络将靶机、攻击机和平台连接在一起。 - 攻防环境搭建详细过程

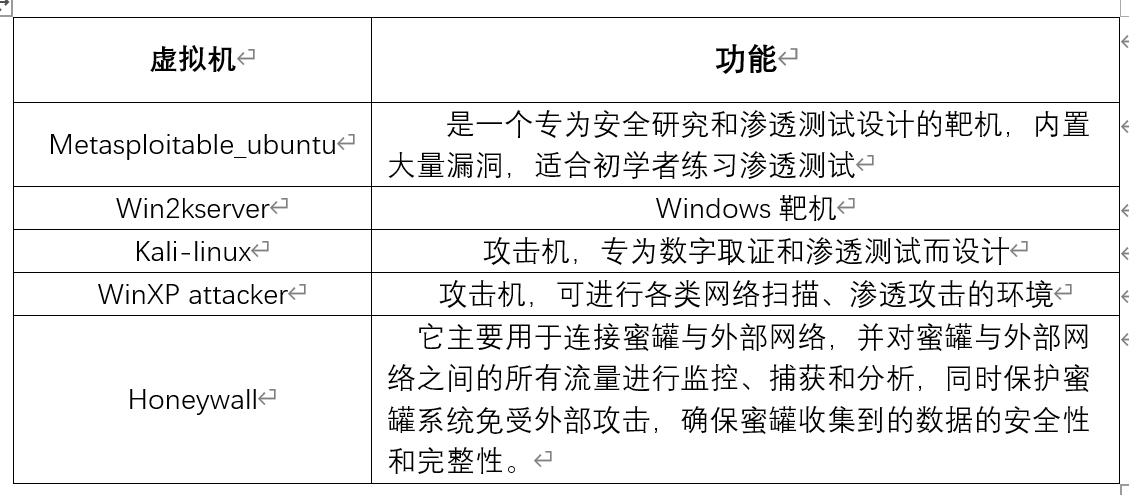

2.1软件介绍

![]()

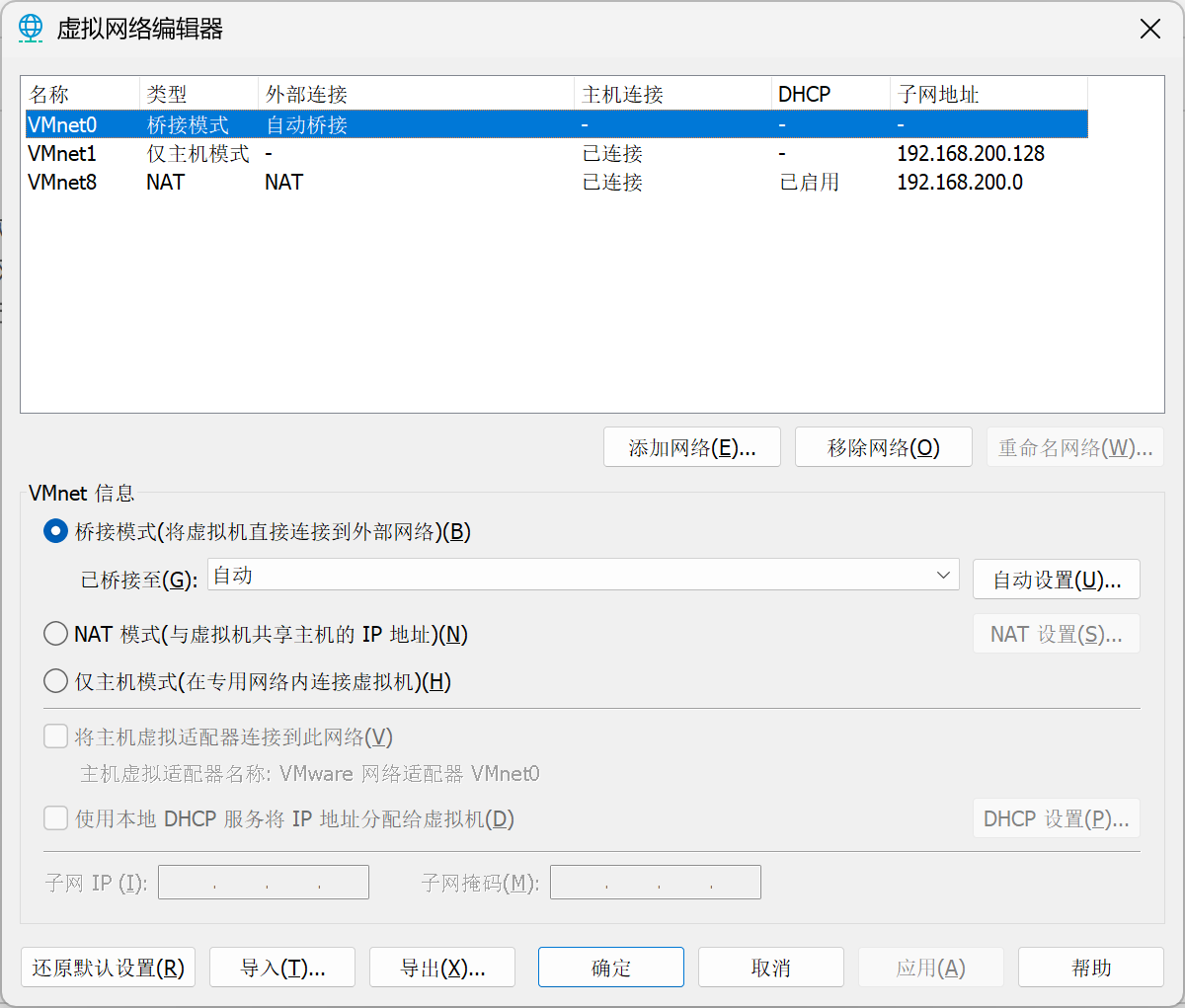

2.2 拓扑图

2.3 详细过程

2.3.1 网络配置过程

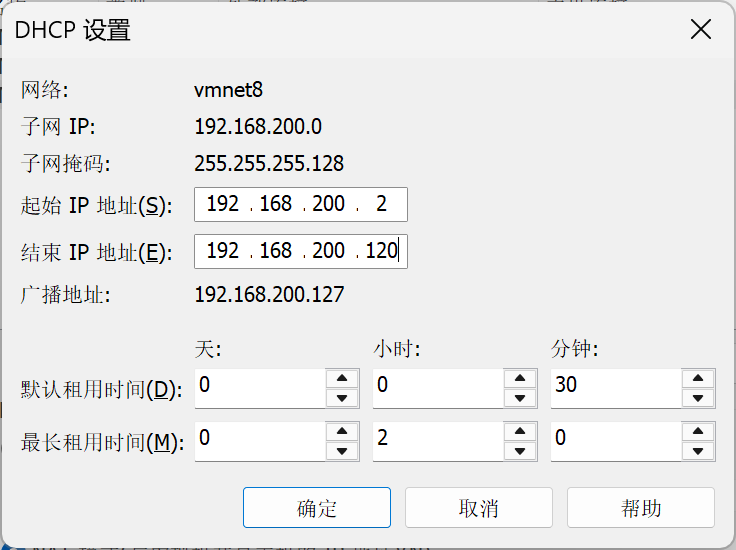

打开虚拟网络编辑器,进行设置,点击更改设置

设置vmnet1的子网

设置vmnet8的子网,nat设置,dhcp设置

2.3.2 靶机配置过程

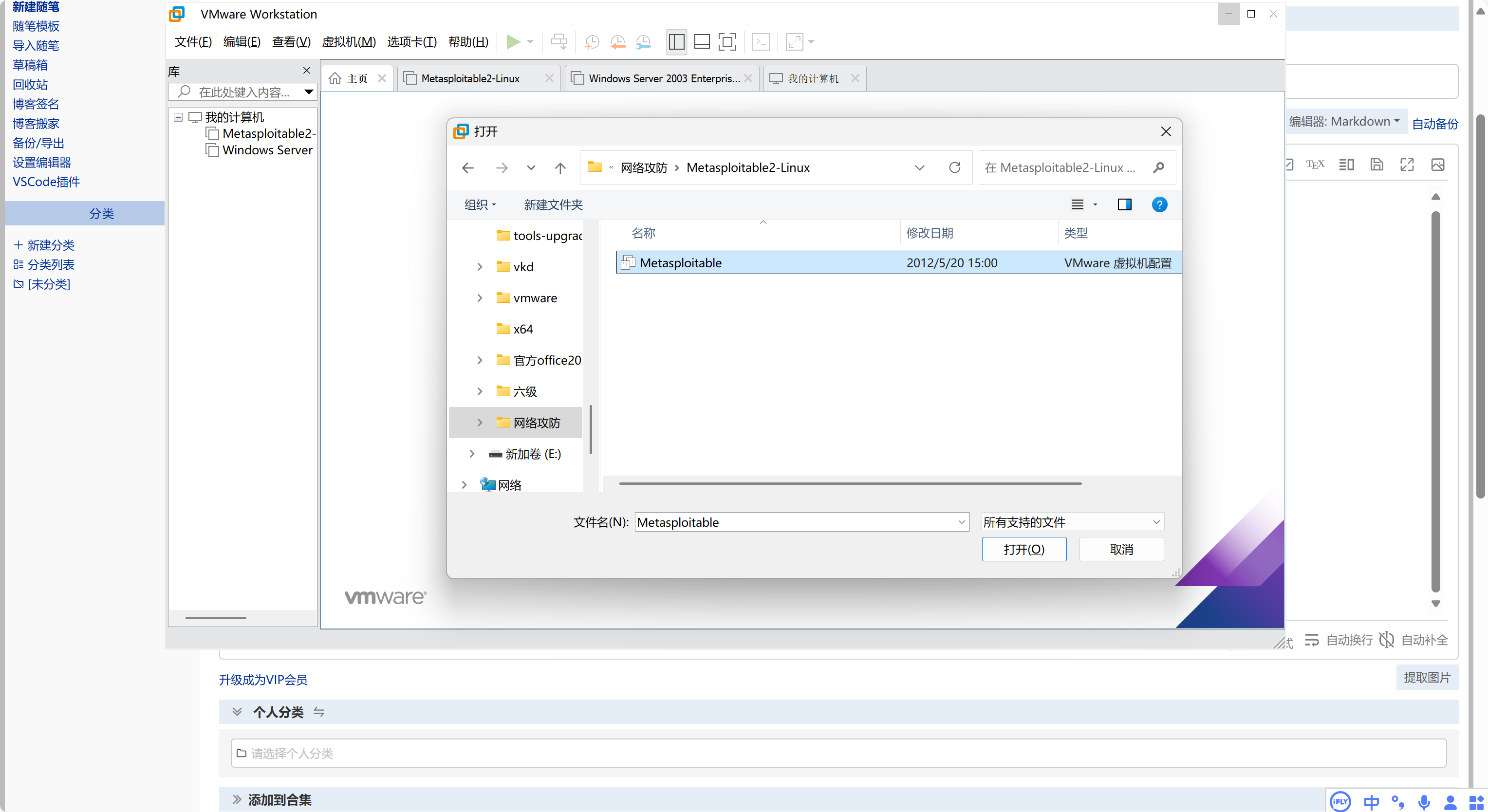

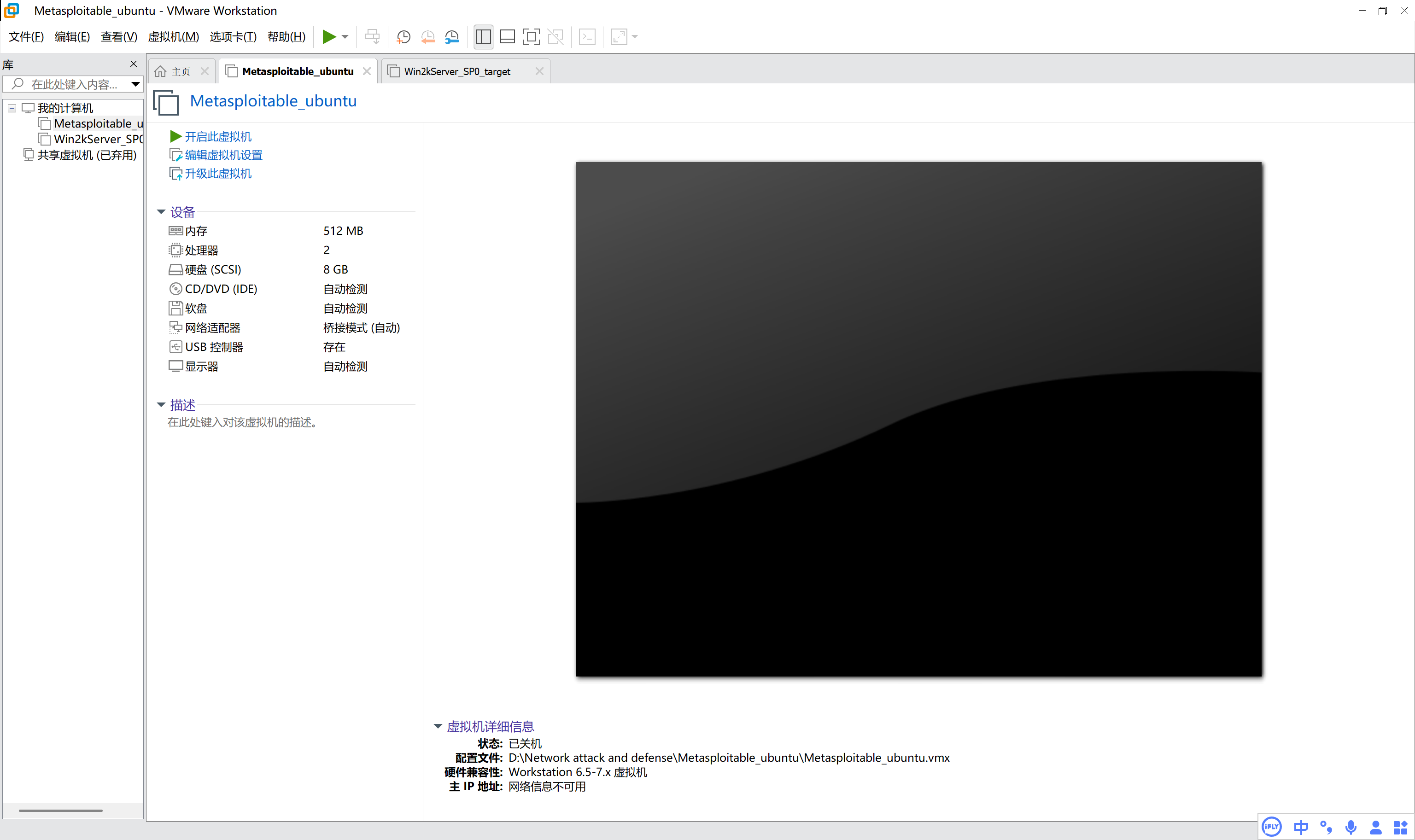

2.3.2.1Metasploitable_ubuntu安装配置

从VMware中打开Metasploitable

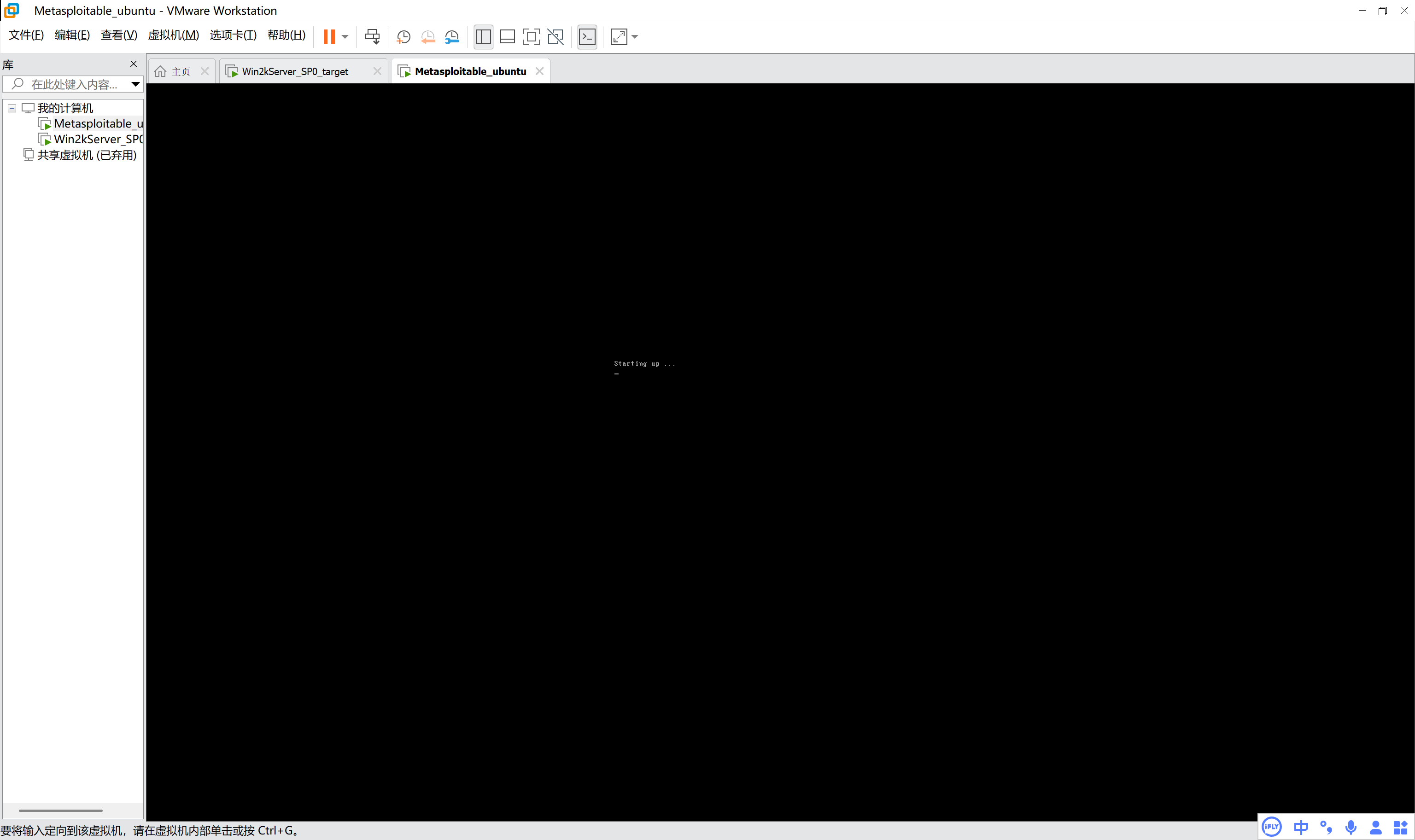

开启此虚拟机

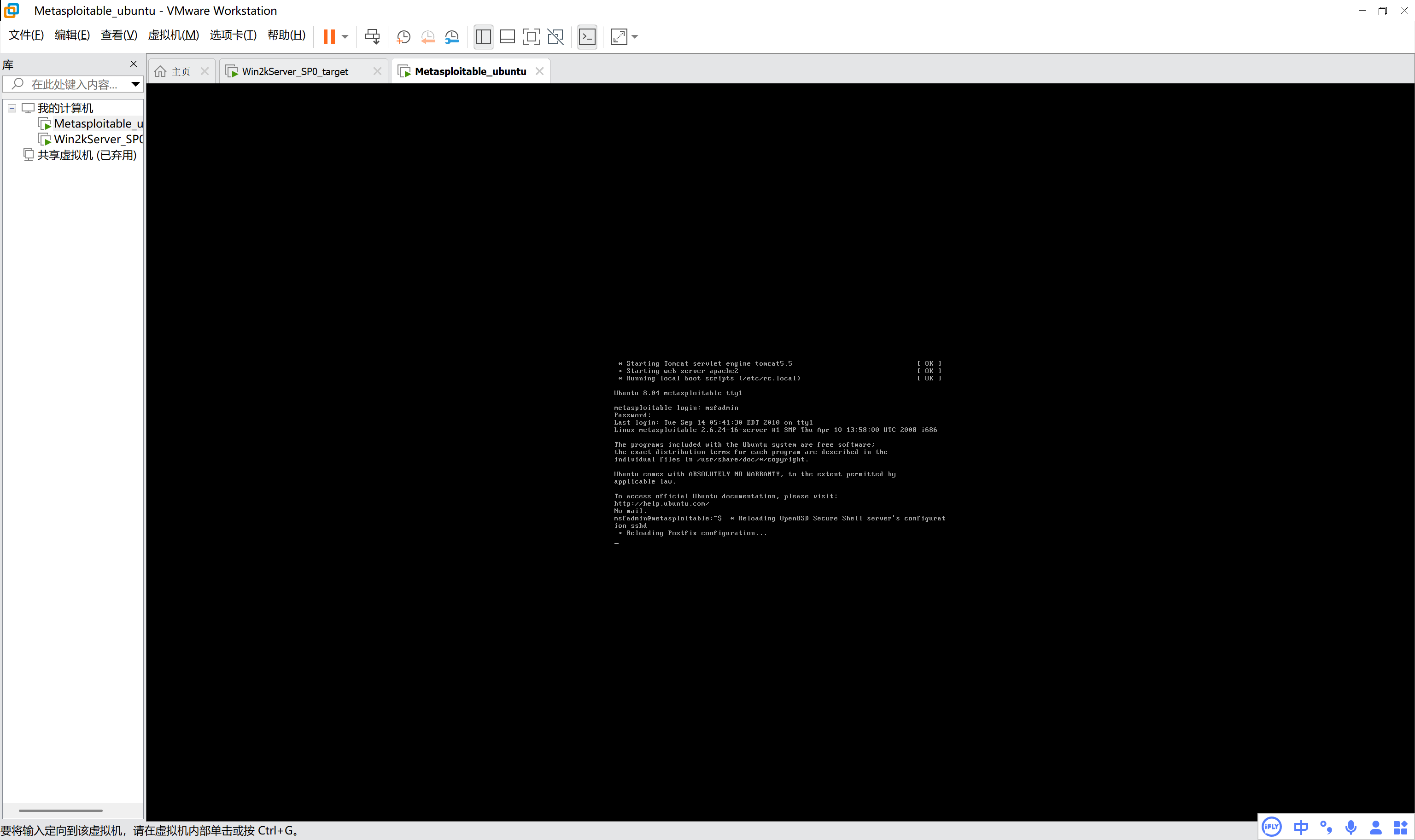

输入用户名与密码:msfadmin/msfadmin

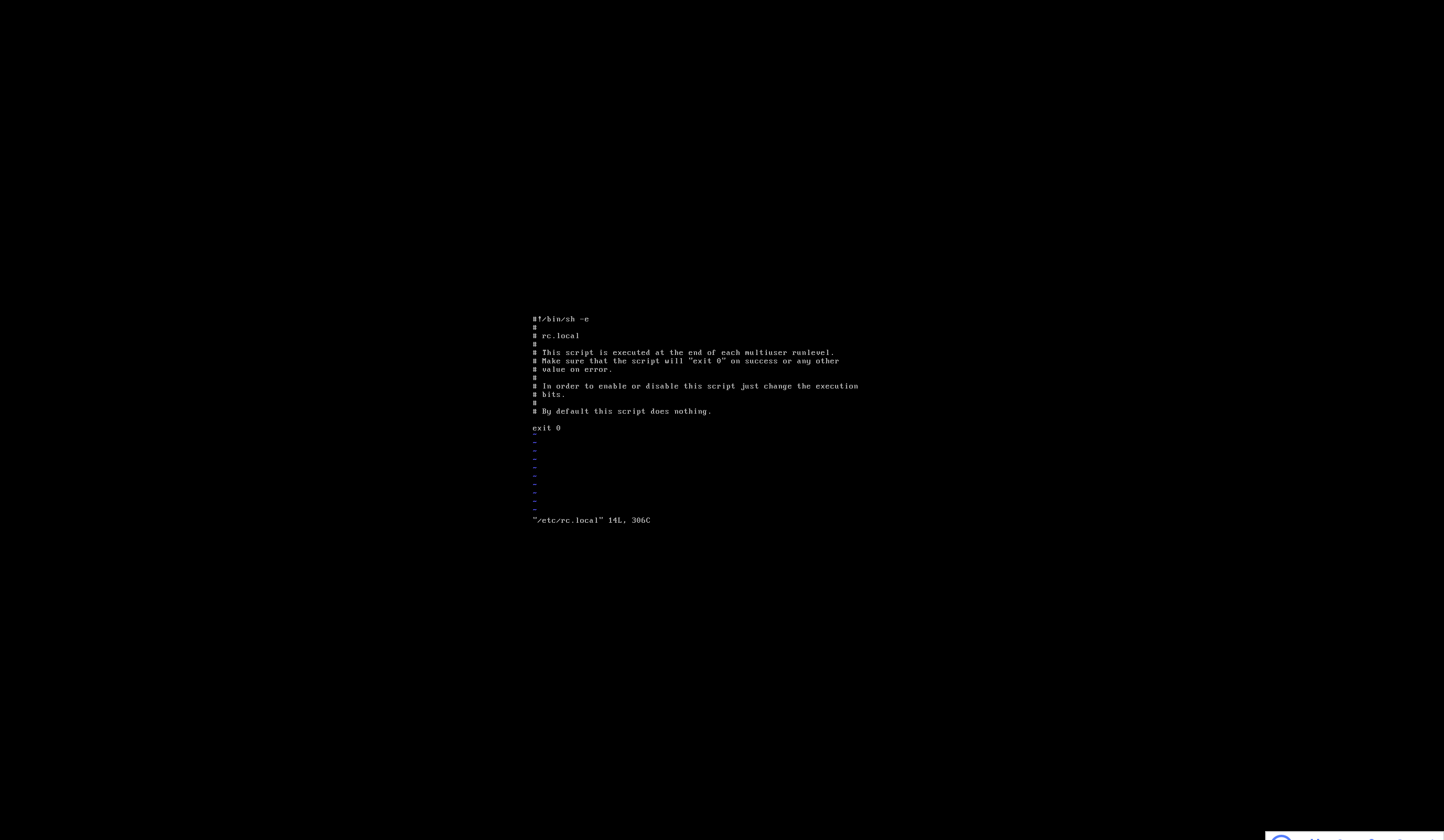

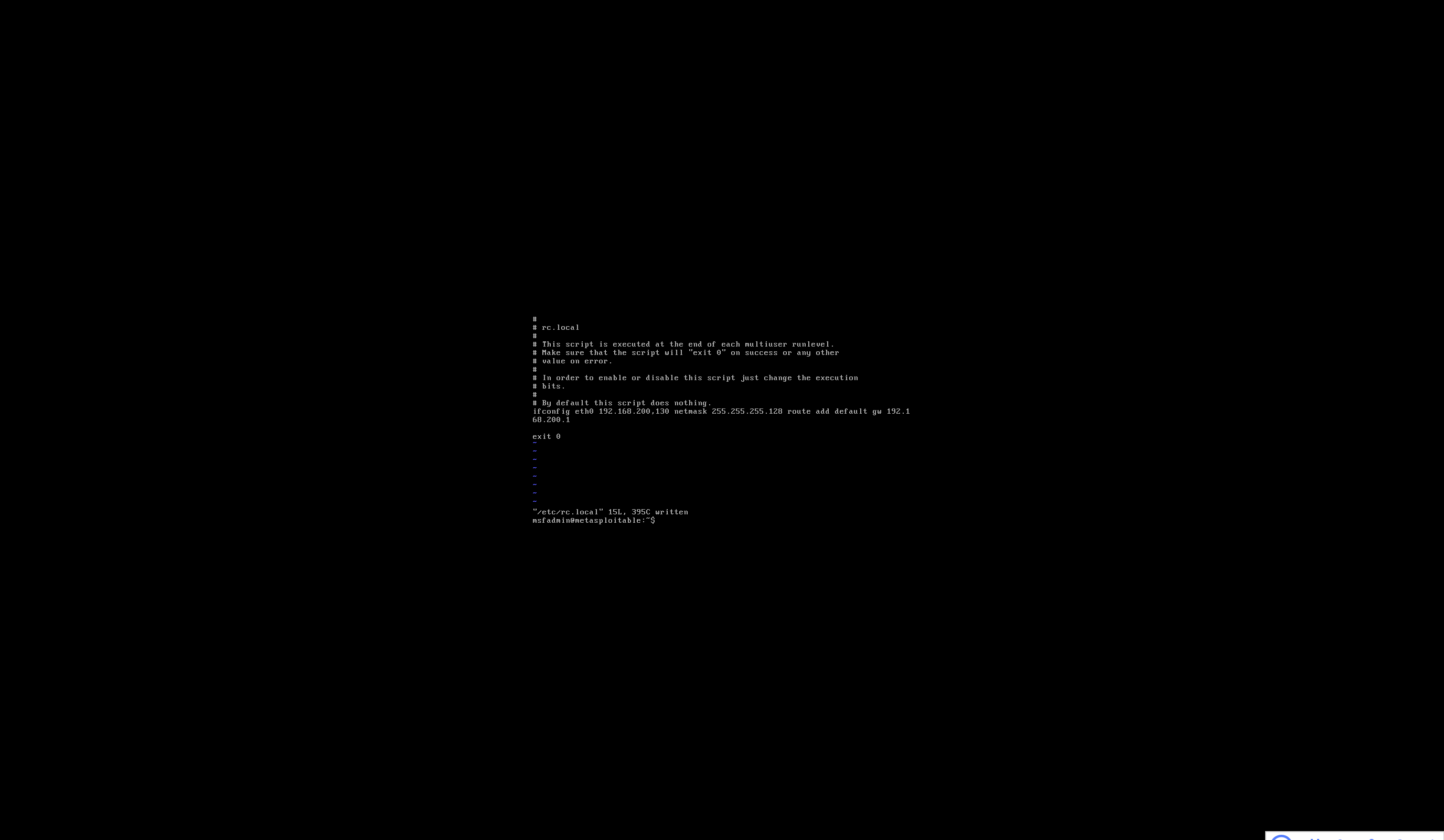

输入命令sudo vim /etc/rc.local,回车,系统要求您输入账户的密码(msfadmin),输入密码,回车,进入编辑界面。

在exit 0前另起一行,输入这两行指令:

ifconfig eth0 192.168.200.130 netmask 255.255.255.128

route add default gw 192.168.200.1

按“esc”键,离开编辑模式,输入“:wq”,保存该文件并退出。

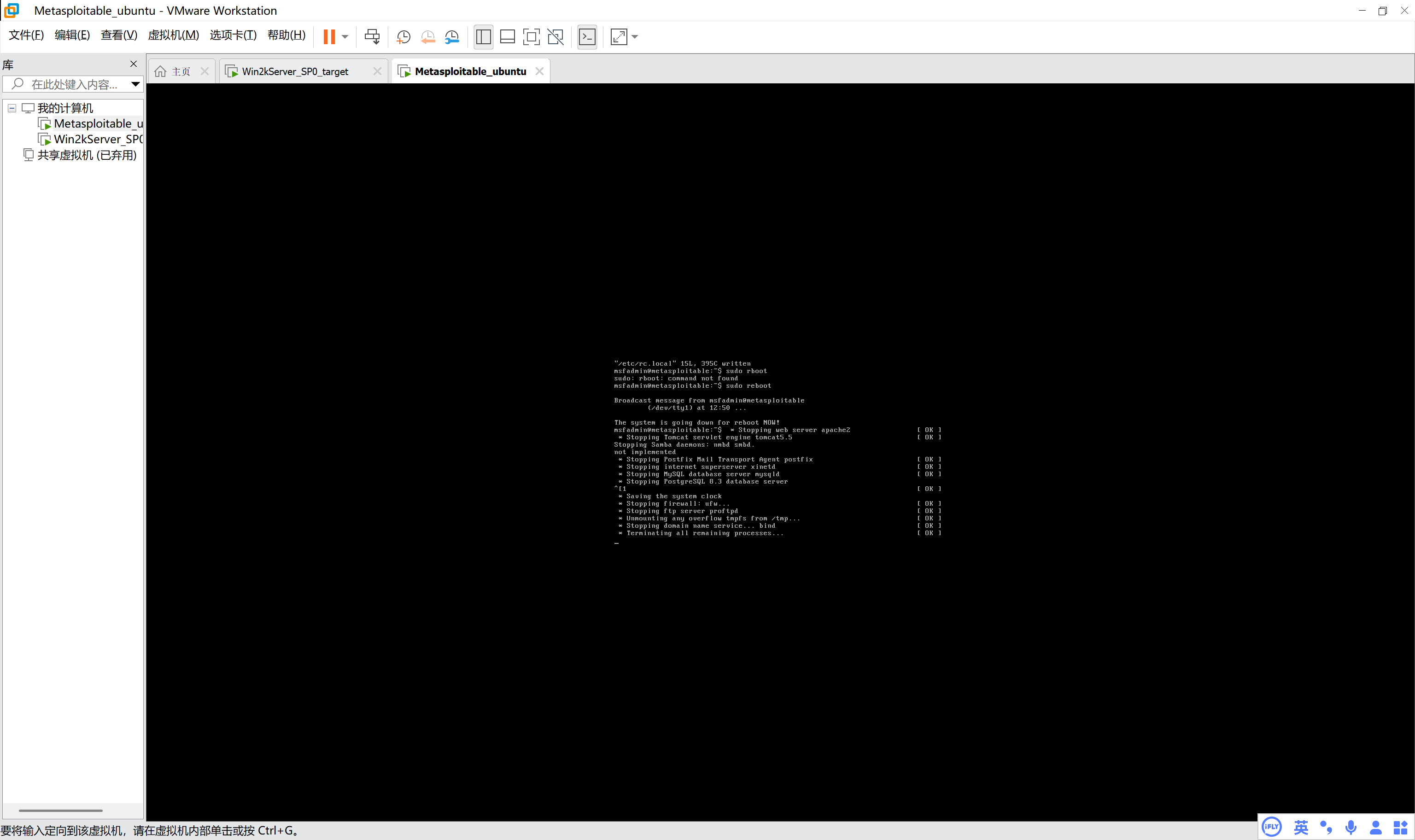

输入“sudo reboot”,重启机器,下一次开机时,会自动运行刚刚编写的rc.local中写下的命令。

机器重启中

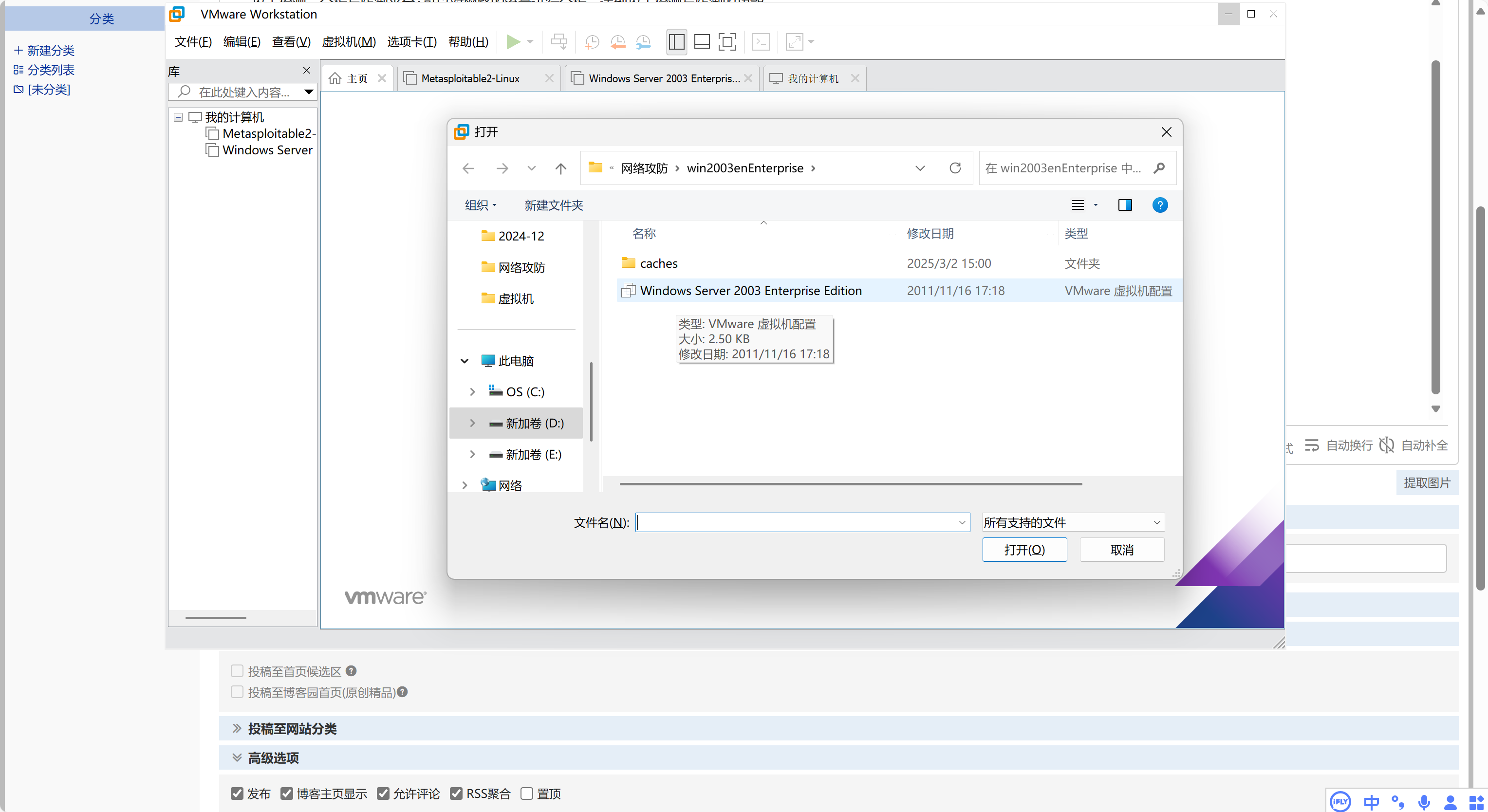

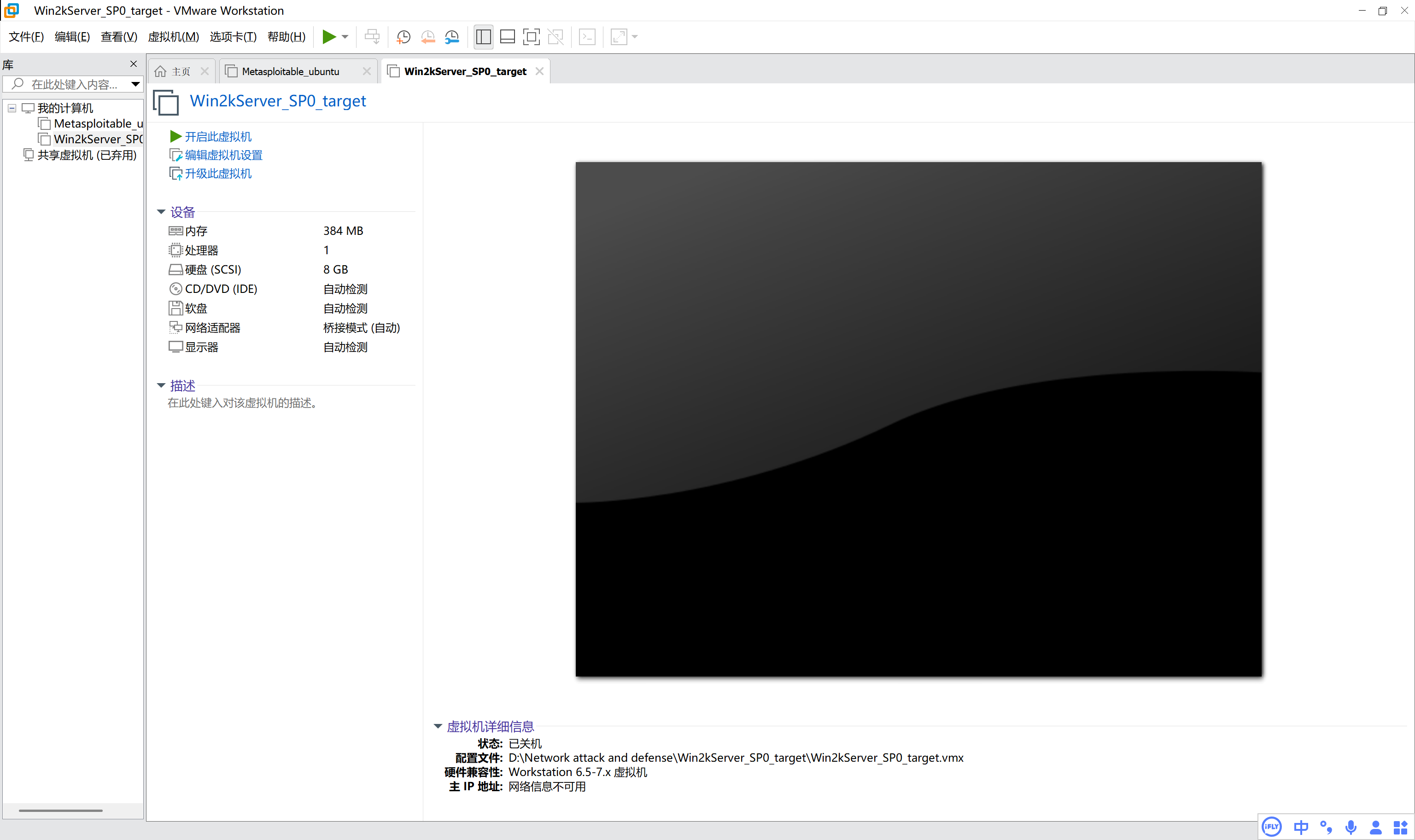

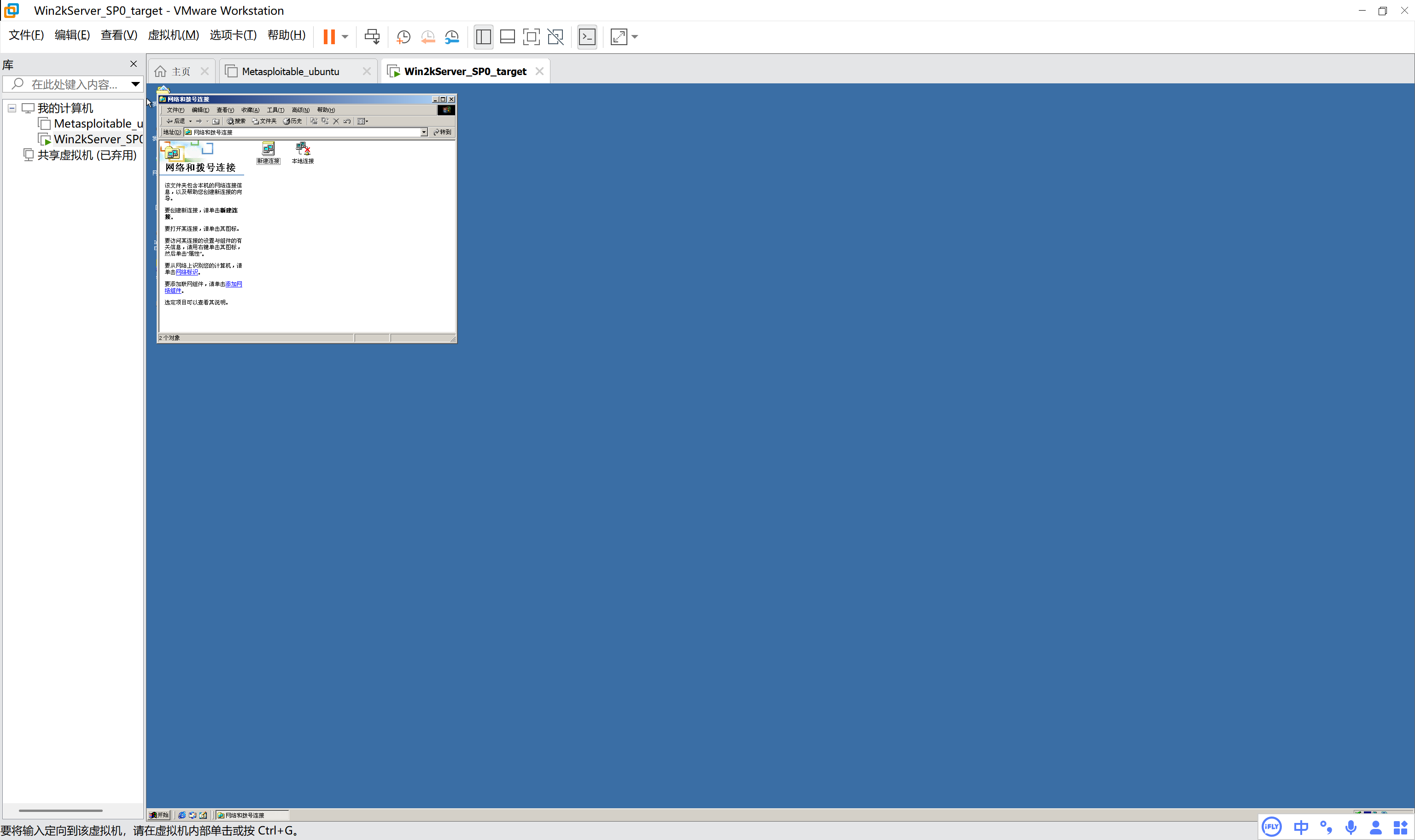

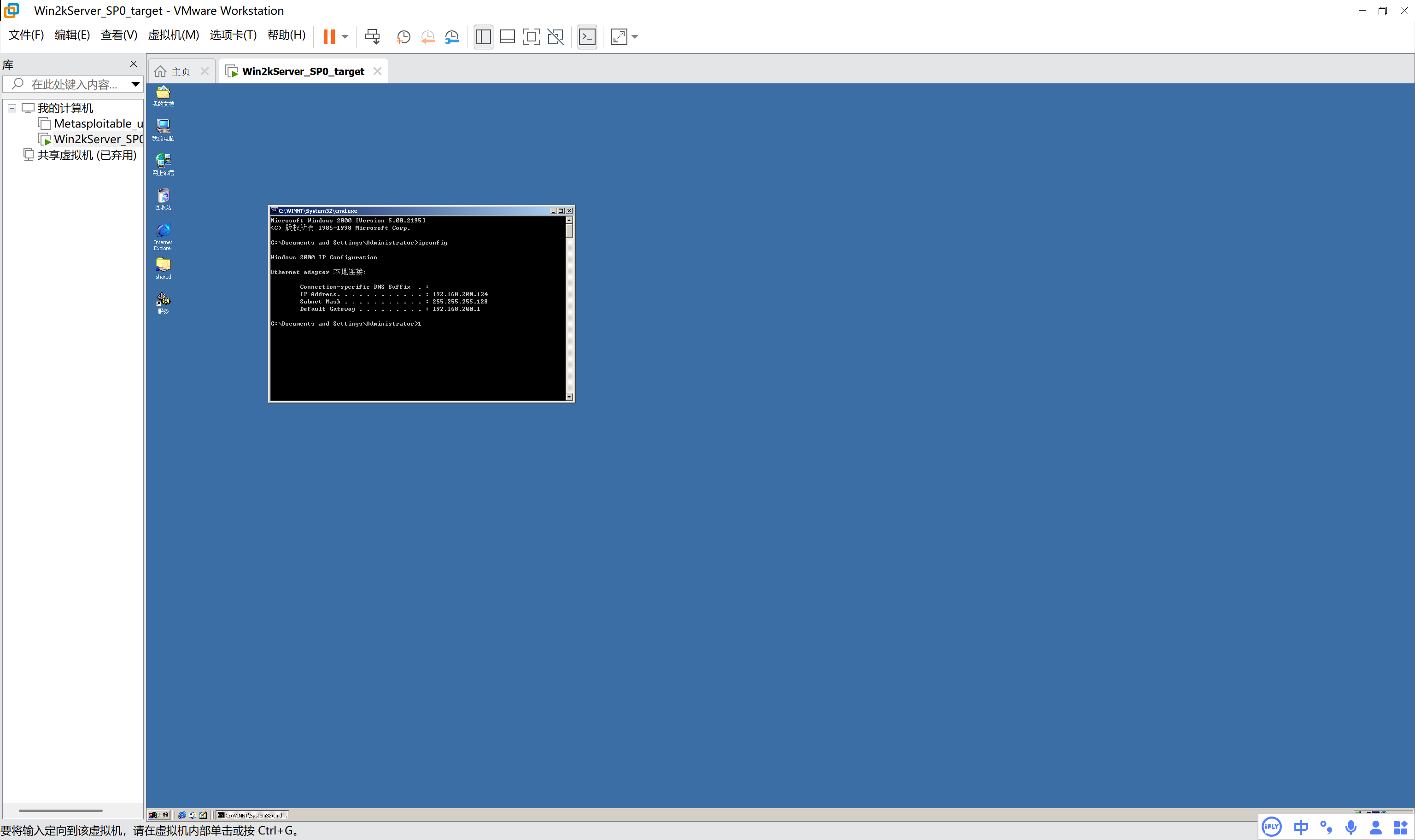

2.3.2.2Win2kserver安装配置

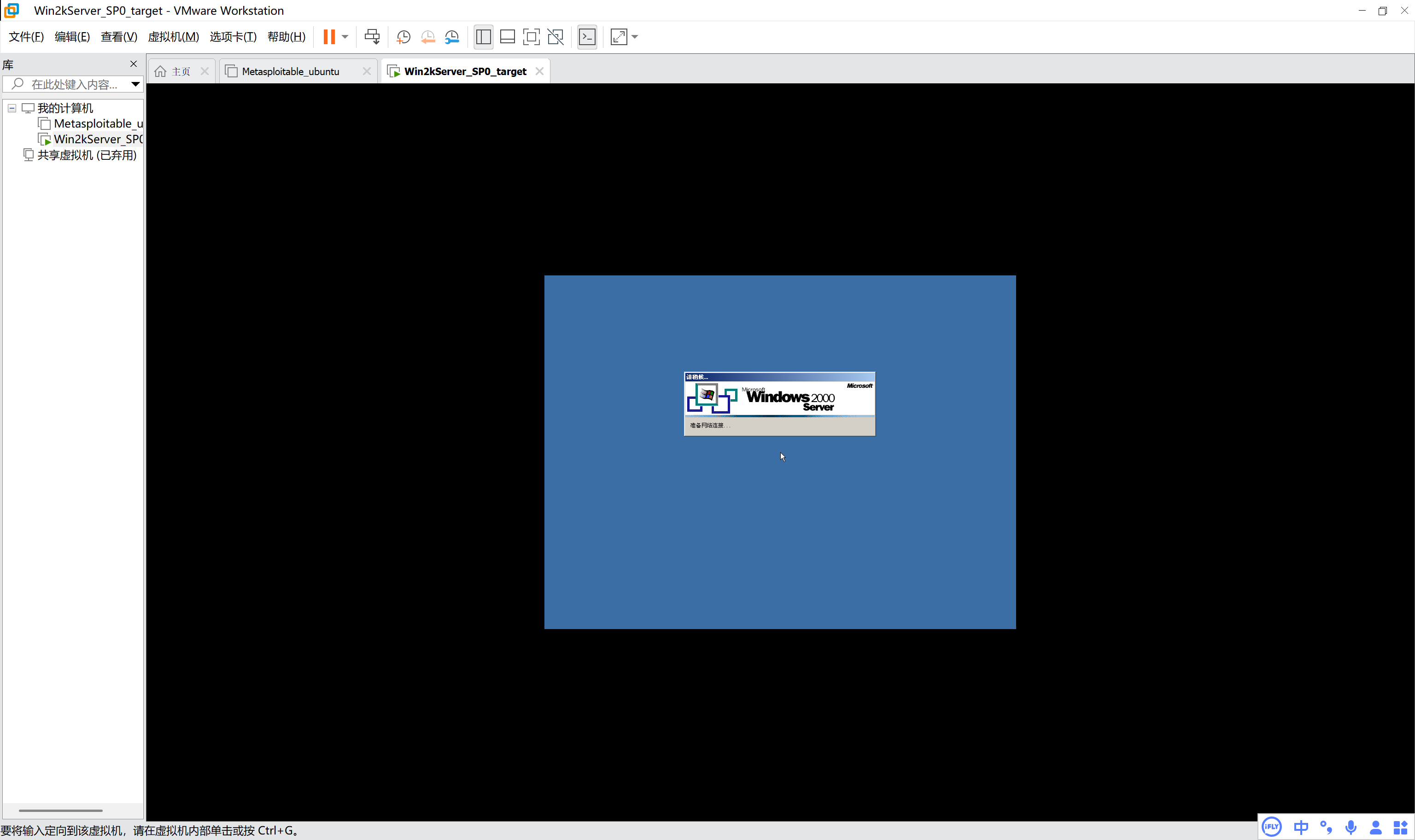

从VMware中打开Metasploitable

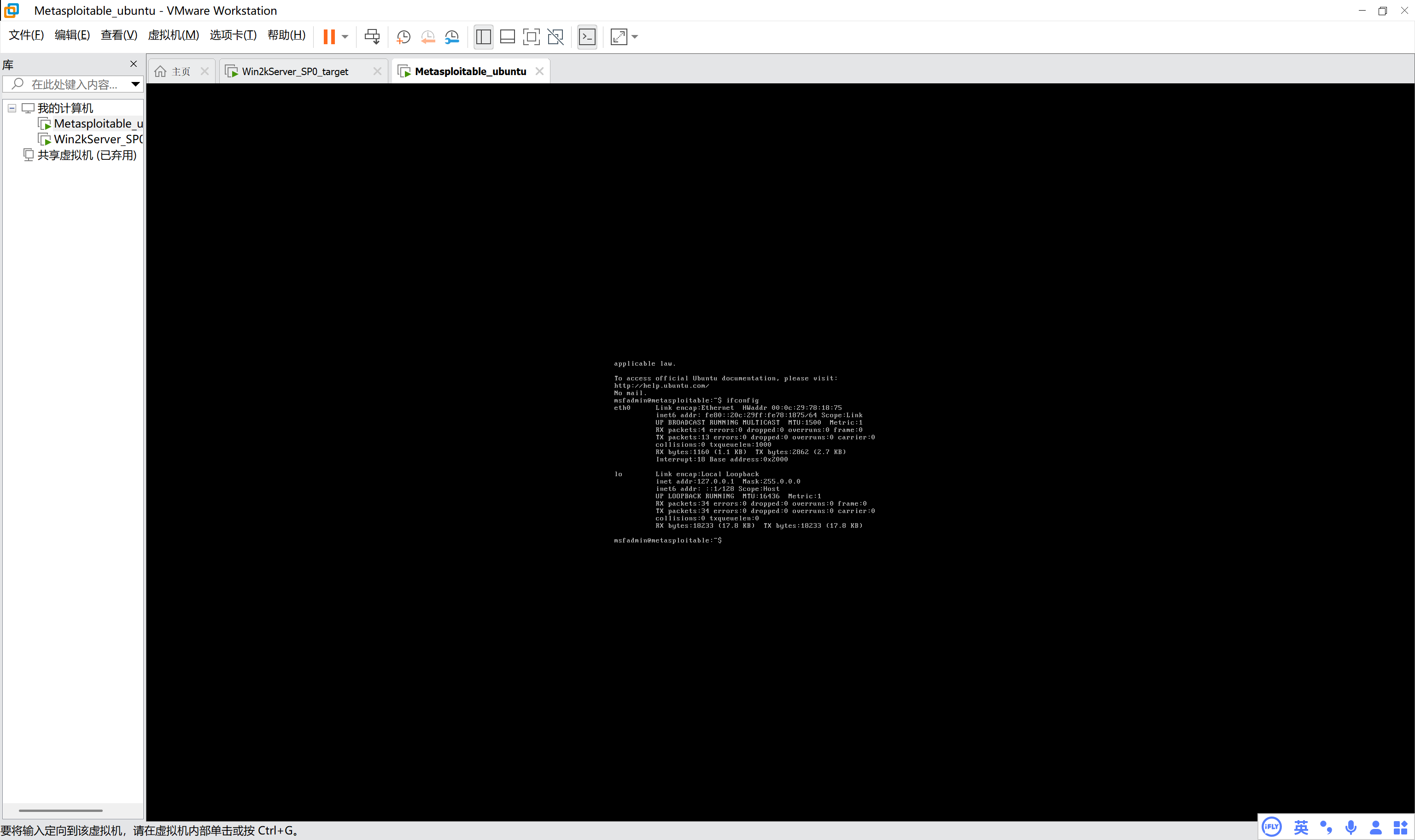

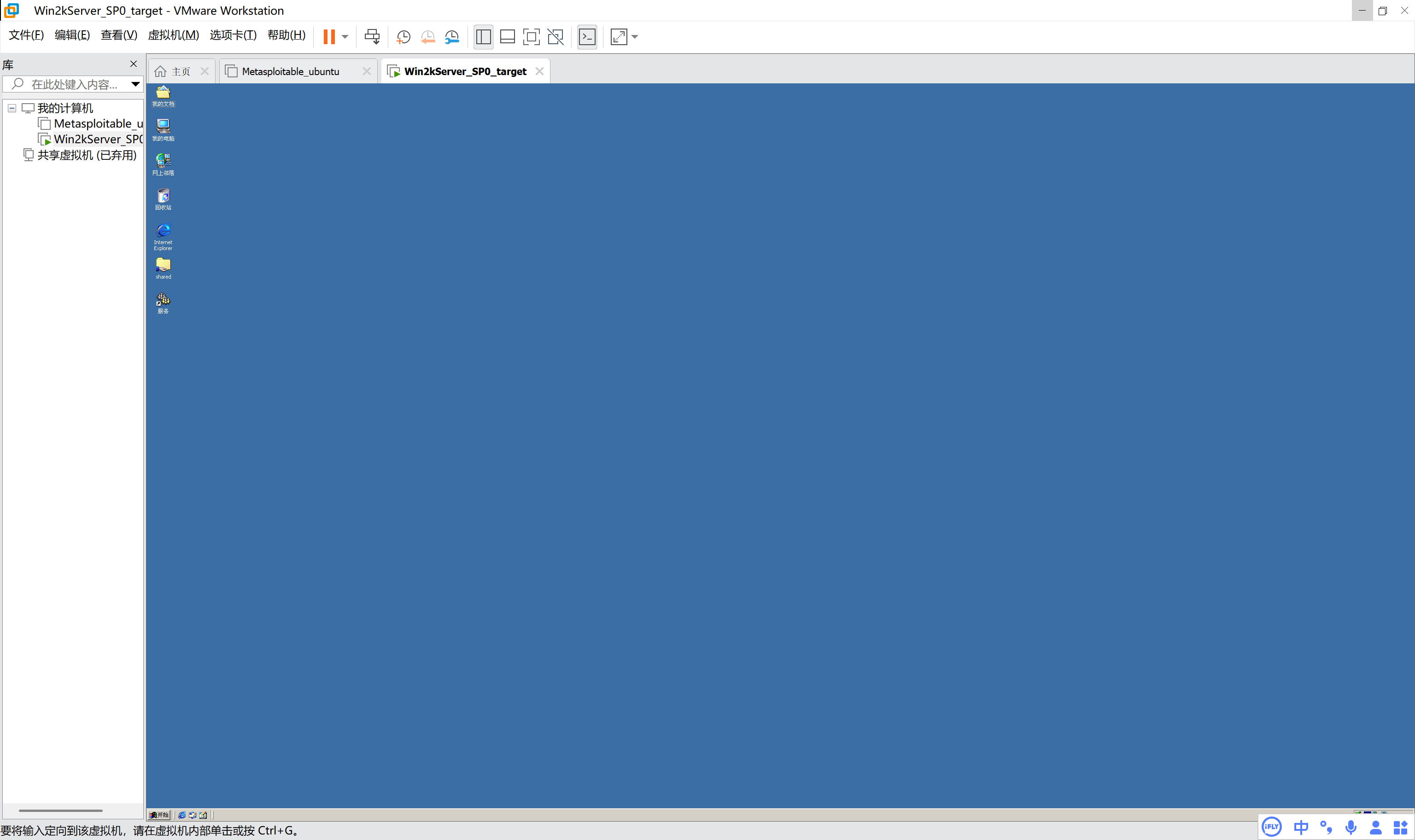

成功开启此虚拟机

输入密码mima1234登入

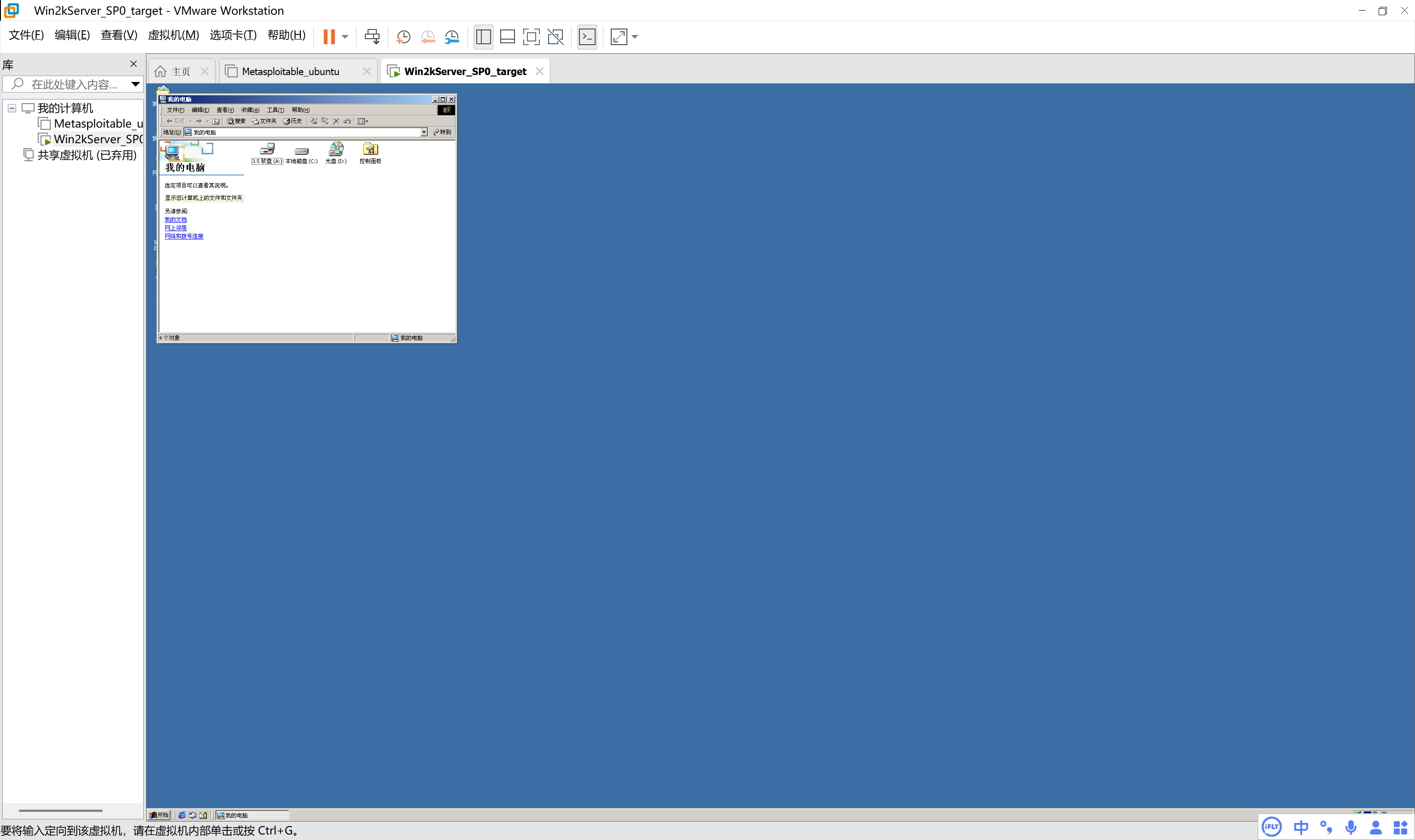

打开我的电脑

点击网络和拨号链接

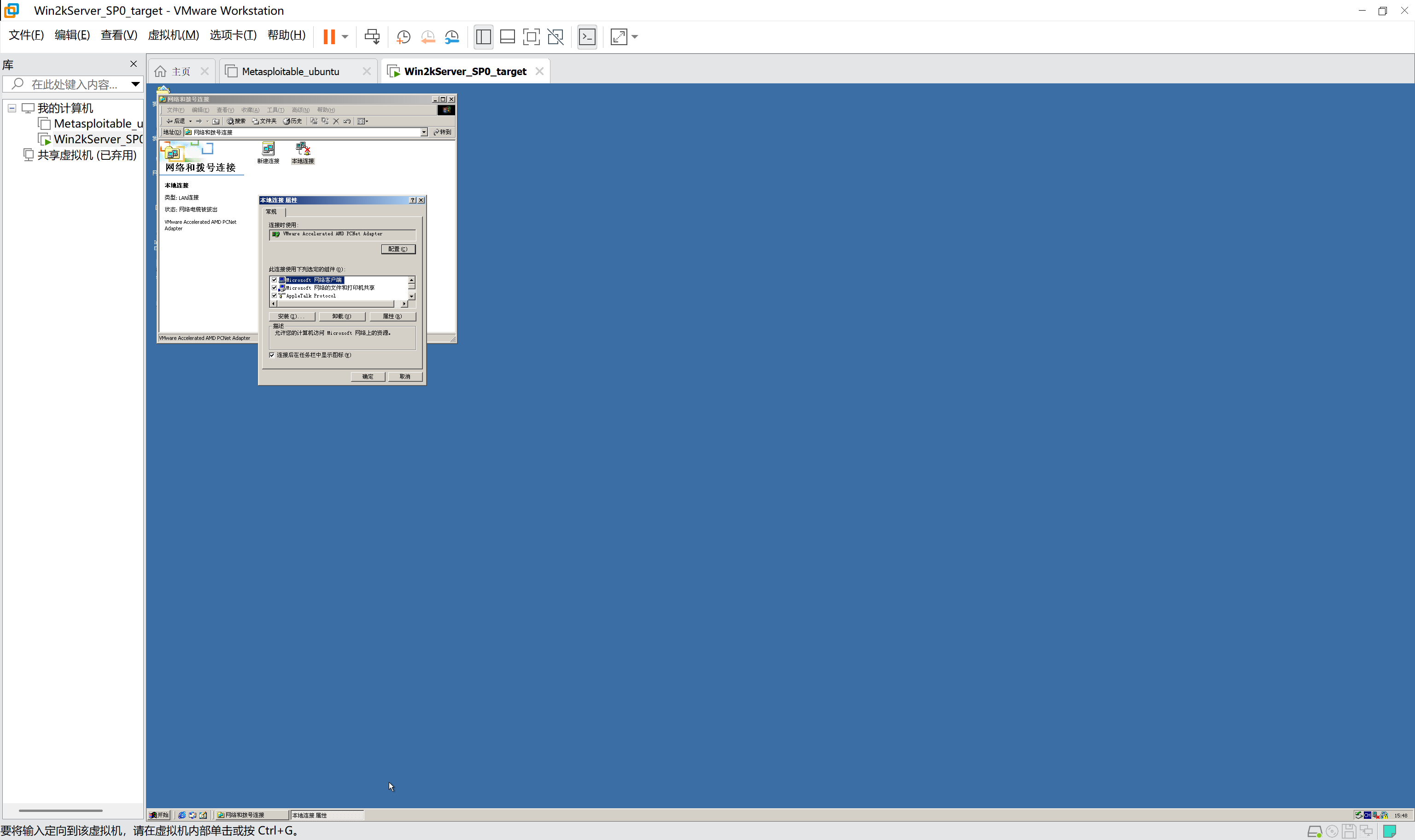

右击本地连接,选择其属性

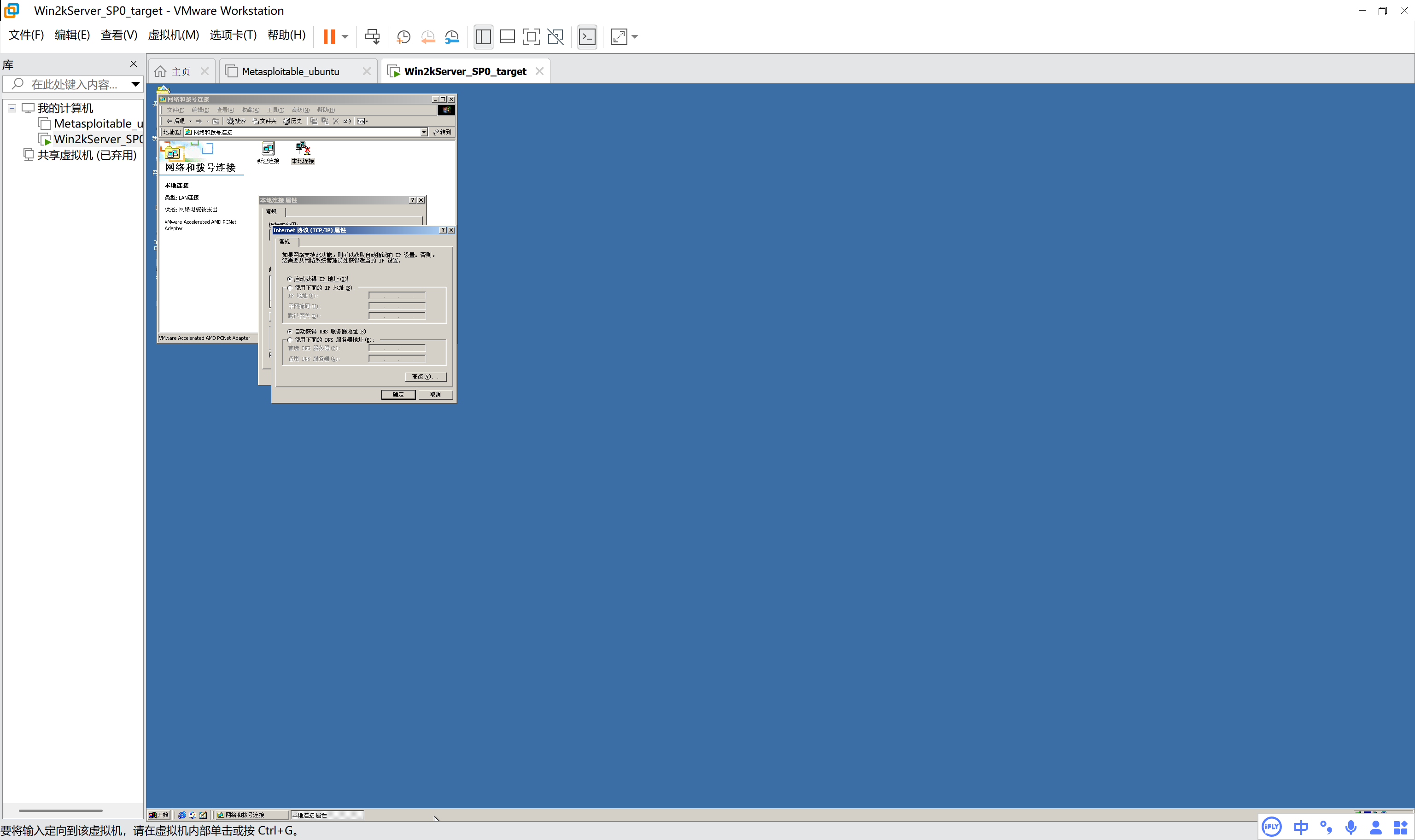

找到internet协议,双击点开

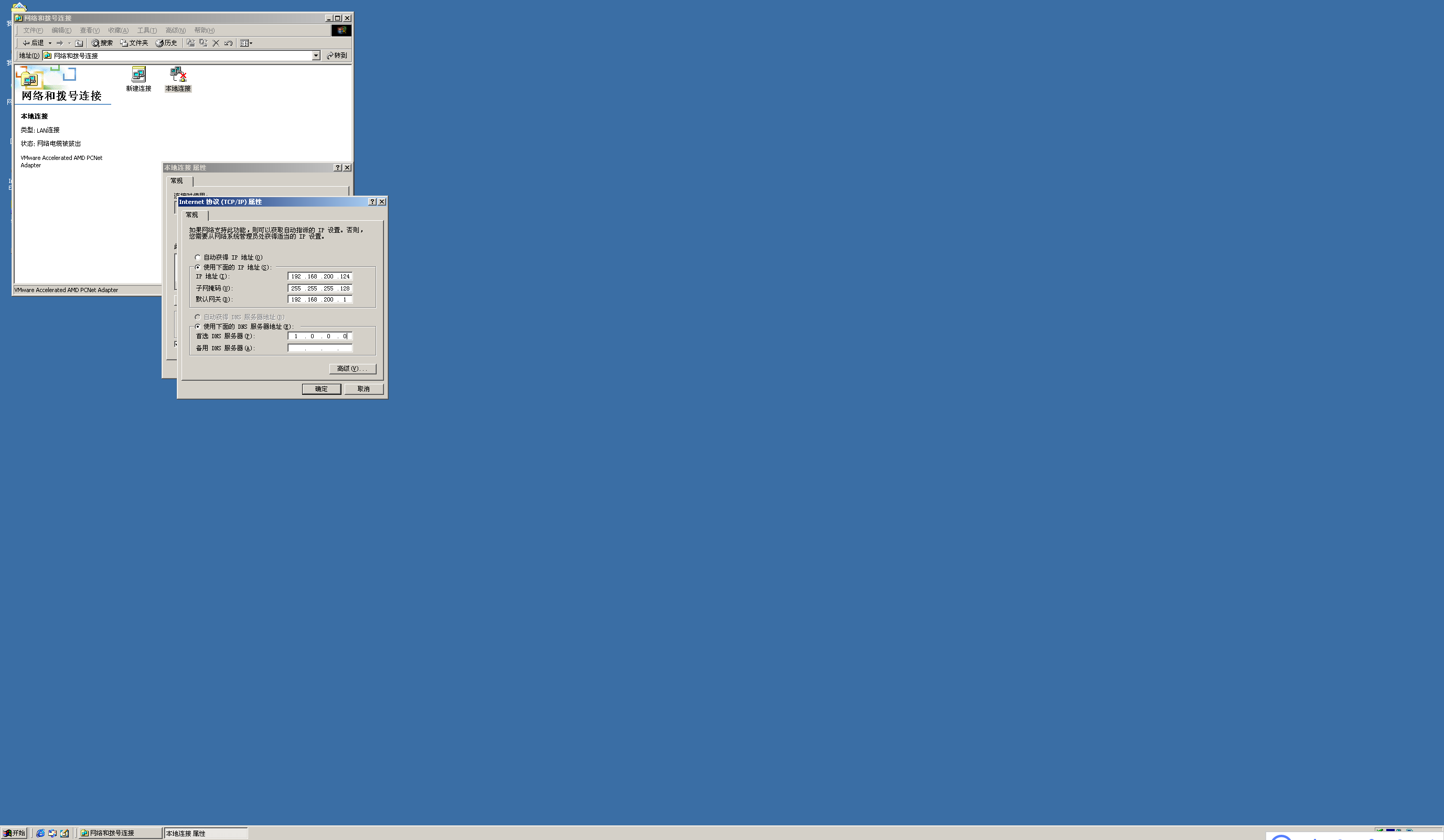

设置ip地址IP地址、子网掩码、默认网关、DNS,单击“确定”。

单击“确定”,离开属性界面。

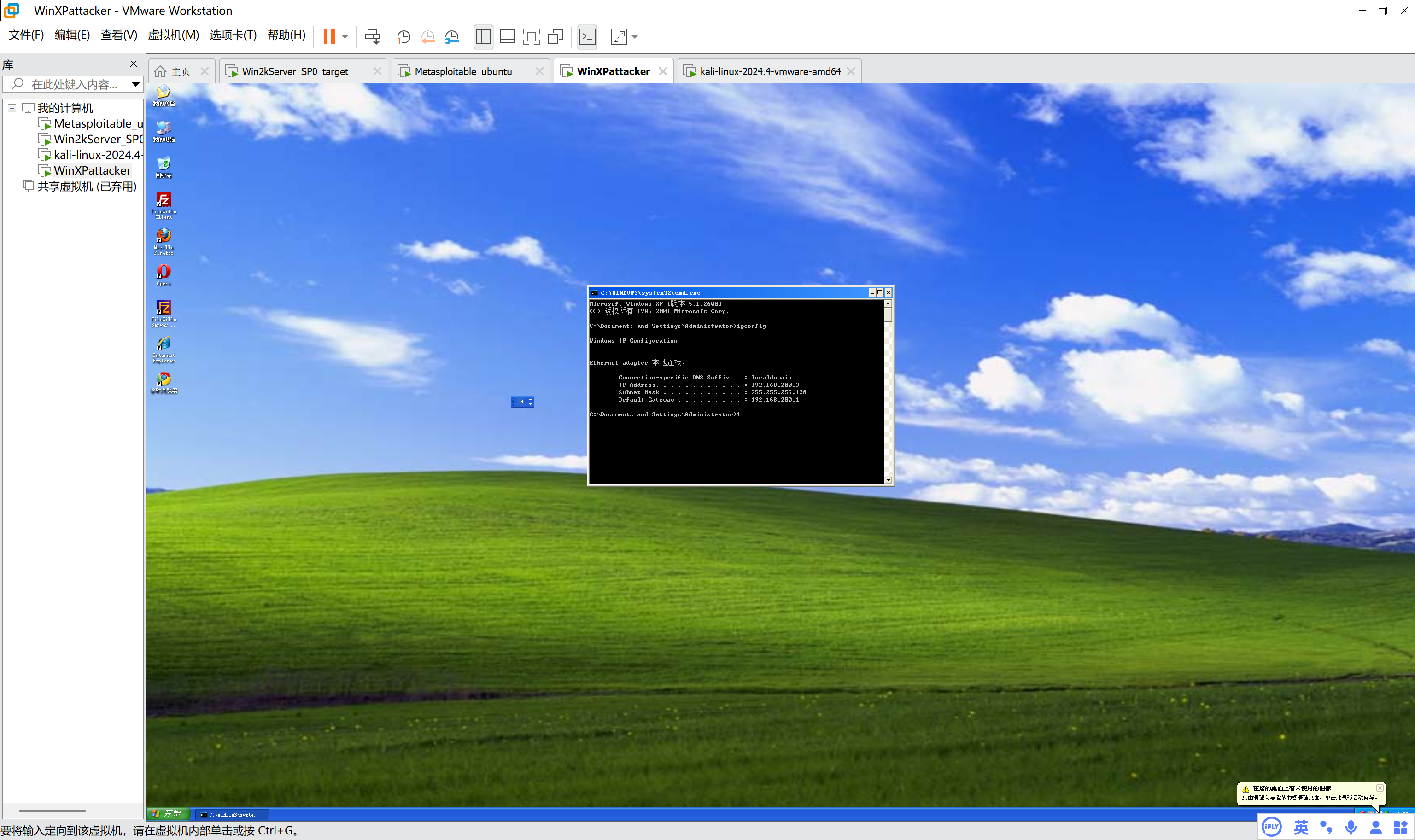

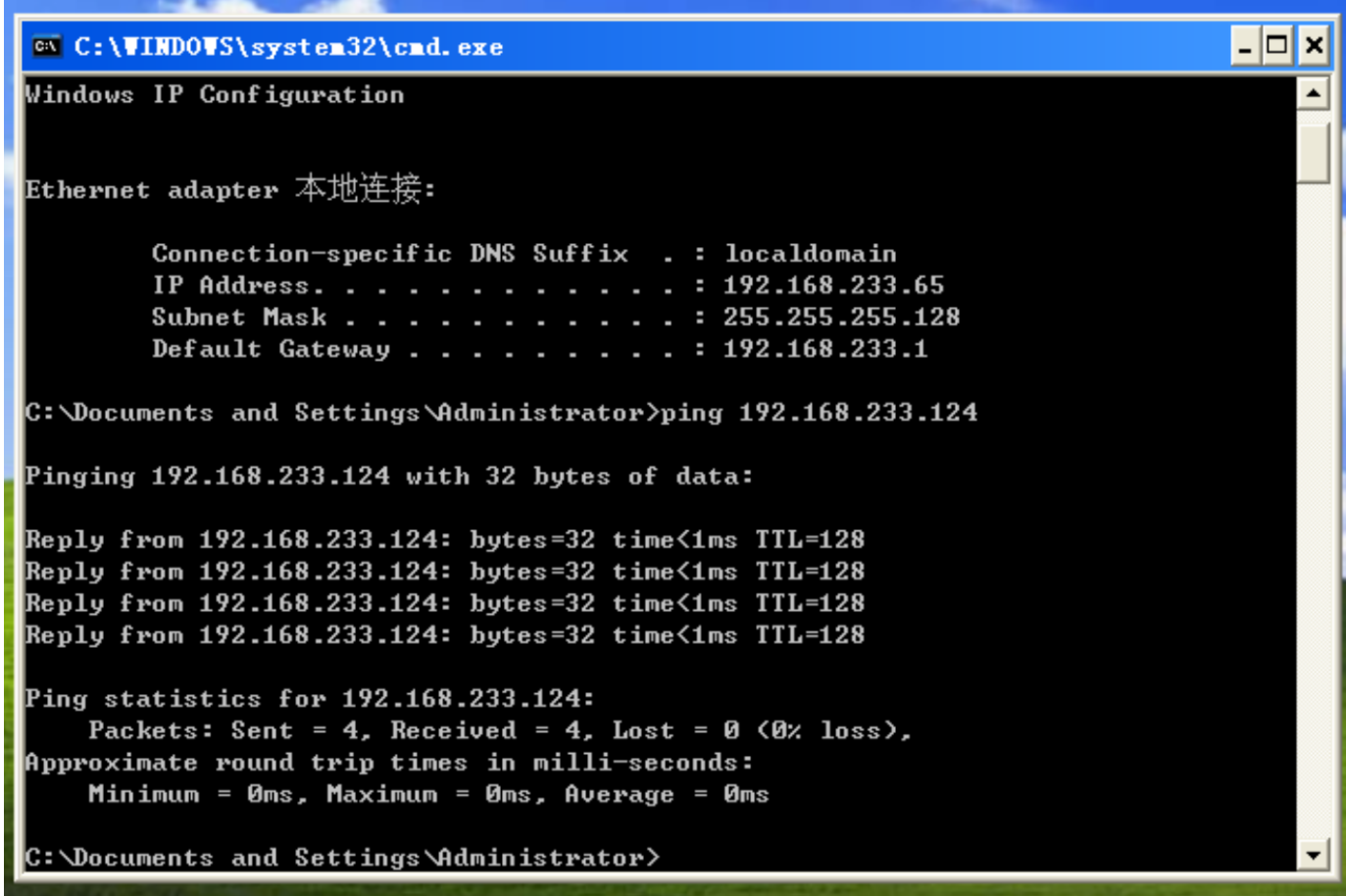

打开命令提示符,输入ipconfig查看网络配置情况。

2.3.3攻击机的配置

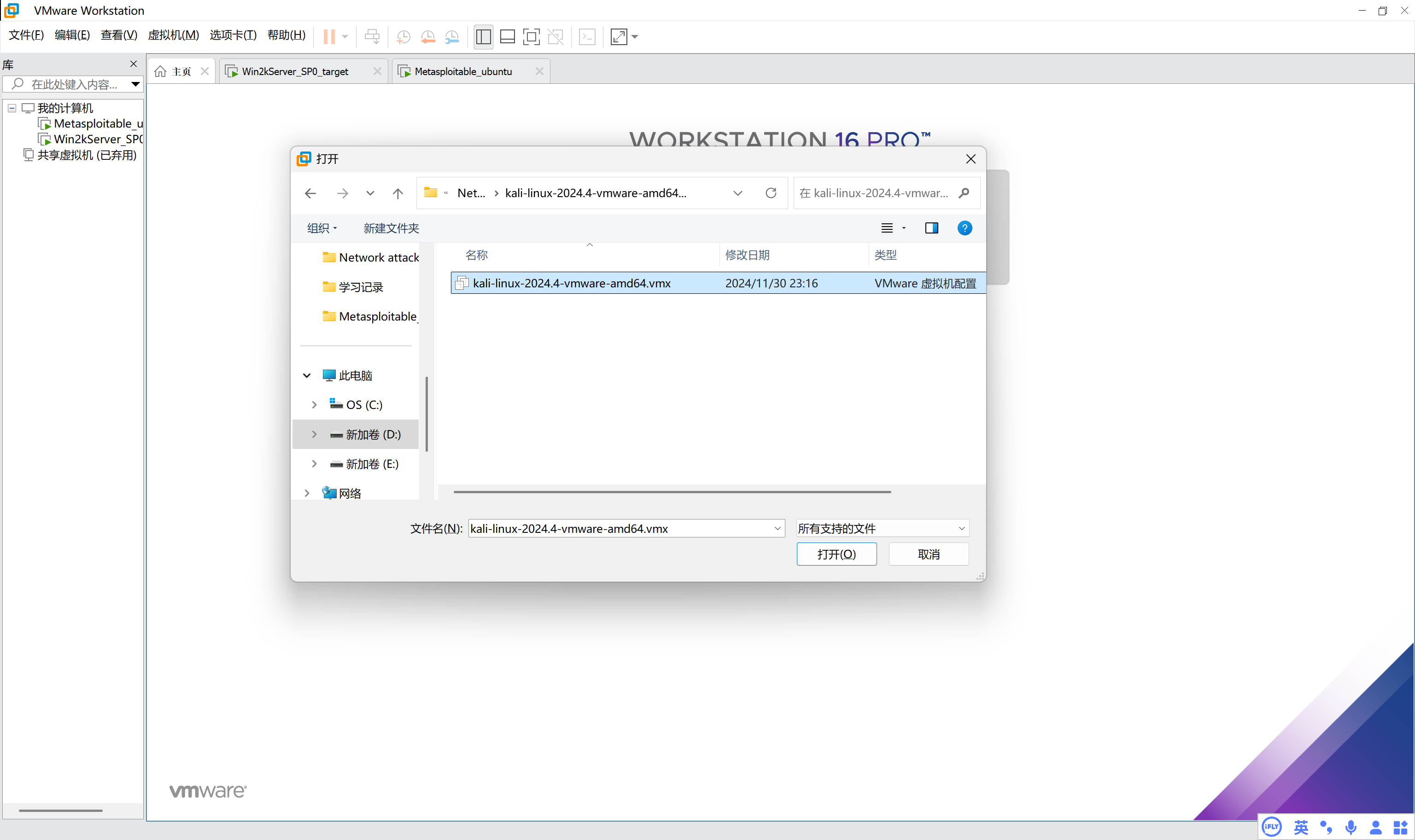

2.3.3.1kali安装配置

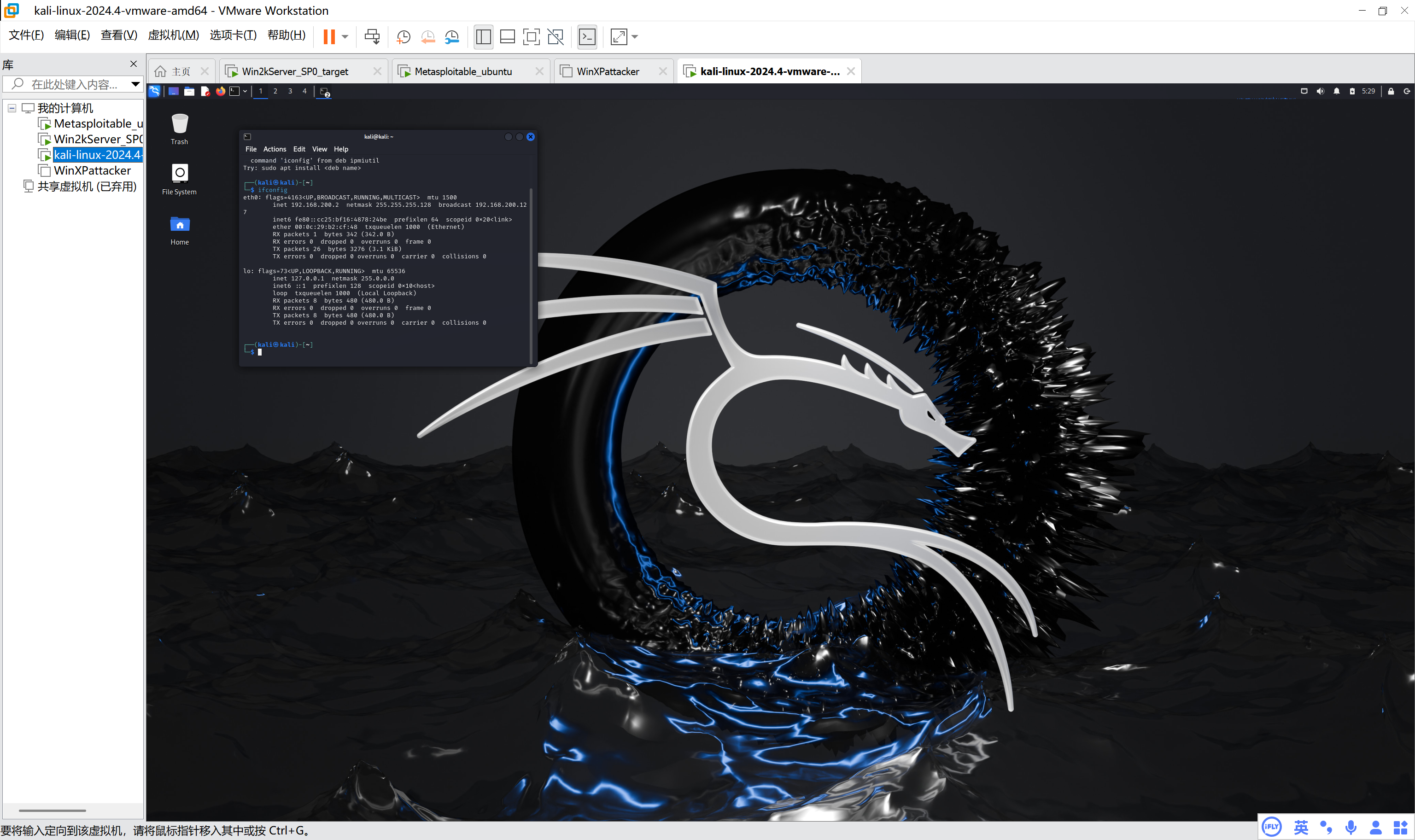

打开kali

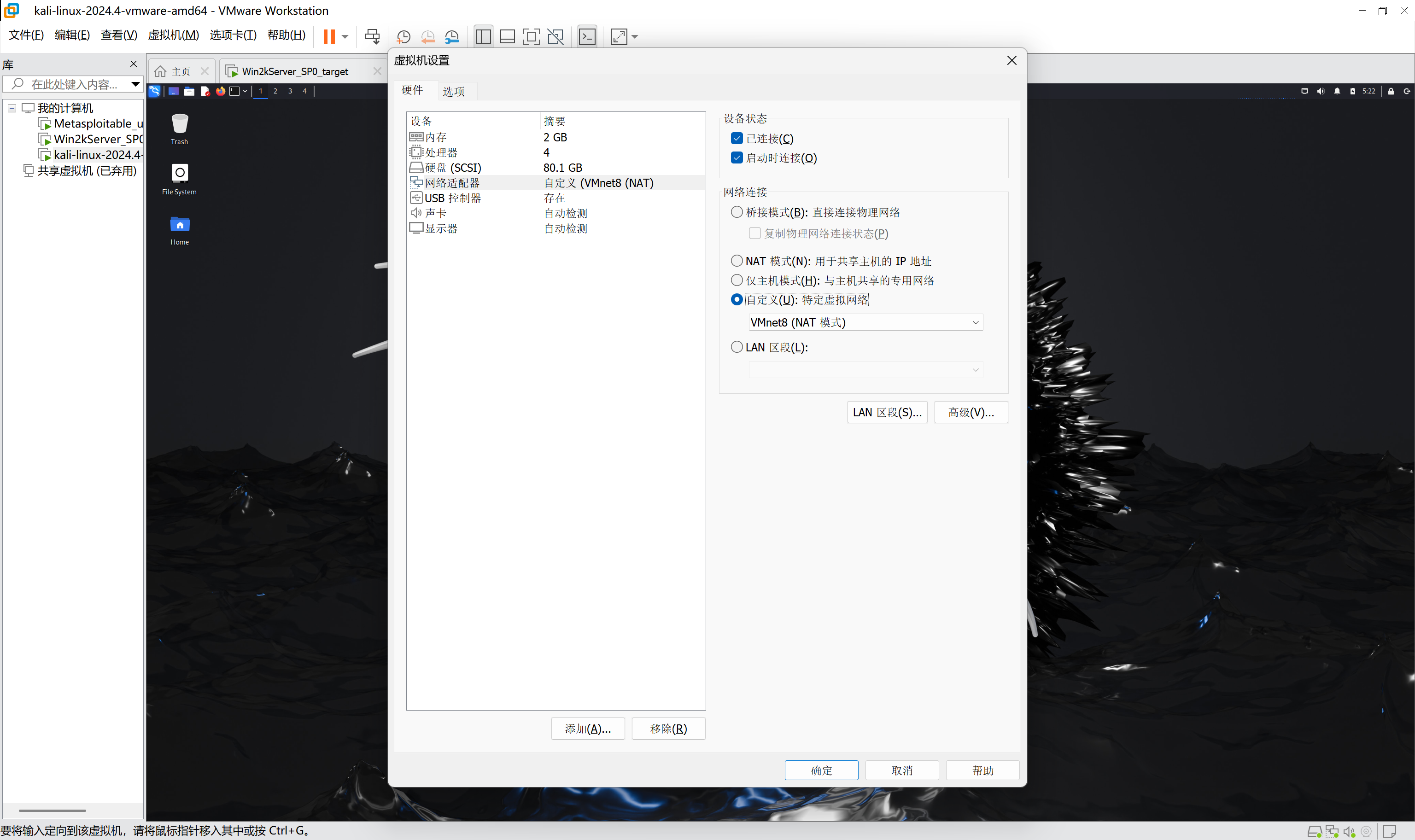

找到kali,单机邮件,点击设置

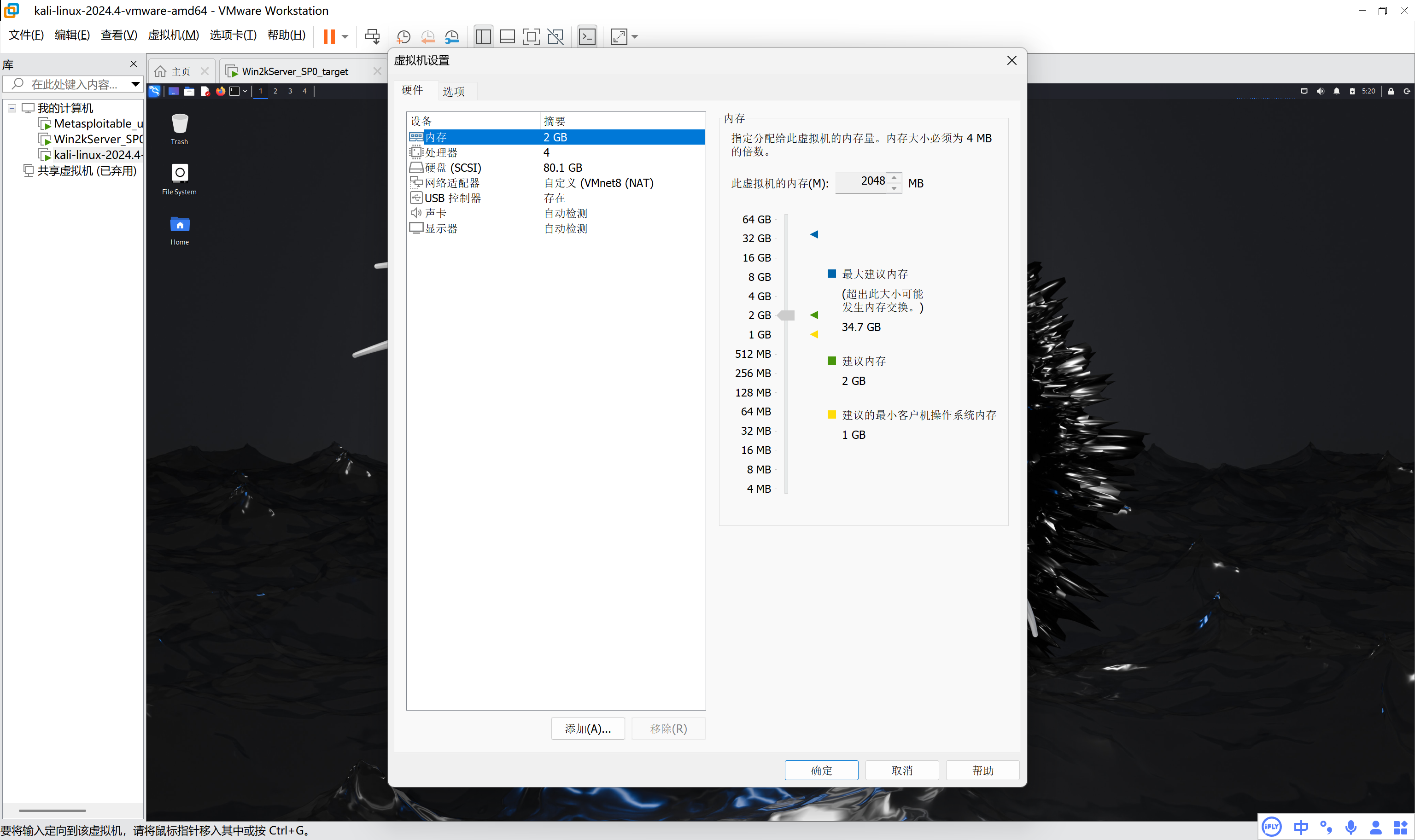

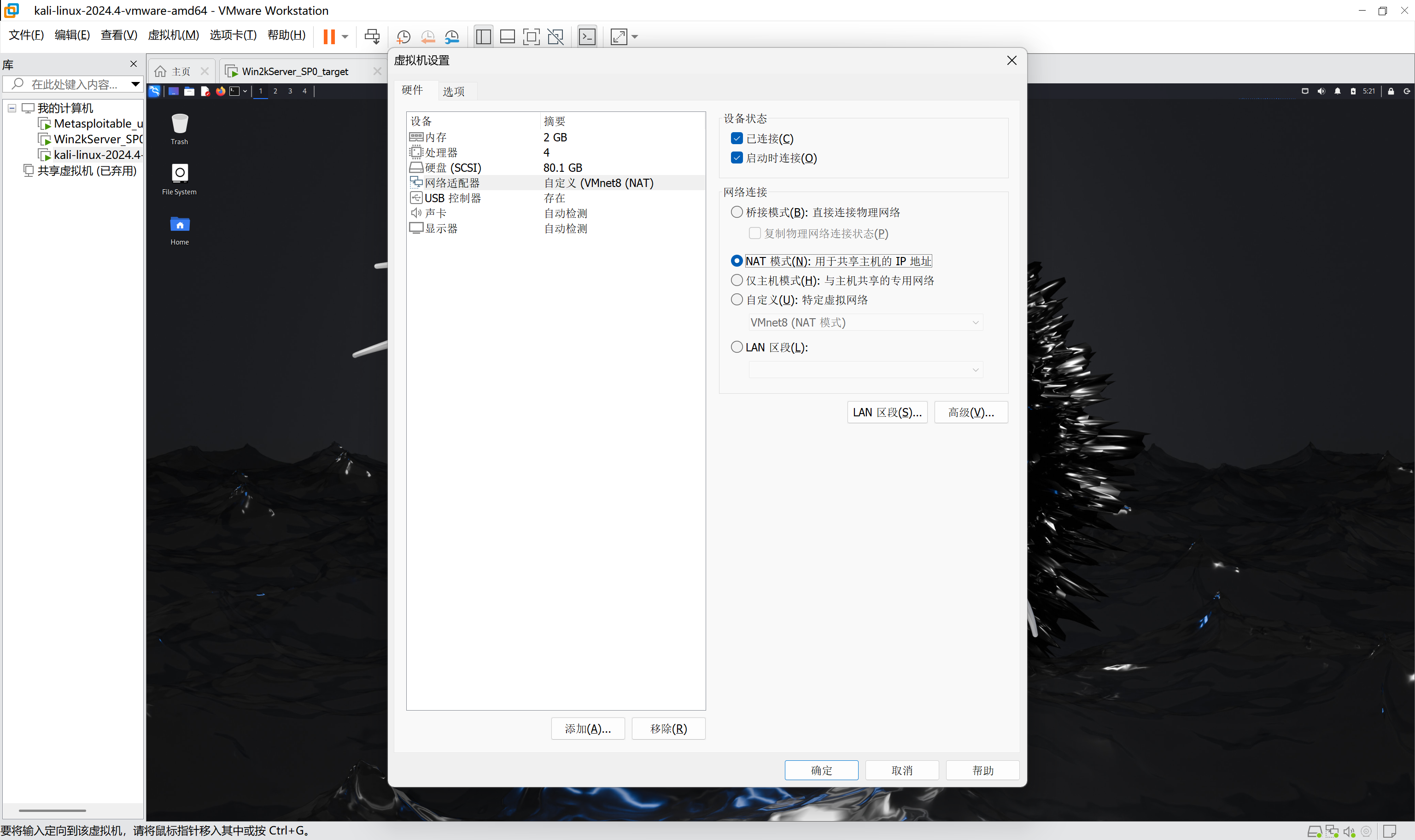

单击上图标示的“网络适配器”,进入“虚拟机设置”界面。

选择“自定义”,然后在下拉列表中选择“VMnet8(NAT模式)”,然后单击“确定”。

启动kali,进入登录界面,单击“Kali”,输入密码Kali,

在虚拟机中打开“命令提示符”,输入“ifconfig”,回车,即可看到这台主机的IP地址等信息。

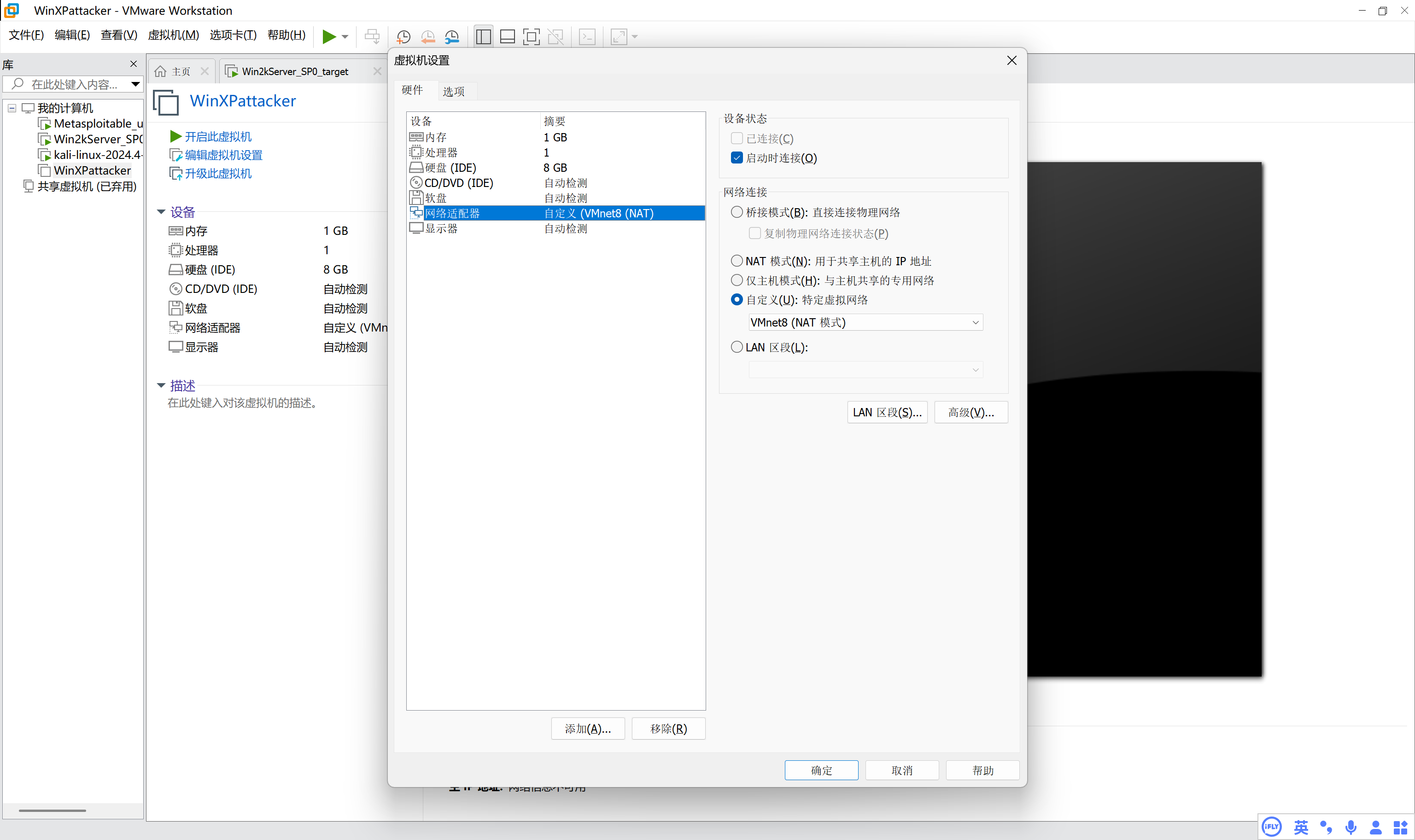

2.3.3.2 WinXPattacker安装配置

如同kali网络适配器也要选自定义

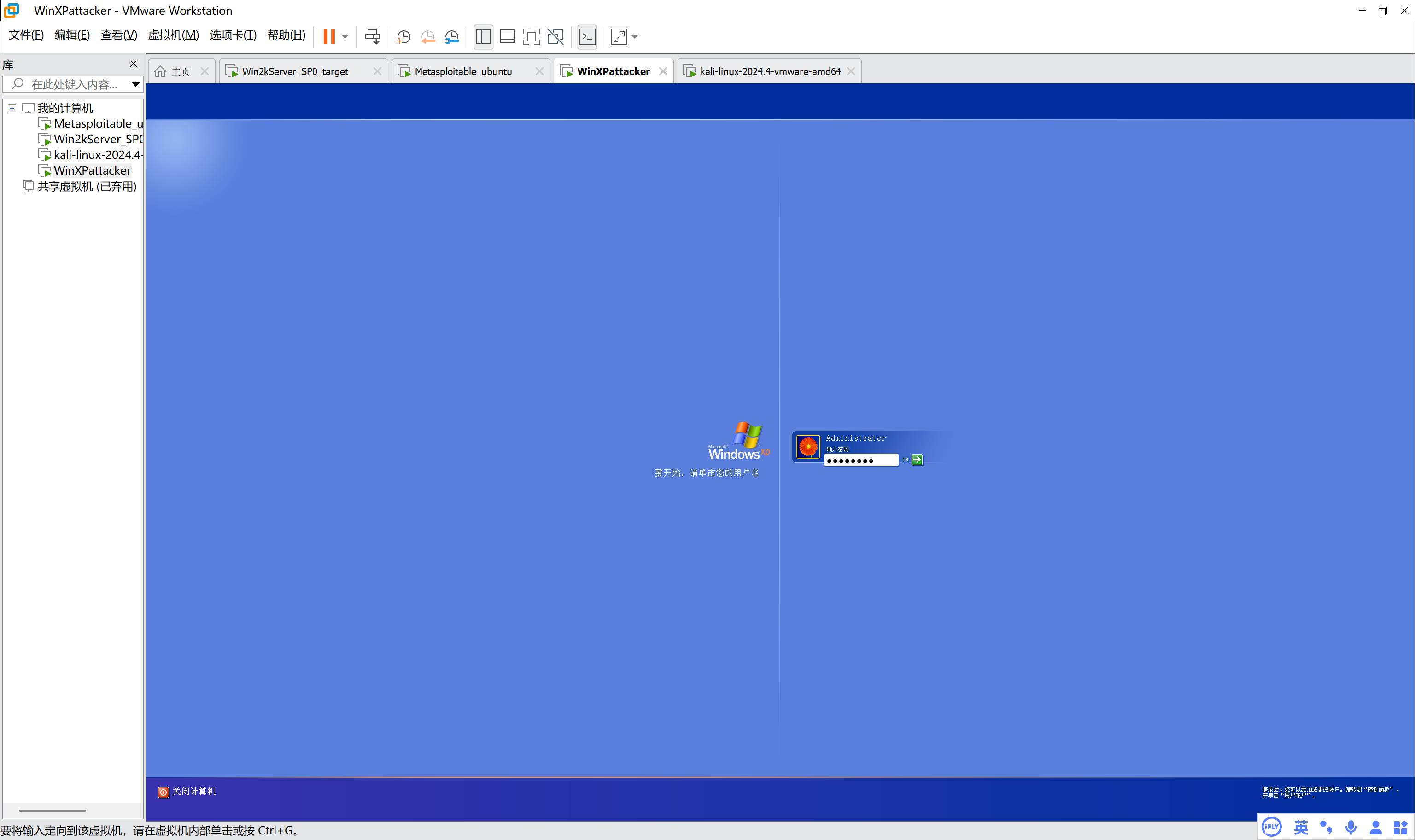

启动虚拟机

输入密码mima1234

在虚拟机中打开“命令提示符”,输入“ipconfig”可看到这台主机的IP地址等信息。

2.3.4蜜网网关的安装与配置

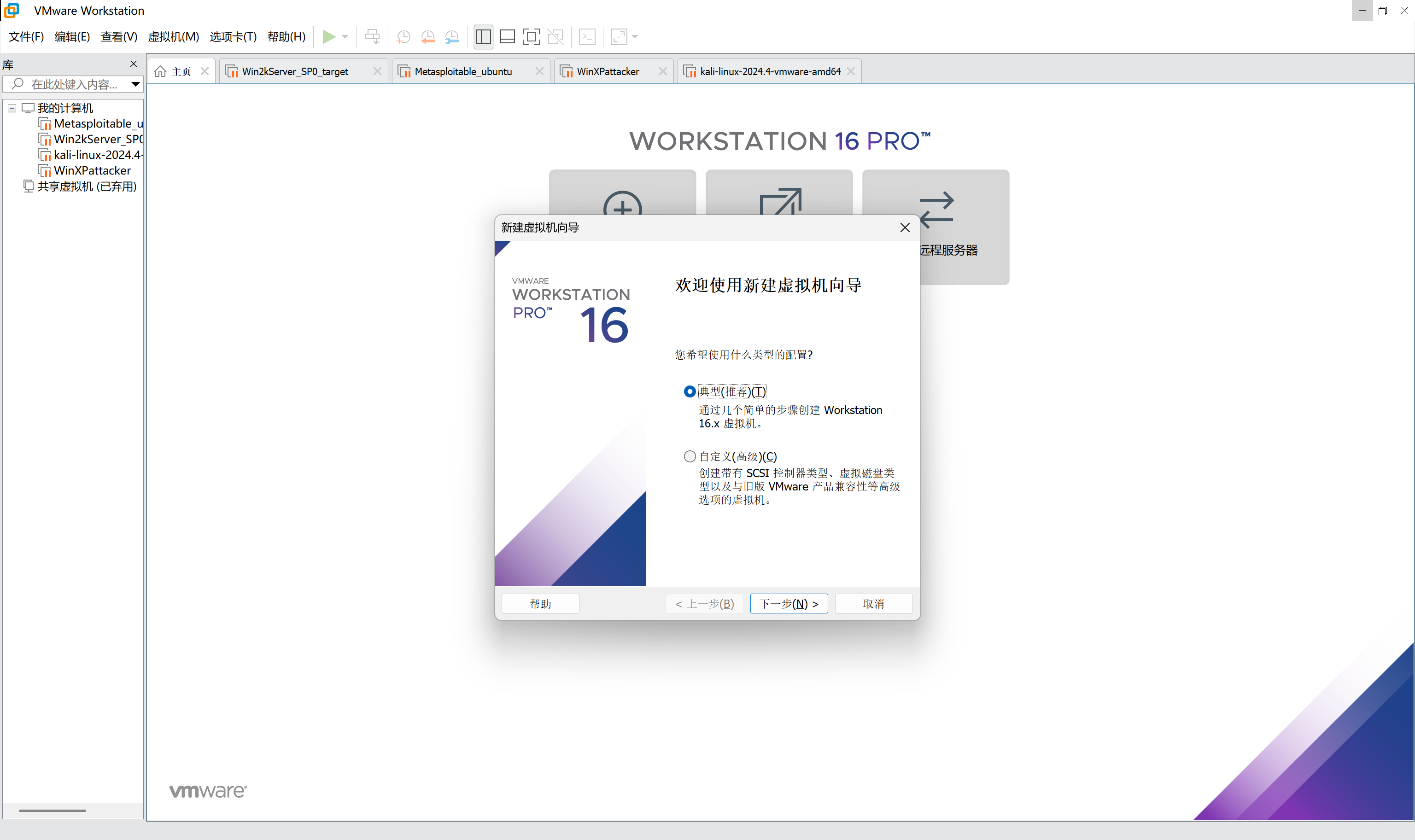

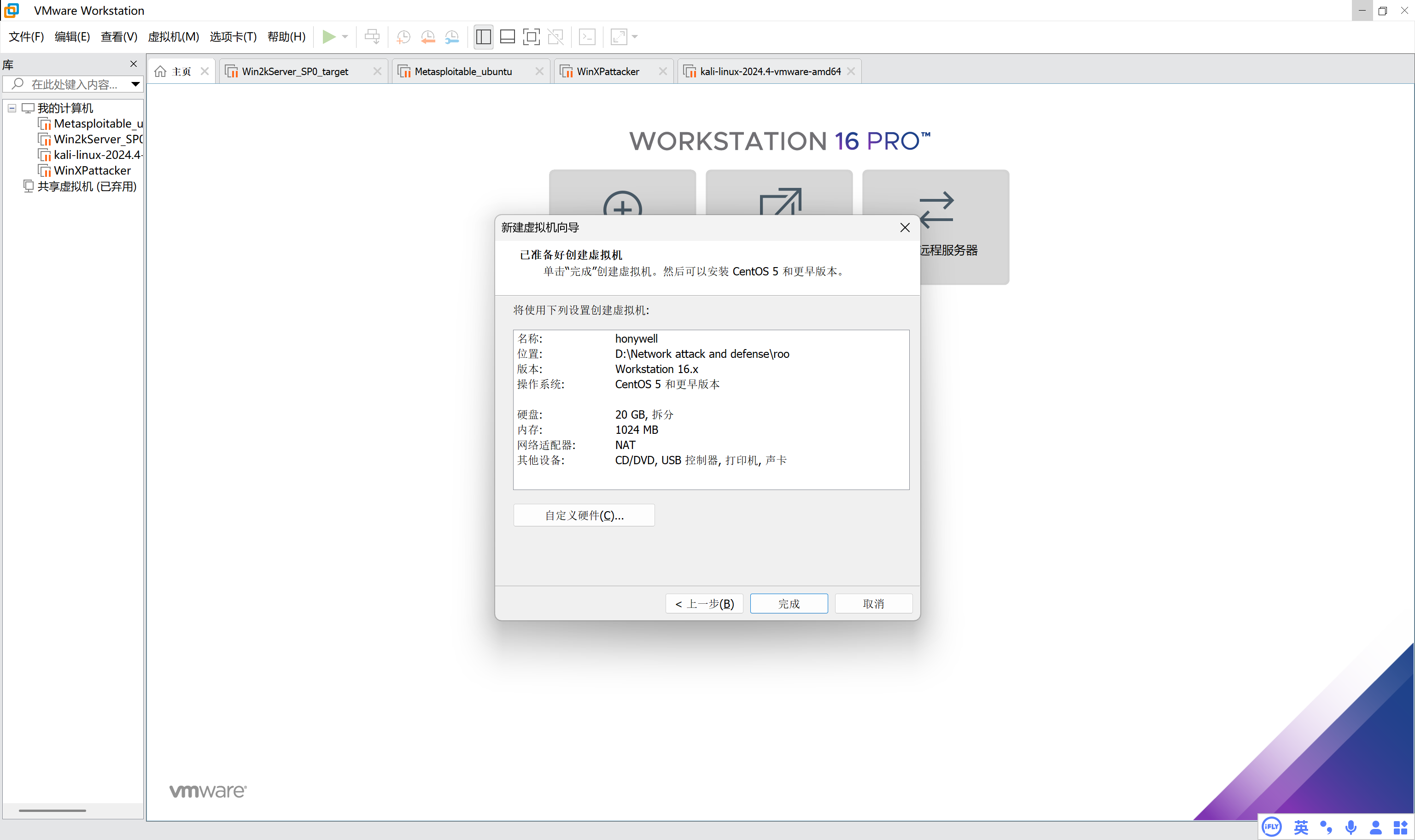

在VMWare主页,单击“创建新的虚拟机”

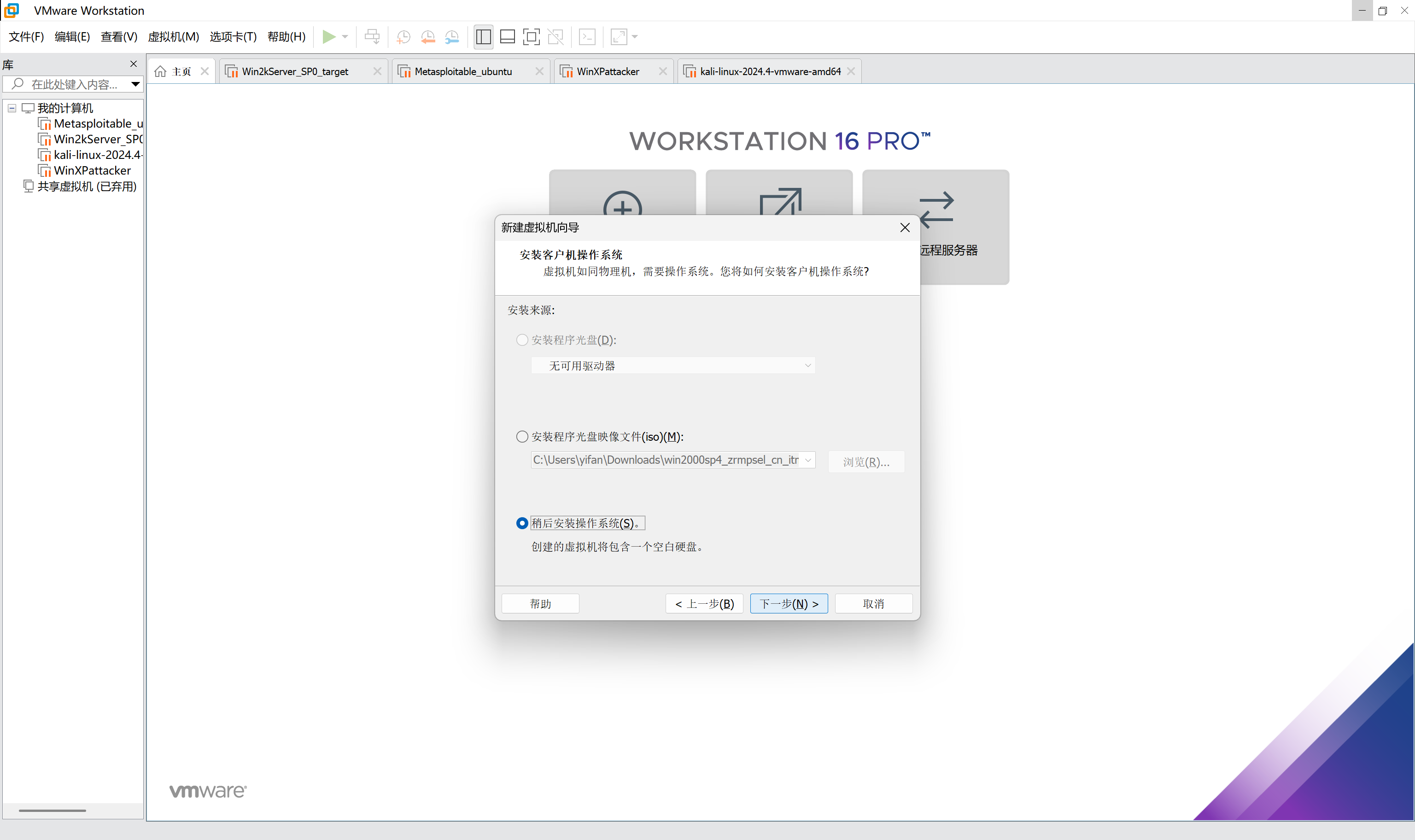

选择“典型(推荐)”,点击“下一步”,选择“稍后安装操作系统”。

客户机操作系统,选择“Linux”,“Cent OS 5和更早版本”

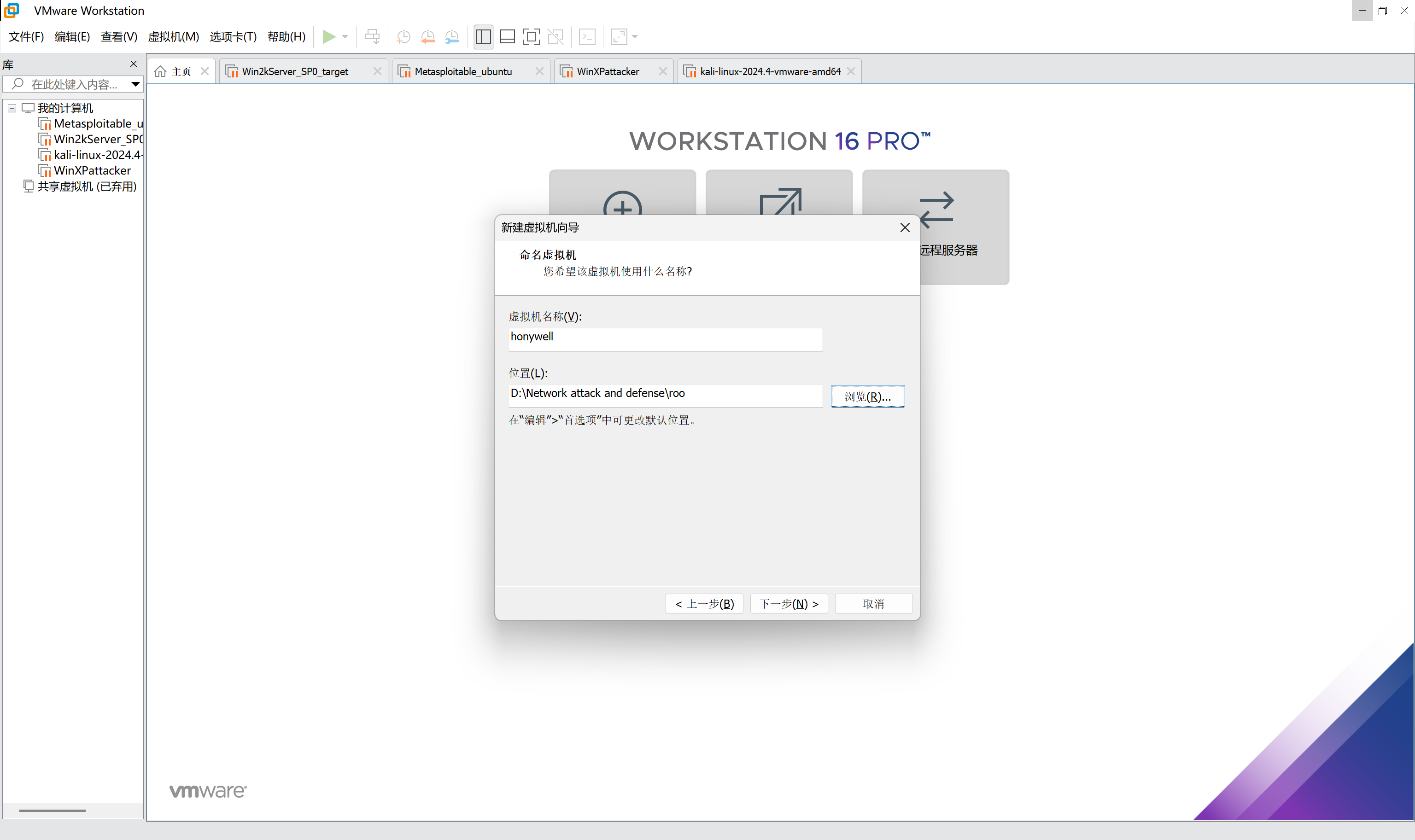

单击“完成”,结束虚拟机的基本配置。

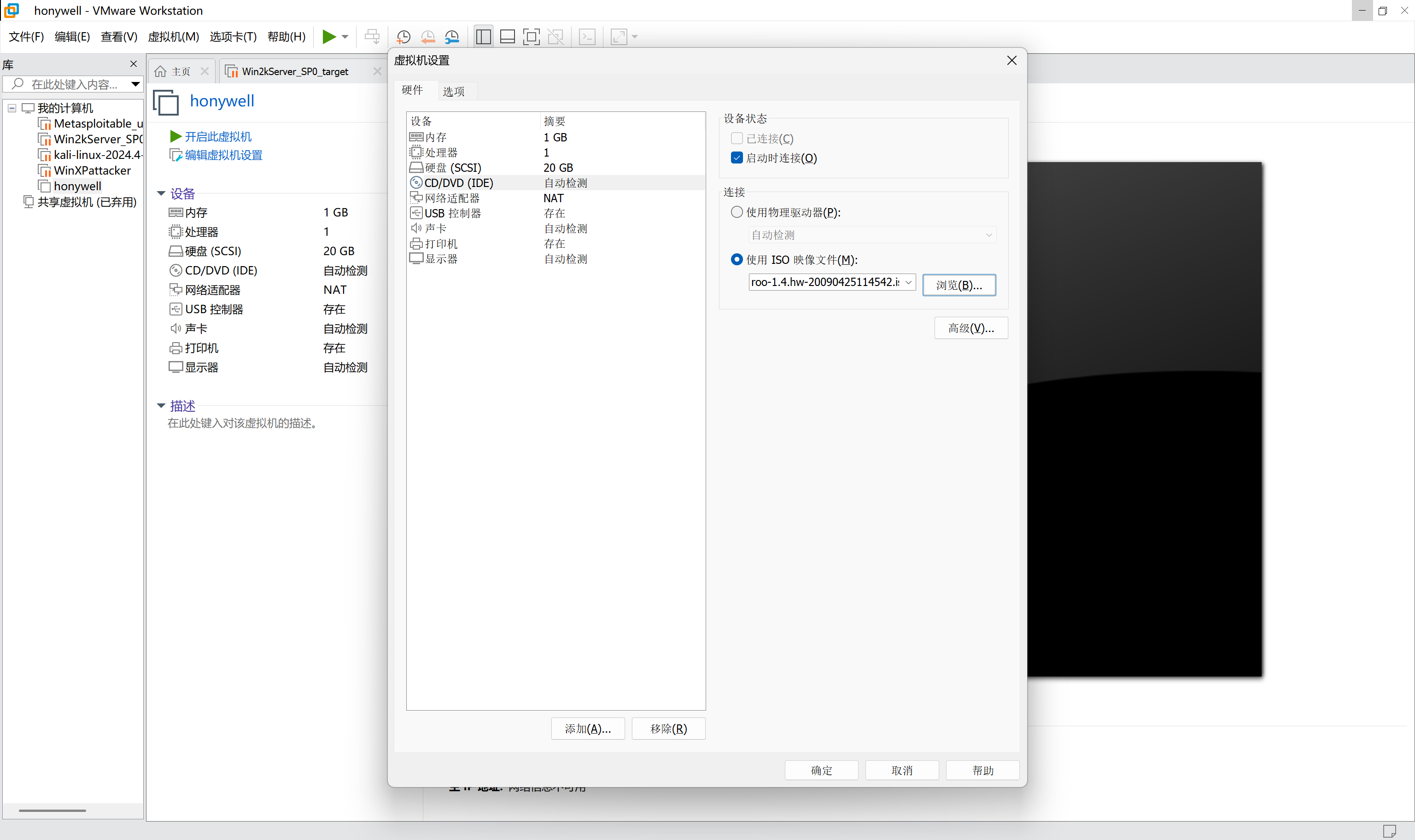

单击“编辑虚拟机设置”,进入设置界面,选择“CD/DVD”,选择“使用ISO映像文件”,选中我们准备好的这个镜像文件“roo-1.4”

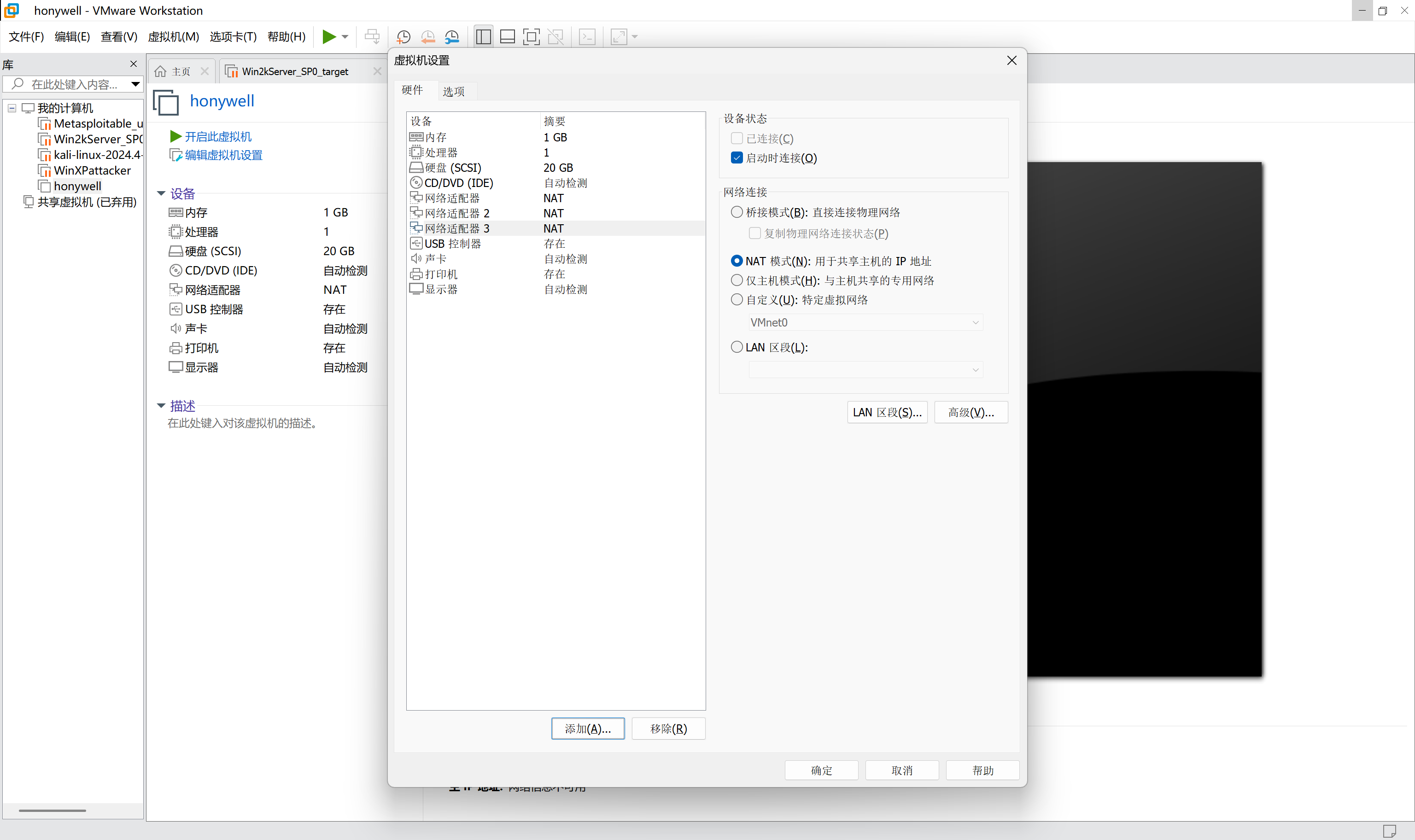

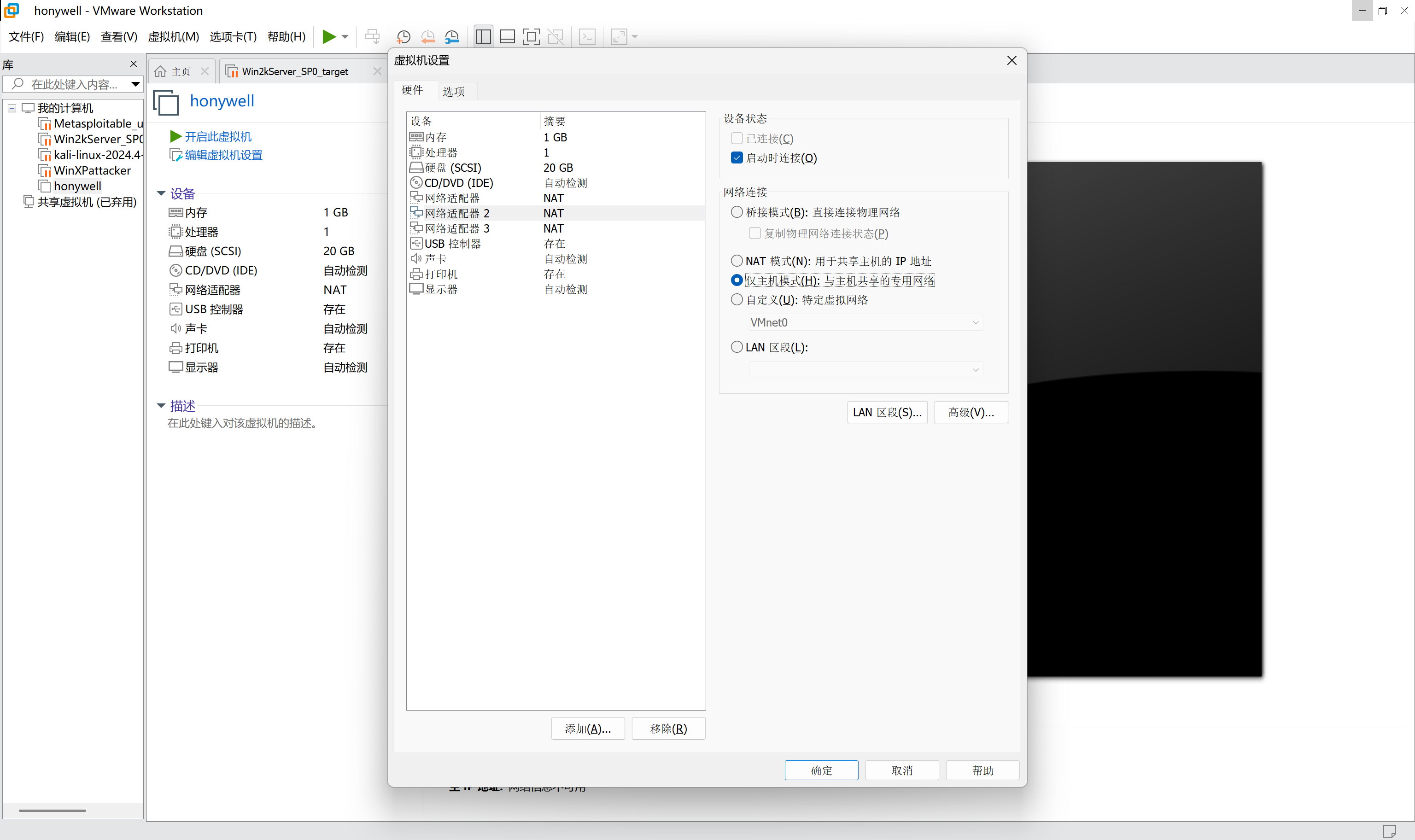

单击下方的“添加”按钮,选择“网络适配器”。按照上面的步骤,再添加一个网络适配器,直到拥有3个。

将网络适配器2的连接方式改为“仅主机模式”

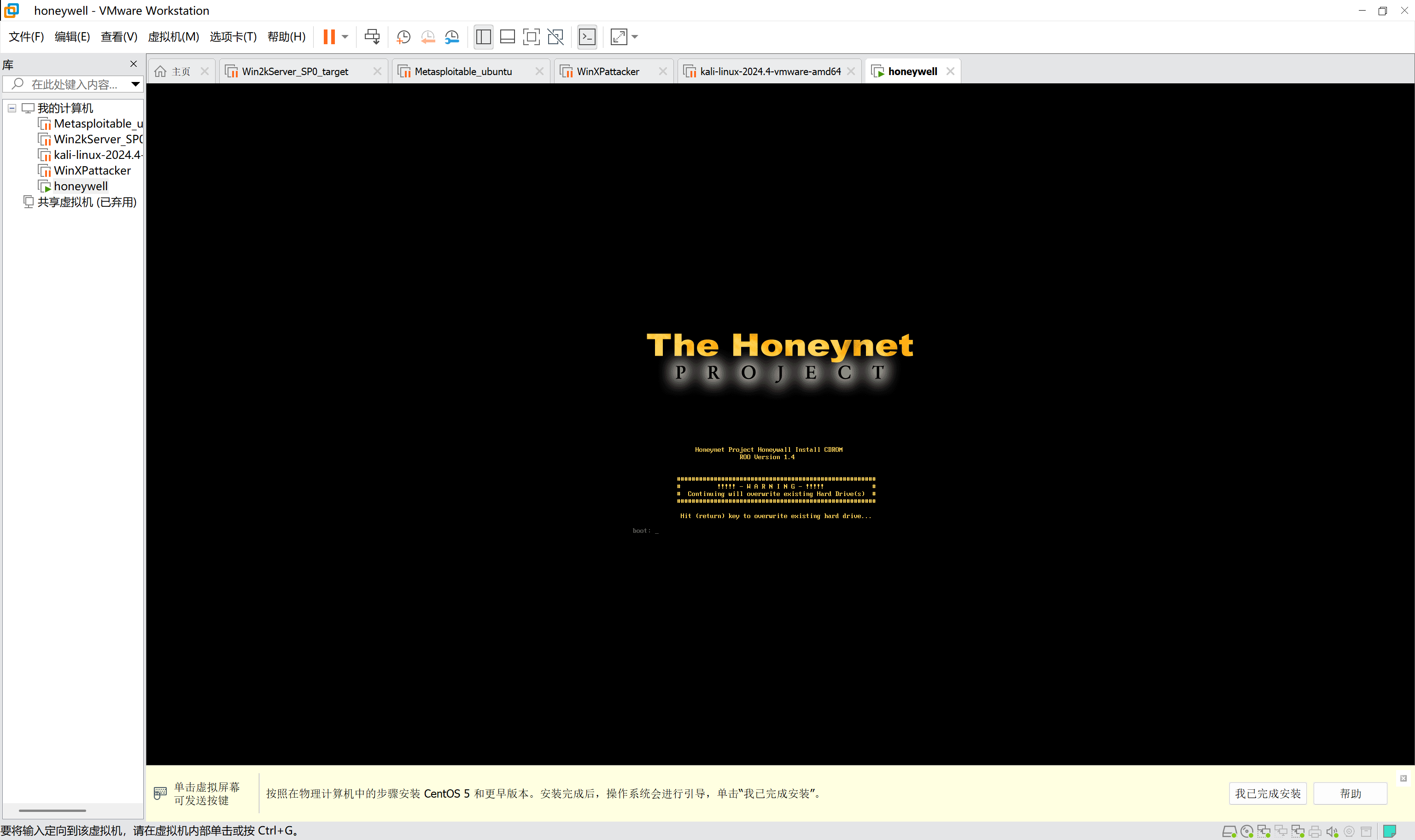

开启虚拟机,进入如下界面。

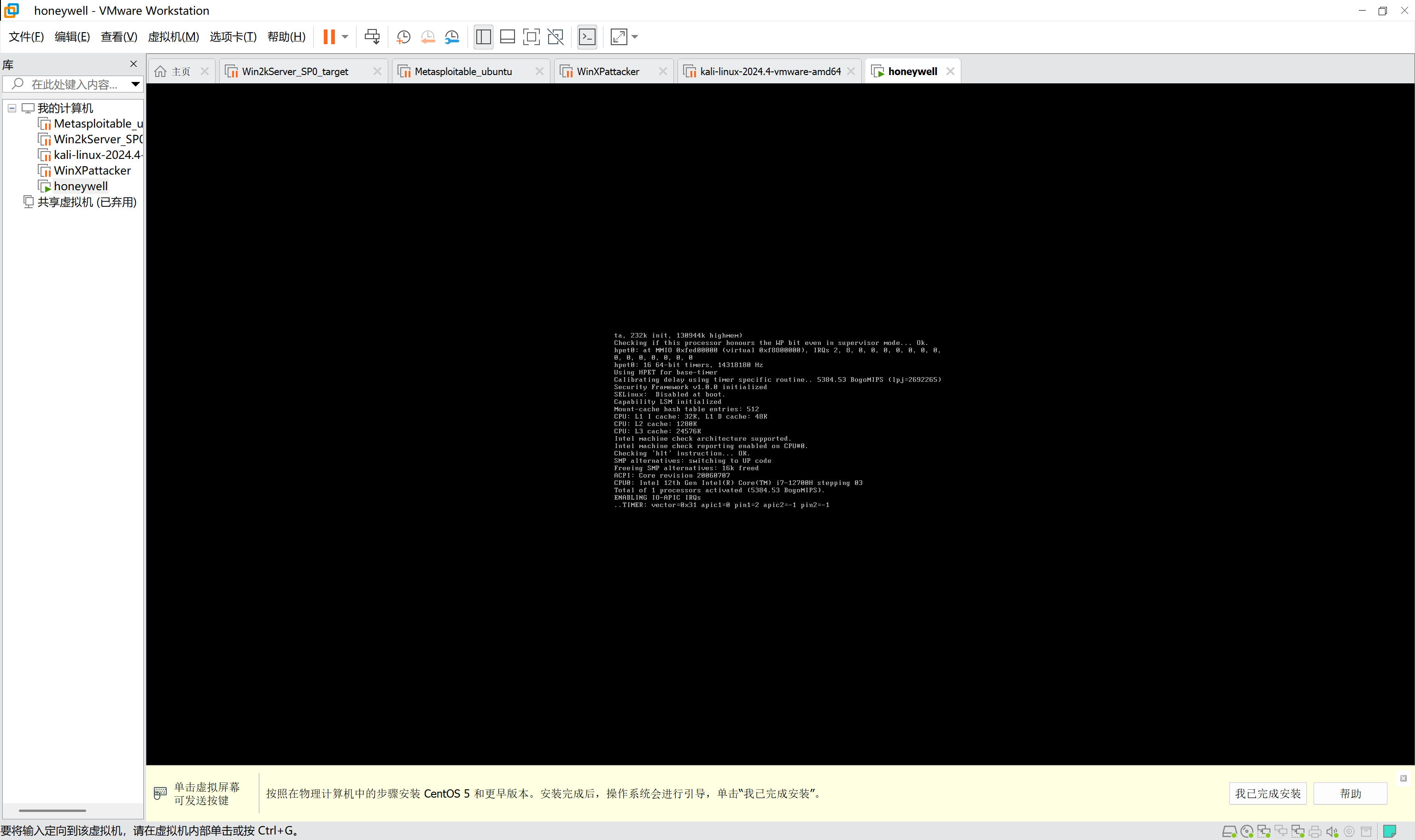

按“enter”键进行安装

在重启后的登录界面中,输入账户名roo,密码honey,进入系统。输入命令su -提权,回车。

系统要求输入密码,输入默认密码“honey”,回车。

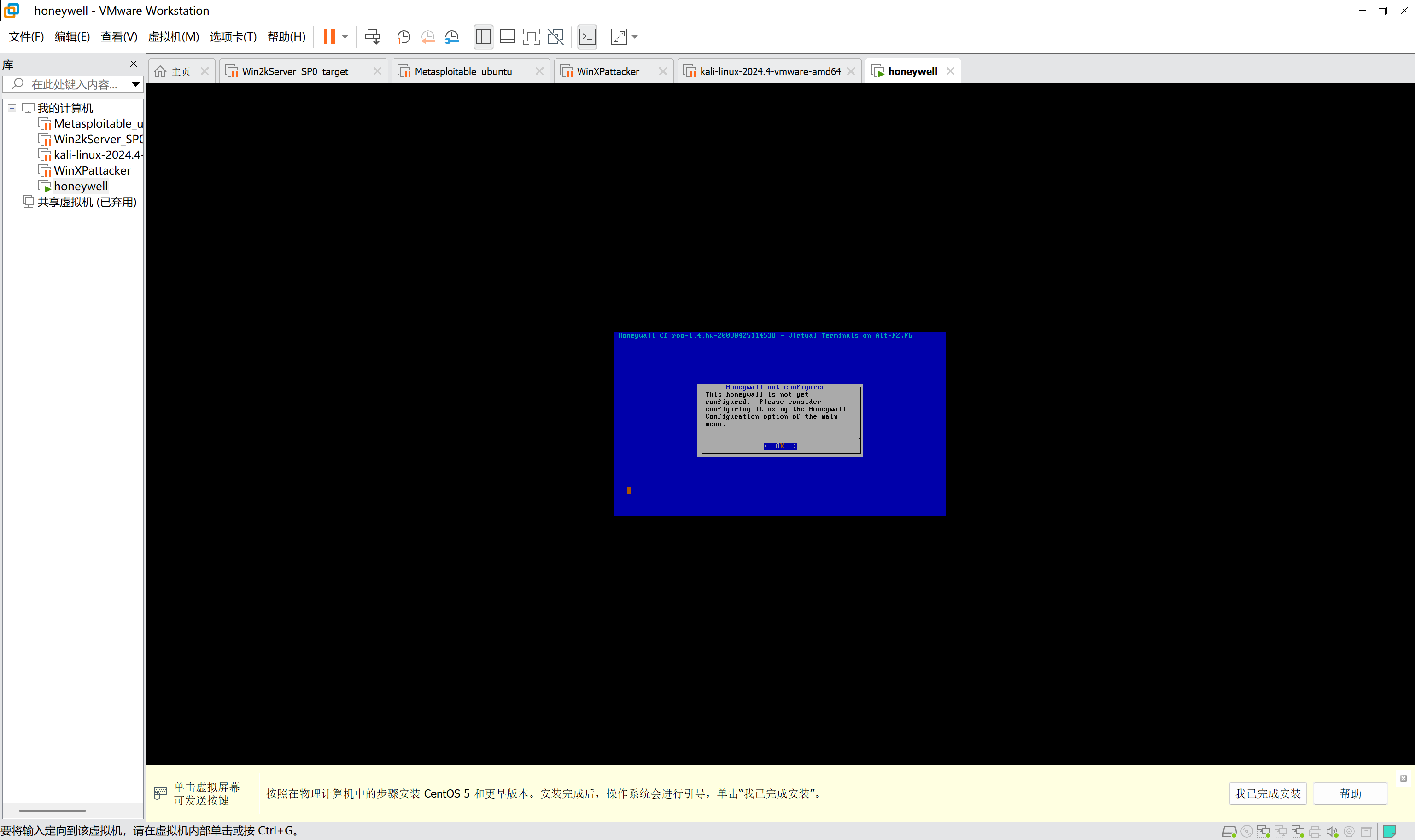

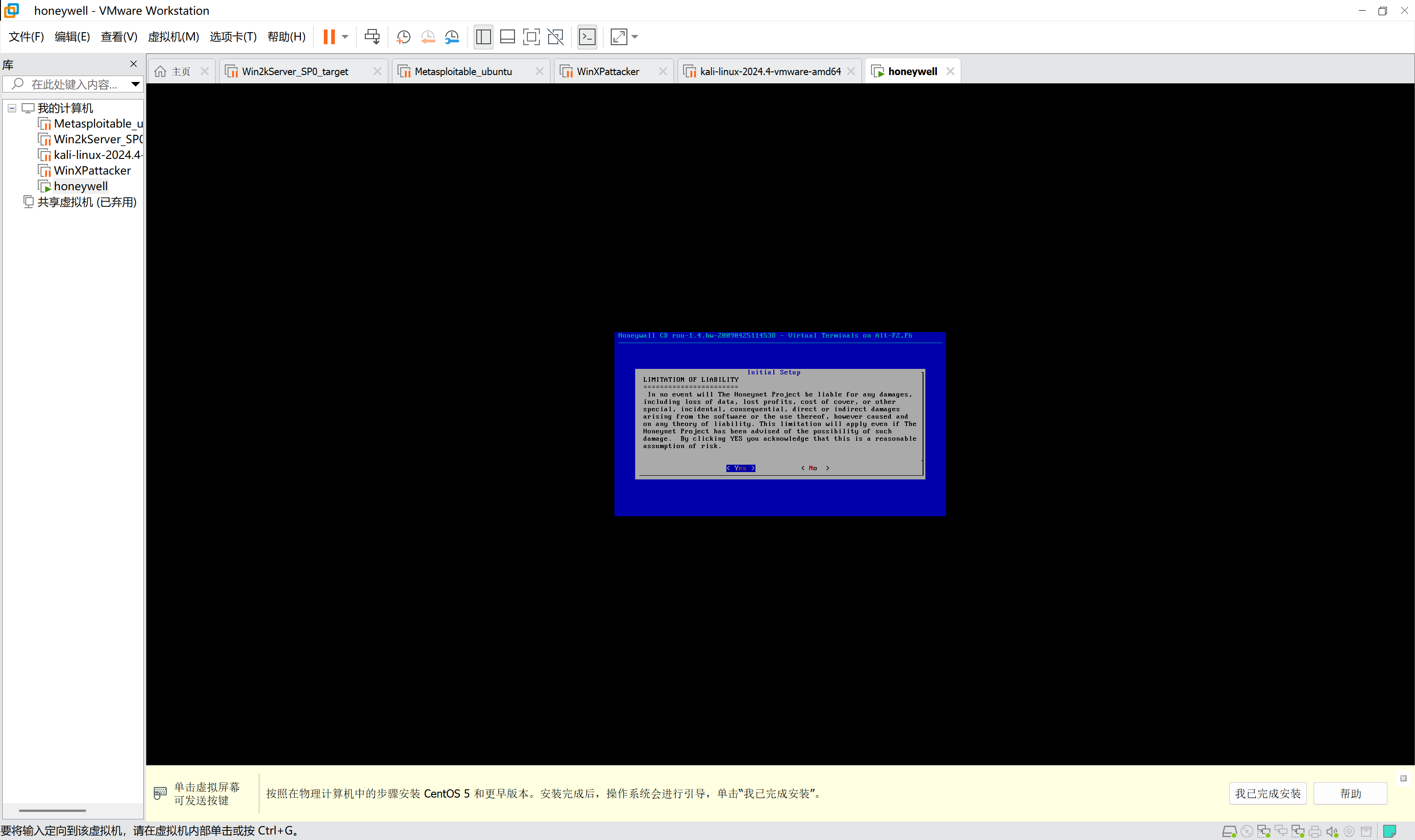

按下回车键即可。

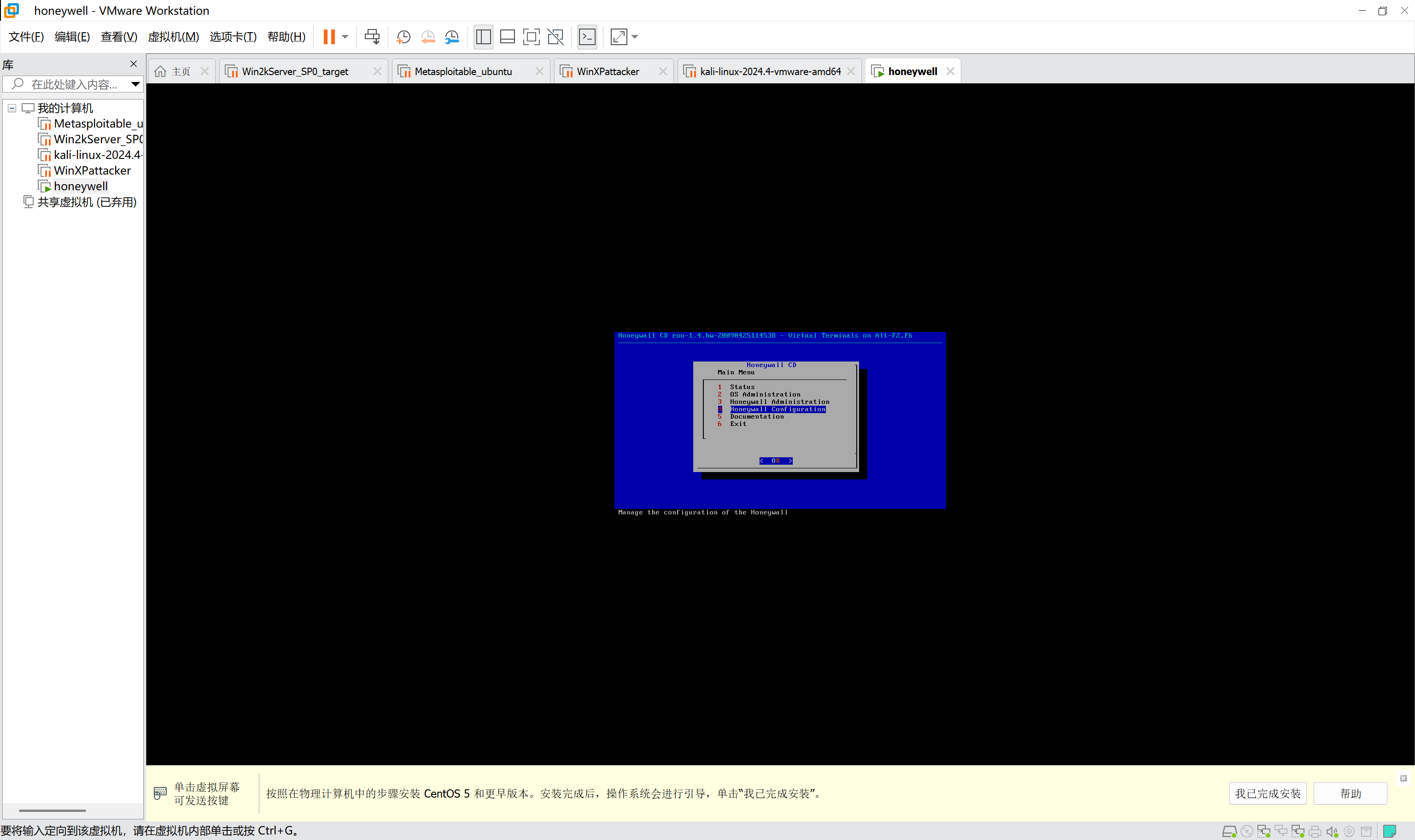

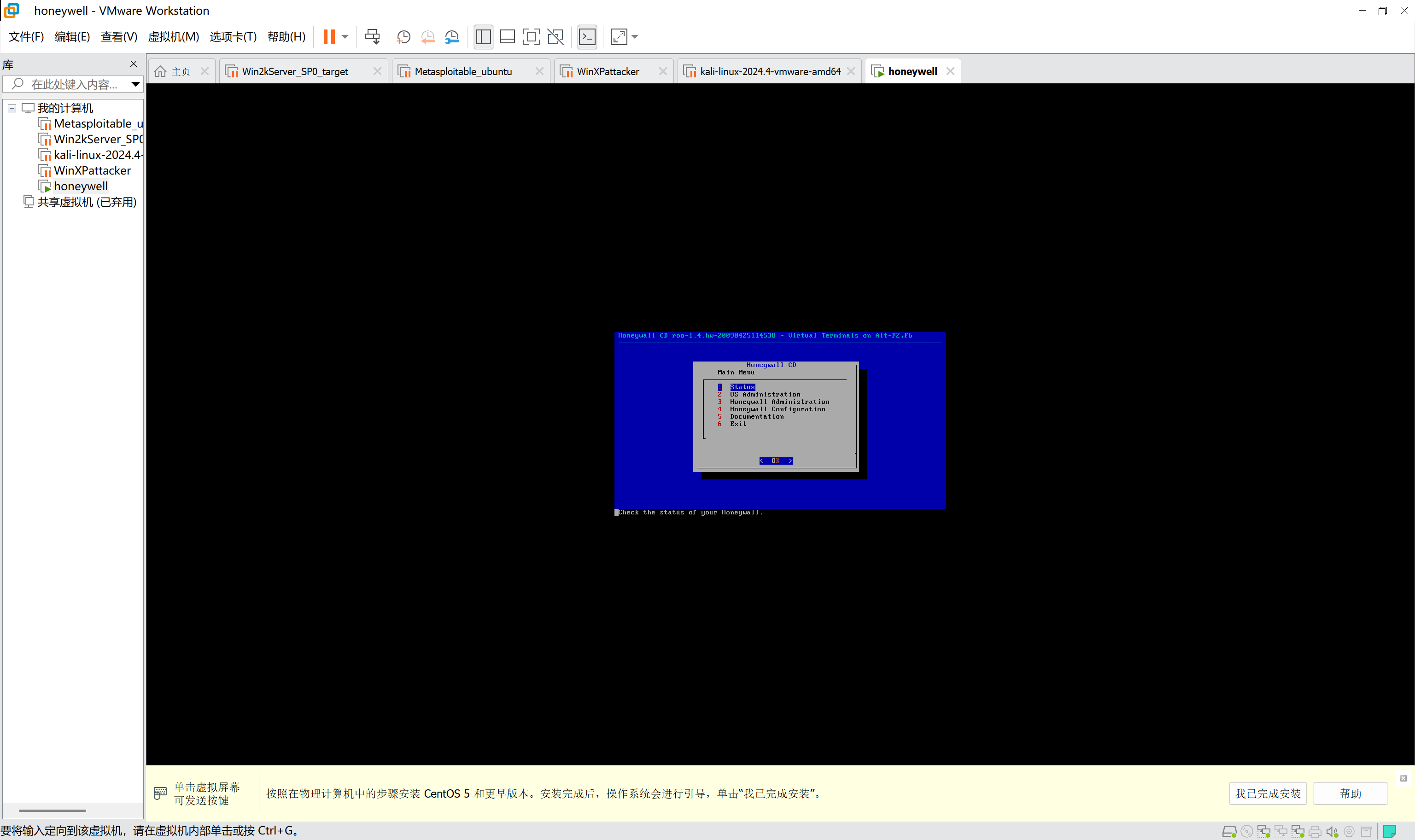

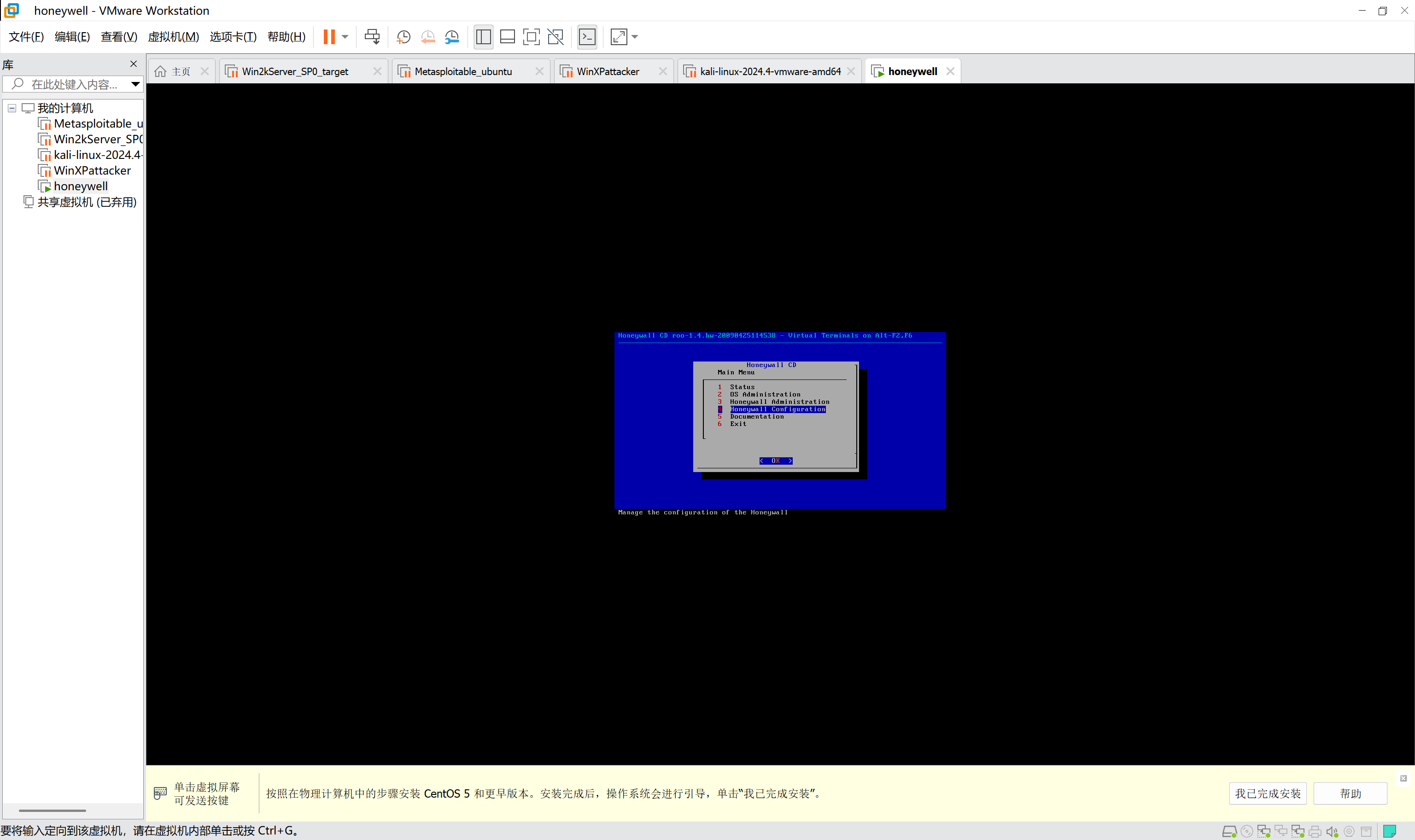

按回车键,进入主菜单,使用方向键,将光标移动至“4 Honeywall Configuration”,按回车。

将光标移动至“Yes”,回车。

“设置模式”这一步,选择“2 Defaults”,回车,主菜单界面

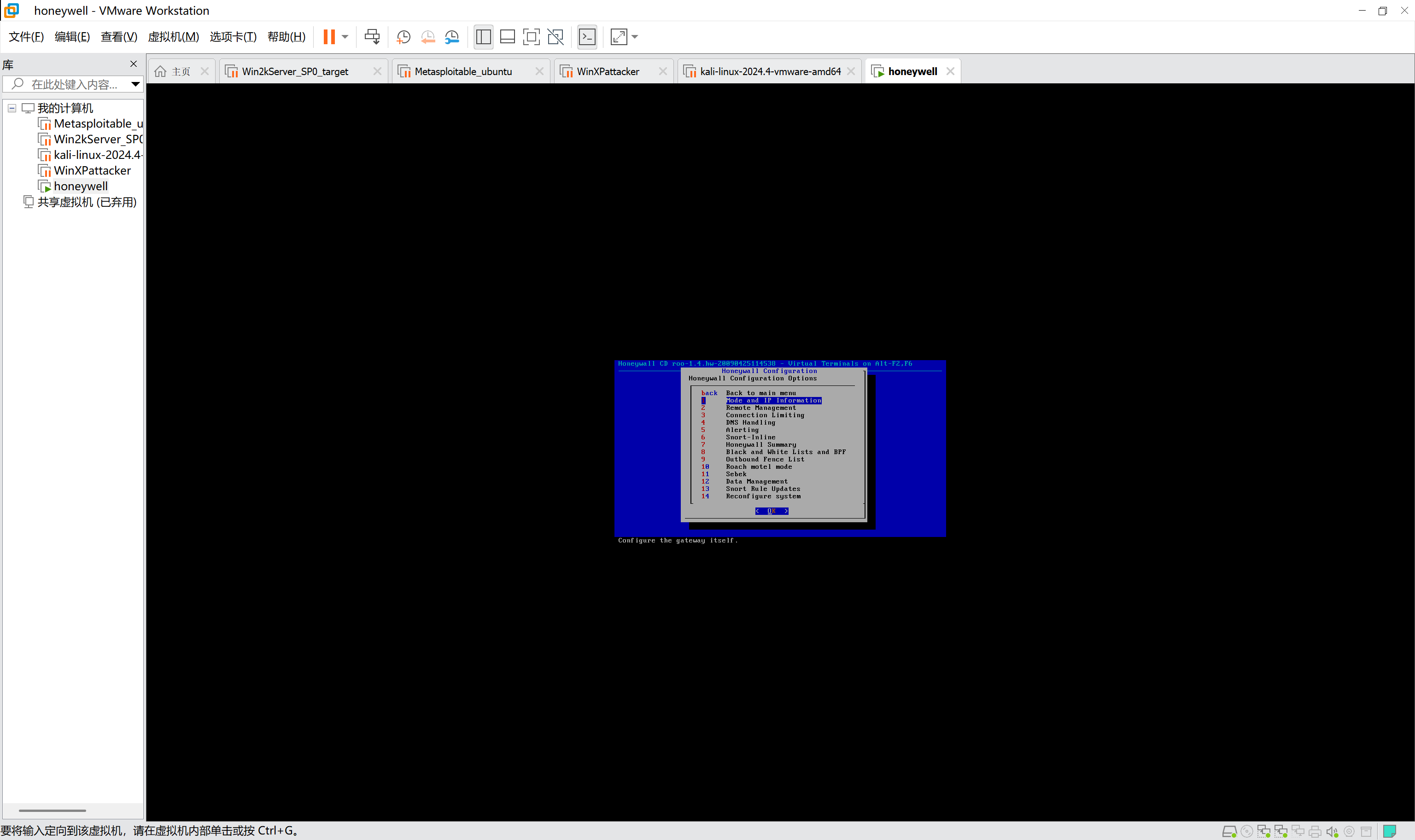

再次将光标移动至“4 Honeywall Configuration”,按回车。进入了Honeywall的配置界面。

将光标移至第四个按回车。

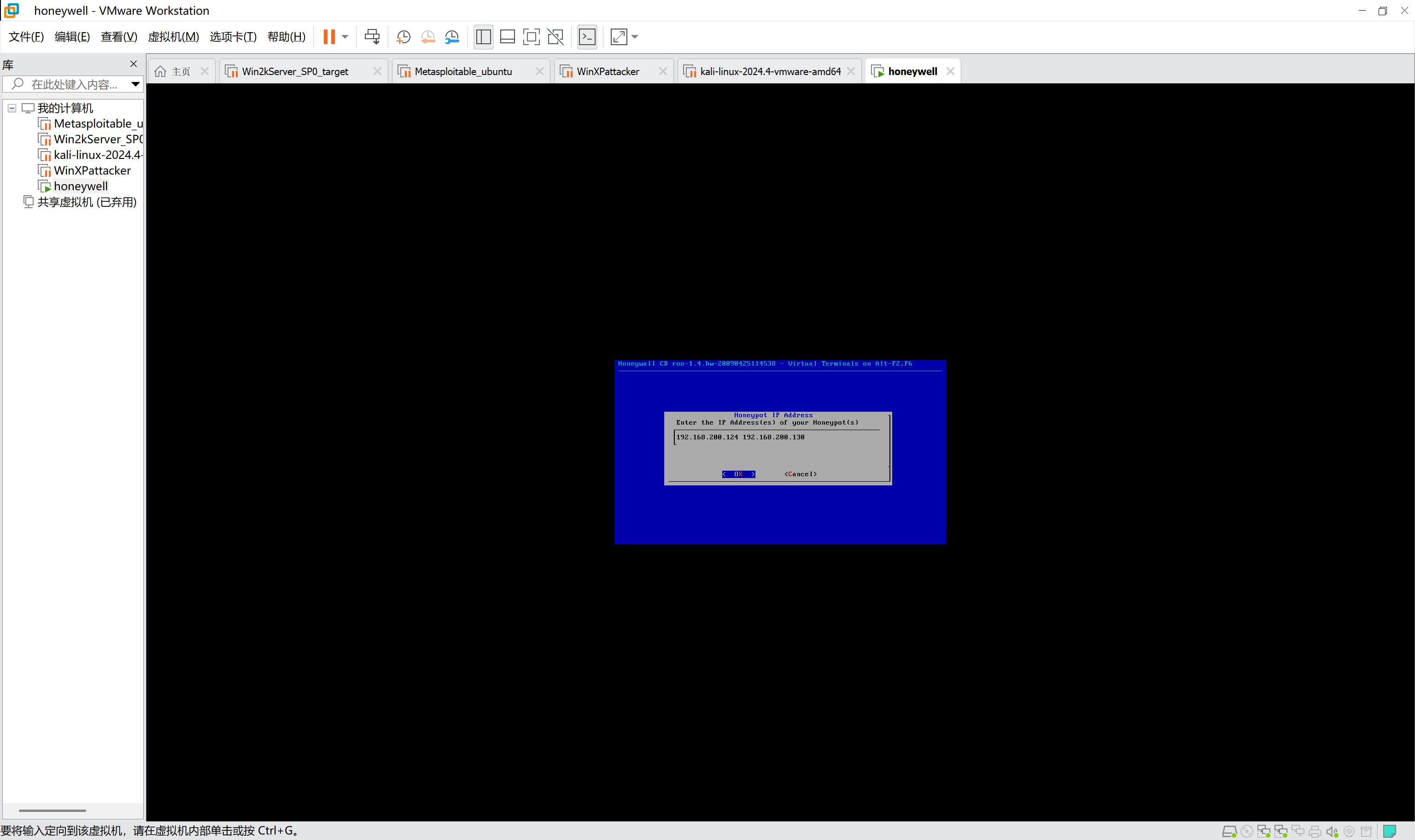

光标移至第二项“2 Honeypot IP Address”,回车。

输入靶机的ip地址

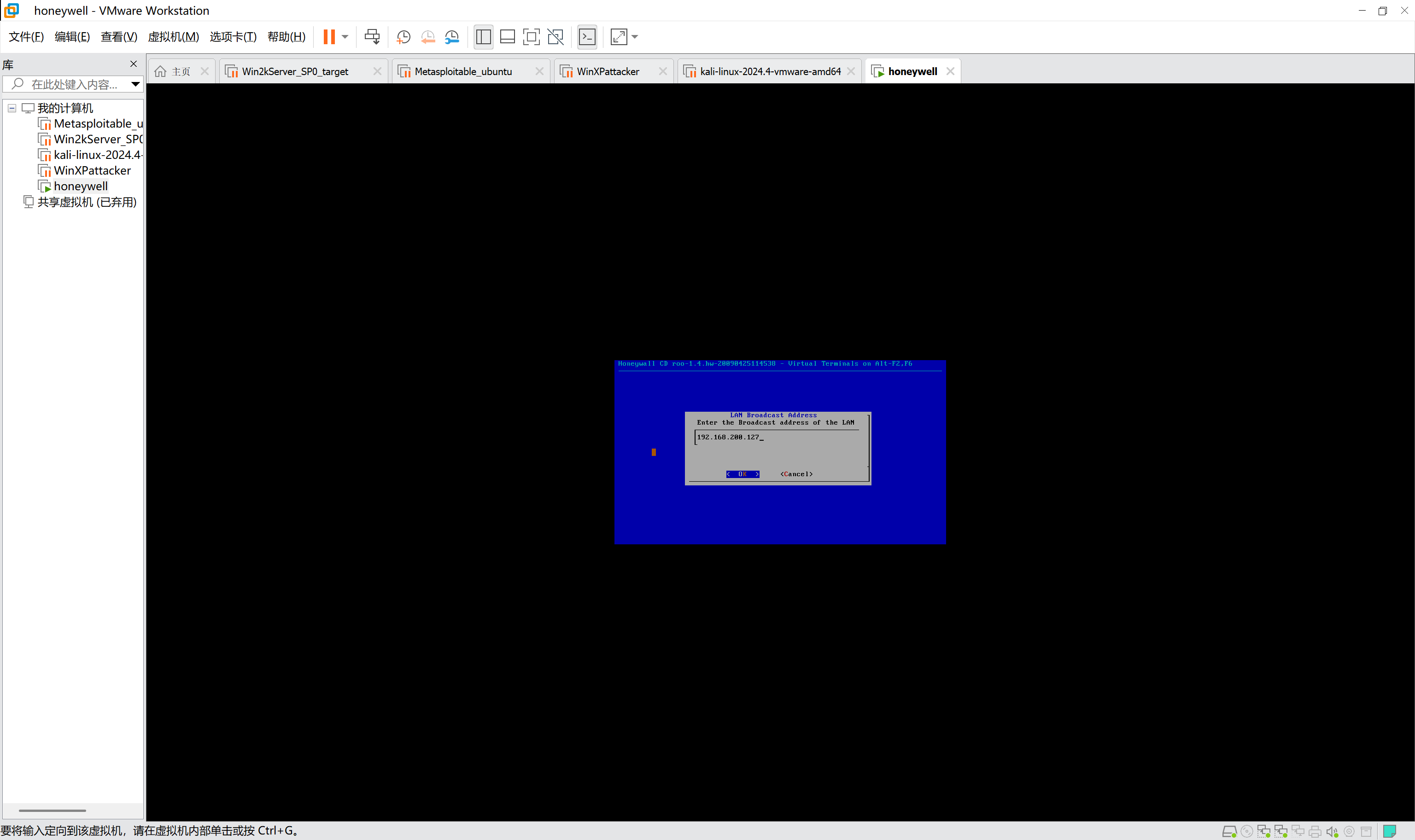

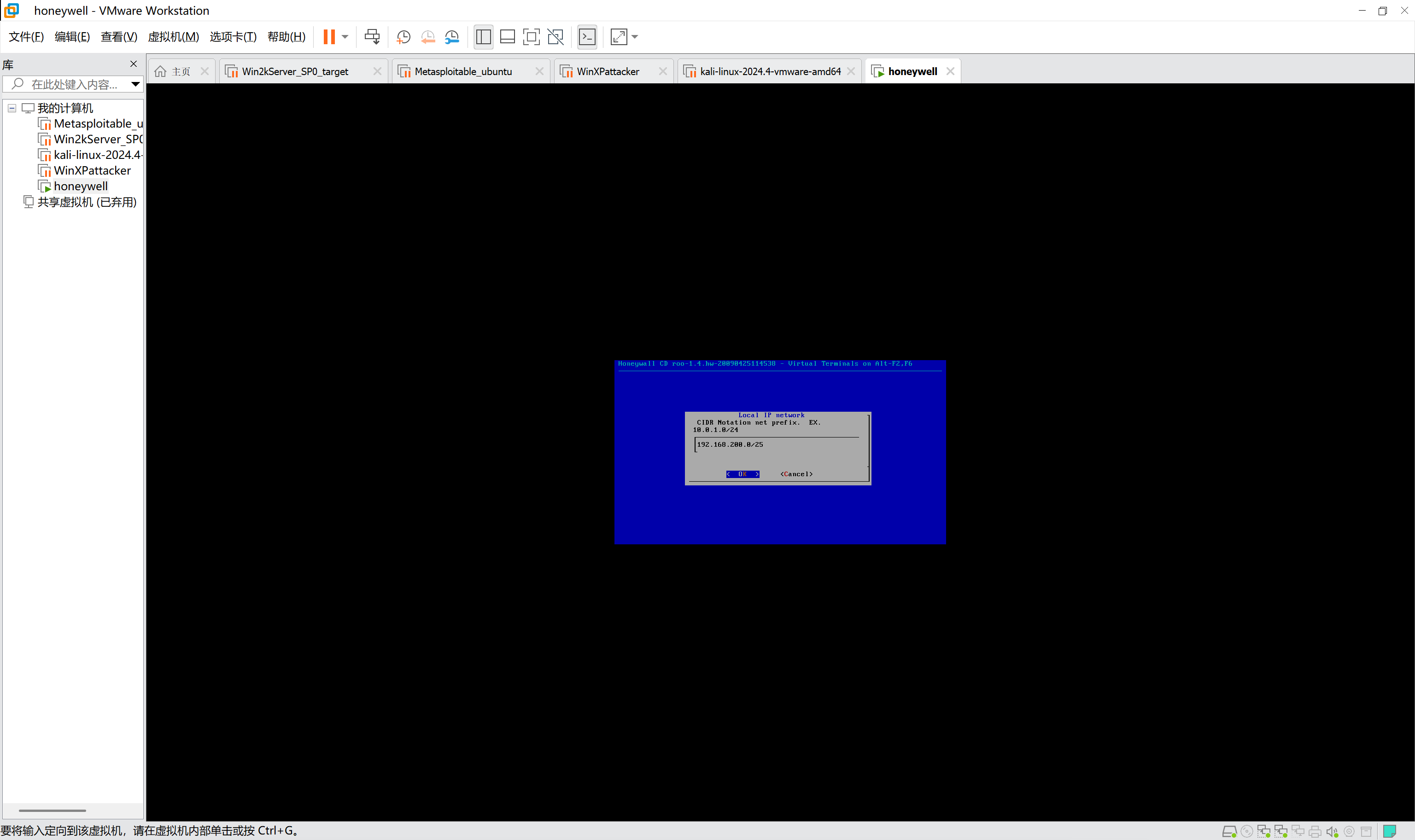

参考上面几步对参数的操作,设定以下参数:

5 LAN Broadcast Address:192.168.200.127

6 LAN CIDR Prefix:192.168.200.0/25

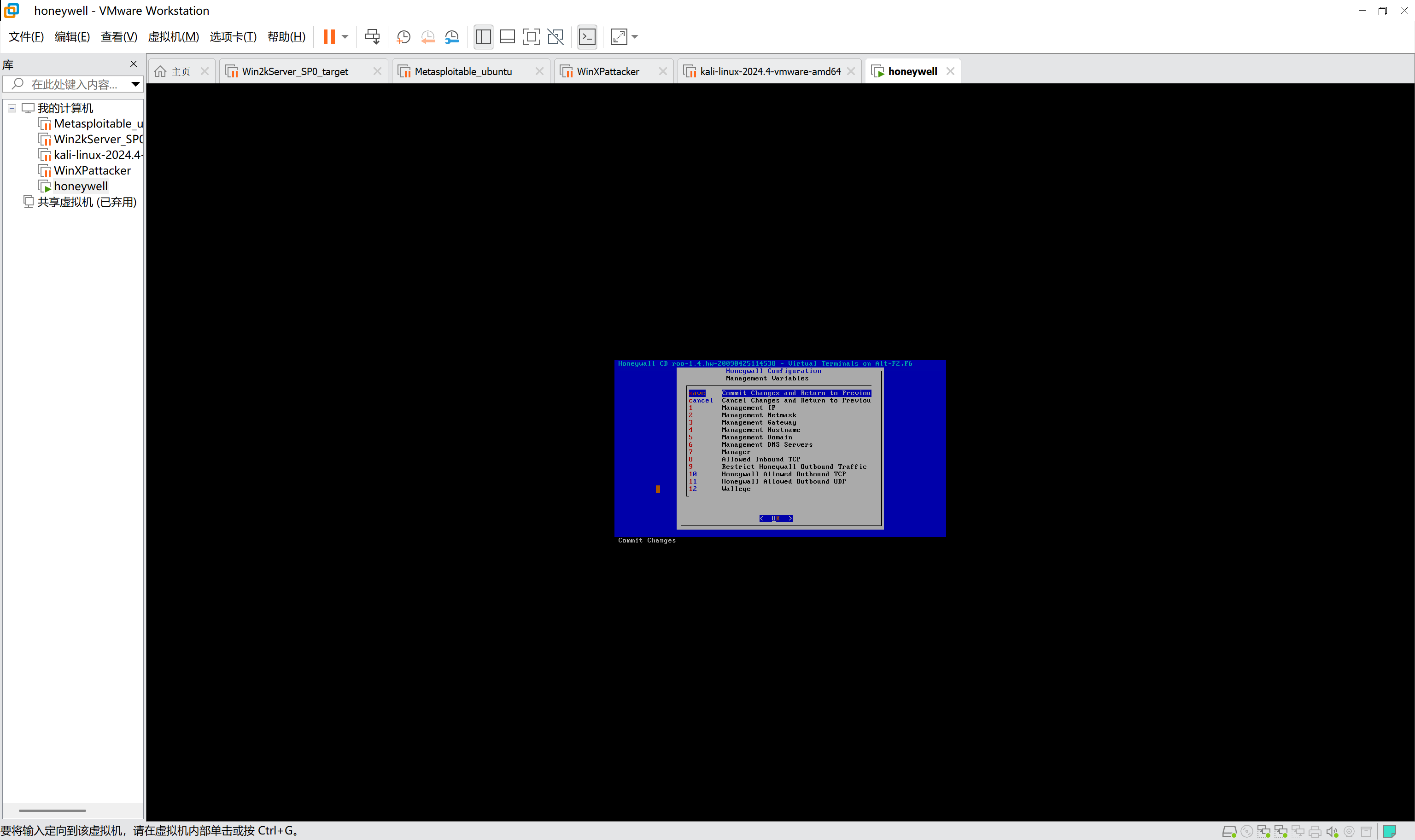

修改完之后,将光标移至“save Commit Changes and Return to Previous Menu”,按回车,提交修改。

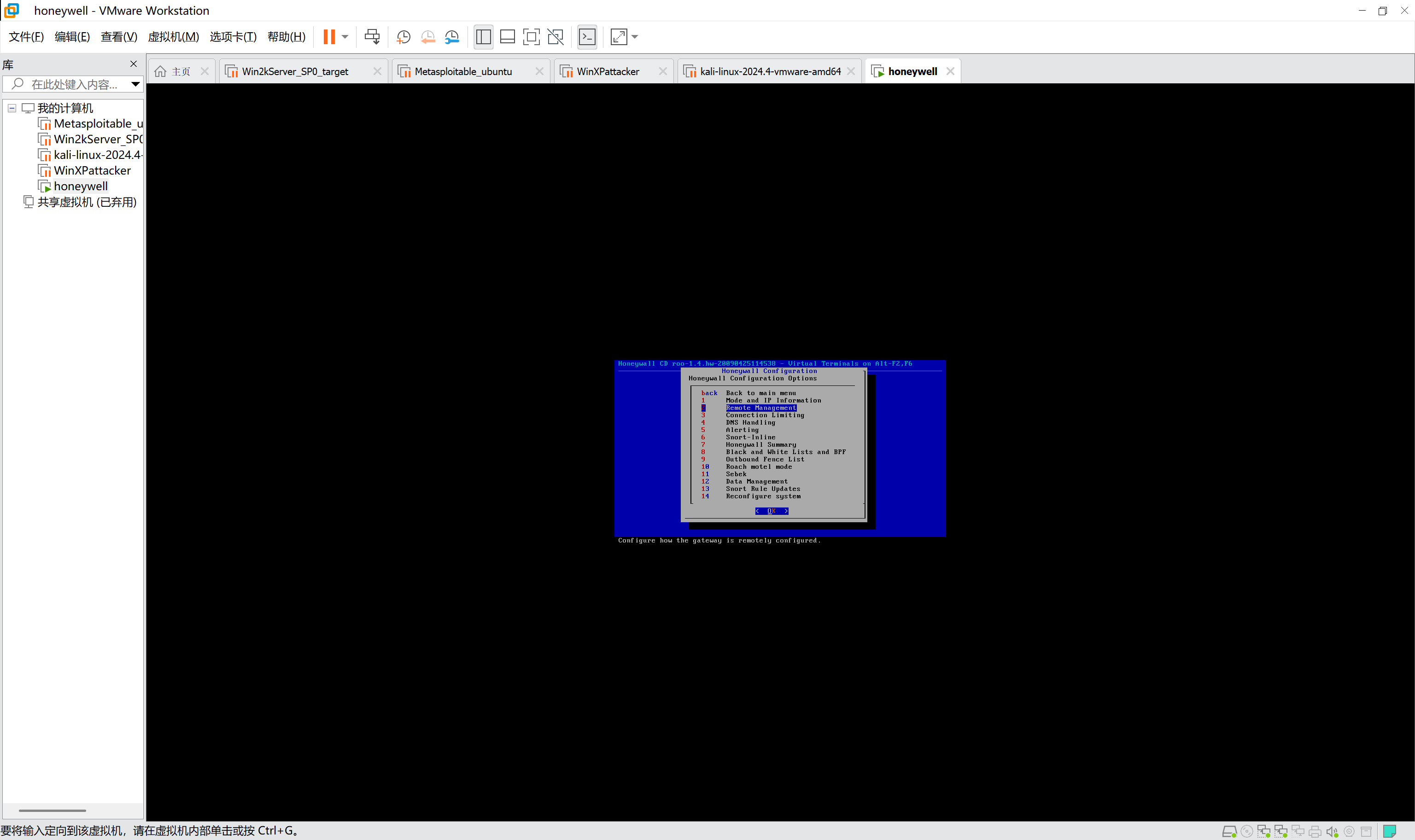

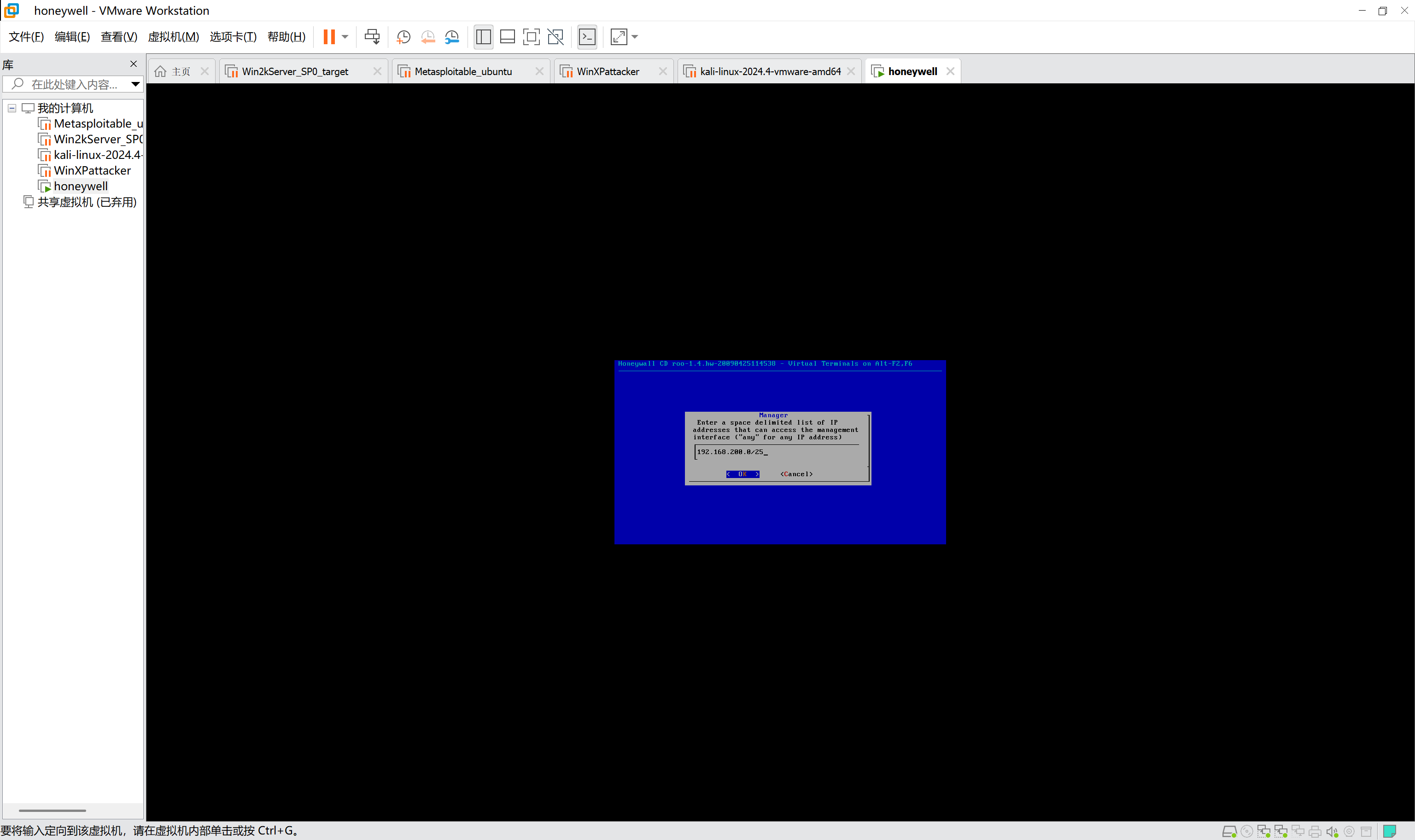

在Honeywall Configuration界面中,将光标移至“2 Remote Management”,回车,进入如下界面。

设定以下参数:

2 Management IP:192.168.200.8

3 Management Metmask:255.255.255.128

4 Management Gateway:192.168.200.1

7 Manager:192.168.200.0/25

12 Walleye:在Yes处回车

修改完之后,将光标移至“save Commit Changes and Return to Previous Menu”,按回车,提交修改。

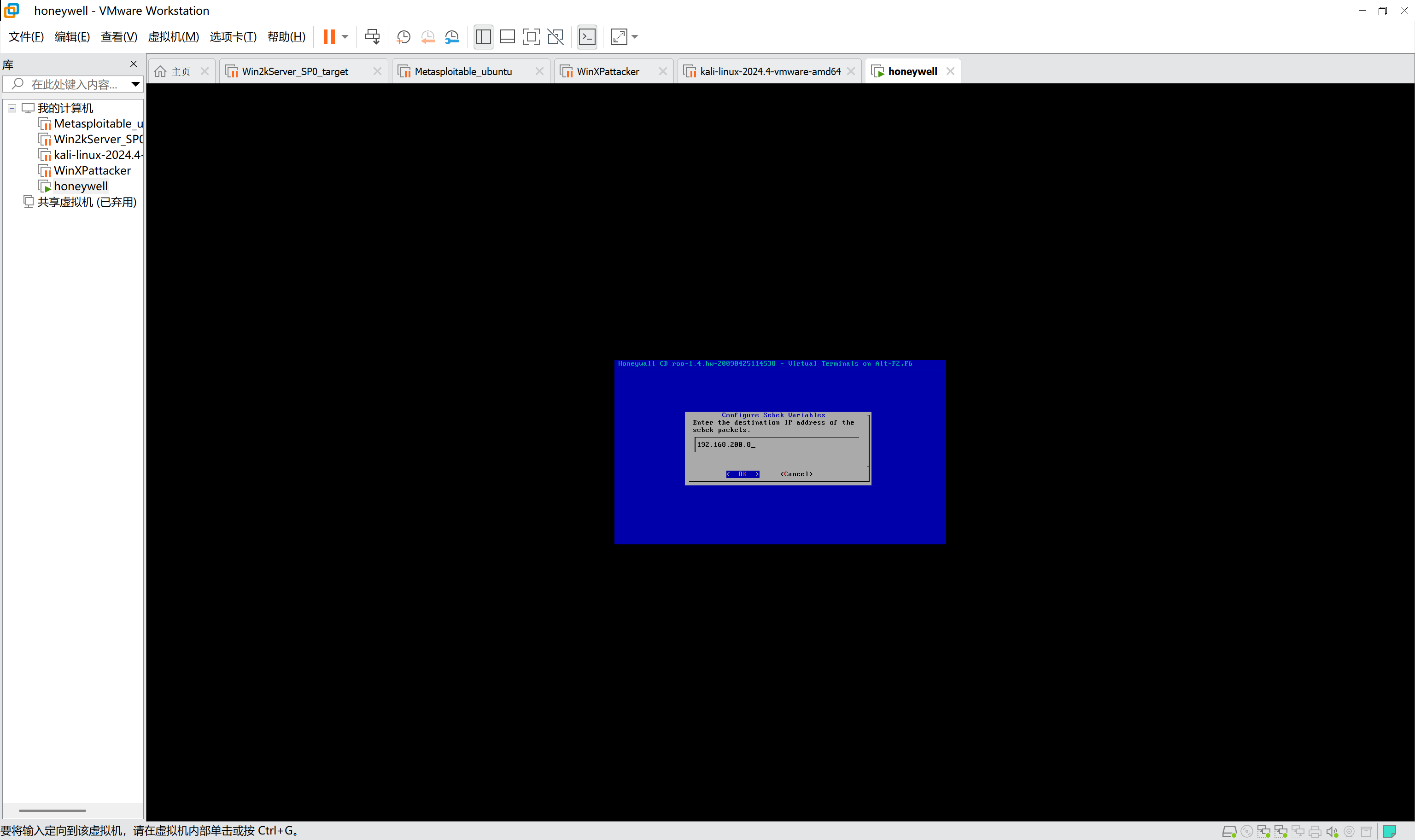

到Honeywall Configuration界面,将光标移动至“11 Sebek”,回车,设置Sebek的IP地址为192.168.200.8

端口默认1101即可,然后选择方式为drop

回到Honeywall Configuration界面,将光标移至“back Back to main menu”,回车,使上面的修改生效。

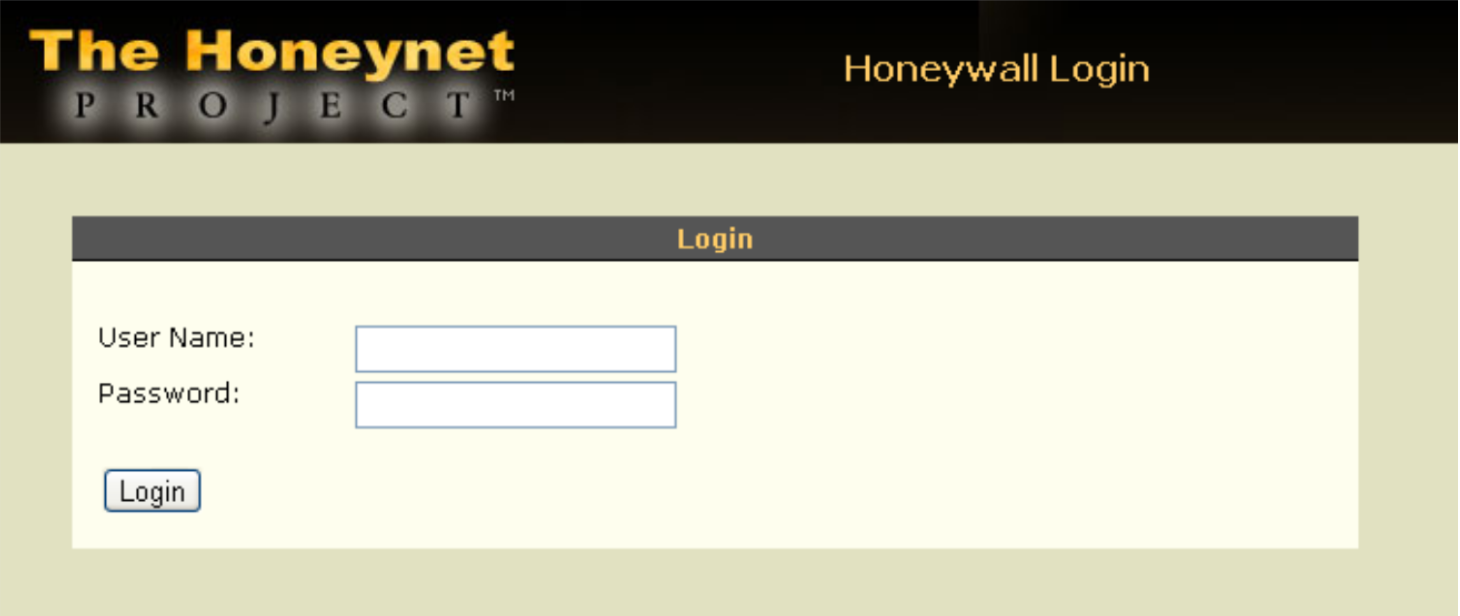

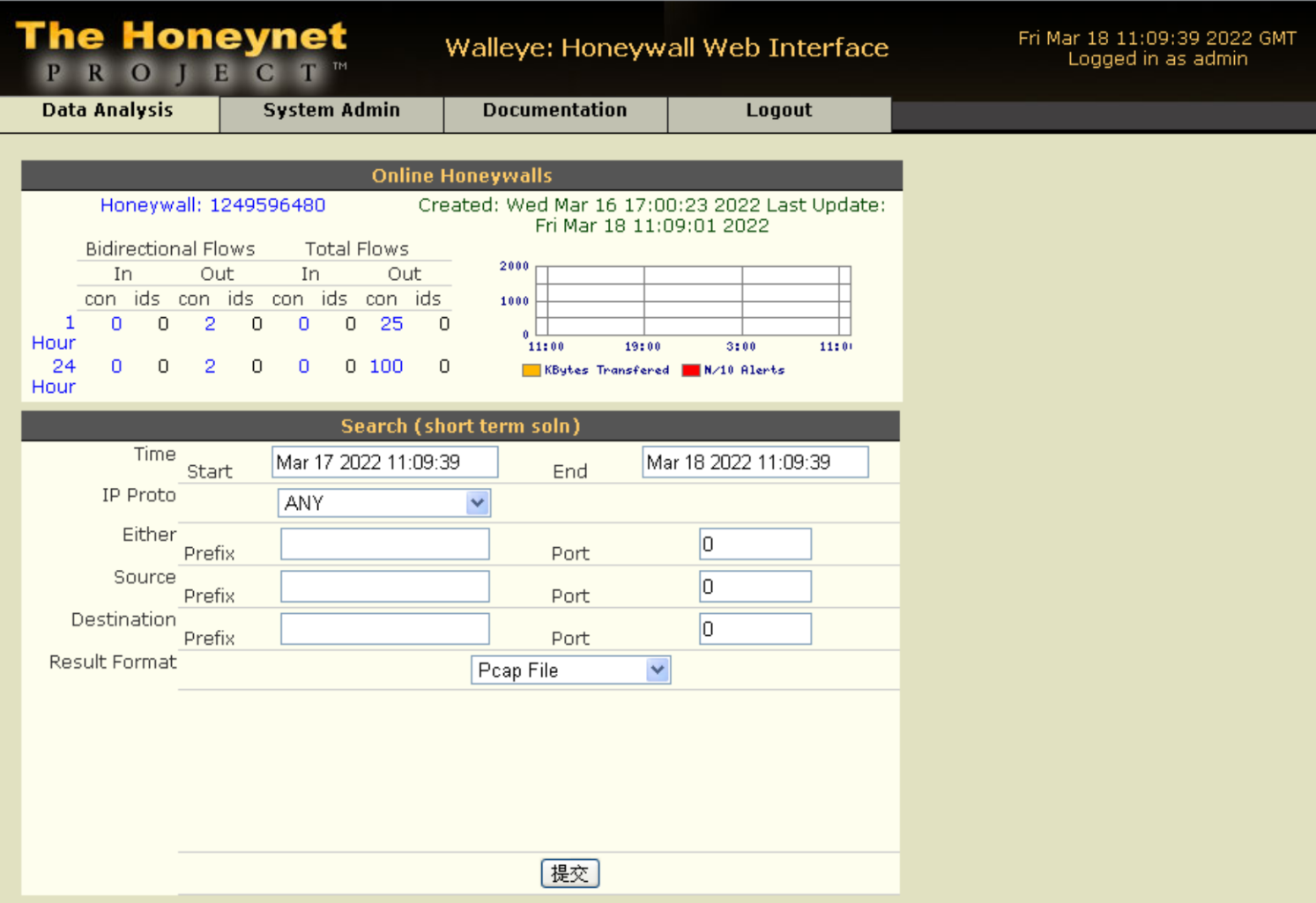

2.3.5蜜罐网关测试

在一台攻击机中的浏览器的地址栏上输入https://192.168.200.8,单击“访问”,点击“仍然继续”或者“继续访问”等选项,忽视SSL错误,进入蜜网网关的登录界面。

输入用户名roo和密码,进入walleye主界面。在这个界面可以看到经过蜜网网关的流量信息,也可以对蜜网网关进行配置。

2.3.6 测试网络连通性

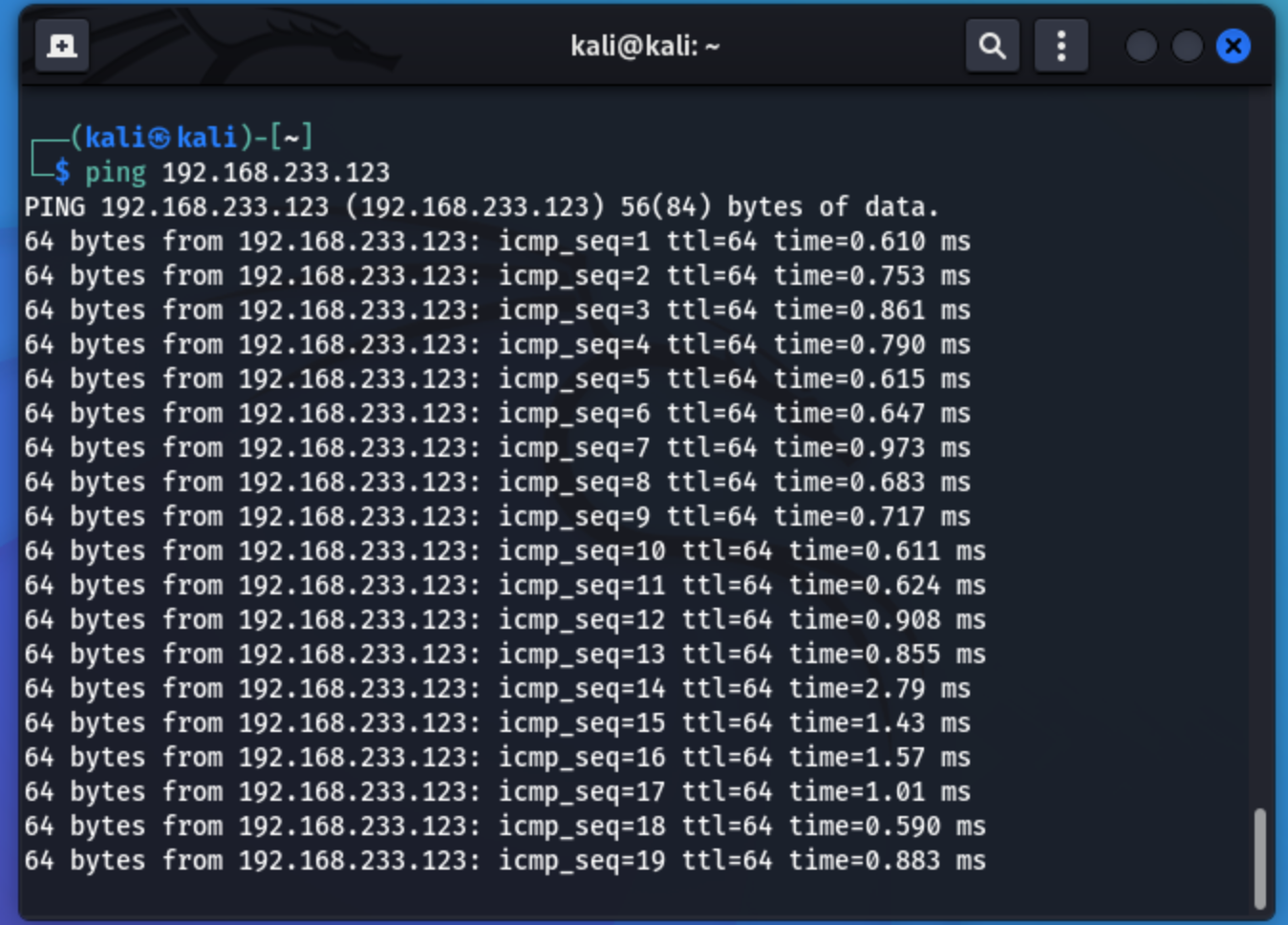

在攻击机主机输入ping 192.168.200.124,成功ping通

登录蜜网网关,使用su -提权,然后输入tcpdump -i eth0 icmp,启动监听程序。

在另一台攻击机中输入ping 192.168.200.124,成功ping通。

3.学习中遇到的问题及解决

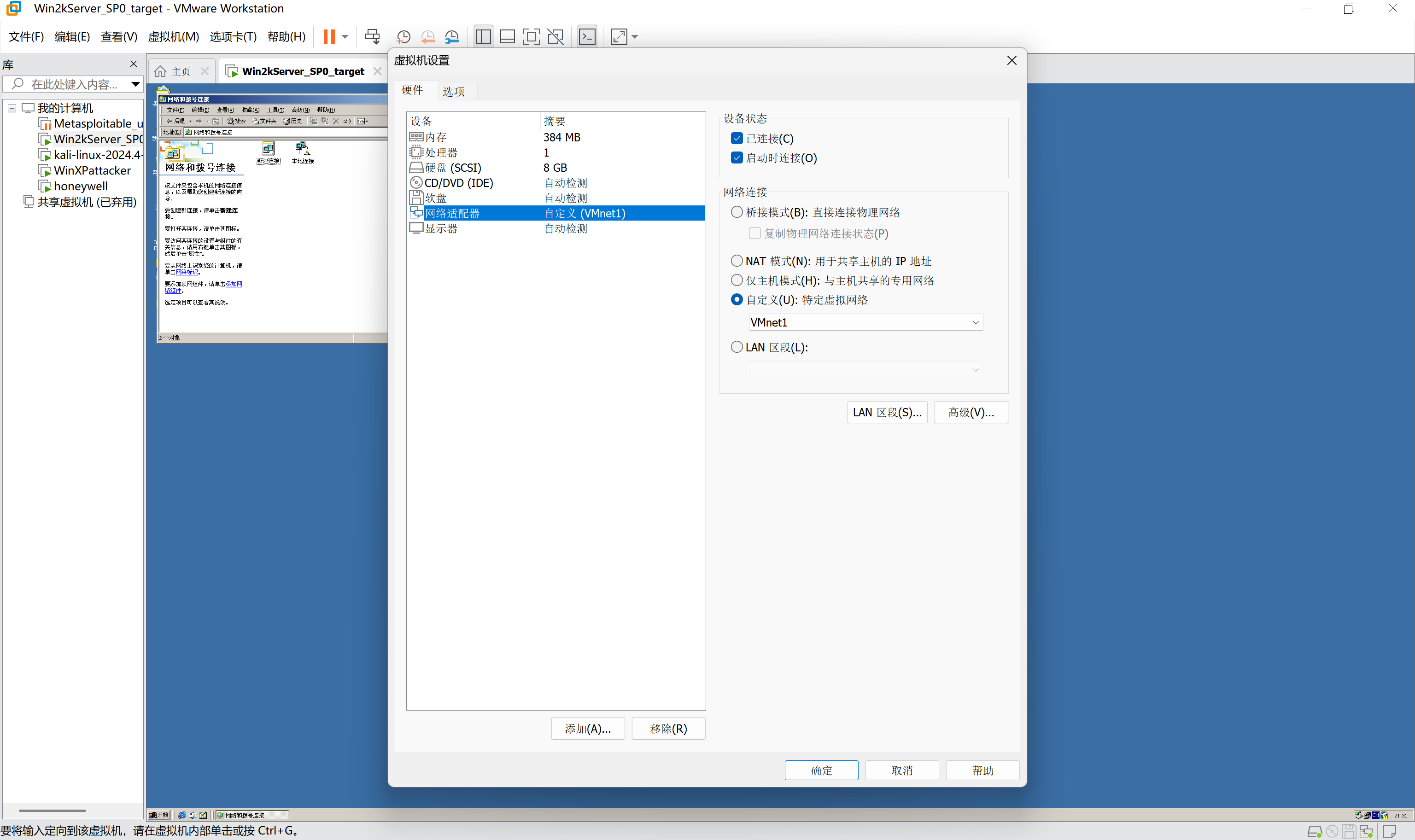

问题一:在安装Win2000时,本地连接显示断开

解决方法:让其网络适配器连到vmnet1上

问题二:在配置虚拟网络编程器时,我的没有vmnet0,而别的同学都有

解决方法:不影响使用,直接略过

4.学习与感悟

起初,面对繁杂的工具与配置要求,常感困惑迷茫,如虚拟机网络设置就反复调试。但不断摸索中,对各组件协同原理有了更深理解,像不同系统与工具如何构建起攻防场景。遇到的报错与故障,是成长契机,通过查阅资料、社区求助去解决,增强了动手与问题解决能力,也意识到耐心和细心在技术工作中的关键作用。

同时也学会了利用使用博客。使用不同的格式发布博客,例如markdown格式。

浙公网安备 33010602011771号

浙公网安备 33010602011771号