等保2.0

什么是等保2.0?

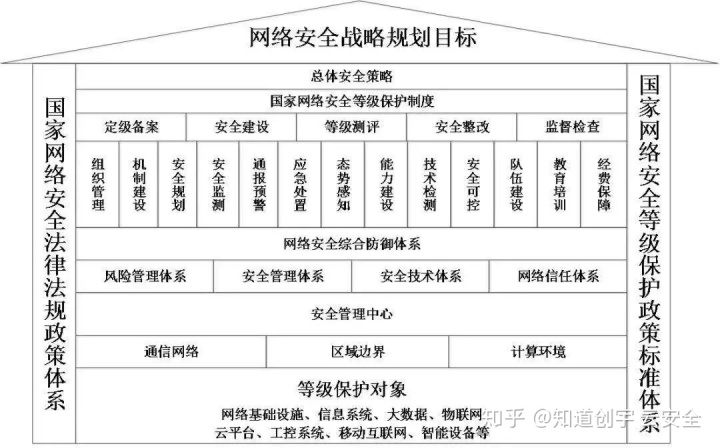

等保2.0全称网络安全等级保护2.0制度,是我国网络安全领域的基本国策、基本制度。等级保护标准在1.0时代标准的基础上,注重主动防御,从被动防御到事前、事中、事后全流程的安全可信、动态感知和全面审计,实现了对传统信息系统、基础信息网络、云计算、大数据、物联网、移动互联网和工业控制信息系统等级保护对象的全覆盖。

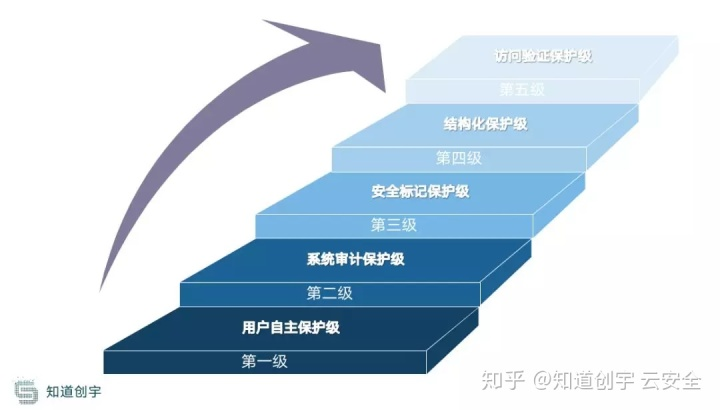

从第一级到第五级依次是:

一个中心、三重防护(安全管理中心、安全计算环境、安全区域边界、安全通信网络)

用户自主保护级、系统审计保护级、安全标记保护级、结构化保护级、访问验证保护级。

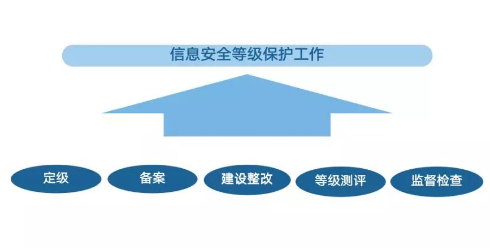

规定动作分别为:定级、备案、建设整改、等级测评、监督检查。

详见(https://www.zhihu.com/tardis/landing/360/ans/389333826?query=%E4%BB%80%E4%B9%88%E6%98%AF%E7%AD%89%E4%BF%9D2.0&mid=be9c07db8d3574899adfed1717d4d6bc&guid=8361109BEAF38429051B8EB22C6443F9.1588069474903)

第一级:当信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成损害,但不损害国家安全,社会秩序和公共利益。

第二级:当信息系统受到破坏后,会对公民,法人和其他组织的合法权益产生严重损害,或者对社会秩序和公共利益造成损害,但不损害国家安全。

第三级:当信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。

第四级:当信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害。

第五级:当信息系统受到破坏后,会对国家安全造成特别严重损害。

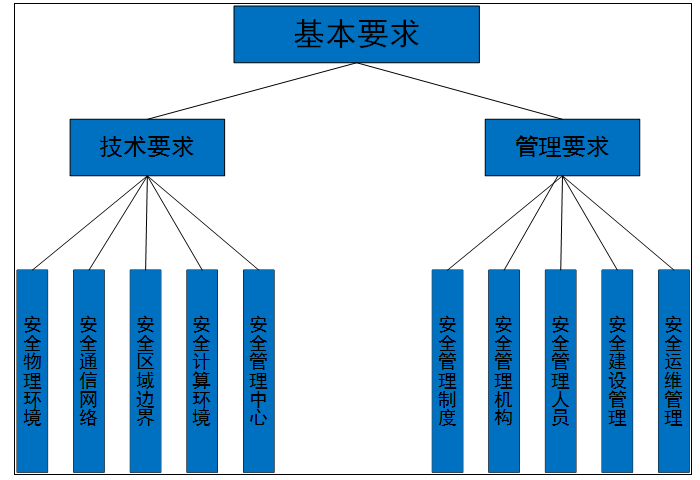

基本要求又分为技术和管理两部分:

第一章:安全物理环境(物理位置选择、物理访问控制、防盗窃和防破坏、防雷击、防火、防水和防潮、防静电、温湿度控制、电磁防护、电力供应)

第二章:安全通信网络(网络架构、通信传输、可信验证)

第三章:安全区域边界(边界防护、访问控制、入侵防范、恶意代码和垃圾邮件防范、安全审计、可信验证)

第四章:安全计算环境(网络设备、安全设备、服务器设备、终端设备、应用系统、数据安全)

第五章:安全管理中心(系统管理、审计管理、安全管理、集中管控)

第六章:安全管理制度(安全策略、管理制度、制定和发布、评审和修订)

第七章:安全管理机构(岗位设置、人员配备、授权和审批、沟通和合作、审核和检查)

第八章:安全管理人员(人员录用、人员离岗、安全意识教育和培训、外部人员访问管理)

第九章:安全建设管理(定级和备案、安全方案设计、产品采购和使用、自行软件开发、外包软件开发、工程实施、测试验收、系统交付、等级测评、服务供应商选择)

第十章:安全运维管理(环境管理、资产管理、介质管理、设备维护管理、漏洞和风险管理、网络和系统安全管理、恶意代码防范管理、配置管理、密码管理、变更管理、备份与恢复管理、安全事件处置、应急预案管理、外包维护管理)

扩展要求扩展了云计算、物联网、移动互联网、工业控制、大数据。

第十一章:云计算安全扩展要求(概述、安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心、安全建设管理、安全运维管理)

第十二章:移动互联安全扩展要求(无线接入点的物理位置、边界防护、访问控制、入侵防范、移动终端管控、移动应用管控、移动应用软件采购、移动应用软件开发、配置管理)

第十三章:物联网安全扩展要求(感知节点设备物理防护、接入控制、入侵防范、感知节点设备安全、网关节点设备安全、抗数据重放、数据融合处理、感知节点管理、第四级增加或增强要求)

第十四章:工业控制系统安全扩展要求(工业控制设备物理防护、网络架构、通信传输、访问控制、拨号使用控制、无线使用控制、控制设备安全、产品采购和使用、外包软件开发、第四级增加或增强要求)

第十五章:工具测试(测试目的、测试作用、测试流程、注意事项、实例解析)

浙公网安备 33010602011771号

浙公网安备 33010602011771号