20184328yh《网络对抗技术》实验五:信息搜集与漏洞扫描

《网络对抗技术》实验五:信息搜集与漏洞扫描

20184328yh

2.1.2使用搜索引擎进行信息搜集

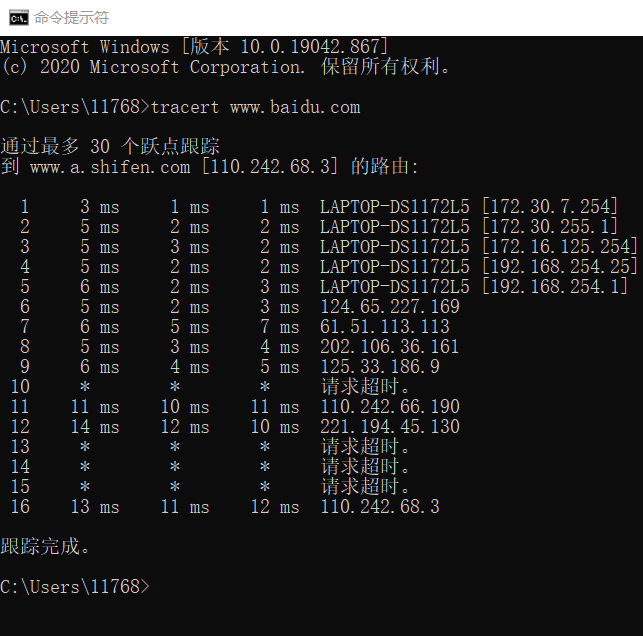

2.1.3使用traceroute命令进行路由侦查

2.2DNS IP注册信息的查询

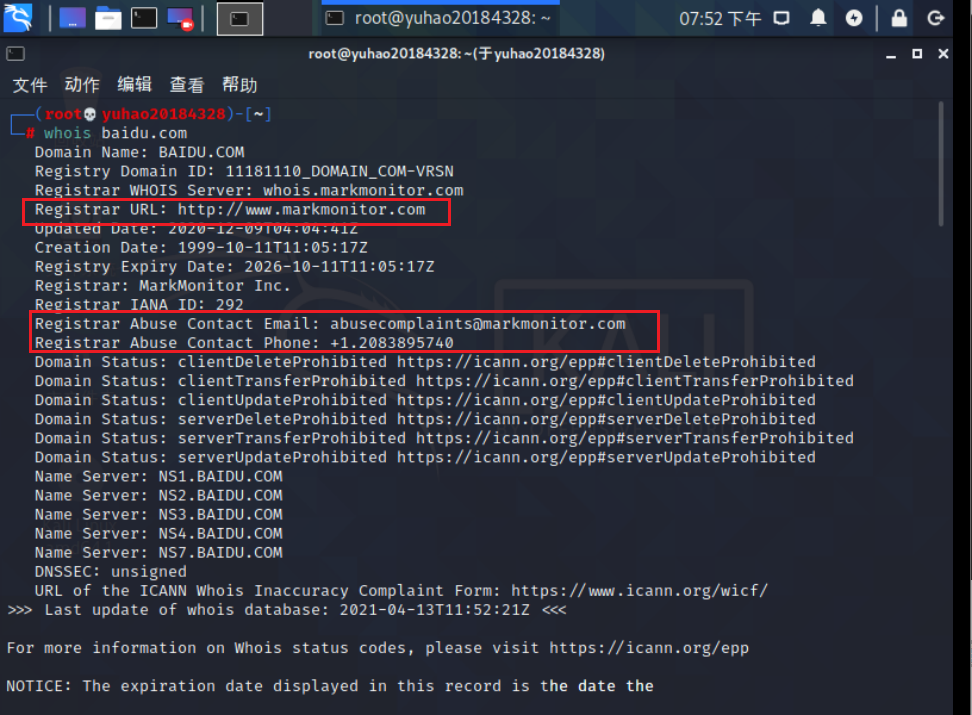

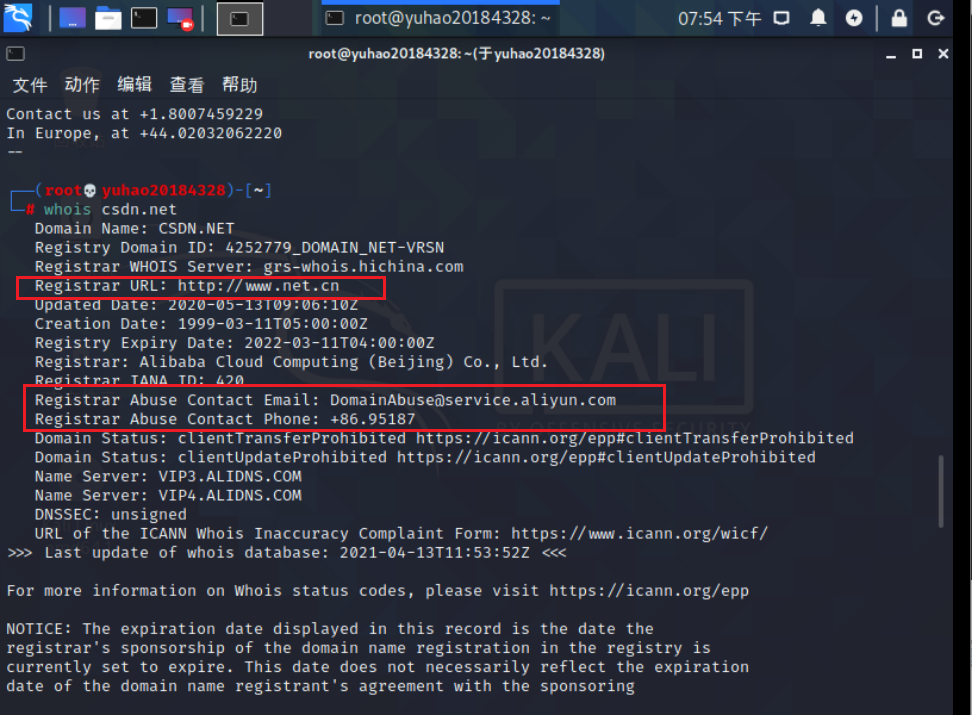

2.2.1whois查询域名注册信息

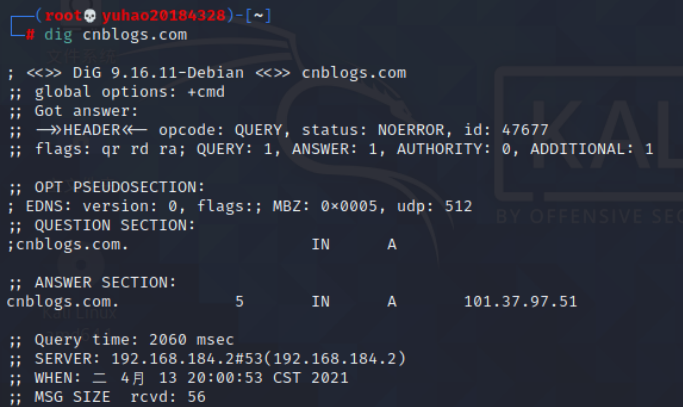

2.2.2nslookup,dig域名查询

2.2.3地理位置查询

2.2.4IP2反域名查询

2.3基本的扫描技术

2.3.1主机发现

2.3.2端口扫描

2.3.3具体服务的查点

2.4 漏洞扫描

3.实验问题回答

4.实验总结与体会

2.1.3使用traceroute命令进行路由侦查

2.2DNS IP注册信息的查询

2.2.1whois查询域名注册信息

2.2.2nslookup,dig域名查询

2.2.3地理位置查询

2.2.4IP2反域名查询

2.3基本的扫描技术

2.3.1主机发现

2.3.2端口扫描

2.3.3具体服务的查点

2.4 漏洞扫描

3.实验问题回答

4.实验总结与体会

掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.实践内容及步骤

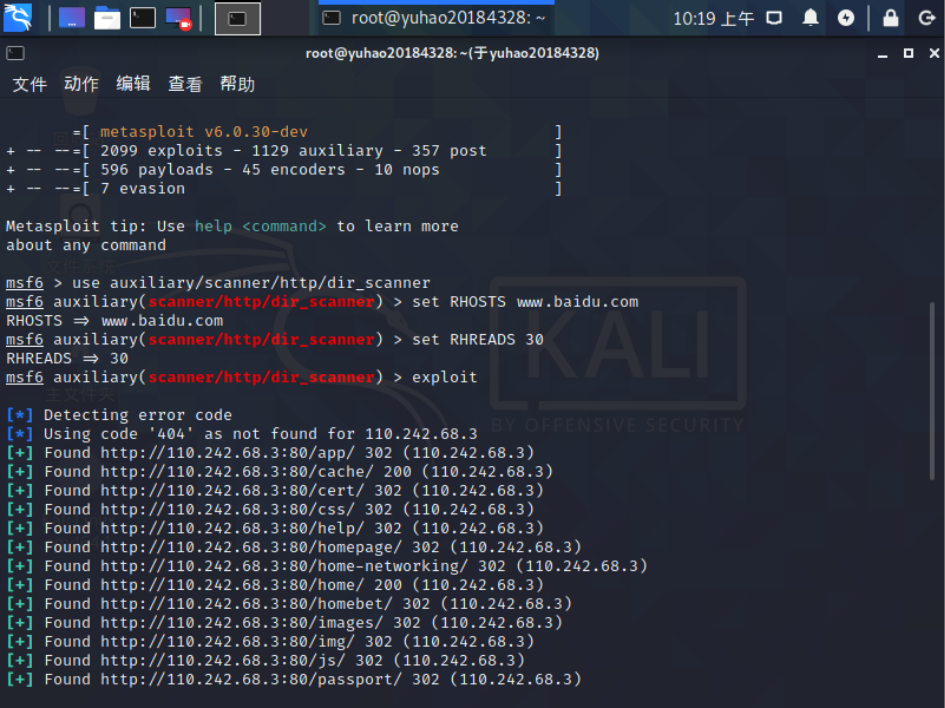

2.1.各种搜索技巧的应用 - 自动化的工具有:metasploit的brute_dirs、dir_listing、dir_scanner等辅助模块,主要是暴力猜解

- dir_scanner模块的使用:

-

//输入 msfconsole 进入msf,然后输入下列指令 use auxiliary/scanner/http/dir_scanner set RHOSTS www.baidu.com set RHREADS 30 exploit

-

- 得到网站的目录结构

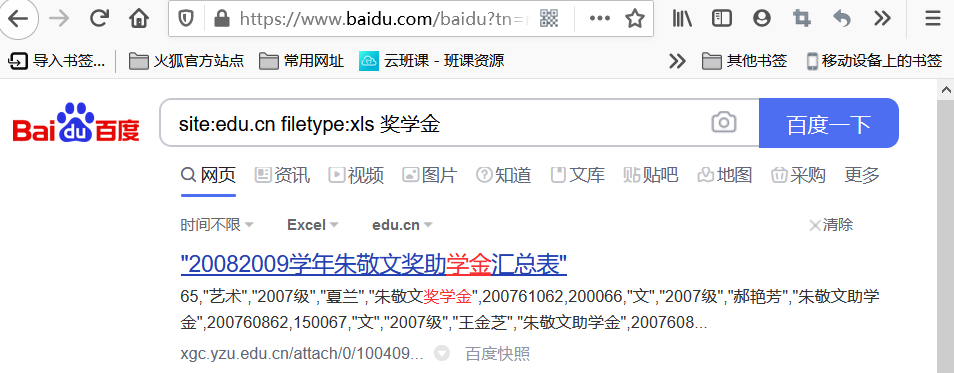

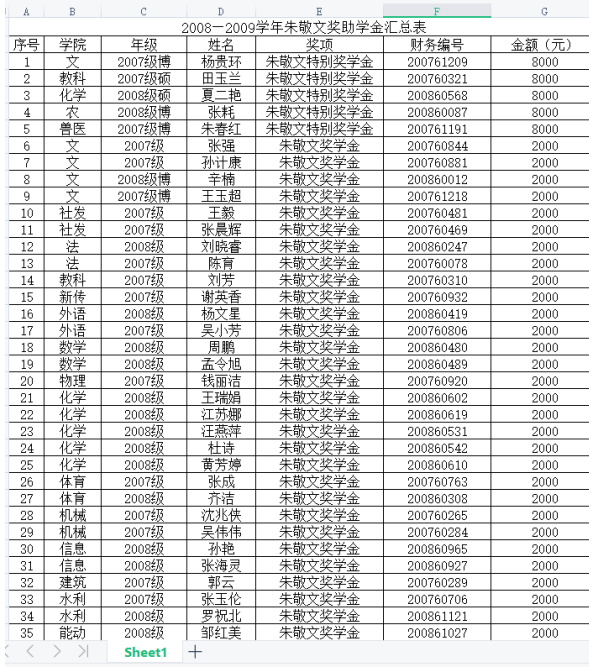

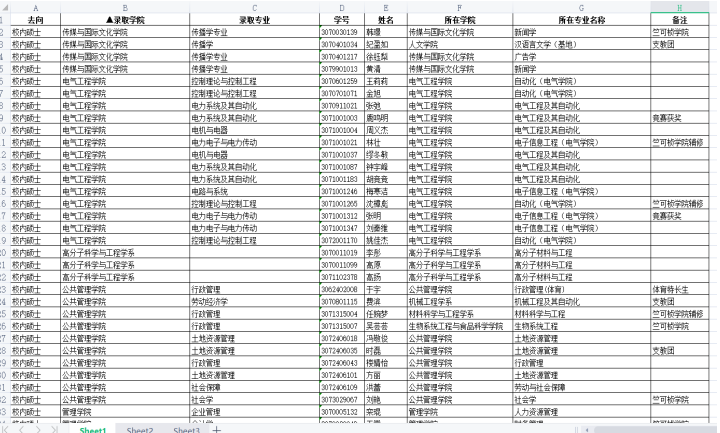

- 有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找百度搜索site:edu.cn filetype:xls,会出现文件格式为XLS/Microsoft Excel的网址,点击某个网址,直接提示下载该文件,下载后打开,就可以获得某些信息了,可以在格式搜索的基础上加关键字,找到一些特定的文档文献下载并打开

- 从左到右的信息分别代表了

- 生存时间(每途经一个路由器结点自增1)

- 三次发送的ICMP包返回时间(连续三列几毫秒的,单位为毫秒ms)

- 途经路由器的IP地址(如果有主机名,还会包含主机名)

- 其中带有星号(*)的信息表示该次ICMP包返回时间超时

2.2DNS IP注册信息的查询

2.2.1whios域名注册信息查询

- whois可以用来进行域名注册信息查询

- 进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查不到

- 查询后可以看到3R信息(Registrant(注册人) Registrar(注册商) Registry(官方注册局)和源网页链接

- nslookup可以得到DNS解析服务器保存的Cache的结果,但并不一定准确的,dig可以从官方DNS服务器上查询精确的结果

- nslookup baidu.com 可以看到服务器地址和注册地址

- dig cnblogs.com

-

-

1 除此之外,dig命令还有很多查询选项,每个查询选项被带前缀(+)的关键字标识。 2 +[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。 3 +[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。 4 +[no]short:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。 5 +[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。

-

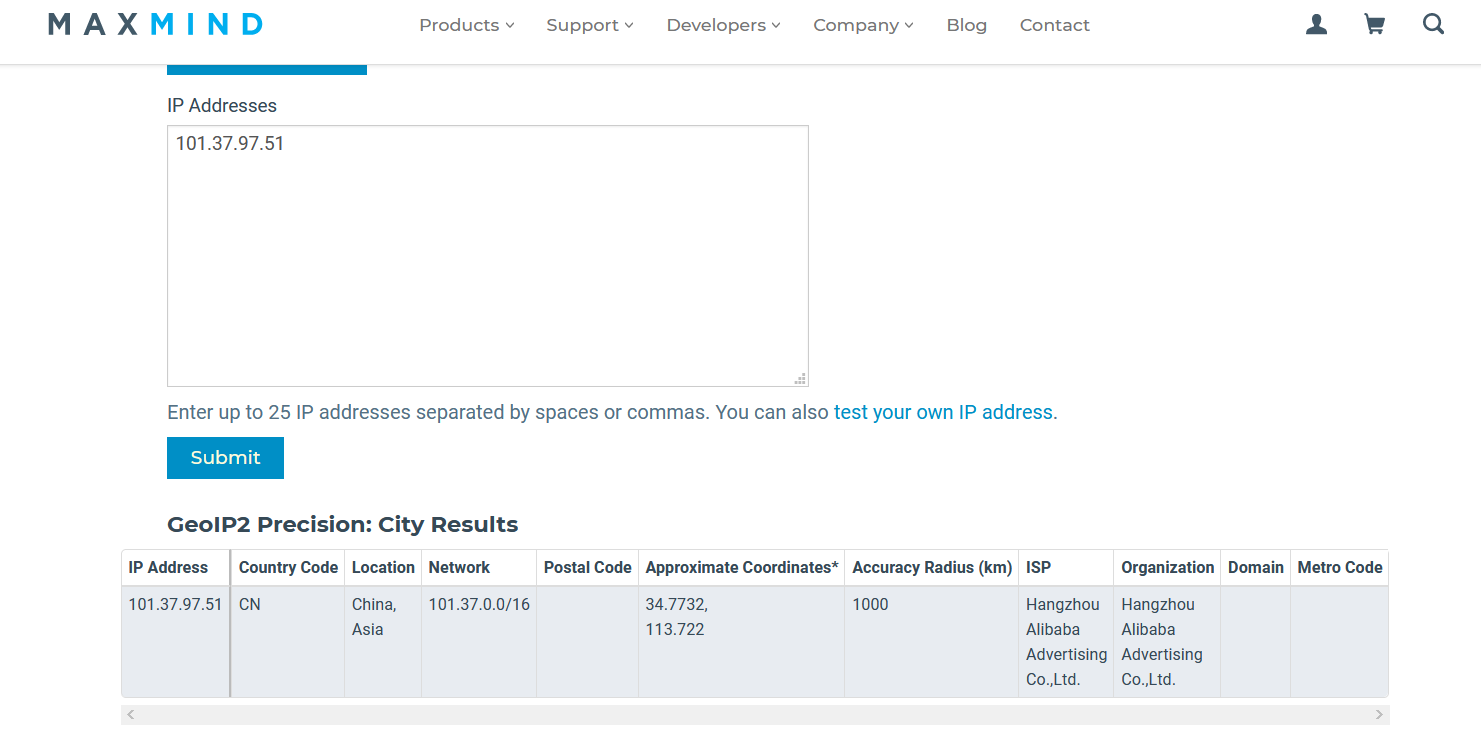

- 输入www.cnblogs.com地址:101.37.97.51,可以看到国家、近似坐标、精度半径、互联网服务提供商、组织等信息

- 在www.ip-adress.com输入博客园的IP

- 可以看到例如AS路由信息,纬度位置等

-

- 还可以查看自己的公共IP

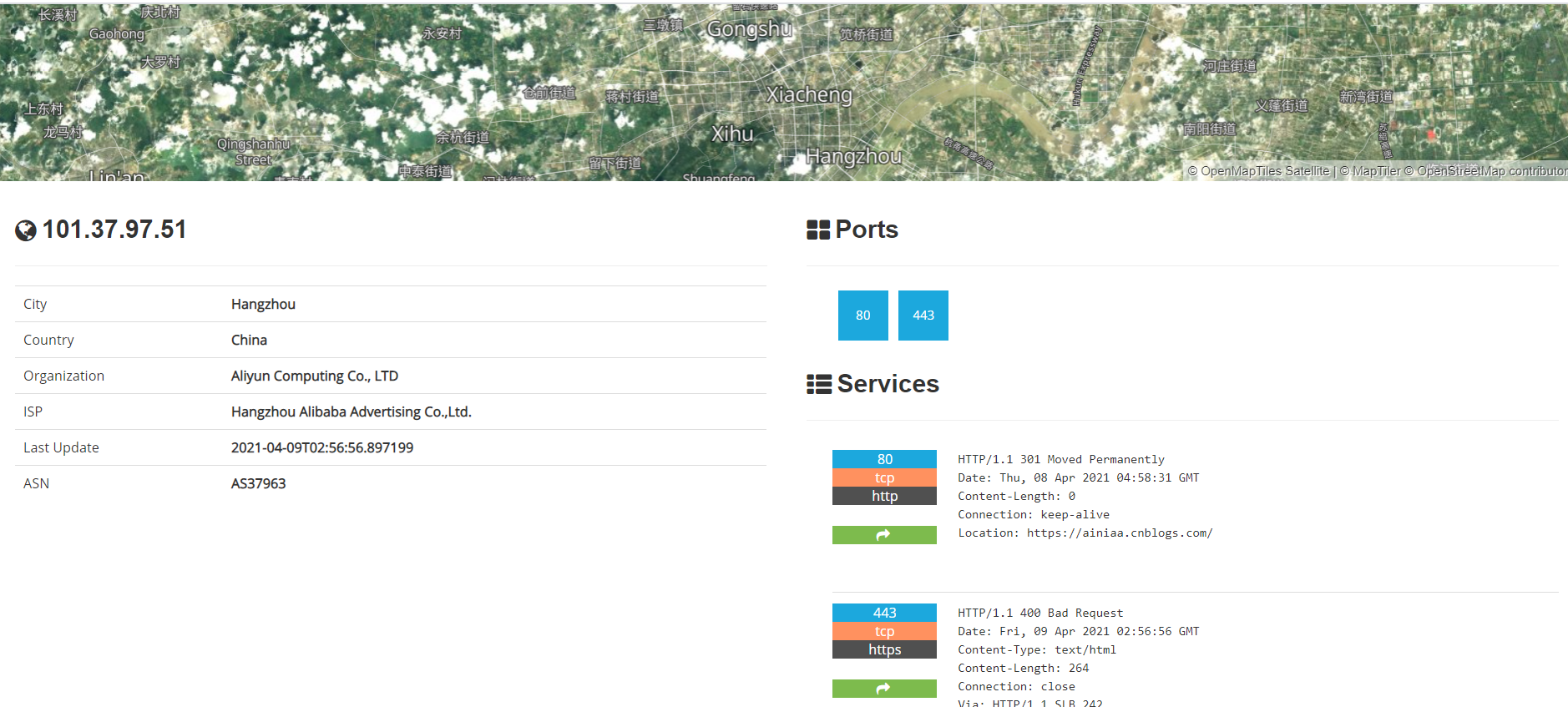

- shodan

通过shodan可以搜索到该IP的地理位置、服务占用端口号,以及提供的服务类型,许多人将Shodan形容为黑客的搜索引擎,甚至称其为“世界上最危险的搜索引擎”。与其他搜索引擎不同,它寻找的信息对于黑客来说是无价之宝

-

- 搜索博客园可以看到该IP的地理位置、地图、、服务占用端口号,提供的服务类型、港口、SSL证书信息等等

2.3基本扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

2.3.1主机发现

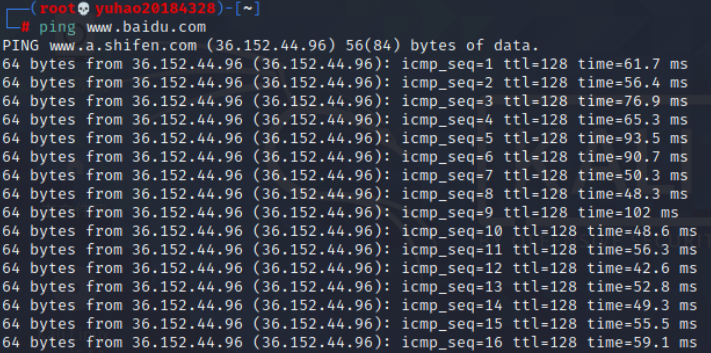

- Ping命令:用发送ICMP报文的方法检测活跃主机

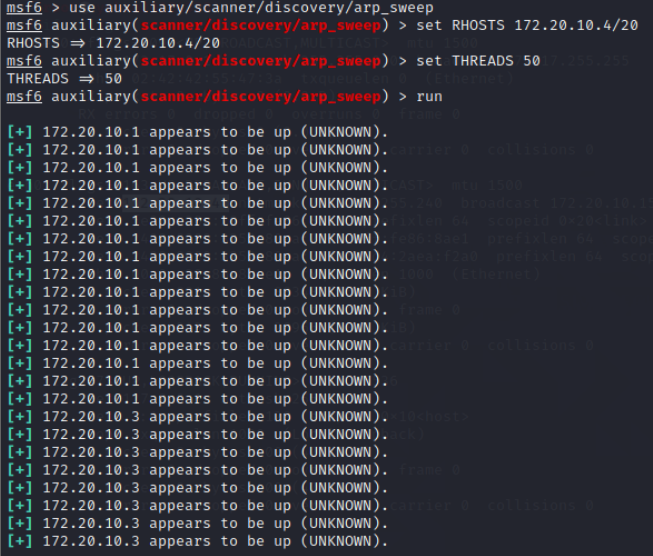

- metasploit中的模块

-

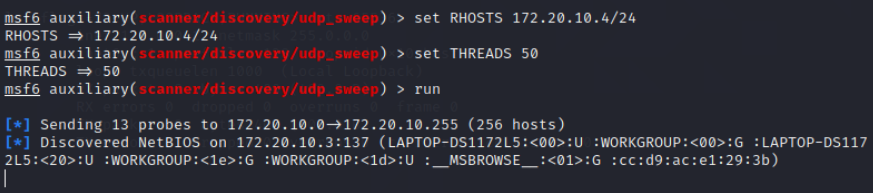

metasploit中的arp_sweep模块和 udp_sweep 模块 arp_sweep和udp_sweep都是metasploit中位于modules/auxiliary/scanner/discovery中的模块。 arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机; udp_sweep模块除了可以探测到存活主机之外,还可以获得主机名称信息 注意:要先将Kali设成桥接模式 ------------------------------------------------------------------------ arp_sweep use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块 set RHOSTS 172.20.10.4/24 //用set进行hosts主机段设置 set THREADS 27 //加快扫描速度 run //执行run进行扫描 -------------------------------------------------------------------------- use auxiliary/scanner/discovery/udp_sweep //进入udp_sweep 模块 show options //查询模块参数 set RHOSTS 172.20.10.4/24 //用set进行hosts主机段设置 set THREADS 50 //加快扫描速度 run //执行run进行扫描

-

-

- 本机ip被扫描出来:

-

- 主机设备名和MAC地址被扫描绘出来

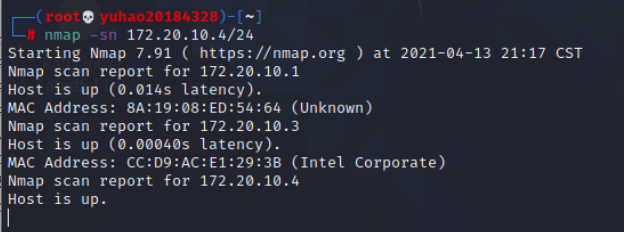

- Nmap

Nmap是一个免费的开源(许可证)实用程序,用于网络发现和安全审核。

基本命令

-

-

-sP : nmap 仅对主机进行ping扫描(并不进行端口探测,还有操作系统识别) -sS:TCP SYN扫描,可以穿透防火墙; -sA:TCP ACK扫描。有时候由于防火墙会导致返回过滤/未过滤端口; -sT:TCP connect扫描,最准确,但是很容易被IDS检测到,不推荐; -sF/-sX/-sN:扫描特殊的标志位以避开设备或软件的监测; -O:启用TCP/IP协议栈的指纹特征信息扫描以获取远程主机的操作系统信息; -sV:获取开放服务的版本信息; -PA/-PU:分别向目标主机发送ACK/UDP报文进行端口探测。

-

-

- 输入命令 nmap -sn 172.20.10.4/24 探测该网段的活跃主机

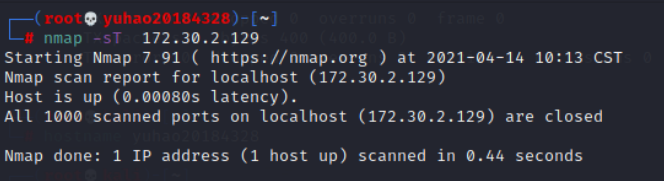

- 使用namp-sT对指定主机TCP端口进行探测

- 终端输入 nmap -sT -p 1-1024 172.30.2.129

- 终端输入 nmap -sT -p 1-1024 172.30.2.129

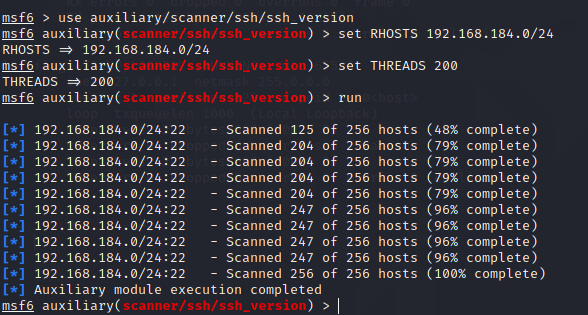

- 使用msf下面的ssh模块进行扫描

-

use auxiliary/scanner/ssh/ssh_versionset RHOSTS 192.168.184.0/24 set THREADS 200 run

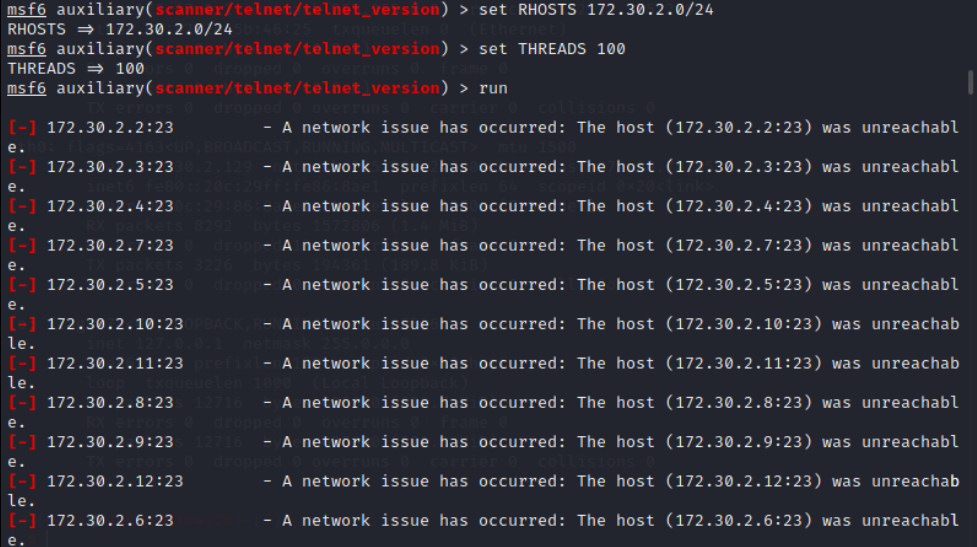

- Telnet服务扫描

- telnet命令用于登录全程主机并对其管理

进入msf控制台后,输入 use auxiliary/scanner/telnet/telnet_version //进入telnet模块 set RHOSTS 172.30.2.0/24 //设置扫描网段 set THREADS 100 //提高查询速度 run

- telnet命令用于登录全程主机并对其管理

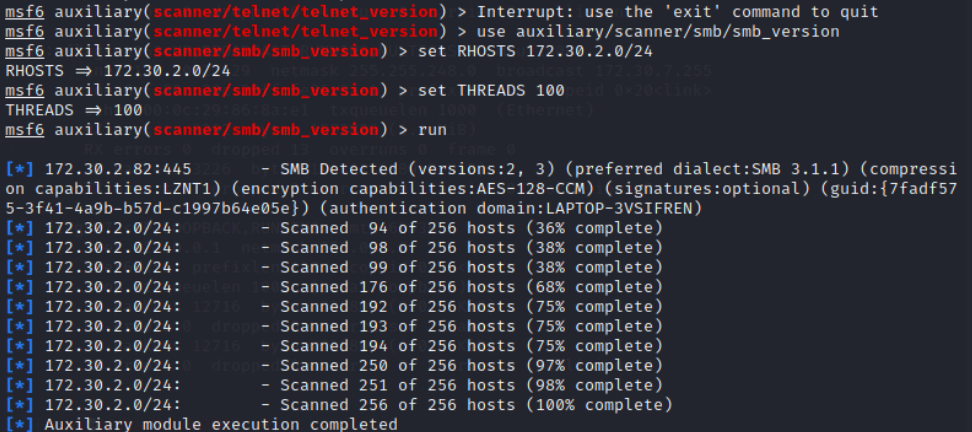

- SMB网络服务扫描

- SMB (Server Message Block,服务器消息块) 提供了 Windows 网络中最常用的远程文件与打印机共享网络服务

-

use auxiliary/scanner/smb/smb_version //进入模块 info //查看设置信息 set RHOSTS 172.30.2.0/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

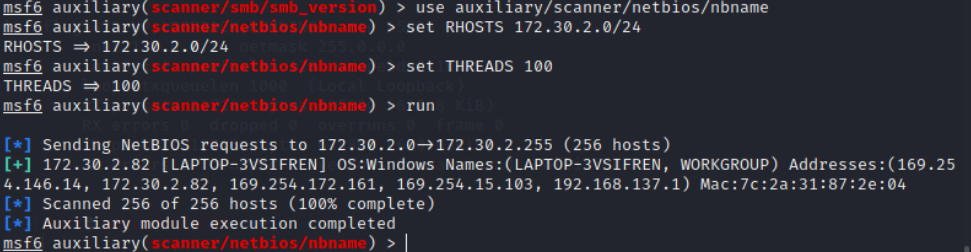

- NetBios网络服务扫描

- NetBIOS (Network Basic Input/Output System,网络基本输入输出) 为局域网内 Windows 系统上的应用程序实现会话层之间的通信提供基本支持

-

use auxiliary/scanner/netbios/nbname //进入模块 info //查看设置信息 set RHOSTS 172.30.2.0/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

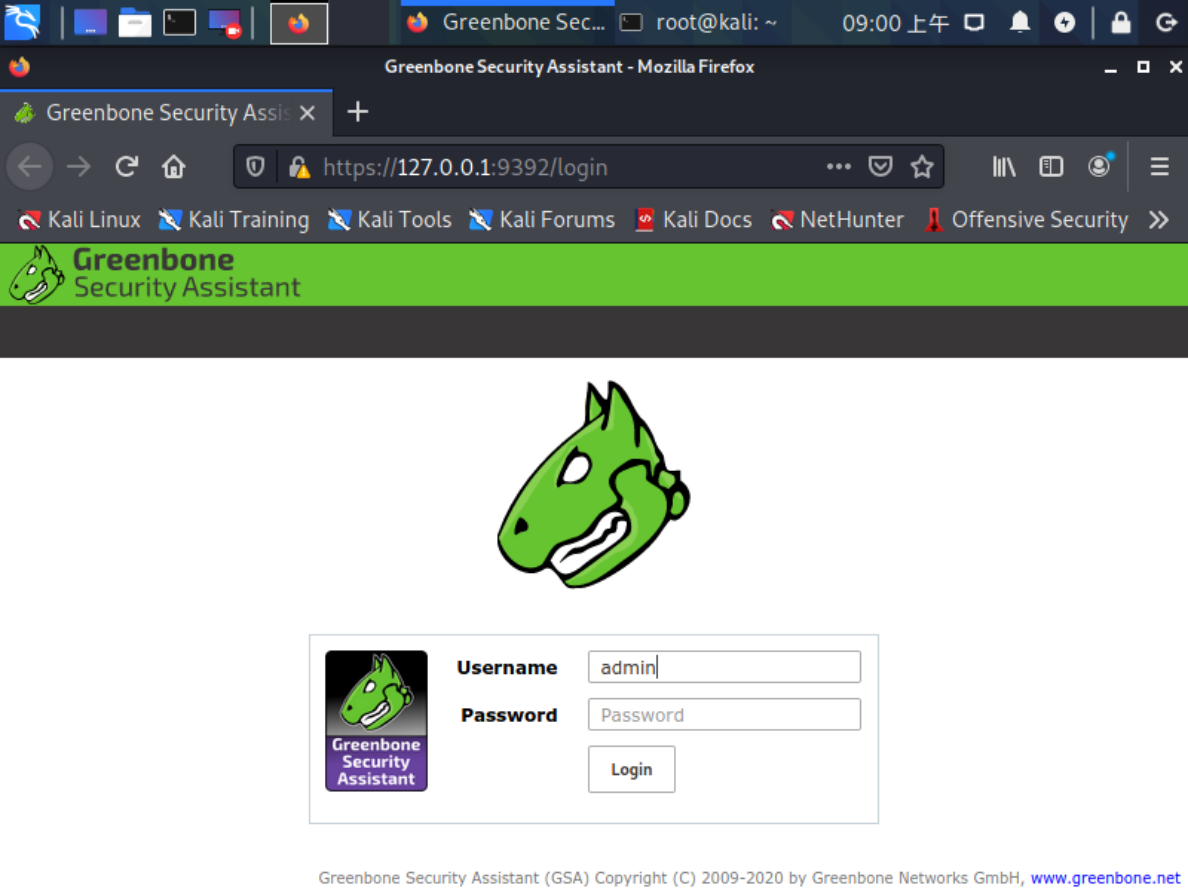

- 安装openvas

-

apt-get install gvm gvm-setup gvm-check-setup runuser -u _gvm -- gvmd --user=admin --new-password=123456 gvm-start

-

- 完成上述步骤会自动打开浏览器,输入用户名和修改的密码进入

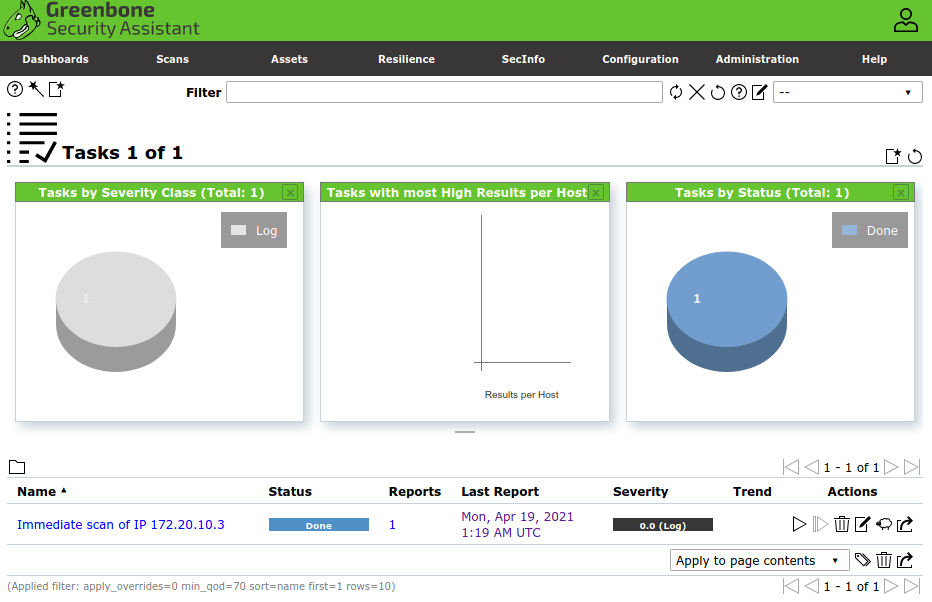

- 新建扫描任务

- 点击Scan-Tasks-右上角魔法棒图标-Task Wizard,新建一个任务导向

- 点击Scan-Tasks-右上角魔法棒图标-Task Wizard,新建一个任务导向

-

- 在弹框中输入自己的主机IP地址,点击Start Scan开始扫描

- 扫描完成

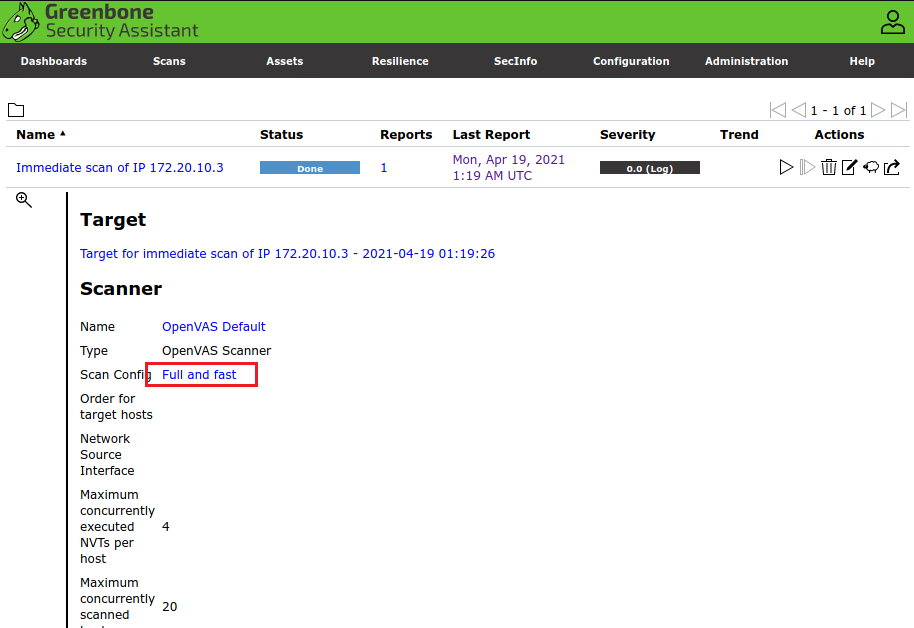

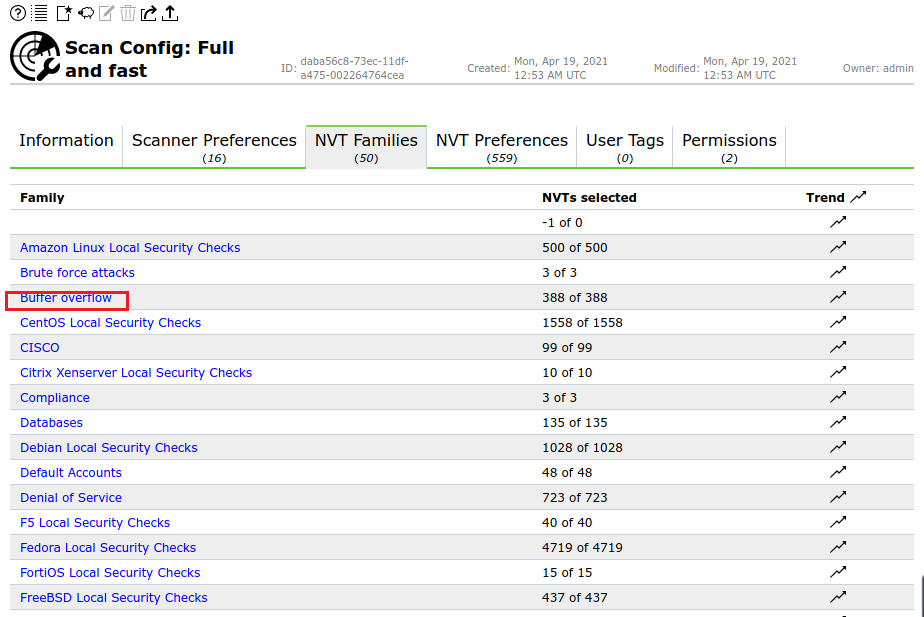

- 点击Name下的名称,查看详细的扫描信息,并点击Full and fast

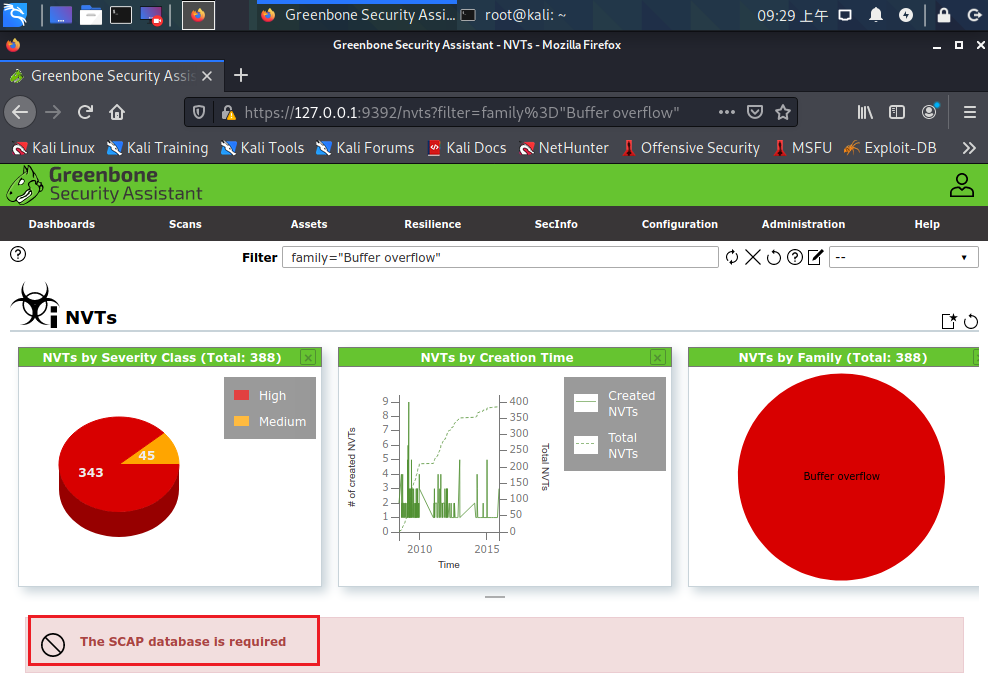

- 选择NVT Families目录下的Buffer overflow进行分析

- 出现需要SCAP数据库的错误,解决方法:

- 先将var/lib/gvm/scap-data文件夹进行备份,再使用greenbone-scapdata-sync更新,再备份,再使用greenbone-scapdata-sync -refresh更新,再备份。最后使用greenbone-scapdata-sync -refresh -private进行下载.

- 先将var/lib/gvm/scap-data文件夹进行备份,再使用greenbone-scapdata-sync更新,再备份,再使用greenbone-scapdata-sync -refresh更新,再备份。最后使用greenbone-scapdata-sync -refresh -private进行下载.

- 解决后结果如下,可以看到每个漏洞都标有危险等级

- 选择第一个进行查看,其中有关于漏洞的描述和解决方案

-

-

描述:此主机与Adobe Reader一起安装,容易出现缓冲区溢出漏洞。 危险等级评分:9.3(高) 检测方法:检查目标主机上是否存在易受攻击的版本。 检测质量:可执行版本(80%) 影响:成功利用此漏洞将使攻击者使受影响的应用程序或应用程序崩溃通过诱骗用户打开构建的PDF文件来执行任意代码文件。 解决方案:升级至Adobe Reader 9.4版本。

更详细的漏洞说明可在微软技术中心中查看

-

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

3R指注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

(3)评价下扫描结果的准确性。

虽然介绍说扫描后的结果可能不准确,我自己感觉基本上都比较准确,没有出现明显的偏差,但也要看是采用哪一种方法进行的扫描,比如在扫描端口的时候还是会出现扫描不全或者扫描不出的情况,openvas扫描后的分析又比较全面。

本次实验在操作上都比较容易,只是在最后安装openvas后使用的时候出现了需要SCAP数据库的情况,最后通过摸索和询问同学也解决了通过本次实验,我初步一些信息搜集工具的使用,在利用各种技术来实践收集并分析信息的过程中,让我不断掌握了漏洞的扫描和分析的基本方法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号