28主动信息收集--发现

发现--四层发现

nmap 192.168.1.1-254 -PU 53 -sn //对udp进行扫描

nmap 192.168.1.1-254 -PA80 -sn //对tcp的ack进行扫描

nmap -iL iplist.txt -PA80 -sn // 对文本文件进行扫描

//如果目标主机禁止这种扫描,则会不会发现

hping3 命令

udp扫描:

hping3 -udp 192.168.1.1 -c 1

for addr in $(seq 1 254);do hping3 -udp 192.168.1.$addr -c 1 >> r.txt; done

grep Unreachable r.txt | cut -d " " -f 5 | cut -d "=" -f 2

./udp_hping.sh 192.168.1.1

tcp扫描:

hping3 192.168.1.2 -c [tcp]

hping3 192.168.1.1

./tcp_hping.sh

flag 0---ack、rst

端口扫描:

端口对应网络服务及应用端程序

服务端程序的漏洞通过端口攻入

发现开放的端口

更具体的攻击面

udp扫描:

假设icmp port-unreachable响应代表端口关闭

目标系统不响应icmp port-unreachable时,可能产生误判

完整的upd应用层请求

准确性高

耗时巨大

scapy udp scan

端口关闭: icmp port-unreachable

端口开放:没有回包

了解每一种基于udp的应用层包结构很有帮助

与三层相同的技术

误判

scapy

sr1(IP(dst="192.168.1.1")/UDP(dport=53),timeout=1,verbose=1)

./udp_scan.py 192.168.1.1 100

端口扫描:nmap

nmap -sU 192.168.1.1

默认的1000个参数

icmp host-unreachable

nmap 192.168.1.1 -sU -p 53

nmap -iL iplist.txt -sU -p 1-200

端口扫描:tcp端口扫描

基于连接的协议

三次握手

隐蔽扫描

僵尸扫描

全连接扫描

所有的tcp扫描方式,都是基于三次握手的变化,来判断端口状态

。

隐蔽扫描--syn

不建立完整连接

应用日志不记录扫描行为--隐蔽

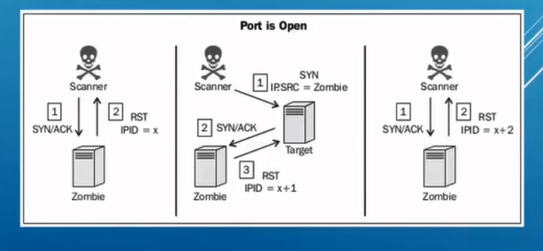

僵尸扫描:

极度隐蔽

实施条件苛刻

可伪造源地址

选择僵尸机

闲置系统

系统使用递增的ipid

0

随机

浙公网安备 33010602011771号

浙公网安备 33010602011771号