第六节:Nginx常用案例(代理静态文件、反向代理、跨域、防盗链、IP黑名单)

一. 代理静态文件

( 这里可以代理静态资源,或者静态页面)

1. 代理静态文件夹的配置

server {

listen 80;

server_name test1.hi-whales.com;

# 前缀匹配

location /static/ {

#这里是重点,就是代理这个文件夹

alias '/root/mydevelop/nginx/mystatic/';

expires 7d;

}

}结果分析:

访问: http://test1.hi-whales.com/static/1.png 实际访问的是 http://test1.hi-whales.com/root/mydevelop/nginx/mystatic/1.png

2. 代理静态页面

server {

listen 80;

server_name test1.hi-whales.com;

# 代理静态页面--前缀匹配

location /mystatic/ {

root '/root/mydevelop/nginx';

index index2.html; #默认指定文件

}

}结果分析:

访问: http://test1.hi-whales.com/mystatic 实际访问的是 http://test1.hi-whales.com/root/mydevelop/nginx/mystatic/index2.html

二. 反向代理

1. 说明

反向代理,代理的是服务端,代替服务端接收请求。(常用于服务器集群环境,反向代理屏蔽了具体某个服务器的地址,客户端不知道最终请求是哪个Server处理,反向代理和Server端在同一网络环境下,通常为内网)。

2. 实操

反向代理的核心配置是在location中配置 proxy_pass ,即代表反向代理的服务器地址(可以把反向代理认为是负载均衡的简化写法,只不过负载均衡涉及到多个服务器,需要用upstream抽离出来)

server {

listen 80;

server_name test1.hi-whales.com;

# 通用匹配

location / {

# 反向代理地址

proxy_pass http://47.11.122.88:8095;

# 默认页面(当被代理的server没有配置默认页面的时候可以使用这个参数)

#index index2.html;

}

}结果分析:

访问: http://test1.hi-whales.com 实际访问的是 http://47.11.122.88:8095

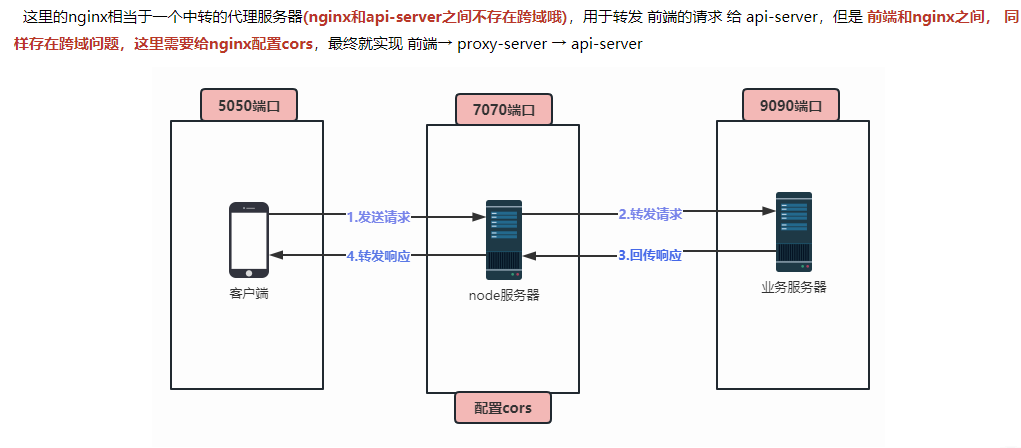

三. 跨域

详见:

https://www.cnblogs.com/yaopengfei/p/17175320.html

四. 防盗链

1. 作用

通过Referer实现防盗链比较基础,仅可以简单实现方式资源被盗用,构造Referer的请求很容易实现

场景:由于图片链接可以跨域访问,所以图片链接往往被其他网站盗用,从而增加服务器负担;

2. 配置

解决方案:nginx可以通过valid_referers配置进行防盗链配置

(1). valid_referers 指令

指定合法的来源'referer', 他决定了内置变量$invalid_referer的值,如果referer头部包含在这个合法网址里面,这个变量被设置为0,没有包含设置为1(如果用if判断,则是

if($invalid_referer)

{

# 表示的是非法请求 !!!!

}

). 需要注意的是:这里并不区分大小写的.

- 语法: valid_referers none | blocked | server_names | string …;

- 配置段: server, location

配置说明 (这几个参数存在优先级问题,存在问题,未详细测试,了解即可)

- none : 允许没有http_refer的请求访问资源;

- blocked : 允许不是http://开头的,不带协议的请求访问资源;

- 192.168.0.1 : 只允许指定ip来的请求访问资源;

- *.baidu.com:允许

*.baidu.com的域名请求访问资源

3. 实操

# 需要防盗的文件

location /static/ {

#设置过期时间

expires 30d;

# valid_referers 就是白名单的意思

# none 允许没有http_refer的请求访问资源

# 支持域名或ip

# 允许ip 112.9.32.79 的请求

# 允许域名 *.google.com 所有子域名

valid_referers none blocked 112.9.32.79 *.google.com;

if ($invalid_referer) {

# return 403;

# 盗链返回的图片,替换盗链网站所有盗链的图片

rewrite ^/ http://47.92.00.88:8095/Content/images/area/Admin_Areas/mainbg1.png;

}

alias /root/mydevelop/nginx/mystatic/;

}分析:

(这里测试的时候,需要多次清理浏览器缓存,否则测试不准确)

访问: http://test1.hi-whales.com/static/1.png ,当没有权限的时候,则跳转到了 http://47.92.00.88:8095/Content/images/area/Admin_Areas/mainbg1.png

五. ip黑名单

1. 基本语法

# 屏蔽单个ip访问 deny 192.168.0.1; # 允许单个ip访问 allow 192.168.0.1; # 屏蔽所有ip访问 deny all; # 允许所有ip访问 allow all; #屏蔽整个段即从123.0.0.1到123.255.255.254访问的命令 deny 123.0.0.0/8 #屏蔽IP段即从123.45.0.1到123.45.255.254访问的命令 deny 124.45.0.0/16 #屏蔽IP段即从123.45.6.1到123.45.6.254访问的命令 deny 123.45.6.0/24

2. 作用范围问题

A. http{}语句块,所有网站

B. server{}语句块,单个网站

C. server下location语句块,单个网站下的某个映射规则

配置如下:

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

#1.作用于所有网站

deny 112.9.32.79;

server {

listen 80;

server_name test1.hi-whales.com;

#2.作用于单个网站

#deny 112.9.32.79;

location / {

#3.作用于单个网站下的某个规则

#deny 112.9.32.79;

index index.html;

}

}

}效果如下:

3. 可以配置成文件,通过include引入

在nginx.conf所在的目录下新建denyIp.conf,在里面编写禁止IP的代码。

denyIp.conf配置

deny 192.168.3.9; deny 192.168.137.1;

nginx.conf配置

worker_processes 1; events { worker_connections 1024; } http { include mime.types; default_type application/octet-stream; sendfile on; keepalive_timeout 65; #1. 作用于所有网站 include denyIp.conf; server { listen 8080; server_name localhost; #2.作用于单个网站 #include denyIp.conf; location / { #3. 作用于单个网站下的某个规则 #include denyIp.conf; proxy_pass http://localhost:9001; } error_page 500 502 503 504 /50x.html; location = /50x.html { root html; } } }

!

- 作 者 : Yaopengfei(姚鹏飞)

- 博客地址 : http://www.cnblogs.com/yaopengfei/

- 声 明1 : 如有错误,欢迎讨论,请勿谩骂^_^。

- 声 明2 : 原创博客请在转载时保留原文链接或在文章开头加上本人博客地址,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号