【云计算】云平台权限治理(四):VDC、企业项目、用户组 - 实践

《云平台权限治理》系列,共包含以下文章:

- 1️⃣ 云平台权限治理(一):虚拟数据中心 VDC

- 2️⃣ 云平台权限治理(二):VDC 与企业方案

- 3️⃣ 云平台权限治理(三):为什么公有云没有 VDC ?

- 4️⃣ 云平台权限治理(四):VDC、企业方案、用户组

- 5️⃣ 云平台权限治理(五):VDC 的树形管理结构

- 6️⃣ 云平台权限治理(六):企业项目的管理结构

倘若您觉得这篇文章有用 ✔️ 的话,请给博主一个一键三连 吧 (点赞 、关注 、收藏 )!!!您的承受 将激励 博主输出更多优质内容!!!

云平台权限治理(四):VDC、企业项目、用户组

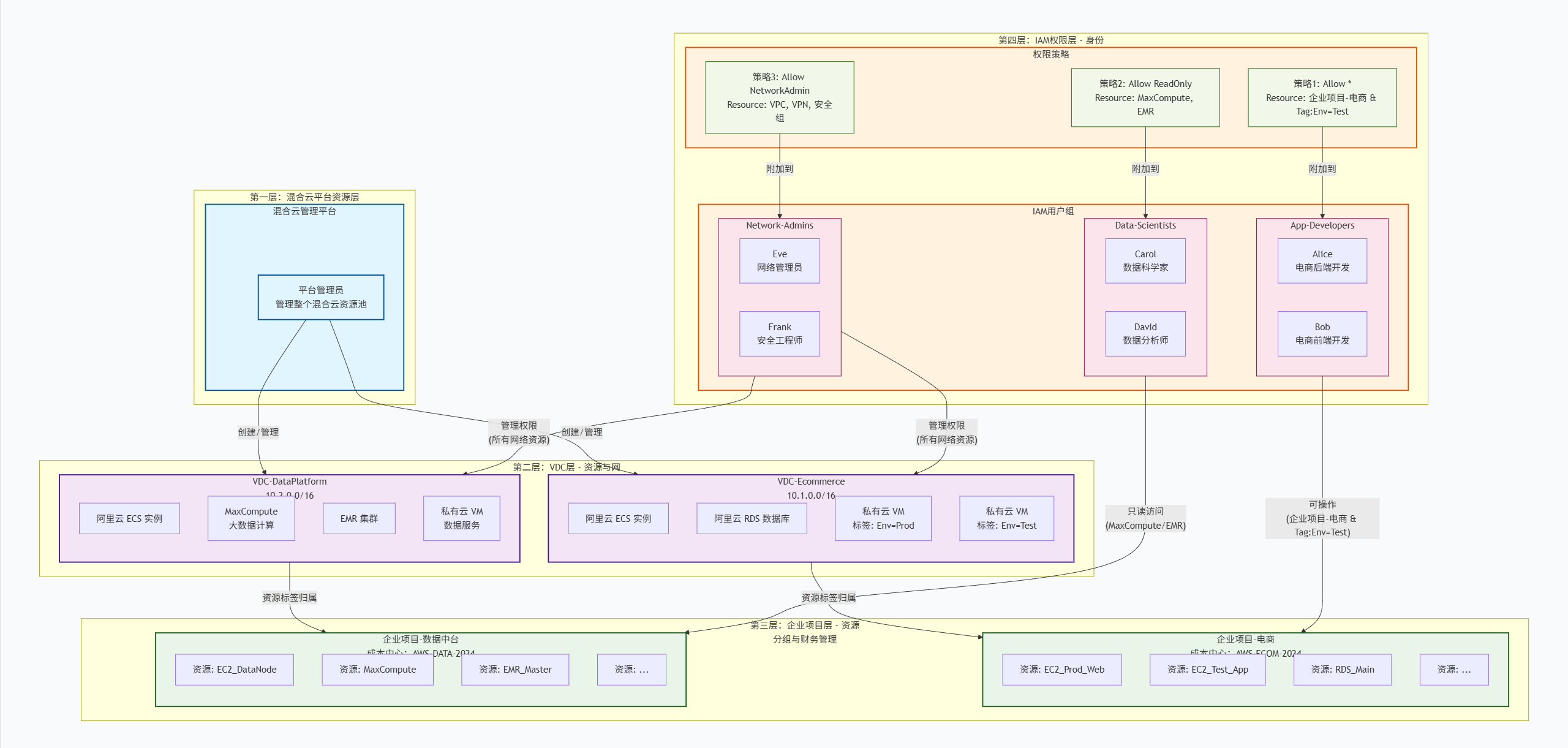

用户组是公有云 IAM 的核心组件。让我们把企业方案、用户组和 VDC 放到一个更完整的图景中来理解,它们分别解决了不同层面的问题。

1.核心概念澄清:三个不同维度的治理工具

我们许可将它们理解为三个不同维度上的管理工具:

- 1️⃣ VDC:资源与网络隔离维度

- 解决的是 “资源在哪里” 和 “安全边界在哪里” 的问题。它定义了计算、网络、存储的物理或逻辑边界。

- 2️⃣ 企业方案:资源分组与财务管理维度

- 解决的是 “资源属于谁(项目)” 和 “钱算在谁头上” 的问题。它是一个逻辑上的资源容器和成本中心。

- 3️⃣ 用户组:身份与权限管理维度

- “就是解决的谁能操作” 和 “能操作什么” 的问题。它是权限策略的载体,是搭建精细化权限控制的核心。

2.为什么公有云不必须 VDC,但极度依赖 “用户组” ?

正如之前讨论的,公有云的账户本身就是顶级隔离边界。在这个大前提下,它面临的核心治理挑战变成了:如何安全、高效地管理一个账户内成百上千的用户和角色对海量资源的访问权限。

这就是 IAM 和 “用户组” 的用武之地。

- 精细化权限控制:你可以创建一个名为

EC2-Developers的用户组,并为其附加一个策略,规定 “该组内的所有成员,只能对带有Environment: Dev标签的 EC2 实例进行启动、停止操作,但无权删除或修改网络配置”。 - 符合组织架构:你可以创建

Developers、Network-Admins、Finance-Auditors等用户组,将员工加入到对应的组中,从而实现权限的批量管理和按职分配。 - 权限边界清晰通过:通过组合用户组、IAM 策略和资源标签,能够搭建非常复杂的权限模型,比如 “开发人员只能在自己部门的企业项目内操作测试类资源”。

3.全景图:三者如何协同工作?

这三个维度就是一个成熟的企业云治理架构,往往交织在一起工作的。大家用一个场景来说明:

场景: 一家公司 “云科技” 在阿里云上运行 “电商平台” 和 “数据中台” 两个业务。

- 1️⃣ 资源与网络隔离层(混合云模式下的 VDC)

- 云科技 使用混合云平台,为 “

电商平台” 创建了一个VDC-Ecommerce,纳管了阿里云和私有云的部分资源,并设置了统一的10.1.0.0/16网段和严格的安全组。 - 为 “

数据中台” 创建了VDC-DataPlatform,使用10.2.0.0/16网段。

- 云科技 使用混合云平台,为 “

- 2️⃣ 资源分组与财务管理层(企业任务)

- 在阿里云账户内,创建

企业项目-电商,将VDC-Ecommerce中属于阿里云的那部分资源,通过 打标签的方式归集到该项目下。 - 创建

企业项目-数据中台,同理归集相关资源。

- 在阿里云账户内,创建

- 3️⃣ 身份与权限管理层(用户组与 IAM)

- 在阿里云 IAM 中创建以下用户组:

App-Developers:附加策略,允许对企业项目-电商下所有带有Env: Test标签的 ECS 进行全操作。Data-Scientists:附加策略,允许对企业项目-数据中台下的 MaxCompute 和 EMR 服务进行只读访问。Network-Admins:附加策略,允许管理整个账户内的 VPC、VPN 等网络资源,不受企业项目限制。

- 在阿里云 IAM 中创建以下用户组:

3.1 第一层:混合云平台资源层

- 平台管理员:拥有最高权限,管理整个混合云资源池

- 功能:创建和管理 VDC,分配底层物理资源

3.2 第二层:VDC 层 - 资源与网络隔离

- VDC-Ecommerce

- 统一网段:

10.1.0.0/16 - 纳管资源:阿里云 ECS/RDS + 私有云 VM

- 网络隔离:与

VDC-DataPlatform完全隔离

- 统一网段:

- VDC-DataPlatform

- 统一网段:

10.2.0.0/16 - 专注于大数据服务:MaxCompute、EMR 等

- 统一网段:

3.3 第三层:企业方案层 - 资源分组与财务管理

- 企业项目-电商:

- 成本中心编号:

AWS-ECOM-2024 - 归集

VDC-Ecommerce中阿里云部分的资源 - 用于成本核算和预算管理

- 成本中心编号:

- 企业工程-资料中台:

- 成本中心编号:

AWS-DATA-2024 - 归集

VDC-DataPlatform中相关资源

- 成本中心编号:

3.4 第四层:IAM权限层 - 身份与访问控制

- App-Developers 组:

- 成员:电商开发人员

- 权限:可操控电商测试环境的所有资源

- Data-Scientists 组:

- 成员:数据科学家和分析师

- 权限:对大数据服务只读访问

- Network-Admins 组:

- 成员:网络和安全团队

- 权限:跨 VDC 管理所有网络资源

3.5 关键设计特点

- 1️⃣ 层级清晰:四层架构,各司其职

- 2️⃣ 权限隔离:

- VDC 实现网络和资源隔离

- IAM 达成人员权限隔离

- 3️⃣ 灵活映射:

- 物理资源 → VDC(技术隔离)

- VDC 资源 → 企业项目(财务归属)

- 企业项目 → IAM 权限(访问控制)

- 4️⃣ 最小权限原则:每个用户组仅获得必要权限

此种架构使得 “云科技” 公司能够:

- 技术团队在隔离的 VDC 中安全工作

- 财务团队清晰核算各业务成本

- 管理人员精确控制员工访问权限

4.结论

- VDC:在混合云/私有云中,是构建多租户资源边界的顶层抽象,是 “硬” 隔离。

- 企业项目:在公私云中通用,是进行资源逻辑分组和成本核算的核心应用,是 “软” 分组。

- 用户组:在公私云中通用,是实施精细化、基于身份和属性的访问控制 的基石。

它们并不冲突,而是构成了云治理的 “铁三角”:

- VDC定义了资源的物理/逻辑疆域。

- 企业项目在这些疆域上划分了行政区和账本。

- 用户组 则规定了 不同身份的人在这些行政区里被允许做什么。

公有云通过 “账户(天然 VDC)+ 企业方案 + IAM 用户组” 这三驾马车,达成了混合云中借助 “VDC + 企业任务 + 用户组” 所要达成的同等甚至更精细的治理目标。这就是为什么会在混合云平台上更清晰地看到 VDC 该概念,因为它需要被作为一个显性的、可交付的产品作用来设计和售卖。

浙公网安备 33010602011771号

浙公网安备 33010602011771号