软考系统分析师·每日学习卡 | [日期:2025-08-31] | [今日主题:安全分析与设计]

一、今日学了啥?

今天学习了信息安全基础,重点阐述了安全空间的立体模型概念,核心内容围绕加密技术展开,深入讲解了对称加密(DES、3DES等)与非对称加密(RSA、ECC等)的原理、特点及典型算法,并剖析了信息摘要、数字签名、数字信封和公钥基础设施(PKI) 如何协同工作,以确保数据的机密性、完整性、身份认证和不可抵赖性

二、重点/要记住的!

-

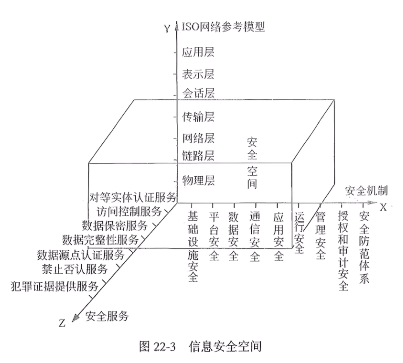

🔺 安全空间:一个用于系统化组织信息安全的立体模型

-

三坐标

- X轴(安全机制)

- Y轴(网络层次-ISO模型)

- Z轴(安全服务)

-

五大要素

- 认证

- 权限

- 完整

- 加密

- 不可否认

-

-

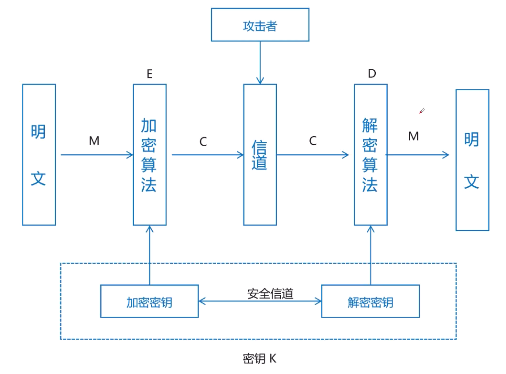

🔺 密码系统(密码体制)五部分

- 明文空间M:明文集合

- 密文空间C:密文集合

- 密钥空间K:密钥集合,每一个密钥k均由加密密钥Ke和解密密钥Kd组成,K=<Ke,Kd>

- 加密算法E:一组由M到C的加密变换

- 解密算法D:一组由C到M的解密变换

-

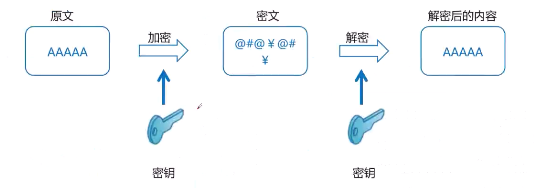

🔺 加密原理

- 对称加密:加密与解密使用相同的密钥

- 特点:密钥短、加密速度快、强度相对低、密钥分发困难

- 常见算法:DES (替换加移位,56位密钥,64 位数据块)、3DES (三重DES,112位等效)、AES(高级加密标准,Riindael 加密法,美国政府采用的区块加密标准)、IDEA(128 位密钥,64 位数据块,比 DES 加密性好)、RC5

- ❌ 3DES密钥长度:其过程为“加密->解密->加密”,使用两个或三个密钥,但其有效安全强度为112位(2个56位密钥),而非168位,为常见考点(用了两个钥匙(K1, K2),玩了三个动作:加密(K1)-> 解密(K2)-> 加密(K1),虽然动作做了三次,但只用了两个不同的钥匙。所以它的真正强度是 56位 + 56位 = 112位。)

- 非对称加密:使用公钥/私钥对,二者不同

- 特点:密钥长、加密速度慢、加密强度高、密钥分发方便

- 常见算法:RSA ( 2048位或1024位,计算量极大难破解)、ECC (椭圆曲线算法)、ElGamal(依赖于计算有限域上离散对数)

- 对称加密:加密与解密使用相同的密钥

-

🔺 信息摘要 (Hash):数据的指纹/特征值。

- 特点:唯一性(不同原文摘要必不同)、不可逆(无法从摘要反推原文)、用于验证数据完整性

- 常见算法:MD5 (128位)、SHA-1 (160位)

-

❌ 加密 vs 摘要:加密是可逆过程(目的:保密),摘要是不可逆过程(目的:验证完整性)

-

🔺 数字签名:用于验证身份和防止抵赖

- 过程

- 发送方

- 用自身私钥加密信息摘要生成签名

- 接收方

- 用发送方公钥解密签名验证身份,并对比摘要验证完整性

- 发送方

- 过程

-

🔺 数字信封:解决对称密钥分发难题

- 过程

- 用对称密钥加密原文,再用接收方的公钥加密该对称密钥本身,一并发送。

- 过程

-

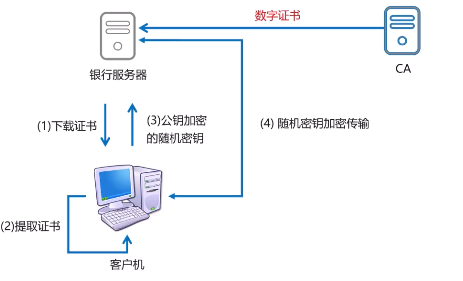

🔺 公钥基础设施 (PKI):管理非对称密钥和数字证书的体系框架

- 核心组件:CA(认证中心,发证)、RA(注册机构,审核)、KMC(密钥管理中心)。

- ❌ 证书签发机构:数字证书由 CA 签发,RA 只负责审核申请材料,不负责签发

-

🔺 数字证书:由CA签发,包含证书所有人信息、公钥、颁发者信息、有效期、序列号、签名算法以及CA的数字签名(用于验证证书本身真伪),不包含私钥。

- ❌ 数字证书内容:证书内包含的是用户的公钥,而私钥必须由用户自己秘密保管,绝不会出现在证书中。

三、今天的小收获/卡住的地方

-

例题1:安全邮件系统设计

-

需求:加密传输、大附件(2G)、发送不可抵赖、第三方无法篡改。

-

解题思路:

-

处理大数据(效率):选择对称加密算法(如AES)加密邮件正文和超大附件。

-

分发对称密钥(安全):采用数字信封技术,用接收方的公钥加密上述对称密钥。

-

不可抵赖与防篡改:对邮件内容计算信息摘要,并用发送方的私钥对其进行加密,生成数字签名。

-

最终传输:将加密后的数据、数字信封(加密的对称密钥)和数字签名一并发送。

-

-

流程转化:

flowchart TD A[发送方] --> B[计算邮件信息摘要] B --> C[用发送方私钥加密摘要<br>生成数字签名] A --> D[生成随机对称密钥] D --> E[用对称密钥加密邮件原文] D --> F[用接收方公钥加密对称密钥<br>生成数字信封] E --> G[组合传输数据:<br>加密后的数据 + 数字签名 + 数字信封] G --> H[接收方] H --> I[用接收方私钥解密数字信封<br>获取发送方用的对称密钥] I --> J[用对称密钥解密邮件原文] H --> K[用发送方公钥解密数字签名<br>得到原始信息摘要] J --> L[对解密后的邮件原文<br>计算信息摘要] K --> M{对比两个摘要是否一致?} M -- 是 --> N[验证成功!<br>邮件完整且发送方不可抵赖] M -- 否 --> O[验证失败!<br>邮件可能被篡改]

-

-

例题2:公司总部和分部之间需要传输大量数据,在保证数据安全的同时又要兼顾密钥算法效率。

-

分析选项:

A. RSA (非对称, 速度慢)

B. ECC (非对称, 速度慢)

C. MD5 (摘要算法, 非加密算法)

D. RC4 (对称加密算法, 速度快)

-

解题思路:关键词“大量数据”、“兼顾效率” → 核心需求是加密速度要快,而对称加密算法加密速度快,适合大批量数据加密,故选择 D. RC4(或其他对称加密算法,如AES、3DES)

-

四、明天学啥?

明天学习网络安全&主动和被动攻击

像实干家一样思考问题,像思想家一样付诸行动。

愿你我共同进步!

浙公网安备 33010602011771号

浙公网安备 33010602011771号