WebGoat系列实验Authentication Flaws

WebGoat系列实验Authentication Flaws

Forgot Password

- Web应用经常给用户提供取回密码的功能,但是许多应用的实现策略实现的很差,用于验证用户的信息非常简单。

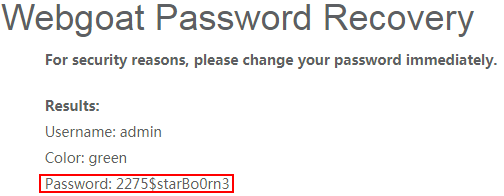

- 本次实验已知自己的账户名是webgoat,最喜欢的颜色是红色,尝试取回admin用户的密码。

- 在取回密码界面的输入框中输入admin,进入验证界面,验证问题同样是询问最喜欢的颜色,经过多次尝试,发现用户admin最喜欢的颜色是绿色(green),最终“取回”密码。

![image]()

Multi Level Login 1

STAGE 1

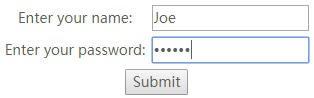

- 使用用户名Jane进行登录,密码是tarzan,账户具有5个TAN(Transaction Authentication Number,交易验证码)。

STAGE 2

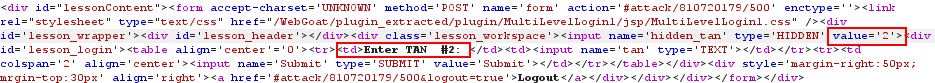

- 现在作为已经使用钓鱼邮件获取了Jane账户信息的攻击者进行登录,但是只有Tan#1是已知的。

- 输入用户名与密码之后,使用Burp截取到服务器返回的信息,将本来的交易验证码的序号由2改为1。

![image]()

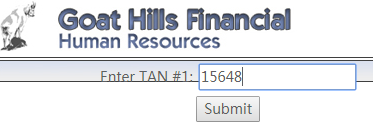

- 在交易验证码的位置输入15468,点击Submit按钮。

![image]()

- 网页显示用户Jane的信息,表明登录成功。

![image]()

Multi Level Login 2

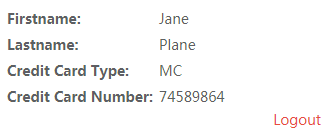

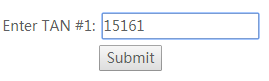

- 作为攻击者Joe,在webgoat financial上拥有一个有效的账户,目标是作为Jane登录。已知Joe的用户名、密码以及Tan。

- 在登录框中输入Joe的用户名与密码,点击Submit按钮,提交给服务器,密码验证通过,进入到验证Tan的页面。

![image]()

- 在验证页面中输入正确的交易验证码。

![image]()

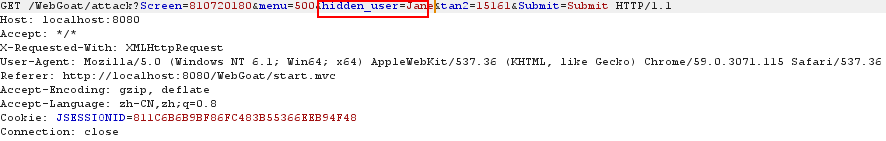

- 使用Burp拦截GET请求报文,发现在报文中hidden_user标签的值为Joe,将Joe改为Jane,发送报文,成功返回Jane的个人信息,表明登录成功。

![image]()

![image]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号