《网络攻防实践》3.0

20199110 2019-2020-2 《网络攻防实践》第二周作业

1. 知识点梳理与总结

第二章讲的主要是网络攻防实验环境,包括虚拟化网络攻防实验环境、网络攻防实验环境配置、网络攻防的活动与竞争形式三个部分的内容。

网络攻防实验环境配置则有以下三部分内容:

- 网络攻防虚拟机镜像

- 个人版网络攻防实验环境

- 专业版网络攻防实验环境

网络攻防活动与竞赛形式具体包括:演示(demo)、动手体验(hands-on)、实验(lab)、挑战(challenge)、竞赛(contest)、绵羊墙(the wall of sheep)、开源软件开发(open source software development)等。

2. 攻防环境搭建详细过程(图文并茂,该部分是重点)

本次作业需要使用到VMware虚拟机平台,虚拟机6个。下面对6个虚拟机进行说明:

- 攻击机Kail

- seed Ubuntu16.04

- linux靶机

- 攻击机windows XP、windows靶机、蜜罐网关来自老师提供资料

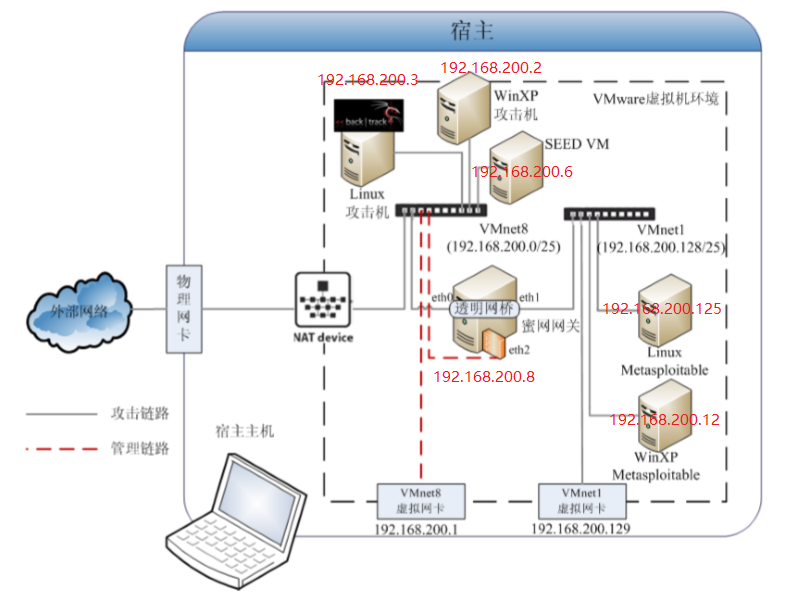

2.0. 攻防环境拓扑结构图

2.1. 虚拟蜜网的构建

2.1.1. VMware软件安装与配置

VMware虚拟机平台已经在之前的作业中准备好,本次作业直接使用。

2.1.2. VMware网络环境配置

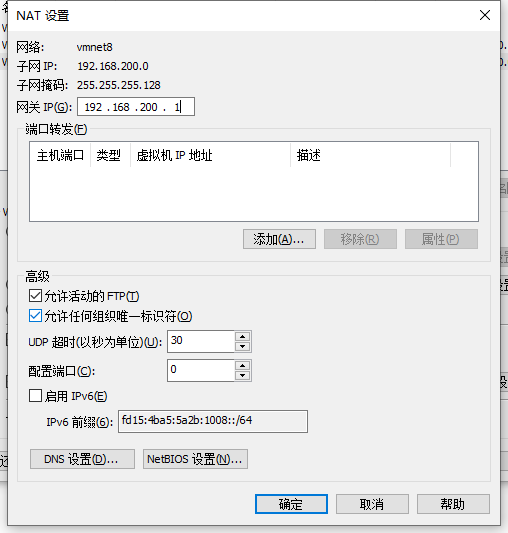

在VMware中Edit --> Virtual Network Editor,分别选择VMnet0、VMnet1、VMnet8进行设置,针对VMnet8,需要对NAT Settings和DHCP Settings进行配置。VMnet0桥接模式,不连接主机,不启用DHCP;VMnet1仅主机模式,连接主机,不启用DHCP。VMnet8相关设置如下:

NAT和DHCP设置如下:

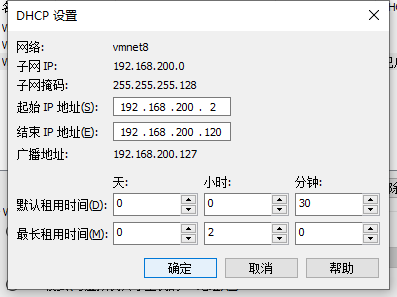

2.1.3. 安装Linux攻击机--kali(IP为192.168.200.3)

采用扫描虚拟机的方式进行安装,具体操作为文件 --> 扫描虚拟机 --> 添加存放路径。kali添加后,将“网络适配器”调整为“自定义:VMnet8(NAT模式)”。开机用户名和密码均为kali。 先登录kali,然后使用sudo su进行提权。下图显示了提权 --> 安装net-tools(ifconfig包)--> 查看网络信息一系列操作:

2.1.4. 安装Windows靶机--Win2kServer(IP为192.168.200.124)

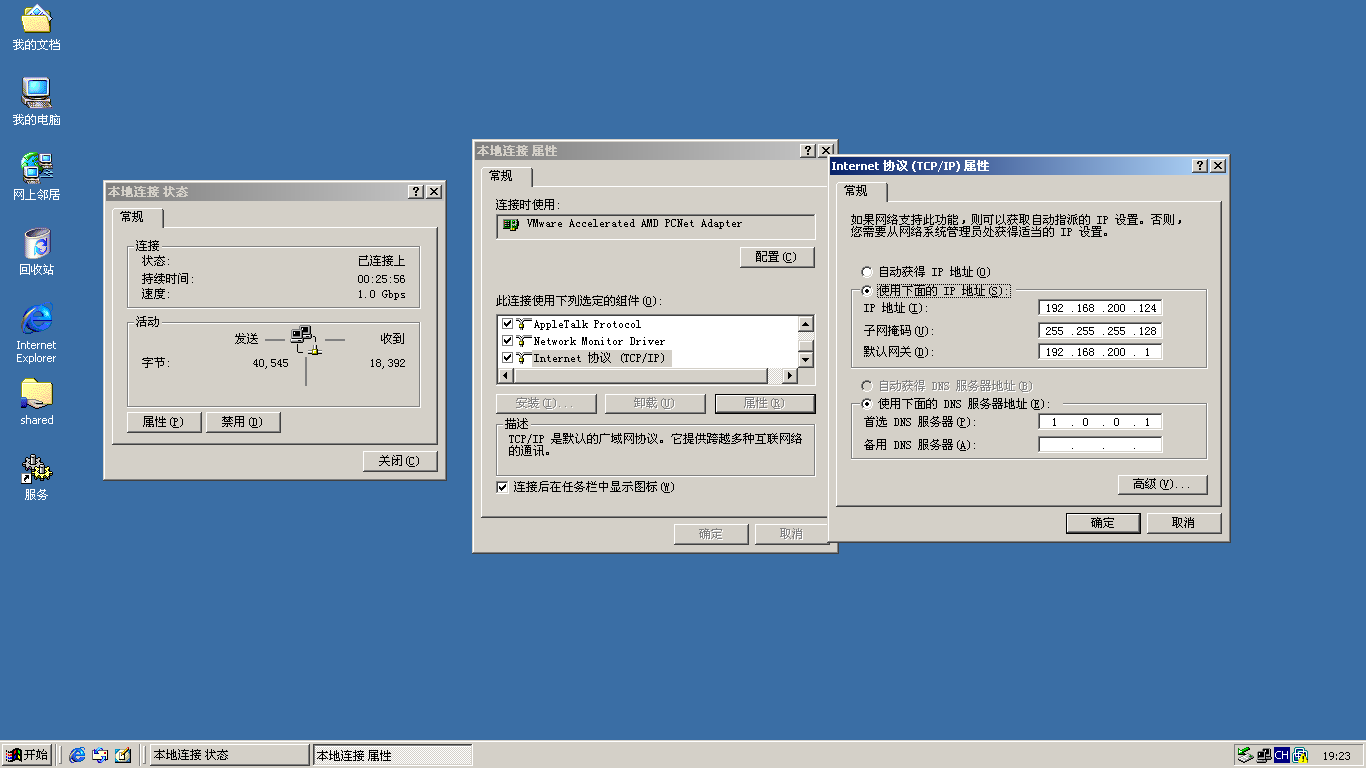

与kali安装方式一样,扫描虚拟机安装。将“网络适配器”调整为“仅主机模式”。用户名为Administrator,密码为mima1234。进入桌面后,按照开始 --> 设置 --> 网络和拨号连接 --> 本地连接,两次单击属性。具体操作和相应参数配置如下图所示:

2.1.5. 安装Windows攻击机--WinXPattacker(IP为192.168.200.2)

与kali安装方式一样,扫描虚拟机安装。将“网络适配器”调整为“NAT模式”。进入系统后,由于系统已经通过DHCP获得IP地址,不需要手动配置,通过ipconfig获得windowsattacker的ip地址。操作画面如下:

2.1.6. 安装Linux靶机--Metasploitable2(IP为192.168.200.125)

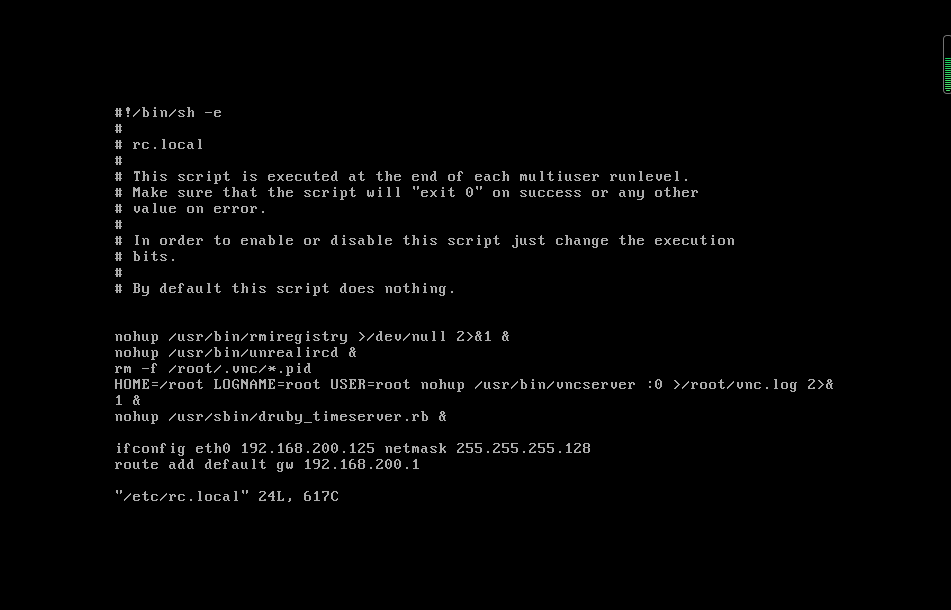

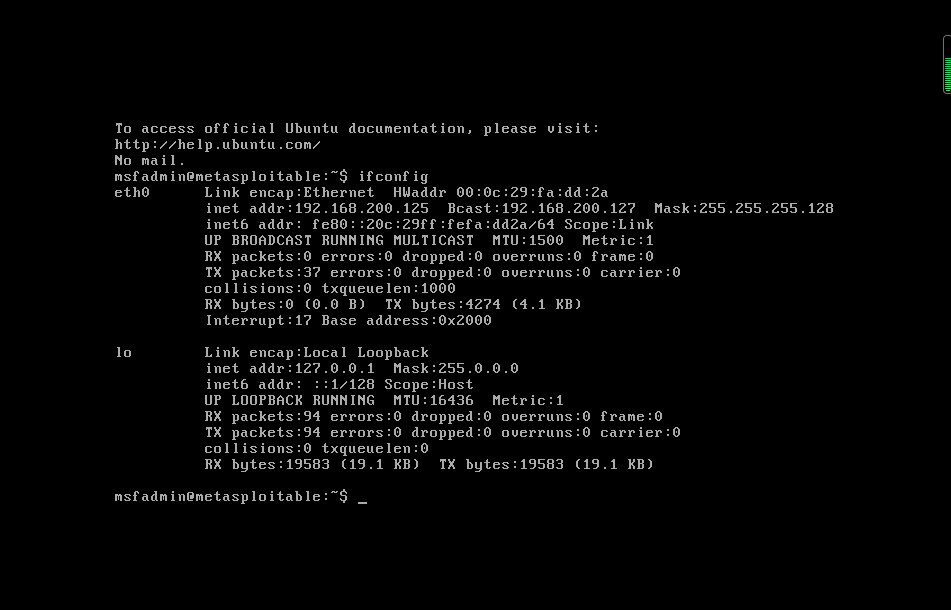

与kali安装方式一样,扫描虚拟机安装。将“网络适配器”调整为“仅主机模式”、“网络适配器2”调整为“仅主机模式”。用户名和密码均为msfadmin。由于系统没有或得IP地址,因此需要我们进行手动配置。操作指令如下:

sudo su

vim etc/tc.local # rc.local文件位置可通过cd和ls指令进行查找

进入rc.local后,在合适位置添加如下代码:

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

具体添加位置如下图所示:

按照Vim编辑器的使用规则操作后进行reboot,使用ifconfig进行IP查询。具体操作如下:

2.1.7. 安装SEEDUbuntu(IP为192.168.200.6)

按照文件 --> 新建虚拟机 --> 自定义安装 --> 兼容XX随便选 --> 稍后安装系统 --> 选择linux、版本ubuntu --> 名称位置(默认或自选位置) --> 连续6个下一步 --> 使用现有虚拟磁盘 --> 选择seedubuntu的vmdk文件 --> 下一步的步骤进行SEEDUbuntu的安装,“将网络适配器”调整为“自定义:VMnet8(NAT模式)”。用户名为seed、密码为dees,提权密码为seedubuntu。使用ifconfig进行IP提取,具体操作如下:

2.1.8. 安装蜜罐网关

按照新建虚拟机 --> 自定义安装 --> 兼容workstation 6.5-7.x --> 稍后安装系统 --> 选择linux、版本CentOS 5和更早版本 --> 名称位置(默认或自选位置) --> 有限个下一步进行虚拟机安装。在“CD/DVD(IDE)”中选择“使用ISO映像文件”,选择roo-1.4.hw-20090425114542.iso存放位置;在经过两次添加“网络适配器”后,将“网络适配器”调整为“NAT模式”、“网络适配器2”调整为“仅主机模式”、“网络适配器3”调整为“NAT模式”。用户名为roo,(提权)密码为honey。使用su -提权,此时应该能进入配置界面。如果进不去活误操作之后重启,可以手动进入。代码如下:

cd /usr/sbin

./menu

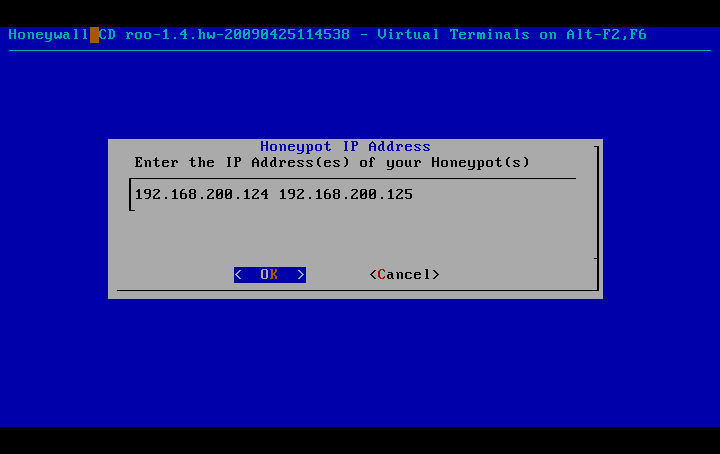

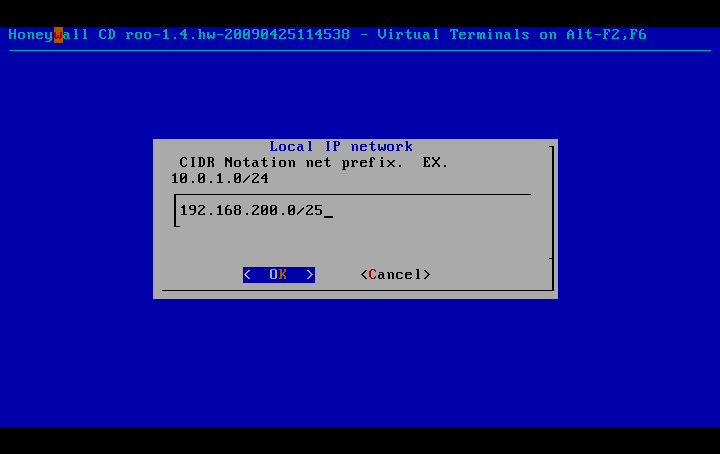

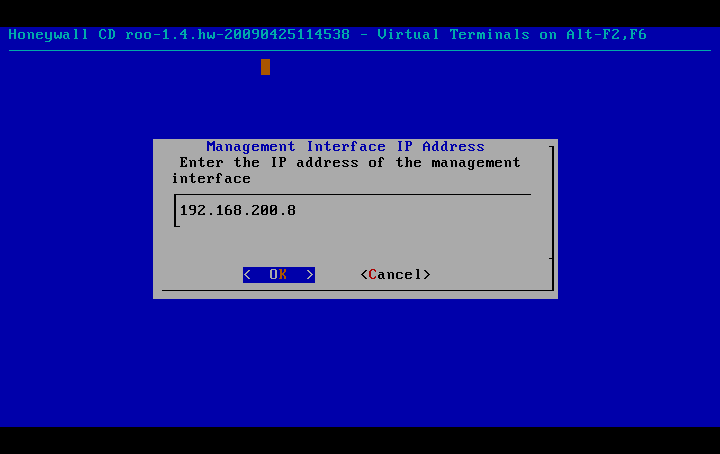

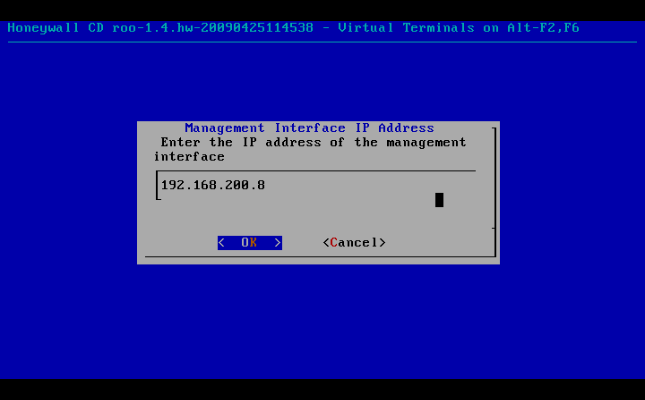

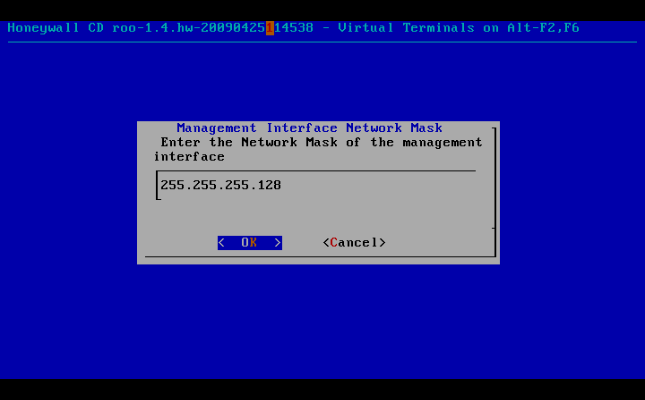

进入蜜网网关配置界面之后,依次选择 4 HoneyWall Configuration、2 Defaults、1 Mode and IP Information。

- 进入2 Honeypot IP Adress,然后设置如下:

- 进入5 LAN Broadcast Address,设置如下:

- 进入6 LAN CIDR Prefix,设置如下:

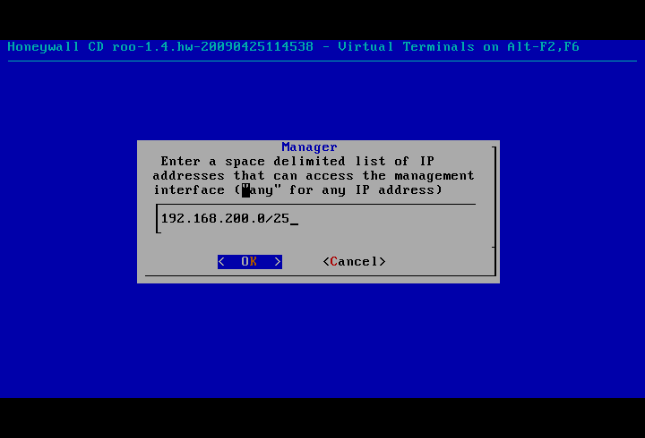

一路back至有Mode and IP Information界面,选择2 Remote Management,接着依次设置如下:

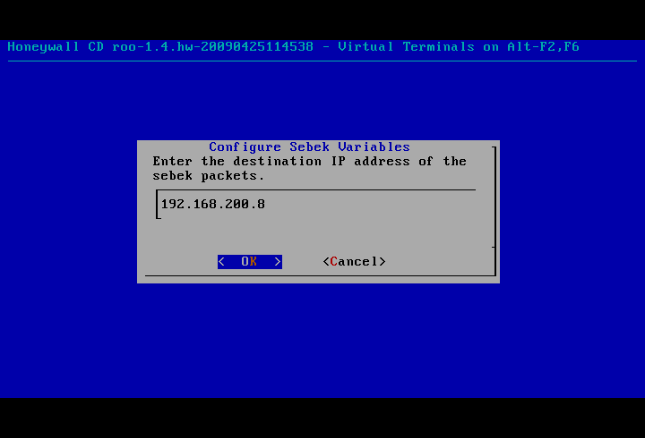

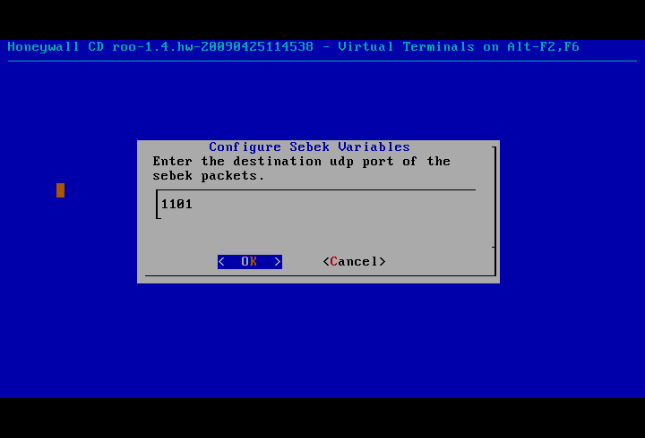

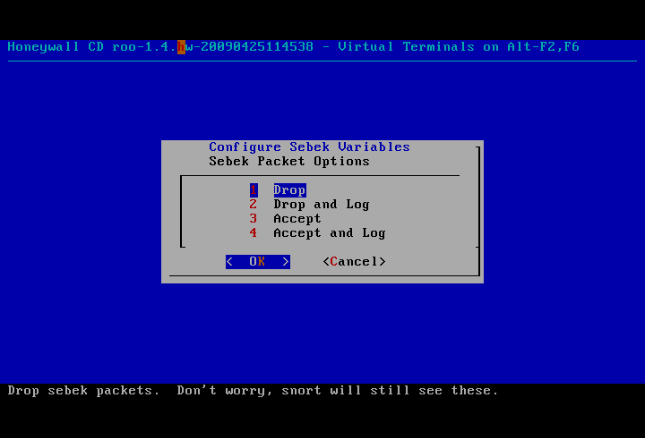

一路back至有Mode and IP Information界面,选择11 Sebek,接着依次设置如下:

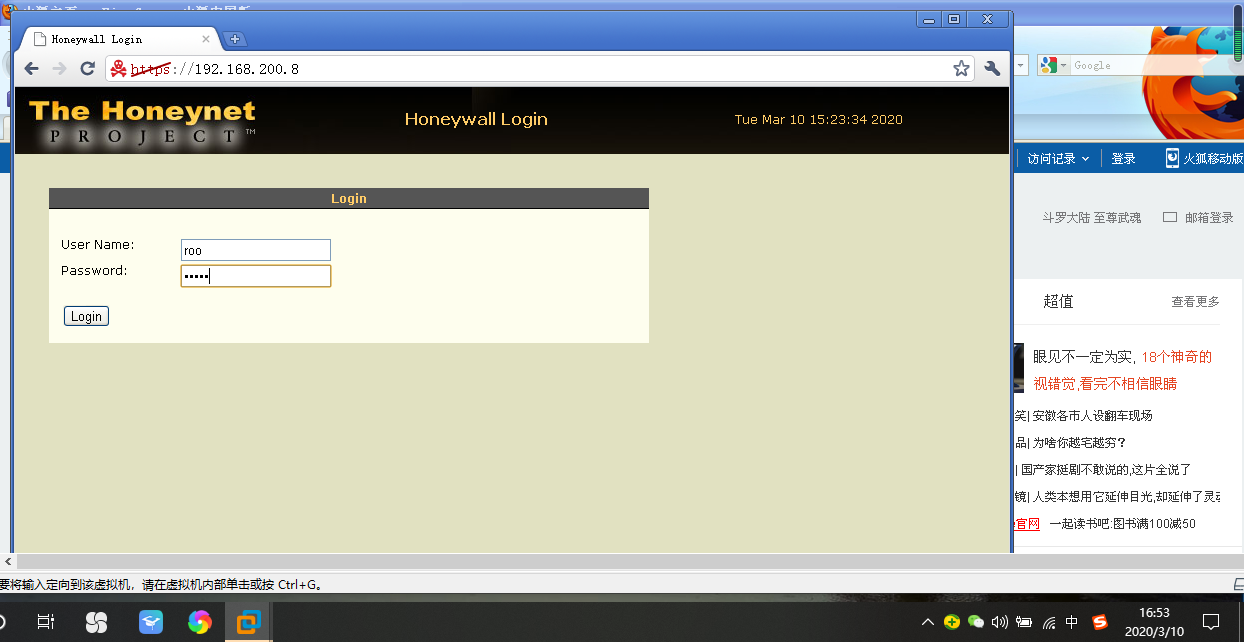

对蜜网网关进行简单测试,进入WinXPattacker系统,打开任一浏览器,输入https://192.168.200.8。进入网页如下所示,初始账号为roo,密码为honey。

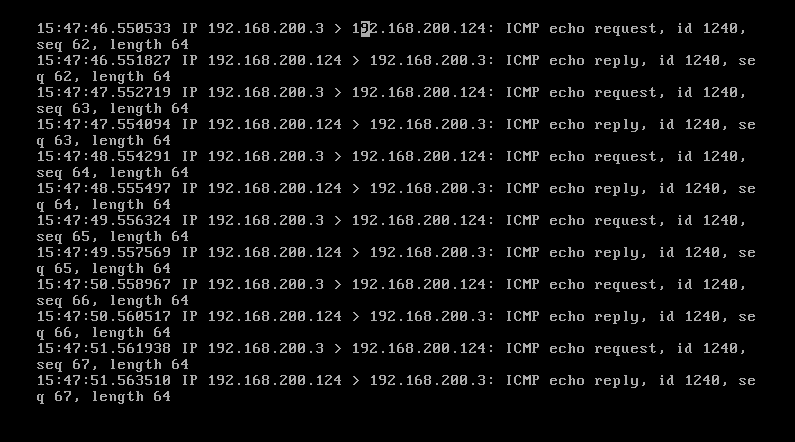

在使用蜜罐进行监听时,先通过su -提权,然后运行命令tcpdump -i eth0 icmp即可查看监听内容。

2.2. 攻击测试

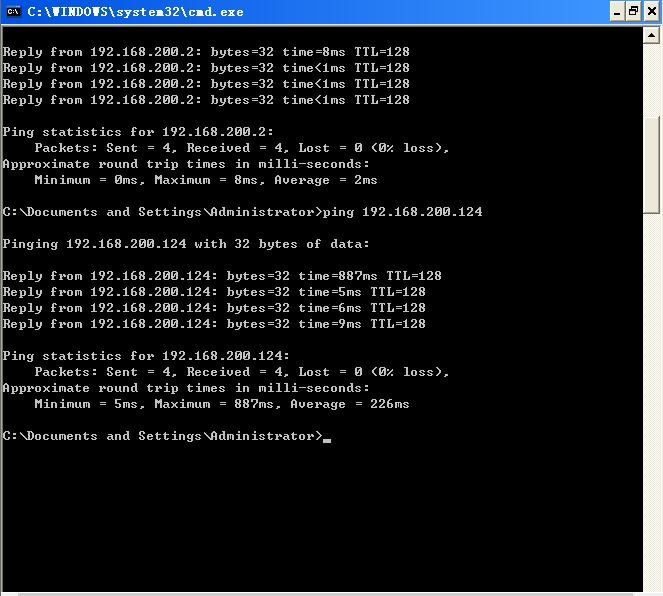

2.2.1. Windows攻击机 ping Windows靶机

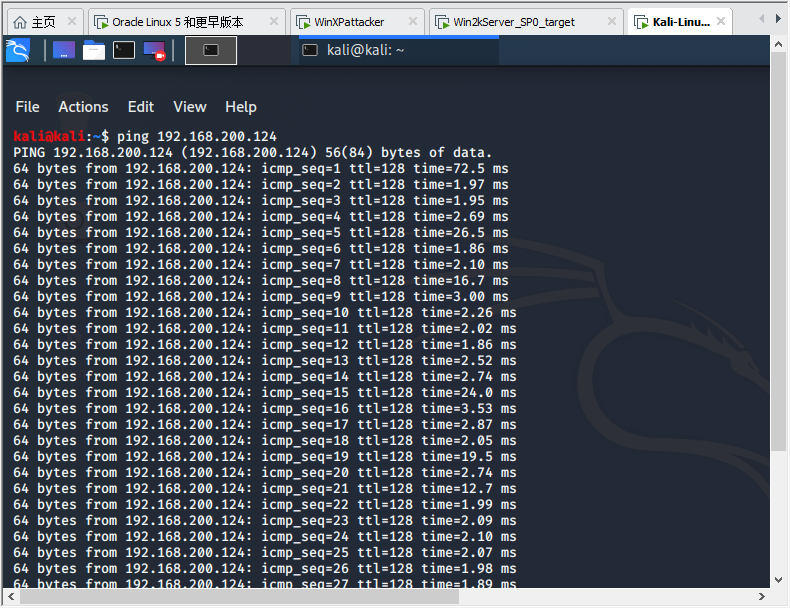

2.2.2. linux攻击机 ping Windows靶机

下图为蜜罐监听状态:

2.3. 功能介绍

2.3.1. 蜜网

蜜网(honeynet)是一个网路系统,而并非某台单一主机,这一网路系统是隐藏在防火墙后面的,所有进出的资料都受到监控、捕获及控制。这些被捕获的资料可以对我们研究分析入侵者们使用的工具、方法及动机。可以模拟各种不同的系统及设备,如Windows NT/2000、Linux、Solaris、Router、Switch等。honeynet包含一个或多个honey pot,这种honey pot是专门用来吸引别人进行攻击的陷阱。

Honeynet Projuct是一个公益研究组织,专门研究网络安全和信息共享技术,努力提高honeynet的诱骗程度。

除honey pot之外,蜜网(honeynet)还包括一些真正的应用程序和硬件设备,这样看起来honeynet更像一个一般的网络,也更容易引起入侵者的注意。由于honeynet并不会对任何授权用户进行服务,因此,任何试图联系主机的行为都被视为非法,而任何从主机对外开放的通讯都被视为合法。

3. 学习中遇到的问题及解决

-

问题1:配置VMnet0时,出现“不能更改网络为桥接:已没有未桥接的主机网络适配器”。

-

问题1解决方案:出现这个问题时,我在CSDN和博客园平台转了N圈,试了几套方案都没解决。反倒是在360搜索大范围捕捞之后,才找到了关于vmware桥接不能上网的解决办法--安装vmware bridge protocol 这么一条解决方案。

-

问题2:在进行蜜罐测试时,无法登陆网站。

-

问题2解决方案:刚开始怀疑是蜜罐配置出错,在经过回溯之后没有发现问题。然后怀疑是挂机和关机所致,在同时开机的情况下进行登录,问题得到解决。

4. 学习感悟、思考等

一入攻防深似海,从此博客是常态。在写博客的时候,可以对技术进行沉淀和问题的总结。在碰到常规和非常规的问题时,我们可以通过引路人的博文进行解决。本次作业能够顺利完成,孙启龙同学和他的室友就是我的引路人。在模仿和学习他人的基础上,熟悉操作,累积经验,对以后的学习有很大的帮助。同时,应该学会广撒网,不局限于小圈子,可以适当的放大检索范围。在处理问题时,广撒网可以有更高的解决几率。

浙公网安备 33010602011771号

浙公网安备 33010602011771号