某海航空

aHR0cHM6Ly93d3cuZG9uZ2hhaWFpci5jb20vaHRtbC9pbmRleC9pbmRleC5odG1s

本文章中所有内容仅供学习交流使用,不用于其他任何目的,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

逆向接口V4

包分析

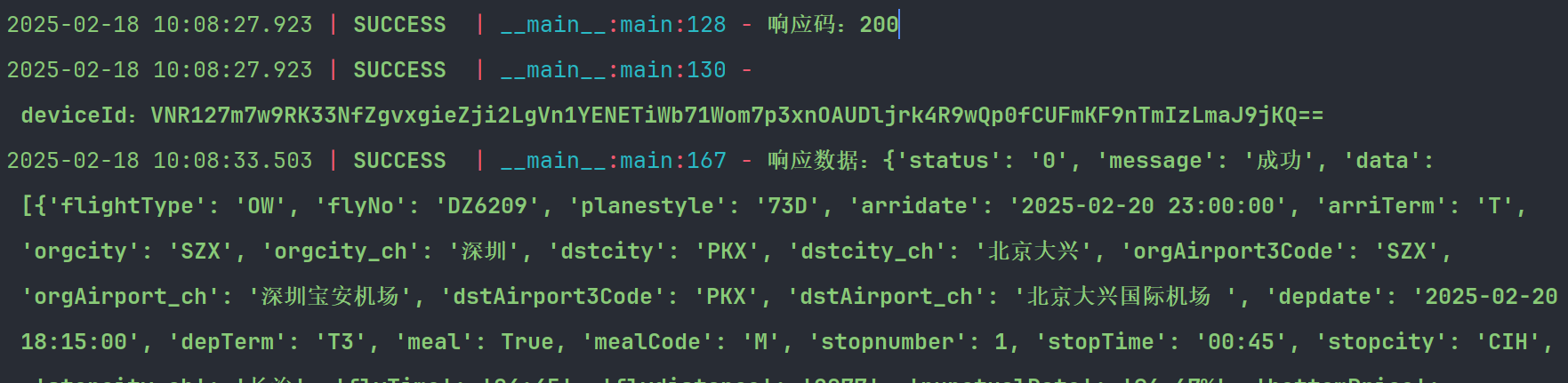

其它接口中的中的请求参数deviceId是由V4接口中的返回的deviceId再在开头加个B即可

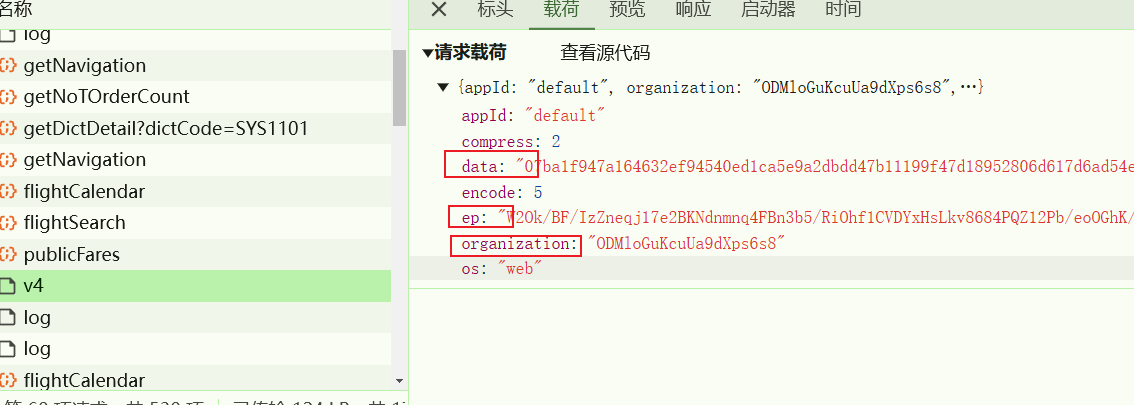

大概看一下,我们需要关注的参数大概率就是data,ep,organization这三个参数

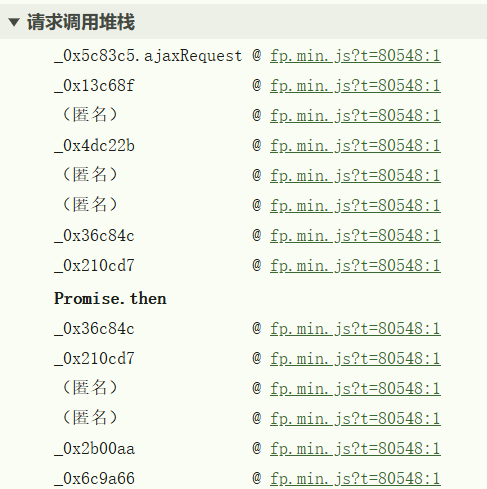

调用堆栈能看出来,基本就是在fp.min.js这个文件中

参数逆向

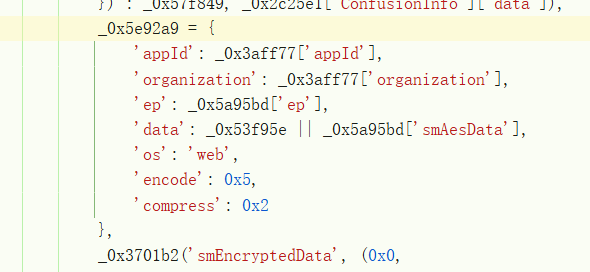

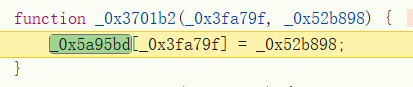

搜'os':'web',同时有encode为5的地方的两个地方都打上断点,就能找到请求参数的位置,多刷新几遍也能看出来organization这个参数一直没有变过是一个固定值,ep和data都是由_0x5a95bd得来的搜索一下,最后就能定位到_0x5a95bd赋值的地方了

ep

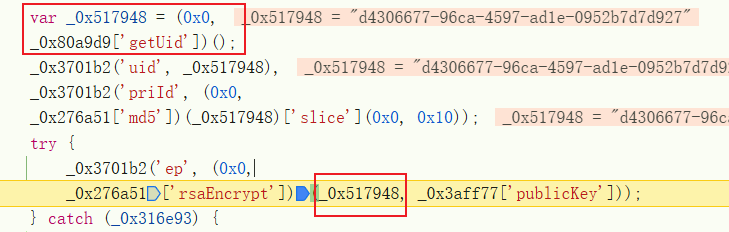

根据上面_0x5a95bd赋值的地方就可以找到ep的加密位置

是一个RSA加密,加密参数是一个uuid,使用PKCS1_v1_5填充方案

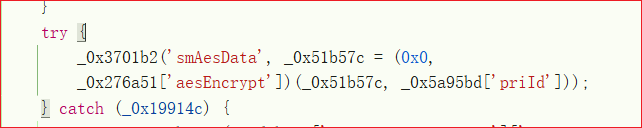

data

继续往下跟就能找到data的加密位置,是一个AES加密,key在上面的ep生成uuid的地方下面就是priId的生成位置,是一个对uuid进行md5加密并且取16位的值

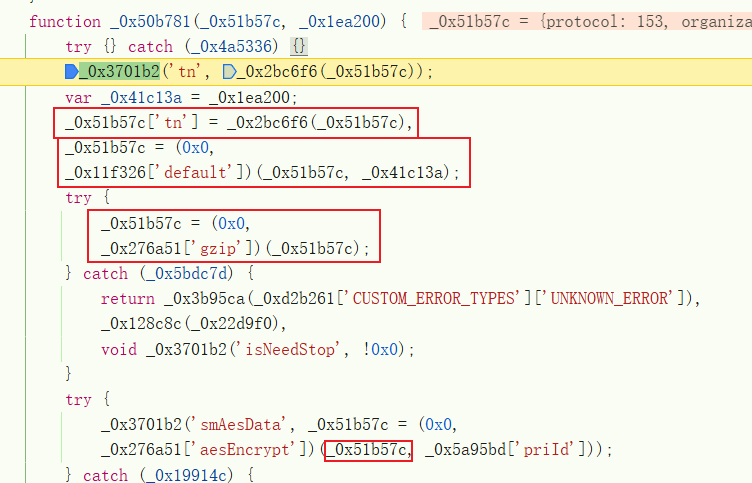

然后就是找这个_0x51b57c

从最上面的_0x51b57c是一些浏览器指纹和一些其他明文信息,做了一系列加密操作。

tn那个地方还是一个md5加密,然后把tn放进了_0x51b57c里面,再去_0x11f326['default']里面加密(我是直接复制了_0x41c13a和_0x51b57c),然后做gzip压缩,就得到了最后的_0x51b57c

发包

最后发现,copy一个v4的curl就能一直用........ep和data可以直接写死........

浙公网安备 33010602011771号

浙公网安备 33010602011771号