qsnctf--光头强小分队2

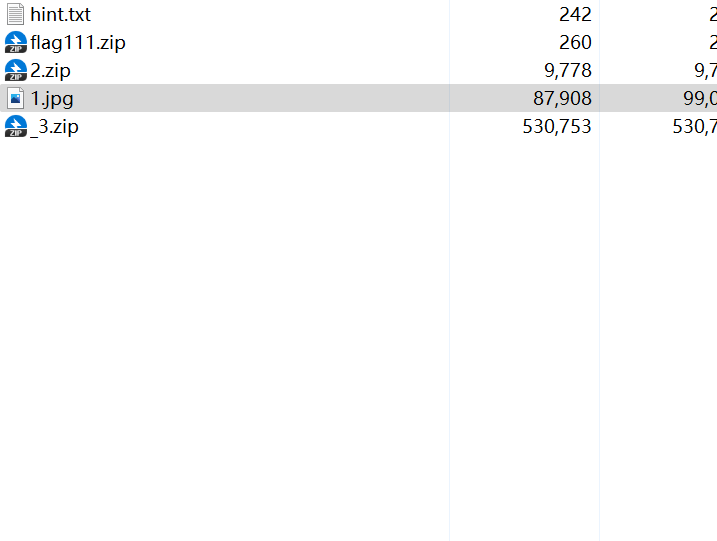

我们打开附件,先按照顺序来做,

先打开1.jpg,根据题目提示,把他逆序过来

这里附上py脚本

with open('1.jpg','rb') as f:

s=f.read()

t = [x // 16 + 16 * (x%16)for x in s]

with open('1.jpg','wb') as f:

f.write(bytes(t))

f = open('1.jpg','rb').read()

res = open('1.jpg','wb')

res.write(f[::-1])

逆序完之后,还是发现图片打不开,这时候我们把图片放到winhex里面看一下

我们发现,他是jpg文件,却少了jpg的头,我们给他补齐一下

补齐图片是这样,但总感觉哪里不对劲,把宽高改一下

这时候就能看见key

key:ZZZZxxxx123

利用这个key打开2.zip

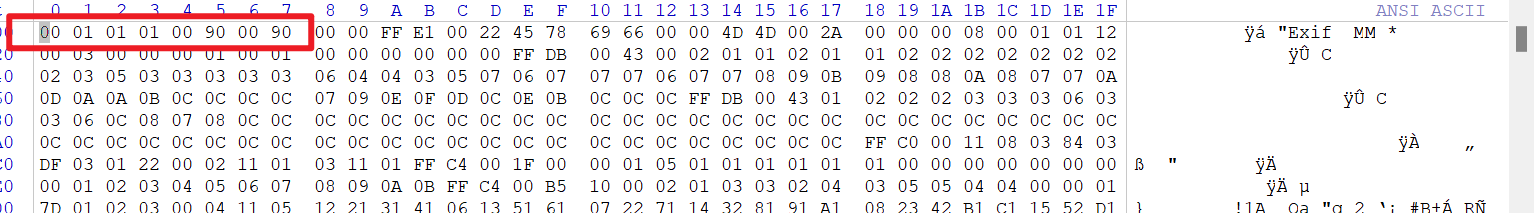

出来一张图片,根据hint.txt的提示

利用steghide工具进行提取

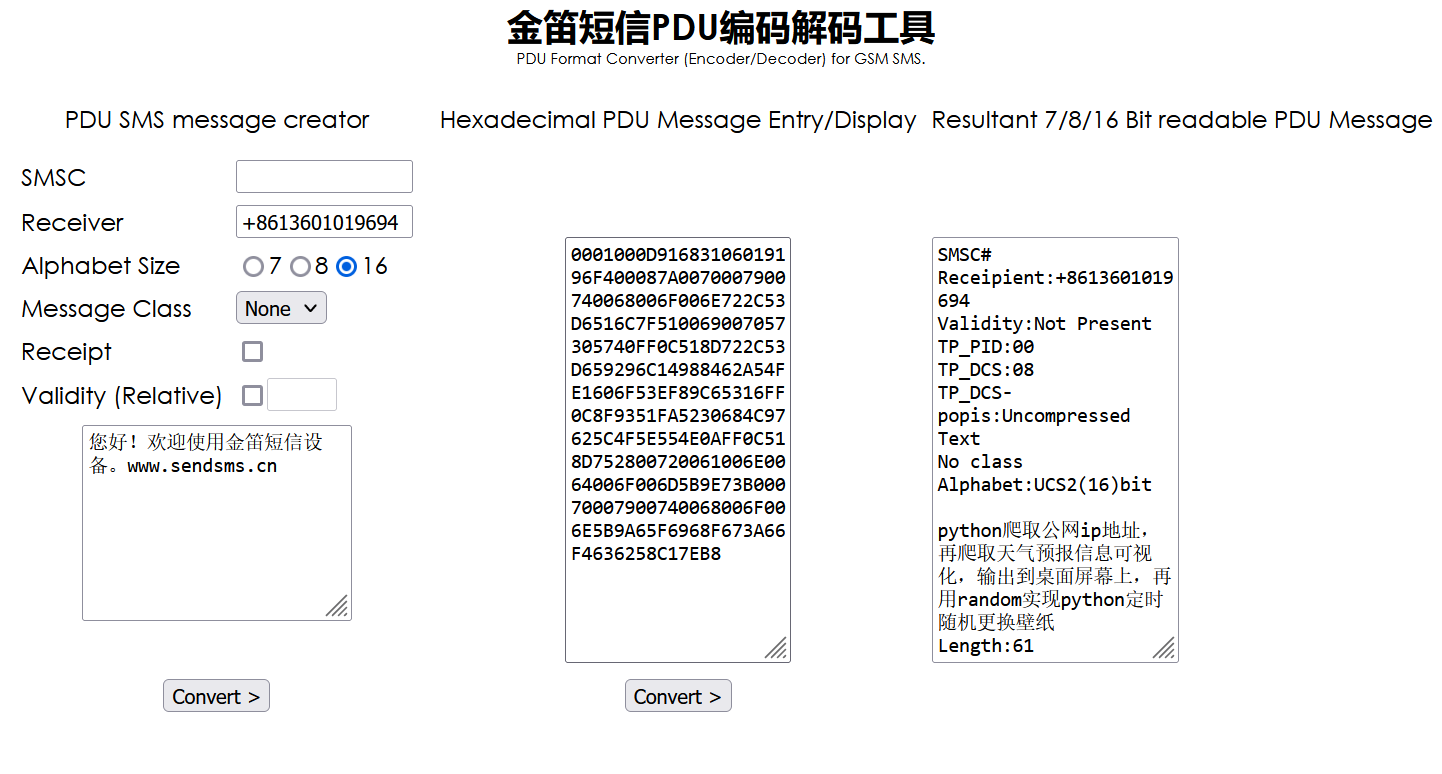

果然出来一个文本,打开结果是一个密文,这个是pdu编码,利用pdu解密

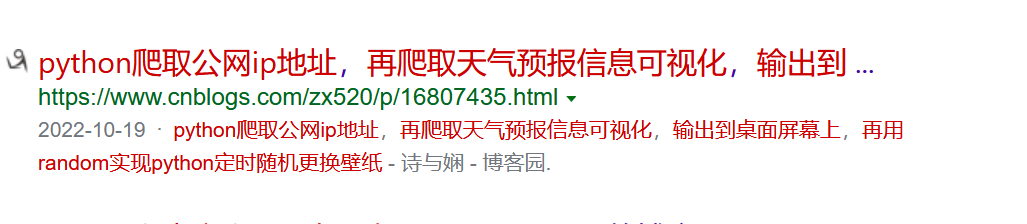

解出来,复制这段文字,找到这篇文本

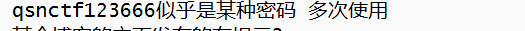

点进这个网站,会有一串字符

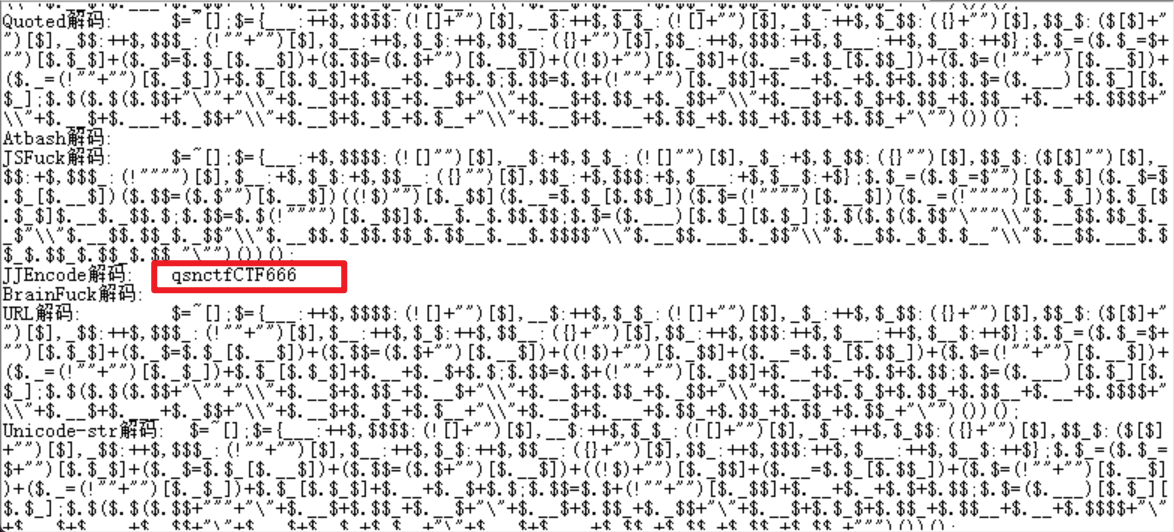

$=~[];$={___:++$,$$$$:(![]+"")[$],__$:++$,$_$_:(![]+"")[$],_$_:++$,$_$$:({}+"")[$],$$_$:($[$]+"")[$],_$$:++$,$$$_:(!""+"")[$],$__:++$,$_$:++$,$$__:({}+"")[$],$$_:++$,$$$:++$,$___:++$,$__$:++$};$.$_=($.$_=$+"")[$.$_$]+($._$=$.$_[$.__$])+($.$$=($.$+"")[$.__$])+((!$)+"")[$._$$]+($.__=$.$_[$.$$_])+($.$=(!""+"")[$.__$])+($._=(!""+"")[$._$_])+$.$_[$.$_$]+$.__+$._$+$.$;$.$$=$.$+(!""+"")[$._$$]+$.__+$._+$.$+$.$$;$.$=($.___)[$.$_][$.$_];$.$($.$($.$$+"\""+"\\"+$.__$+$.$$_+$.__$+"\\"+$.__$+$.$$_+$._$$+"\\"+$.__$+$.$_$+$.$$_+$.$$__+$.__+$.$$$$+"\\"+$.__$+$.___+$._$$+"\\"+$.__$+$._$_+$.$__+"\\"+$.__$+$.___+$.$$_+$.$$_+$.$$_+$.$$_+"\"")())();

解密一下

JJEncode解码得qsnctfCTF6666

利用这个密码再去解3.zip

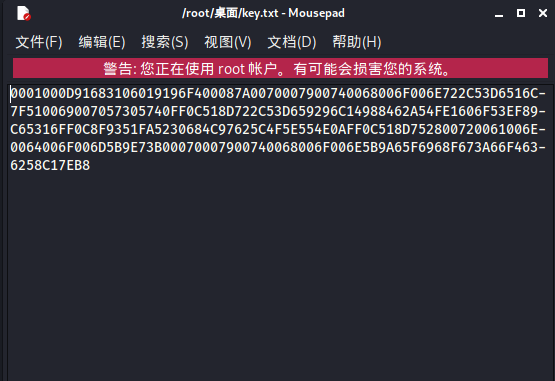

出来还是一张图片

这里继续利用前面提示

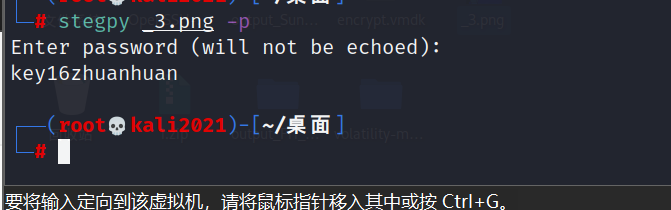

应该是一个stegpy工具,我们尝试一下

出来key:16zhuanhuan

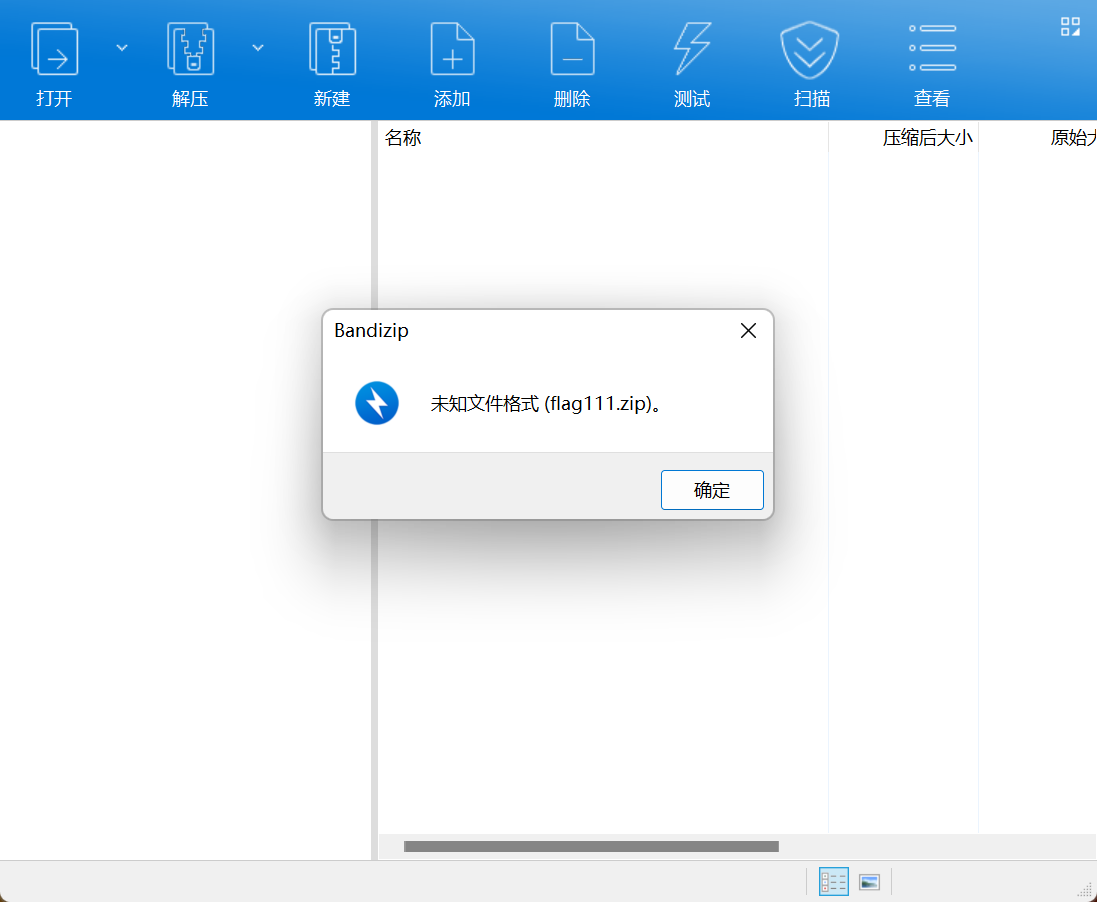

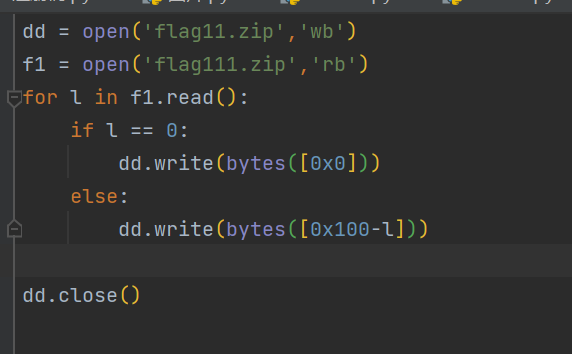

在使用16zhuanhuan这个key解出来最后一个zip

16进制位移

利用key,解出flag

本文来自博客园,作者:小王是fw,转载请注明原文链接:https://www.cnblogs.com/xwsfw/p/16829751.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号