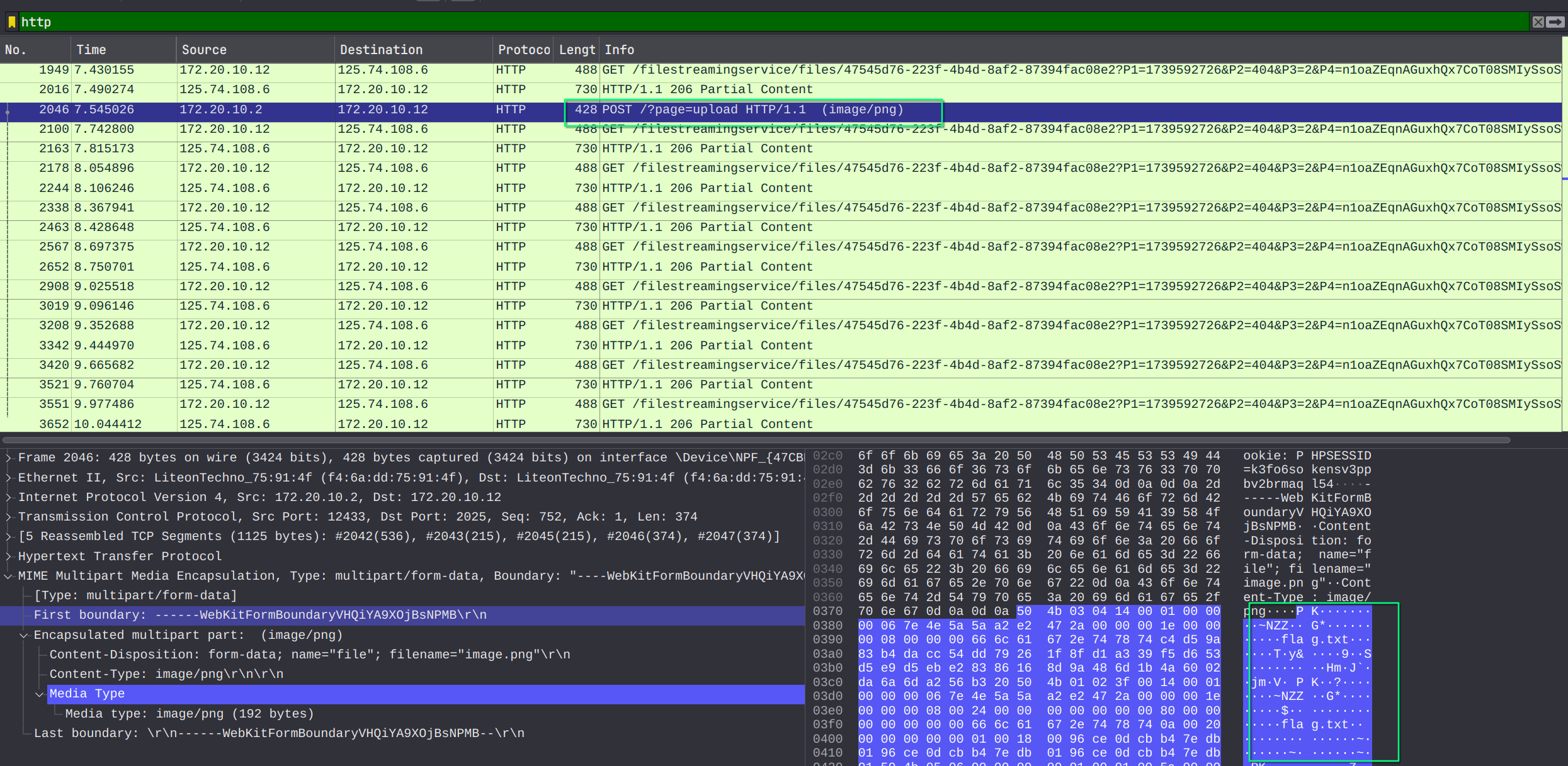

2025海丰杯WP

2025海丰杯WP

签到

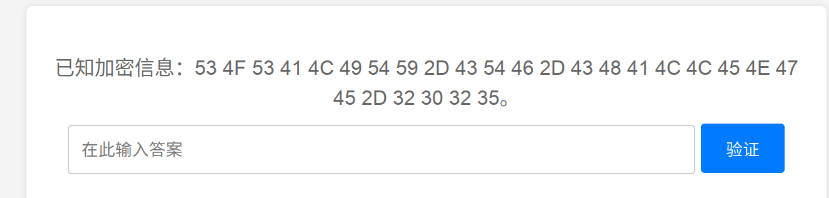

R1kzRE1ZWldHRTNET04zQ0dNWURHTUpXR1laVFNNWlVHTVpER01SVEdNWkdJTVpYR00zRE1OQlRHWVpHSU1aVUdNWlRHTkpXR0laR0lOUlJHWVpER05KVEdJWkdJTVpXR00yVEdOQldHSTNER01aVEdZM0RHTlpXR1VaVFFNWlFHTTJET1pBPQ==

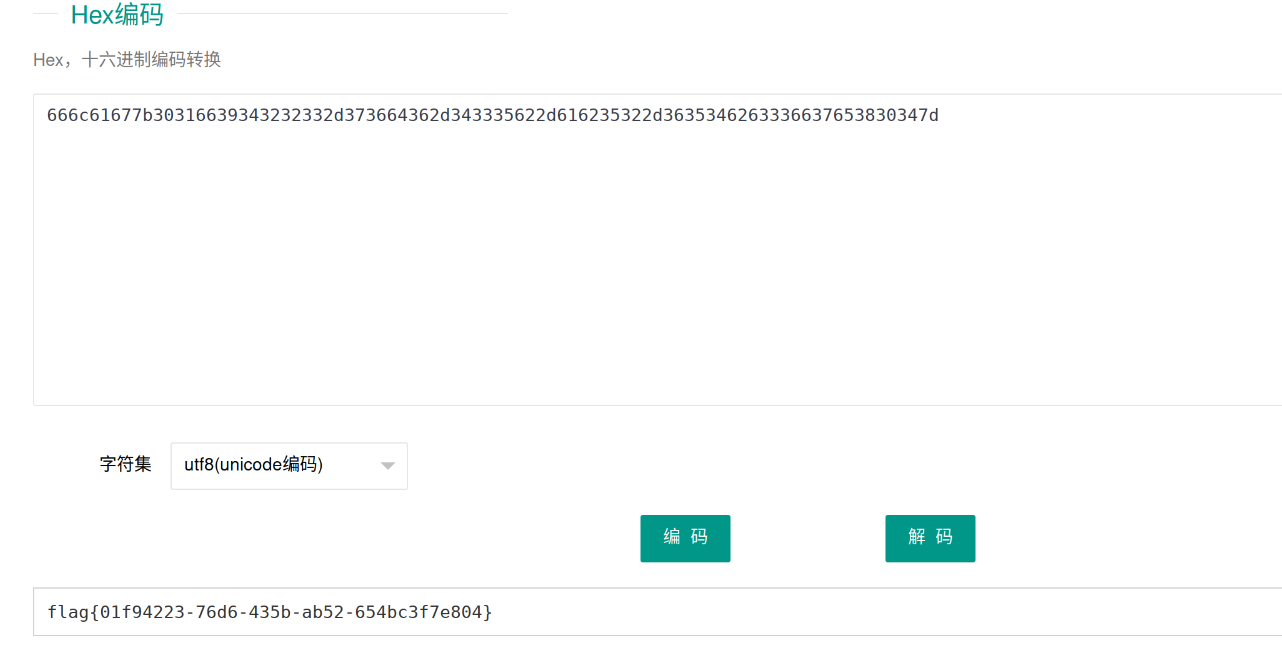

base64解码即可:

base32

hex转字符

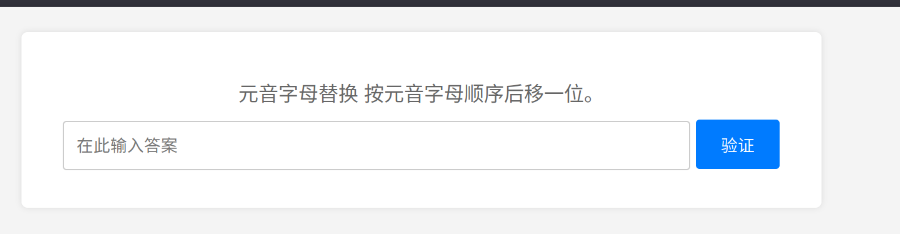

web

web1

爆破

ctrl+U打开页面源代码,给出了字典,直接导入bp中进行爆破即可。

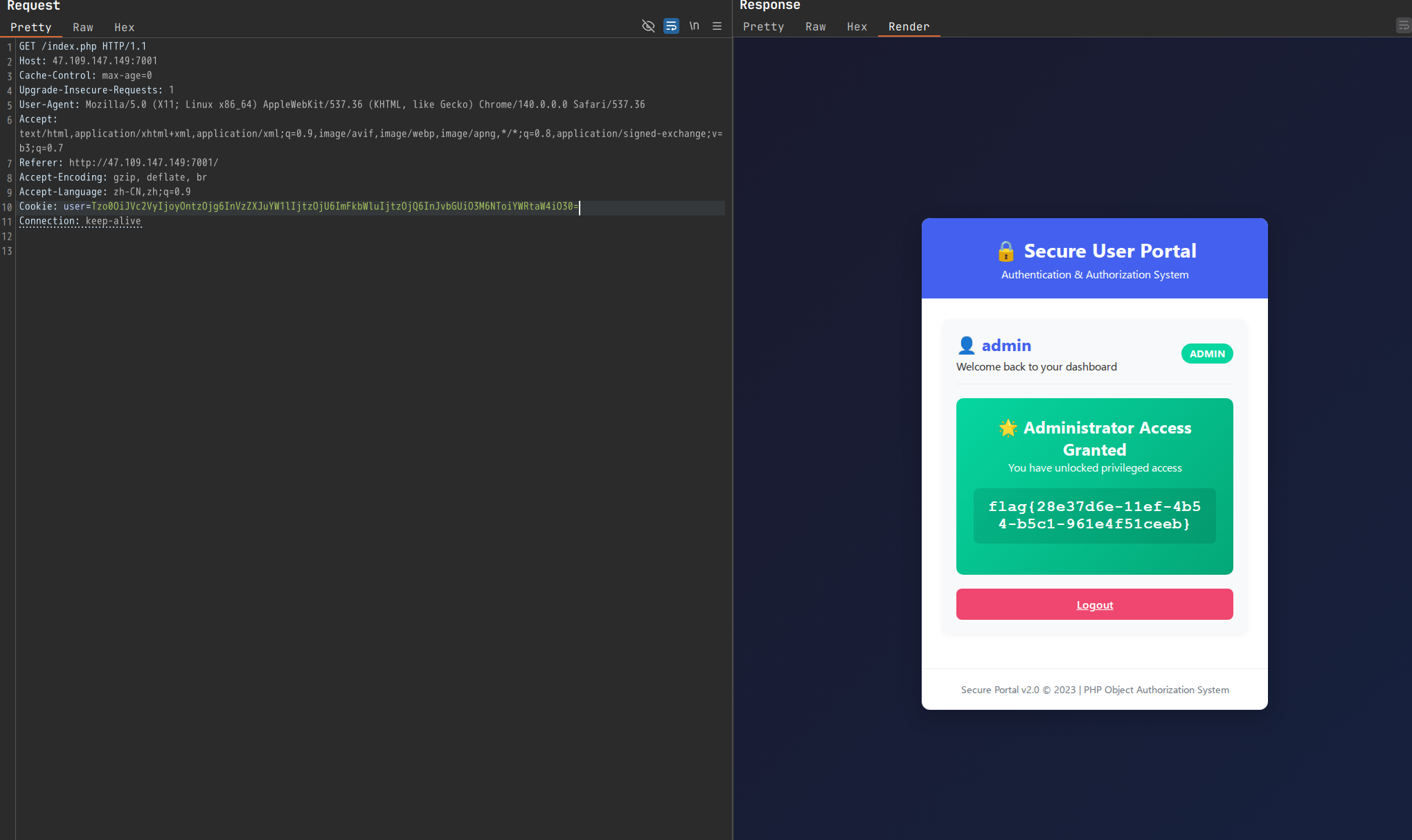

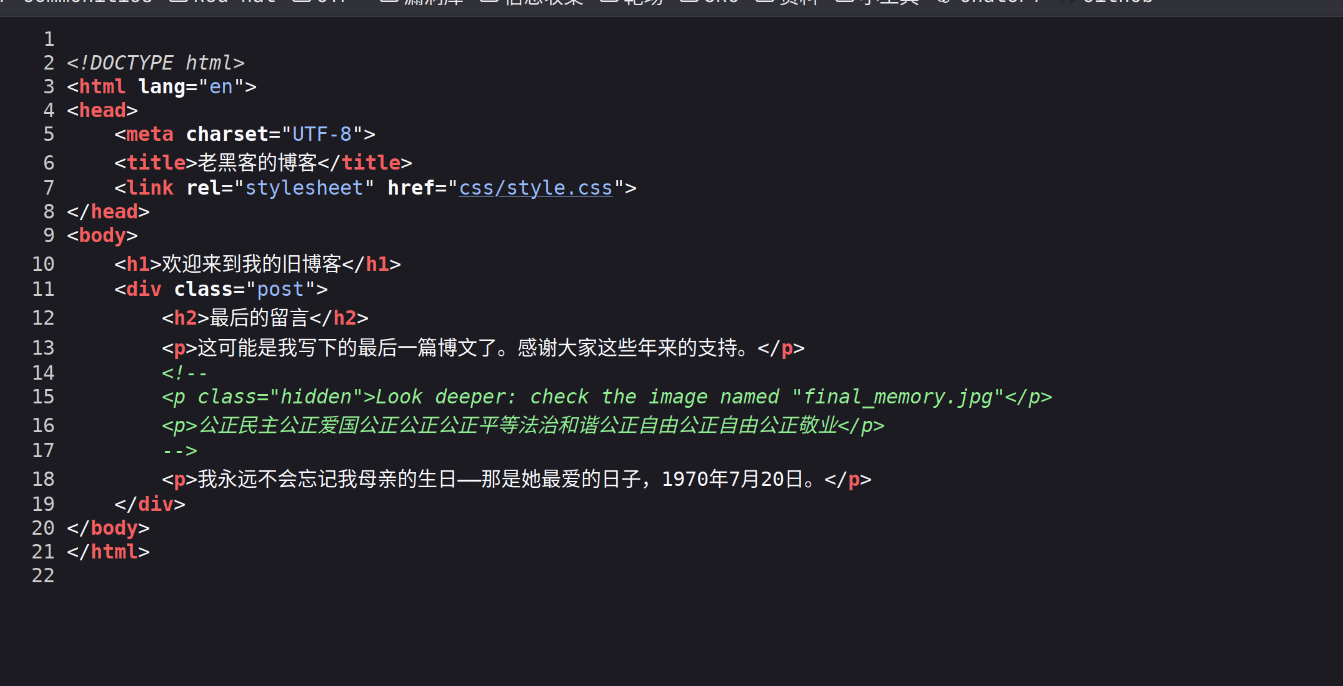

web2

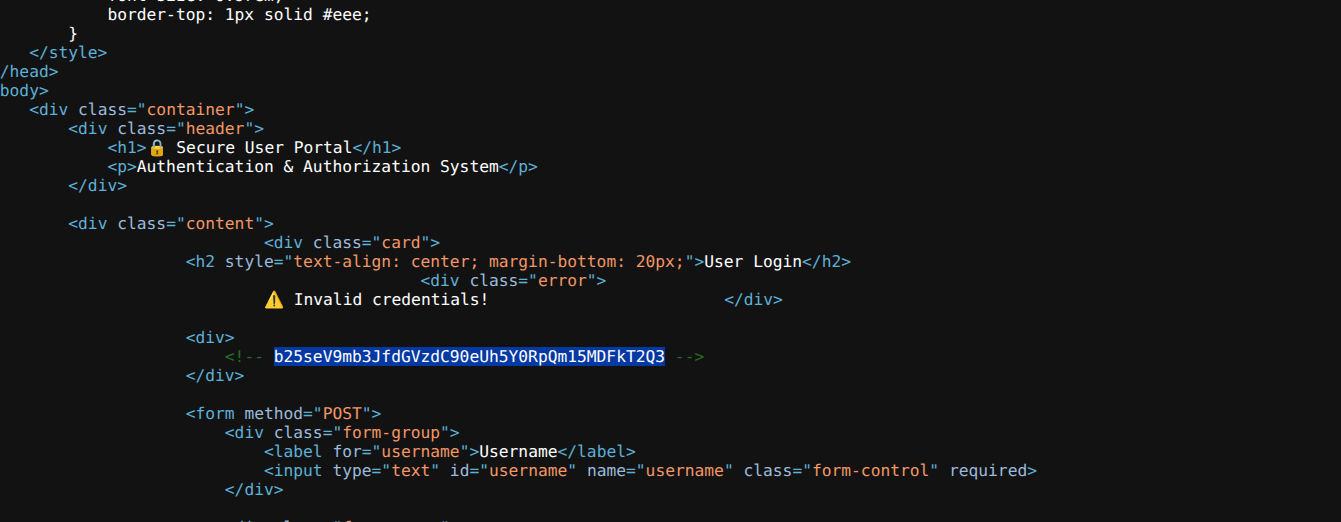

ctrl+U打开页面源代码,

解码拿到测试用户

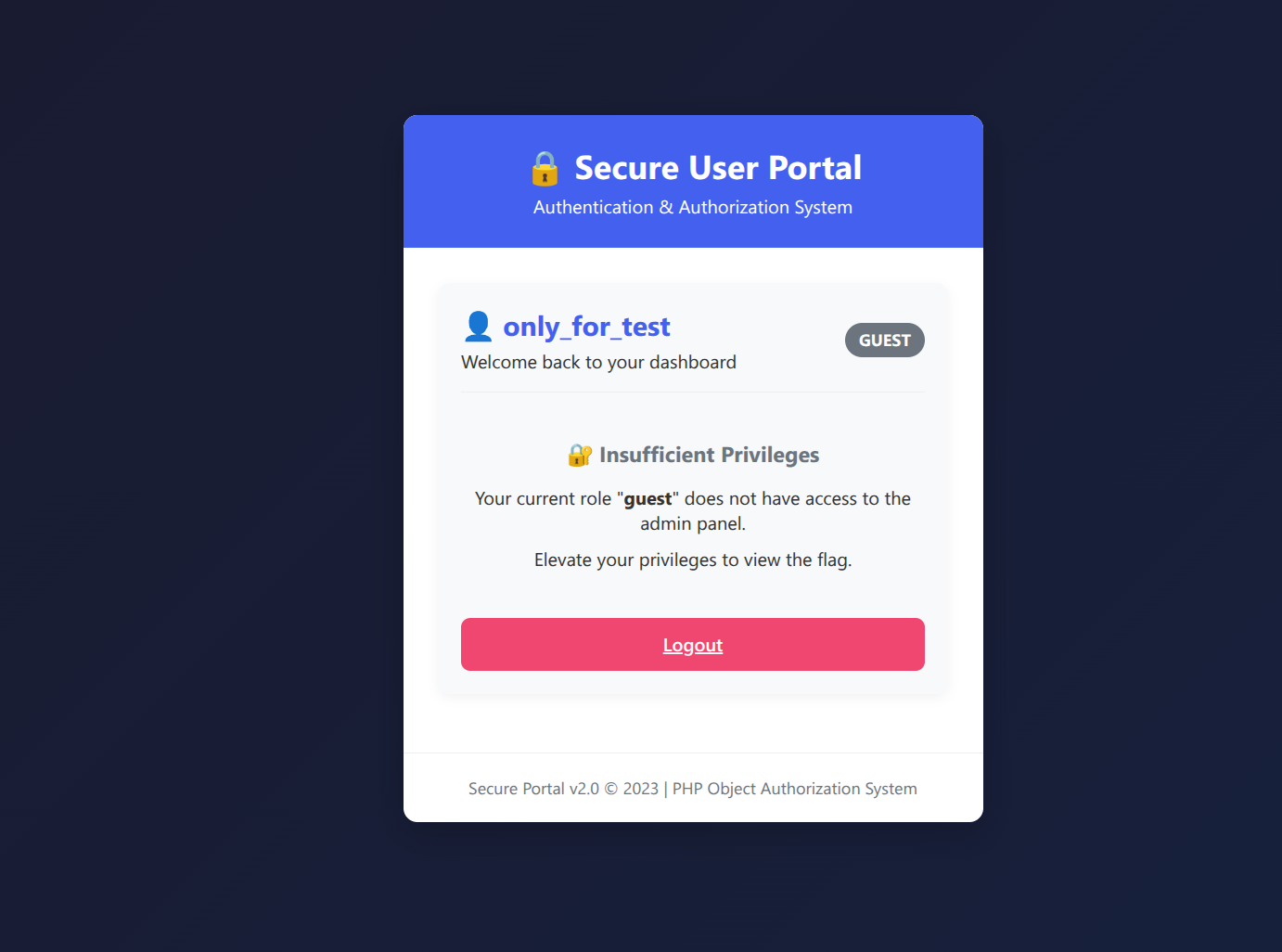

登录进去后提示需要admin权限。

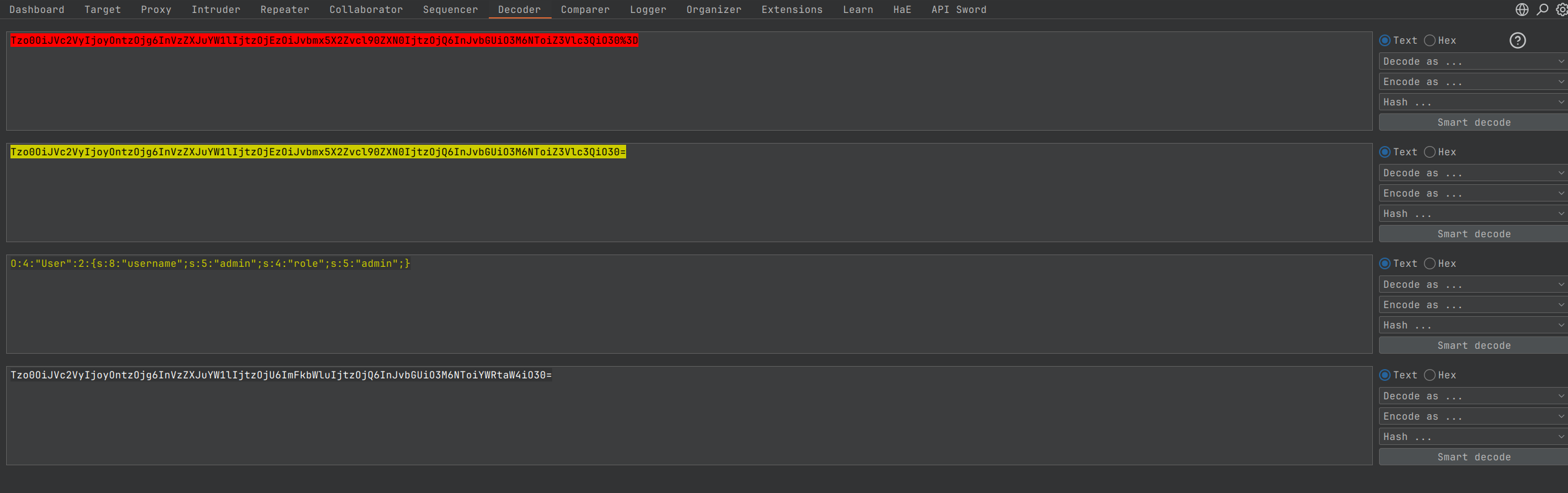

解码修改为admin后再编码替换cookie,发包即可。

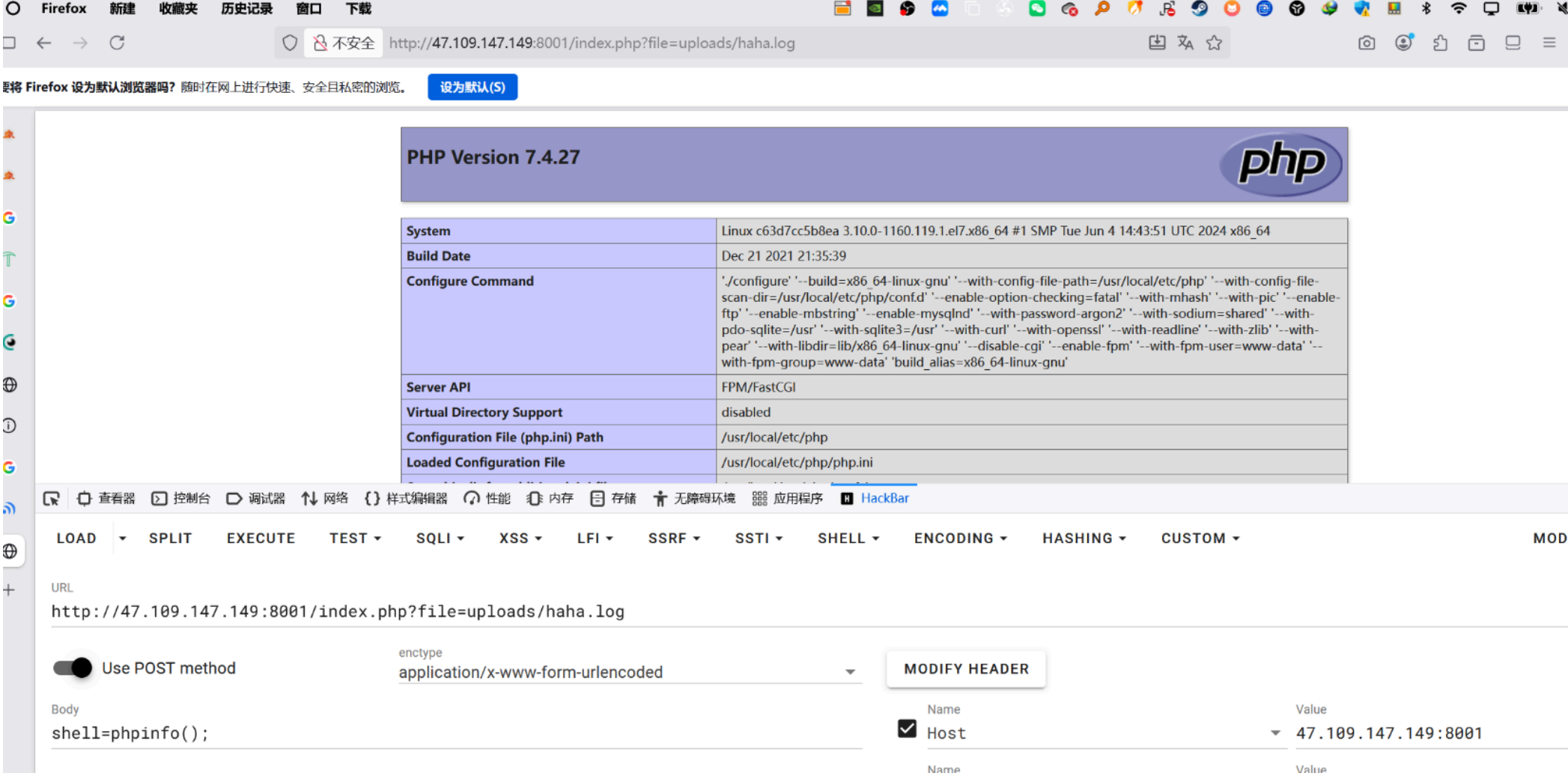

web3

文件上传,后台过滤文件后缀名和文件内容。使用bp将常见文件名进行测试,发现log后缀名可以被解析且能上传成功,然后使用短标签绕过一句话内容检测即可。

misc

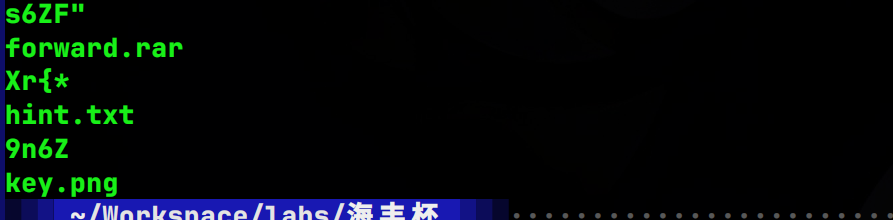

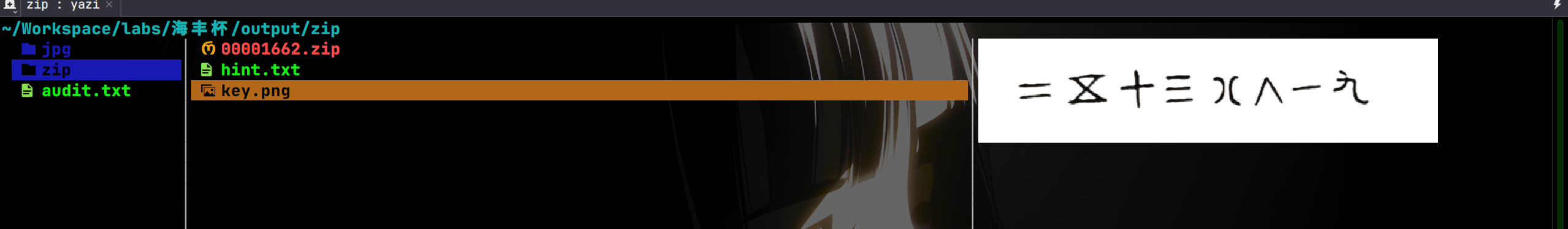

misc1

使用strings发现里面有东西:

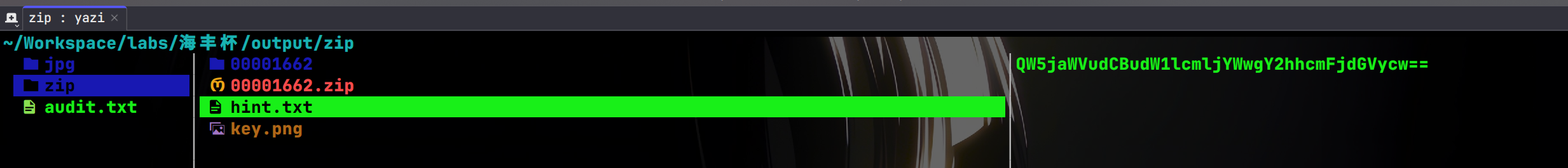

使用foremost提取出zip文件然后解压,发现:

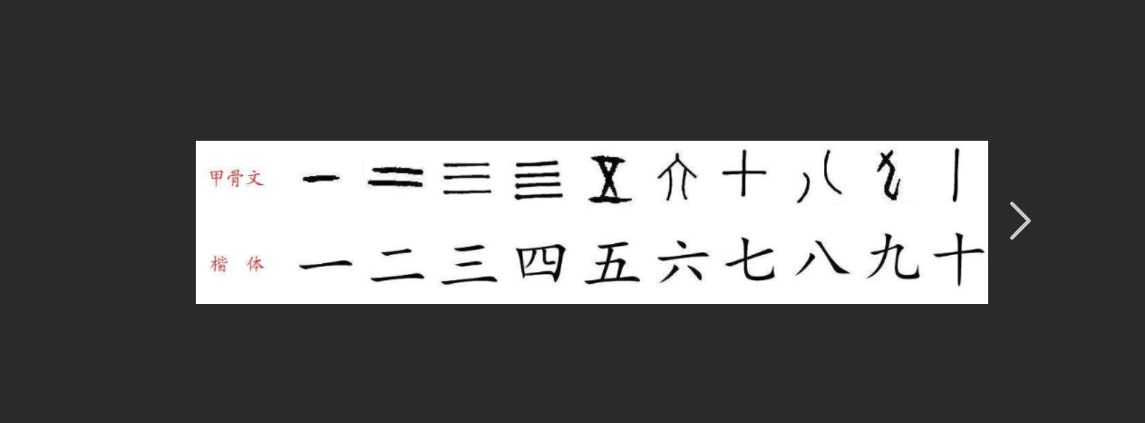

提示为古代数字字符,在网上找到:

对照解码。

misc2

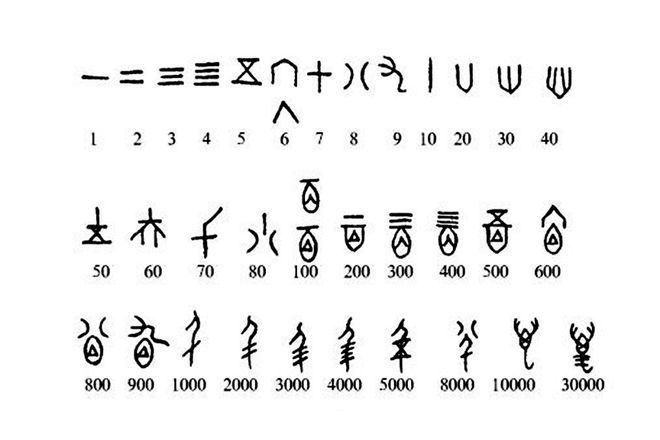

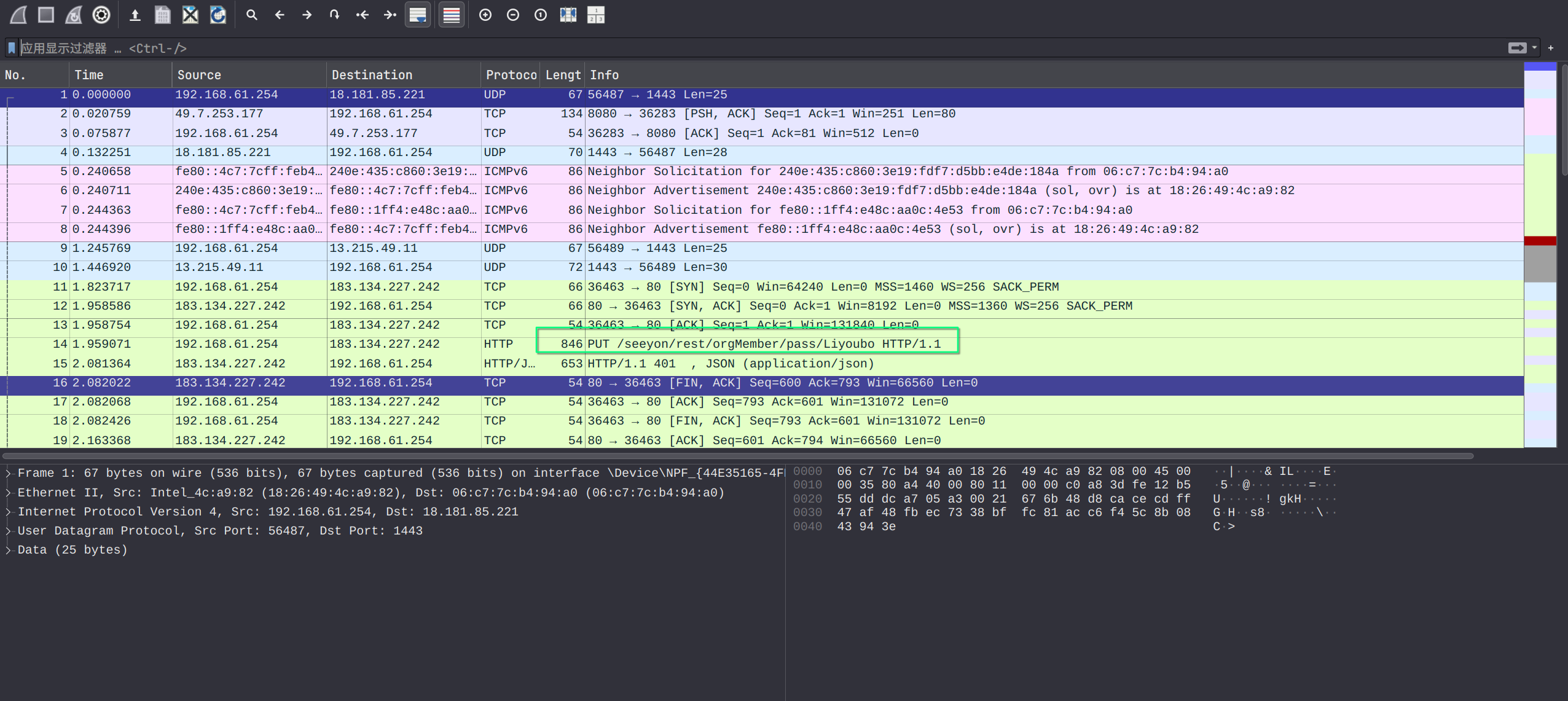

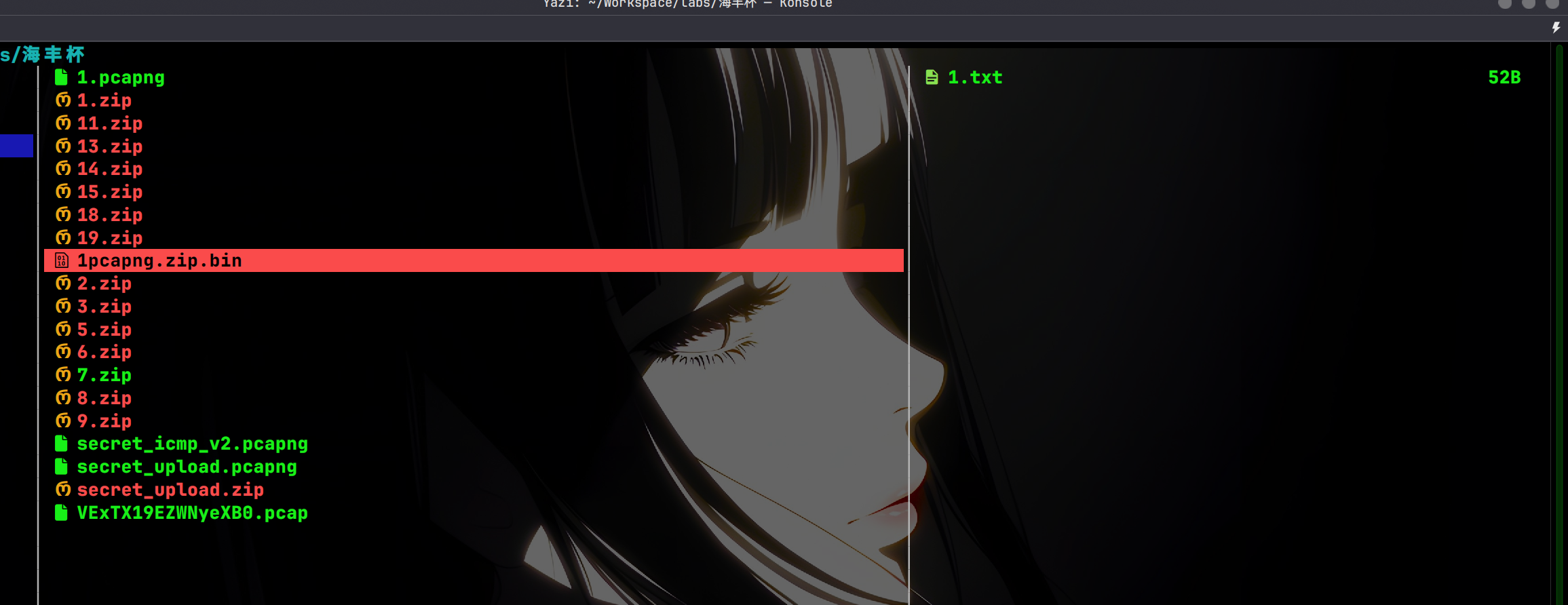

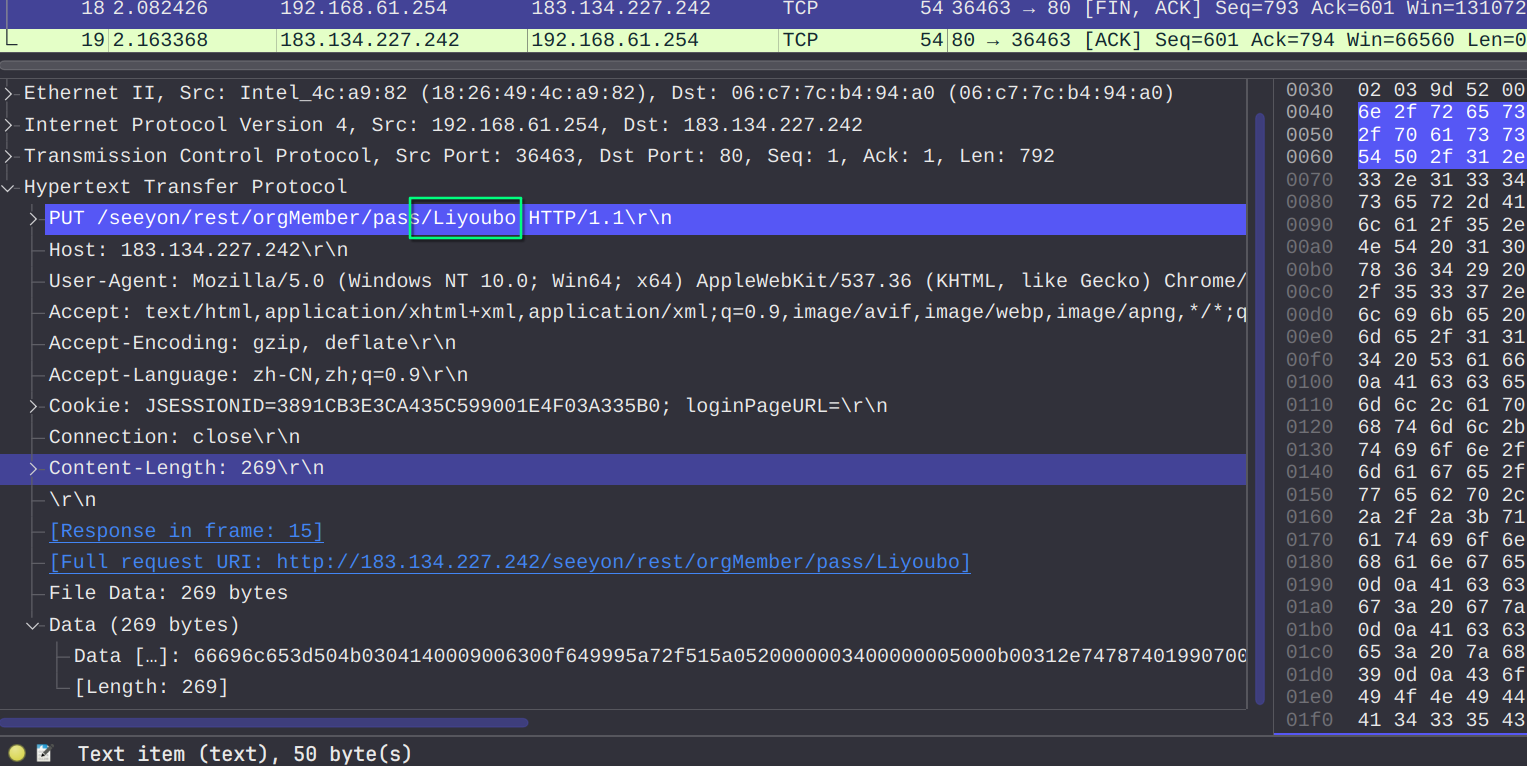

secret_upload.pcapng

过滤http流量,发现POST上传请求。

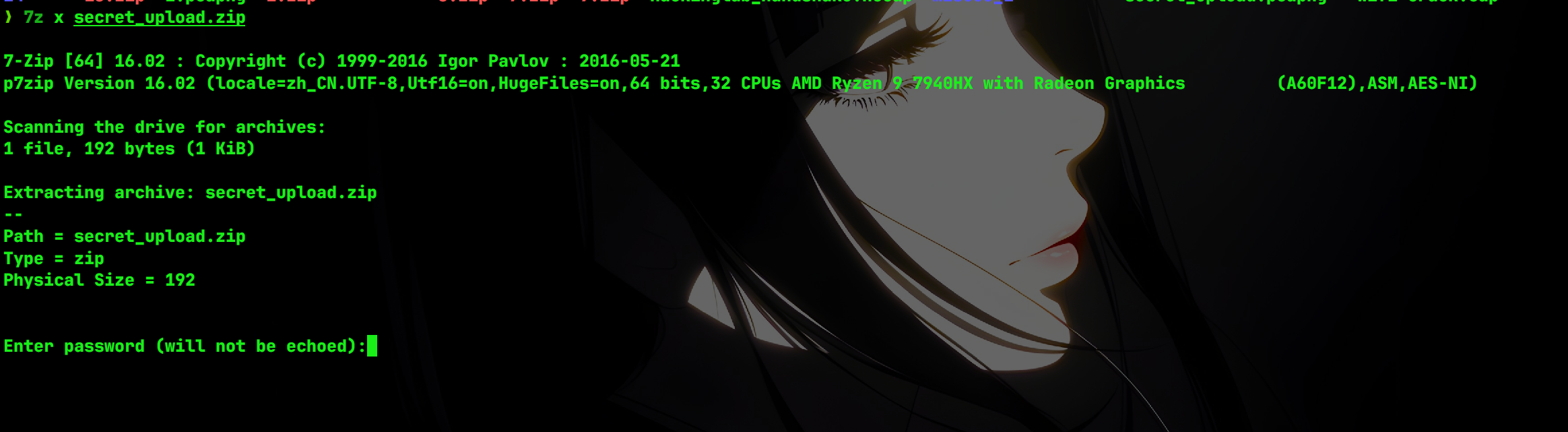

导出分组字节流导出,拿到一个zip文件,但是需要密码

没有找到

misc3

导出压缩包

密码就是url的最后一个:

ZmxhZ3thbjRseXozZF90aDNfdHI0ZmYxY19sMWszX2FfcHIwfQo=

解码得到:

misc4

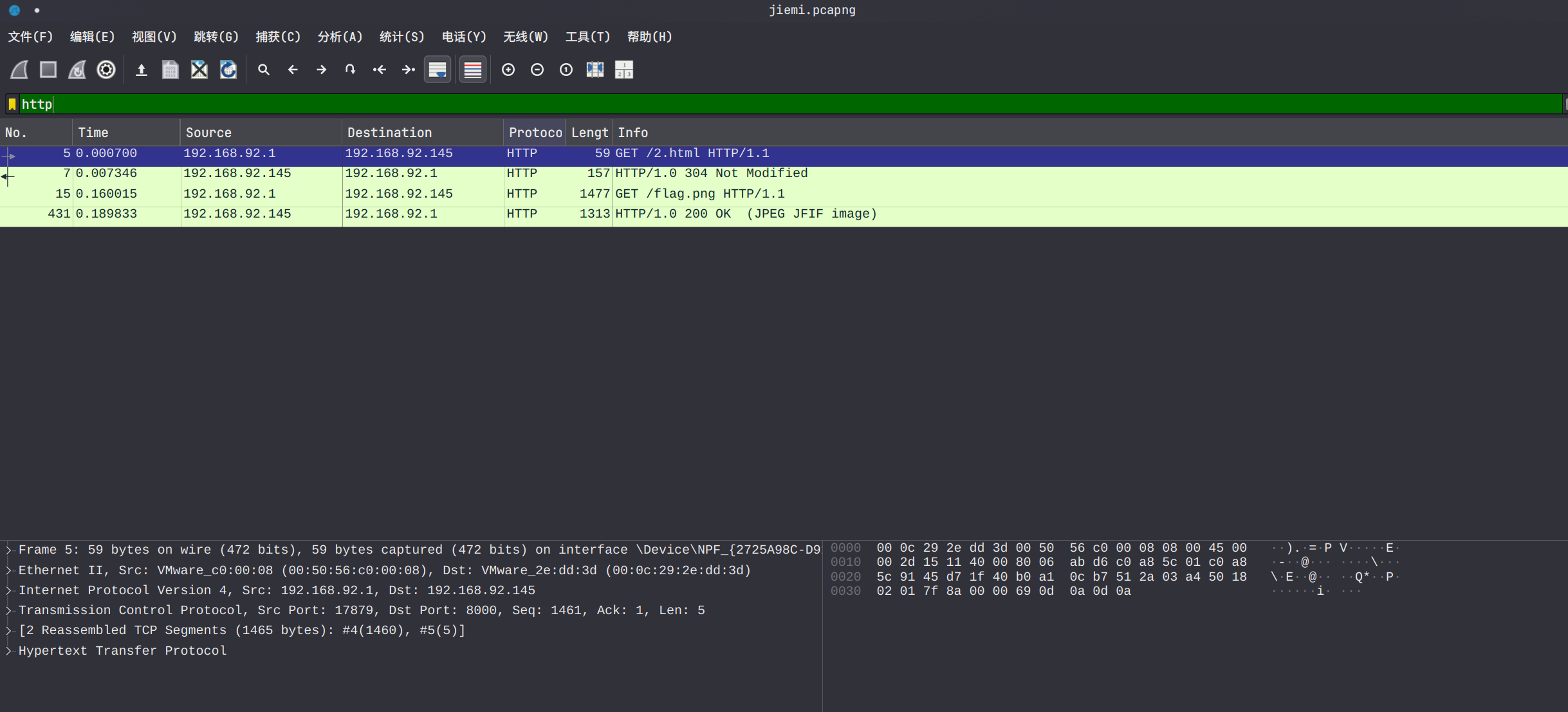

jiemi.pcapng

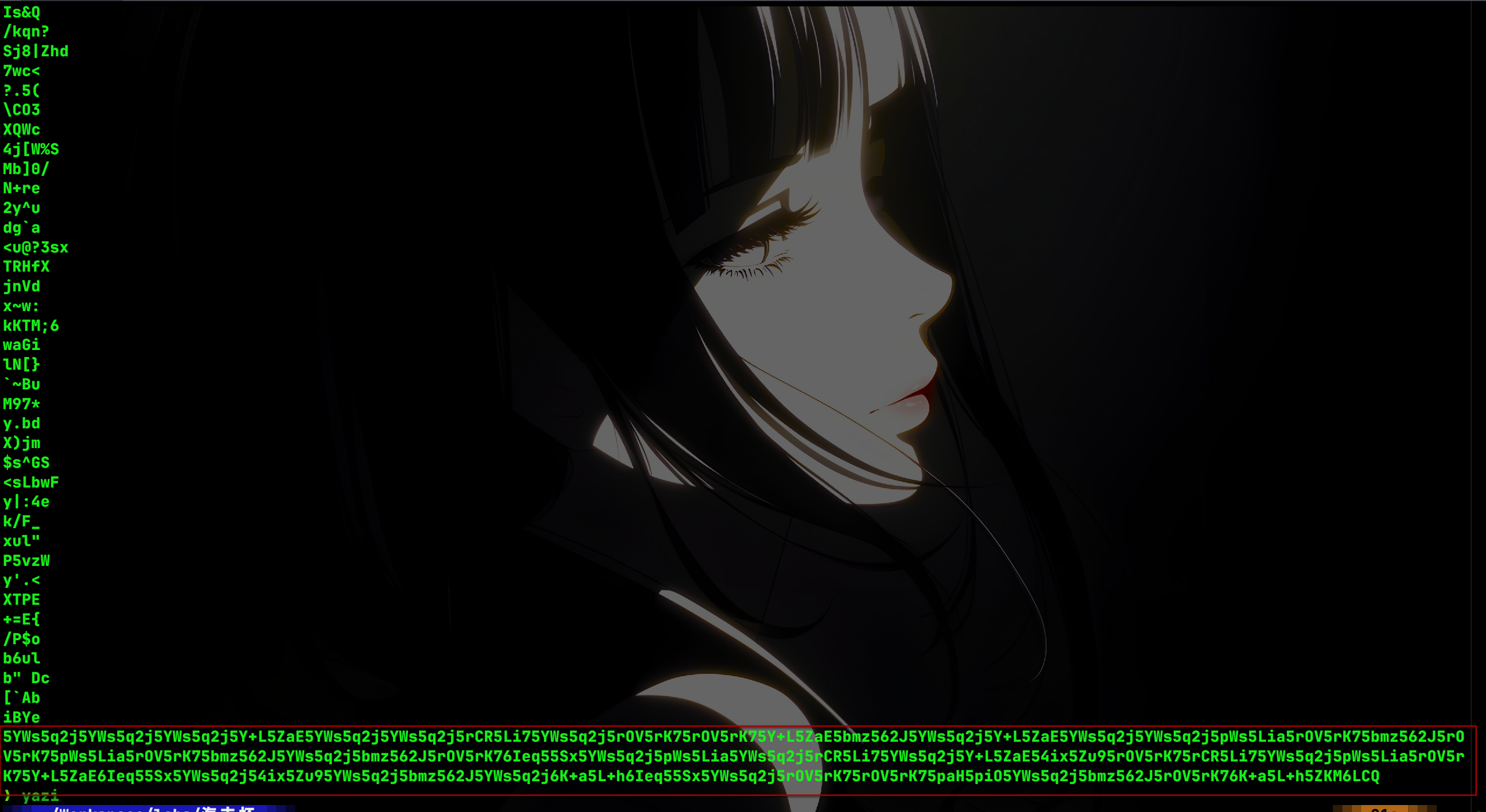

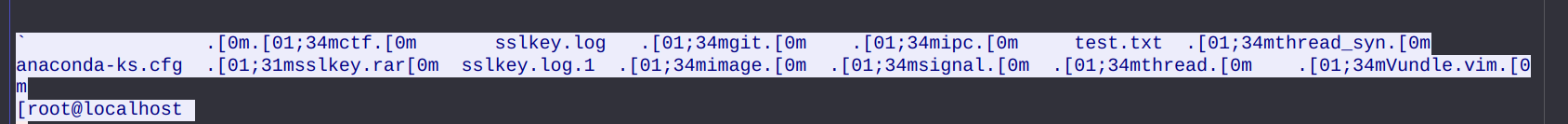

strings看一下:

base64解码

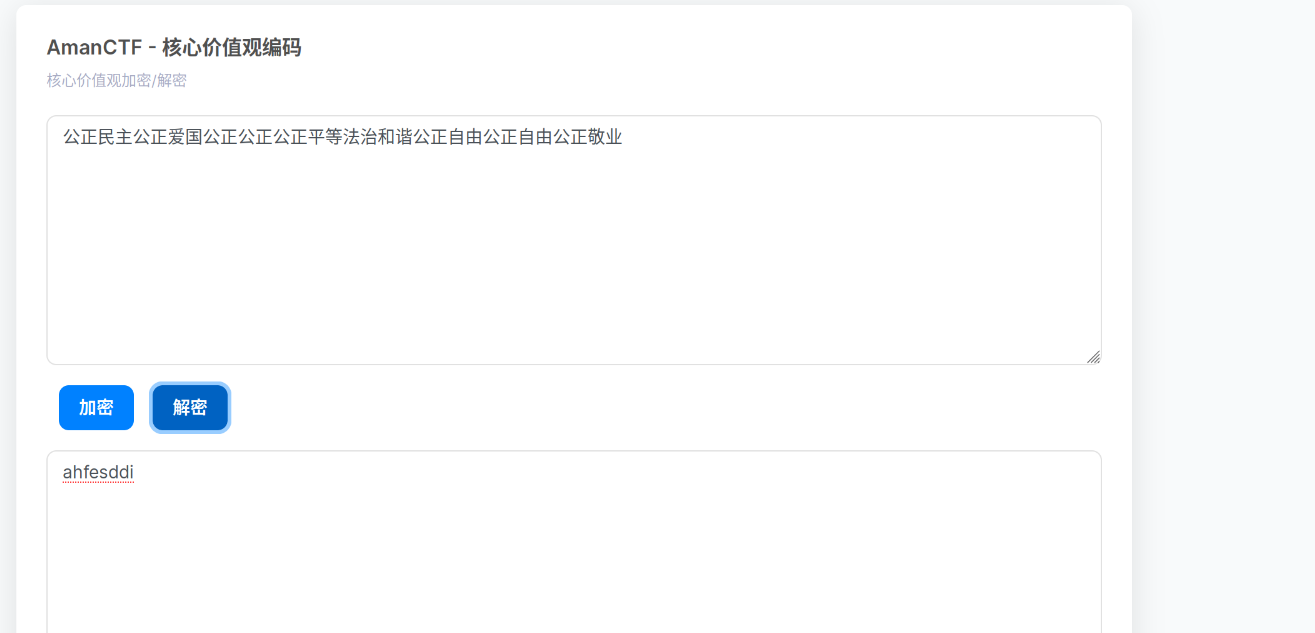

核心社会主义价值观:

misc5

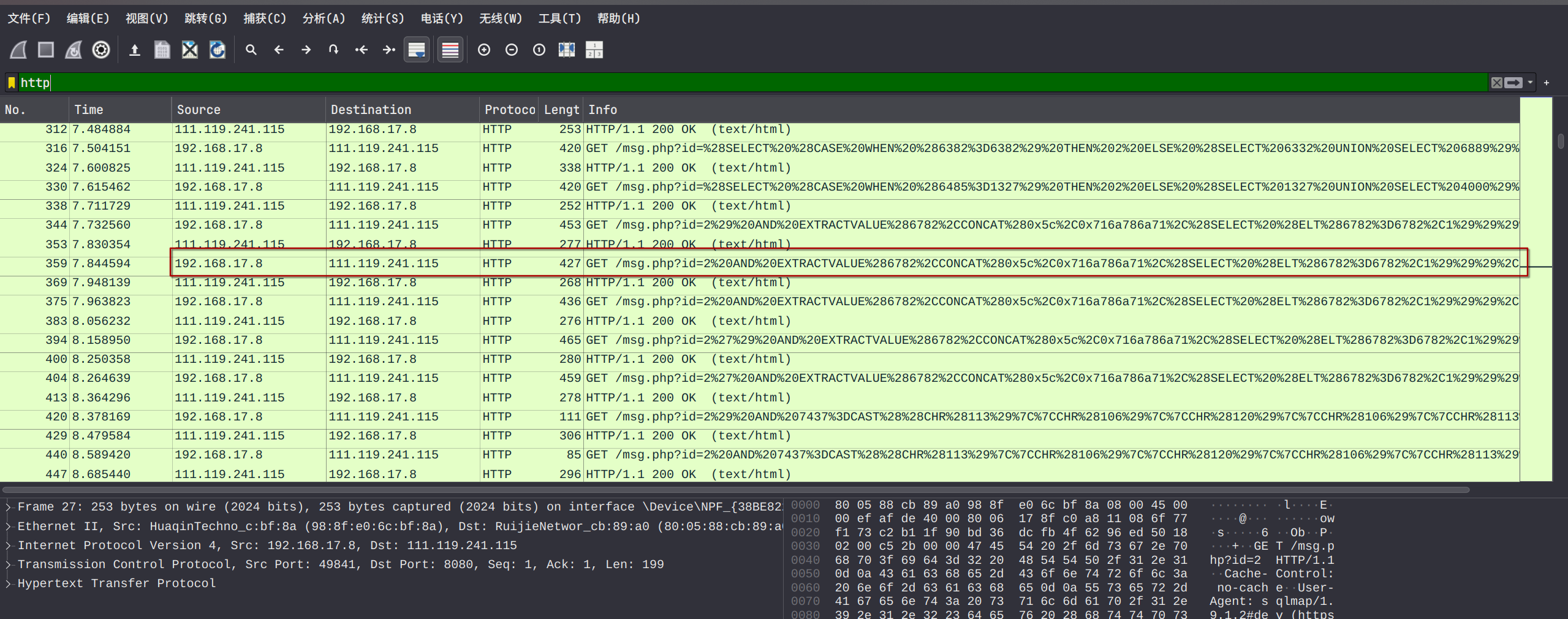

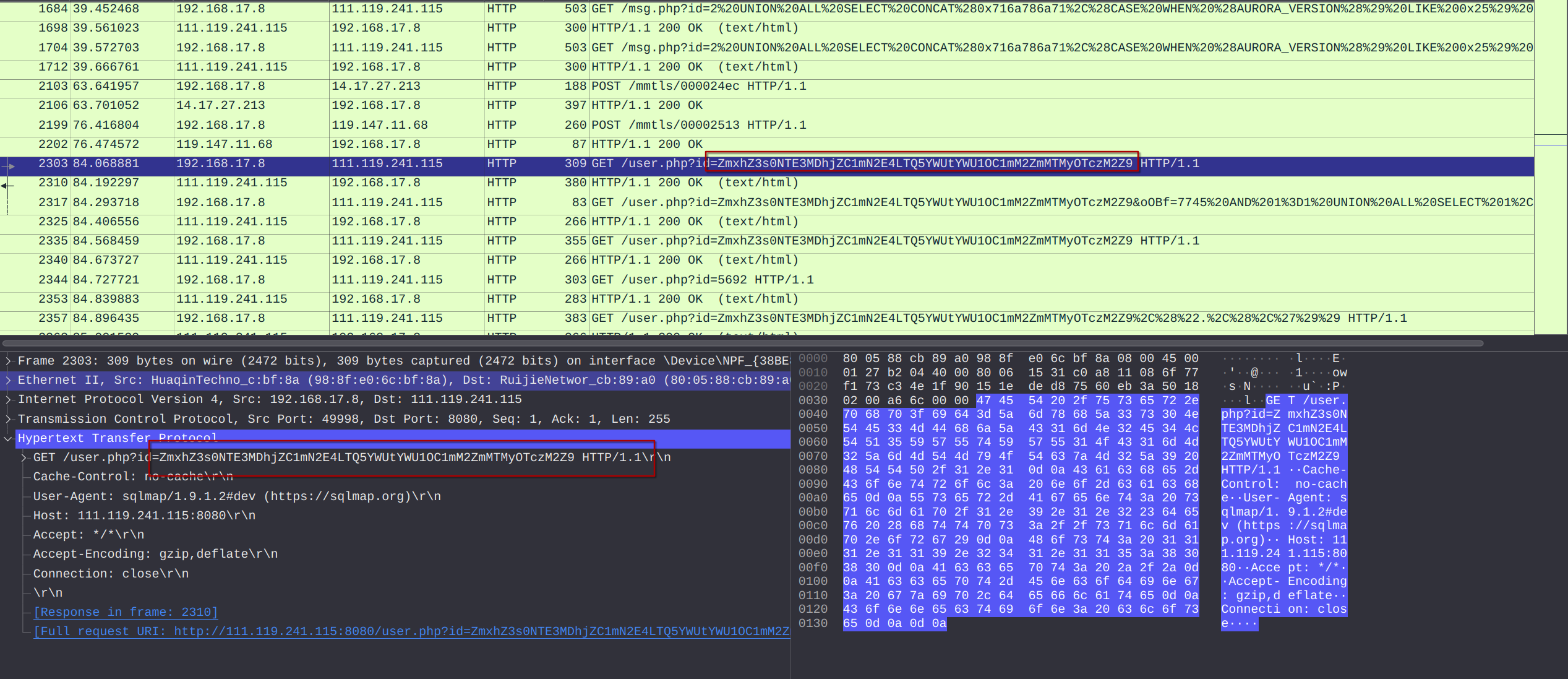

pac.pcapng

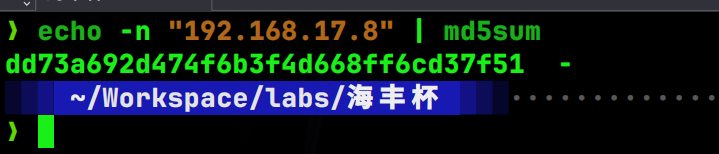

很明显的sql注入payload,所以内网地址为192.168.17.8, md5编码:

flag1为:

flag1{dd73a692d474f6b3f4d668ff6cd37f51}

继续查找,发现:

解码得到flag2:

flag{451708cd-f7a8-49ae-ae58-f3ff1329733f}

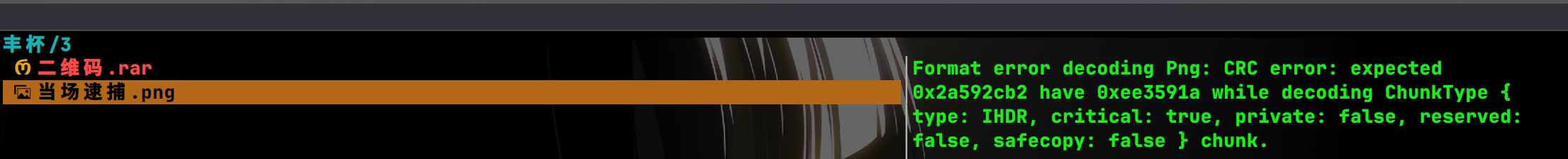

misc6

随波逐流修复宽高:

解压拿到:

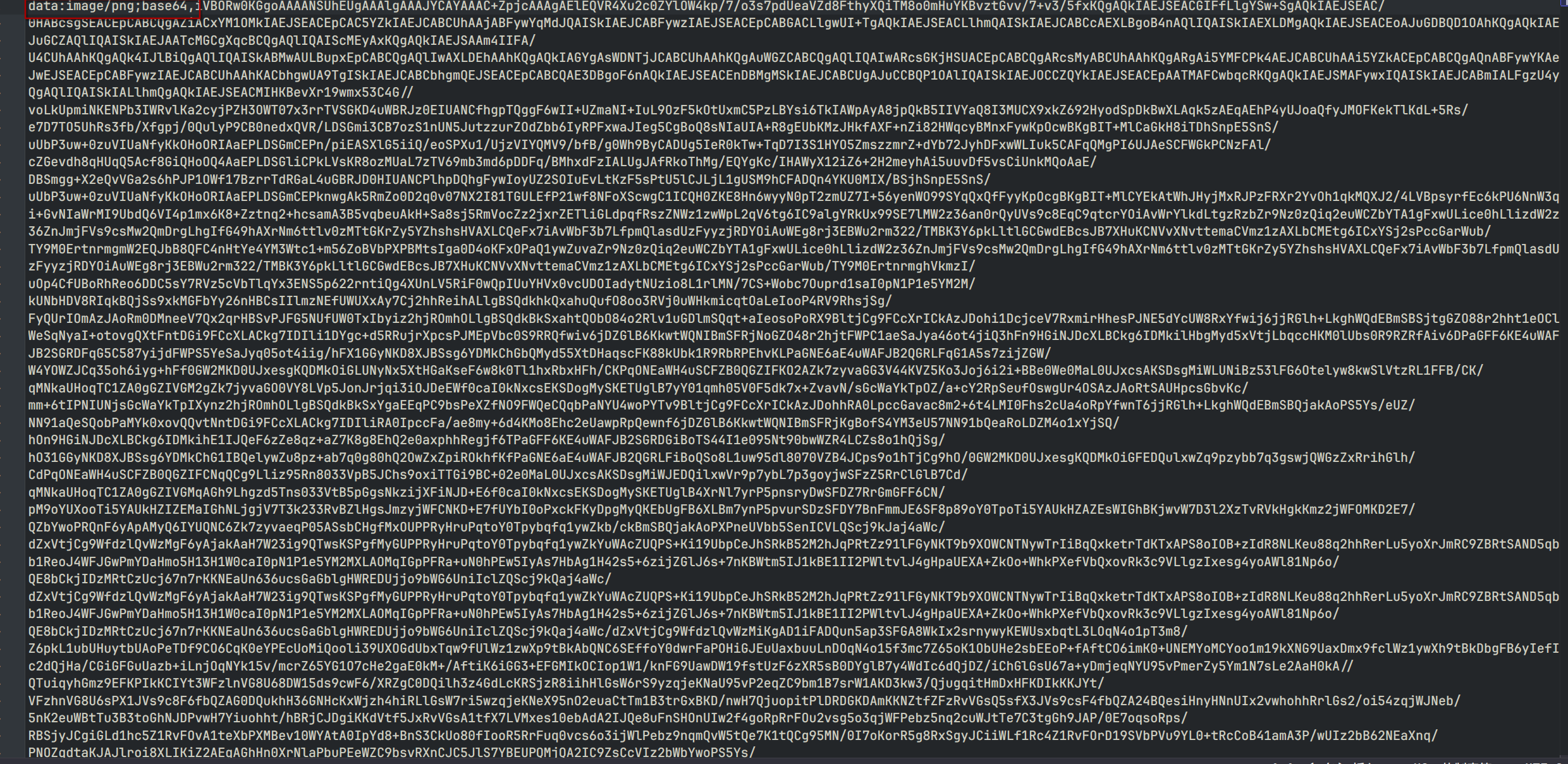

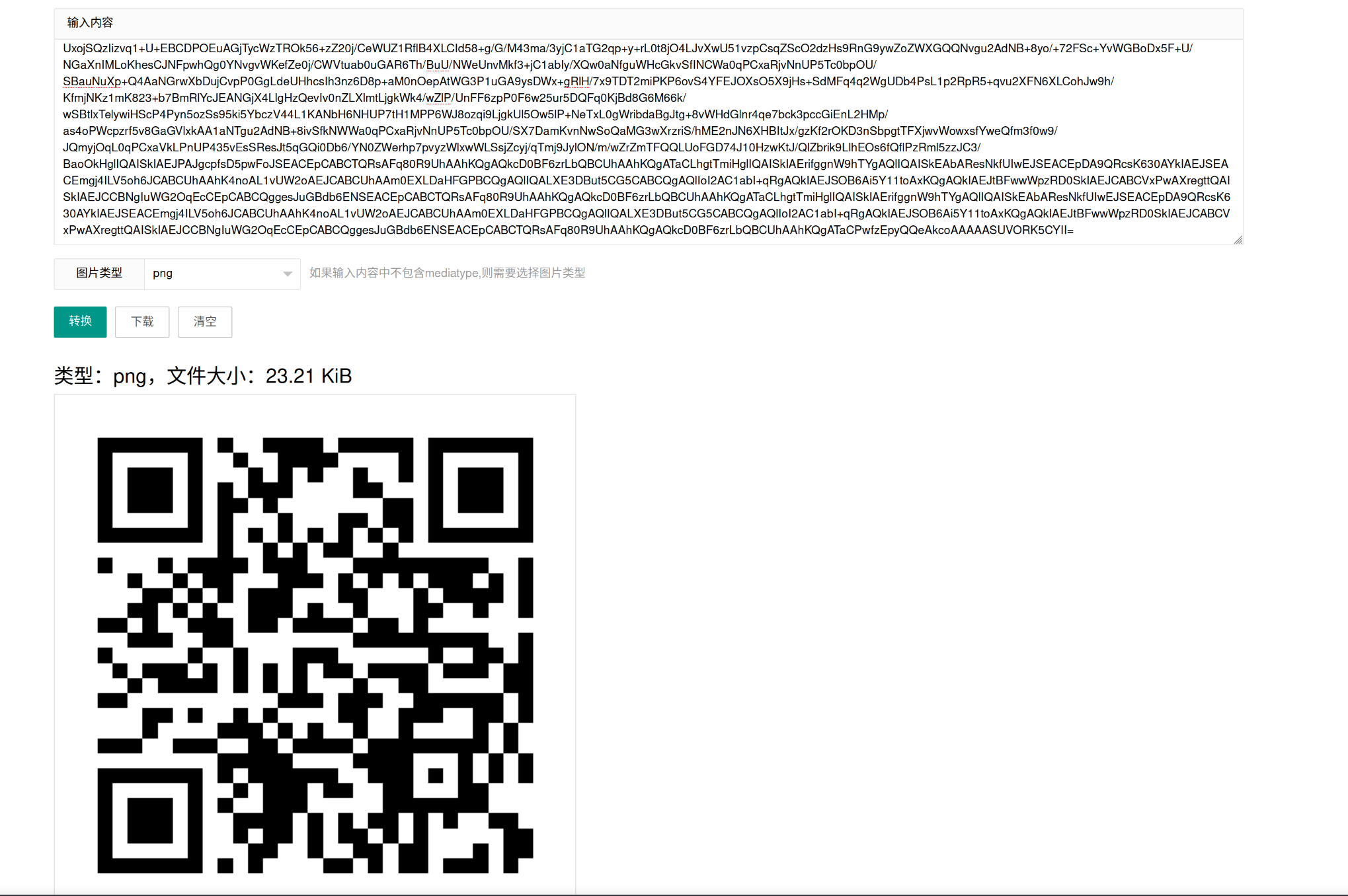

看到是需要base64转图片:

扫一下拿到:

misc7

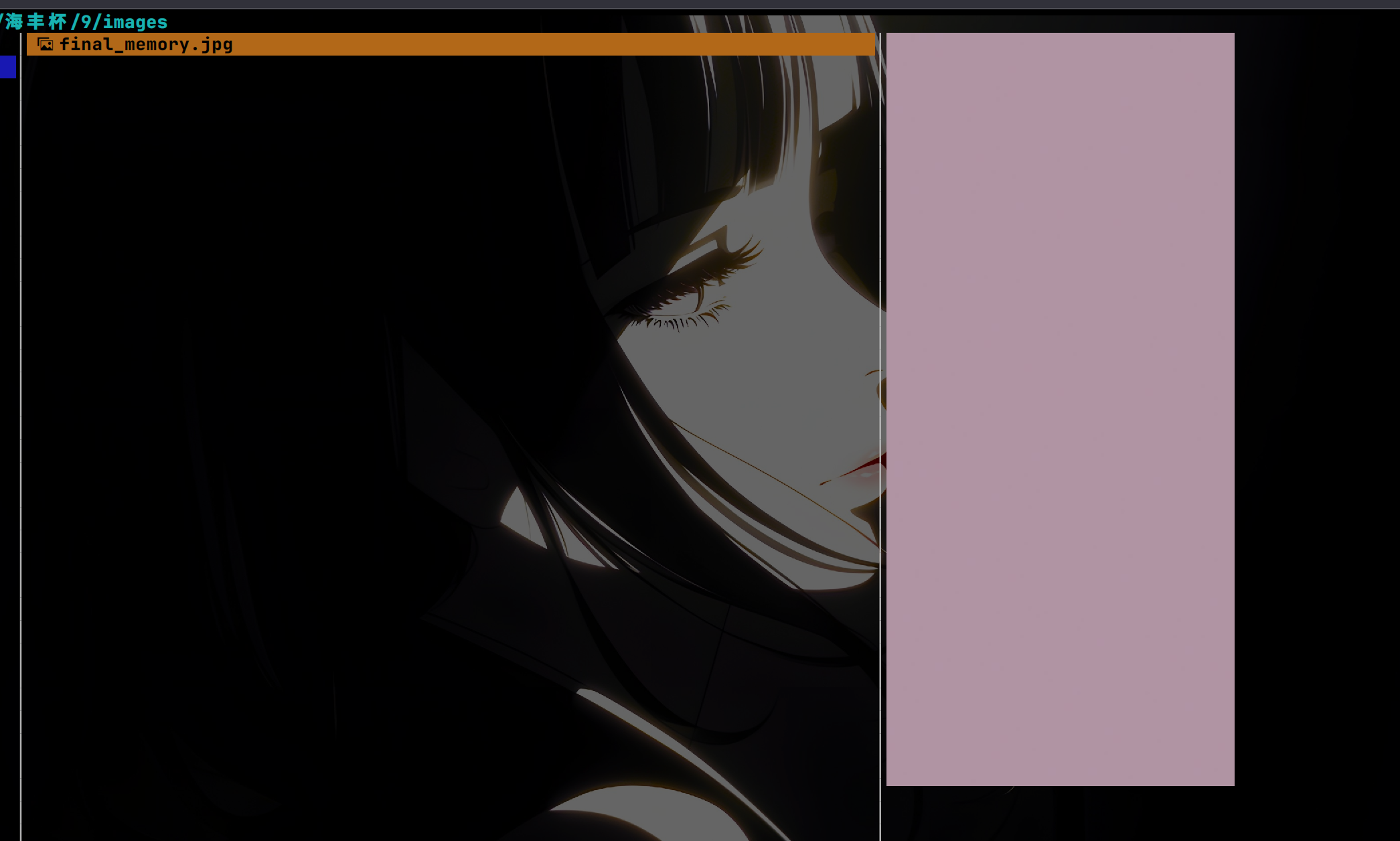

看源代码,拿到解压密码

解压拿到图像:

一张纯色图片

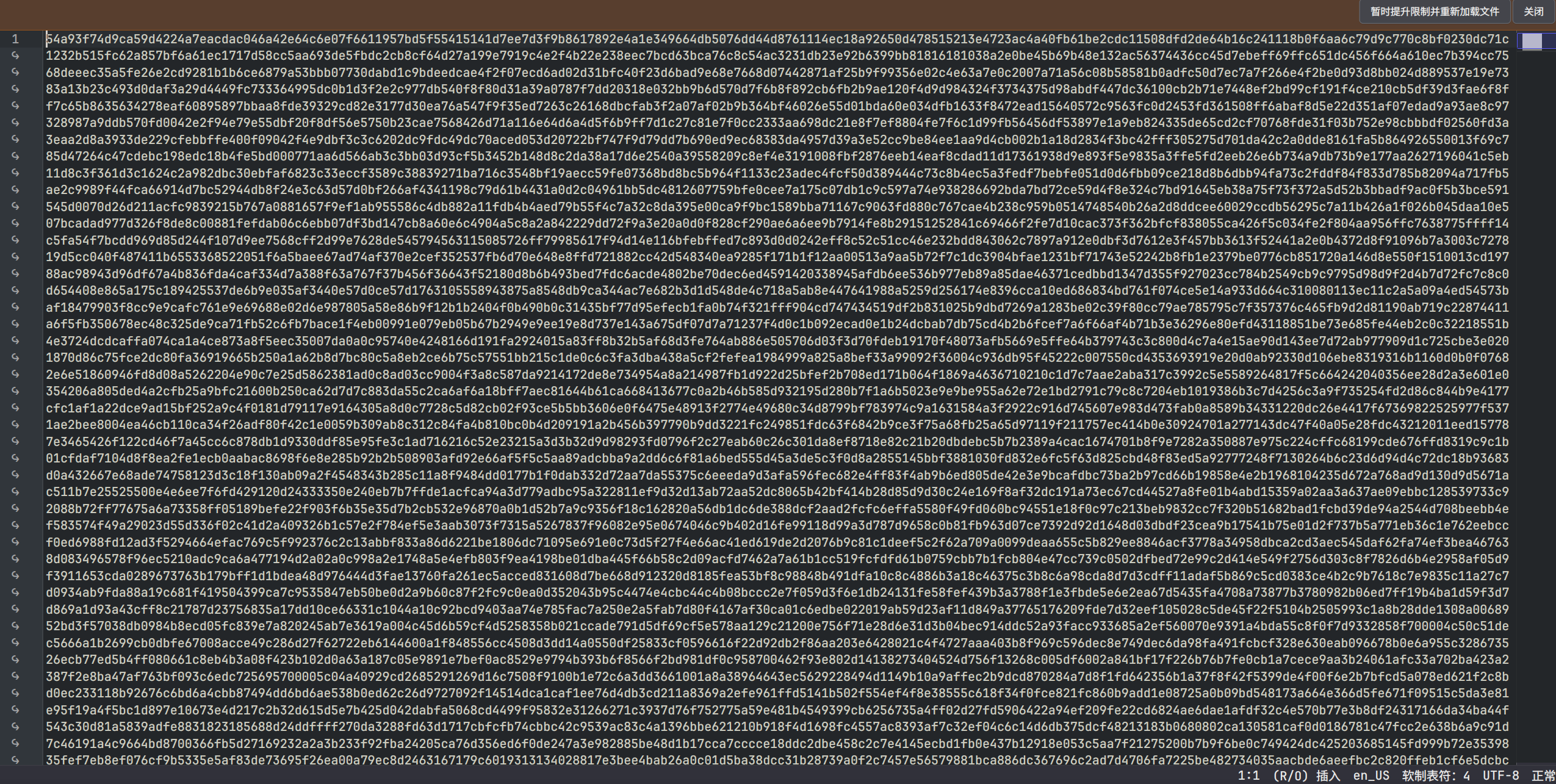

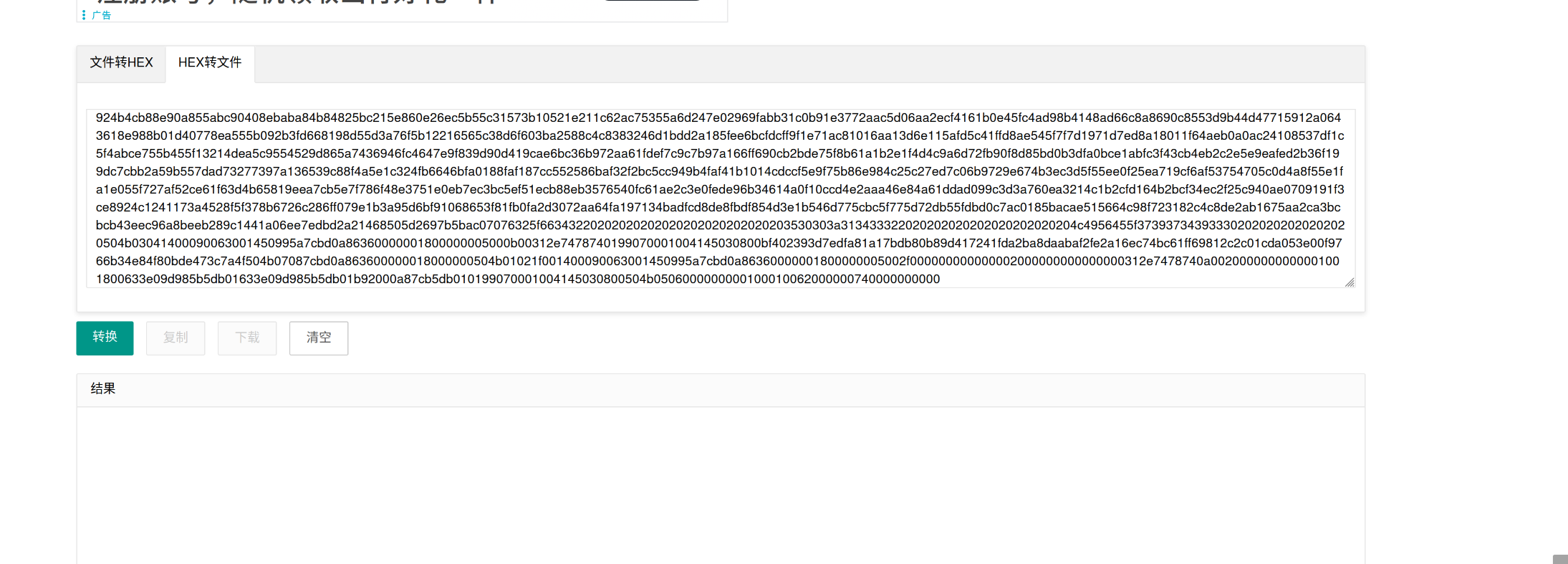

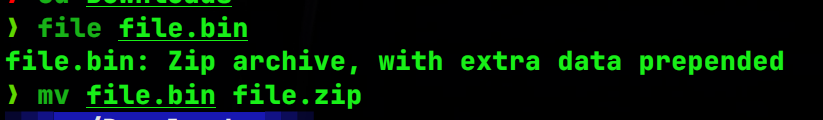

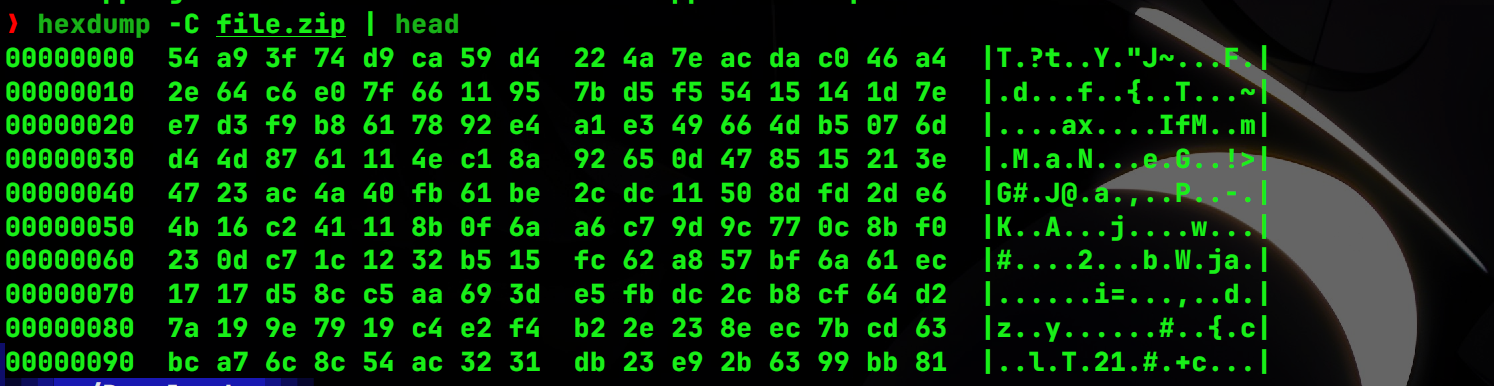

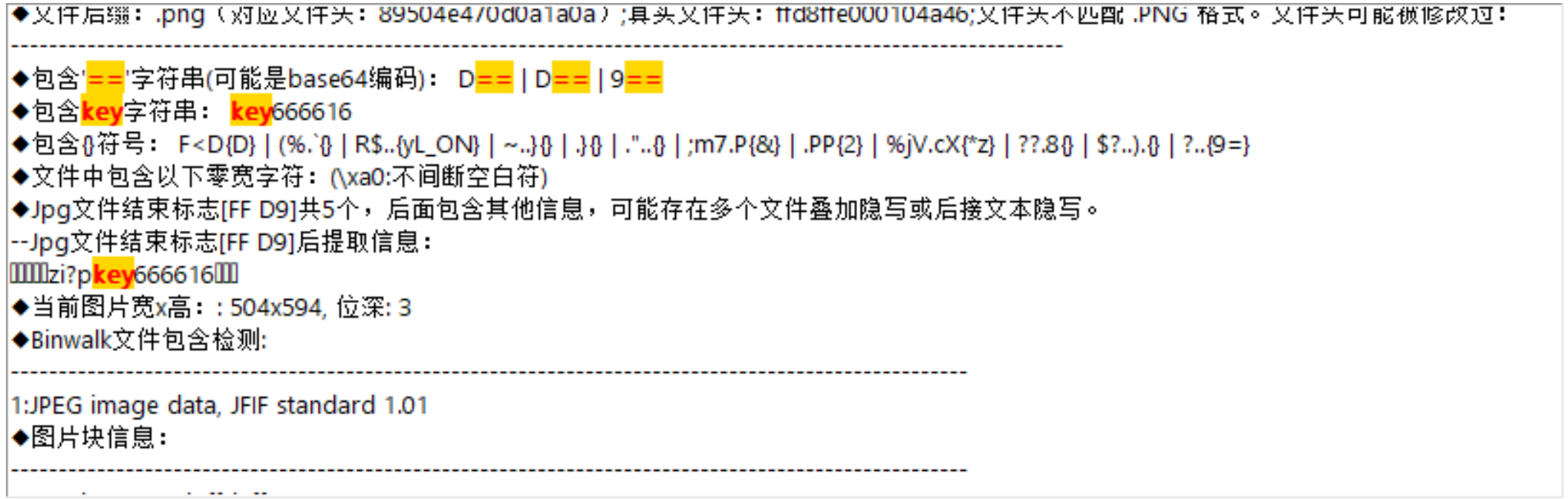

misc8

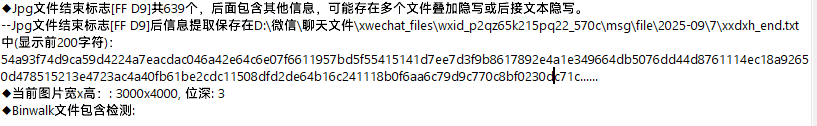

题目附件: 信号塔密钥,xxdxh.jpg

随波逐流发现图片藏有东西:

提取出来看看:

转换一下,下载下来识别是一个zip包:

解压发现解压不了,查看头部信息,发现有脏数据:

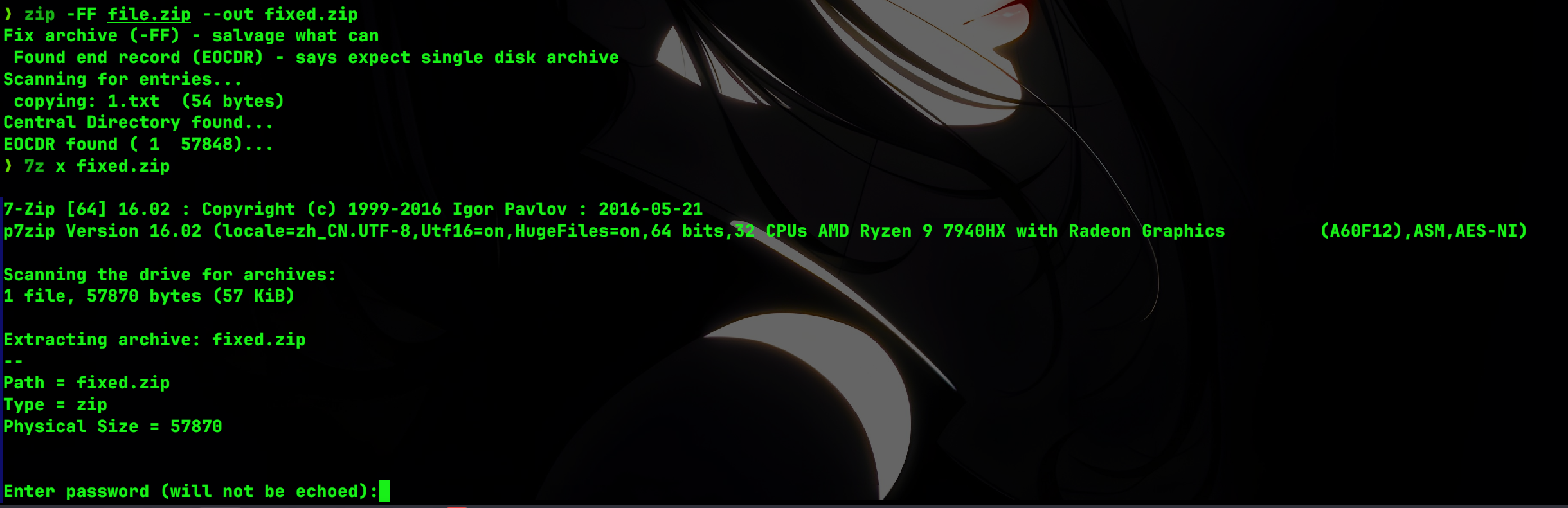

修复一下,尝试解压,发现需要密码:

想到提示:

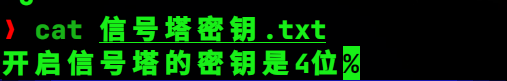

开始爆破:

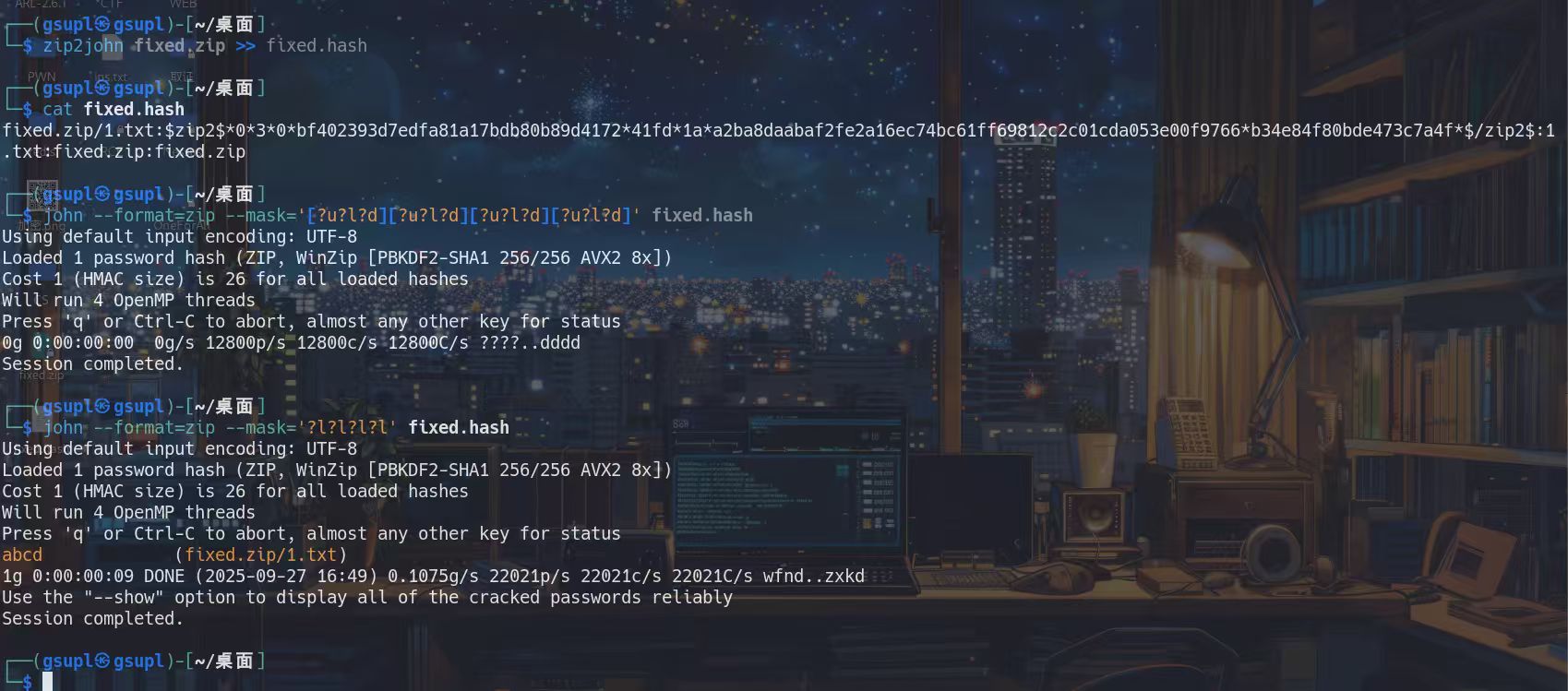

爆破拿到密码: abcd

misc9

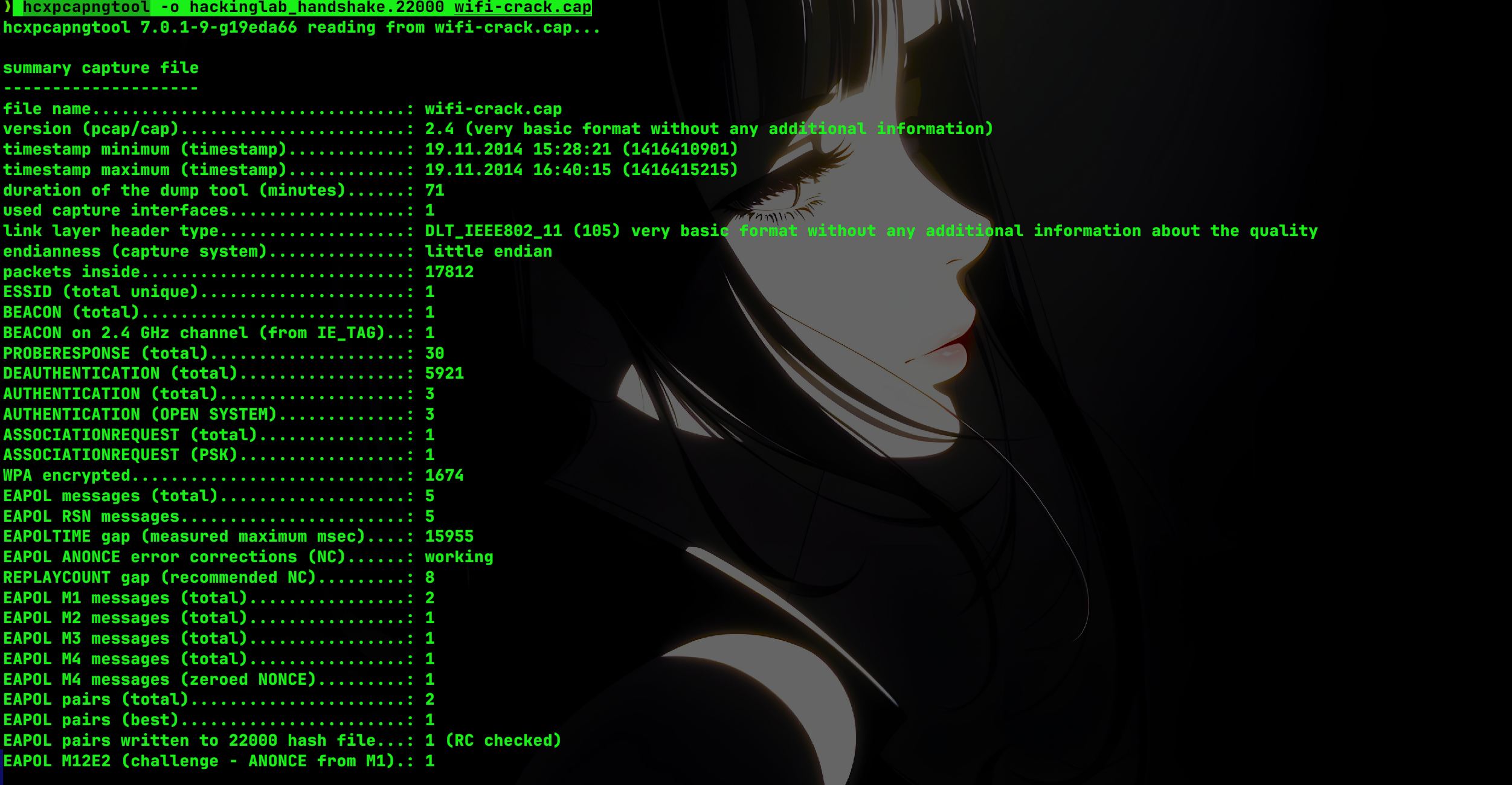

wifi-crack.cap

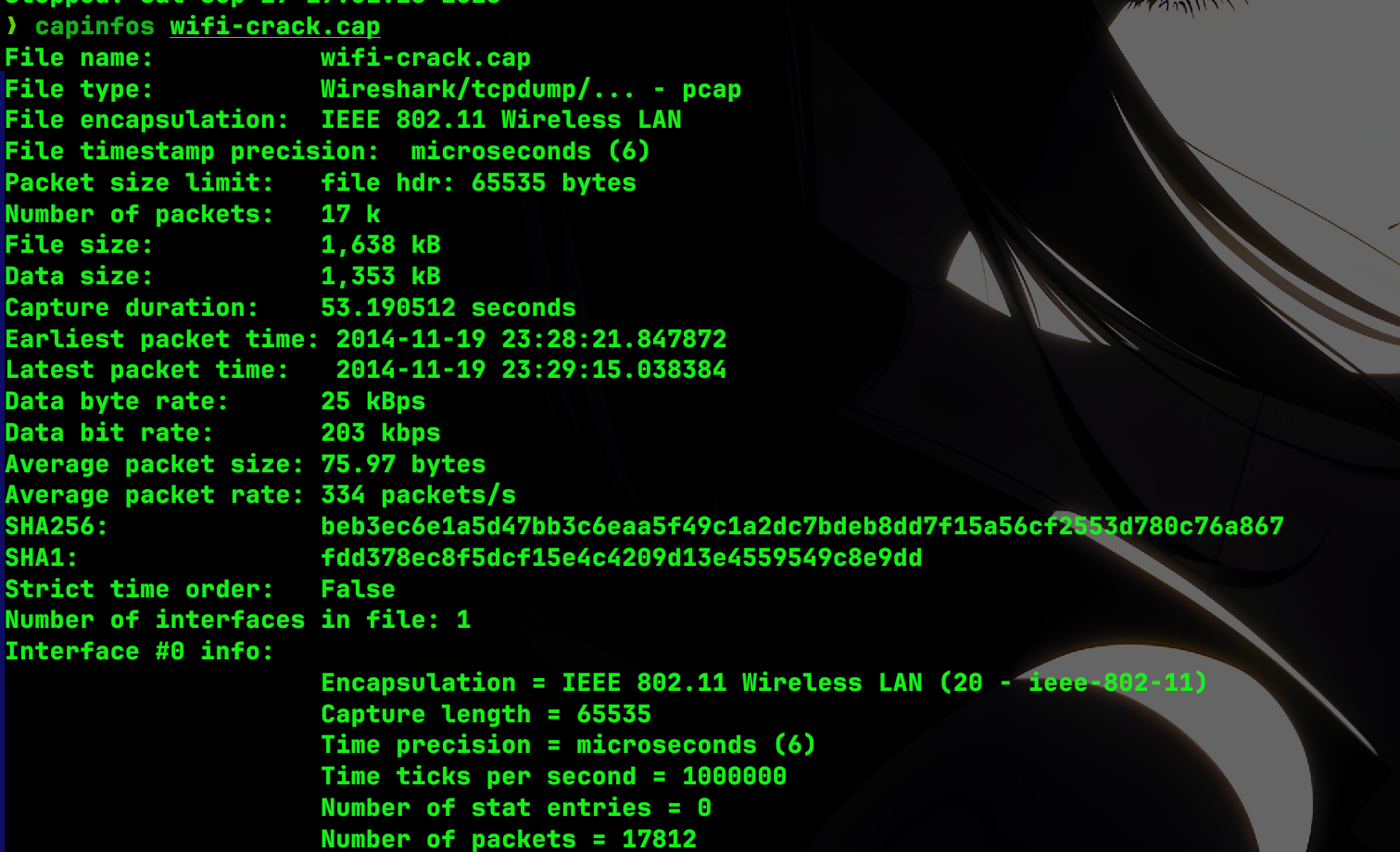

使用capinfos查看 pcap 文件类型、包数、时间等元信息

capinfos wifi-crack.cap

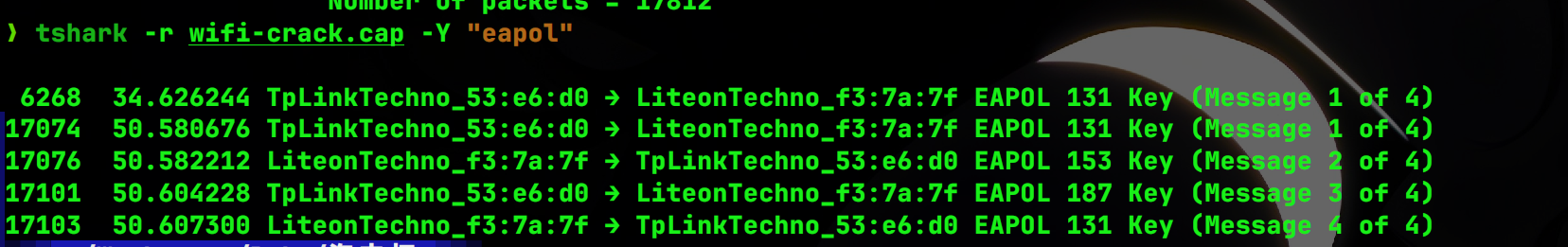

查看密码抓取目标:

典型的WPA/WPA2四次握手流程。

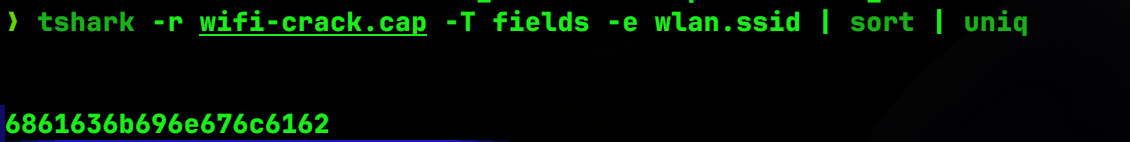

查看网络列表和SSID:

找到Wi-Fi名为:hackinglab

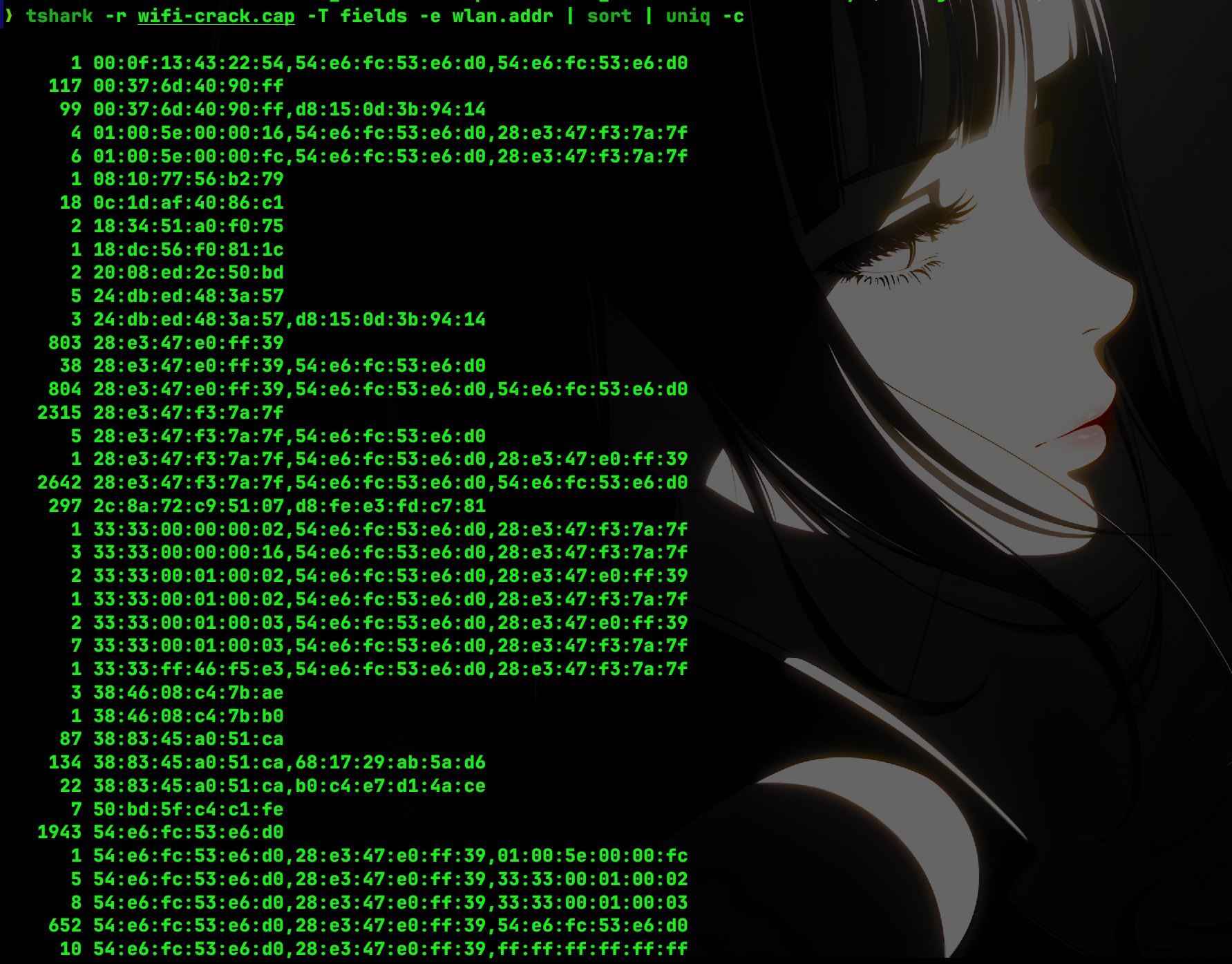

获取到关键MAC:

- AP(或 BSSID):

28:e3:47:f3:7a:7f - STA (Client):

54:e6:fc:53:e6:d0

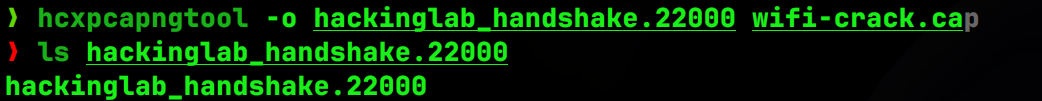

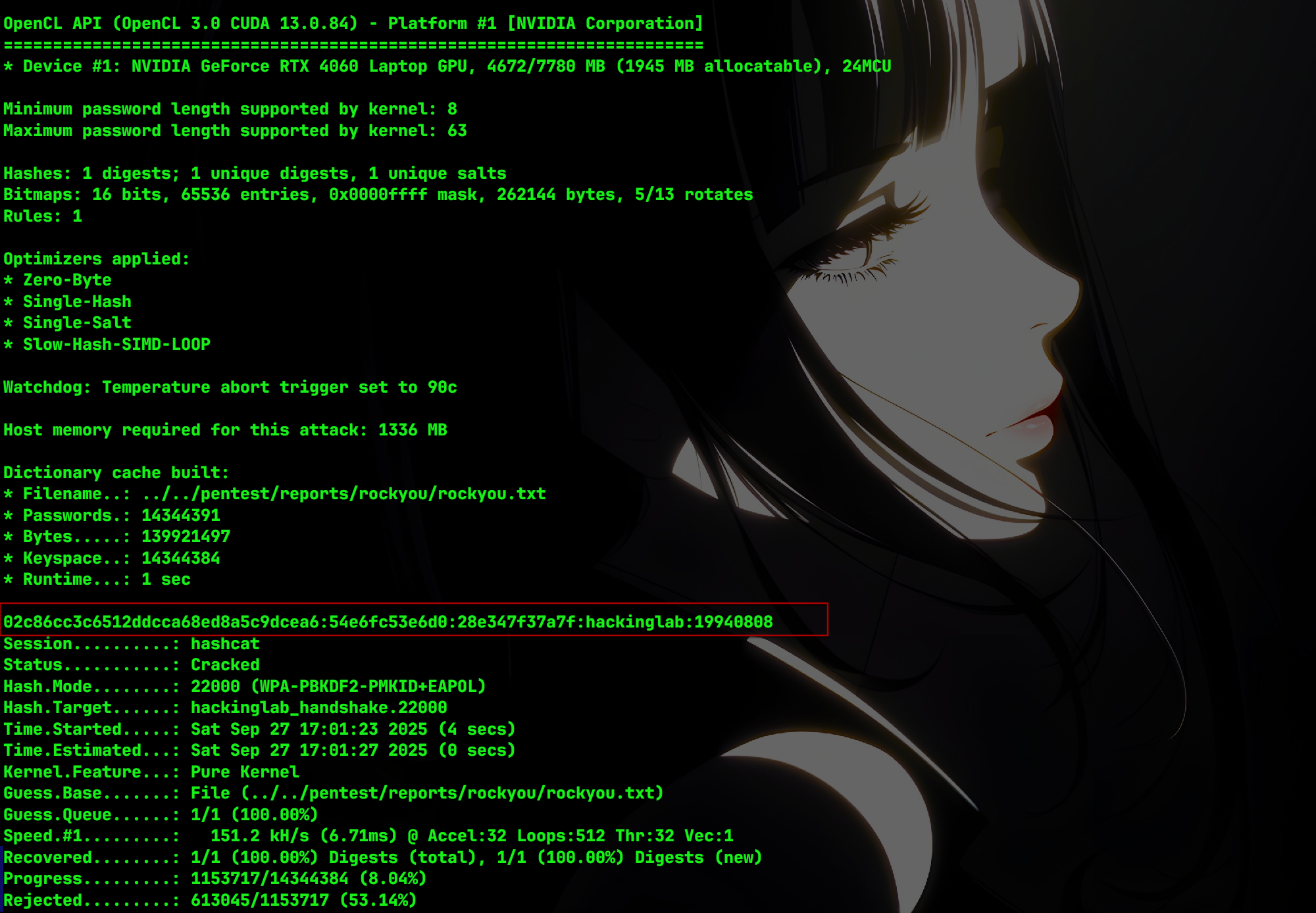

提取用于破解的哈希文件:

hcxpcapngtool -o hackinglab_handshake.22000 wifi-crack.cap

最后使用hashcat进行破解:

hashcat -m 22000 hackinglab_handshake.22000 ../../pentest/reports/rockyou/rockyou.txt --status --status-timer=10

获取到账号与明文密码:hackinglab:19940808

misc10

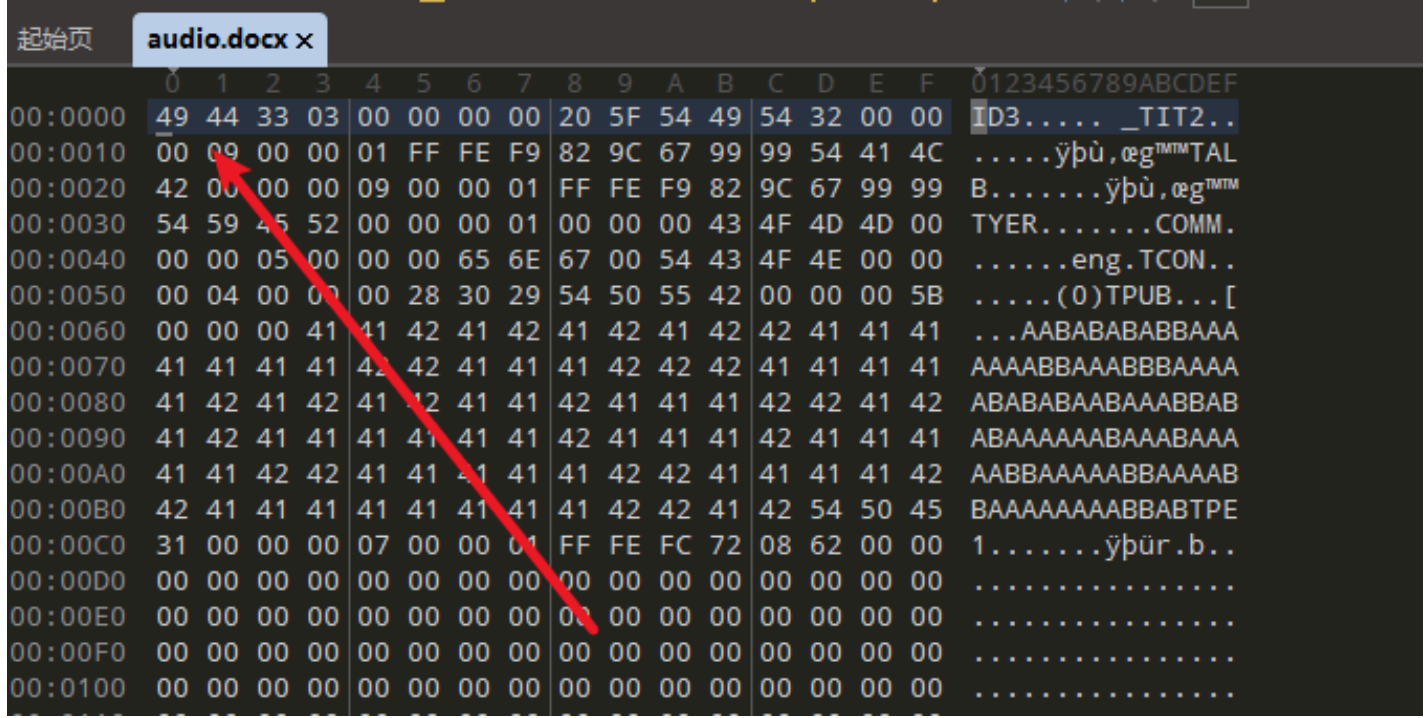

题目附件: 狼戈.png 曲谱.jpg audio.zip

随波逐流提取狼戈.png

使用key解压压缩包得到docx文件,使用010打开发现是mp3

misc11

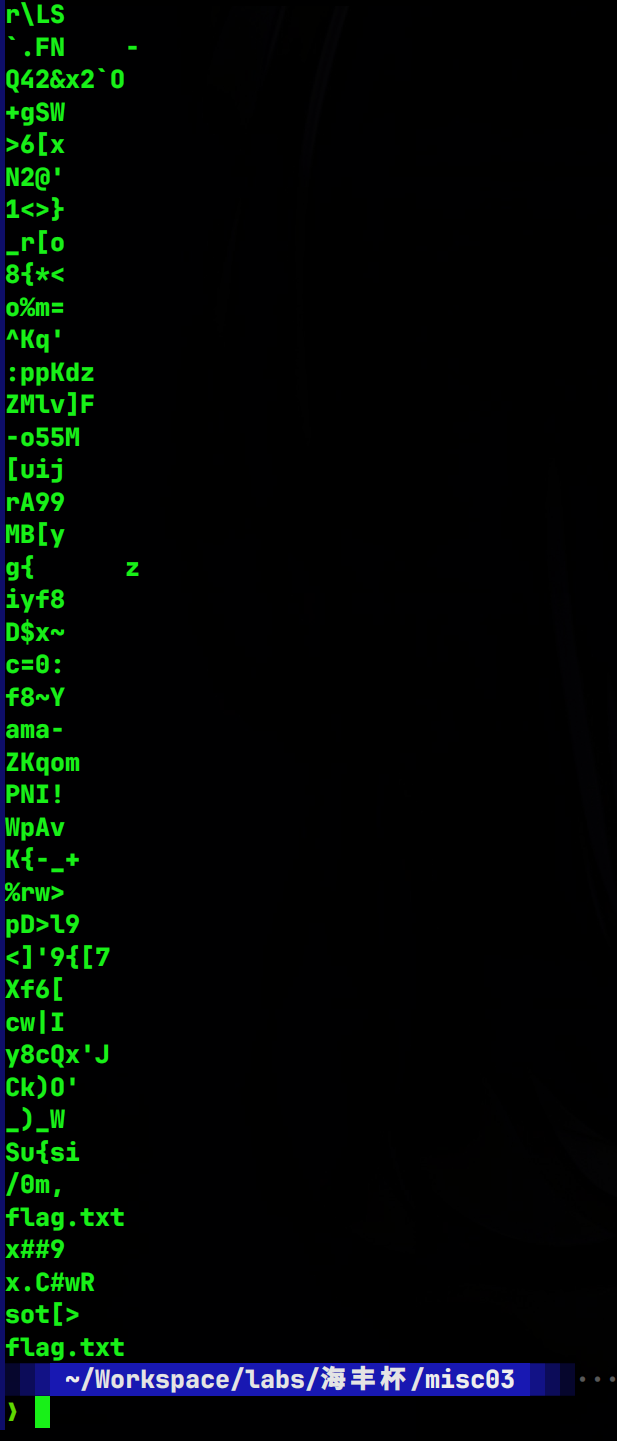

附件misc03.jpg

strings发现里面有东西:

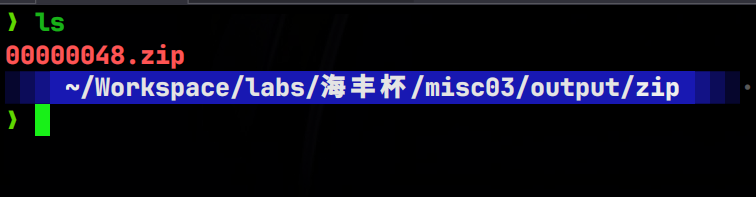

使用foremost提取,得到一个压缩包:

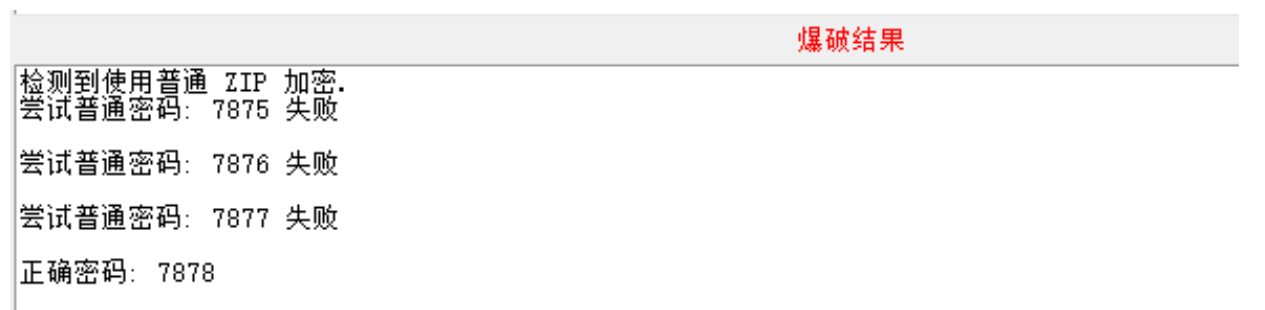

爆破压缩包拿到密码:

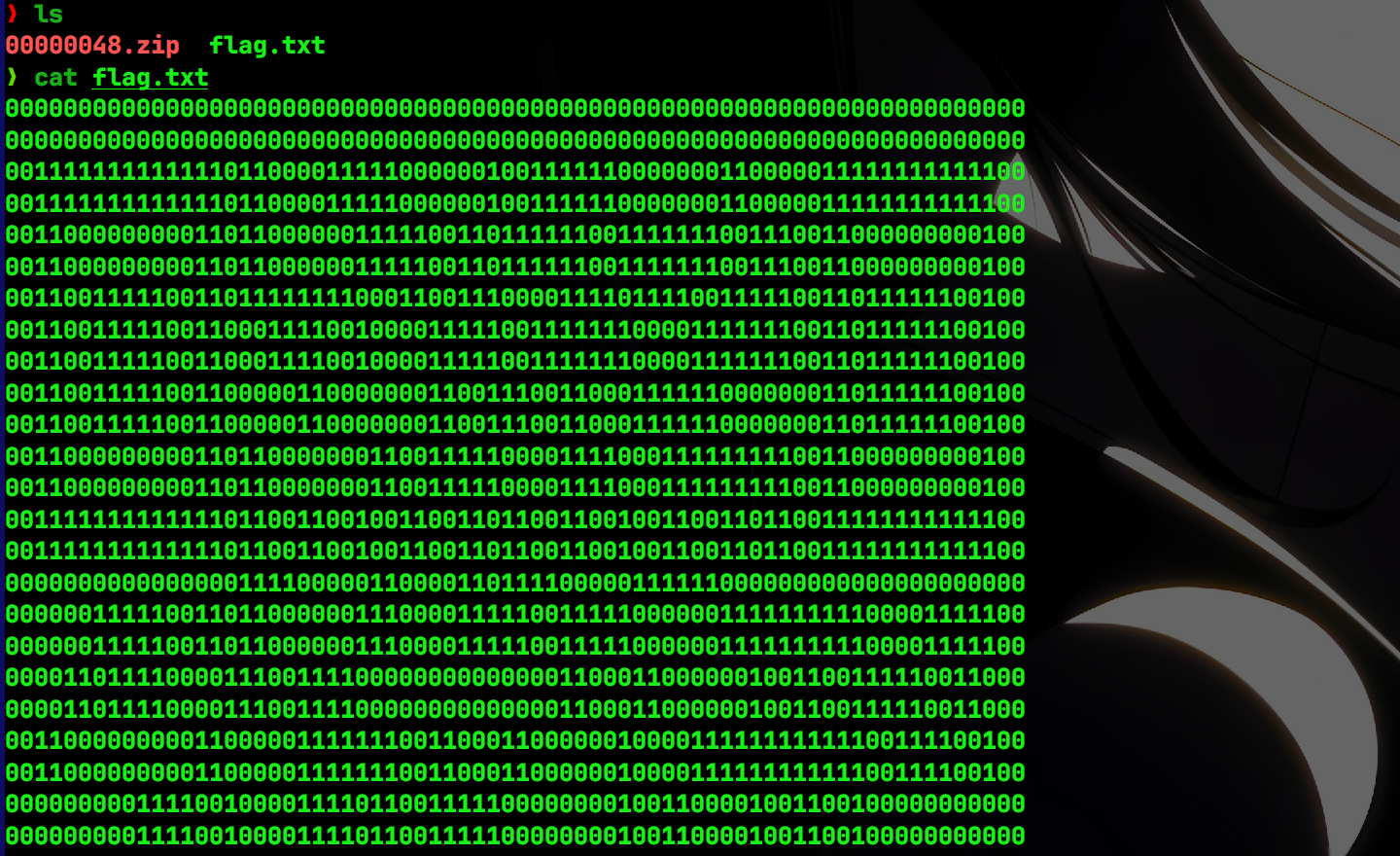

一堆010机器码,使用010转二维码:

扫描得到:

misc12

附件:VExTX19EZWNyeXB0.pcap

给附件名先来个base64解码:

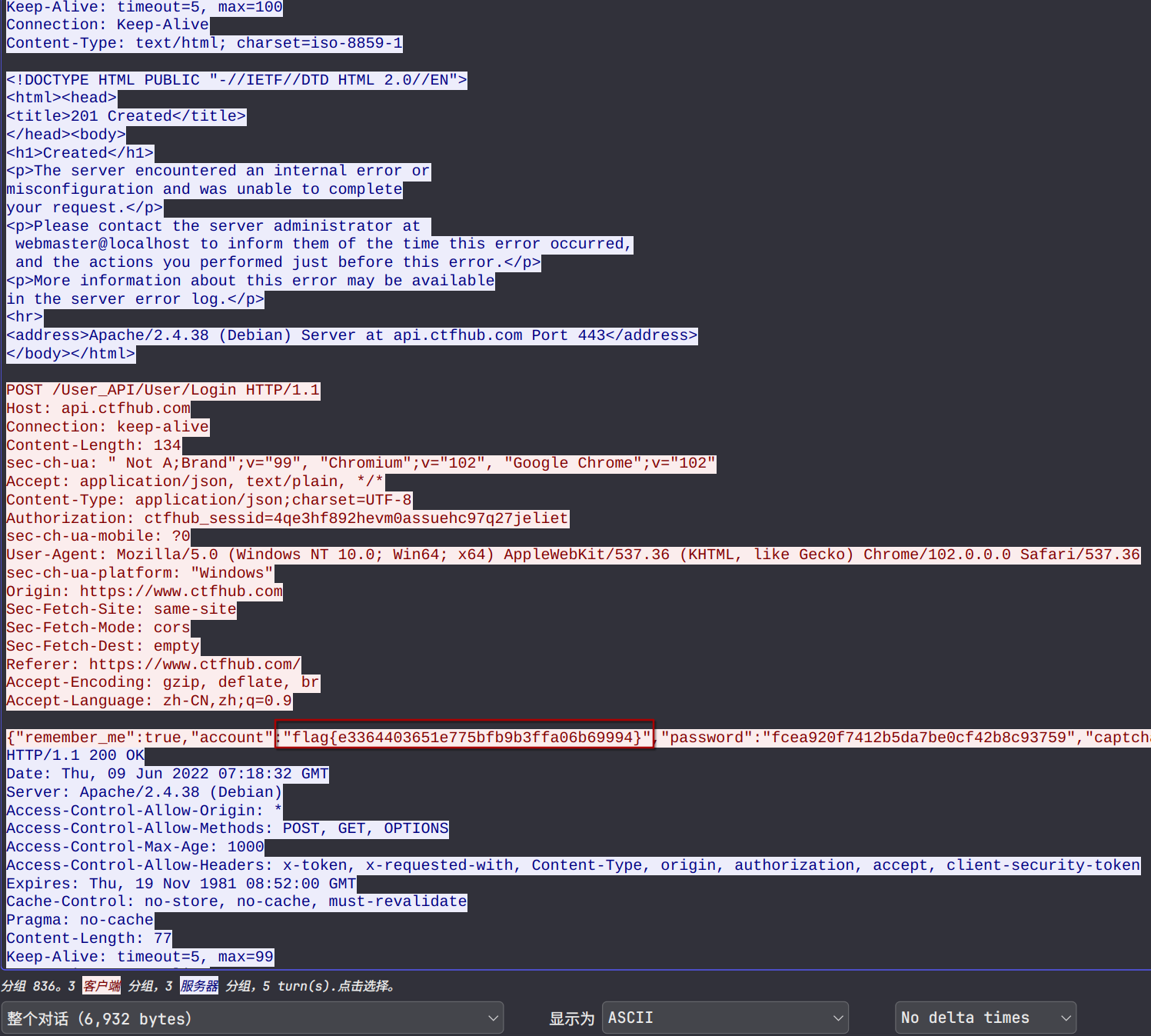

考的是TLS流量解密

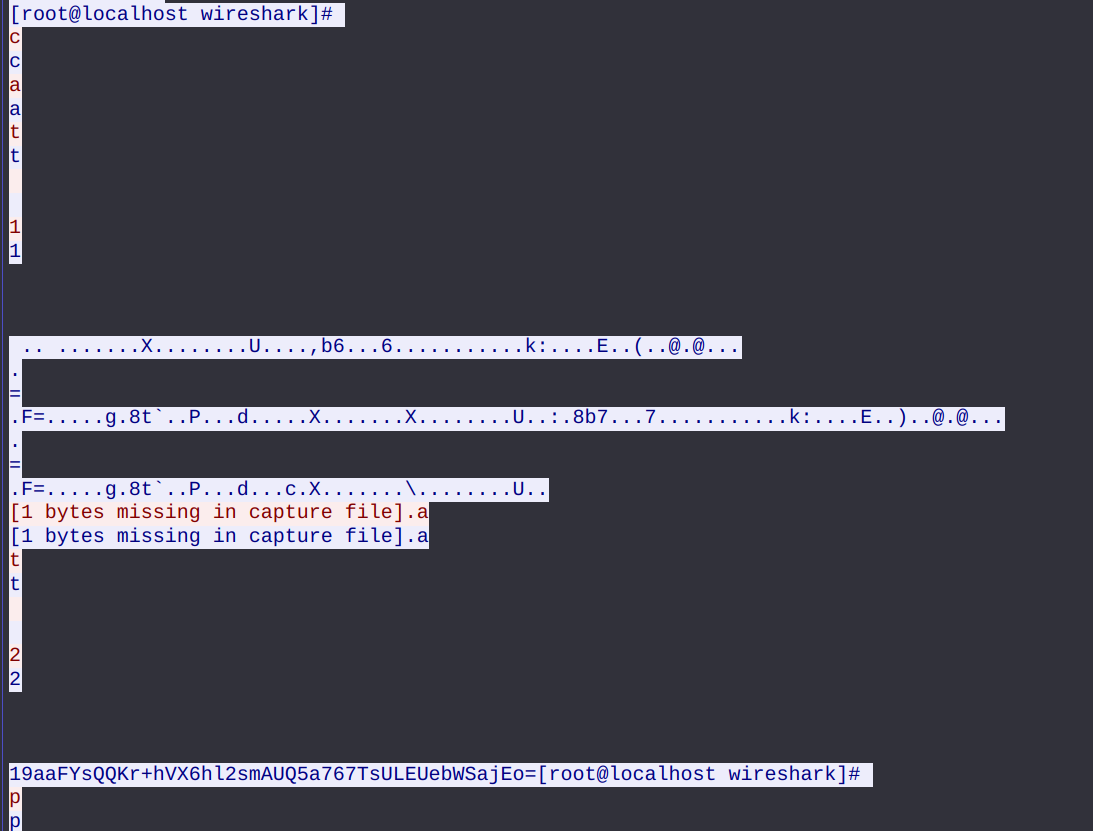

分析流量包中的Telnet流量,发现:

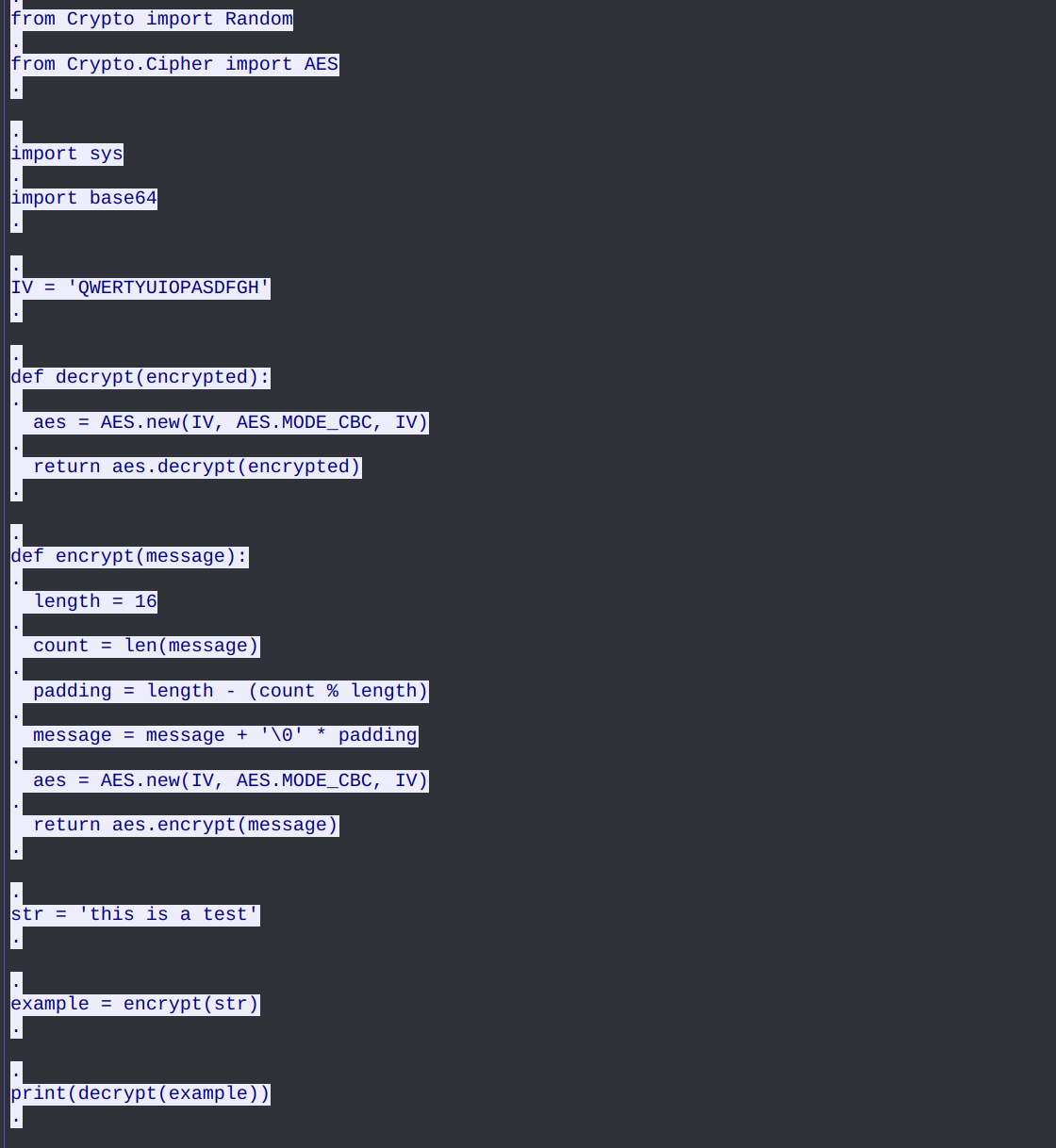

其中有文件名以及加密算法,写出解密算法,

# Attempt to decrypt Base64-looking strings found in the Telnet capture

# Using the AES parameters from the leaked Python script:

# IV = 'QWERTYUIOPASDFGH' used as both key and IV, AES-CBC, null-byte padding.

from Crypto.Cipher import AES

import base64

key = b'QWERTYUIOPASDFGH' # 16 bytes

iv = key

b64_candidates = [

"19aaFYsQQKr+hVX6hl2smAUQ5a767TsULEUebWSajEo="

]

def try_decrypt(b64):

try:

data = base64.b64decode(b64)

except Exception as e:

return f"Base64 decode error: {e}"

try:

cipher = AES.new(key, AES.MODE_CBC, iv)

dec = cipher.decrypt(data)

# strip trailing nulls

dec_stripped = dec.rstrip(b'\x00')

try:

return dec_stripped.decode('utf-8', errors='replace'), dec, dec_stripped

except:

return ("<binary data>", dec, dec_stripped)

except Exception as e:

return f"AES decrypt error: {e}"

results = {}

for b in b64_candidates:

results[b] = try_decrypt(b)

results

{'19aaFYsQQKr+hVX6hl2smAUQ5a767TsULEUebWSajEo=': ('passwd={No_One_Can_Decrypt_Me}', b'passwd={No_One_Can_Decrypt_Me}\x00\x00', b'passwd={No_One_Can_Decrypt_Me}')}

解出密码为{No_One_Can_Decrypt_Me}

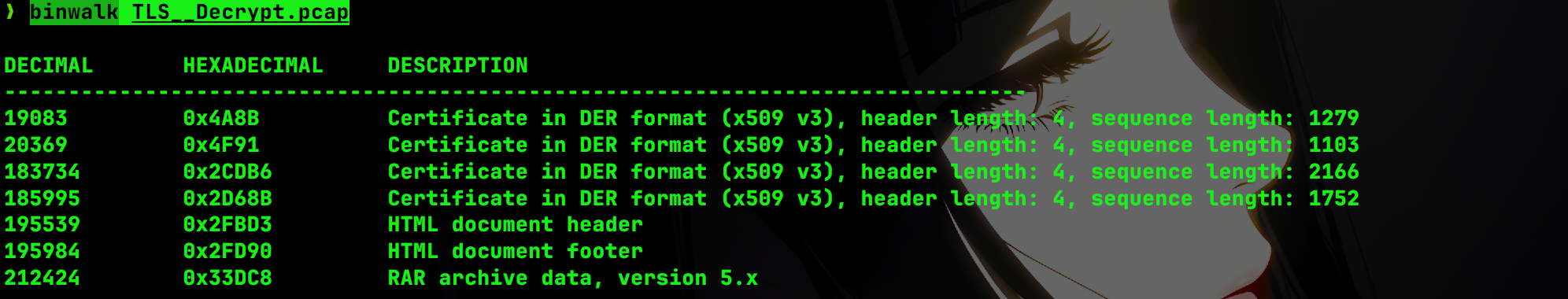

binwalk分析流量包,发现有一个rar压缩文件:

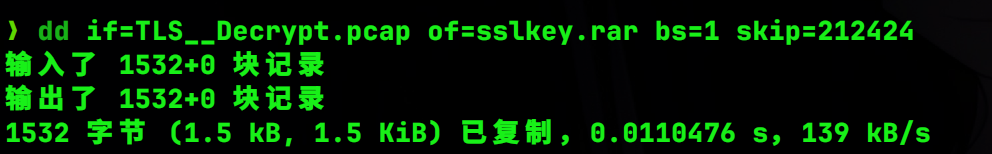

根据分析流量包,确认这个是sslkey.rar,根据binwalk的分析结果,我们确定了sslkey.rar文件在TLS__Decrypt.pcap文件中的起始偏移量为212424字节。现在,我们可以使用dd命令来精确地从PCAP文件中提取出这个RAR文件。

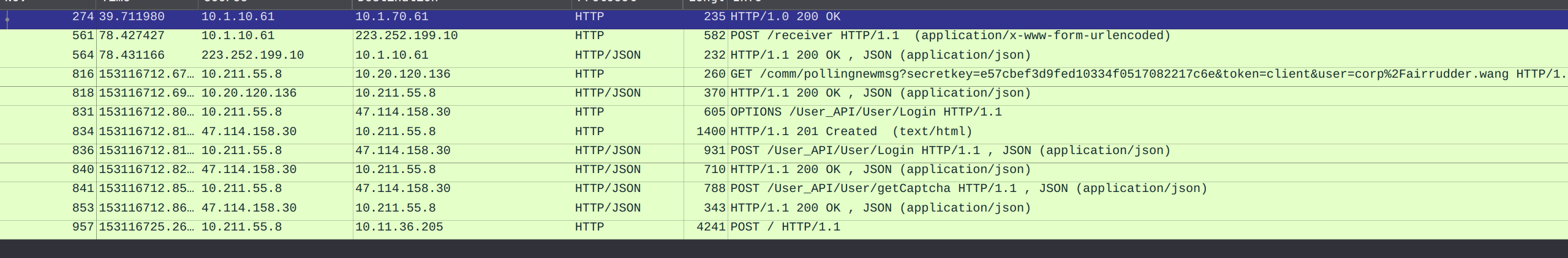

然后解压,发现需要密码,想到上述解密出来的passwd,成功解密拿到sslkey.log,导入Wireshark成功解密流量:

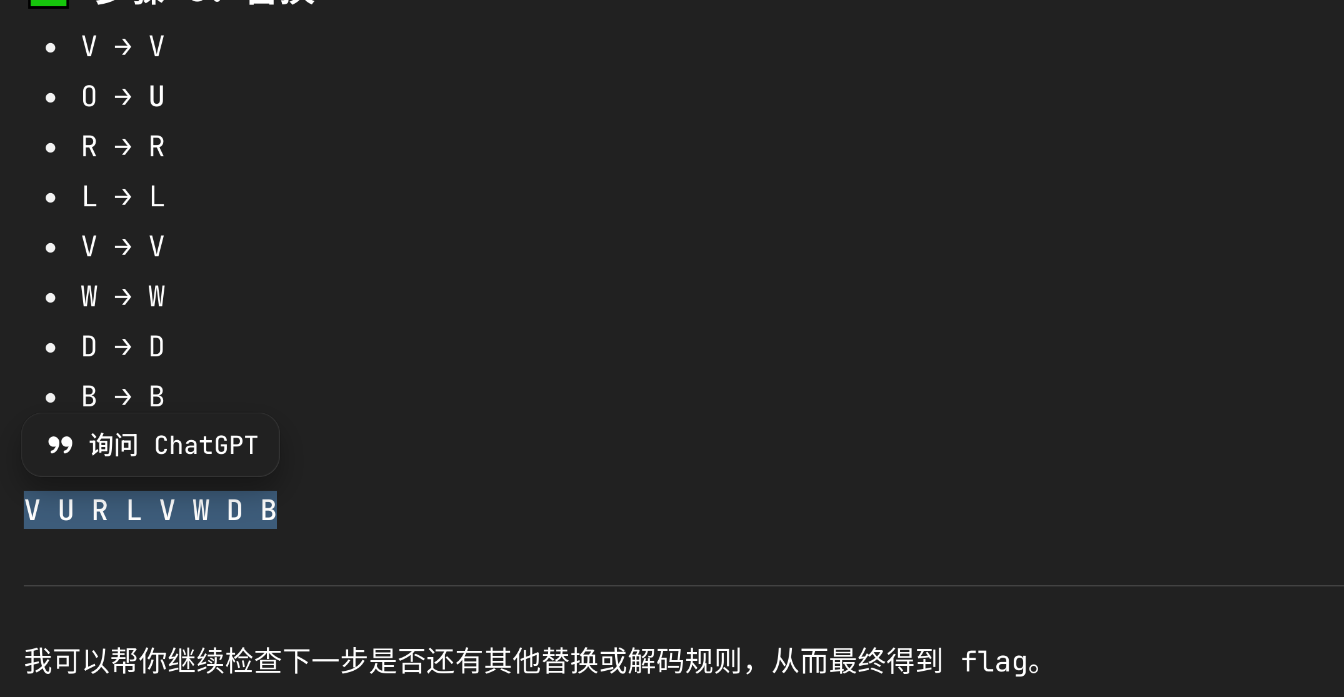

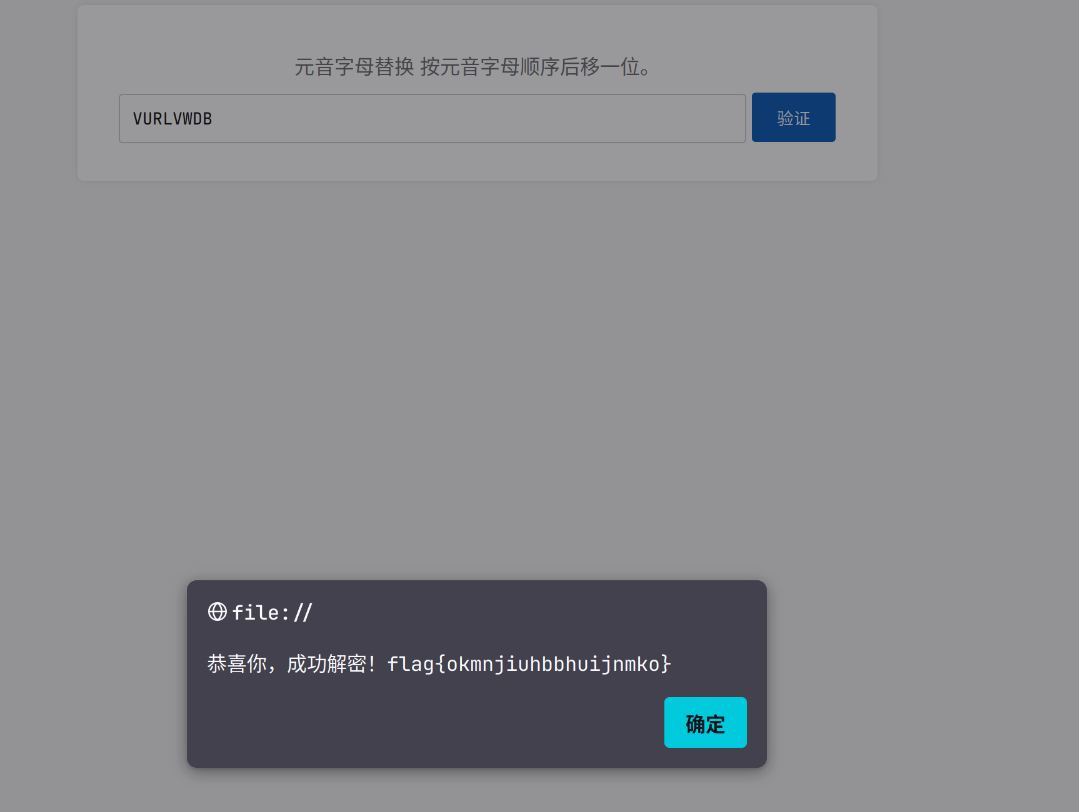

crypto

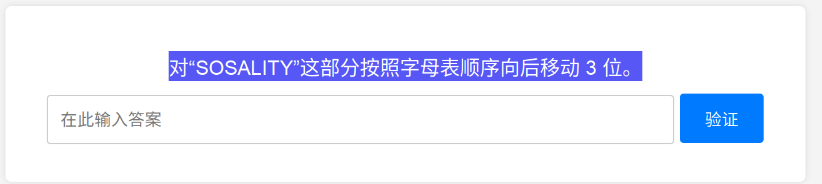

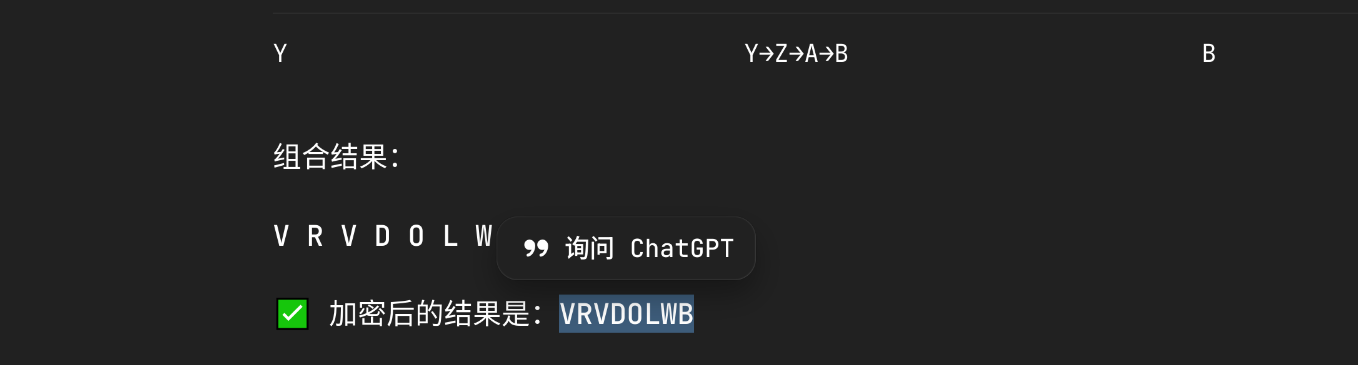

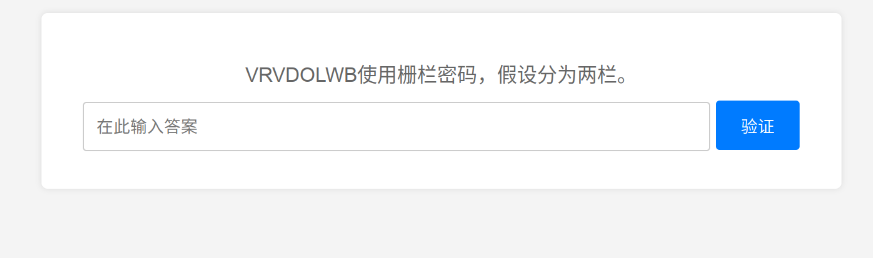

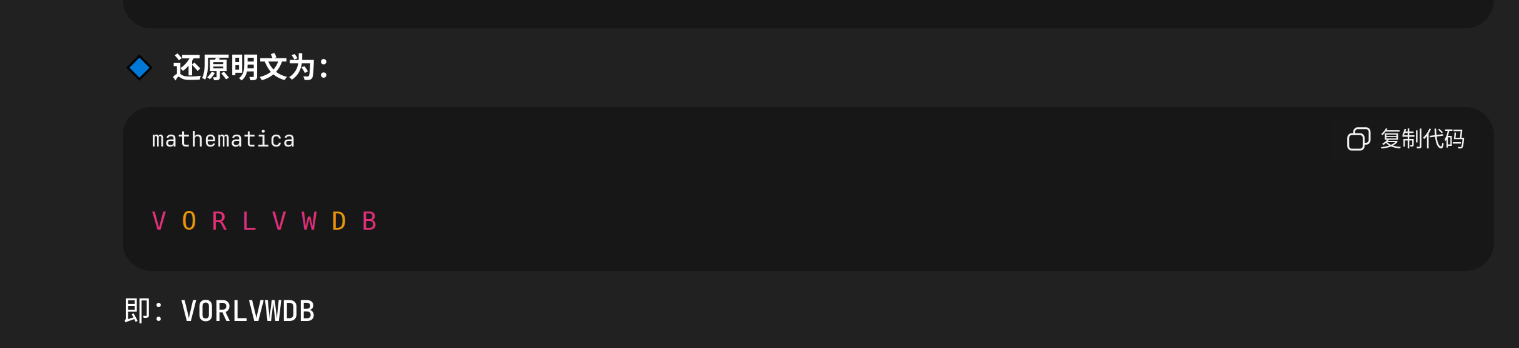

crypto1

想笑:

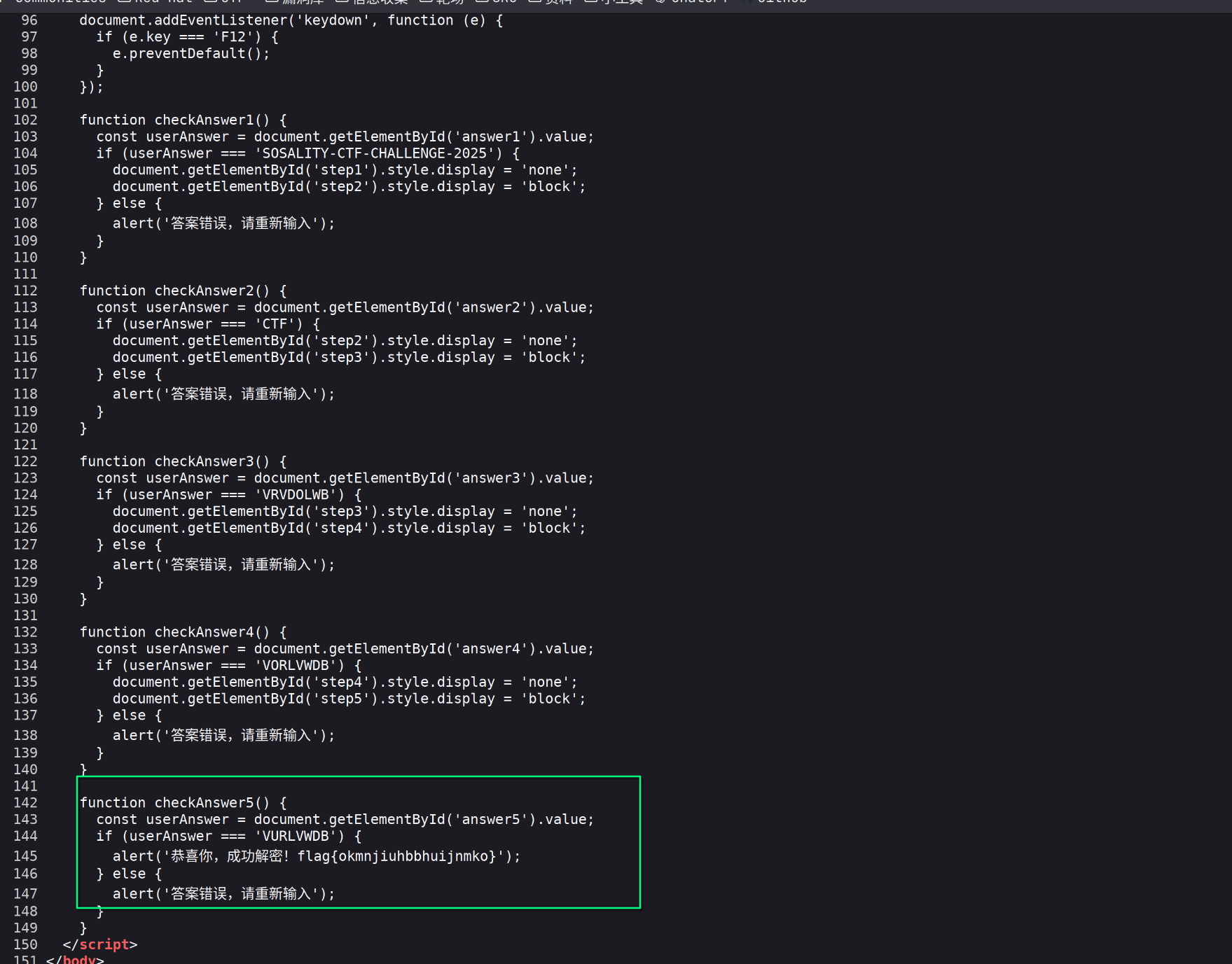

Ctrl+U直接查看源代码。

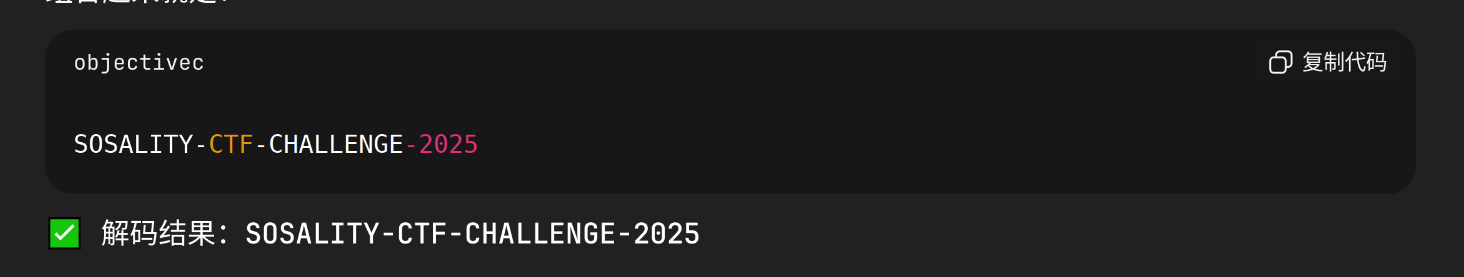

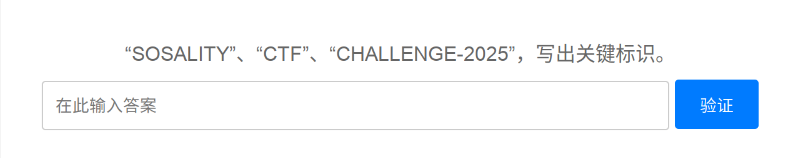

正常解密,首先解十六进制转字符:

CTF

VORLVWDB

crypto2

sm3和sm4,需要想爆破md5一样纯爆破。

总结

有问题还请大佬指出来

浙公网安备 33010602011771号

浙公网安备 33010602011771号