DMZ 区域

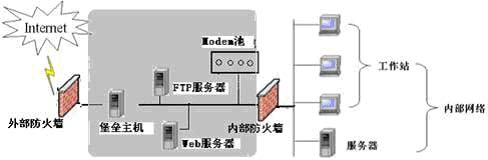

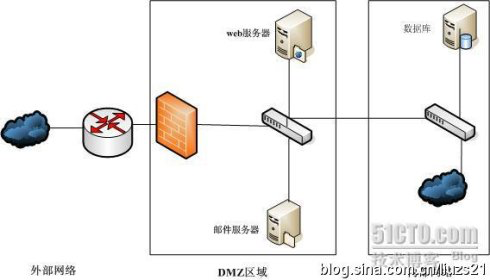

下面对DMZ区域进行简要介绍:DMZ是网络的一个区域,介于外网与内网之间的一个特殊区域,也称隔离区。它不同于传统的防火墙设置,DMZ防火墙方案为要保护的内部网络增加了一道安全防线,通常认为是非常安全的。它提供了一个区域放置公共服务器,能有效地避免一些互联应用需要公开,而与内部安全策略相矛盾的情况发生。在DMZ区域中通常包括堡垒主机、Modem池,以及所有的公共服务器,真正的后台数据需要放在内部网络中。

一般情况下,外部网络访问内部网络有两种方法:

1、主机放在内部网络LAN中,在路由器或者防火墙上做端口映射,开放路由器或者防火墙的端口和主机的端口。这种情况是在防火墙上开放了端口后,防火墙变得不安全。

2、服务器放在DMZ区域,建立DMZ网络,直接在路由器或者防火墙上做DMZ设置。

DMZ的访问规则:

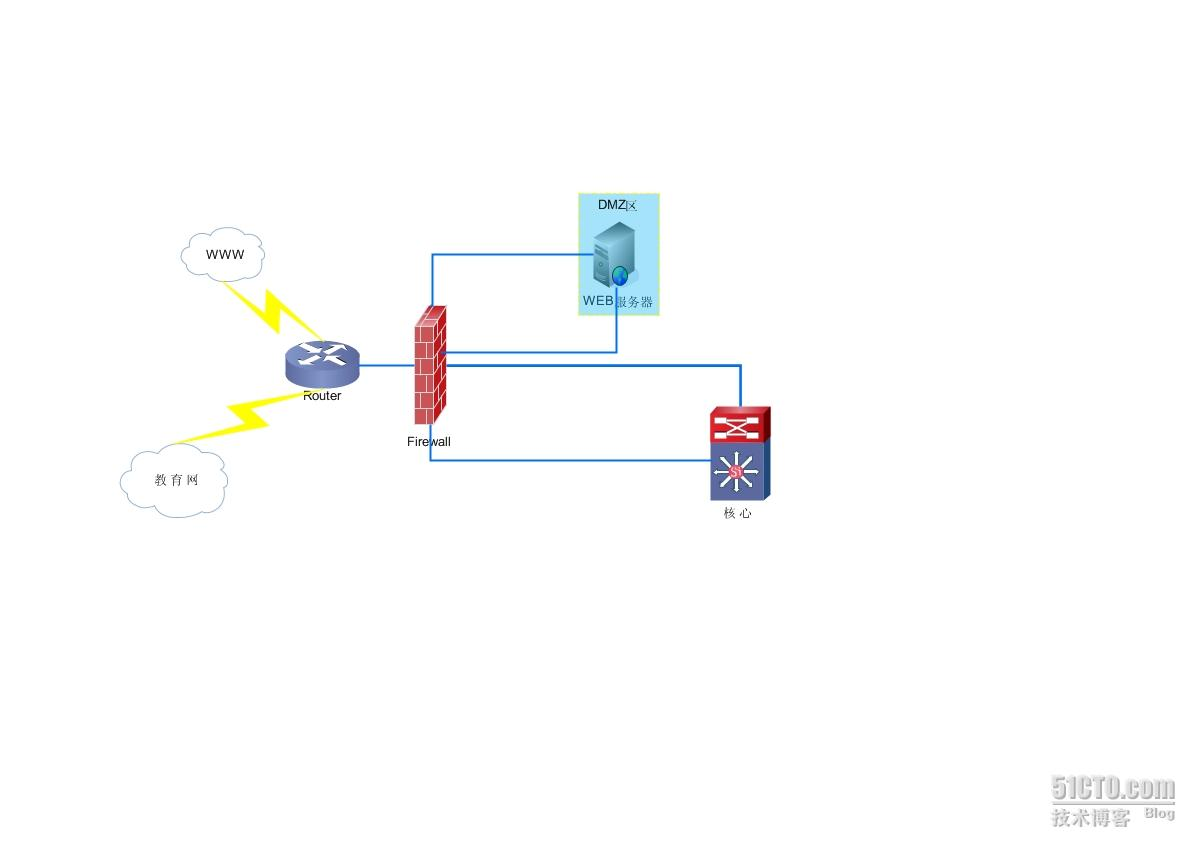

在一个用路由器连接的局域网中,我们可以将网络划分为三个区域:安全级别最高的LANArea(内网),安全级别中等的DMZ区域和安全级别最低的Internet区域(外网)。三个区域因担负不同的任务而拥有不同的访问策略。我们在配置一个拥有DMZ区的网络的时候通常定义以下的访问控制策略以实现DMZ区的屏障功能。

(1)内网可以访问外网

内网的用户需要自由地访问外网。在这一策略中,防火墙需要执行NAT。

(2)内网可以访问DMZ

此策略使内网用户可以使用或者管理DMZ中的服务器。

(3)外网不能访问内网

这是防火墙的基本策略了,内网中存放的是公司内部数据,显然这些数据是不允许外网的用户进行访问的。如果要访问,就要通过VPN方式来进行。

(4)外网可以访问DMZ

DMZ中的服务器需要为外界提供服务,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

(5)DMZ不能访问内网

如不执行此策略,则当入侵者攻陷DMZ时,内部网络将不会受保护。

(6)DMZ不能访问外网

此条策略也有例外,比如我们的例子中,在DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

保持更新,资料来源于网络。

参考链接:https://blog.csdn.net/luojianbinfen/article/details/40783407

浙公网安备 33010602011771号

浙公网安备 33010602011771号