weblogic10.3.6漏洞修改方案

1.CVE-2018-2628漏洞

CVE-2018-2628漏洞利用的第一步是与weblogic服务器开放在服务端口上的T3服务建立socket连接,可通过控制T3协议的访问来临时阻断攻击行为。

WebLogic Server 提供了名为 weblogic.security.net.ConnectionFilterImpl 的默认连接筛选器。此连接筛选器接受所有传入连接,可通过此连接筛选器配置规则,对t3及t3s协议进行访问控制。

1、进入Weblogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

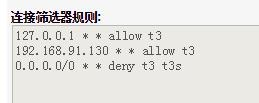

2、在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:

127.0.0.1 * * allow t3

192.168.133.130 * * allow t3 备注:替换服务器ip地址

0.0.0.0/0 * * deny t3 t3s

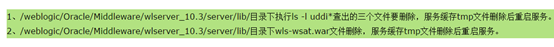

3、删除war包:

2、后台地址泄露漏洞

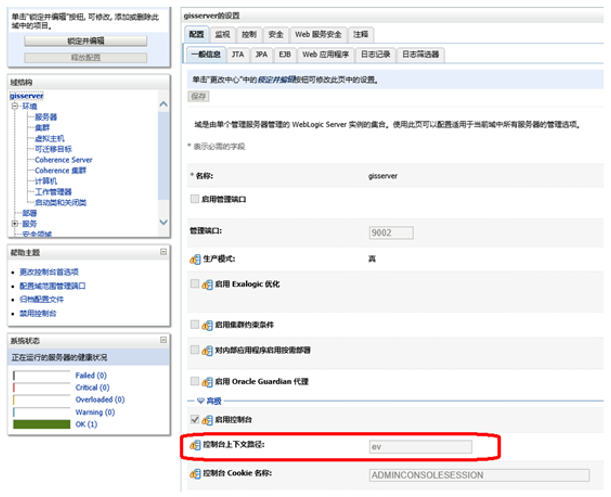

修改控制台上下文路径:

浙公网安备 33010602011771号

浙公网安备 33010602011771号