Exp4 恶意代码分析 20154302薛师凡

Exp4 恶意代码分析 20154302薛师凡

一、实践内容

(一)系统运行监控

1.Windows计划任务—schtasks。

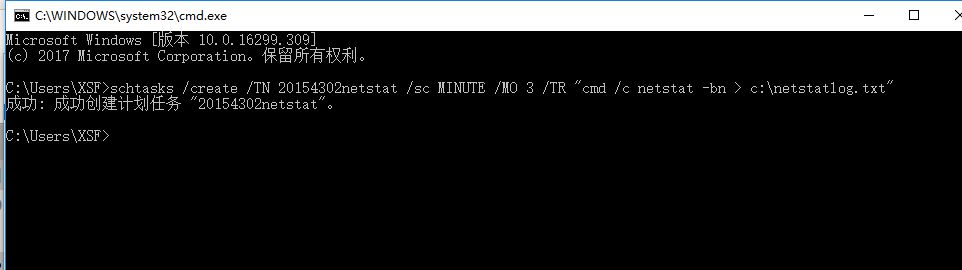

输入指令

schtasks /create /TN 20154302netstat /sc MINUTE /MO 3 /TR "cmd /c netstat -bn > c:\netstatlog.txt"

表示每3min记录下有哪些程序在连接网络,输出结果在C盘的netstatlog.txt文件中。

(解释:TN是TaskName的缩写,我们创建的计划任务名是20154302netstat;sc表示计时方式,我们以分钟计时填MINUTE;TR=Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口)

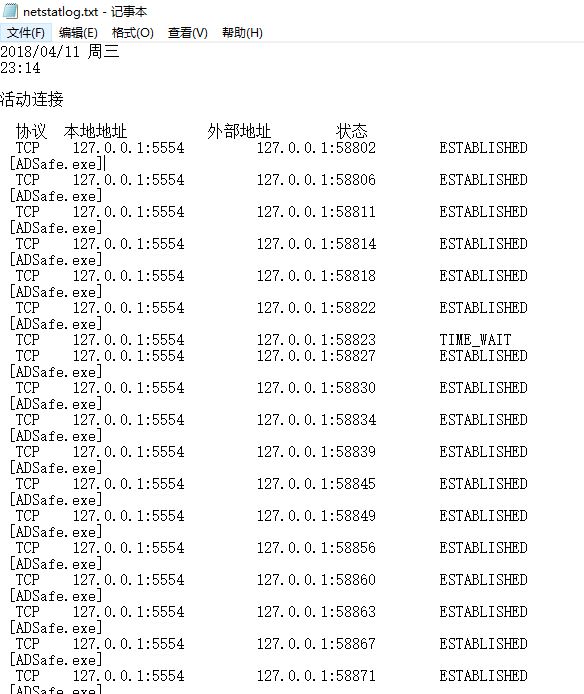

我们打开文件netstatlog.txt发现里面已经被写了内容

在C盘要目录下建一个文件c:\netstatlog.bat(先把后缀设为txt,保存好内容后把后缀改为bat)

date /t >>c:\netstatlog.txt

time /t >>c:\netstatlog.txt

netstat -bn >>c:\netstatlog.txt

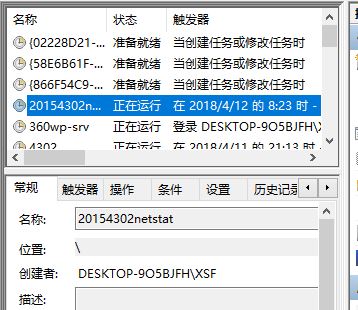

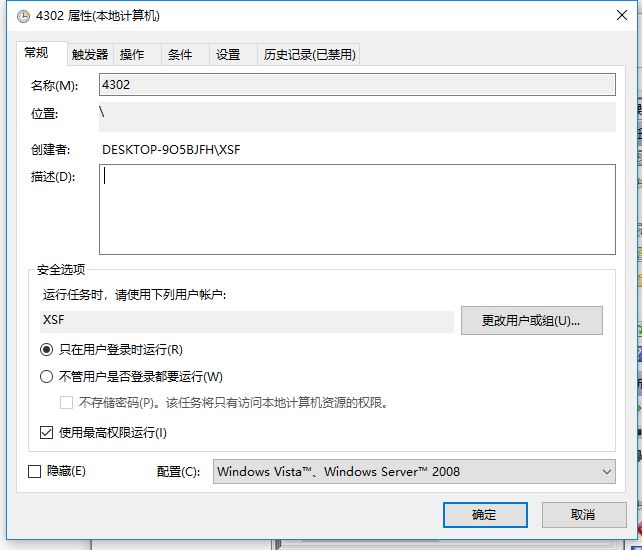

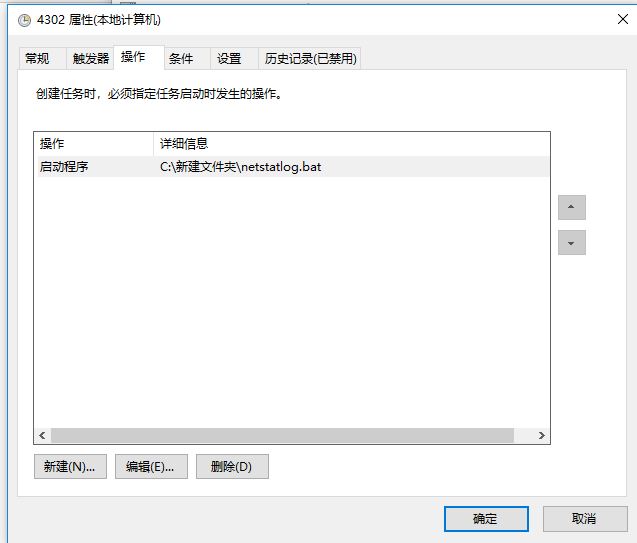

打开控制面板->任务计划程序,找到任务4302

双击打开,对操作选项卡进行编辑,将“程序或脚本”内容替换为C盘下的netstatlog.bat文件,修改成功后运行程序。(注意这里需要设置打开最高权限)

可以看到统计的结果中有了时间记录

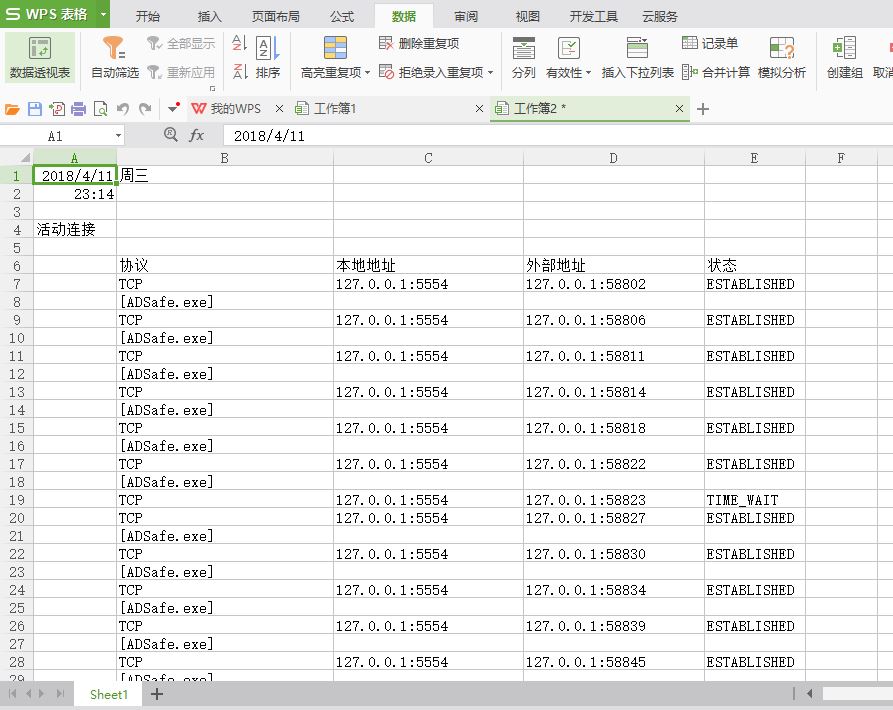

对记录进行统计分析了,用Excel工具统计一下。

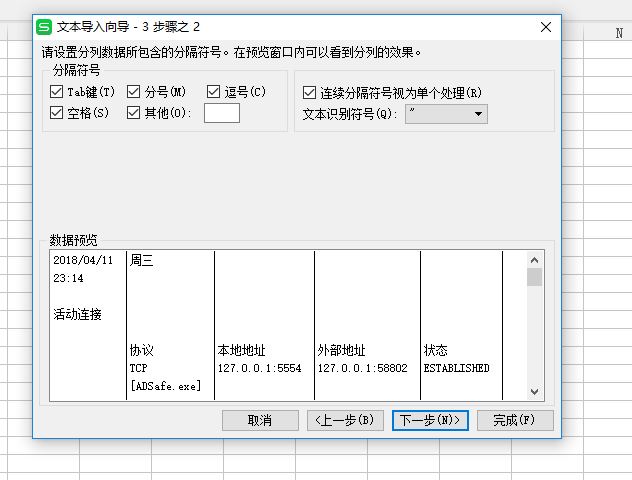

打开Excel点击数据选项卡,在获取外部数据的方式上选择 来自文本,选择我们之前记录连接情况的文本netstatlog.txt:

选分隔符号全部选上,择分隔符号:

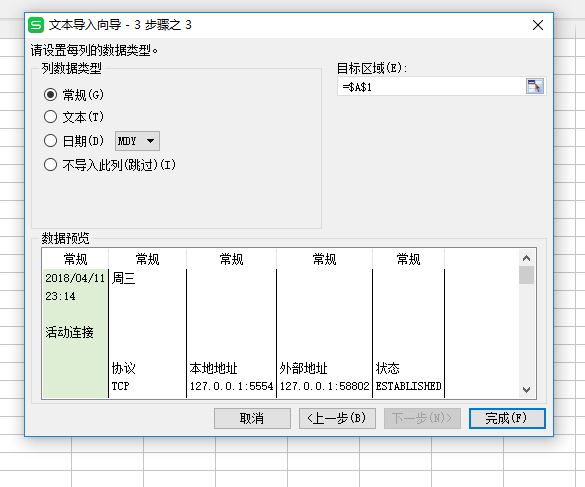

列数据格式选择常规:

成功导入

可以看到,联网最频繁的是 wpnservice协议,又对IP地址进行了统计。

我对其中一条IP地址进行了查询的时候,发现可以通过IP地址定位北京电子科技学院,

2.Sysmon监控

用老师给的sysmon.exe 程序

安装sysmon,不过安装sysmon需要配置文件,指定它监控的内容

创建配置文件20154302.txt

内容为:

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

输入指令sysmon.exe -i 20144302.txt 安装

(此处注意版本为3.10,需要调整)

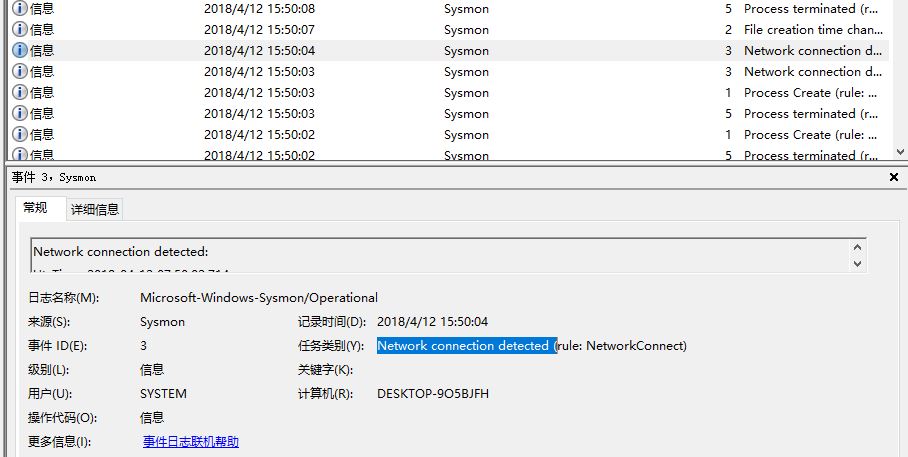

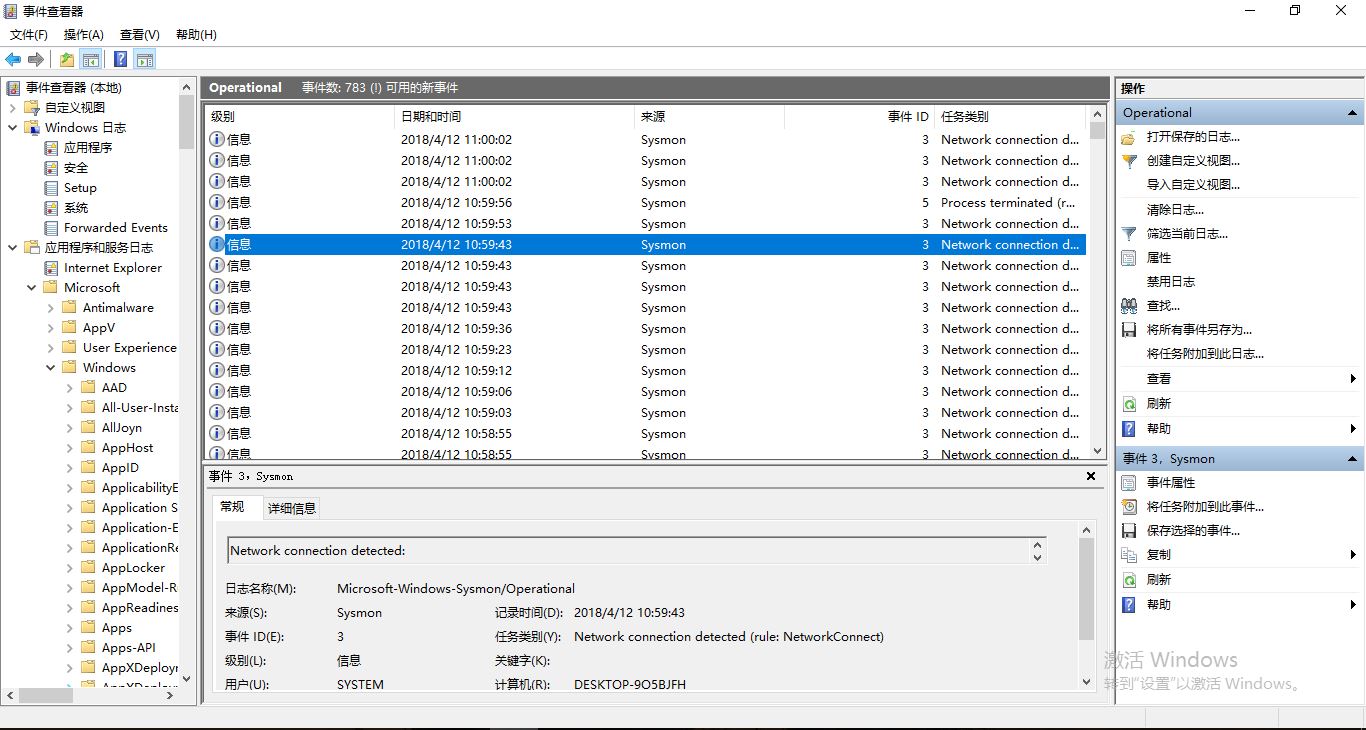

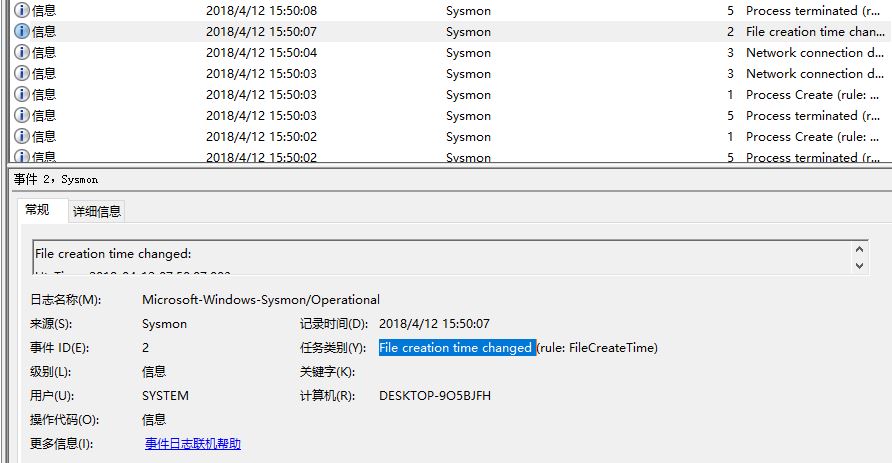

安装好后去查看 事件查看器

依次打开 应用程序和服务日志-> Microsoft -> Windows -> sysmon -> Operational

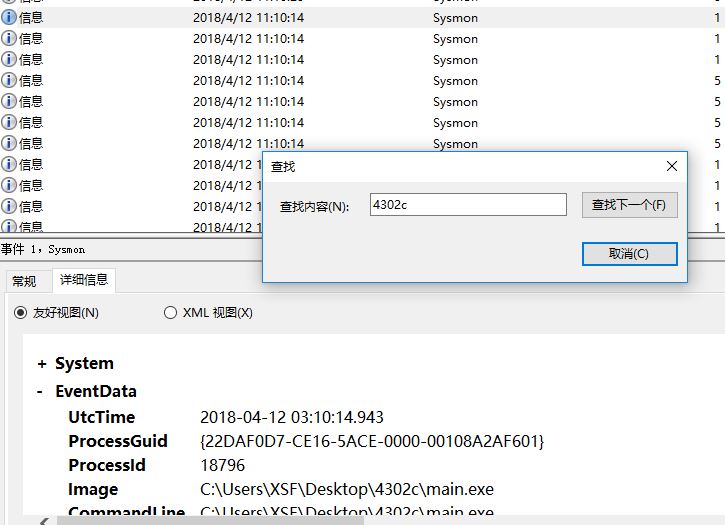

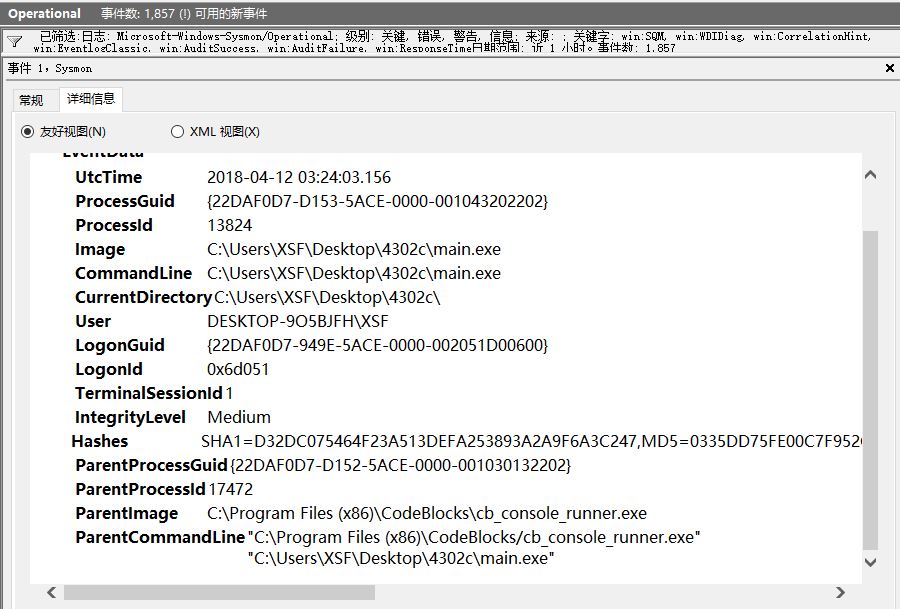

点击事件就可以查看信息了,使用查找功能找到了后门程序,

下面找到ID分别为1、2、3的

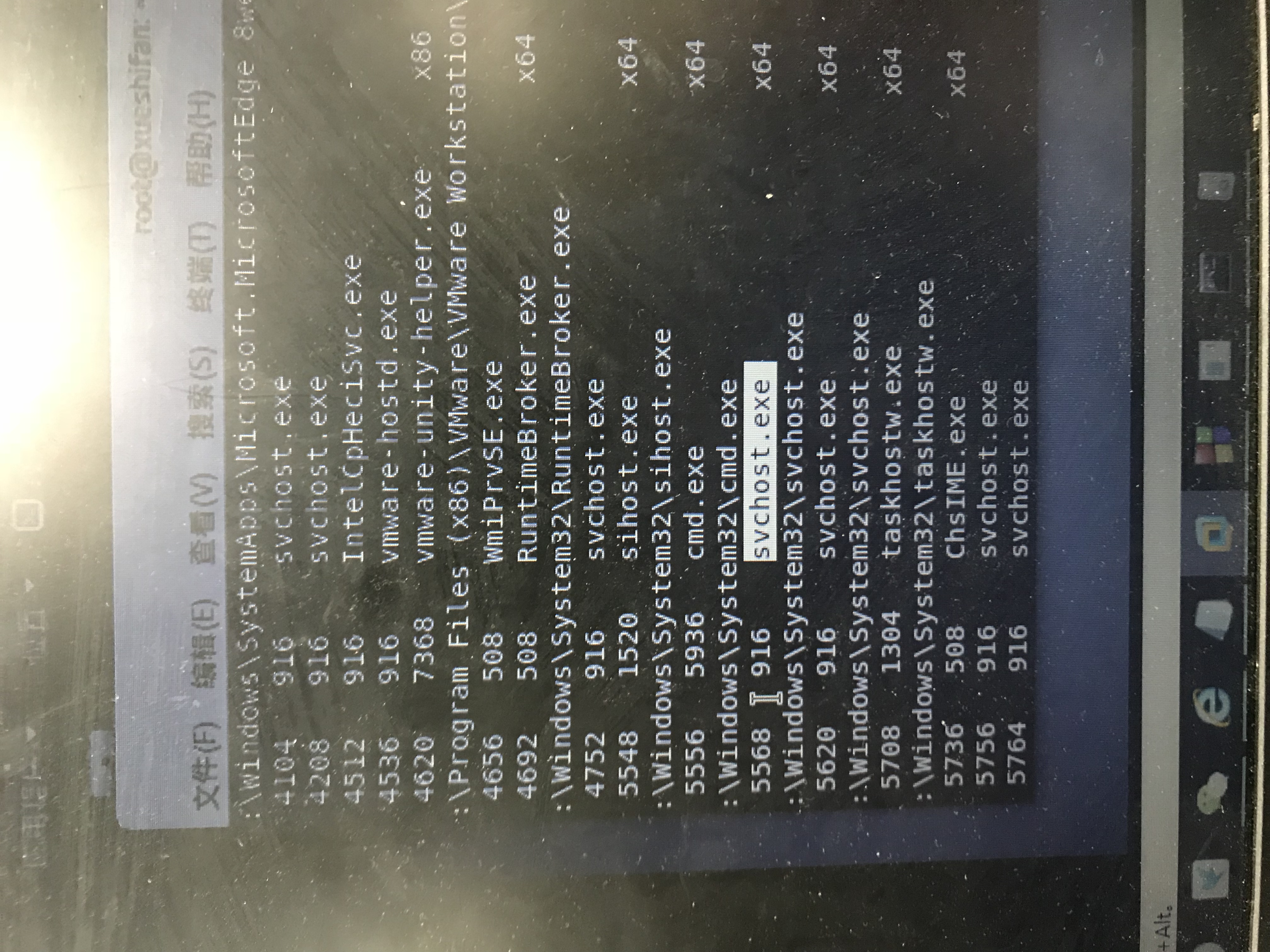

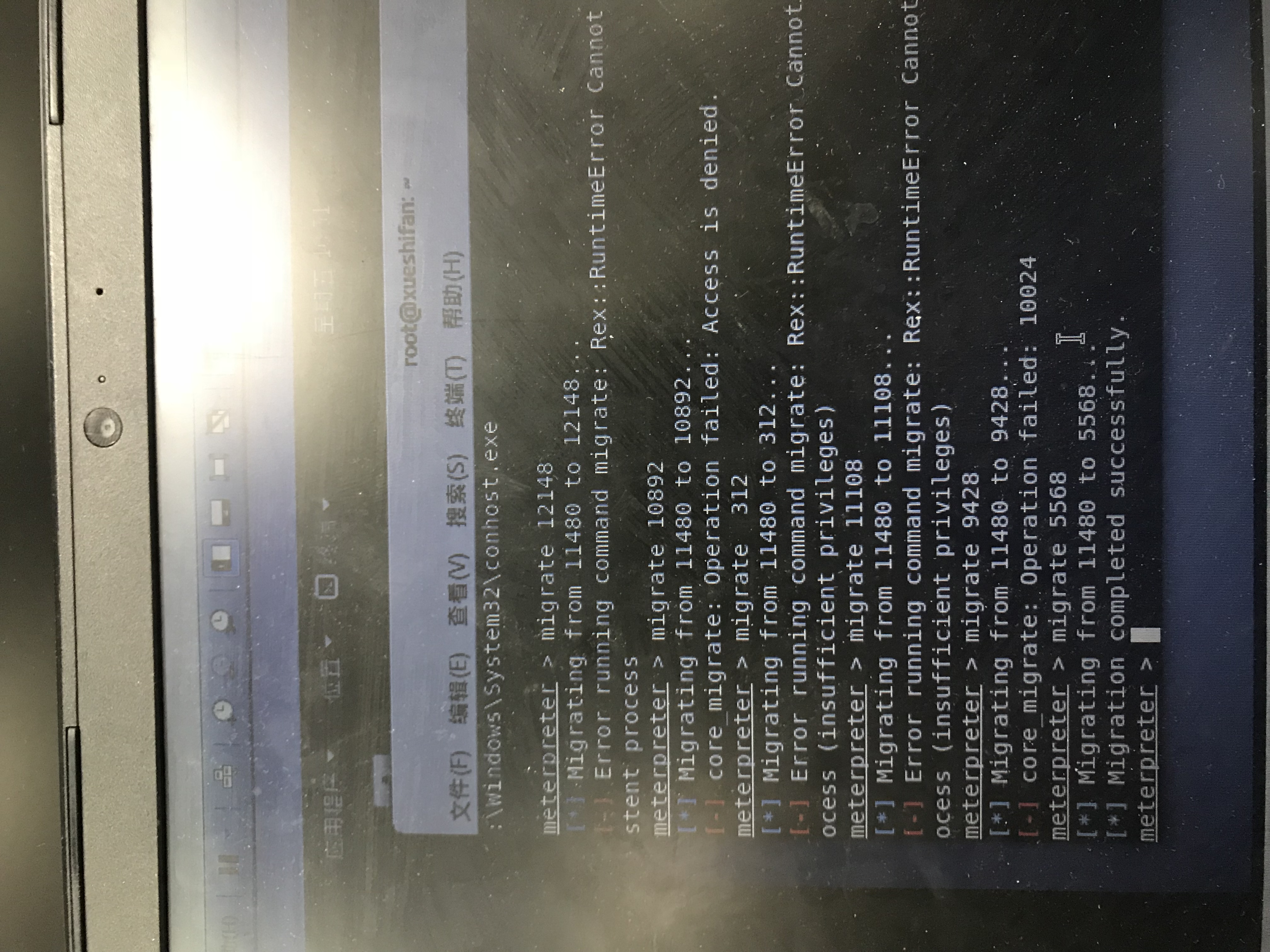

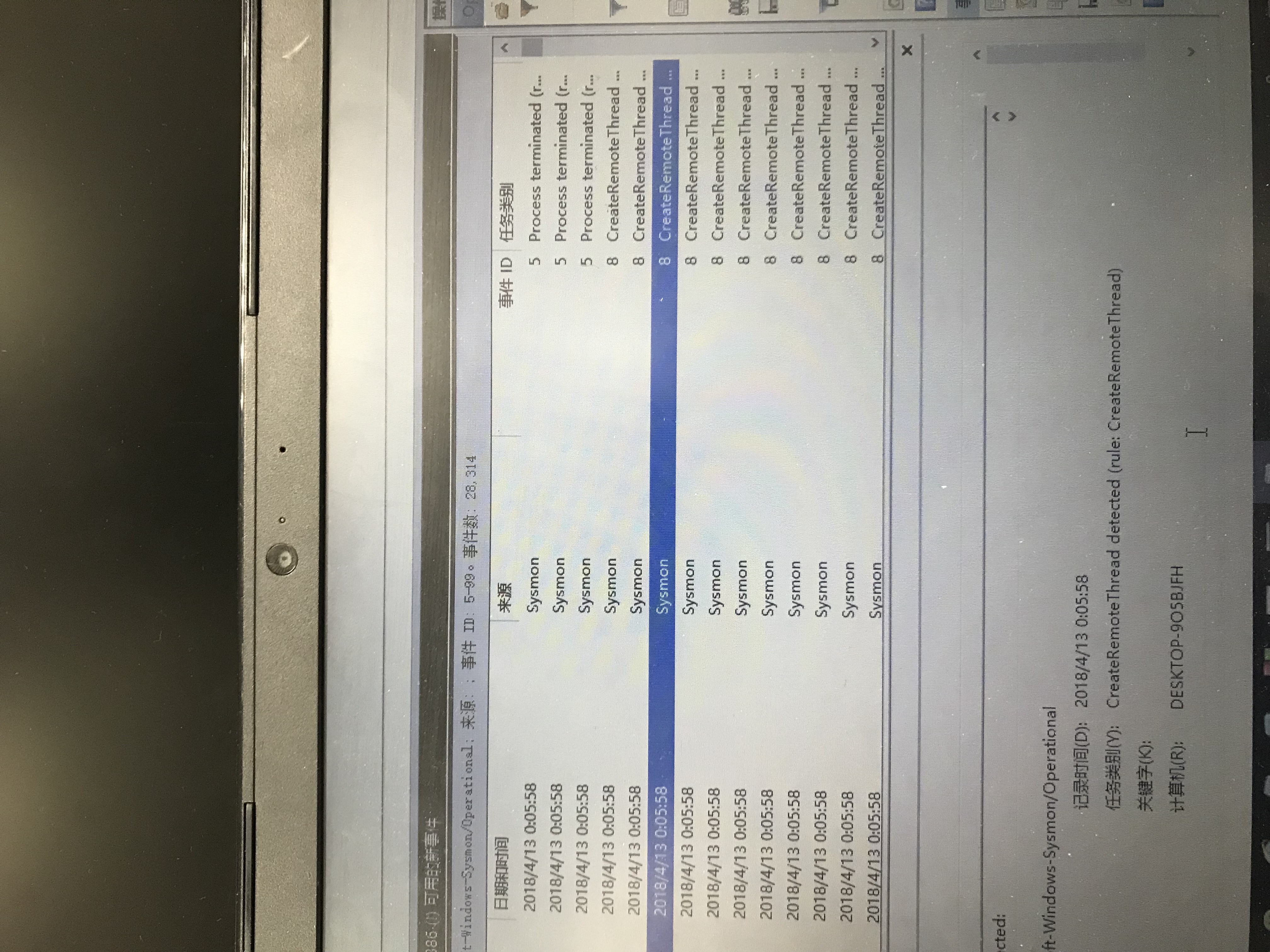

再使用后门迁移migrate 5568,将后门迁移至svchost.exe

并用sysmon发现了它(ID为8)

(二)恶意软件分析

1.特征库对比

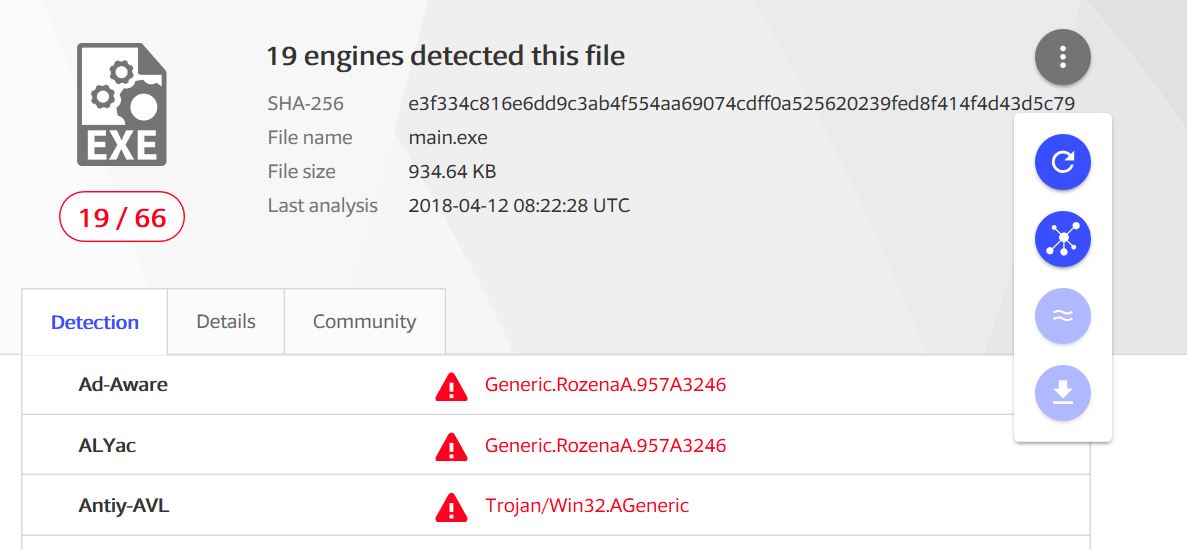

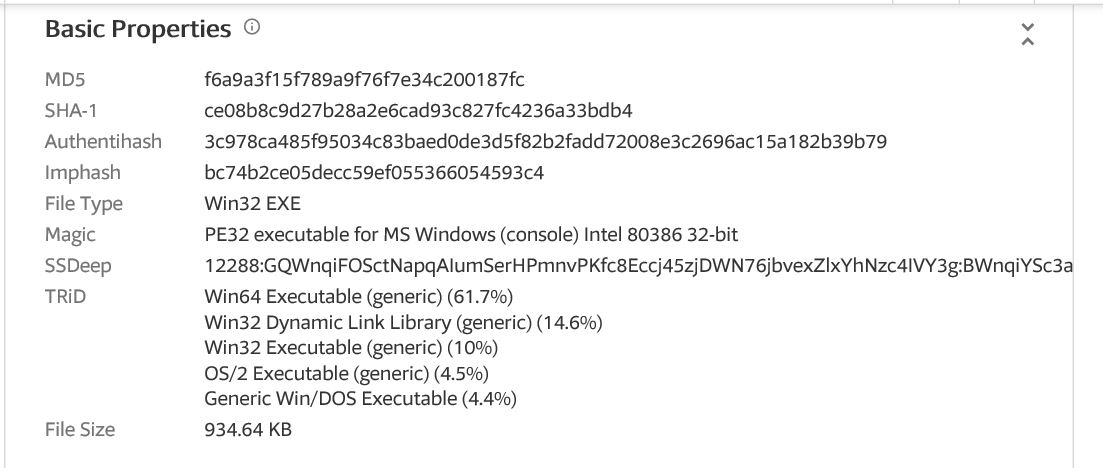

登录https://www.virustotal.com 网站,上传一个后门木马,进行静态分析

行为扫描的结果很详细

2. systracer

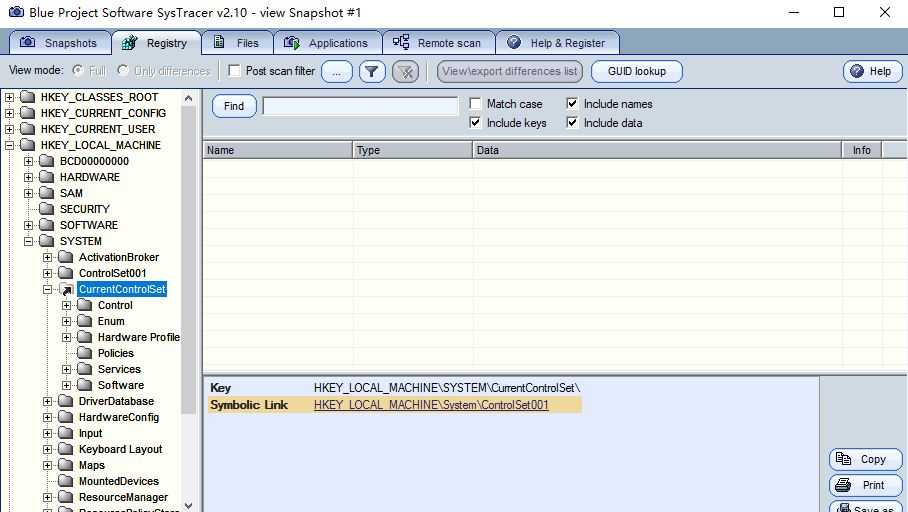

点击take snapshot来快照,恶意软件启动回连时和恶意软件执行sysinfo命令进行查看时

比较来看我们可以看到很多信息,包括IP及端口

恶意软件执行sysinfo命令时无特殊信息,但在进行截屏操作时注册表信息有了修改:

3. 联网情况分析

在后门程序回连时,在主机的命令行中用netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序:

回连时建立tcp连接

4. Process Monitor

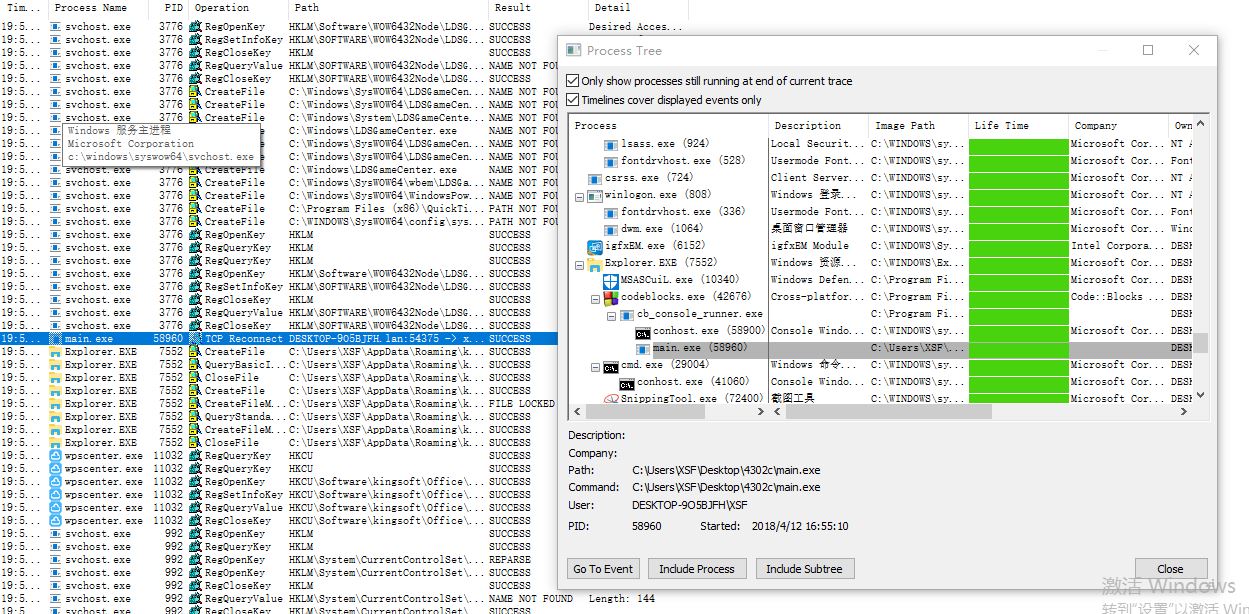

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下4302c中的后门程序main.exe,再刷新一下Process Monitor的界面,可以指定查找到程序。

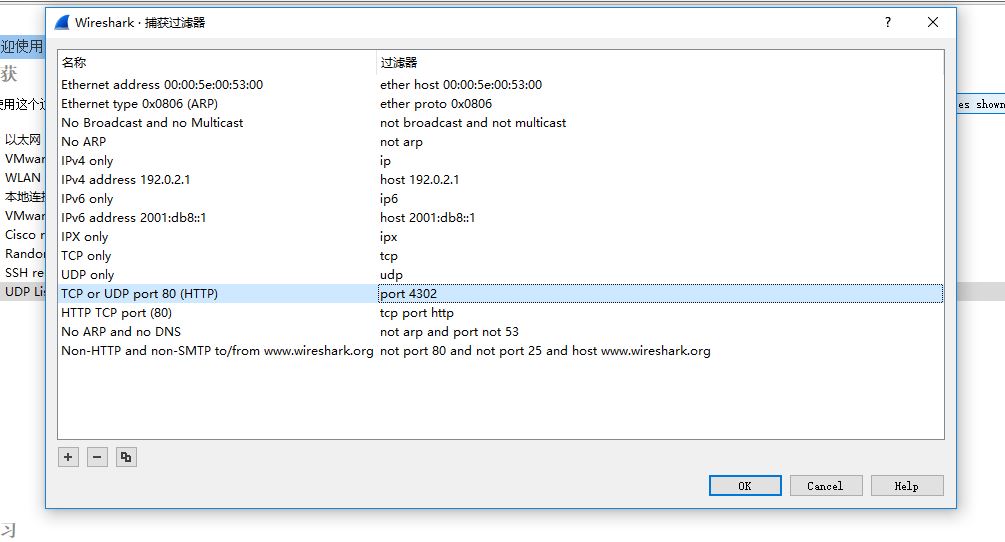

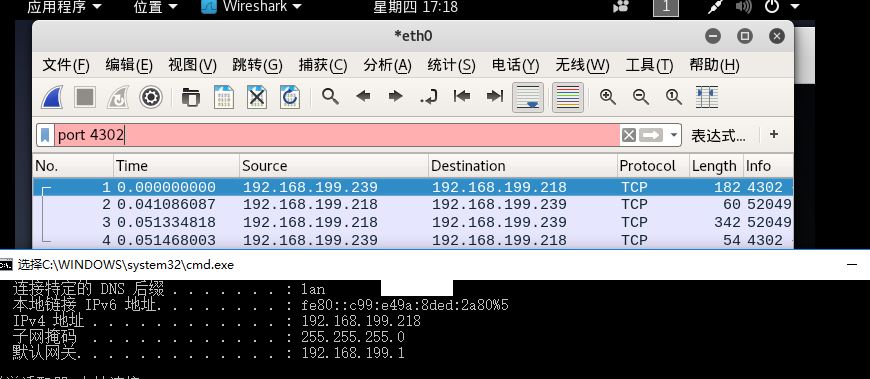

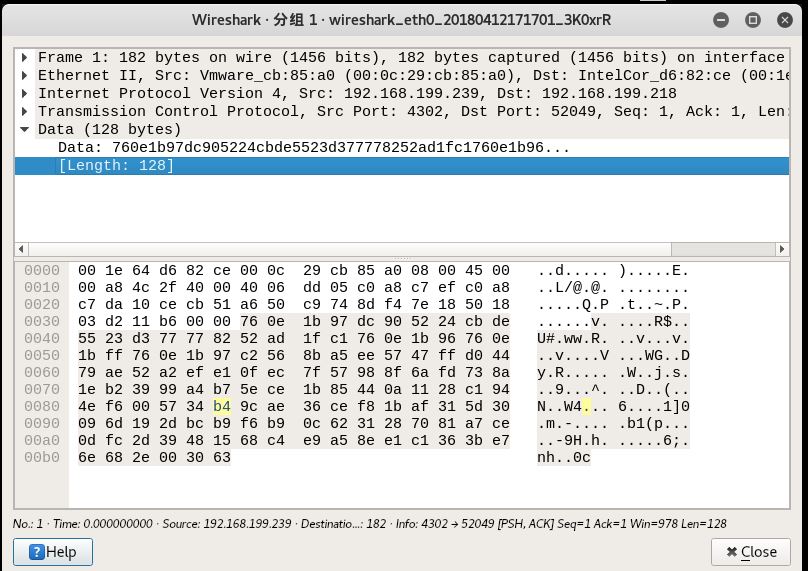

5.Wireshark抓包

在回连后之前开始抓包

设置捕获的筛选条件为port:4302

可以看到原地址192.168.199.239和目的地址192.168.199.218,端口号等信息

(提示,用kali中自带的Wireshark更方便)

二、实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

使用sysmon工具,把你最怀疑的程序进行重点监控,或使用用schtasks指令,收集的信息也比较全面。直接在命令行中netstat -n命令,能够查看TCP连接的情况,使用Process Explorer,监视进程的执行;使用抓包软件进行抓包,通过观察注册表,进程等内容的变化筛选出可疑的对象,然后观察可以对象的流量是否异常,对数据包类型解析看看是否有可疑的内容;查看软件注册表信息;使用SysTracer等软件查看一段时间内系统注册表信息文件标化情况,将这些信息录入excel分析。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

使用systracer工具建立不同的快照分析某个程序执行前后计算机注册表、文件、端口的一些变化情况,使用wireshark进行抓包分析,查看进程或程序联网时进行的操作

三、实验总结与体会

此次实验与以往大不相同,可以说是方向相反,以往是攻击,此次为防御,诚然我们学习网络攻击的目的并非要去成为黑客,而是是为了知己知彼,更好地进行防御。此次实验让我认识和初步掌握了诸多恶意代码分析的工具和方法,我收获颇丰。但是由于相关网络知识匮乏,分析能力十分有限,日后我一定要注意积累,奋起直追。