对冰蝎流量的解密

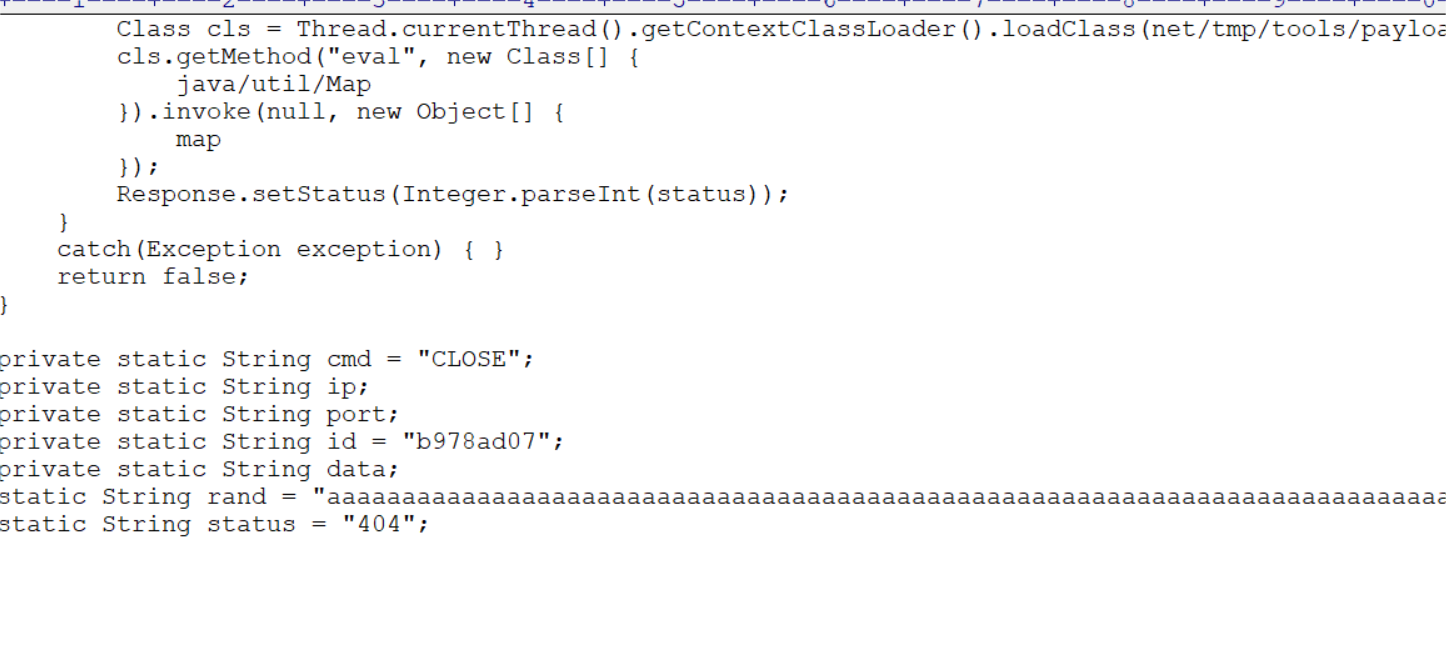

前几天网站服务器被注入了冰蝎内存马,通过对内存马进行分析发现了key

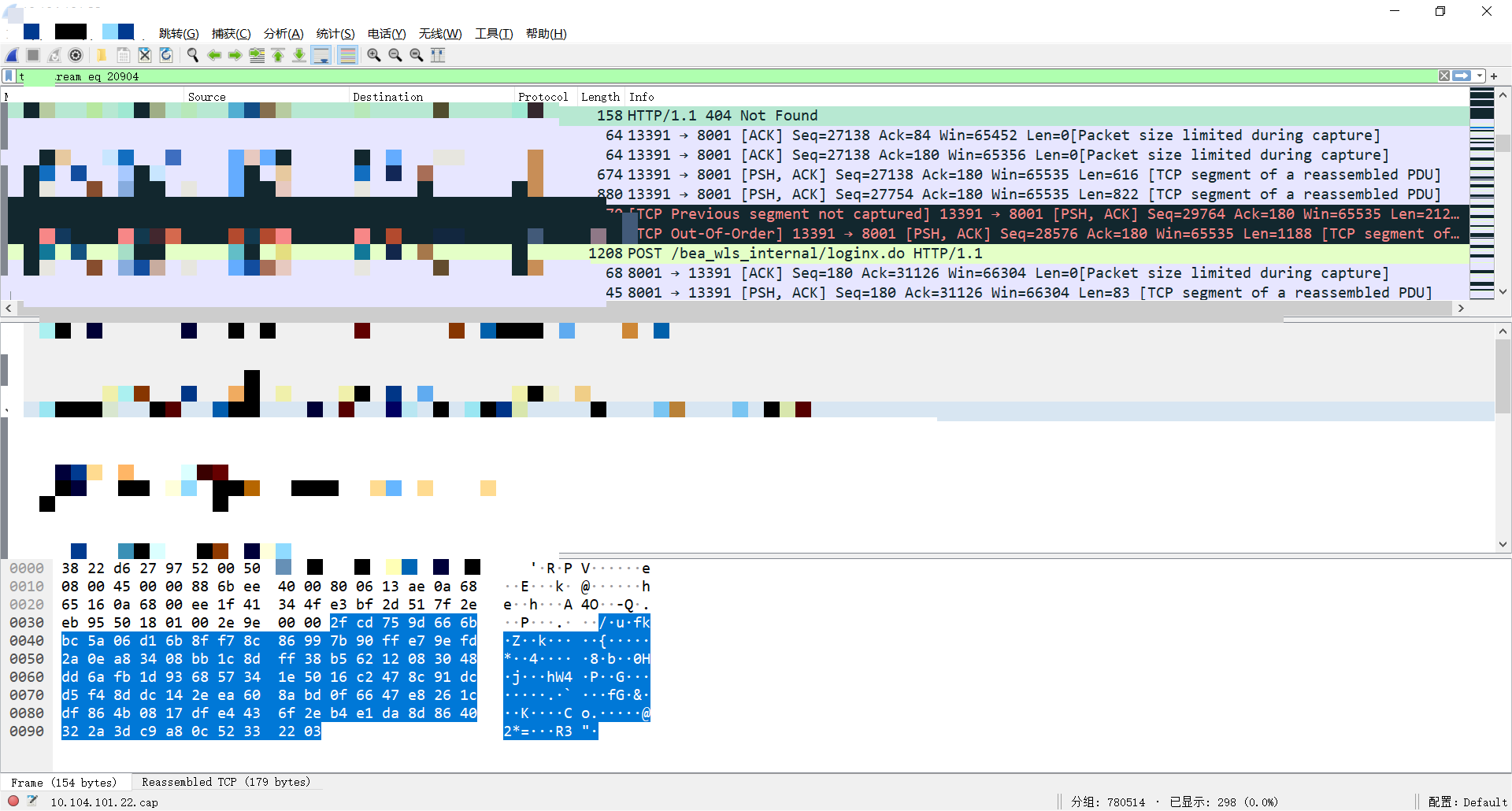

日志被清了 就对整机流量使用wireshark进行分析

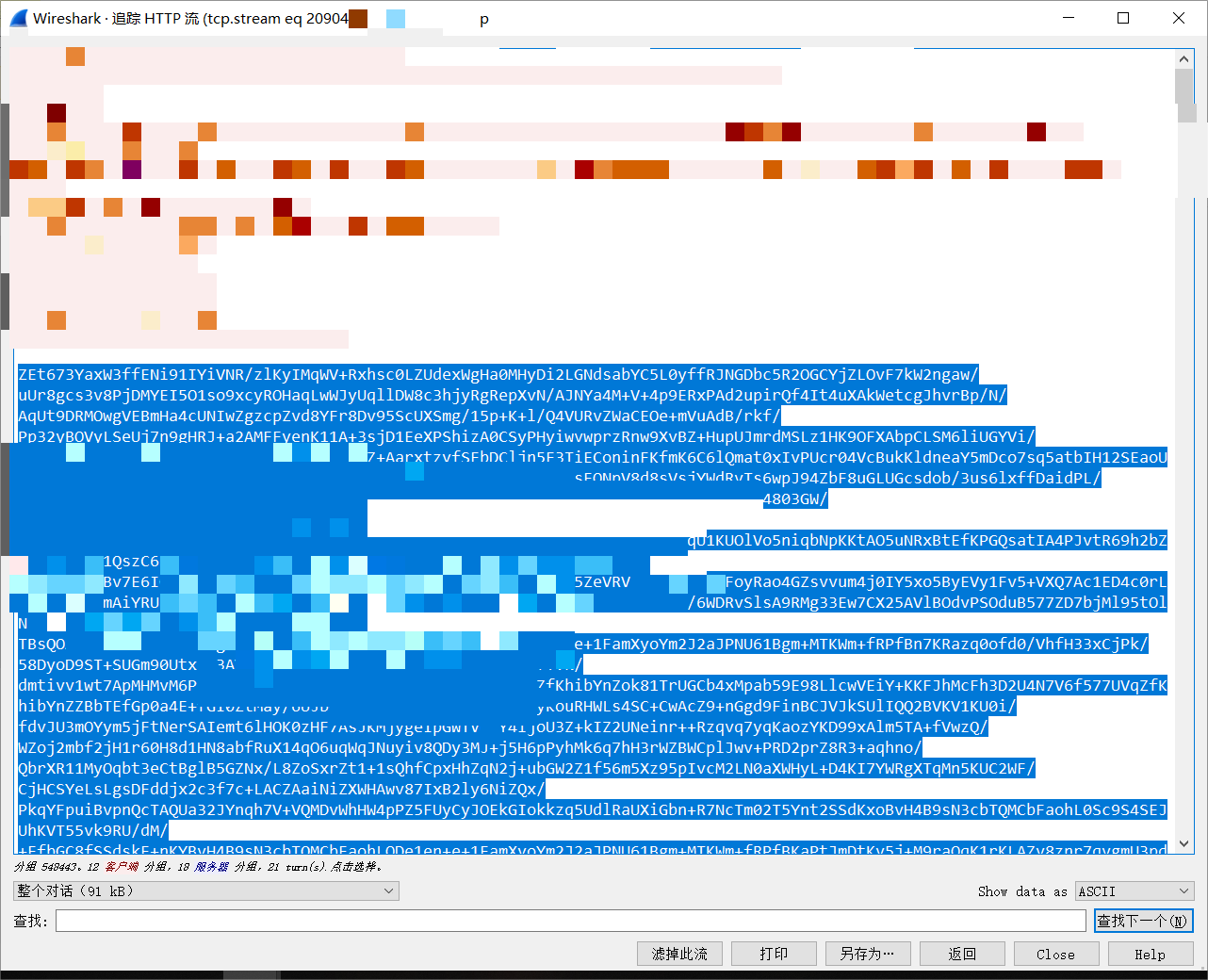

之后进行了流的过滤和追踪

Python解密成之后查看下对服务器的操作

有的反编译出来依旧是base64加密内容

附上解密代码

# coding:utf-8

import base64

import time

from Crypto.Cipher import AES

import binascii

import json # 注:python3 安装 Crypto 是 pip3 install -i https://pypi.tuna.tsinghua.edu.cn/simple pycryptodome

# 解密

def aes_decode(data, key):

try:

aes = AES.new(str.encode(key), AES.MODE_ECB) # 初始化加密器

decrypted_text = aes.decrypt(data) # 解密

decrypted_text = decrypted_text[:-(decrypted_text[-1])]

except Exception as e:

print(e)

return decrypted_text

if __name__ == '__main__':

key = '1a1dc91c907325c6' # 密钥长度必须为16、24或32位,分别对应AES-128、AES-192和AES-256

data = open("base64.txt","r").read()

data = base64.b64decode(data)

# mi = aes_encode(data,key)

# print("加密值:",mi)

# s=aes_decode(data,key)

# print("解密值:",s)

a = aes_decode(data, key)

print (a)

t = round(time.time())

open(f'{t}.class', 'wb').write(a)

浙公网安备 33010602011771号

浙公网安备 33010602011771号