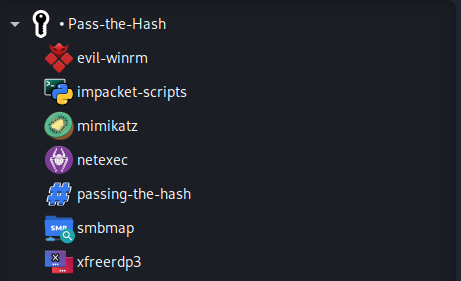

(一)Lateral Movement(横向移动)

这是Kali Linux系统中“Pass-the-Hash”工具集,它是一组用于在Windows环境中执行哈希传递攻击的工具套件。该工具集主要用于渗透测试中,当测试人员已获取目标系统的NTLM哈希值时,无需破解密码明文,即可直接利用该哈希值进行横向移动或权限提升,从而模拟真实攻击场景以评估网络安全性。

1.evil-winrm

evil-winrm 是一个功能强大的Ruby编写的Windows远程管理(WinRM)工具,专为渗透测试人员设计。它支持多种身份验证方式,包括明文密码、NTLM哈希、Kerberos票据以及证书,能够绕过某些安全限制,实现对目标Windows系统的远程命令执行和文件传输。

核心作用

- 远程命令执行:通过WinRM协议在目标Windows系统上执行命令,无需交互式登录。

- 哈希传递支持:支持直接使用NTLM哈希进行身份验证,无需明文密码。

- 文件传输:支持上传和下载文件,便于在目标系统上部署恶意软件或提取数据。

- 多协议支持:除了NTLM哈希,还支持Kerberos、Basic、CredSSP等多种身份验证方式。

常用命令

evil-winrm -u Administrator -H [NTLM_HASH] -i 192.168.1.100

-

含义:使用

evil-winrm工具,指定用户名为Administrator,使用NTLM哈希[NTLM_HASH]进行身份验证,连接到目标主机192.168.1.100。 -

参数解析:

-u Administrator:指定要登录的用户名。-H [NTLM_HASH]:指定NTLM哈希值,格式为LMHASH:NTHASH。-i 192.168.1.100:指定目标主机的IP地址。

2.impacket-scripts

impacket-scripts 是一组基于Python的网络协议工具包,由SecureAuth Corporation开发,广泛用于渗透测试和安全研究。它实现了许多底层网络协议,如SMB、MSRPC、LDAP、IMAP等,能够直接与Windows系统进行交互,执行远程过程调用、文件共享、用户枚举等操作。

核心作用

- 协议实现:提供对多种Windows网络协议的底层实现,便于进行协议级攻击和测试。

- 远程执行:支持通过SMB或WMI在远程Windows系统上执行命令。

- 哈希传递:支持使用哈希值进行身份验证,实现哈希传递攻击。

- 凭证窃取:能够从内存中提取凭证,或通过伪造服务响应窃取哈希。

常用命令

python psexec.py DOMAIN/USER@[IP_ADDRESS] -hashes LMHASH:NTHASH

-

含义:使用

impacket中的psexec.py脚本,以指定的域、用户名和NTLM哈希值,连接到目标主机并执行命令。 -

参数解析:

DOMAIN/USER@[IP_ADDRESS]:指定目标主机的域、用户名和IP地址。-hashes LMHASH:NTHASH:指定LM哈希和NT哈希值,用于哈希传递攻击。

3.mimikatz

mimikatz 是由法国安全研究员Benjamin Delpy开发的Windows凭证窃取工具,被誉为“Windows提权神器”。它能够从Windows系统的内存中提取明文密码、NTLM哈希、Kerberos票据等敏感信息,并支持哈希传递、票据传递等攻击方式。

核心作用

- 凭证提取:从LSASS进程内存中提取明文密码、哈希值和Kerberos票据。

- 哈希传递:使用提取的NTLM哈希值进行身份验证,无需明文密码。

- 票据传递:导入和使用Kerberos票据,实现持久化访问。

- 权限提升:利用Windows系统的漏洞或配置错误,提升本地权限。

常用命令

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords

-

含义:在

mimikatz命令行中,首先提升调试权限,然后从LSASS内存中提取所有登录会话的凭证信息。 -

命令解析:

privilege::debug:提升当前进程的调试权限,这是提取凭证的必要步骤。sekurlsa::logonpasswords:从LSASS内存中提取所有用户的明文密码、哈希值和Kerberos票据。

4.netexec

netexec 是一个基于Python的多协议网络扫描和攻击工具,支持SMB、WinRM、LDAP、MSSQL等多种协议。它能够快速扫描目标网络中的活跃主机,并支持使用哈希值或明文密码进行身份验证,执行远程命令和文件操作。

核心作用

- 多协议支持:支持多种Windows网络协议,适用于不同的网络环境。

- 哈希传递:支持使用NTLM哈希值进行身份验证,实现哈希传递攻击。

- 批量扫描:能够对整个IP段进行扫描,识别活跃主机和开放服务。

- 模块化设计:支持自定义模块,扩展功能灵活。

常用命令

netexec smb 192.168.1.0/24 -u Administrator -H [NTLM_HASH]

-

含义:使用

netexec工具,对192.168.1.0/24网段进行SMB协议扫描,使用用户名Administrator和NTLM哈希值[NTLM_HASH]进行身份验证。 -

参数解析:

smb:指定要扫描的协议为SMB。192.168.1.0/24:指定要扫描的IP段。-u Administrator:指定用户名。-H [NTLM_HASH]:指定NTLM哈希值。

5.passing-the-hash

passing-the-hash 是一个专门用于执行哈希传递攻击的工具,它允许用户使用NTLM哈希值代替明文密码进行身份验证。该工具通过修改Windows系统的本地安全机构(LSA)或使用特定的API,实现对目标系统的访问。

核心作用

- 哈希传递:直接使用NTLM哈希值进行身份验证,无需明文密码。

- 本地和远程攻击:支持在本地系统或远程系统上执行哈希传递攻击。

- 兼容性:兼容多种Windows版本,包括最新的Windows 10和Windows Server 2019。

常用命令

pth-winexe -U [USER]%[LMHASH]:[NTHASH] //[IP_ADDRESS] cmd.exe

-

含义:使用

pth-winexe工具,以指定的用户和NTLM哈希值,连接到目标主机并执行cmd.exe。 -

参数解析:

-U [USER]%[LMHASH]:[NTHASH]:指定用户名和NTLM哈希值。//[IP_ADDRESS]:指定目标主机的IP地址。cmd.exe:要在目标主机上执行的命令。

6.smbmap

smbmap 是一个Python编写的SMB枚举工具,能够快速扫描目标主机的SMB共享、权限配置和文件系统结构。它支持多种身份验证方式,包括明文密码、NTLM哈希值和Kerberos票据,适用于在内网渗透测试中快速获取目标系统的文件共享信息。

核心作用

- 共享枚举:列出目标主机上所有可访问的SMB共享及其权限。

- 文件操作:支持在SMB共享上进行文件上传、下载和删除操作。

- 命令执行:通过SMB协议执行系统命令,实现远程代码执行。

- 哈希传递:支持使用NTLM哈希值进行身份验证。

常用命令

smbmap -H 192.168.1.100 -u Administrator -p [NTLM_HASH]

-

含义:使用

smbmap工具,连接到目标主机192.168.1.100,使用用户名Administrator和NTLM哈希值[NTLM_HASH]进行身份验证。 -

参数解析:

-H 192.168.1.100:指定目标主机的IP地址。-u Administrator:指定用户名。-p [NTLM_HASH]:指定NTLM哈希值。

7.xfreerdp

xfreerdp 是FreeRDP项目的一个客户端工具,用于连接Windows系统的远程桌面服务(RDP)。它支持多种身份验证方式,包括NTLM哈希值,允许用户在不输入明文密码的情况下登录到远程Windows桌面。

核心作用

- 远程桌面连接:提供图形化界面的远程桌面连接功能。

- 哈希传递:支持使用NTLM哈希值进行身份验证,实现哈希传递攻击。

- 多平台支持:支持在Linux、macOS等多种操作系统上运行。

常用命令

xfreerdp /u:Administrator /d:DOMAIN /pth:[NTLM_HASH] /v:192.168.1.100

-

含义:使用

xfreerdp工具,以指定的用户名、域和NTLM哈希值,连接到目标主机192.168.1.100的远程桌面。 -

参数解析:

/u:Administrator:指定用户名。/d:DOMAIN:指定域名。/pth:[NTLM_HASH]:指定NTLM哈希值。/v:192.168.1.100:指定目标主机的IP地址。

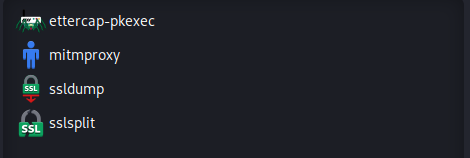

(二)Collection(收集)

这是Kali Linux系统中的一组网络安全测试工具,主要用于中间人攻击、SSL/TLS流量分析与拦截。图中包含四个核心工具:ettercap-pkexec、mitmproxy、ssldump 和 sslsplit。

1.ettercap-pkexec

ettercap-pkexec 是经典网络嗅探与中间人攻击工具 Ettercap 的一个执行入口,通常用于需要管理员权限的场景(通过 pkexec 提升权限)。它支持多种攻击方式,如 ARP 欺骗、DNS 欺骗和会话劫持,能够实时捕获并解析局域网内的流量。

核心作用

- 流量嗅探:捕获局域网内 HTTP、FTP、SMTP 等协议的明文数据。

- 中间人攻击:通过 ARP 欺骗将自身插入通信双方之间,实现流量拦截与修改。

- SSL 剥离:将 HTTPS 连接降级为 HTTP,强制使用明文传输数据。

- 插件扩展:支持通过插件扩展功能,如自动挂马、流量重定向等。

常用命令

ettercap -T -q -i eth0 -M arp:remote /192.168.1.1// /192.168.1.2//

-

含义:使用

ettercap在文本模式下(-T)安静运行(-q),在eth0接口上通过 ARP 欺骗攻击,截获192.168.1.1和192.168.1.2之间的流量。 -

参数解析:

-T:启用文本界面模式。-q:安静模式,减少输出信息。-i eth0:指定监听的网络接口。-M arp:remote:指定使用 ARP 欺骗进行中间人攻击。/192.168.1.1// /192.168.1.2//:指定要攻击的目标 IP 地址范围。

2.mitmproxy

mitmproxy 是一个交互式的 HTTP/HTTPS 代理工具,支持流量拦截、修改和重放。它提供命令行界面和 Python API,适用于 Web 应用测试、API 调试和流量分析,能够解密 HTTPS 流量并允许用户实时修改请求和响应。

核心作用

- 流量拦截与修改:实时拦截 HTTP/HTTPS 请求和响应,允许用户修改内容后转发。

- SSL 解密:通过生成并安装 CA 证书,解密 HTTPS 流量,查看明文内容。

- 脚本自动化:支持使用 Python 脚本自动化处理流量,如批量修改请求头、重定向流量等。

- 流量记录与回放:保存流量会话,支持后续回放和分析。

常用命令

mitmproxy -p 8080

-

含义:启动

mitmproxy服务,监听在8080端口,代理流量并允许用户通过浏览器或命令行工具进行交互。 -

参数解析:

-p 8080:指定代理服务监听的端口号。-s "script.py":加载指定的 Python 脚本,自动化处理流量。-w dump.flows:将流量会话保存到文件中,供后续分析。

3.ssldump

ssldump 是一个专门用于分析 SSLv3 和 TLS 协议流量的工具,能够识别并解码网络接口上的加密流量。它支持从网络接口直接捕获流量,或从文件中读取捕获数据,适用于分析 TLS 握手过程、加密套件和证书信息。

核心作用

- TLS 流量解码:解析 SSL/TLS 握手过程,显示协议版本、加密套件、证书信息等。

- 会话分析:跟踪 TLS 会话,显示应用层数据(如 HTTP 请求和响应)。

- JA3 指纹识别:支持生成和识别客户端的 JA3 指纹,用于识别特定的 TLS 客户端。

- 离线分析:支持读取 PCAP 格式文件,进行离线流量分析。

常用命令

ssldump -i eth0 -n -V -d

-

含义:使用

ssldump在eth0接口上捕获流量,不解析域名(-n),显示详细信息(-V),并尝试解码应用层数据(-d)。 -

参数解析:

-i eth0:指定要监听的网络接口。-n:不进行 DNS 解析,直接显示 IP 地址。-V:显示详细的 TLS 握手信息。-d:尝试解码应用层数据,如 HTTP 内容。

4.sslsplit

sslsplit 是一个 SSL/TLS 流量拦截与解密工具,通过中间人方式透明解密 HTTPS、SMTPS、IMAPS 等协议流量。它能够生成动态证书,模拟目标服务器的证书,欺骗客户端建立加密连接,从而解密流量并记录内容。

核心作用

- 流量拦截:通过 ARP 欺骗或路由重定向,将流量重定向到

sslsplit代理。 - SSL 解密:生成动态证书,解密 HTTPS 等加密协议流量,查看明文内容。

- 日志记录:将解密后的流量内容保存到文件中,支持按会话或时间分割日志。

- 多协议支持:支持 HTTPS、SMTPS、IMAPS、POP3S 等多种协议的流量解密。

常用命令

sslsplit -l connections.log -j /tmp/sslsplit -P -k ca.key -c ca.crt https 0.0.0.0 8443

-

含义:启动

sslsplit服务,监听在0.0.0.0的8443端口,解密 HTTPS 流量,使用指定的 CA 私钥和证书生成动态证书,并将连接日志保存到connections.log文件中。 -

参数解析:

-l connections.log:指定日志文件路径,记录连接信息。-j /tmp/sslsplit:指定临时文件存储路径。-P:允许代理连接,支持 HTTPS 代理。-k ca.key:指定 CA 私钥文件,用于生成动态证书。-c ca.crt:指定 CA 证书文件,用于签署动态证书。https 0.0.0.0 8443:指定监听的协议、IP 和端口。

浙公网安备 33010602011771号

浙公网安备 33010602011771号