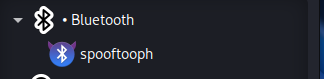

(一) Bluetooth--蓝牙安全测试

图中展示的是 Kali Linux 中用于蓝牙安全测试的两个核心组件:蓝牙服务和spooftooph 工具,前者用于设备发现与连接管理,后者则专注于蓝牙设备的欺骗与伪装,两者结合可实现从信息收集到主动攻击的完整蓝牙安全测试流程。

1.蓝牙(Bluetooth)服务

蓝牙服务在 Kali 中通常通过命令行工具进行管理,最常用的是 bluetoothctl,它是蓝牙堆栈的交互式管理工具。

1.1作用

这是系统级的蓝牙管理服务,负责发现、连接和管理周边蓝牙设备。

- 功能:

- 扫描并列出附近可见的蓝牙设备(如手机、耳机、键盘等)。

- 查看设备的 MAC 地址、名称、信号强度和设备类别。

- 建立或断开与蓝牙设备的连接,如配对手机或连接蓝牙耳机。

- 安全测试用途:

- 信息收集:识别目标环境中存在的蓝牙设备,为后续攻击做准备。

- 连接测试:验证蓝牙配对机制是否存在弱密码或默认密码漏洞。

1.2 蓝牙服务常用命令

-

启动交互界面:

bluetoothctl进入交互模式后,可使用

list查看本地适配器,scan on开启设备扫描,connect <MAC>连接指定设备。 -

查看设备信息:

hcitool info <MAC>可获取目标设备的详细信息,如设备名称、类别、支持的服务等。

-

扫描周边设备:

hcitool scan快速列出附近所有可见的蓝牙设备及其 MAC 地址和名称。

2.spooftooph 工具

spooftooph 是一个自动化工具,用于欺骗或克隆蓝牙设备的名称、MAC 地址和设备类,常用于安全审计和渗透测试。

2.1作用

这是一个专门用于蓝牙设备欺骗和伪装的工具,常用于安全审计和渗透测试。

-

功能:

- MAC 地址欺骗:可以修改本地蓝牙适配器的 MAC 地址,伪装成另一个设备。

-

名称欺骗:更改蓝牙设备显示的名称,例如伪装成“iPhone”或“打印机”。

- 服务模拟:模拟特定蓝牙服务(如文件传输、音频流),诱使目标设备连接。

-

安全测试用途:

- 中间人攻击:通过伪装成合法设备,截获蓝牙通信数据。

-

社会工程学攻击:利用诱骗名称诱导用户连接,进而植入恶意Payload或窃取数据。

- 漏洞验证:测试蓝牙协议栈(如BlueBorne漏洞)是否对特定欺骗攻击敏感。

2.2 spooftooph 常用命令

-

查看帮助信息:

spooftooph -h显示所有可用参数和模式,是初次使用时的最佳起点。

-

指定参数伪装:

spooftooph -i hci0 -n "MyPhone" -a 00:11:22:33:44:55 -c 0x1c010c将本地蓝牙适配器伪装成指定名称、MAC 地址和设备类,其中

hci0是蓝牙接口名。 -

随机生成伪装信息:

spooftooph -i hci0 -R随机生成新的名称、MAC 地址和设备类,用于快速隐藏真实身份。

-

扫描并克隆设备:

spooftooph -i hci0 -s扫描周边设备,并允许用户选择其中一个设备进行克隆,实现“伪装成目标设备”的效果。

-

定时切换伪装:

spooftooph -i hci0 -t 10每 10 秒自动更换一次蓝牙配置文件,用于长期隐蔽监控或规避检测。

(二)Host Information--主机信息收集

图中展示的是 Kali Linux 中用于主机信息收集的两个工具:spiderfoot 和 spiderfoot-cli,它们都属于开源情报(OSINT)自动化侦察工具,主要用于在渗透测试和红队行动中,自动从互联网收集目标的公开信息。

1.spiderfoot(图形界面版)

作用与功能:

spiderfoot 是一款功能强大的开源情报自动化工具,它能自动查询 100 多个公共数据源,收集关于 IP 地址、域名、电子邮件、姓名等目标的情报。它通过集成 WHOIS、DNS、被动 DNS、威胁情报、社交媒体、文件元数据等多种数据源,帮助安全人员快速构建目标的数字画像,发现潜在的数据泄露、暴露的资产或漏洞。

-

核心能力:

- 自动化侦察:无需手动访问各个网站,一键启动扫描。

- 多源数据整合:聚合来自 Shodan、Censys、HaveIBeenPwned、VirusTotal 等平台的信息。

- 可视化展示:通过 Web 界面以图表、列表形式展示扫描结果,便于分析。

- 模块化设计:支持超过 200 个模块,可自定义扫描范围和深度。

2.spiderfoot-cli(命令行版)

2.1作用与功能

spiderfoot-cli 是 spiderfoot 的命令行接口版本,适合在无图形界面的环境(如服务器、远程终端)中使用,或用于脚本自动化集成。它保留了核心侦察功能,支持通过参数指定目标、模块、输出格式等,便于批量处理和持续监控。

2.2spiderfoot-cli 常用命令

-

查看帮助信息:

spiderfoot-cli -h显示所有可用参数和子命令,是入门首选。

-

启动一次扫描任务:

spiderfoot-cli -m module_name -t target.com-m指定要启用的模块(如sfp_whois、sfp_dns),-t指定目标(域名、IP、邮箱等)。 -

列出所有可用模块:

spiderfoot-cli -l查看当前系统中安装的所有扫描模块,便于选择。

-

导出扫描结果:

spiderfoot-cli -t target.com -o json > result.json将结果以 JSON 格式输出到文件,支持

csv、json、gexf等格式。 -

使用多个模块扫描:

spiderfoot-cli -m sfp_whois,sfp_dns,sfp_shodan -t target.com用逗号分隔多个模块,实现多维度信息收集。

-

后台运行任务:

spiderfoot-cli -t target.com -b在后台运行扫描任务,适合长时间侦察。

总结

spiderfoot 和 spiderfoot-cli 是 Kali Linux 中用于自动化开源情报收集的核心工具,前者提供直观的 Web 界面,后者支持命令行操作和脚本集成。两者配合,可高效完成从目标侦察、信息聚合到结果分析的全流程,是渗透测试、红队演练和资产测绘中不可或缺的“情报引擎”。

(三)Network Information--网络信息

这张图片展示了 Kali Linux 中“网络信息”(Network Information)分类下的 7 个核心工具,它们主要用于网络侦察、信息收集、服务发现和漏洞扫描,是渗透测试前期阶段的关键组件。

以下是对每个工具的作用、功能及常用命令的详细介绍:

1. amass(子域名枚举与网络映射)

作用:专注于子域名发现和网络资产测绘,支持主动和被动侦察。

功能:

- 从数百个数据源(如 Certificate Transparency、DNSDB、VirusTotal)收集子域名。

- 支持主动探测(DNS 枚举、HTTP 请求)验证子域名有效性。

- 可绘制目标网络拓扑,识别 IP 段、AS 信息。

常用命令:

-

基础枚举:

amass enum -d example.com -

启用主动扫描(需 API 配置):

amass enum -active -d example.com -

输出结果到文件:

amass enum -d example.com -o results.txt

2. dmitry(深度信息收集)

作用:轻量级、多功能信息收集工具,适合快速获取目标基础信息。

功能:

- WHOIS 查询(域名/IP 注册信息)。

- 子域名爆破、邮箱收集。

- TCP 端口扫描(基本服务识别)。

- Netcraft 数据检索(网站历史、服务器信息)。

常用命令:

-

WHOIS 查询:

dmitry -w example.com -

子域名与邮箱收集:

dmitry -s -e example.com -

端口扫描:

dmitry -p 192.168.1.1

3. legion(半自动化渗透测试框架)

作用:图形化渗透测试平台,集成多种工具,实现自动化侦察与漏洞利用。

功能:

- 自动调用 Nmap、Nikto、Hydra 等工具进行服务扫描与漏洞检测。

- 支持自定义扫描策略与脚本扩展。

- 提供可视化界面,便于分析扫描结果与生成报告。

常用命令:

-

启动图形界面:

legion -

无界面模式(需配置扫描任务):

legion --headless -t example.com -s nmap

4. nmap(网络映射与端口扫描)

作用:业界标准的网络发现与安全审计工具。

功能:

- 主机发现(存活主机扫描)。

- 端口扫描(TCP/UDP)、服务版本识别。

- 操作系统指纹识别、脚本扩展(NSE)实现漏洞检测。

常用命令:

-

快速扫描:

nmap -F example.com -

详细扫描(含服务版本与操作系统):

nmap -sV -O example.com -

脚本扫描(如检测 HTTP 标题):

nmap -p 80 --script http-title example.com

5. theHarvester(开源情报收集)

作用:从公共来源(如搜索引擎、PGP 密钥服务器)收集电子邮件、子域名和主机名。

功能:

- 从 Bing、Google、LinkedIn 等平台提取目标相关邮箱与子域名。

- 支持多源并行查询,输出结构化结果。

- 常用于社工攻击前期信息收集。

常用命令:

-

搜索邮箱与子域名:

theHarvester -d example.com -l 100 -b google -

输出到文件:

theHarvester -d example.com -b bing -o results.json

6. unicornscan(异步网络扫描)

作用:高性能、异步扫描工具,适合大规模网络探测。

功能:

- 异步数据包发送,扫描速度极快。

- 支持主动和被动指纹识别。

- 可自定义扫描包内容(如 TCP 标志位、源端口)。

常用命令:

-

TCP 端口扫描:

unicornscan -m T example.com -

UDP 扫描:

unicornscan -m U example.com -

输出详细结果:

unicornscan -v -I -m T example.com

7. zenmap(Nmap 图形界面)

作用:Nmap 的官方图形化前端,降低命令行使用门槛。

功能:

- 提供向导式扫描配置(如“快速扫描”、“全面扫描”)。

- 可视化展示扫描结果(主机列表、端口状态、拓扑图)。

- 支持保存与比较多次扫描结果。

常用命令:

-

启动图形界面:

zenmap -

直接扫描目标:

zenmap example.com

总结

这 7 个工具覆盖了从被动信息收集(theHarvester、dmitry)到主动网络探测(nmap、unicornscan、amass),再到综合渗透测试框架(legion、zenmap)的完整流程。它们共同构成了 Kali Linux 中最核心的网络侦察体系,适用于红队演练、漏洞评估和安全审计等场景。

(四)Network Information:DNS--DNS 侦察与枚举

这张图片展示了 Kali Linux 中“网络信息”分类下专门用于 DNS 侦察与枚举 的三个核心工具:dnsenum、dnsmap 和 dnsrecon。它们主要用于在渗透测试的前期阶段,通过各种技术手段收集目标域名的 DNS 记录、子域名、邮件服务器、域名服务器等关键信息,从而绘制目标网络的数字地图,发现潜在的攻击面。

1.dnsenum

作用:一款功能全面的域名信息收集与子域名枚举工具,支持被动与主动侦察结合。

功能:

-

子域名枚举:通过字典爆破、Google 搜索、证书透明度日志等多种方式发现子域名。

-

DNS 记录查询:获取 A、AAAA、MX、NS、SOA 等记录。

-

区域传输检测:尝试进行 DNS 区域传输(AXFR),若成功可获取整个域的完整记录。

-

WHOIS 查询:获取域名注册信息,支持设置查询延迟以避免被封。

-

反向查找:对目标 IP 段进行反向 DNS 查询,发现关联域名。

常用命令: -

基础枚举(含字典爆破):

dnsenum example.com -

使用指定字典爆破子域名:

dnsenum -f /path/to/dictionary.txt example.com -

仅进行区域传输测试:

dnsenum --dnsserver 8.8.8.8 --type axfr example.com -

输出结果为 XML 格式:

dnsenum -o results.xml example.com

2.dnsmap

作用:一款专注于子域名发现的开源工具,通过字典爆破和 DNS 查询识别潜在子域名。

功能:

-

子域发现:在已知主域名的情况下,使用字典文件暴力破解子域名。

-

IP 段扫描:可对目标网络的 C 段或指定 IP 范围进行扫描,识别活跃主机及其域名。

-

信息收集:收集子域名对应的 IP 地址、DNS 服务器信息,辅助绘制网络拓扑。

常用命令: -

基础子域名扫描:

dnsmap example.com -

使用自定义字典:

dnsmap -w /path/to/wordlist.txt example.com -

扫描指定 IP 段:

dnsmap -r 192.168.1.0/24

3.dnsrecon

作用:一款多线程、功能强大的 DNS 枚举脚本,专为网络安全评估设计。

功能:

-

多记录类型枚举:支持 MX、SOA、NS、A、AAAA、SRV、TXT 等多种 DNS 记录查询。

-

子域名爆破:使用字典文件暴力破解子域名,支持递归查询。

-

区域传输检测:测试 NS 服务器是否允许 AXFR,识别配置漏洞。

-

缓存检测:检测 DNS 服务器是否存在缓存投毒风险。

常用命令: -

基础枚举(查询标准记录):

dnsrecon -d example.com -

子域名爆破(需字典):

dnsrecon -d example.com -D /path/to/dictionary.txt -t brt -

区域传输测试:

dnsrecon -d example.com -t axfr -

反向查找(指定 IP 或网段):

dnsrecon -r 192.168.1.1-192.168.1.100

这三个工具各有侧重:dnsenum 功能最全,适合综合侦察;dnsmap 专注子域名发现,操作简单;dnsrecon 支持多线程和丰富记录类型,适合高效自动化扫描。在实际渗透测试中,它们常被组合使用,以确保不遗漏任何潜在的 DNS 信息。

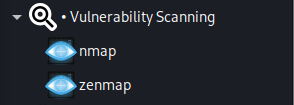

(五)VulnerabilityScanning -- 漏洞扫描

图中展示的是 Kali Linux 中“漏洞扫描”(Vulnerability Scanning)分类下的两个核心工具:nmap 和 zenmap。它们是网络安全领域最知名的开源网络扫描工具,用于发现网络中的存活主机、开放端口、运行的服务及其版本,以及操作系统类型。而zenmap则是nmap官方提供的图形用户界面(GUI),旨在降低nmap的使用门槛,同时为高级用户提供更便捷的操作体验。

1.nmap

作用:网络发现与安全审计的核心命令行工具。

功能:

- 主机发现:识别网络中哪些主机是存活的。

- 端口扫描:检测目标主机开放的端口及服务。

- 版本探测:识别服务软件的版本号,辅助漏洞分析。

- 操作系统识别:通过指纹技术判断目标操作系统类型。

- 脚本扩展:利用 NSE(Nmap Scripting Engine)执行漏洞检测、枚举等高级任务。

常用命令:

-

快速扫描存活主机:

nmap -sn 192.168.1.0/24 -

综合扫描(端口+服务+操作系统):

sudo nmap -sS -sV -O --top-ports 1000 -T4 192.168.1.105 -

漏洞扫描(需配合脚本):

nmap -p 80 --script vuln 192.168.1.100 -

保存扫描结果为 XML 格式:

nmap -oX scan_result.xml 192.168.1.100

2.zenmap

作用:nmap 的图形化前端,适合初学者和需要可视化操作的用户。

功能:

- 预设扫描模板:提供“快速扫描”、“深度扫描”、“Ping 扫描”等常用配置,一键启动。

- 命令生成器:通过图形界面选择参数,自动生成对应的 nmap 命令行。

- 结果可视化:以拓扑图、列表形式展示扫描结果,支持保存和比较多次扫描。

- 历史记录管理:自动保存扫描记录,支持搜索和导出(XML、CSV、PDF)。

使用方式:

- 在“目标”栏输入 IP 或域名(如

192.168.1.1)。 - 选择“配置文件”(如“Intense scan”)。

- 点击“开始扫描”,实时查看进度与结果。

- 通过“拓扑图”功能可视化网络结构。

总结

nmap 是命令行下的强大扫描引擎,适合自动化、脚本化和高级定制;zenmap 则是其图形化界面,适合初学者、教学演示和需要直观结果的场景。两者功能互补,共同构成 Kali Linux 中最基础、最核心的网络侦察与漏洞扫描工具组合。

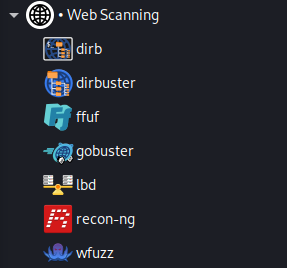

(六)Web Scanning--Web 扫描

这张图片展示了 Kali Linux 中“Web 扫描”(Web Scanning)分类下的 7 个核心工具,它们主要用于Web 应用安全测试,包括目录枚举、文件爆破、模糊测试、漏洞探测等,是渗透测试人员在信息收集和漏洞发现阶段的常用武器。

1.dirb

作用:基于字典的 Web 目录/文件扫描工具,用于发现目标网站中隐藏或未链接的资源。

功能:

-

支持递归扫描,可自动进入发现的子目录继续爆破。

-

支持 HTTP 认证、代理、自定义字典、状态码过滤。

-

可识别常见 Web 漏洞路径(如 /admin、/backup、/config)。

常用命令: -

基础扫描:

dirb http://target.com -

指定字典:

dirb http://target.com /usr/share/dirb/wordlists/big.txt -

忽略 404 状态码:

dirb http://target.com -N 404 -

使用代理:

dirb http://target.com -p http://127.0.0.1:8080

2.dirbuster

作用:由 OWASP 开发的图形化目录/文件爆破工具,适合初学者和自动化扫描。

功能:

- 支持多线程、自定义字典、递归扫描。

- 可识别敏感文件(如 .git、.bak、.env)、管理后台、配置文件。

- 提供“列表模式”和“纯爆破模式”,支持正则过滤结果。

常用操作: - 在“Target”输入目标 URL。

- 在“Directory List”选择字典文件(如 directory-list-2.3-medium.txt)。

- 设置“Thread Count”(建议 10-50,避免目标崩溃)。

- 点击“Start”开始扫描,结果在下方列表显示。

3.ffuf

作用:高性能 Web 模糊测试工具,用 Go 语言编写,支持多场景 fuzzing。

功能:

-

支持目录、子域名、参数、HTTP 方法、头部字段等多位置 fuzzing。

-

支持并发、过滤器(状态码、内容大小、正则)、代理、认证。

-

可用于发现隐藏 API、未授权访问、SQL 注入点等。

常用命令: -

目录扫描:

ffuf -w /path/to/dict.txt -u http://target.com/FUZZ -

子域名枚举:

ffuf -w /path/to/subs.txt -u https://FUZZ.target.com -

过滤响应大小为 0 的结果:

ffuf -w dict.txt -u http://target.com/FUZZ -fs 0 -

POST 参数模糊测试:

ffuf -w params.txt -u http://target.com/login -X POST -d "user=FUZZ&pass=123"

4.gobuster

作用:用 Go 语言编写的目录/子域名爆破工具,速度极快,支持多种模式。

功能:

-

支持目录、子域名、虚拟主机、S3 存储桶枚举。

-

支持多线程、自定义字典、状态码过滤、正则匹配。

-

可输出 JSON、CSV 等格式,便于后续分析。

常用命令: -

目录扫描:

gobuster dir -u http://target.com -w /path/to/dict.txt -

子域名扫描:

gobuster dns -d target.com -w /path/to/subs.txt -

指定线程数:

gobuster dir -u http://target.com -w dict.txt -t 50 -

过滤 404 状态码:

gobuster dir -u http://target.com -w dict.txt -s 200,301,302

5.lbd

作用:负载均衡检测工具,用于判断目标网站是否使用了负载均衡或 CDN。

功能:

-

通过 DNS 记录、HTTP 响应头、IP 地理位置等判断负载均衡状态。

-

可识别多 IP、多域名、重定向、SSL 证书差异等特征。

-

帮助测试人员判断是否需要绕过 CDN 或针对真实 IP 进行扫描。

常用命令: -

基础检测:

lbd http://target.com -

仅检测 DNS:

lbd -d target.com -

显示详细信息:

lbd -v http://target.com

6.recon-ng

作用:全功能 Web 侦察框架,支持模块化扩展,类似 Metasploit。

功能:

-

集成上百个模块,支持域名、IP、邮箱、社交账号、子域名等信息收集。

-

支持数据库存储、报告生成、API 集成(如 Shodan、Censys)。

-

可自动化执行 reconnaissance 任务,适合红队长期监控。

常用命令: -

启动框架:

recon-ng -

搜索模块:

modules search whois -

加载模块:

modules load recon/domains-hosts/whois -

设置目标:

options set SOURCE target.com -

执行扫描:

run

7.wfuzz

作用:Web 模糊测试工具,支持多位置注入、编码、过滤、递归扫描。

功能:

-

支持目录、参数、头部、Cookie、POST 数据等多位置 fuzzing。

-

支持多种编码方式(URL、Base64、HTML、Hex 等)。

-

可识别错误页面、重定向、状态码、内容差异。

-

支持递归扫描、代理、认证、脚本扩展。

常用命令: -

目录扫描:

wfuzz -w /path/to/dict.txt http://target.com/FUZZ -

参数模糊测试:

wfuzz -w params.txt -d "user=FUZZ&pass=123" http://target.com/login -

多位置注入:

wfuzz -w users.txt -w pass.txt -d "user=FUZZ&pass=FUZ2" http://target.com/login -

过滤状态码:

wfuzz -w dict.txt -hc 404 http://target.com/FUZZ

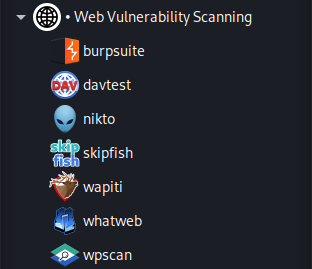

(七)Web Vulnerability Scanning--Web 漏洞扫描

这张图片展示了 Kali Linux 中“Web 漏洞扫描”(Web Vulnerability Scanning)分类下的六个核心工具,它们主要用于Web 应用安全测试,涵盖漏洞扫描、协议安全测试、指纹识别、模糊测试等关键环节,是渗透测试人员在发现和验证 Web 漏洞时的常用装备。

1.burpsuite(重点了解)

作用:Web 应用安全测试的集成平台,被誉为“渗透测试的瑞士军刀”。

功能:

- 代理拦截:通过代理服务器捕获、修改 HTTP/HTTPS 请求与响应。

- 漏洞扫描:专业版支持主动与被动扫描,可检测 XSS、SQL 注入、CSRF 等常见漏洞。

- 爬虫与枚举:自动爬取网站结构,发现隐藏页面与参数。

- 爆破与重放:支持参数模糊测试、会话令牌分析、请求重放等高级功能。

常用命令/操作: - 启动代理并设置浏览器代理为

127.0.0.1:8080。 - 将请求发送至 Repeater 模块进行手动修改与重放:

右键请求 → Send to Repeater。 - 使用 Intruder 模块进行爆破:选择位置 → 加载 payload → 开始攻击。

2.davtest

作用:专门用于测试 WebDAV 服务安全性的工具。

功能:

-

检测 WebDAV 服务是否启用,并尝试上传测试文件(如

.jpg、.php)。 -

验证服务器是否允许执行上传的文件,从而判断是否存在任意文件上传或代码执行漏洞。

-

支持多种认证方式(Basic、Digest),可用于内网渗透或权限提升场景。

常用命令: -

基础扫描:

davtest -url http://target.com/webdav -

指定上传文件类型:

davtest -url http://target.com/webdav -upload-dir /uploads -

使用认证:

davtest -url http://target.com/webdav -u username -p password

3.nikto

作用:开源的 Web 服务器漏洞扫描器,专注于服务器层面的安全评估。

功能:

-

检测超过 3300 种潜在危险文件/CGI、625 种服务器版本漏洞、230 种特定服务器问题。

-

支持 HTTP/HTTPS 协议,可识别过时软件、配置错误、默认文件、XSS、SQL 注入等。

-

支持自动更新漏洞库、代理扫描、IDS 规避、自定义扫描规则。

常用命令: -

基础扫描:

nikto -h http://target.com -

指定端口与协议:

nikto -h target.com -p 8080 -ssl -

输出结果到文件:

nikto -h http://target.com -o report.html -Format html -

仅扫描特定路径:

nikto -h http://target.com/admin -C all

4.skipfish

作用:主动式 Web 应用安全侦察工具,由 Google 开发。

功能:

-

递归爬取网站,生成交互式站点地图。

-

基于字典的探测,识别隐藏参数、路径、表单输入点。

-

检测常见 Web 漏洞,如 XSS、SQL 注入、命令执行等。

-

输出报告包含详细的请求/响应、漏洞位置与风险等级。

常用命令: -

基础扫描:

skipfish -o output_dir http://target.com -

使用自定义字典:

skipfish -W /path/to/dictionary.wl -o output_dir http://target.com -

限制扫描深度:

skipfish -d 3 -o output_dir http://target.com -

忽略特定路径:

skipfish -I /admin -o output_dir http://target.com

5.wapiti

作用:基于黑盒的 Web 漏洞扫描器,专注于检测可利用的漏洞。

功能:

-

支持 GET/POST 参数注入,自动识别注入点。

-

检测 XSS、SQL 注入、命令执行、文件包含、CRLF 注入等。

-

支持多种输出格式(HTML、XML、JSON),便于集成到 CI/CD 流程。

-

可配置攻击级别,平衡扫描速度与准确性。

常用命令: -

基础扫描:

wapiti -u http://target.com -o report -f html -

指定扫描模块:

wapiti -u http://target.com -m xss,sql -o report -

使用代理:

wapiti -u http://target.com -p http://127.0.0.1:8080 -

设置攻击级别(1-5):

wapiti -u http://target.com -l 3

6.whatweb

作用:Web 指纹识别工具,用于快速识别网站的技术栈。

功能:

-

识别 CMS(如 WordPress、Joomla)、框架(如 Django、Ruby on Rails)、服务器软件(如 Apache、Nginx)、编程语言(如 PHP、Python)。

-

检测插件、版本号、Cookie、HTTP 头信息。

-

支持多线程扫描,可批量识别多个目标。

常用命令: -

基础识别:

whatweb http://target.com -

详细输出:

whatweb -v http://target.com -

批量扫描:

whatweb -i targets.txt -

仅识别特定技术:

whatweb --aggression 3 http://target.com

7.wpscan

作用:专注于 WordPress 漏洞扫描的专用工具。

功能:

-

检测 WordPress 核心、主题、插件的已知漏洞。

-

识别用户名、版本号、配置错误、弱密码。

-

支持 API 密钥,可访问 WPScan Vulnerability Database 获取最新漏洞信息。

-

提供详细的漏洞描述、CVSS 评分与修复建议。

常用命令: -

基础扫描:

wpscan --url http://target.com -

指定用户名爆破:

wpscan --url http://target.com --enumerate u -

检查特定插件:

wpscan --url http://target.com --plugin-detect vulnerabilities -

使用 API 密钥:

wpscan --url http://target.com --api-token YOUR_API_KEY

(八)WiFi--无线网络渗透测试

图中展示的是 Kali Linux 中“WiFi”分类下的两个核心无线网络渗透测试工具:kismet 和 wash,它们主要用于无线网络侦察、嗅探、WPS 漏洞扫描等任务,是无线安全测试的重要组成部分。

1.kismet

作用:开源的无线网络嗅探器与入侵检测系统(IDS),支持 802.11、Bluetooth、RTL433 等多种无线协议。

功能:

-

被动嗅探:无需发送数据包即可捕获无线流量,隐蔽性强。

-

多协议支持:可监控 Wi-Fi、蓝牙、物联网设备等无线信号。

-

实时检测:实时识别无线接入点(AP)、客户端设备及流量活动。

-

地理定位:结合 GPS 模块记录信号源物理位置,辅助物理渗透。

-

插件扩展:支持自定义插件,增强功能如自动报警、数据导出等。

常用命令: -

启动 Kismet:

kismet -

指定网卡接口(需先启用监听模式):

kismet -c wlan0mon -

后台运行并记录日志:

kismet -l /var/log/kismet/log.txt

2.wash

作用:专门用于扫描启用 WPS(Wi-Fi 保护设置)功能的无线网络,辅助识别可被暴力破解的 AP。

功能:

-

WPS 扫描:快速识别支持 WPS 协议的无线路由器。

-

信息收集:输出 BSSID、信道、信号强度、WPS 版本、是否锁定等关键信息。

-

全网扫描:使用 -a 选项可扫描所有 AP,即使未启用 WPS。

-

配合 reaver:为后续 WPS 暴力破解提供目标列表,是无线密码破解流程的前置工具。

常用命令: -

扫描所有启用 WPS 的网络:

wash -i wlan0mon -

扫描所有无线网络(含未启用 WPS 的):

wash -a -i wlan0mon -

显示详细输出(含厂商信息):

wash -i wlan0mon -v

总结

kismet 与 wash 均为无线渗透测试的关键侦察工具:kismet 侧重于全协议、被动式网络发现与流量分析,适合长期监控与安全审计;wash 则专注于 WPS 协议扫描,为后续密码破解提供精准目标。两者常结合使用,先用 wash 发现 WPS 可攻击目标,再用 kismet 或 reaver 进行深度渗透。在实际操作中,需确保无线网卡已切换至监听模式(如使用 airmon-ng),否则工具将无法正常工作。

浙公网安备 33010602011771号

浙公网安备 33010602011771号