网络安全实战——漏洞防范

一、漏洞防范

要点:常见的网站漏洞有哪些?零基础从PHP环境到DVWA靶场搭建;解密杀伤力巨大的漏洞,渗透必备之命令执行漏洞。

1. 为什么要攻击网站?

- 互联网中网站数量庞大,且易存在安全漏洞,是渗透测试前期攻击的不二之选。

- OWASP TOP10:这是每年的一份关于WEB应用的十大威胁安全报告,会在经过安全专家的测验之后确定十大类当前web应用威胁最大和被应用最广的漏洞,同时也会对其进行详细的分析威胁所在。

2. 常见的漏洞

- SQL注入:泄露破坏数据库,数据库中可能有账号密码等敏感信息。

- 命令执行:获取目标机器命令权限,执行非法命令,破坏或控制受害机。

- 文件上传:上传后门病毒木马到网站中,破坏网站甚至系统。

二、靶场搭建

1. DVWA搭建

1)DVWA是OWASP官方编写的PHP网站,包含了各种网站常见漏洞,可以学习攻击及修复方式。

2)PHP环境:Windows Apache Mysql Php

3)六步快速搭建DVWA

- 下载并安装PHPstudy:https//public.xp.cn/upgrades/PhpStudy2018.zip(DVWA原代码:https://github.com/digininja/DVWA/archive/master.zip)

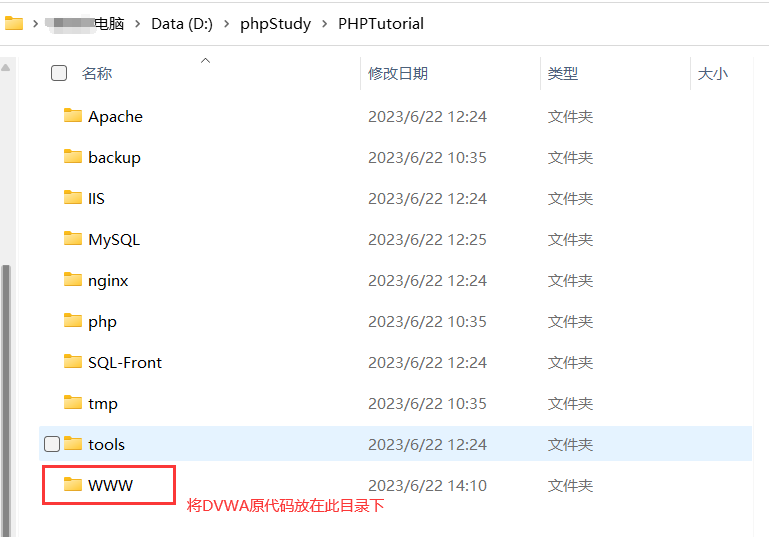

- 将解压后的DVWA原代码防止在phpstudy/PHPTutorial安装目录的WWW文件夹

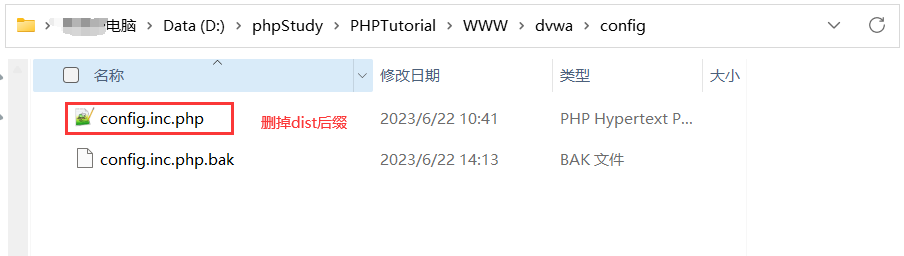

- 进入DVWA/config目录,将config.inc.php.dist的后缀dist删去。

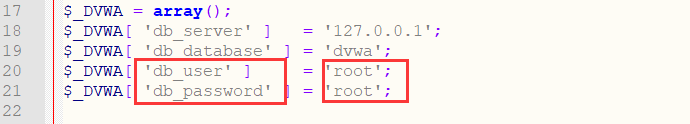

- 打开刚刚重命名的config.inc.php文件,修改db_user和db_password为root、root。

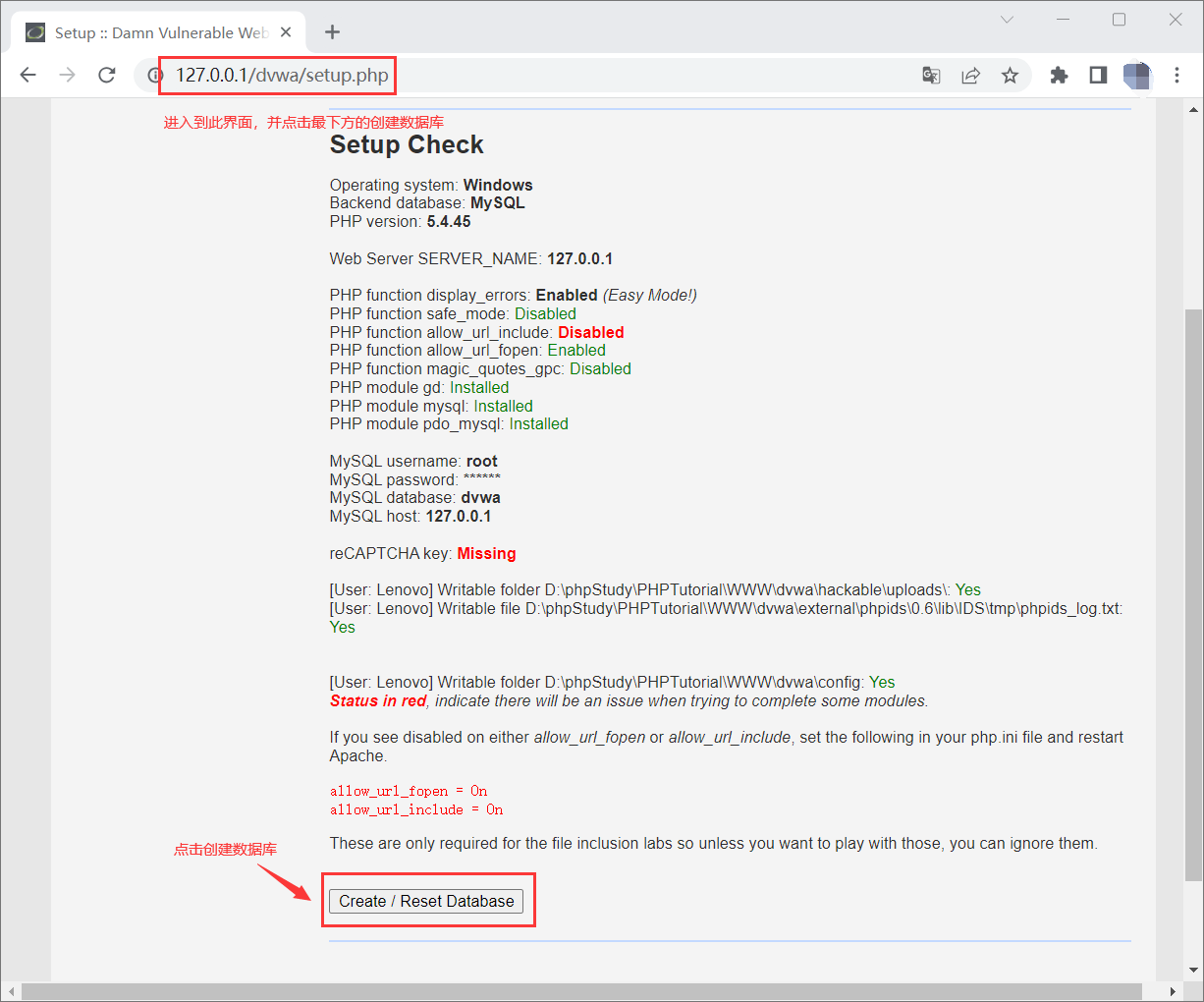

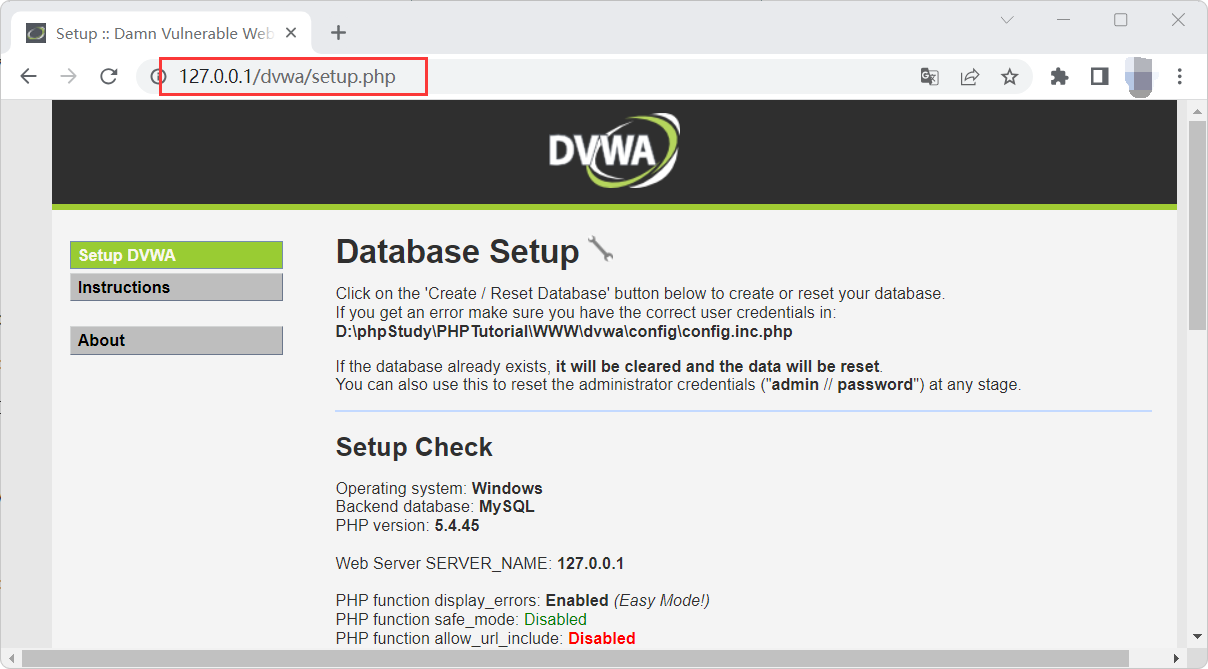

- 浏览器访问http://127.0.0.1/dvwa/setup.php,并点击最下方的Create Database。

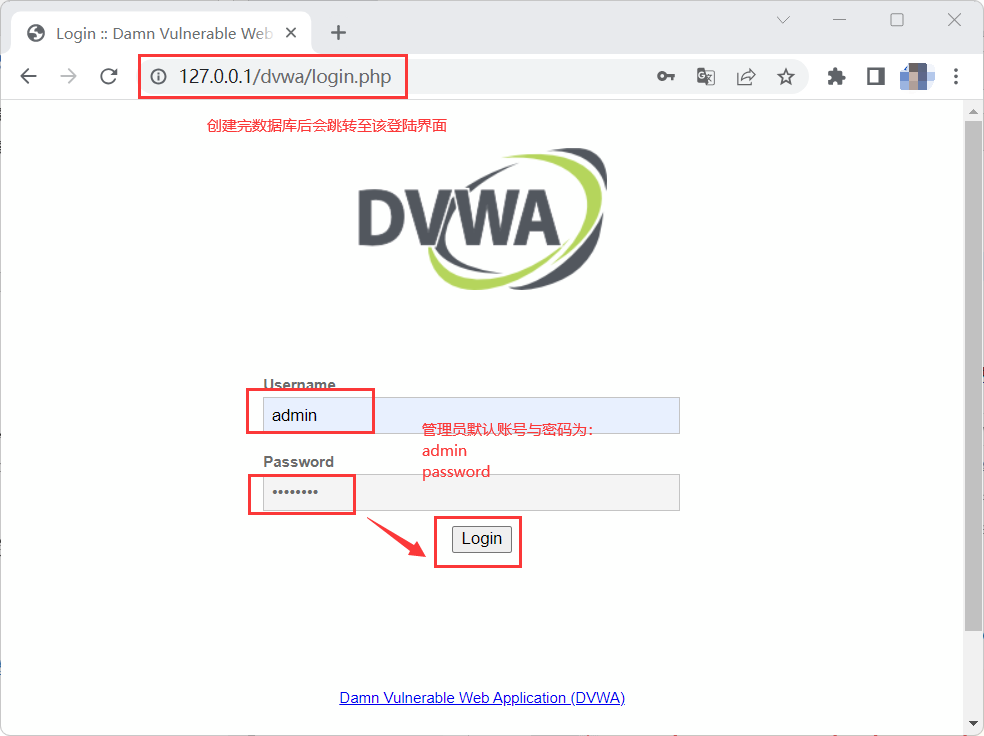

- 浏览器访问http://127.0.0.1/dvwa/login.php,输入用户名admin,密码password,登陆DVWA。

2. 搭建DVWA遇到的问题。

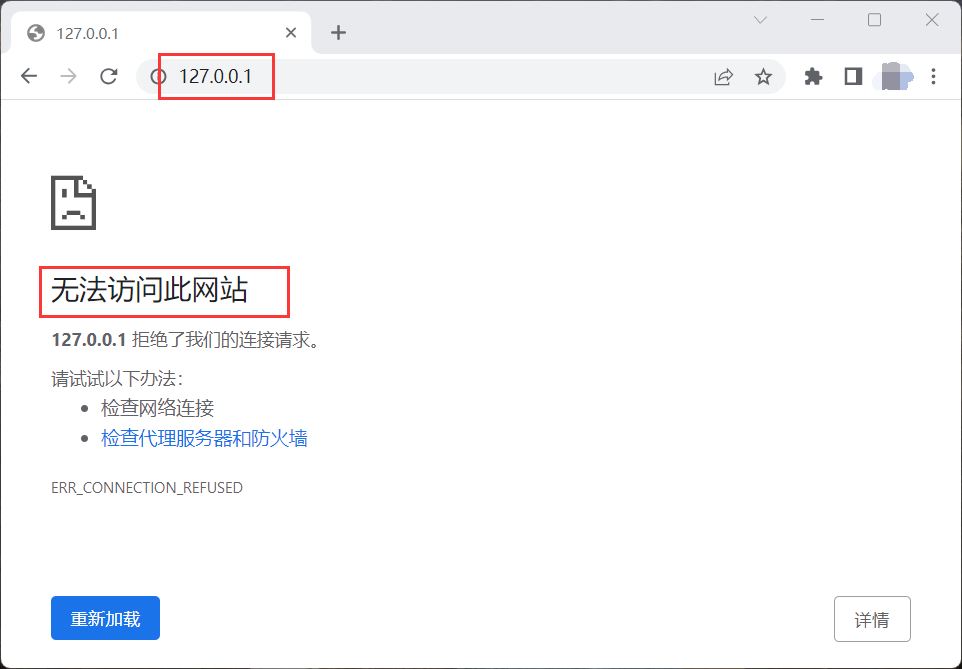

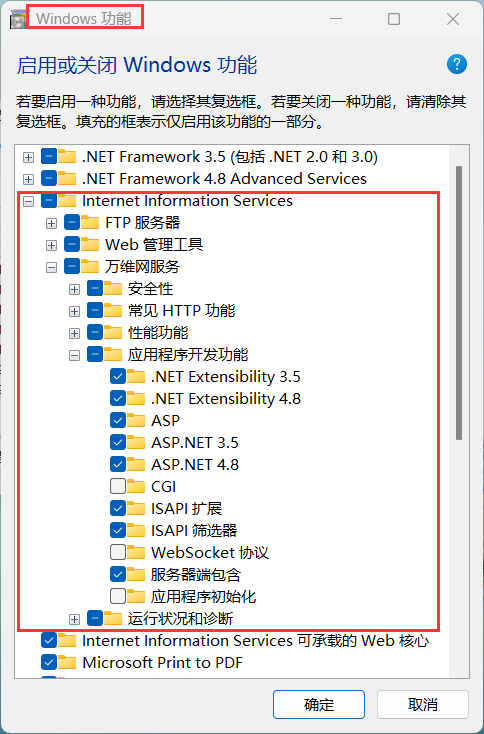

问题一:浏览器访问http://127.0.0.1时无法访问

解答:控制面板——>程序——>程序和功能——>启用或关闭Windows功能,勾选以下对应的配置后确定即可,再去浏览器访问127.0.0.1或localhost。如配置完成需要立即重启时,重启生效。

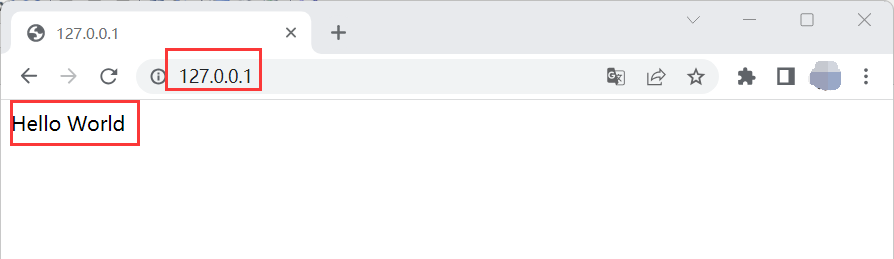

修改完成后再次访问127.0.0.1,此时出现Hello World。

以上解决方法,参考https://blog.csdn.net/JBY2020/article/details/114460844

问题二:浏览器访问http://127.0.0.1/dvwa出现无法访问的现象

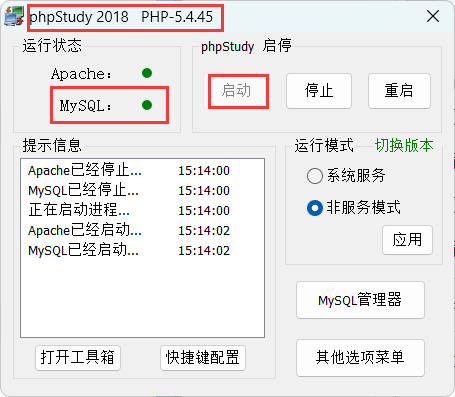

解答:在访问之前未启动PHPstudy。应先启动PHPstudy再访问,则出现原本会出现的界面。

问题三:PHPStudy的mysql启动不成功,一直报红

解答:

问题四:浏览器访问http://127.0.0.1/dvwa/setup.php出现404 not found的错误

解答:先以管理员的身份打开cmd命令行输入:

sc delete mysql

此时即删除mysql服务,然后重启即可。

三、危害巨大漏洞——命令执行

1. 出现原因:设计者在完成该功能时,没有做严格的安全控制,则可能会导致攻击者通过该接口提交恶意命令,让后台执行,从而获得后台服务器权限。

2. 常出现在家用路由器上,其本身具有一个功能:网络连接检测功能,怎么攻击这个网站呢?

【ps:命令连接符】

- cmd1 | cmd2:无论cmd1是否执行成功,cmd2将被执行

- cmd1 ; cmd2:无论cmd1是否执行成功,cmd2将被执行

- cmd1 & cmd2:无论cmd1是否执行成功,cmd2将被执行

- cmd1 || cmd2:仅在cmd1执行失败时才执行cmd2

- cmd1 && cmd2:仅在cmd1执行成功后时才执行

实例:黑客输入127.0.0.1 & whoami——>执行命令127.0.0.1和whoami——>黑客获取whoami的命令执行结果

【常用的cmd命令】

- whoami:查看当前用户名

- ipconfig:查看网卡信息

- shutdown -s -t 0:关机

- net user [username][password] /add:增加一个用户名为username密码为password的新用户

- type [file_name]:查看filename文件内容

3. 防御漏洞之防御Low

1)如何攻击漏洞

- 首先登陆DVWA,并进入DVWA Security界面,选择低Low安全的,并提交。

- 再进入Command Injection,并在“Ping a device”内输入127.0.0.1,并Submit。看到该命令已执行,但是乱码。

- 在输入框中输入127.0.0.1&whoami,并Submit,此时多了一条命令。在自己的电脑上打开cmd,并输入命令whoami,此时与其输出的内容相同。

laptop-i10tn1hu\lenovo

- 在输入框中输入127.0.0.1&ipconfig,并Submit,此时会出现本机中的ip信息。

- 点击Command Injection页面的View Source,查看源代码,找出漏洞所在。

2)如何防御漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号