picoctf general skills-easy 部分题目详解(1)

实验介绍:

ctf竞赛(Capture The Flag)是网络安全技术人员代替真实攻击,比拼技术的竞赛。

又名夺旗赛,是以拿到flag为目标的比赛。

picoctf上的题目比较适合新手练习。

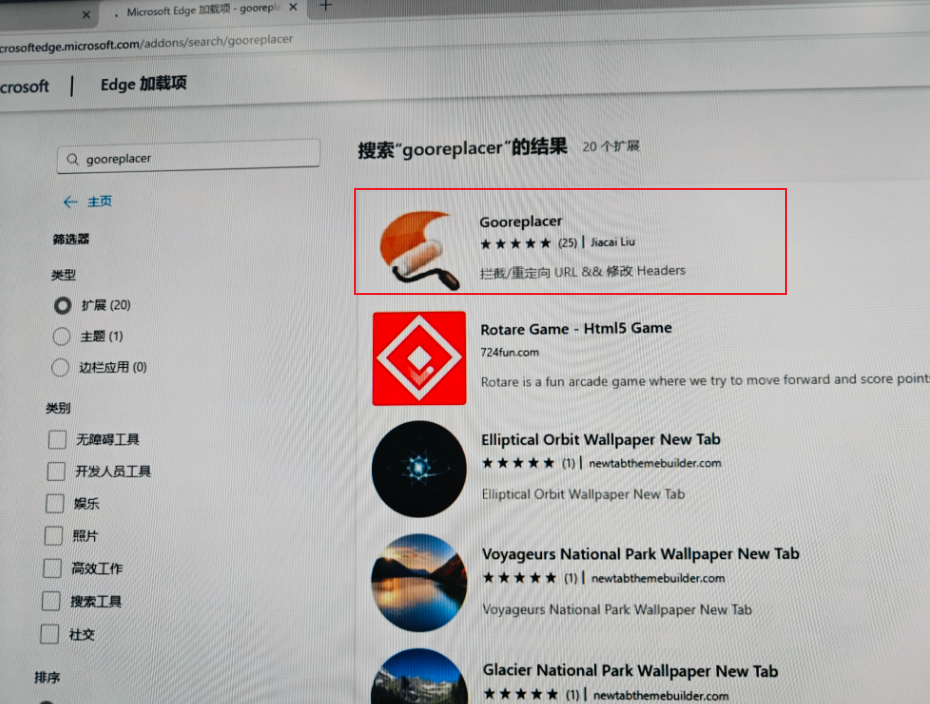

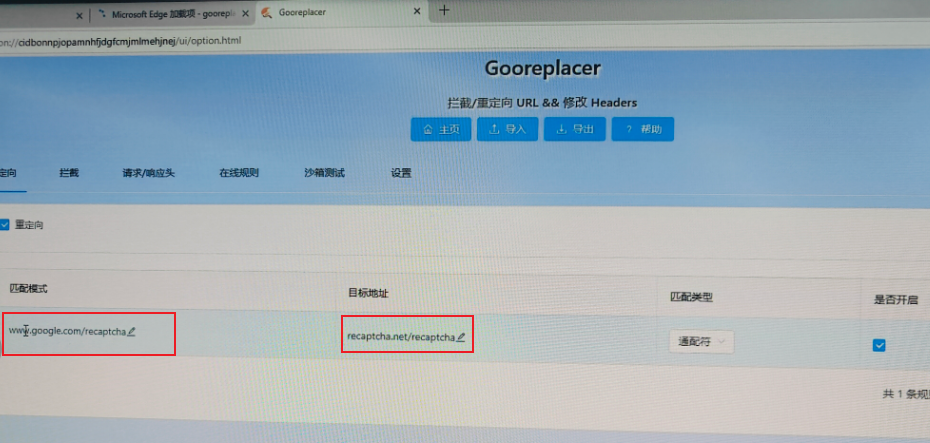

但是注册picoctf账号需要安装插件才能有人机验证,才能正常注册。

插件的设置如图:

一:

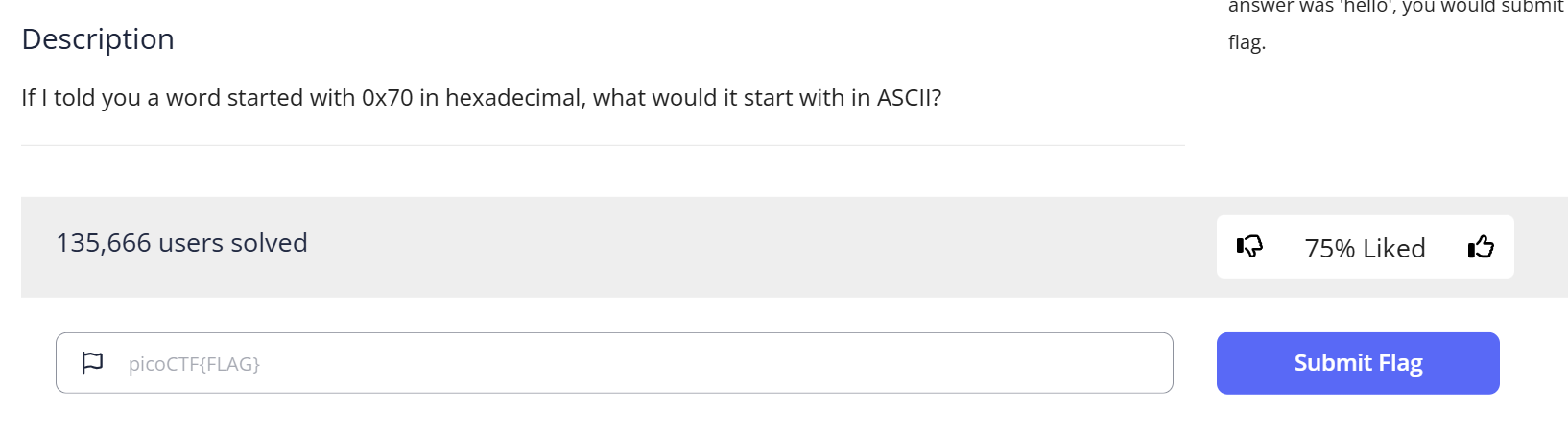

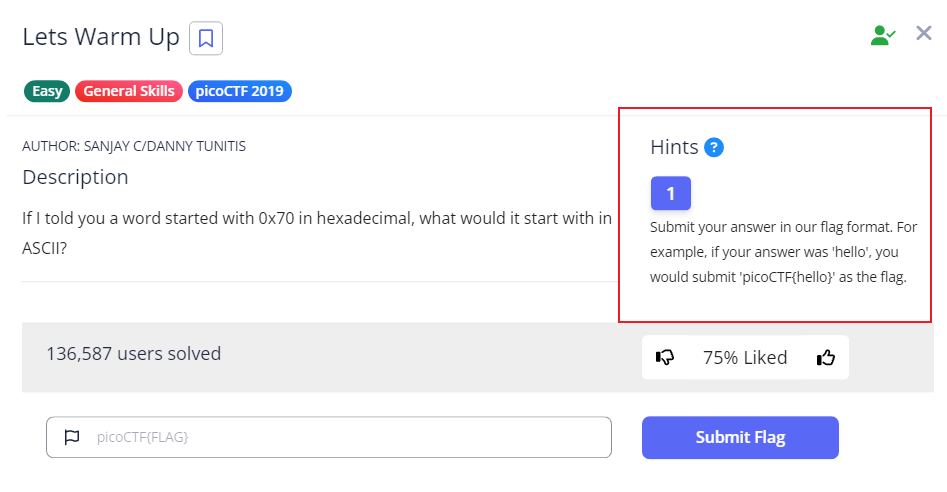

1. Lets Warm Up

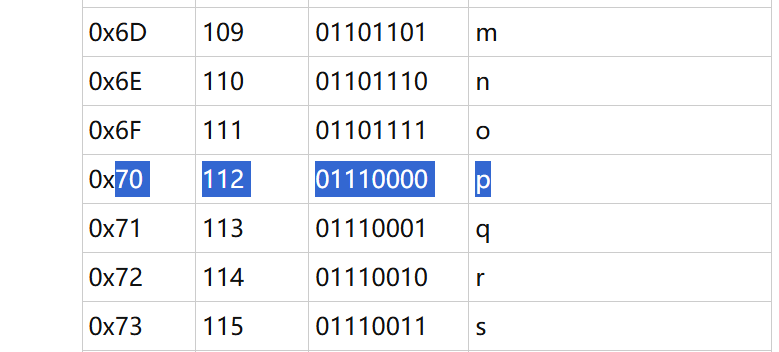

读题:一个字符在16进制中是0x70,那么在ASCII表中是什么?

用ASCII表可以看出来0x70的字符是p

答案有固定的格式picoCTF{},这个在左边的提示中提到。

答案是picoCTF{p}

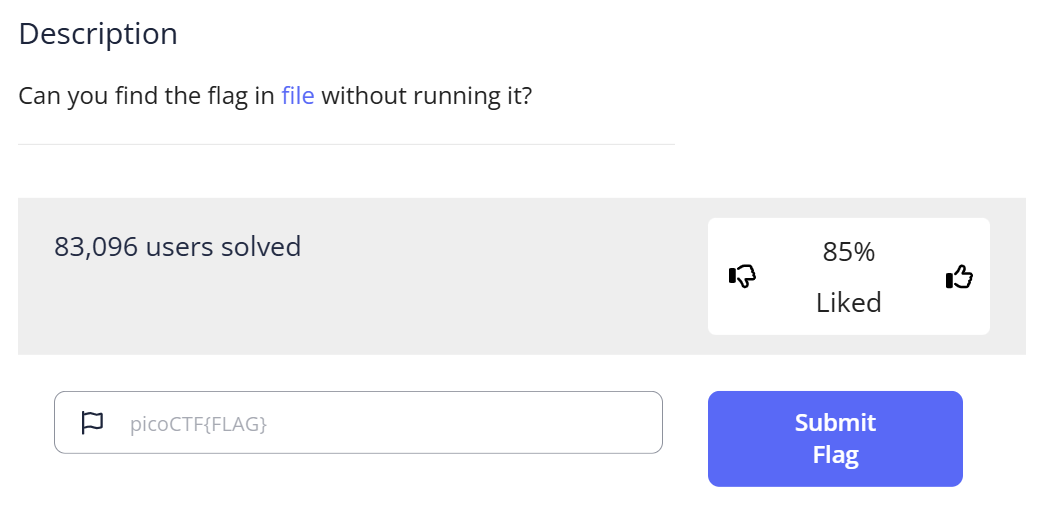

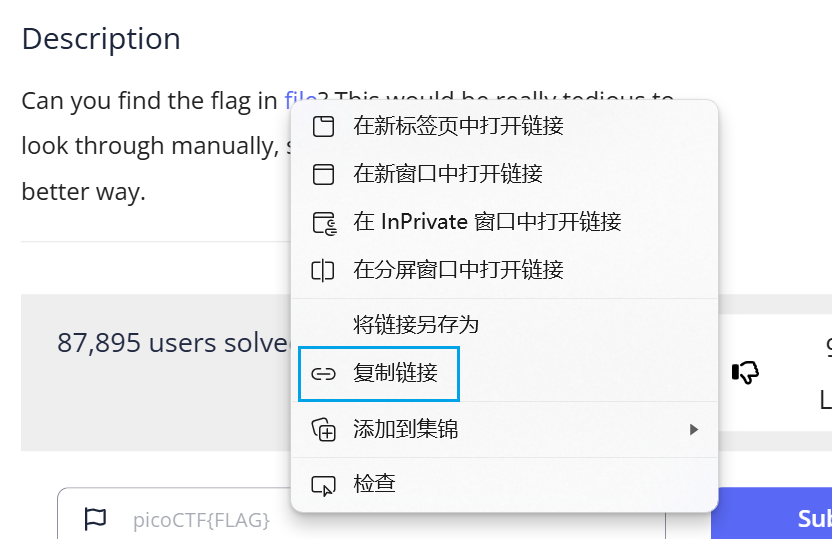

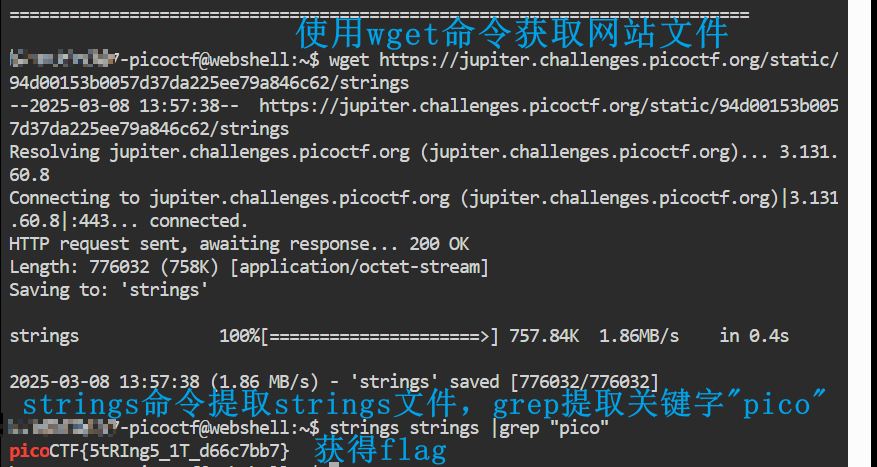

2.strings it

复制链接

双击右上角的picoctf自带的做题工具

wget 黏贴链接

picoCTF{5tRIng5_1T_d66c7bb7}

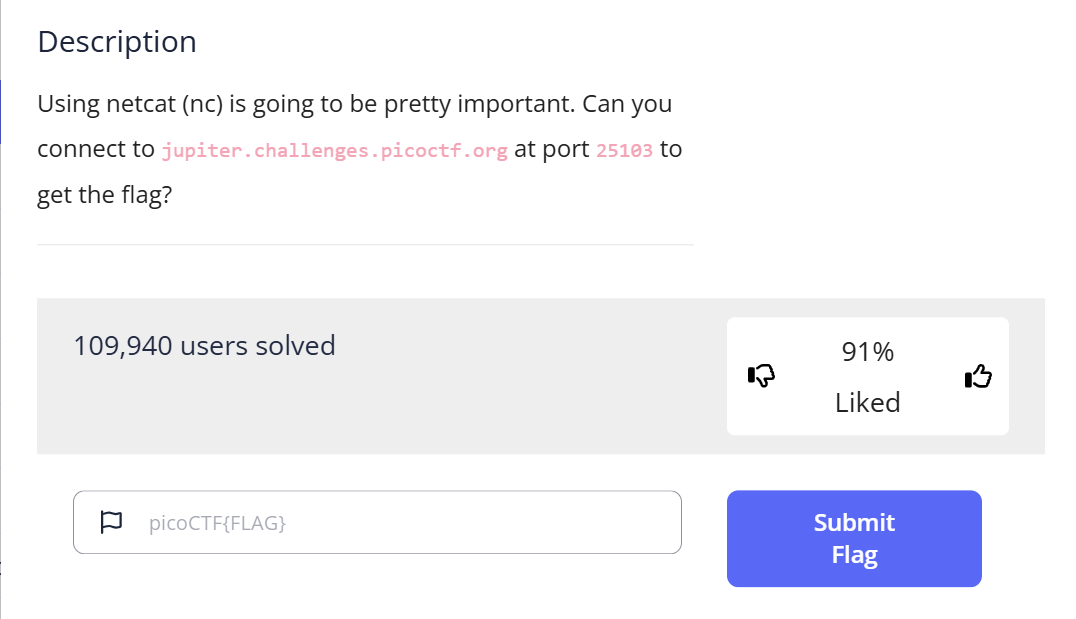

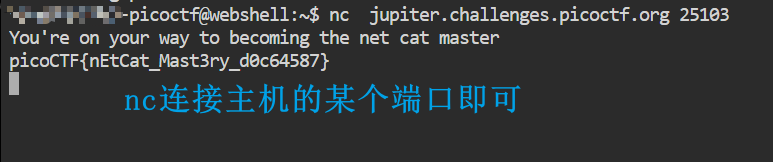

3.what's a net cat?

picoCTF{nEtCat_Mast3ry_d0c64587}

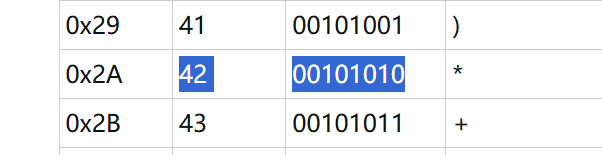

4.2Warm

将42转换成2进制即可,不需要前面的0,最终的二进制表示为101010

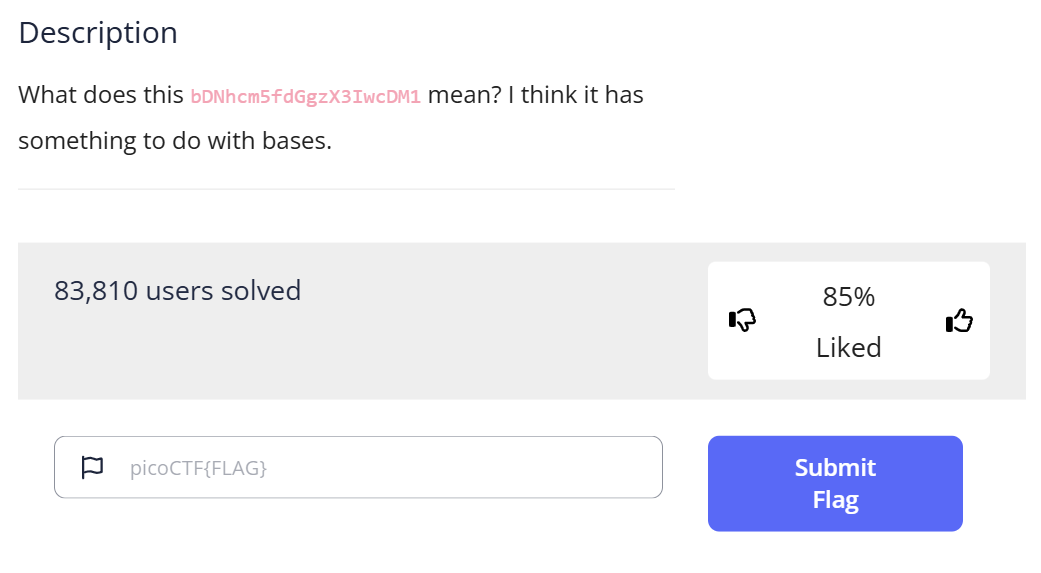

5.Bases

使用CyberChef得到旗帜

picoCTF{l3arn_th3_r0p35}

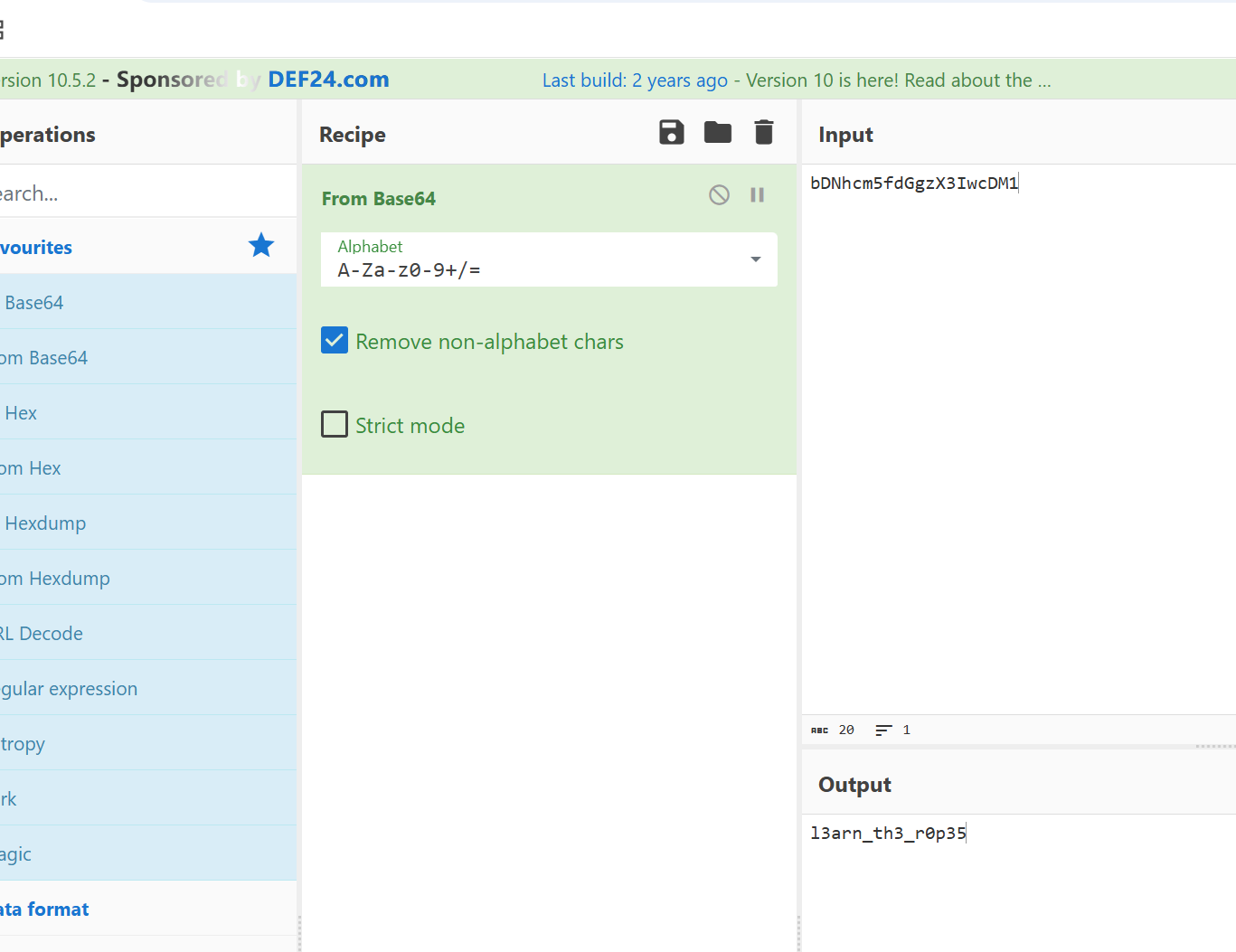

6.First Grep

和第二题一样方法

picoCTF{grep_is_good_to_find_things_5af9d829}

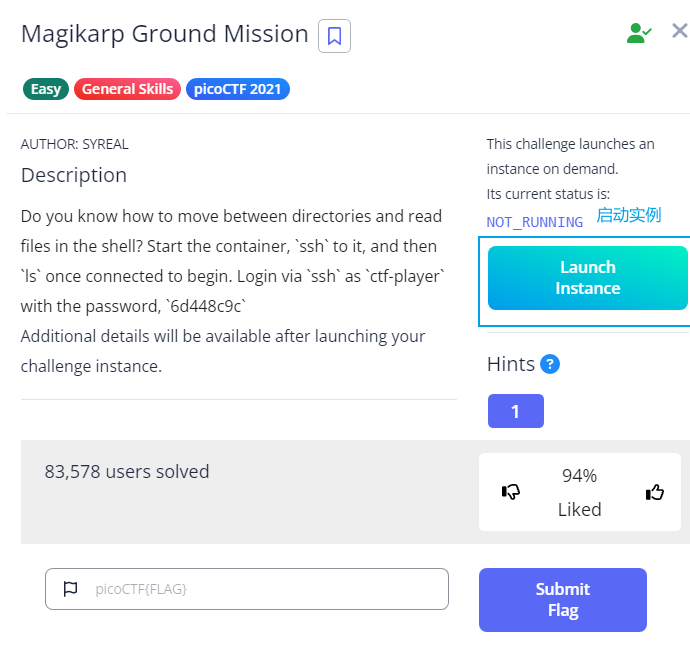

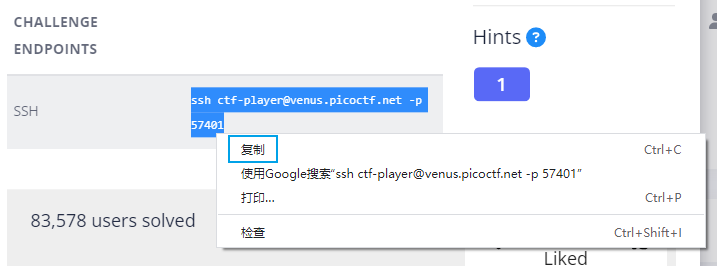

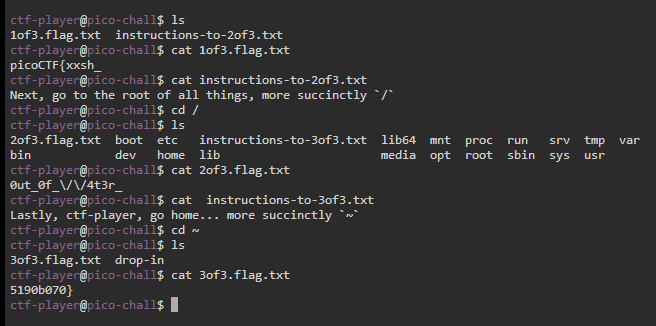

7.Magikarp Ground Missio

flag放在主机文本文件里面,分成了三段

拼起来即可:

picoCTF{xxsh_0ut_0f_//4t3r_5190b070}

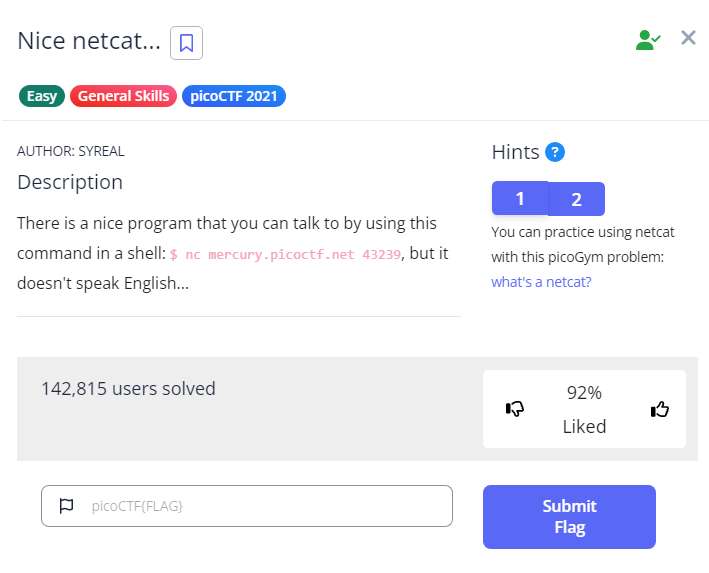

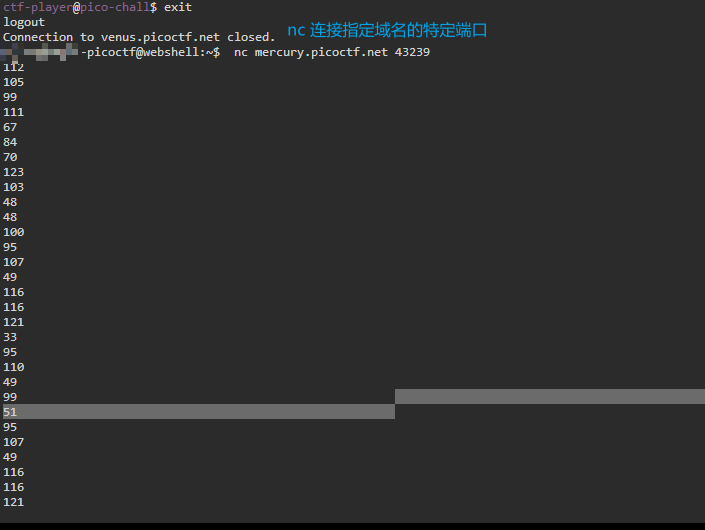

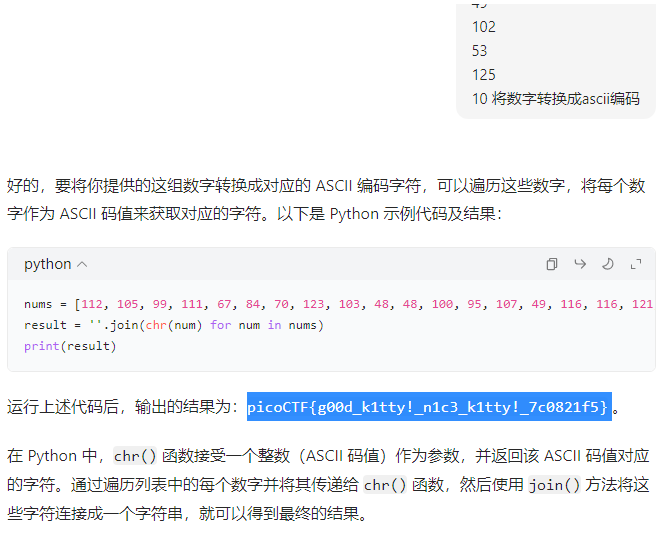

8.Nice netcat...

连接发现一串数字,这串数字的特征是不超过127,我猜这串数字可以转换成ASCII编码。

picoCTF{g00d_k1tty!_n1c3_k1tty!_7c0821f5}

9.Obedient Cat

太简单了

picoCTF{s4n1ty_v3r1f13d_28e8376d}

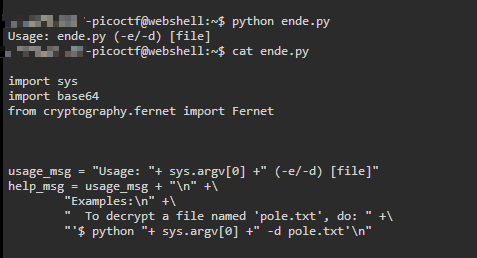

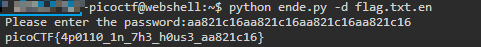

10.Python Wrangling

先下载三个文件,尝试执行py文件看见提示,查看py文件

按照代码和提示确定使用-d,密码打开pw文本文件获得。

picoCTF{4p0110_1n_7h3_h0us3_aa821c16}

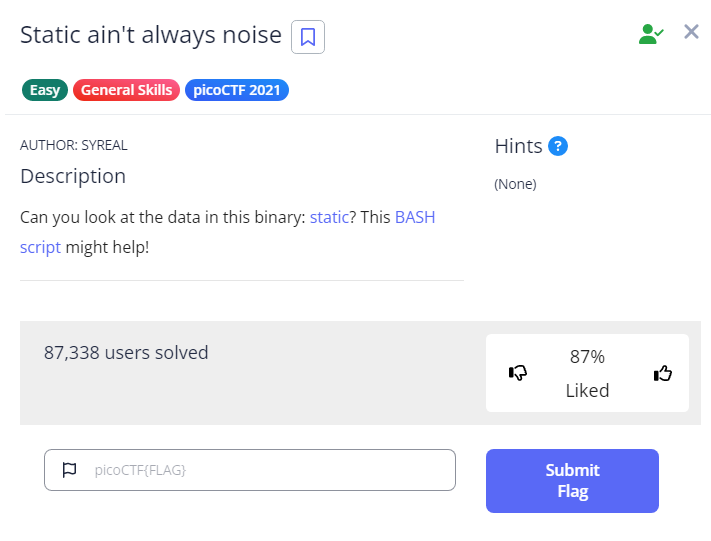

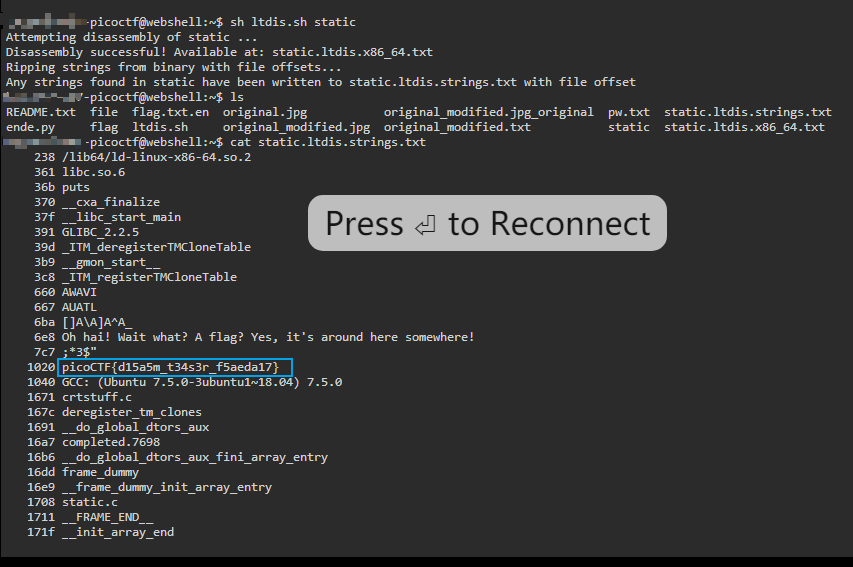

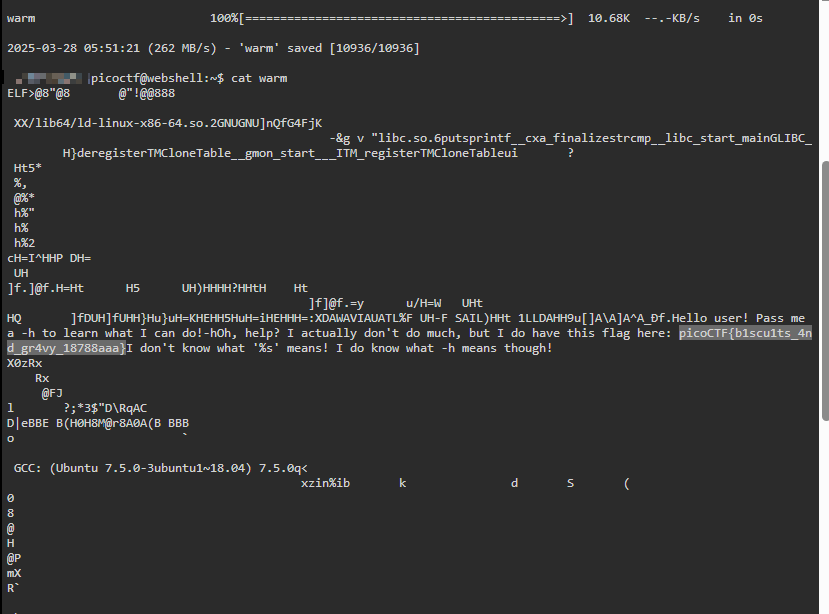

11.Static ain't always noise

把两个文件下载,sh执行sh文件,发现提示,按提示执行

picoCTF{d15a5m_t34s3r_f5aeda17}

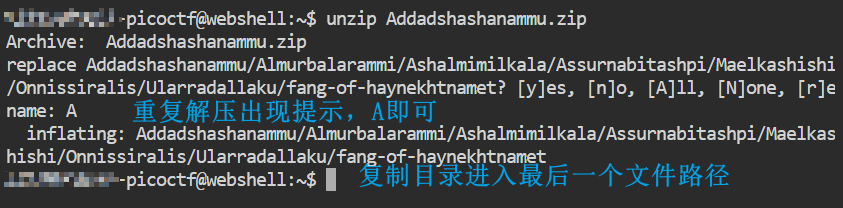

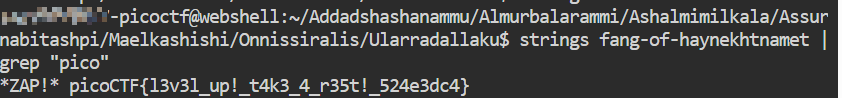

12.Tab, Tab, Attack

下载之后解压,进入最后的目录

picoCTF{l3v3l_up!_t4k3_4_r35t!_524e3dc4}

13.Wave a flag

下载然后cat即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号