20232403 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

使用whois、dig、nslookup等工具查询了besti.edu.cn域名的注册信息、IP地址及其地理位置,并通过Wireshark分析网络流量完成了对通信对端IP的定位。

利用Nmap对Windows 10靶机进行了活跃探测、端口扫描、服务与操作系统识别。

使用Nessus对靶机进行漏洞扫描,识别出开放端口上存在的安全风险。

通过搜索引擎对个人网络足迹进行自查,并运用十种Google Hacking语法进行了精确信息搜索训练,掌握了主动发现网络公开信息的方法。

2.实验过程

2.1查询baidu.comDNS域名,获取信息

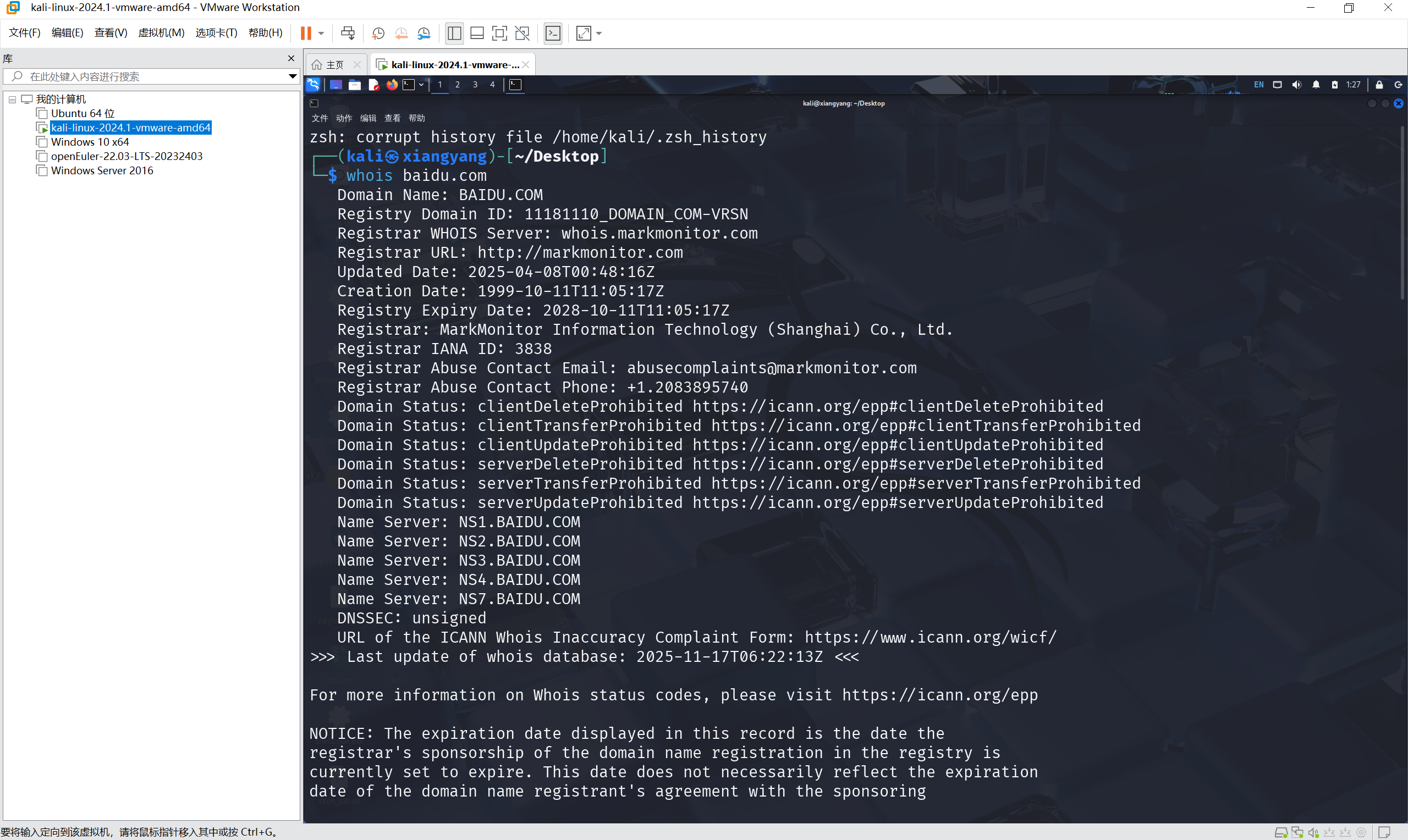

WHOIS查询

命令:whois baidu.com

可以获得的信息是

注册人:北京百度网讯科技有限公司

依据:Registrant Organization: 北京百度网讯科技有限公司

注册人国家:中国

依据:Registrant Country: CN

联系方式:在线表单联系

依据:Registrant Email: Select Request Email Form at https://domains.markmonitor.com/whois/baidu.com

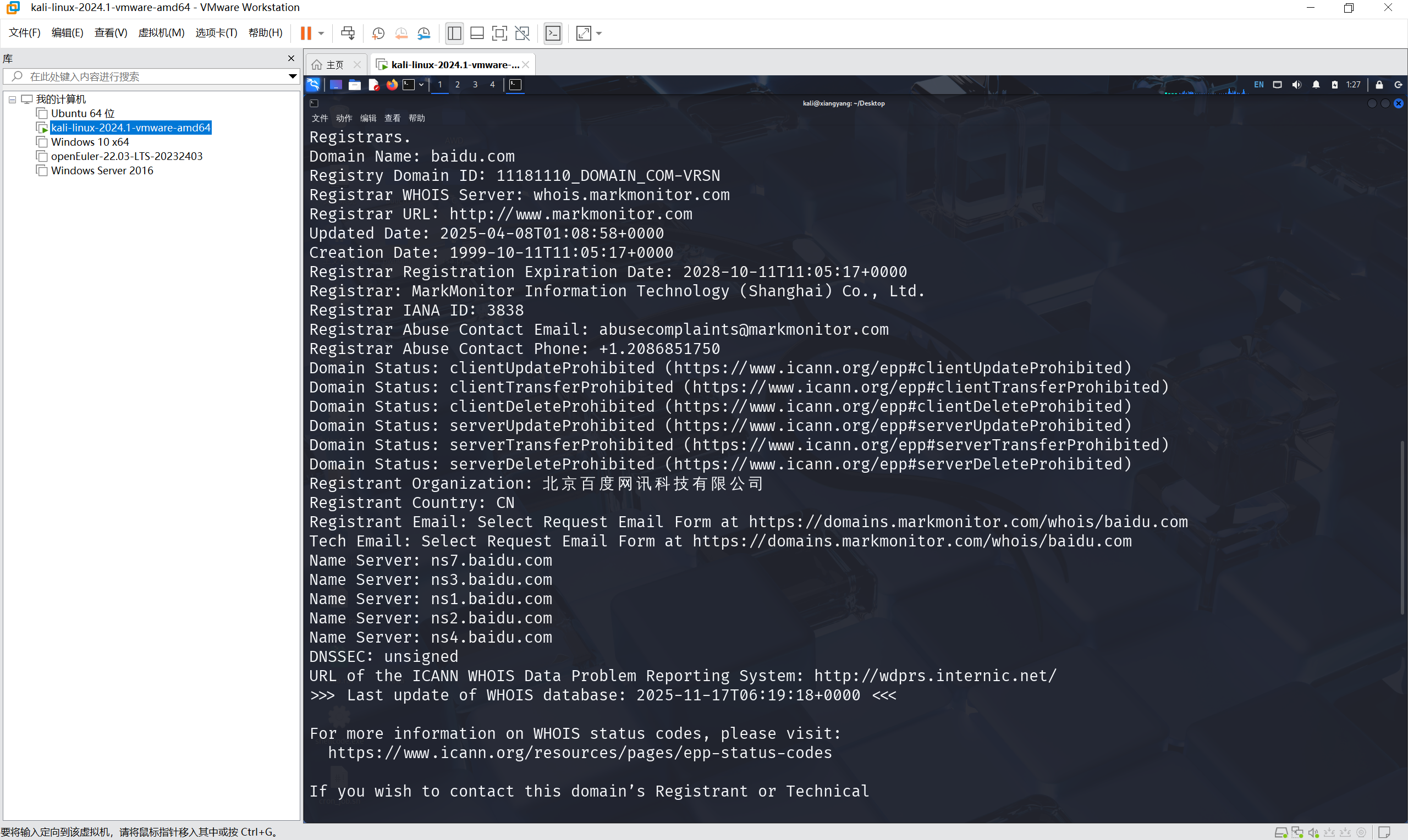

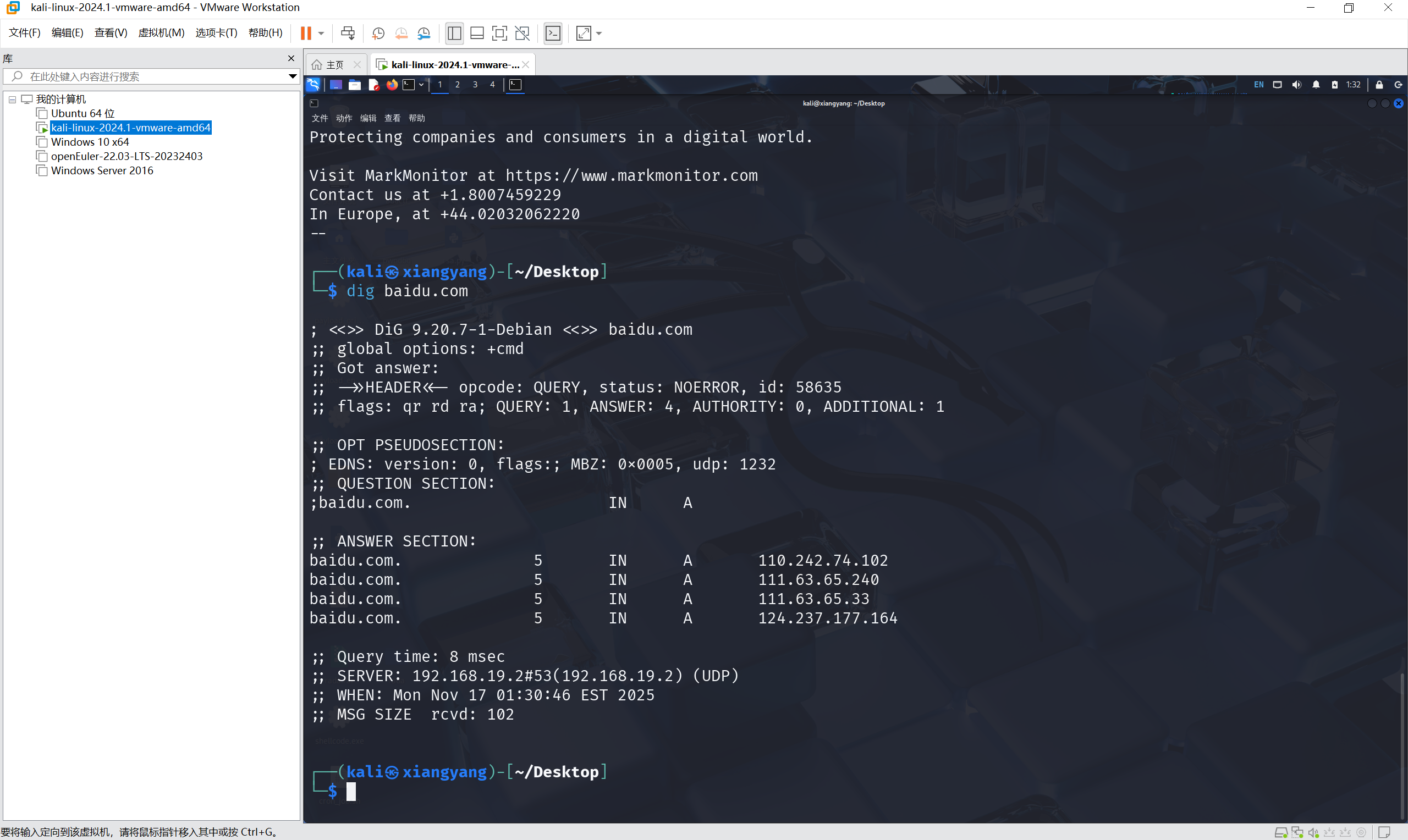

dig查询

命令:dig baidu.com

可以获得的信息是

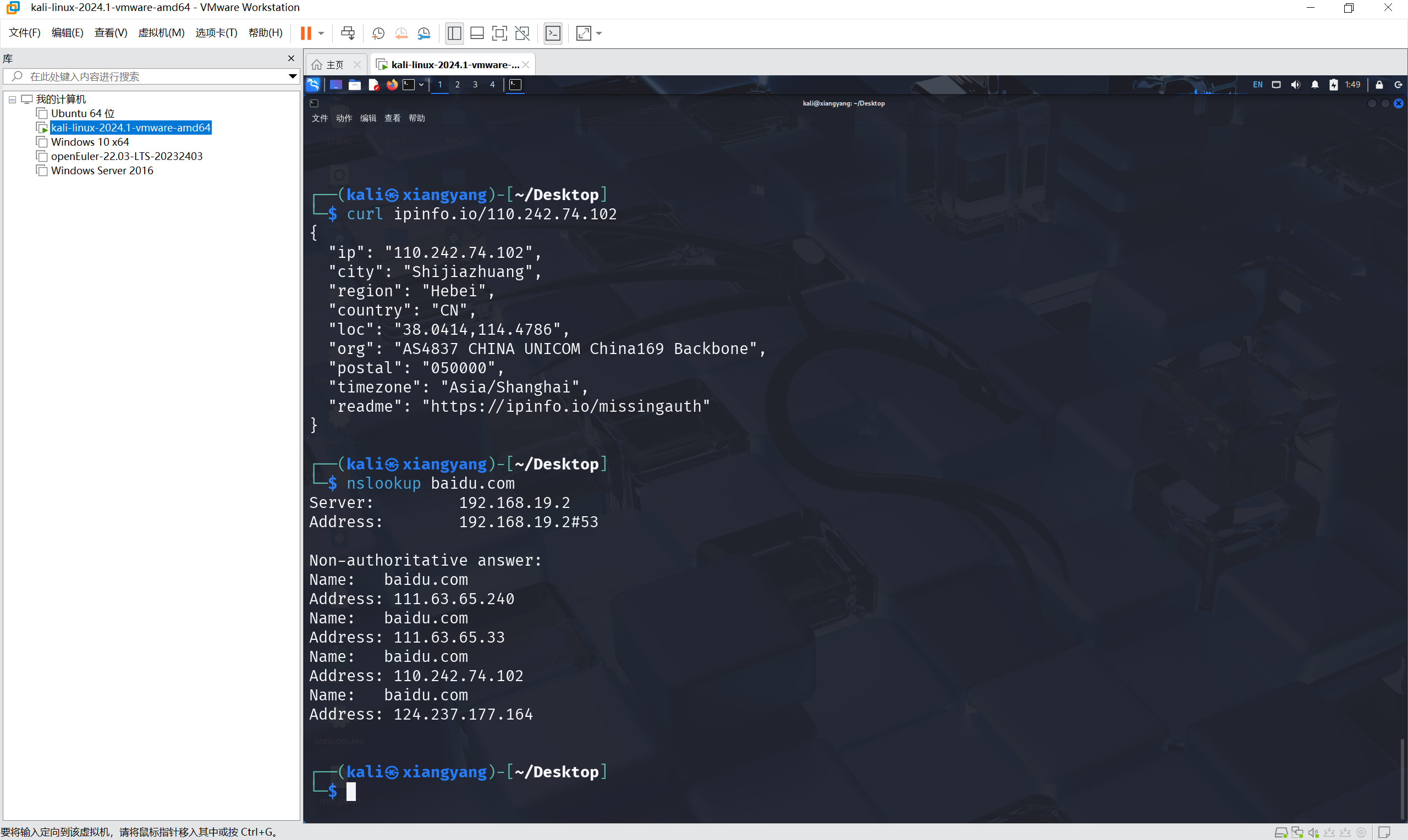

该域名对应IP地址:110.242.74.102, 111.63.65.240, 111.63.65.33, 124.237.177.164

依据:;; ANSWER SECTION: 部分明确列出了4个A记录

baidu.com. 5 IN A 110.242.74.102 等行显示了具体的IP地址

这表明baidu.com使用了负载均衡,有多个服务器IP地址。

使用的DNS服务器:192.168.19.2#53

依据:SERVER: 192.168.19.2#53(192.168.19.2)

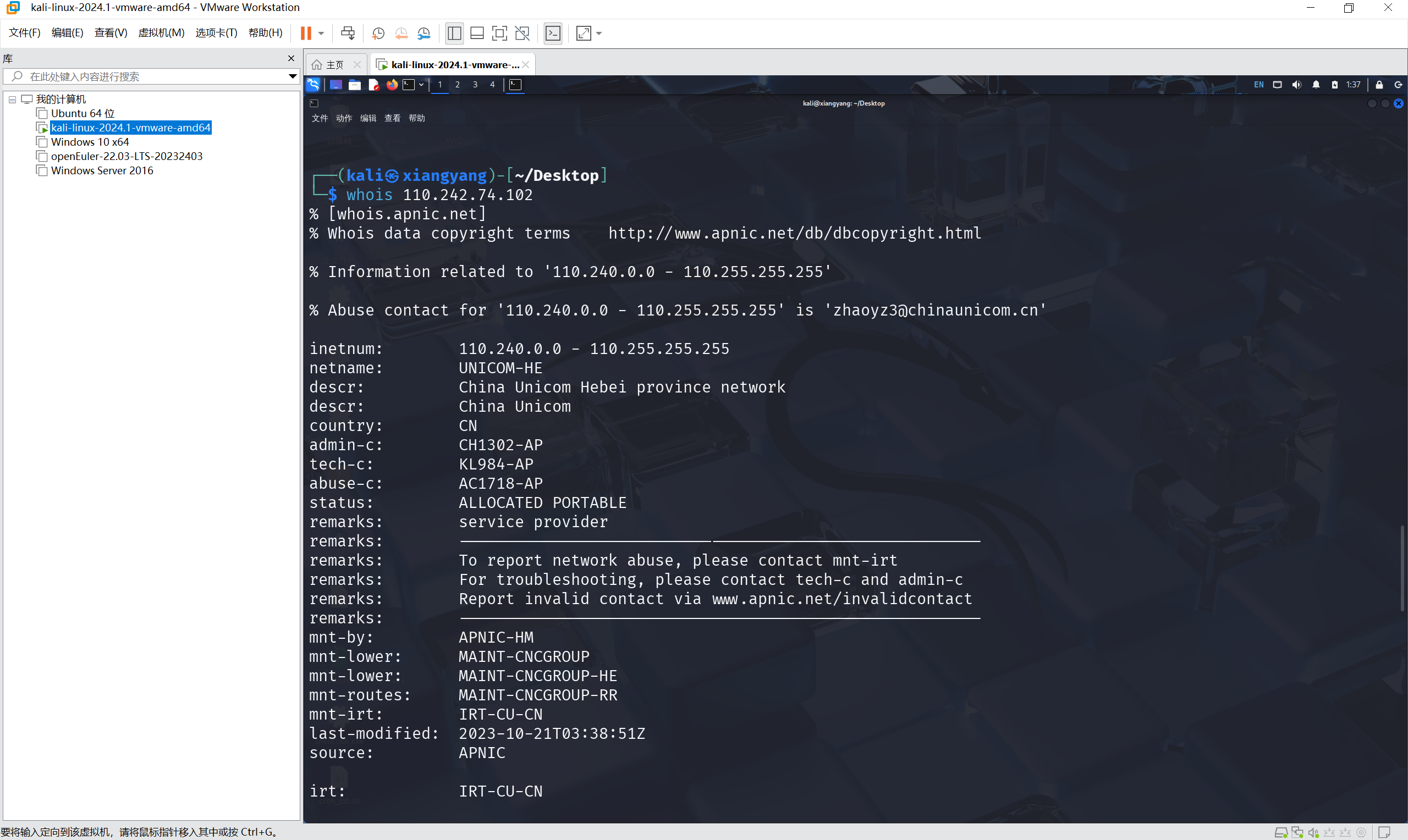

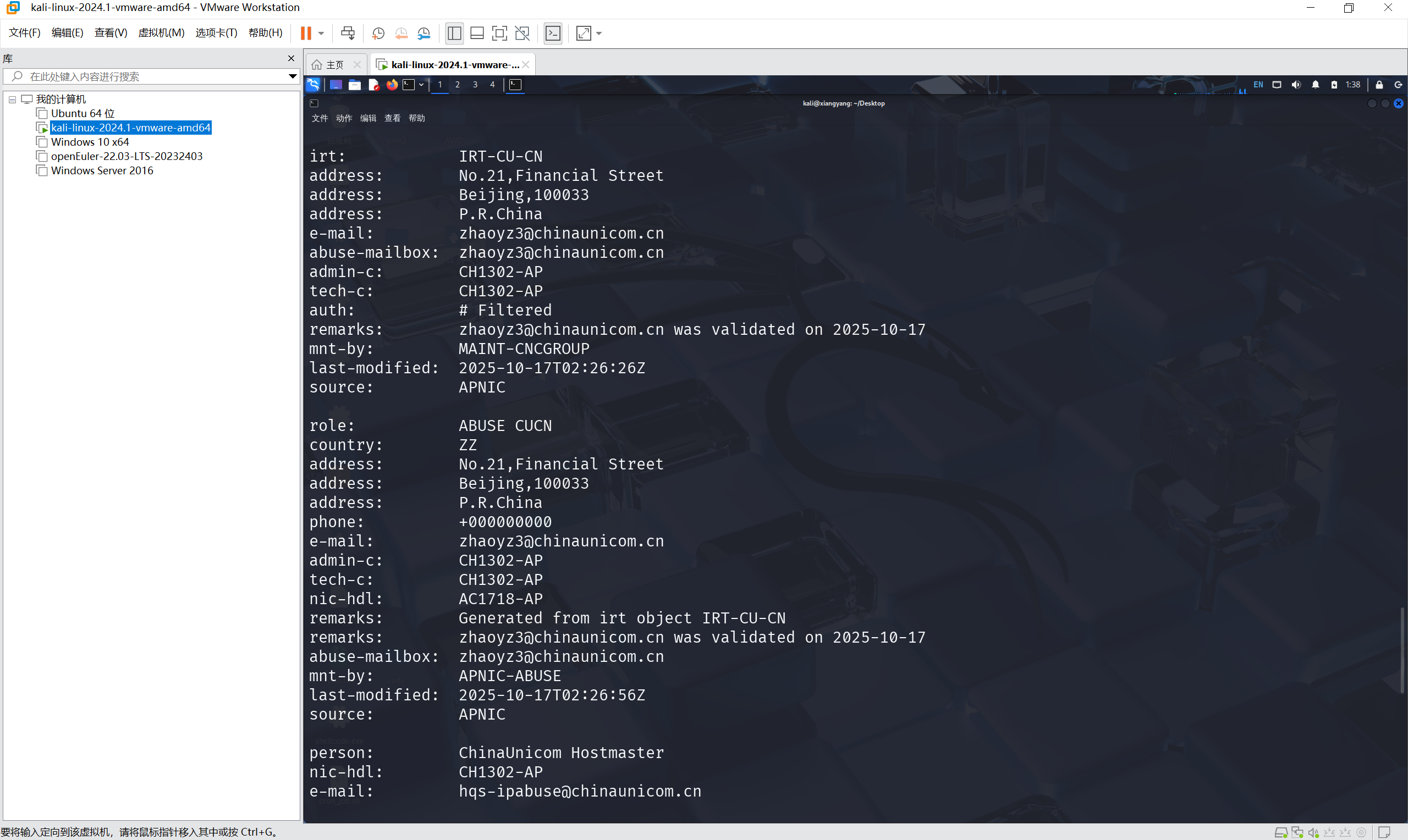

whois 110.242.74.102查询IP地址的注册信息(选一个IP即可)

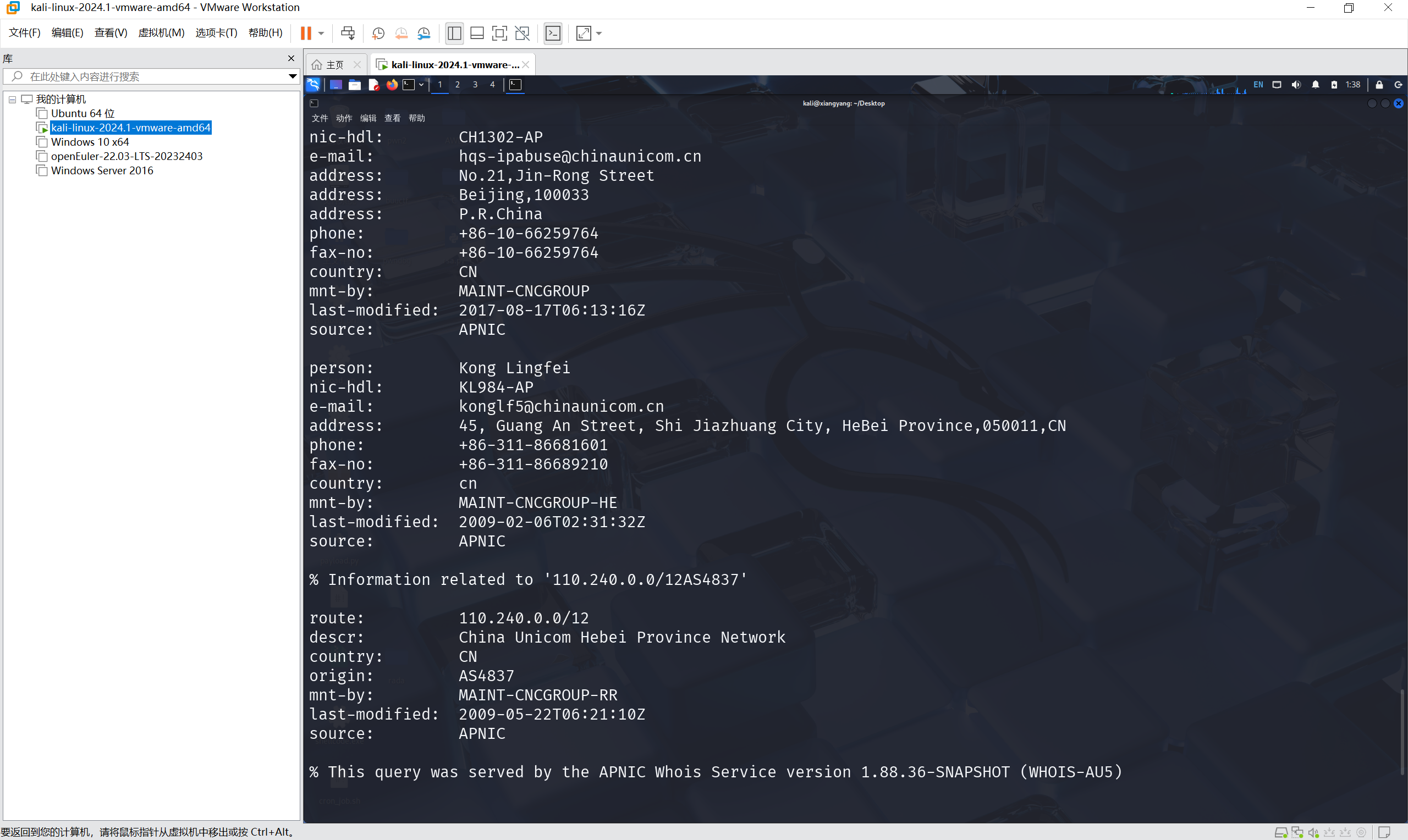

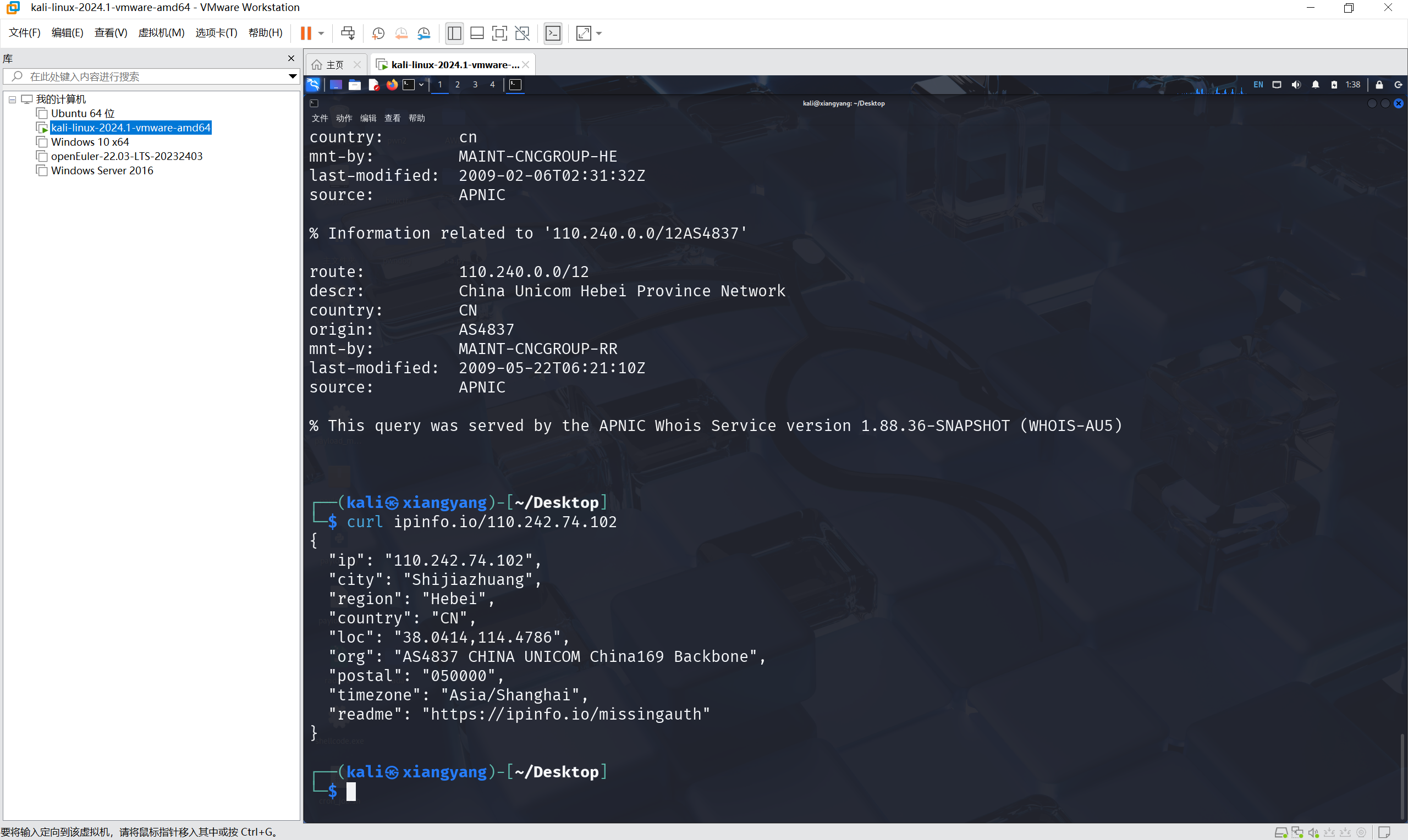

curl ipinfo.io/110.242.74.102在线工具 ipinfo.io查询IP地址的地理位置信息

可以获得的信息是

IP地址注册人及联系方式

注册人信息:

注册组织:中国联通河北网络

依据:descr: China Unicom Hebei province network

联系方式:

滥用投诉邮箱:zhaoyz3@chinaunicom.cn

依据:Abuse contact for '110.240.0.0 - 110.255.255.255' is 'zhaoyz3@chinaunicom.cn'

技术联系人:Kong Lingfei,邮箱 konglf5@chinaunicom.cn

依据:person: Kong Lingfei 和 e-mail: konglf5@chinaunicom.cn

管理机构联系人:ChinaUnicom Hostmaster,邮箱 hqs-ipabuse@chinaunicom.cn

依据:person: ChinaUnicom Hostmaster 和 e-mail: hqs-ipabuse@chinaunicom.cn

IP地址所在国家、城市和具体地理位置

地理位置信息:

国家:中国

依据:country: CN

省份/地区:河北省

依据:"region": "Hebei"

城市:石家庄市

依据:"city": "Shijiazhuang"

具体经纬度:北纬38.0414°, 东经114.4786°

依据:"loc": "38.0414,114.4786" (ipinfo.io)

总结一下信息

DNS注册人及联系方式

注册人:北京百度网讯科技有限公司

注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

联系方式:通过注册商在线表单联系

该域名对应IP地址

110.242.74.102

111.63.65.240

111.63.65.33

124.237.177.164

IP地址注册人及联系方式

注册组织:中国联通河北网络

滥用投诉邮箱: zhaoyz3@chinaunicom.cn

技术联系人邮箱: konglf5@chinaunicom.cn

IP地址所在国家、城市和具体地理位置

国家:中国

省份:河北省

城市:石家庄市

具体位置:北纬38.0414°,东经114.4786°

使用其他工具验证信息

nslookup baidu.com

可以看到nslookup返回的IP地址列表与之前dig命令的结果一致

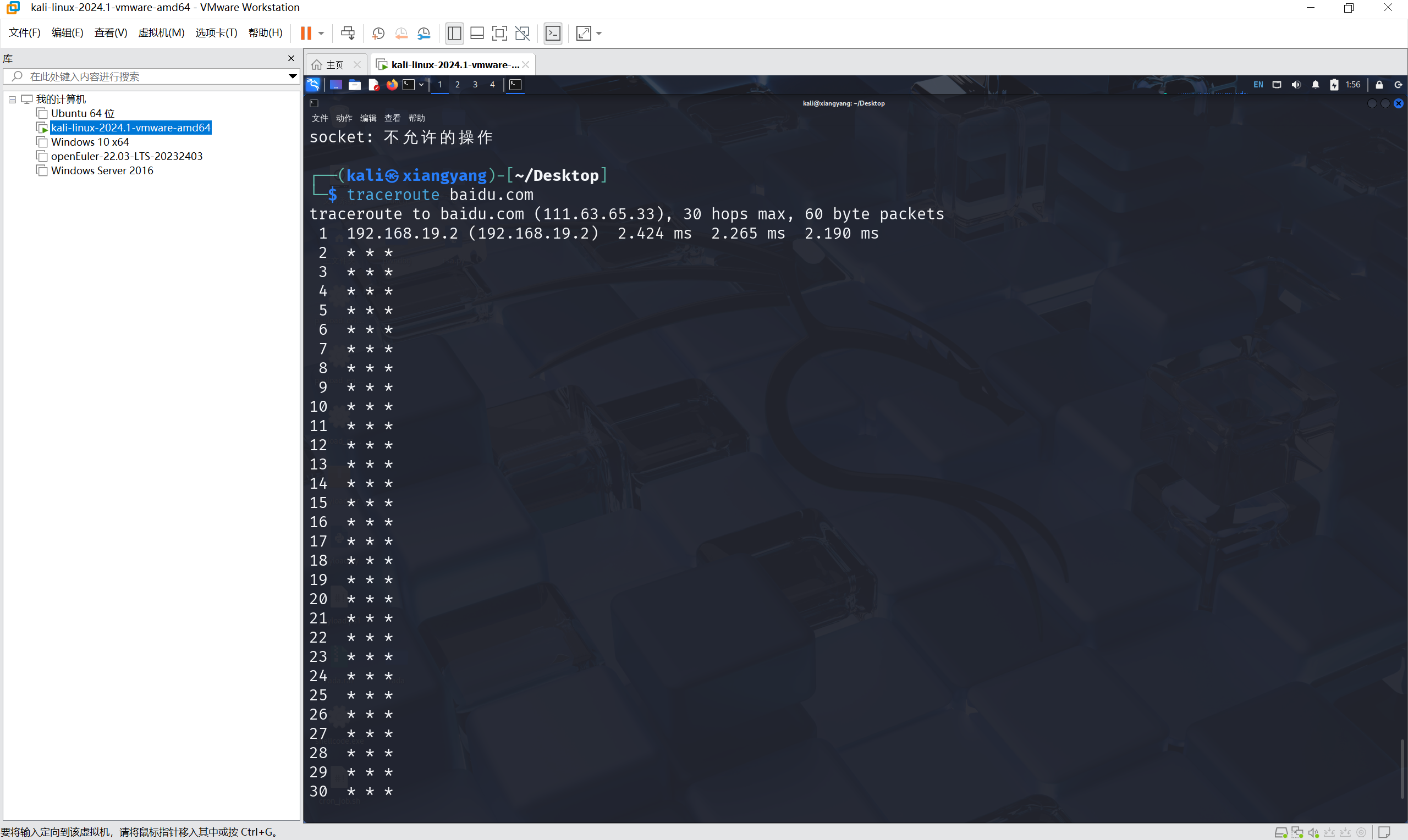

执行traceroute baidu.com

从结果上看,中间节点无响应,说明虚拟机处于一个受保护的网络环境中,中间的路由器节点配置了防火墙,不响应ICMP请求或UDP探测包。

改用sudo traceroute -T baidu.com使用TCP SYN包进行追踪

可以获取的网络路径信息

第一跳为本地网络192.168.19.2

中间第2-3跳没有响应,说明这些路由器配置了防火墙

第四跳111.63.65.33直接到达了baidu.com的服务器

说明从本地网络到百度服务器路径只有4跳,且中间路由节点有安全防护,不响应traceroute探测

2.2尝试获取微信中一好友的IP地址,并查询获取该好友所在的具体地理位置。

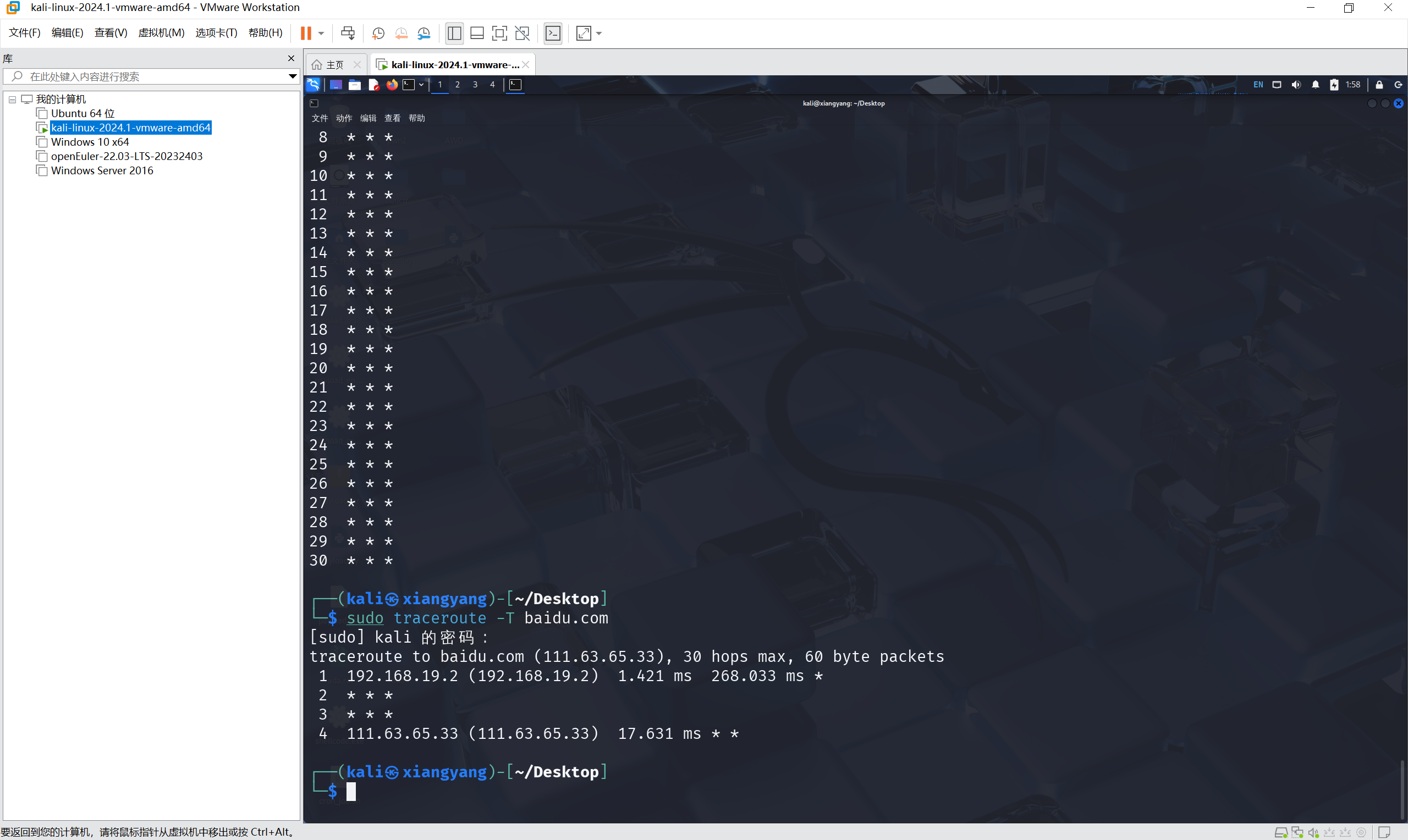

在和好友微信通话同时捕获流量

从数据包101开始,这组在172.16.180.75和119.167.166.122之间持续、密集、双向的UDP数据包通信,就是与我进行微信通话的数据流。

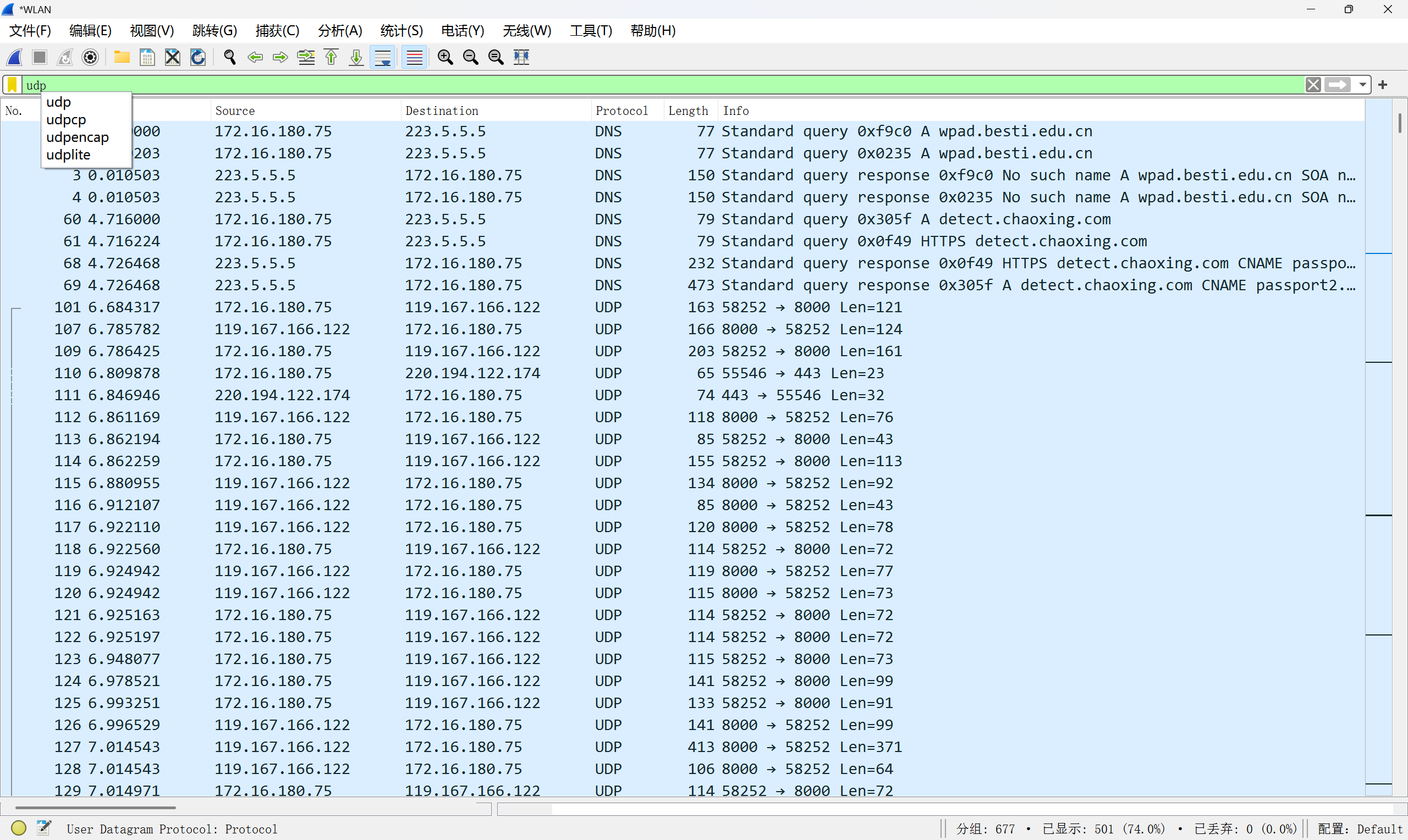

打开站长之家进行IP查询,输入119.167.166.122得到如下结果

2.3使用nmap开源软件对靶机环境进行扫描

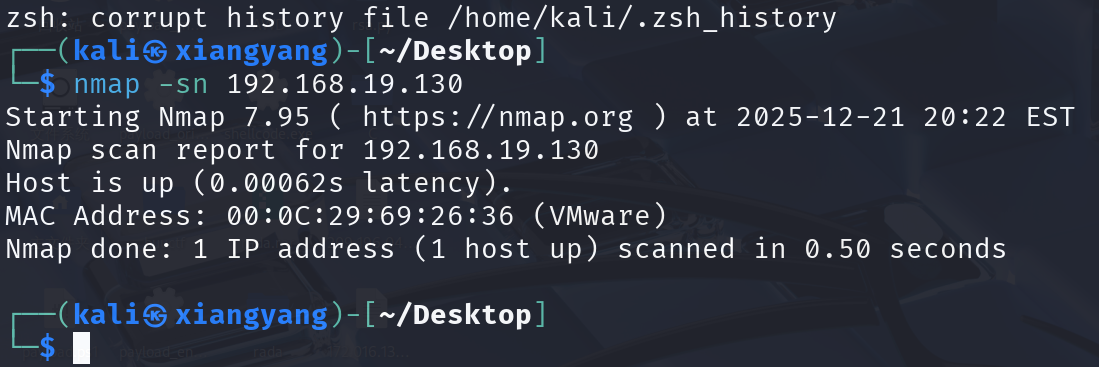

2.3.1靶机IP地址是否活跃

输入命令nmap -sn 192.168.19.130,-sn 表示“Ping扫描”,仅检查主机是否在线,不扫描端口。

确认靶机活跃。

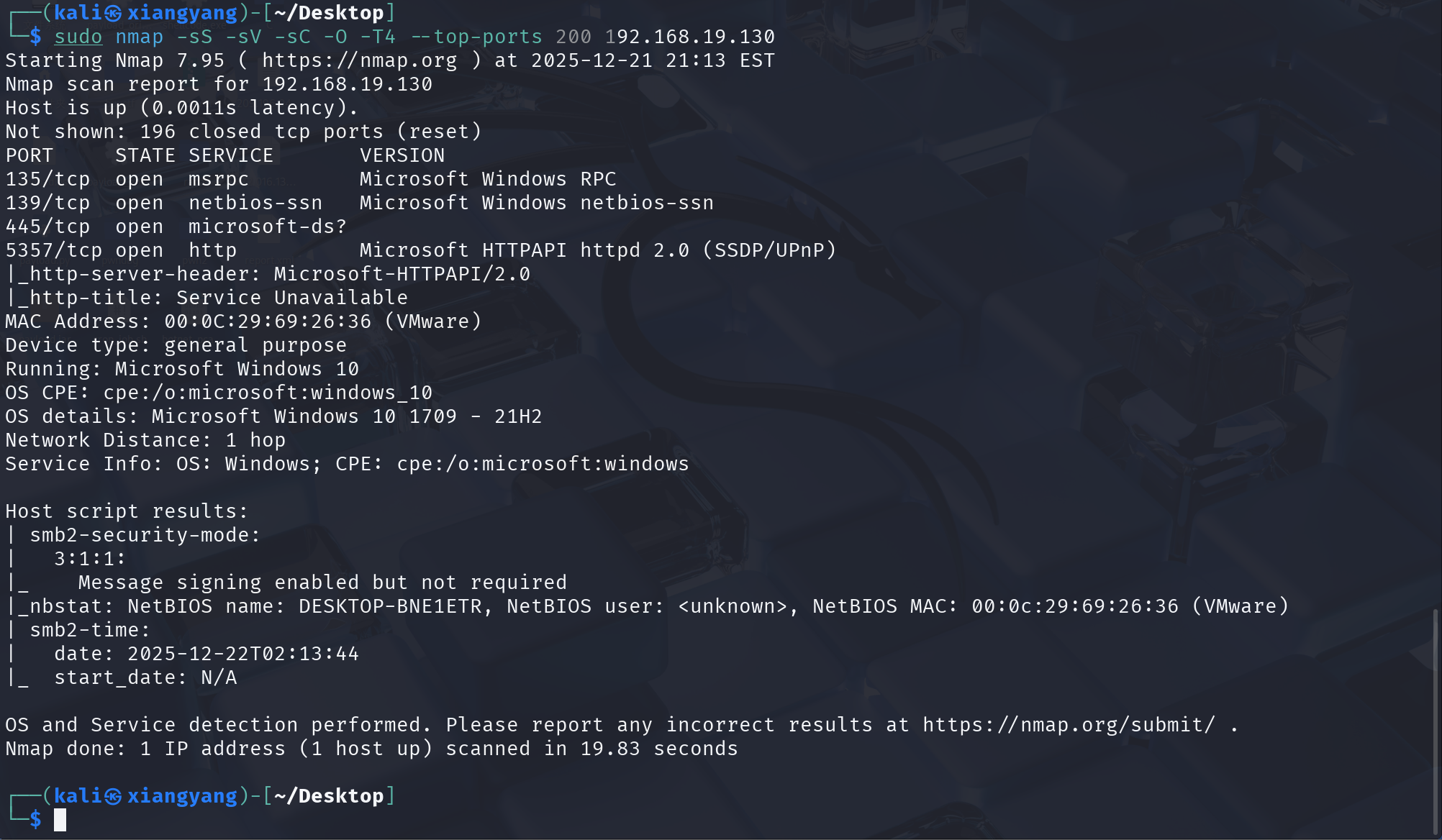

2.3.2靶机开放了哪些TCP和UDP端口

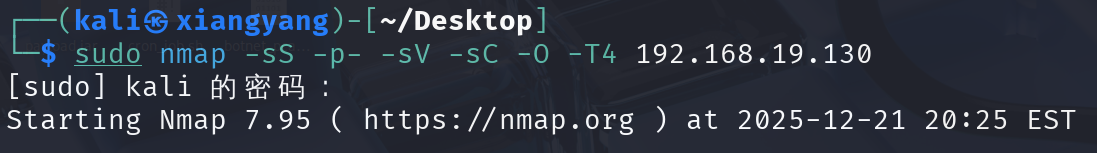

输入命令sudo nmap -sS -sV -sC -O -T4 --top-ports 200 192.168.19.130

--top-ports 200表示这条命令让Nmap只扫描其数据库中最常开放的200个端口

-sV表示本次扫描会尝试识别每个开放端口上运行的服务版本。

-O参数会尝试猜测靶机的操作系统

-sC会运行默认的Nmap脚本收集更多信息。

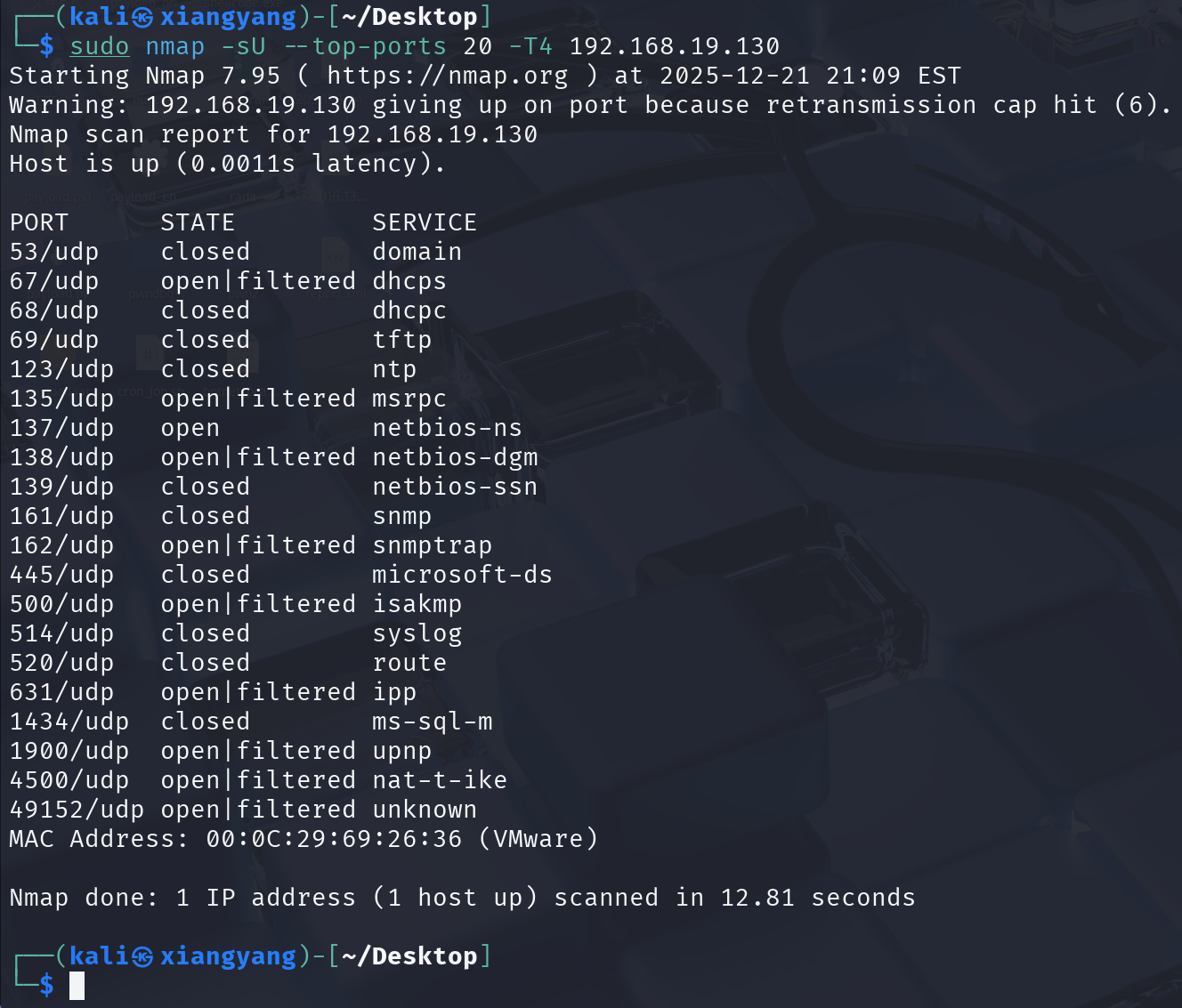

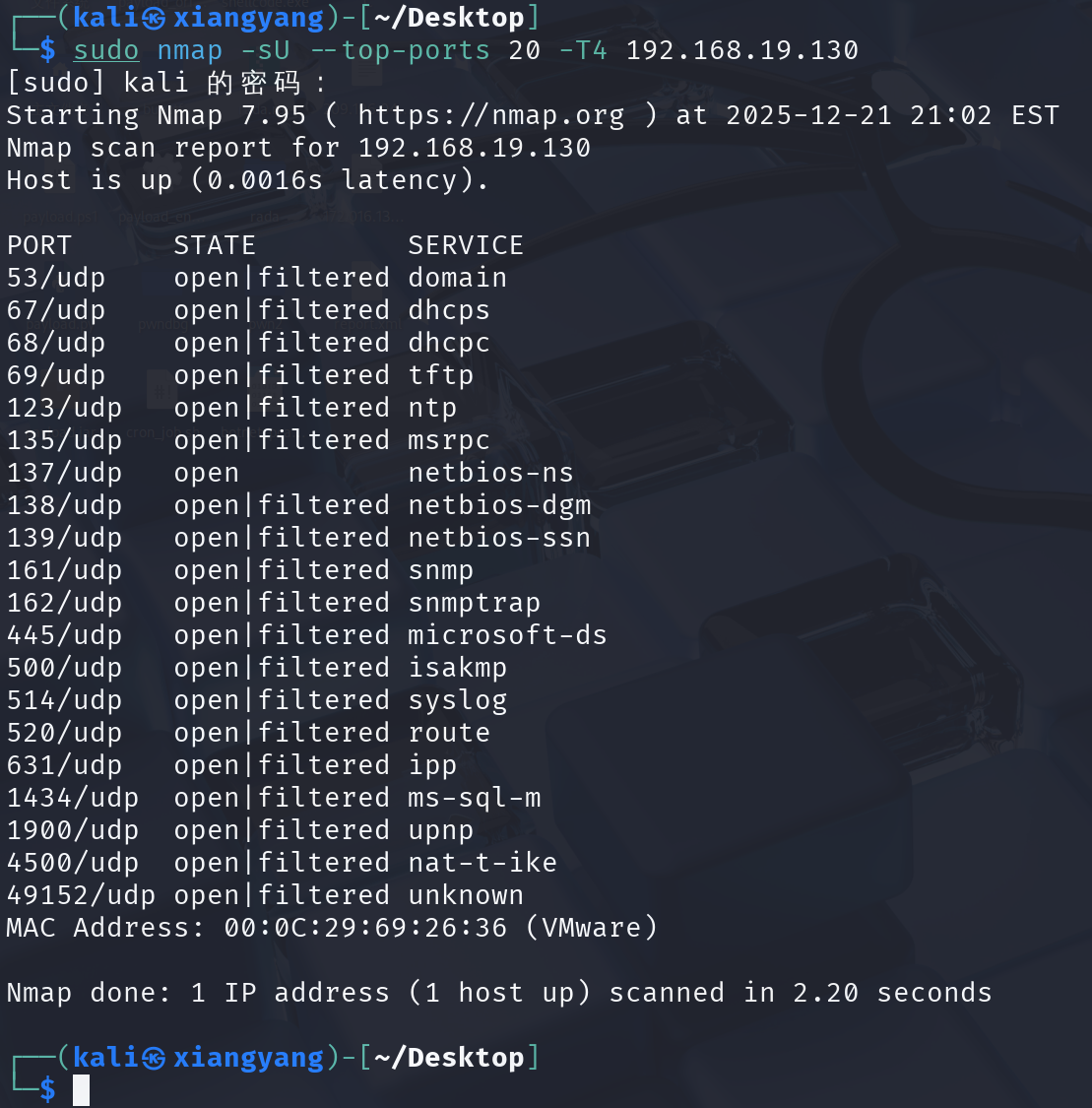

输入命令sudo nmap -sU --top-ports 20 -T4 192.168.19.130

根据对靶机的扫描结果,靶机共开放了4个TCP端口与1个UDP端口

TCP 135端口运行Microsoft RPC服务,TCP 139端口运行NetBIOS会话服务,TCP 445端口运行核心的SMB文件共享服务,TCP 5357端口运行用于设备发现的HTTP API服务。

UDP 137端口运行NetBIOS名称服务。其余绝大多数探测的UDP端口均处于关闭状态。

2.3.3靶机安装了什么操作系统,版本是多少

靶机安装了Microsoft Windows 10,内部版本介于1709至21H2之间。

2.3.2的Nmap输出显示:OS details: Microsoft Windows 10 1709 - 21H2。这是根据网络栈指纹比对得出的版本范围。

2.3.4靶机上安装了哪些服务

Nmap成功识别出4个开放TCP端口及其对应的核心网络服务。

1、135/tcp:远程过程调用,是众多Windows服务和分布式应用的通信基础。

2、139/tcp:NetBIOS会话服务,承载传统的文件共享、网络打印机等通信。

3、445/tcp:现代Windows文件共享和打印机共享的核心协议,是网络渗透的关键入口。

4、5357/tcp:用于SSDP/UPnP设备发现,是一个轻量级HTTP服务。

2.4使用Nessus开源软件对靶机环境进行扫描

2.4.1靶机上开放了哪些端口?

在Nessus Web界面创建“Advanced Scan”,目标设置为192.168.19.130,在“Discovery”设置中启用“Scan all ports”,保存并启动扫描。

扫描结果确认的开放端口:

135/tcp:Microsoft Windows RPC 服务

139/tcp:NetBIOS Session Service

445/tcp:Microsoft-DS (SMB) 文件共享服务

5357/tcp:Microsoft HTTPAPI httpd 2.0 (UPnP/SSDP服务)

这与之前Nmap扫描结果完全一致,未发现新的开放端口。

2.4.2靶机各个端口上网络服务存在哪些安全漏洞?

在扫描报告界面查看“Vulnerabilities”选项卡,按风险等级排序分析。

高风险漏洞:

端口445/tcp :

MS17-010(永恒之蓝),插件ID 100290:风险等级Critical

Microsoft Windows SMBv1服务器存在多个远程代码执行漏洞,攻击者可发送特制请求控制目标系统。

CVE编号:CVE-2017-0143至CVE-2017-0148

解决方案:安装MS17-010安全更新;禁用SMBv1协议。

端口135/tcp:

MS08-067,插件ID 32428:风险等级High

描述:Server服务中的漏洞可能允许远程代码执行,成功利用可完全控制受影响的系统。

CVE编号:CVE-2008-4250

解决方案:安装微软安全更新MS08-067。

中低风险漏洞:

多个端口的信息泄露与配置问题:

SMB签名未强制启用 - 风险等级 Medium

允许中间人攻击,可能被用于NTLM中继攻击。

NetBIOS名称信息泄露 - 风险等级 Low

暴露主机名、域信息等,为后续攻击提供情报。

UPnP服务暴露 - 风险等级 Medium

可能被用于内网探测或发起DDoS反射攻击。

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

利用MS17-010(永恒之蓝)漏洞攻陷靶机环境。

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

普通搜索学号姓名未搜索到个人敏感信息

利用双引号精准搜索也没有搜索到个人信息

初步确认没有隐私泄露。

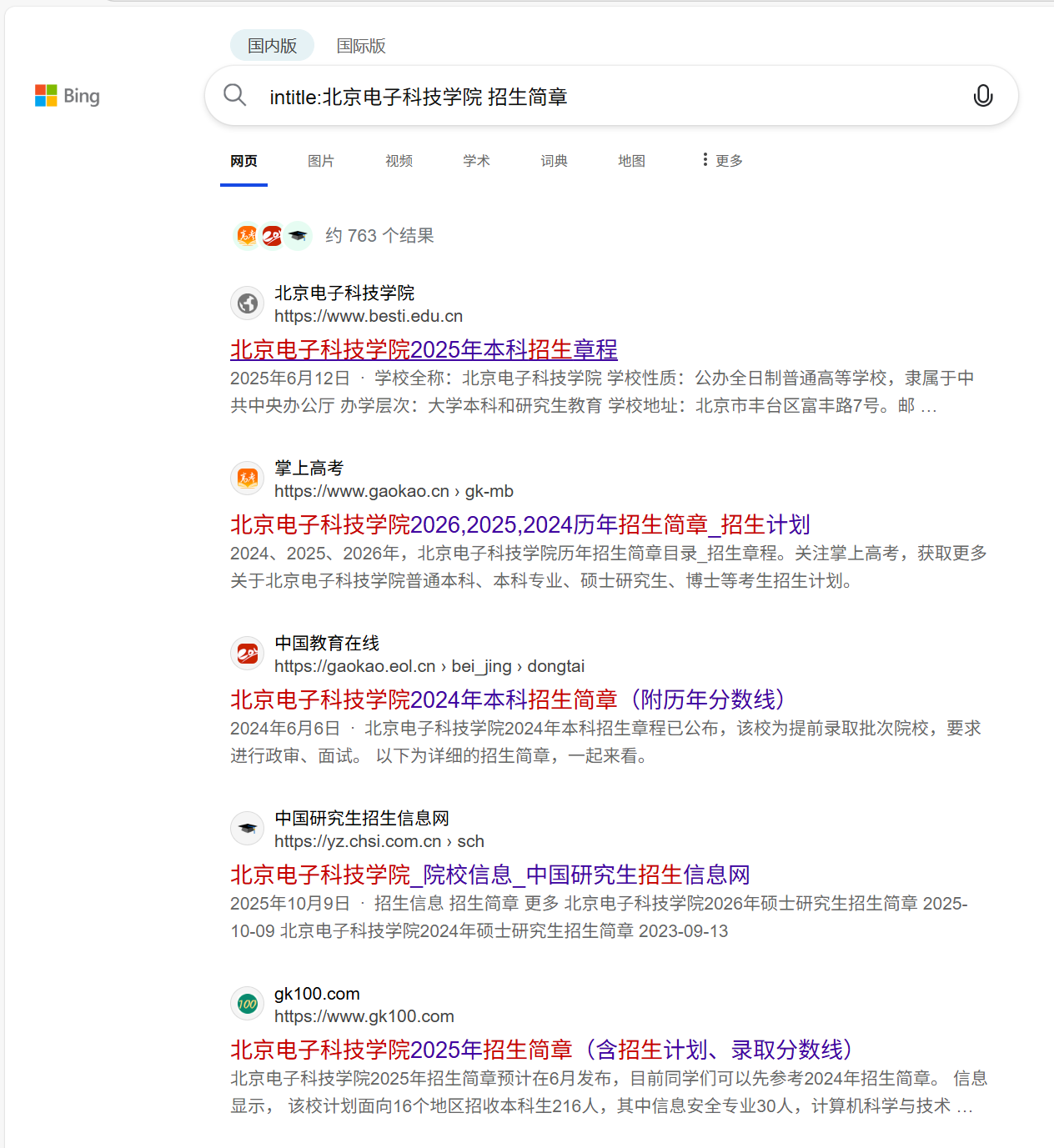

2.5.2并练习使用Google hack搜集技能完成搜索

1.intitle:

查找标题中明确含有“北京电子科技学院”和“招生简章”的网页。

2.inurl:

寻找URL路径中包含“news”的页面,且主题与“科技创新”相关。

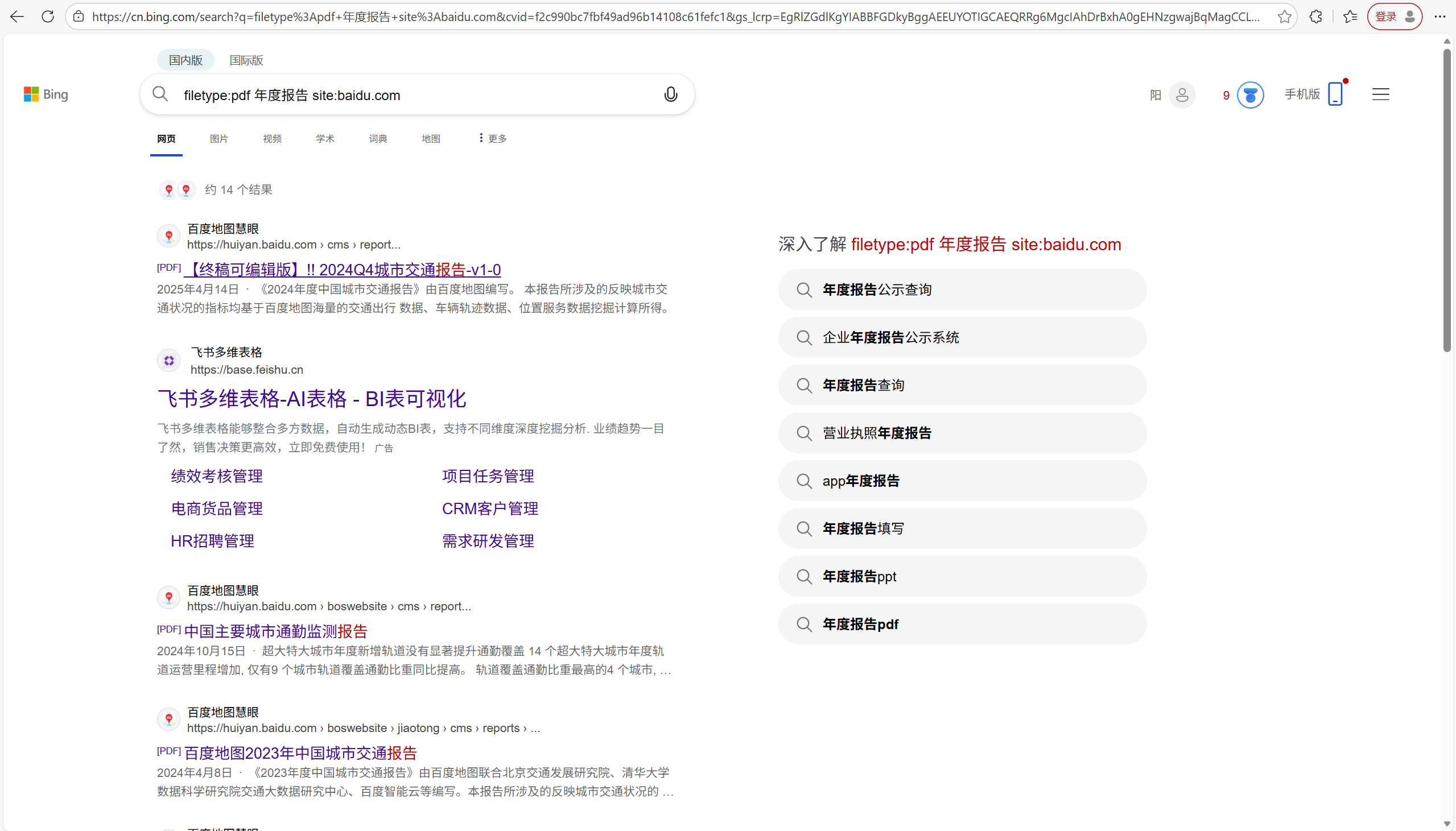

3.site: + filetype:

在百度站内搜索PDF格式的“年度报告”文件。

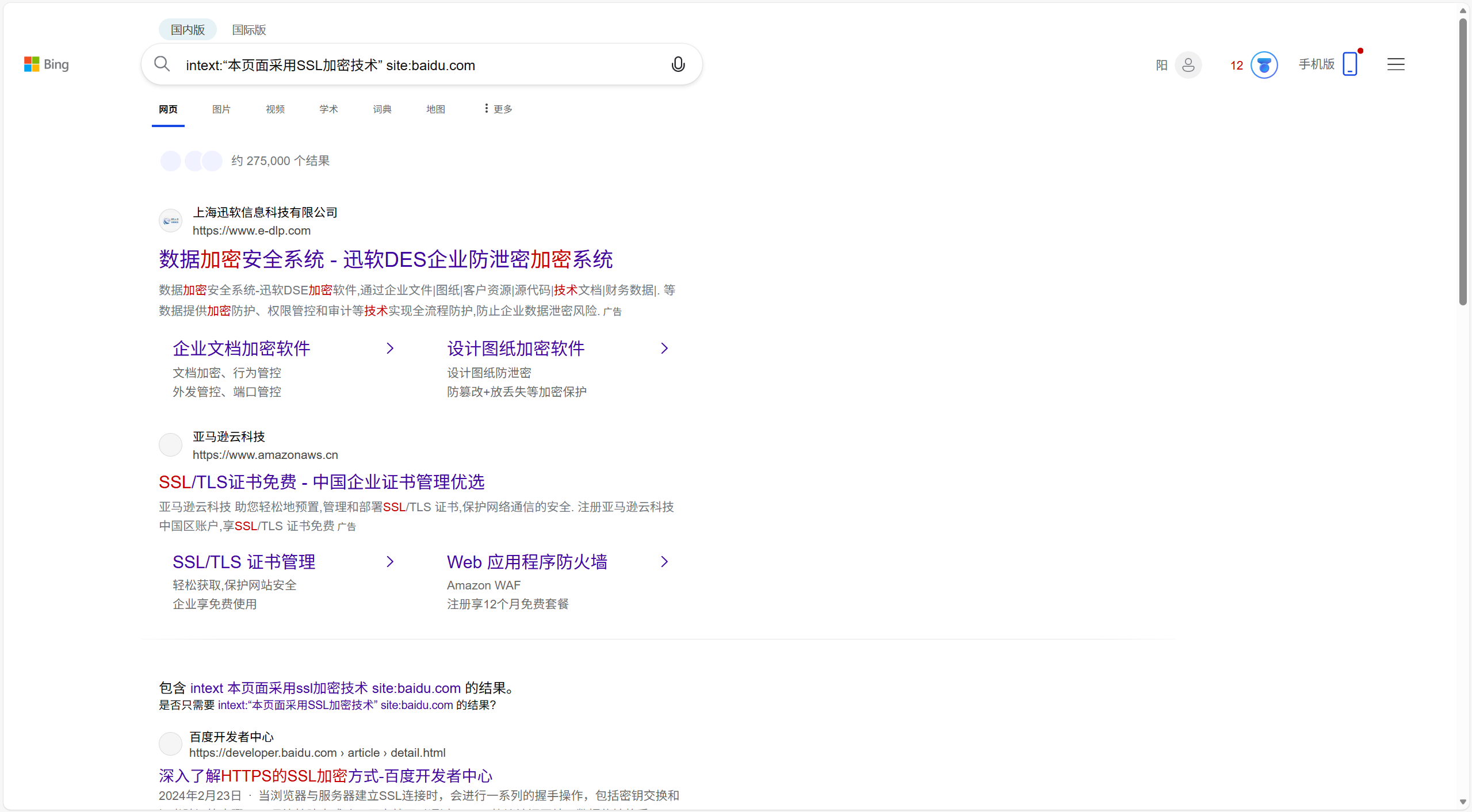

4.intext:

在网页正文中搜索明确声明使用SSL加密技术的页面。

5.site:

在百度知道 (zhidao.baidu.com) 站点内,搜索问题描述中包含“如何学习编程”且已被标记为“最佳答案”的问答。

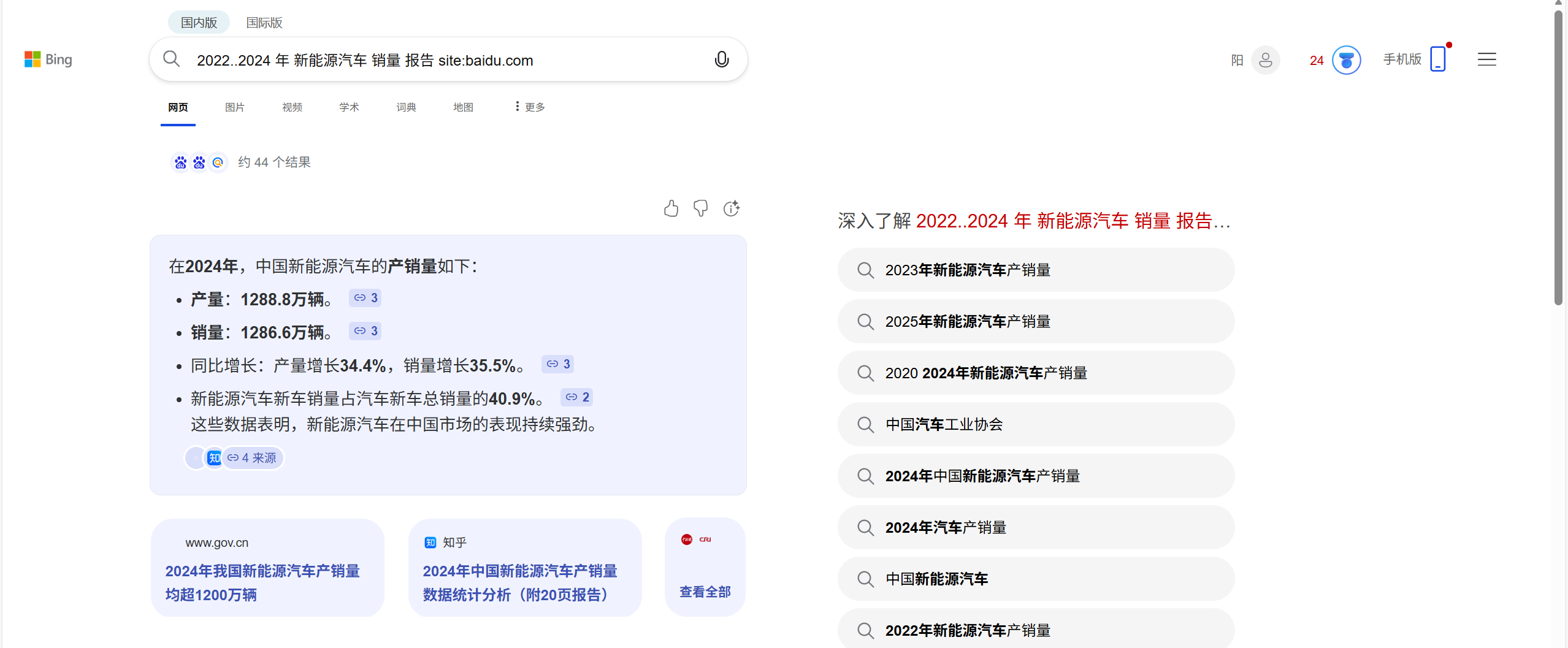

6.数字范围 ..

搜索提及2022至2024年间新能源汽车销量信息的报告。

7.排除运算符 -

搜索关于清华大学校园风光的信息,但排除来自其官方网站tsinghua.edu.cn的结果。

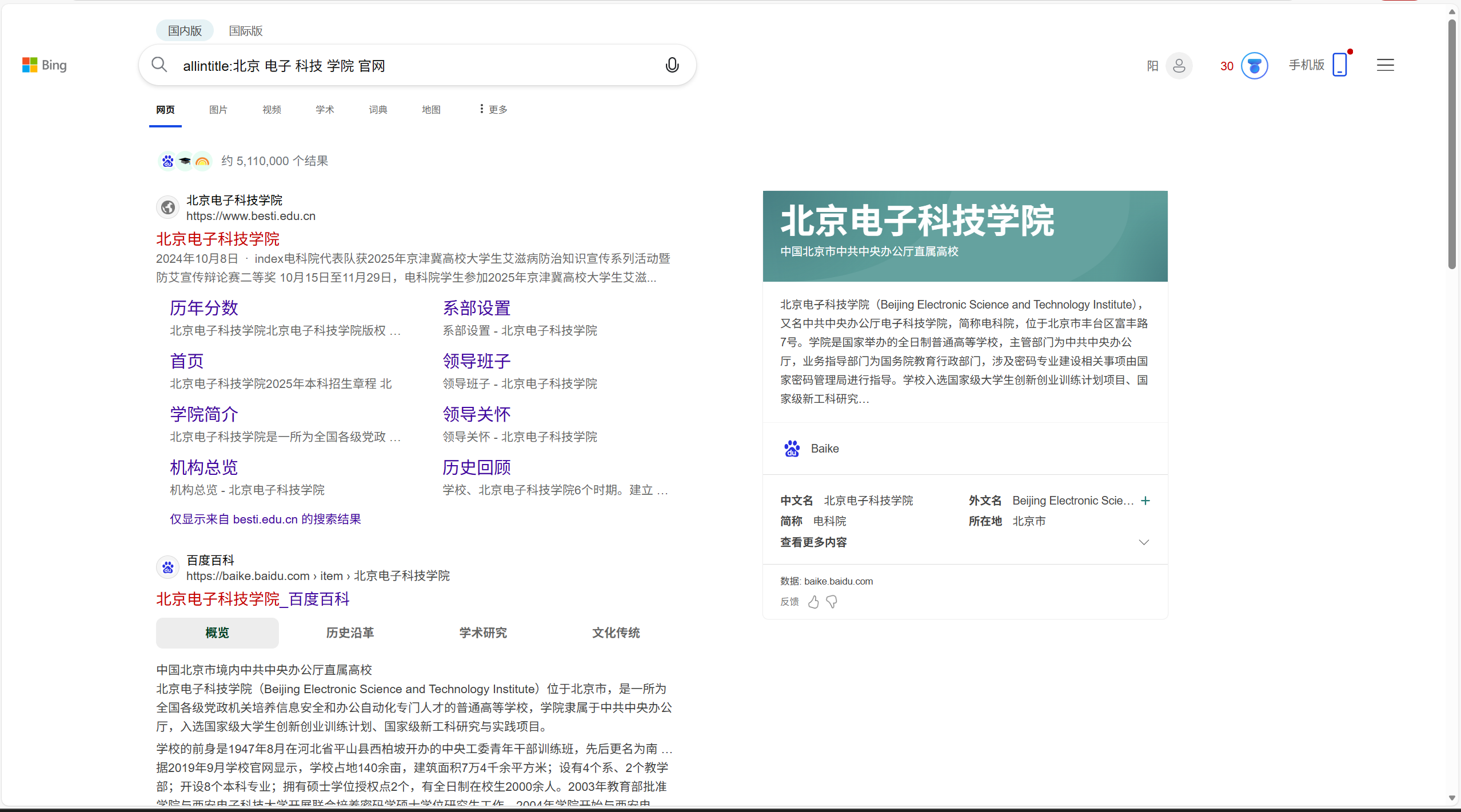

8.allintitle:

查找标题中同时包含“北京”、“电子”、“科技”、“学院”、“官网”这五个词的页面。

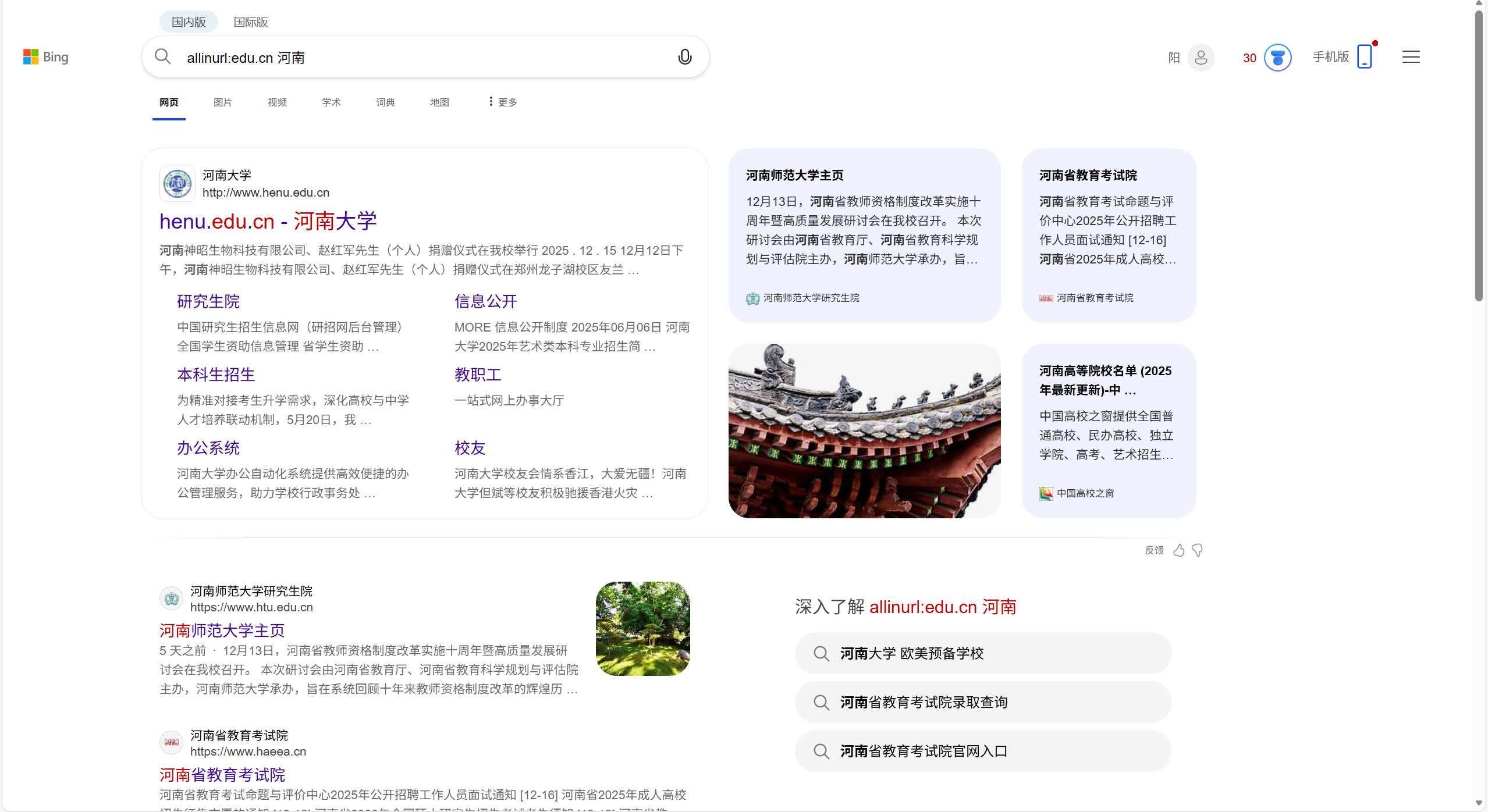

9.allinurl:

查找URL中同时包含“edu.cn”、“河南”这两个词段的页面。

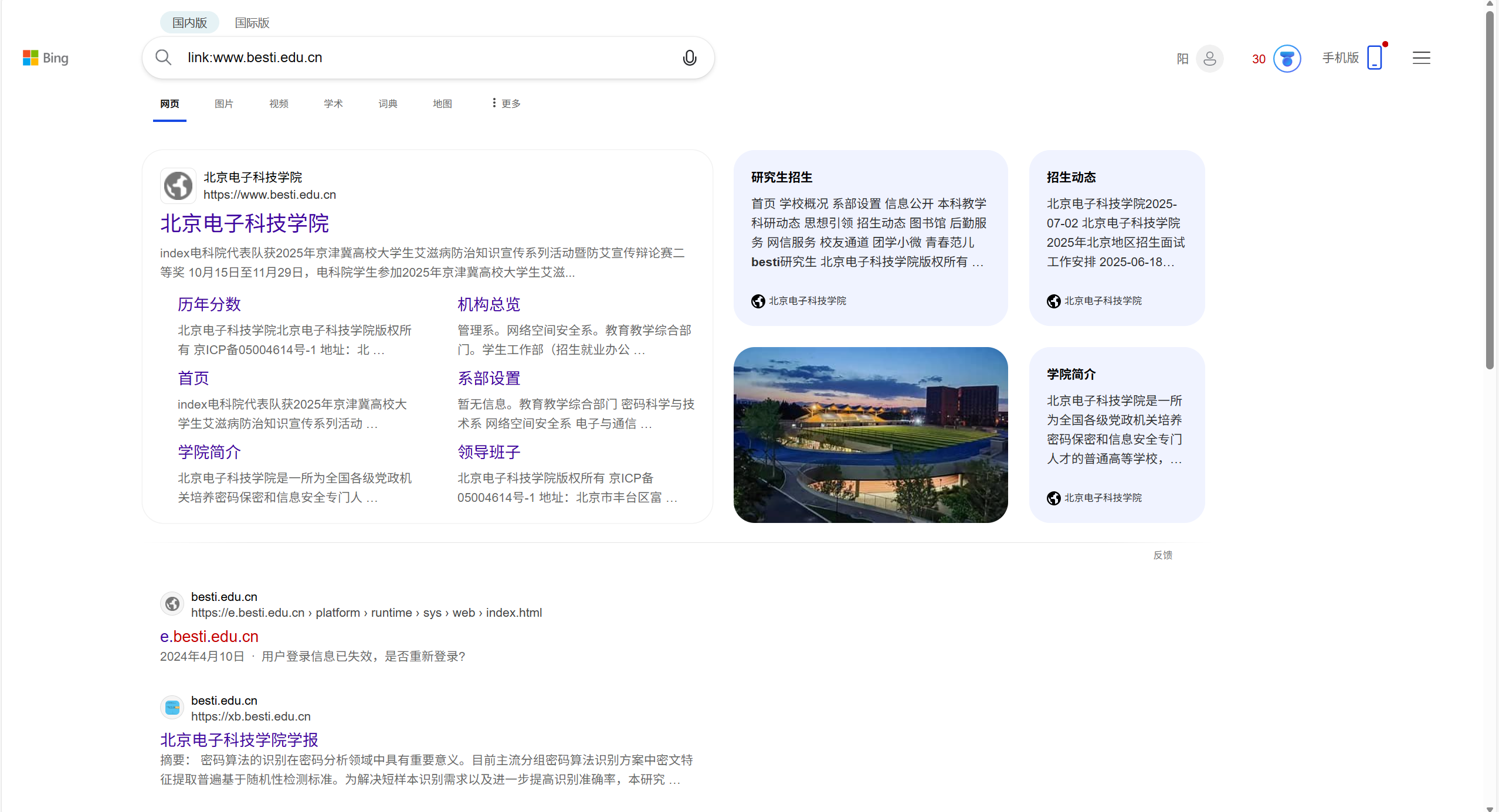

10.link:

查找包含指向 “北京电子科技学院官网” 链接的网页。

3.问题及解决方案

- 问题1:在扫描靶机开放了哪些TCP端口时,采用了

sudo nmap -sS -p- -sV -sC -O -T4 192.168.19.130命令,这条命令会扫描所有65535个TCP端口,其效率十分低,需要平衡时间成本。

![image]()

- 问题1解决方案:更换更简洁的命令,换用

sudo nmap -sS -sV -sC -O -T4 --top-ports 200 192.168.19.130进行快速扫描,只扫描其数据库中最常开放的200个端口,如22, 80, 443, 445, 3389等,这涵盖了绝大多数常规服务,将扫描时间从几十分钟缩短到一分钟以内。 - 问题2:进行udp扫描时仅发现1个明确开放的UDP端口,其余端口状态为open|filtered。

![image]()

- 问题2解决方案:推测是被防火墙过滤,关闭了靶机防火墙以后发现扫描出更多信息。

4.学习感悟、思考等

在扫描端口环节,防火墙的开启直接导致Nmap扫描结果从全滤变为全显,这凸显了基础防御措施的关键作用。Nessus扫描揭示的SMB等高危漏洞表明,仅靠隐藏端口并不足够,要及时修补服务漏洞。在个人信息搜索环节,我学习到了许多实用的搜索引擎语法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号