2017-2018-2 20155203《网络对抗技术》Exp6 信息搜集与漏洞扫描

1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

(1)各种搜索技巧的应用

-

通过搜索引擎进行信息搜集敏感信息

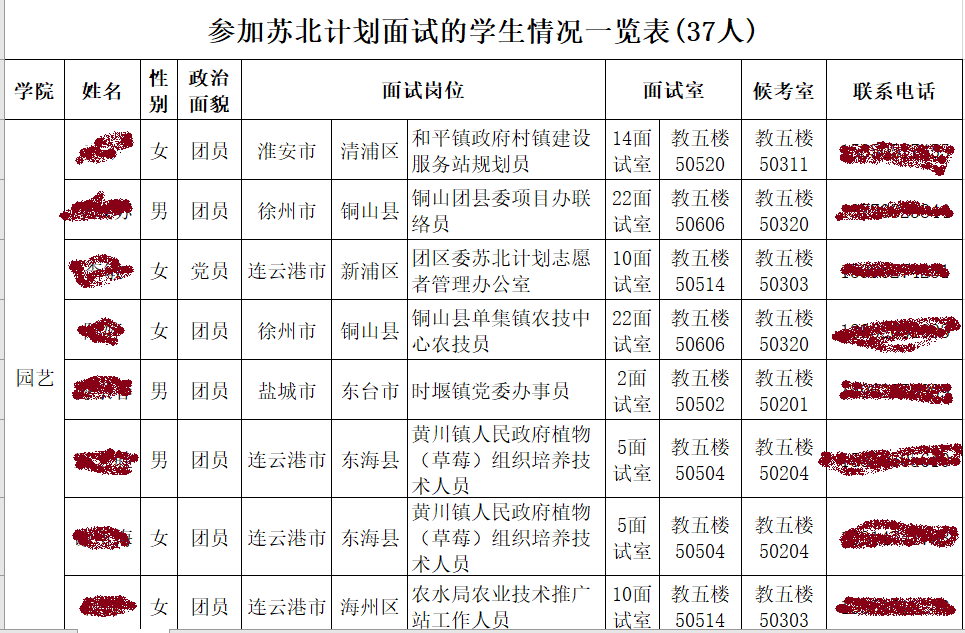

在百度搜索栏中输入filetype:关键字 site:edu.cn大多数搜索到的文件都需要下载,打开后可以发现大多是一些公示文件,也可以看到很多公示文件中也会泄露个人隐私,如以下这份有关面试信息的表格。

(2)DNS IP注册信息的查询

-

在MaxMind上查看ip地址对应信息

![]()

-

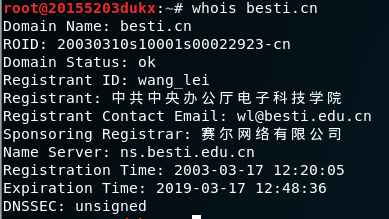

用whois

![]()

-

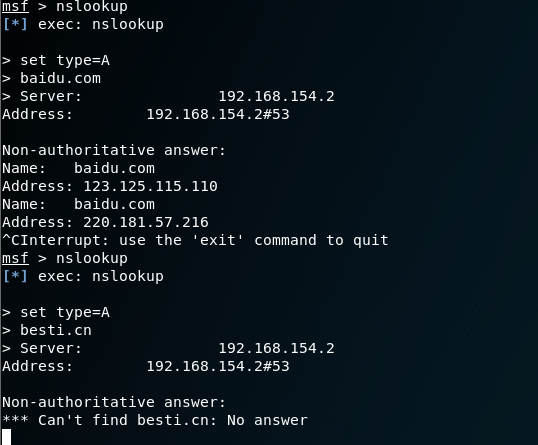

用nslookup

![]()

-

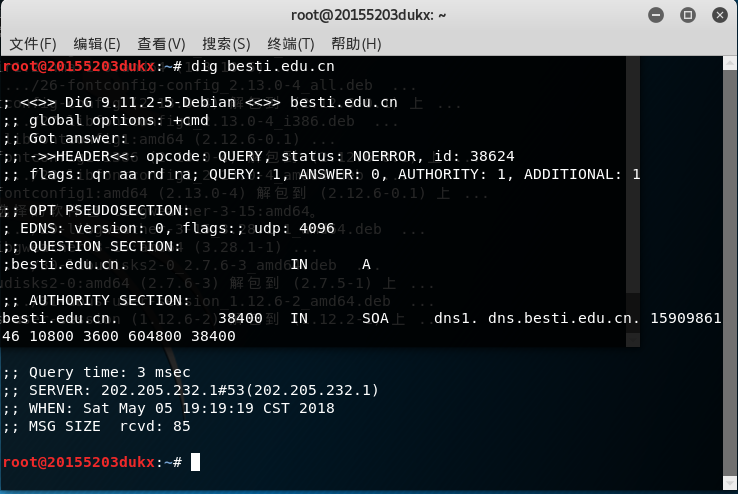

用dig

![]()

-

可以在百度中直接搜索ip地址也会得到一些基本信息

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

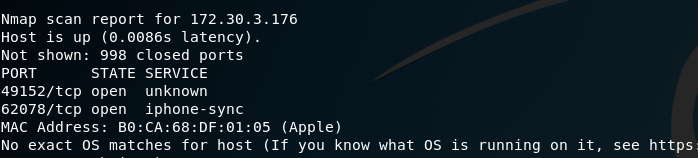

尝试ping图书馆其他设备的IP地址(要配置桥接模式),ping通一个说明正在使用而且便于扫描,用nmap扫描发现是一台苹果设备,也可以通过nmap -sn查找网段内活跃的主机

-

版本扫描:

nmap -sV

![]()

-

操作系统扫描(也可以看到端口和服务):

nmap -O

![]()

-

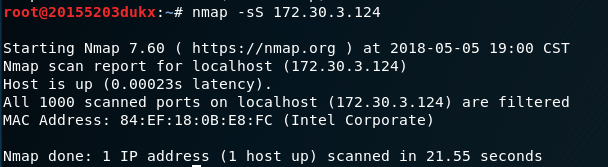

半连接扫描:(之前扫描的设备好像离开图书馆了就只好扫描我的物理主机)

nmap -sS

![]()

-

可以直接通过ping查询某个域名对应的IP地址

ping 域名 -

搜索网址目录结构

![]()

-

使用msf模块(arpsweep)

![]()

-

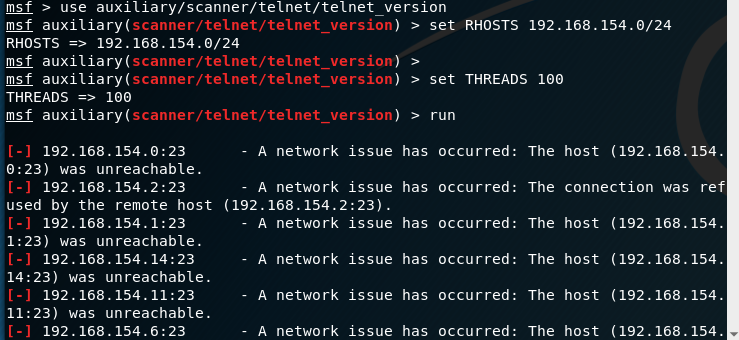

网络服务扫描

telnet服务:只扫描到了我自己的两台虚拟机。

![]()

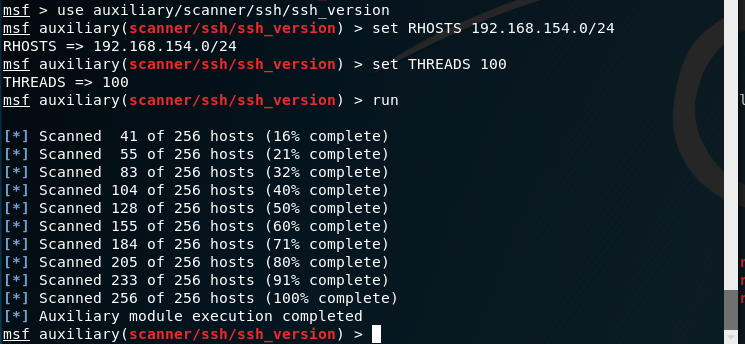

ssh服务:

Oracle数据库服务:

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-check-setup 这一步可以查看哪些安装出错并提示解决方法

出现问题:

The number of NVTs in the OpenVAS Manager database is too low是版本不兼容的问题

执行以下命令

openvas-mkcert-client -n om -i

openvas-nvt-sync --wget

/etc/init.d/openvas-scanner stop; /etc/init.d/openvas-manager stop;openvassd

rm /var/lib/openvas/mgr/tasks.db

openvasmd --progress --rebuild -v

安装过程参考20155217博客和20155227博客

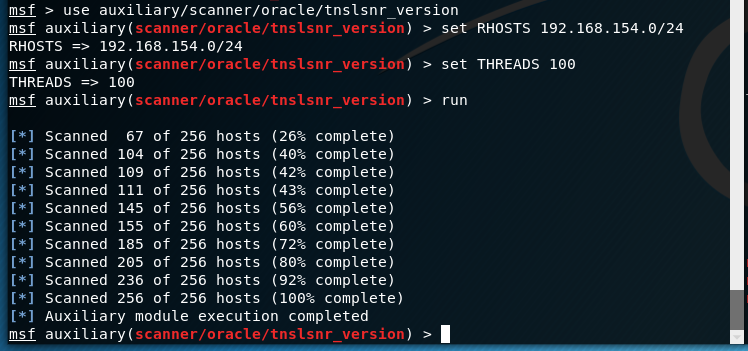

打开网页后会出现问题,是因为浏览器不能信任该网址,所以要获取证书后可以浏览。

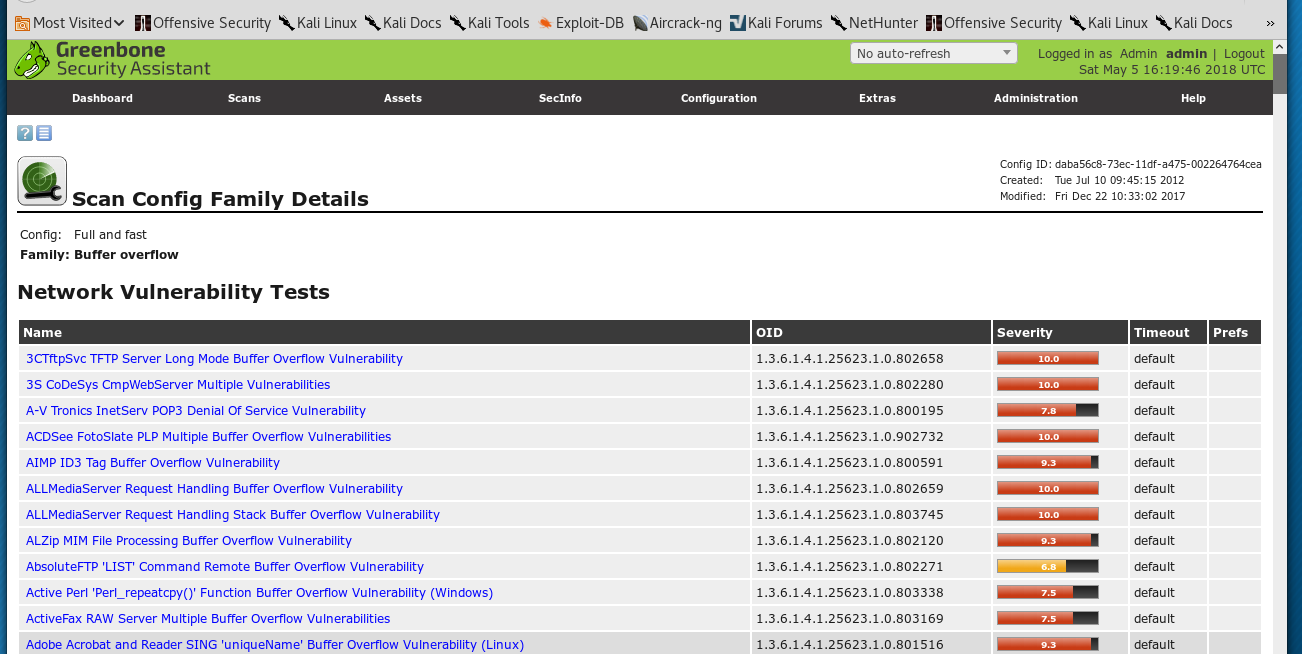

这里我点开了Buffer overflow的选项,可以看到相关各项的严重程度和OID

如图所示是关于两种协议服务的漏洞,

可以看到可能出现这种服务漏洞的端口,以及端口的使用情况。其中有一条使用到了SAM Access,SAM文件在windows系统中属于保存密钥的核心文件,说明这个端口的网络活动存在安全问题。攻击者很可能会利用这个漏洞进行远程控制和信息搜集。

能做的就是对这些端口的数据限流检查。

3.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

官方注册局、注册商、注册人。

注册人(Registrant)

注册商(Registrar)

官方注册局(Registry)。

(3)评价下扫描结果的准确性。

基本准确,但是有些非常模糊。

比如在扫描操作系统时,会出现很多可能的版本。

也能从扫描的结果看出一些规律,比如说Apple的设备一般都会打开一个62078端口,应该是和icloud相关,当然这只是我个人的想法,具体是什么服务找不到标准解释。所以一般扫描到设备打开了62078端口就很可能是苹果设备了。

4.实验总结与体会

可以从信息搜集中发现我们平时没有察觉到的信息泄露的途径,也可以看出很多信息公示存在的问题。

漏洞扫描可以让我们更加了解主机情况,并且学到解决漏洞的方法。

浙公网安备 33010602011771号

浙公网安备 33010602011771号