流量分析 - 练习篇2

L1-2 流量分析

流量包描述:

某天晚上安服仔小辉辉上班摸鱼期间突然发现服务器登入页面被挤掉线了,于是第六感告诉他,服务器肯定是被黑客攻击了,于是他赶紧把服务器的网线拔了并调取了那段时间的流量,然后慌忙的找到你,求求你救救安服仔吧

1.分析L1-2.pcapng数据包文件,通过分析数据包L1-2.pcapng找出恶意用户第一次访问HTTP服 务的数据包是第几号,将该号数作为Flag值提交;

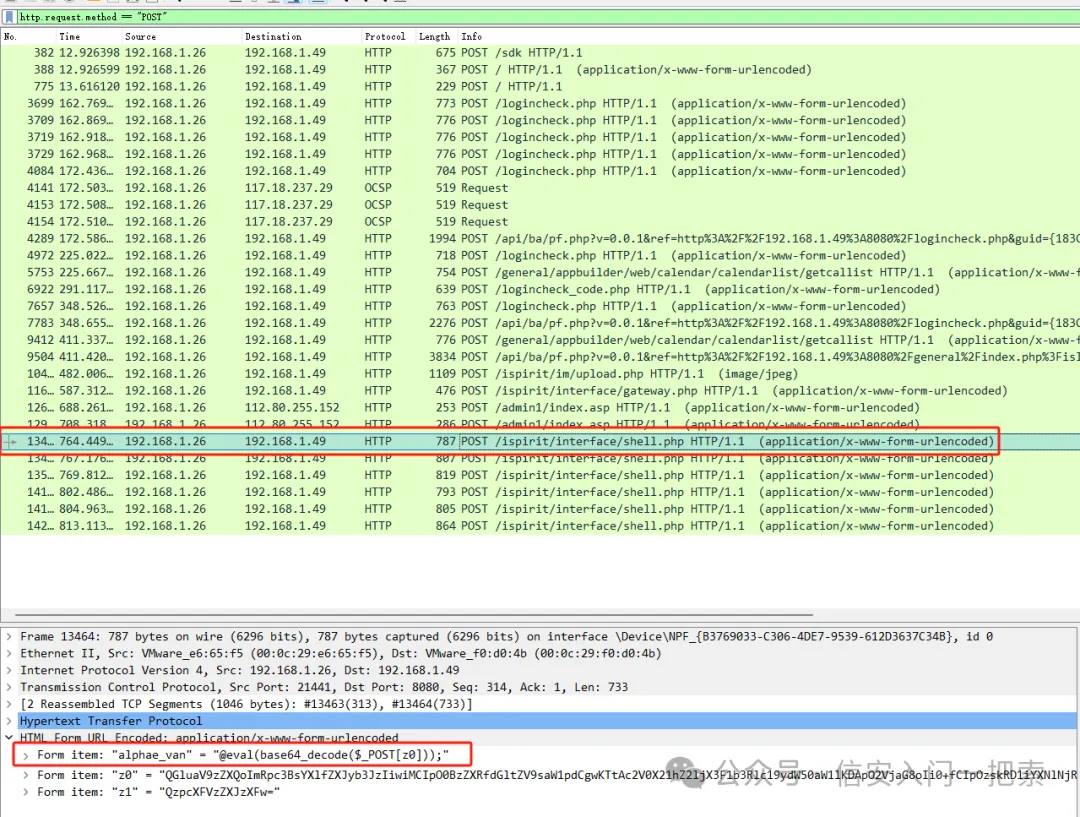

这个题可以先看后面有一句话木马说明有文件上传直接搜POST看看攻击者id

| http.request.method == "POST" |

攻击者IP出现还有一句话木马的文件和密码现在确定了IP再过滤这个IP访问的第一个HTTP包

| ip.src == 192.168.1.26 && http |

FLAG:[277]

2.继续查看数据包文件L1-2.pcapng,分析出恶意用户扫描了哪些端口,将全部的端口号从小到大 作为Flag值(形式:端口1,端口2,端口3…,端口n)提交;

查看扫描端口还是一样的看TCP的syn包

| tcp.connection.syn and ip.src == 192.168.1.26 |

FLAG:[21,23,80,445,3306,3389,8080]

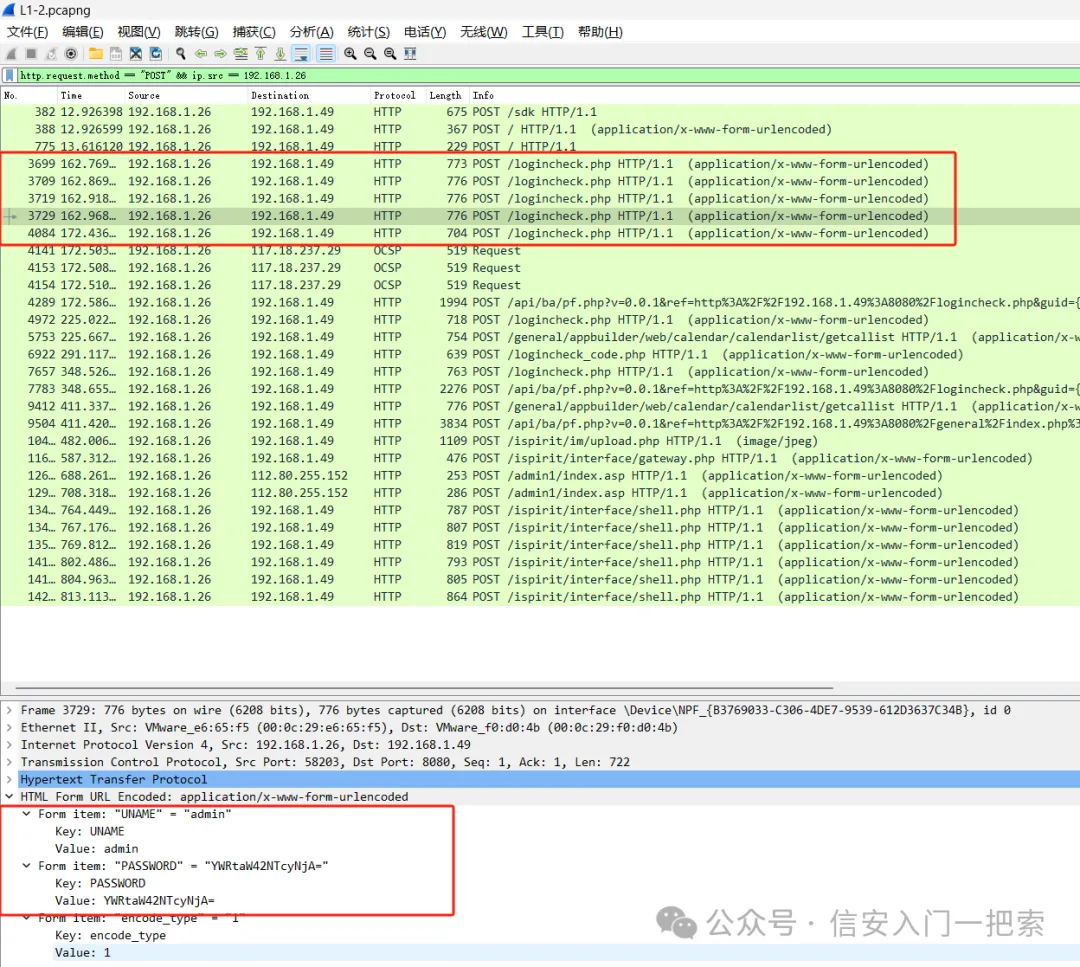

3.继续查看数据包文件L1-2.pcapng分析出恶意用户登录后台所用的密码是什么,将后台密码作为 Flag值提交;

一样的要登录提交方式POST先看看,找到了账号admin密码被加密了

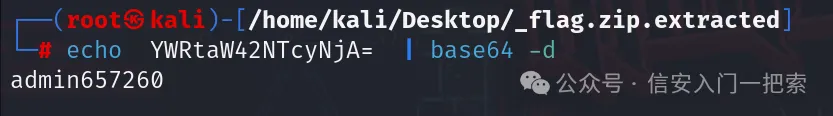

密码加密有等于号一眼base64加密用kali解密

FLAG:[admin657260]

4.继续查看数据包文件L1-2.pcapng分析出恶意用户写入的一句话木马的密码是什么,将一句话密 码作为Flag值提交;

上面已经出来了

FLAG:[alphae_van]

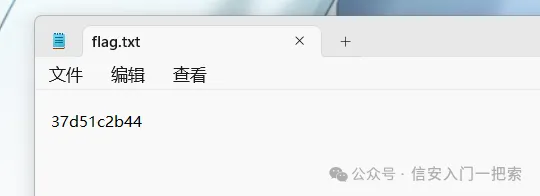

5.继续查看数据包文件L1-2.pcapng分析出恶意用户下载了什么文件,将该文件内容作为Flag值提交。

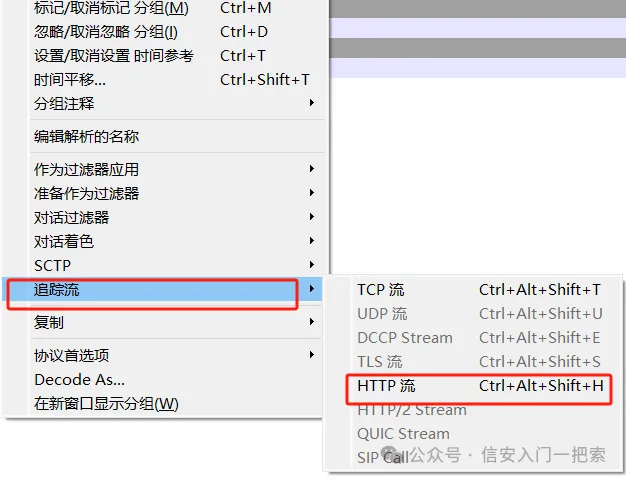

前面过滤POST的时候最后一个包发现一个flag.zip

追踪流HTTP找到文件的流量包导出原始数据

另存为flag.zip解压

FLAG:[37d51c2b44]

浙公网安备 33010602011771号

浙公网安备 33010602011771号