9.25 使用BP爆破WEB服务器

使用BP和Hydra爆破相关的服务

Htdra:九头蛇 是开源的、功能强大的爆破工具,支持的服务很多,使用hudra爆破C/S架构的服务

使用BS爆破WEB登录窗口

DVWA:web应用程序漏洞演练平台,开源,基础呢个常见的web漏洞,使用PHP+MUSQL的支持。

爆破=爆破工具(BP/hydra)+字典(用户字典/密码字典)

字典:家就是一些用户名或者口令(弱口令/使用社工软件生成)的集合

BS爆破登录页面(爆破密码,已知帐号)

Step1:

拦截数据包,登录界面的数据需要拦截下来,将兰街道的数据发送到“intruder”模块(ctrl+i)。

Step2:

进入intruder的positions模块,先点击clear清除不需要爆破的项目,再从新选择需要爆破的项password(选中需要爆破的值之后add),意味着要爆破password,在爆破过程中使用字典去替换该密码。

Step3:

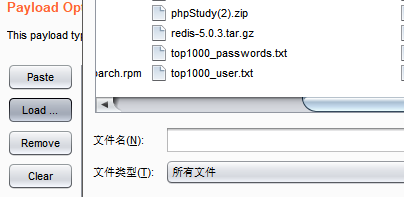

进入“payloads”模块,在”payloads options [simple list]”中点击”load”添加密码字典,

Step4:

在”options”模块中,可以设置爆破时的一些规则,如:线程、匹配规则、排除规则。

Step5:

在“payload”中点击“start attack”或者在菜单中“inttruder”下拉菜单中也有开始爆破。

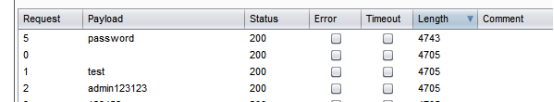

Step6:爆破结束后点解“length”,对结果进行排序,放在前几排的测试结果可能就是正确的密码。之后把帐号和密码拿过来测试正确性。

如何快速定位爆破出来的结果:

1、需要知道登陆成功之后返回来的字符串,如welcome

2、将该字符添加到options中的匹配规则中(grep-match),在result中下方的字符下面,有选中的payload就是正确的结果。

使用BP爆破登录页面的帐号和密码(多项)

Step1:

拦截数据包,登录界面的数据需要拦截下来,将兰街道的数据发送到“intruder”模块(ctrl+i)。

Step2:

进入intruder的positions模块,先点击clear清除不需要爆破的项目,再从新选择需要爆破的项(选中需要爆破的值之后add),例如

然后选择攻击模式“cluster bomb”

Step3:在“payload set”中选择1,“payload type”中选择需要的攻击载荷类型,然后在下方的“payload options”中加载所需要的数据,这里我们加载用户字典;之后在“payload set”选择2,加载密码字典。

使用hydra爆破SSH/FTP等服务

Step1:hydra -h查看帮助信息,爆破单项(爆破密码)

Hydra -l admin -P password.txt ftp://localhost

Hydra -l admin -P password.txt localhost ftp

-l 表示知道爆破的帐号

-P 后面跟密码字典

Step2:hydra -L user.txt -P password.txt ssh://127.0.0.1(爆破帐号和密码)

-L 后跟用户名字典和密码字典

Banner信息收集

Banner信息: 欢迎语,在banner信息中可以看到软件开发商、软件名称、版本、服务类型等信息,通过这些信息可以使用某些工具直接去使用相对应的exp去攻击

前提条件:需要和目标建立连接,只有建立了连接,我们才能获取对应的banner信息

目标服务器上可能对banner信息进行了隐藏或者更改(禁止读取)

收集方式:

1、使用NC(netcat 瑞士军刀)

Nc -nv 本地ip

-n 表示以数字形式显示ip

-v显示详细信息

2、使用dmitry(扫描服务器的一中软件,基于全链接的扫描方式)

Dmitry -pd 本地ip

3、nmap -sT -p1-200 --script=banner +本地ip探测目标服务器上的服务

-sT表示使用基于TCP的方式进行扫描

-p1-200表示扫描端口是1到200

-script=banner表示使用脚本banner

4、amap -B ip 1-200

-B表示获取banner信息

5、借助火狐浏览器中的一个插件:wappalyzer,分析目标网站的平台架构、网站环境、服务器配置环境、编程语言等信息

6、使用拦包工具连接响应包,在响应包中可以看到服务器的信息

BP、Tamper Data、Live HTTP heades 等

需要关注响应包中的两个参数:server 、x-powered-by

浙公网安备 33010602011771号

浙公网安备 33010602011771号